Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln innehåller steg för att tillämpa principerna för Nolltillit för IaaS-program i Amazon Web Services (AWS):

| Nolltillit princip | Definition | Uppfylld av |

|---|---|---|

| Verifiera explicit | Autentisera och auktorisera alltid baserat på alla tillgängliga datapunkter. | Säkerhet i DevOps (DevSecOps), med hjälp av avancerad säkerhet i GitHub och DevOps, genomsöker och skyddar din infrastruktur som kod. |

| Använda åtkomst med lägsta behörighet | Begränsa användaråtkomst med JUST-In-Time och Just-Enough-Access (JIT/JEA), riskbaserade adaptiva principer och dataskydd. |

|

| Anta intrång | Minimera explosionsradie och segmentåtkomst. Verifiera kryptering från slutpunkt till slutpunkt och använd analys för att få synlighet, driva hotidentifiering och förbättra skyddet. |

|

Mer information om hur du tillämpar principerna för Nolltillit i en Azure IaaS-miljö finns i översikten Tillämpa Nolltillit principer på Azure IaaS.

AWS- och AWS-komponenter

AWS är en av de offentliga molnleverantörer som är tillgängliga på marknaden, tillsammans med Microsoft Azure, Google Cloud Platform och andra. Det är vanligt att företag har en arkitektur med flera moln som består av mer än en molnleverantör. I den här artikeln fokuserar vi på en arkitektur med flera moln där:

- Azure och AWS är integrerade för att köra arbetsbelastningar och IT-affärslösningar.

- Du skyddar en AWS IaaS-arbetsbelastning med hjälp av Microsoft-produkter.

Virtuella AWS-datorer, som kallas Amazon Elastic Compute Cloud (Amazon EC2), körs ovanpå ett virtuellt AWS-nätverk, kallat Amazon Virtual Private Cloud (Amazon VPC). Användare och molnadministratörer konfigurerar en Amazon VPC i sin AWS-miljö och lägger till virtuella Amazon EC2-datorer.

AWS CloudTrail loggar AWS-kontoaktivitet i AWS-miljön. Amazon EC2, Amazon VPC och AWS CloudTrail är vanliga i AWS-miljöer. Det är viktigt att samla in loggar från dessa tjänster för att förstå vad som händer i din AWS-miljö och de åtgärder som ska utföras för att undvika eller minimera attacker.

Amazon GuardDuty är en tjänst för hotidentifiering som hjälper till att skydda AWS-arbetsbelastningar genom att övervaka AWS-miljön för skadliga aktiviteter och obehörigt beteende.

I den här artikeln lär du dig att integrera övervakning och loggning av dessa AWS-resurser och -tjänster med Azures övervakningslösningar och Microsofts säkerhetsstack.

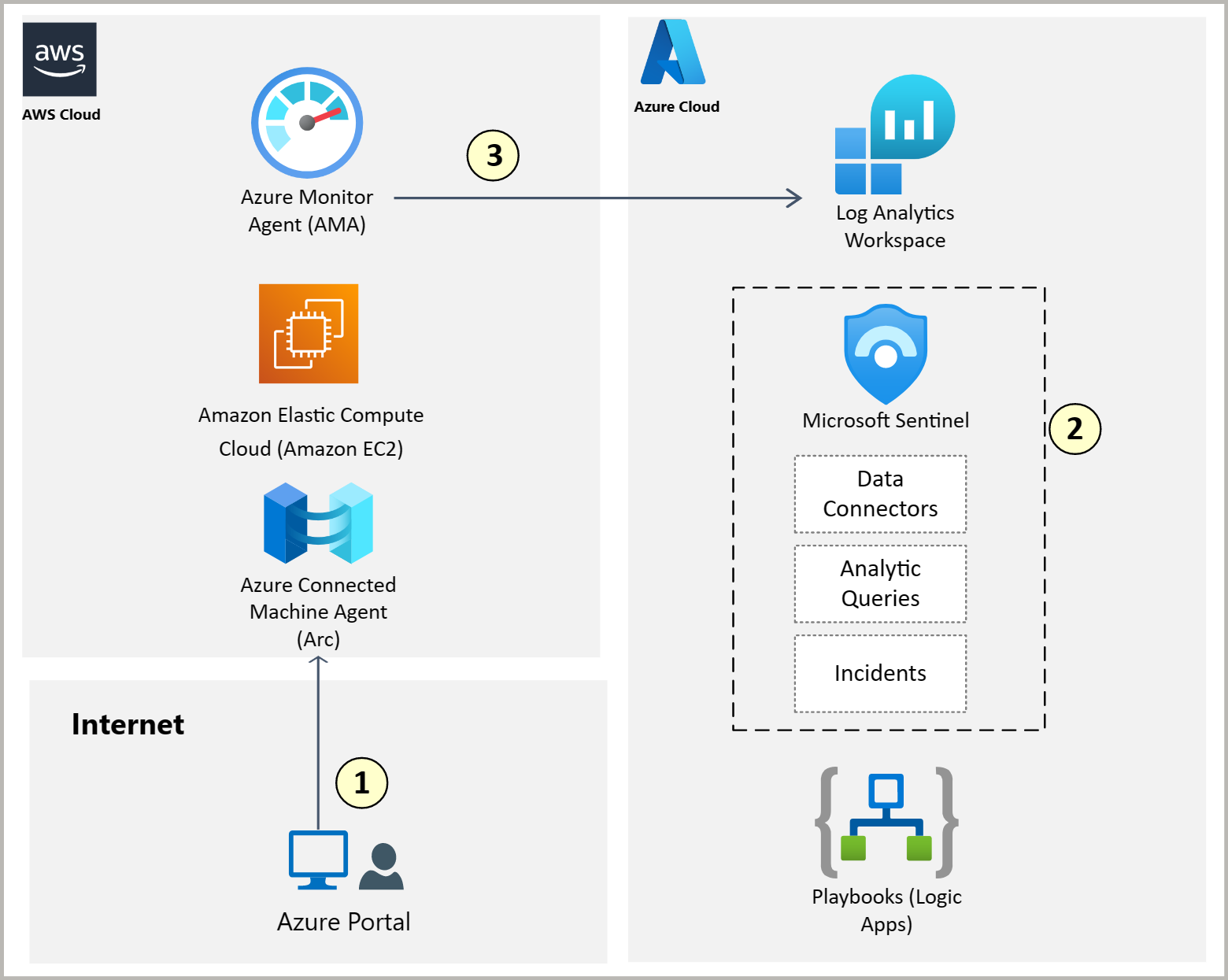

Referensarkitektur

Följande arkitekturdiagram visar de vanliga tjänster och resurser som behövs för att köra en IaaS-arbetsbelastning i en AWS-miljö. Diagrammet visar också de Azure-tjänster som behövs för att mata in loggar och data från AWS-miljön till Azure och för att tillhandahålla hotövervakning och skydd.

Diagrammet visar inmatning av loggar till Azure för följande resurser och tjänster i AWS-miljön:

- Amazon Elastic Compute Cloud (Amazon EC2)

- Amazon Virtual Private Cloud (Amazon VPC)

- Amazon Web Services CloudTrail (AWS CloudTrail)

- Amazon GuardDuty

Om du vill mata in loggar i Azure för resurser och tjänster i AWS-miljön måste du ha Definierat Amazon Simple Storage Service (Amazon S3) och Amazon Simple Queue Service (SQS).

Loggar och data matas in i Log Analytics i Azure Monitor.

Följande Microsoft-produkter använder inmatade data för att övervaka:

- Microsoft Defender för molnet

- Microsoft Sentinel

- Microsoft Defender för Endpoint

Kommentar

Du behöver inte mata in loggar i alla Microsoft-produkter som anges för att övervaka dina AWS-resurser och -tjänster. Att använda alla Microsoft-produkter tillsammans ger dock större fördelar med AWS-logg och datainmatning i Azure.

Den här artikeln följer arkitekturdiagrammet och beskriver hur du:

- Installera och konfigurera Microsoft-produkterna för att mata in loggar från dina AWS-resurser.

- Konfigurera mått för de säkerhetsdata som du vill övervaka.

- Förbättra din övergripande säkerhetsstatus och skydda AWS-arbetsbelastningen.

- Säker infrastruktur som kod.

Steg 1: Installera och ansluta Microsoft-produkter för att mata in loggar och data

Det här avsnittet beskriver hur du installerar och ansluter Microsoft-produkterna i den refererade arkitekturen för att mata in loggar från dina AWS- och Amazon-tjänster och -resurser. För att följa Nolltillit verifiera uttryckligen principen måste du installera Microsoft-produkter och ansluta till din AWS-miljö för att vidta proaktiva åtgärder före en attack.

| Steg | Uppgift |

|---|---|

| A | Installera Azure Connected Machine-agenten på dina virtuella Amazon Elastic Compute Cloud-datorer (Amazon EC2) för att mata in operativsystemdata och loggar i Azure. |

| F | Installera Azure Monitor Agent på virtuella Amazon EC2-datorer för att skicka loggar till din Log Analytics-arbetsyta. |

| C | Anslut ett AWS-konto till Microsoft Defender för molnet. |

| D | Anslut Microsoft Sentinel till AWS för att mata in AWS-loggdata. |

| E | Använd AWS-anslutningsapparna för att hämta AWS-tjänstloggar till Microsoft Sentinel. |

A. Installera Azure Connected Machine-agenten på dina virtuella Amazon EC2-datorer för att mata in operativsystemdata och loggar i Azure

Med Azure Arc-aktiverade servrar kan du hantera fysiska Windows- och Linux-servrar och virtuella datorer utanför Azure, i företagets nätverk eller någon annan molnleverantör. För Azure Arc betraktas datorer som finns utanför Azure som hybriddatorer. Om du vill ansluta dina virtuella Amazon EC2-datorer (även kallade hybriddatorer) till Azure installerar du Azure Connected Machine-agenten på varje dator.

Mer information finns i Ansluta hybriddatorer till Azure.

B. Installera Azure Monitor Agent på virtuella Amazon EC2-datorer för att skicka loggar till din Log Analytics-arbetsyta

Azure Monitor tillhandahåller fullständig övervakning för dina resurser och program som körs i Azure och andra moln, inklusive AWS. Azure Monitor samlar in, analyserar och agerar på telemetri från dina molnmiljöer och lokala miljöer. VM-insikter i Azure Monitor använder Azure Arc-aktiverade servrar för att ge en konsekvent upplevelse mellan både virtuella Azure-datorer och dina virtuella Amazon EC2-datorer. Du kan visa dina virtuella Amazon EC2-datorer precis vid sidan av dina virtuella Azure-datorer. Du kan registrera dina virtuella Amazon EC2-datorer med identiska metoder. Detta omfattar användning av Azure-standardkonstruktioner som Azure Policy och tillämpning av taggar.

När du aktiverar VM-insikter för en dator installeras Azure Monitor Agent (AMA). AMA samlar in övervakningsdata från virtuella Amazon EC2-datorer och levererar dem till Azure Monitor för användning av funktioner, insikter och andra tjänster, till exempel Microsoft Sentinel och Microsoft Defender för molnet.

Viktigt!

Log Analytics är ett verktyg i Azure Portal som du använder för att redigera och köra loggfrågor mot data i Azure Monitor-loggarkivet. Log Analytics installeras automatiskt.

Virtuella Amazon EC2-datorer kan ha den äldre Log Analytics-agenten installerad. Den här agenten kommer att bli inaktuell i september 2024. Microsoft rekommenderar att du installerar den nya Azure Monitor-agenten.

Log Analytics-agenten eller Azure Monitor-agenten för Windows och Linux krävs för att:

- Övervaka proaktivt operativsystemet och arbetsbelastningarna som körs på datorn.

- Hantera datorn med hjälp av Automation-runbooks eller lösningar som Uppdateringshantering.

- Använd andra Azure-tjänster som Microsoft Defender för molnet.

När du samlar in loggar och data lagras informationen på en Log Analytics-arbetsyta. Du behöver en Log Analytics-arbetsyta om du samlar in data från Azure-resurser i din prenumeration.

Azure Monitor-arbetsböcker är ett visualiseringsverktyg som är tillgängligt i Azure Portal. Arbetsböcker kombinerar text, loggfrågor, mått och parametrar i omfattande interaktiva rapporter. Genom att konfigurera arbetsböcker kan du använda analys för att följa Nolltillit anta principen om intrång.

Arbetsböcker beskrivs i nästa artikel under Övervaka i Microsoft Sentinel-loggar från Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail och Amazon GuardDuty.

Mer information finns i:

- Installera AMA via datainsamlingsregler i Azure Monitor

- Skapa en Log Analytics-arbetsyta

- Kom igång med Azure-arbetsböcker

C. Ansluta ett AWS-konto till Microsoft Defender för molnet

Microsoft Defender för molnet är en CSPM (Cloud Security Posture Management) och Cloud Workload Protection Platform (CWPP) för alla dina Azure-resurser, lokala resurser och multimolnresurser, inklusive AWS. Defender for Cloud fyller tre viktiga behov när du hanterar säkerheten för dina resurser och arbetsbelastningar i molnet och på plats:

- Utvärdera kontinuerligt – Känna till din säkerhetsstatus. Identifiera och spåra sårbarheter.

- Secure – Härda resurser och tjänster med Microsofts cloud security benchmark (MCSB) och AWS Foundational Security Best Practices Standard.

- Försvara – Identifiera och lösa hot mot resurser och tjänster.

Microsoft Defender för servrar är en av de betalda abonnemangen som tillhandahålls av Microsoft Defender för molnet. Defender for Servers utökar skyddet till dina Windows- och Linux-datorer som körs i Azure, AWS, Google Cloud Platform och lokalt. Defender for Servers integreras med Microsoft Defender för Endpoint för att tillhandahålla identifiering och åtgärd på slutpunkt (EDR) och andra funktioner för skydd mot hot.

Mer information finns i:

- Anslut ett AWS-konto till Microsoft Defender för molnet för att skydda dina AWS-resurser.

- Välj en Defender för servrar-plan i Microsoft Defender för molnet för att jämföra olika planer som erbjuds av Defender för servrar. Defender för servrar etablerar automatiskt Defender för Endpoint-sensorn på alla datorer som stöds och som är anslutna till Defender för molnet.

Kommentar

Om du inte har distribuerat AMA på dina servrar ännu kan du distribuera Azure Monitor-agenten på dina servrar när du aktiverar Defender för servrar.

D. Ansluta Microsoft Sentinel till AWS för att mata in AWS-loggdata

Microsoft Sentinel är en skalbar, molnbaserad lösning som tillhandahåller följande tjänster:

- Säkerhetsinformations- och händelsehantering (SIEM)

- Säkerhetsorkestrering, automatisering och svar (SOAR)

Microsoft Sentinel levererar säkerhetsanalys och hotinformation i hela företaget. Med Microsoft Sentinel får du en enda lösning för attackidentifiering, synlighet för hot, proaktiv jakt och hotsvar.

Installationsinstruktioner finns i Publicera Microsoft Sentinel.

E. Använda AWS-anslutningsappar för att hämta AWS-tjänstloggar till Microsoft Sentinel

Om du vill hämta AWS-tjänstloggarna till Microsoft Sentinel måste du använda en Microsoft Sentinel AWS-anslutningsapp. Anslutningsappen fungerar genom att ge Microsoft Sentinel åtkomst till dina AWS-resursloggar. När du konfigurerar anslutningsappen upprättas en förtroenderelation mellan AWS och Microsoft Sentinel. På AWS skapas en roll som ger behörighet till Microsoft Sentinel för åtkomst till dina AWS-loggar.

AWS-anslutningstjänsten är tillgänglig i två versioner: den nya Amazon Simple Storage Service-anslutningsappen (Amazon S3) som matar in loggar genom att hämta dem från en Amazon S3-bucket och den äldre anslutningsappen för CloudTrail-hantering och dataloggar. Amazon S3-anslutningsappen kan mata in loggar från Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail och Amazon GuardDuty. Amazon S3-anslutningsappen är i förhandsversion. Vi rekommenderar att du använder Amazon S3-anslutningsappen.

Information om hur du matar in loggar från Amazon VPC, AWS CloudTrail och Amazon GuardDuty med hjälp av Amazon S3-anslutningsappen finns i Ansluta Microsoft Sentinel till AWS.

Kommentar

Microsoft rekommenderar att du använder det automatiska installationsskriptet för att distribuera Amazon S3-anslutningsappen. Om du föredrar att utföra varje steg manuellt följer du den manuella installationen för att ansluta Microsoft Sentinel till AWS.

Steg 2: Konfigurera mått för dina säkerhetsdata

Nu när Azure matar in loggar från dina AWS-resurser kan du skapa regler för hotidentifiering i din miljö och övervaka aviseringar. Den här artikeln beskriver stegen för att samla in loggar och data och övervaka misstänkt aktivitet. Nolltillit anta att principen om intrång uppnås genom att övervaka din miljö efter hot och sårbarheter.

| Steg | Uppgift |

|---|---|

| A | Samla in Amazon Elastic Compute Cloud-loggar (Amazon EC2) i Azure Monitor. |

| F | Visa och hantera Microsoft Defender för molnet säkerhetsaviseringar och rekommendationer för Amazon EC2. |

| C | Integrera Microsoft Defender för Endpoint med Defender för molnet. |

| D | Övervaka Amazon EC2-data i Microsoft Sentinel. |

| E | Övervaka i Microsoft Sentinel-loggar från Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail och Amazon GuardDuty. |

| F | Använd inbyggda identifieringsregler i Microsoft Sentinel för att skapa och undersöka regler för hotidentifiering i din miljö. |

A. Samla in Amazon Elastic Compute Cloud-loggar (Amazon EC2) i Azure Monitor

Med Azure Connected Machine-agenten som är installerad på dina virtuella Amazon EC2-datorer kan du övervaka dina AWS-resurser som om de vore Azure-resurser. Du kan till exempel använda Azure-principer för att styra och hantera uppdateringar av dina virtuella Amazon EC2-datorer.

Azure Monitor-agenten (AMA) som är installerad på dina virtuella Amazon EC2-datorer samlar in övervakningsdata och levererar dem till Azure Monitor. Dessa loggar blir indata för Microsoft Sentinel och Defender för molnet.

Information om hur du samlar in loggar från dina virtuella Amazon EC2-datorer finns i skapa regler för datainsamling.

B. Visa och hantera Microsoft Defender för molnet säkerhetsaviseringar och rekommendationer för Amazon EC2

Microsoft Defender för molnet använder resursloggar för att generera säkerhetsaviseringar och rekommendationer. Defender för molnet kan ge aviseringar för att varna dig om möjliga hot på dina virtuella Amazon EC2-datorer. Aviseringar prioriteras efter allvarlighetsgrad. Varje avisering innehåller information om berörda resurser, problem och reparationsrekommendationer.

Det finns två sätt att visa rekommendationer i Azure Portal. På sidan Defender för molnet översikt visar du rekommendationer för den miljö som du vill förbättra. På sidan Defender för molnet tillgångsinventering visas rekommendationer enligt den berörda resursen.

Så här visar och hanterar du Amazon EC2-aviseringar och rekommendationer:

- Lär dig mer om de olika typerna av aviseringar som är tillgängliga i Defender för molnet och hur du svarar på aviseringar.

- Förbättra din säkerhetsstatus genom att implementera rekommendationer från Defender för molnet.

- Lär dig hur du kommer åt tillgångsinventeringssidan för Defender för molnet.

Kommentar

Microsoft Cloud Security Benchmark (MCSB) innehåller en samling säkerhetsrekommendationer med hög påverkan som du kan använda för att skydda dina molntjänster i en enda miljö eller i en miljö med flera moln. Microsoft rekommenderar att du använder säkerhetsmått som hjälper dig att snabbt skydda molndistributioner. Läs mer om MCSB.

C. Integrera Microsoft Defender för Endpoint med Defender för molnet

Skydda dina slutpunkter med Defender för molnet integrerade identifiering och åtgärd på slutpunkt lösning, Microsoft Defender för Endpoint. Microsoft Defender för Endpoint skyddar dina Windows- och Linux-datorer oavsett om de finns i Azure, lokalt eller i en miljö med flera moln. Microsoft Defender för Endpoint är en holistisk, molnlevererad slutpunktssäkerhetslösning. De viktigaste funktionerna är:

- Riskbaserad hantering av säkerhetsrisker och utvärdering

- Minskning av attackytan

- Beteendebaserat och molnbaserat skydd

- Slutpunktsidentifiering och -svar (EDR)

- Automatisk undersökning och reparation

- Hanterade jakttjänster

Mer information finns i Aktivera Microsoft Defender för Endpoint integrering.

D. Övervaka Amazon EC2-data i Microsoft Sentinel

När du har installerat Azure Connected Machine-agenten och AMA börjar Amazon EC2-operativsystem skicka loggar till Azure Log Analytics-tabeller som är automatiskt tillgängliga för Microsoft Sentinel.

Följande bild visar hur Amazon EC2-operativsystemloggar matas in av Microsoft Sentinel. Azure Connected Machine-agenten gör dina virtuella Amazon EC2-datorer till en del av Azure. Windows-säkerhet Events via AMA-dataanslutningen samlar in data från dina virtuella Amazon EC2-datorer.

Kommentar

Du behöver inte Microsoft Sentinel för att mata in loggar från Amazon EC2, men du behöver en Log Analytics-arbetsyta som tidigare konfigurerats.

Stegvis vägledning finns i Amazon EC2 Sentinel-inmatning med Arc och AMA, som är ett dokument i GitHub. GitHub-dokumentet adresserar installation av AMA, som du kan hoppa över eftersom du installerade AMA tidigare i den här lösningsguiden.

E. Övervaka i Microsoft Sentinel-loggar från Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail och Amazon GuardDuty

Tidigare anslöt du Microsoft Sentinel till AWS med hjälp av Amazon Simple Storage Service(Amazon S3)-anslutningsappen. Amazon S3-bucketen skickar loggar till din Log Analytics-arbetsyta, det underliggande verktyget som används för att fråga efter dem. Följande tabeller skapas på arbetsytan:

- AWSCloudTrail – AWS CloudTrail-loggar innehåller alla dina data- och hanteringshändelser för ditt AWS-konto.

- AWSGuardDuty – Amazon GuardDuty Findings representerar ett potentiellt säkerhetsproblem som identifierats i nätverket. Amazon GuardDuty genererar en sökning när den identifierar oväntade och potentiellt skadliga aktiviteter i din AWS-miljö.

- AWSVPCFlow – Amazon Virtual Private Cloud -flödesloggar (Amazon VPC) gör att du kan samla in IP-trafik som går till och från dina Amazon VPC-nätverksgränssnitt.

Du kan fråga Amazon VPC Flow Logs, AWS CloudTrail och Amazon GuardDuty i Microsoft Sentinel. Följande är frågeexempel för varje tjänst och motsvarande tabell i Log Analytics:

För Amazon GuardDuty-loggar:

AWSGuardDuty | där allvarlighetsgrad > 7 | sammanfatta antal() efter ActivityType

För Amazon VPC Flow-loggar:

AWSVPCFlow | where Action == "REJECT" | where Type == "Ipv4" | ta 10

För AWS CloudTrail-loggar:

AWSCloudTrail | where EventName == "CreateUser" | summarize count() by AWSRegion

I Microsoft Sentinel använder du Amazon S3-arbetsboken för att analysera mer information.

För AWS CloudTrail kan du analysera:

- Dataflöde över tid

- Konto-ID:t

- Lista över händelsekällor

För Amazon GuardDuty kan du analysera:

- Amazon GuardDuty efter karta

- Amazon GuardDuty efter region

- Amazon GuardDuty efter IP

F. Använda inbyggda identifieringsregler i Microsoft Sentinel för att skapa och undersöka regler för hotidentifiering i din miljö

Nu när du har anslutit dina datakällor till Microsoft Sentinel använder du inbyggda mallar för identifieringsregel för Microsoft Sentinels som hjälper dig att skapa och undersöka regler för hotidentifiering i din miljö. Microsoft Sentinel tillhandahåller färdiga, inbyggda mallar som hjälper dig att skapa regler för hotidentifiering.

Microsofts team med säkerhetsexperter och analytiker utformar regelmallar baserat på kända hot, vanliga attackvektorer och eskaleringskedjor för misstänkt aktivitet. Regler som skapas från dessa mallar söker automatiskt i din miljö efter aktiviteter som ser misstänkta ut. Många av mallarna kan anpassas för att söka efter aktiviteter eller filtrera bort dem efter dina behov. Aviseringarna som genereras av dessa regler skapar incidenter som du kan tilldela och undersöka i din miljö.

Mer information finns i identifiera hot med inbyggda analysregler i Microsoft Sentinel.

Steg 3: Förbättra din övergripande säkerhetsstatus

I det här avsnittet får du lära dig hur Microsoft Entra – behörighetshantering hjälper dig att övervaka oanvända och överdrivna behörigheter. Du går igenom hur du konfigurerar, registrerar och visar nyckeldata. Principen Nolltillit använda åtkomst med minst privilegier uppnås genom att hantera, kontrollera och övervaka åtkomsten till dina resurser.

| Steg | Uppgift |

|---|---|

| A | Konfigurera behörighetshantering och privileged Identity Management. |

| F | Registrera ett AWS-konto. |

| C | Visa nyckelstatistik och data. |

Konfigurera behörighetshantering

Behörighetshantering är en CIEM-lösning (cloud infrastructure entitlement management) som identifierar, automatiskt rätt storlekar och kontinuerligt övervakar oanvända och överdrivna behörigheter i din infrastruktur för flera moln.

Behörighetshantering fördjupar Nolltillit säkerhetsstrategier genom att utöka principen för åtkomst med minst privilegier så att kunderna kan:

- Få omfattande synlighet: Identifiera vilken identitet som gör vad, var och när.

- Automatisera åtkomst med lägsta behörighet: Använd åtkomstanalys för att säkerställa att identiteter har rätt behörighet vid rätt tidpunkt.

- Förena åtkomstprinciper mellan IaaS-plattformar: Implementera konsekventa säkerhetsprinciper i din molninfrastruktur.

Behörighetshantering innehåller en sammanfattning av nyckelstatistik och data för AWS och Azure. Data innehåller mått relaterade till risk som kan undvikas. Med de här måtten kan administratören för behörighetshantering identifiera områden där risker relaterade till Nolltillit använda principen för åtkomst med minst privilegier kan minskas.

Data kan matas in i Microsoft Sentinel för ytterligare analys och automatisering.

Information om hur du implementerar uppgifter finns i:

- A. Aktivera behörighetshantering i din organisation

- B. Registrera ett AWS-konto i Behörighetshantering

- C. Visa nyckelstatistik och data

Steg 4: Säker infrastruktur som kod

Det här avsnittet beskriver en viktig pelare i DevSecOps, genomsökning och skydd av infrastrukturen som kod. För infrastruktur som kod bör säkerhets- och DevOps-team övervaka för felkonfigurationer som kan leda till sårbarheter i dina infrastrukturdistributioner.

Genom att implementera kontinuerliga kontroller av Azure Resource Manager (ARM), Bicep eller Terraform-mallar förhindrar du intrång och kryphål tidigt i utvecklingen, när de är billigare att åtgärda. Du vill också ha noggrann kontroll över administratörer och tjänstkontogrupper i Microsoft Entra ID och ditt DevOps-verktyg.

Du implementerar Nolltillit använda principen för åtkomst med minst behörighet genom att:

- Utföra robusta granskningar av dina infrastrukturkonfigurationer med minsta möjliga identitetsåtkomst och nätverkskonfiguration.

- Tilldela användare rollbaserad åtkomstkontroll (RBAC) till resurser på lagringsplatsnivå, teamnivå eller organisationsnivå.

Förutsättningar:

- Kodlagringsplatser finns i Azure DevOps eller GitHub

- Pipelines finns i Azure DevOps eller GitHub

| Steg | Uppgift |

|---|---|

| A | Aktivera DevSecOps för infrastruktur som kod (IaC). |

| F | Implementera RBAC för DevOps-verktyg. |

| C | Aktivera GitHub Advanced Security. |

| D | Visa resultat av kod och hemlig genomsökning. |

A. Aktivera DevSecOps för IaC

Defender för DevOps ger insyn i säkerhetsstatusen för din miljö med flera pipelines, oavsett om din kod och dina pipelines finns i Azure DevOps eller GitHub. Den har den extra fördelen att implementera en enda fönsterruta där säkerhets- och DevOps-team kan se genomsökningsresultat för alla sina lagringsplatser på en instrumentpanel och konfigurera en pull-begärandeprocess för att åtgärda eventuella problem.

Mer information finns i:

B. Implementera RBAC för DevOps-verktyg

Du måste hantera och implementera sunda styrningsmetoder för ditt team, till exempel rollbaserade behörigheter för åtkomstkontroll. Om den här modellen inte speglas för DevOps-automatisering kan din organisation lämna en säkerhetsdörr öppen. Tänk dig ett exempel där en utvecklare inte har åtkomst via ARM-mallar. Utvecklaren kan fortfarande ha tillräcklig behörighet för att ändra programkod eller infrastruktur som kod och utlösa ett automatiseringsarbetsflöde. Utvecklaren kan indirekt via DevOps komma åt och göra destruktiva ändringar i ARM-mallarna.

När du distribuerar molnbaserade lösningar för dina infrastrukturdistributioner bör säkerhet alltid vara ditt viktigaste problem. Microsoft skyddar den underliggande molninfrastrukturen. Du konfigurerar säkerhet i Azure DevOps eller GitHub.

Så här konfigurerar du säkerhet:

- I Azure DevOps kan du använda säkerhetsgrupper, principer och inställningar på organisations-, projekt- eller objektnivå.

- I GitHub kan du tilldela användare åtkomst till resurser genom att ge dem roller på lagringsplatsnivå, teamnivå eller organisationsnivå.

C. Aktivera GitHub Advanced Security

För att proaktivt skydda miljöer är det viktigt att kontinuerligt övervaka och stärka DevOps-säkerheten. GitHub Advanced Security automatiserar kontroller i din pipeline för att leta efter exponerade hemligheter, sårbarheter i beroenden med mera. GitHub gör extra säkerhetsfunktioner tillgängliga för kunder under en Advanced Security-licens.

Som standard är GitHub Advanced Security aktiverat för offentliga lagringsplatser. För dina privata lagringsplatser måste du använda GitHub Advanced Security-licensiering. När du är aktiverad kan du börja använda de många funktioner som medföljer GitHub Advanced Security-sviten:

- Kodgenomsökning

- Beroendegenomsökning

- Hemlig genomsökning

- Åtkomstkontroll

- Sårbarhetsaviseringar

- Granskningslogg

- Regler för grenskydd

- Granskningar av pull-begäranden

Med dessa funktioner kan du se till att koden är säker och kompatibel med branschstandarder. Du kan också skapa automatiserade arbetsflöden som hjälper dig att snabbt identifiera och åtgärda eventuella säkerhetsproblem i koden. Dessutom kan du använda grenskyddsregler för att förhindra obehöriga ändringar i din kodbas.

Mer information finns i Aktivera GitHub Advanced Security.

D. Visa resultat av kod och hemlig genomsökning

Defender för DevOps, en tjänst som är tillgänglig i Defender för molnet, gör det möjligt för säkerhetsteam att hantera DevOps-säkerhet i miljöer med flera pipelines. Defender för DevOps använder en central konsol så att säkerhetsteam kan skydda program och resurser från kod till molnet i miljöer med flera pipelines, till exempel GitHub och Azure DevOps.

Defender för DevOps exponerar säkerhetsresultat som anteckningar i Pull-begäranden (PR). Säkerhetsoperatorer kan aktivera PR-anteckningar i Microsoft Defender för molnet. Exponerade problem kan åtgärdas av utvecklare. Den här processen kan förhindra och åtgärda potentiella säkerhetsrisker och felkonfigurationer innan de går in i produktionsfasen. Du kan konfigurera PR-anteckningar i Azure DevOps. Du kan hämta PR-anteckningar i GitHub om du är en GitHub Advanced Security-kund.

Mer information finns i:

- Konfigurera Microsoft Security DevOps GitHub-åtgärden

- Konfigurera Microsoft Security DevOps Azure DevOps-tillägget

- Aktivera pull-begärandeanteckningar i GitHub och Azure DevOps

Nästa steg

Läs mer om De Azure-tjänster som beskrivs i den här artikeln:

- Microsoft Defender för molnet

- Microsoft Sentinel

- Azure Monitor

- Azure ARC-aktiverade servrar

- Log Analytics

Läs mer om AWS- och Amazon-tjänster och resurser som beskrivs i den här artikeln:

- Amazon Elastic Compute Cloud (Amazon EC2)

- AWS CloudTrail

- Amazon Virtual Private Cloud (Amazon VPC)

- Amazon GuardDuty

- Amazon Simple Storage Service (Amazon S3)

- Amazon Simple Queue Service (SQS)

- AWS Identity and Access Management (IAM)