Tillämpa Nolltillit principer på virtuella datorer i Azure

Kommentar

Kommande Livestream Gå med i Azure FastTrack-teamet när de diskuterar den här artikeln. 23 oktober 2024 | 10:00–11:00 (UTC-07:00) Pacific Time (USA och Kanada). Registrera dig här.

Sammanfattning: Om du vill tillämpa Nolltillit principer på virtuella Azure-datorer måste du konfigurera logisk isolering med dedikerade resursgrupper, utnyttja rollbaserad åtkomstkontroll (RBAC), skydda startkomponenter för virtuella datorer, aktivera kundhanterade nycklar och dubbelkryptering, kontrollera installerade program, konfigurera säker åtkomst och underhåll av virtuella datorer och aktivera avancerad hotidentifiering och skydd.

Den här artikeln innehåller steg för att tillämpa principerna för Nolltillit på virtuella datorer i Azure:

| Nolltillit princip | Definition | Uppfylld av |

|---|---|---|

| Verifiera explicit | Autentisera och auktorisera alltid baserat på alla tillgängliga datapunkter. | Använd säker åtkomst. |

| Använd minst privilegierad åtkomst | Begränsa användaråtkomst med JUST-In-Time och Just-Enough-Access (JIT/JEA), riskbaserade adaptiva principer och dataskydd. | Utnyttja rollbaserad åtkomstkontroll (RBAC) och kontrollera de program som körs på virtuella datorer. |

| Anta intrång | Minimera explosionsradie och segmentåtkomst. Verifiera kryptering från slutpunkt till slutpunkt och använd analys för att få synlighet, driva hotidentifiering och förbättra skyddet. | Isolera virtuella datorer med resursgrupper, skydda sina komponenter, använda dubbel kryptering och aktivera avancerad hotidentifiering och skydd. |

Den här artikeln är en del av en serie artiklar som visar hur du tillämpar principerna för Nolltillit i en miljö i Azure som innehåller ett virtuellt ekernätverk (VNet) som är värd för en virtuell datorbaserad arbetsbelastning. En översikt finns i Tillämpa Nolltillit principer på Azure-infrastrukturen.

Logisk arkitektur för virtuella datorer

Nolltillit principer för virtuella datorer tillämpas i den logiska arkitekturen, från klient- och katalognivån ned till data- och programskiktet i varje virtuell dator.

Följande diagram visar komponenterna i den logiska arkitekturen.

I det här diagrammet:

- A är en uppsättning virtuella datorer som är isolerade i en dedikerad resursgrupp som finns i en Azure-prenumeration.

- B är den logiska arkitekturen för en enskild virtuell dator med följande komponenter framhävd: program, operativsystem, diskar, startinläsare, OS Kernel, drivrutiner och TPM-komponenten (Trusted Platform Module).

Den här artikeln går igenom stegen för att tillämpa principerna för Nolltillit i den här logiska arkitekturen med hjälp av dessa steg.

| Steg | Aktivitet | Nolltillit principer som tillämpas |

|---|---|---|

| 1 | Konfigurera logisk isolering genom att distribuera virtuella datorer till en dedikerad resursgrupp. | Anta intrång |

| 2 | Utnyttja rollbaserad åtkomstkontroll (RBAC). | Verifiera explicit Använd minst privilegierad åtkomst |

| 3 | Skydda startkomponenter för virtuella datorer, inklusive startinläsare, OS-kernels och drivrutiner. Skydda nycklar, certifikat och hemligheter på ett säkert sätt i TPM (Trusted Platform Module). | Anta intrång |

| 4 | Aktivera kundhanterade nycklar och dubbel kryptering. | Anta intrång |

| 5 | Kontrollera de program som är installerade på virtuella datorer. | Använd minst privilegierad åtkomst |

| 6 | Konfigurera säker åtkomst (visas inte på den logiska arkitekturfiguren). | Verifiera explicit Använd minst privilegierad åtkomst Anta intrång |

| 7 | Konfigurera säkert underhåll av virtuella datorer (visas inte på figuren för logisk arkitektur). | Anta intrång |

| 8 | Aktivera avancerad hotidentifiering och skydd (visas inte på den logiska arkitekturfiguren). | Anta intrång |

Steg 1: Konfigurera logisk isolering för virtuella datorer

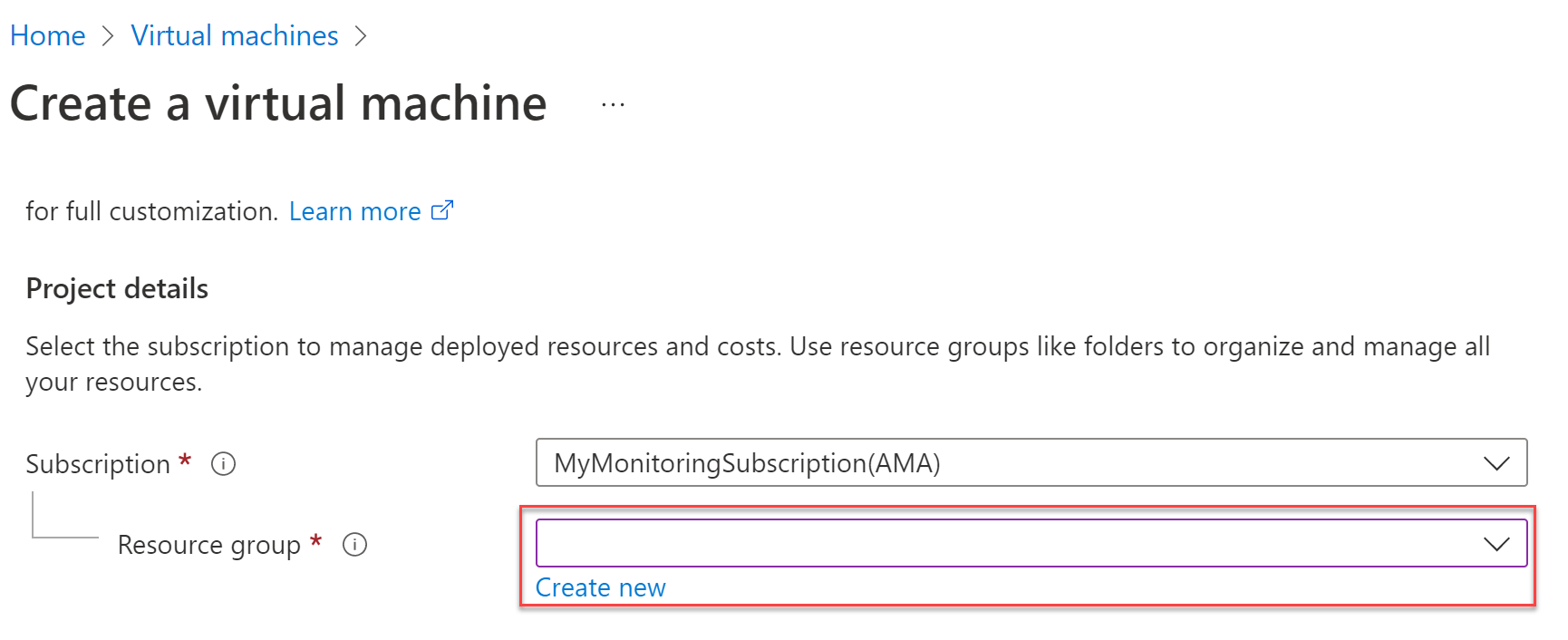

Börja med att isolera virtuella datorer i en dedikerad resursgrupp. Du kan isolera virtuella datorer i olika resursgrupper baserat på syfte, dataklassificering och styrningskrav, till exempel behovet av att kontrollera behörigheter och övervakning.

Med dedikerade resursgrupper kan du ange principer och behörigheter som gäller för alla virtuella datorer i resursgruppen. Du kan sedan använda rollbaserad åtkomstkontroll (RBAC) för att skapa minst privilegierad åtkomst till De Azure-resurser som finns i resursgruppen.

Mer information om hur du skapar och hanterar resursgrupper finns i Hantera Azure-resursgrupper med hjälp av Azure Portal.

Du tilldelar en virtuell dator till en resursgrupp när du först skapar den virtuella datorn, som du ser här.

Steg 2: Utnyttja rollbaserad åtkomstkontroll (RBAC)

Nolltillit kräver att du konfigurerar minst privilegierad åtkomst. För att göra det måste du begränsa användaråtkomsten med just-in-time och just-enough-åtkomst (JIT/JEA) baserat på deras roll, arbetsbelastning och dataklassificering.

Följande inbyggda roller används ofta för åtkomst till virtuella datorer:

- Användarinloggning för virtuell dator: Visa virtuella datorer i portalen och logga in som en vanlig användare.

- Inloggning för virtuell datoradministration: Visa virtuella datorer i portalen och logga in på virtuella datorer som administratör.

- Virtuell datordeltagare: Skapa och hantera virtuella datorer, inklusive återställa rotanvändarens lösenord och hanterade diskar. Beviljar inte åtkomst till det virtuella hanteringsnätverket (VNet) eller möjligheten att tilldela behörigheter till resurserna.

Om du vill ansluta en virtuell dator till ett virtuellt nätverk kan du använda den anpassade behörigheten Microsoft.Network/virtualNetworks/subnets/join/action för att skapa en anpassad roll.

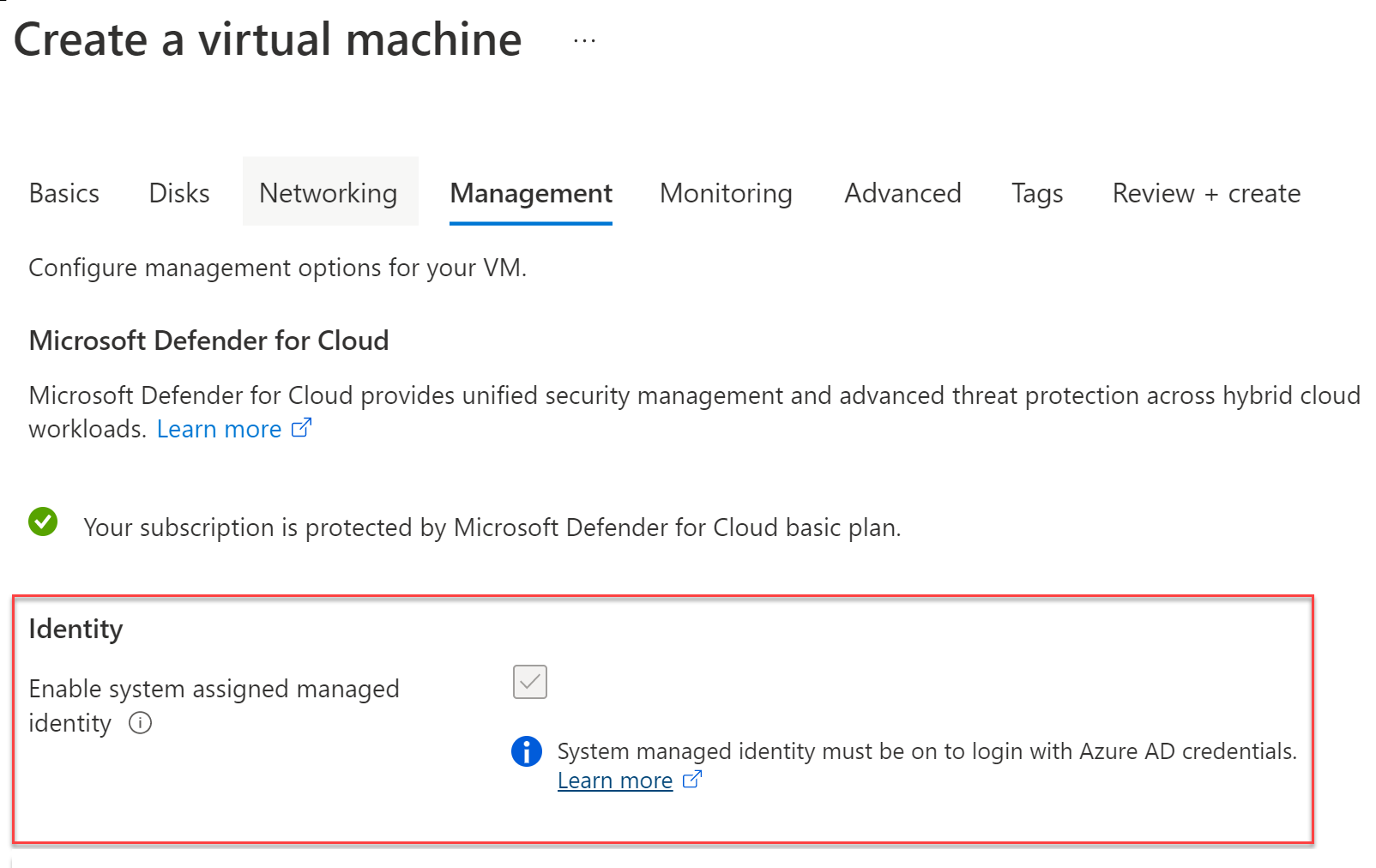

När den här anpassade rollen används med hanterad identitet och princip för villkorsstyrd åtkomst kan du använda enhetstillstånd, dataklassificering, avvikelser, plats och identitet för att framtvinga multifaktorautentisering och ge detaljerad åtkomst baserat på verifierat förtroende.

Om du vill utöka din kontrollsfär bortom systemet och tillåta att din Microsoft Entra ID-klientorganisation med Microsoft Intelligent Security Graph stöder säker åtkomst går du till bladet Hantering på den virtuella datorn och aktiverar Systemtilldelad hanterad identitet, som du ser här.

Kommentar

Den här funktionen är endast tillgänglig för Azure Virtual Desktop, Windows Server 2019, Windows 10 och Linux Distros med hjälp av certifikatbaserad åtkomst.

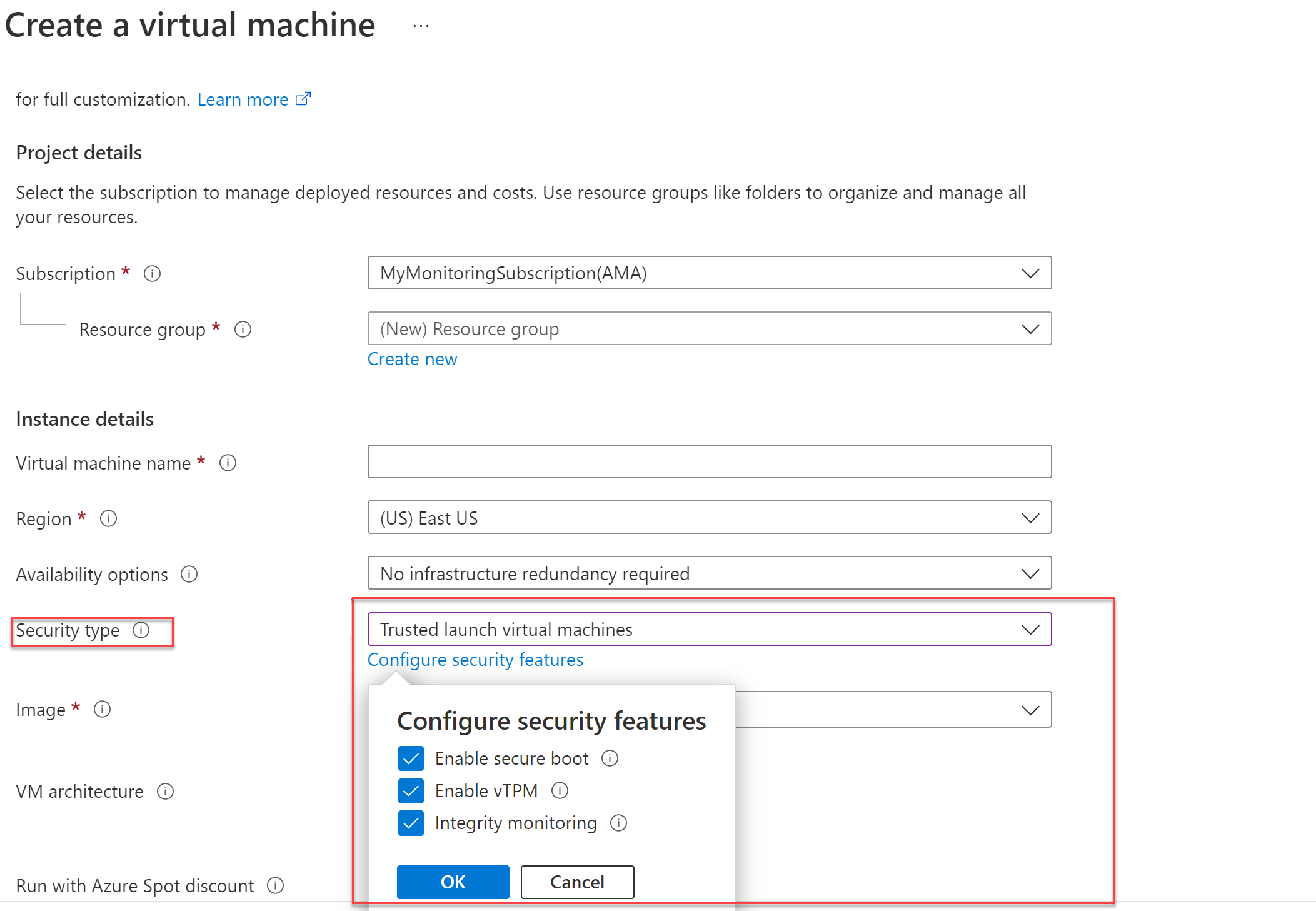

Steg 3: Säkra startkomponenter för virtuella datorer

Följ de här stegen:

- När du skapar den virtuella datorn måste du konfigurera säkerheten för startkomponenterna. Med förbättrad distribution av virtuella datorer kan du välja säkerhetstyp och använda Säker start och vTPM.

- Distribuera virtuella datorer på ett säkert sätt med verifierade startinläsare, OS-kernels och drivrutiner som är signerade av betrodda utgivare för att upprätta en "rot". Om avbildningen inte är signerad av en betrodd utgivare startar inte den virtuella datorn.

- Skydda nycklar, certifikat och hemligheter på ett säkert sätt på de virtuella datorerna i en modul för betrodd plattform.

- Få insikter och förtroende för hela startkedjans integritet.

- Se till att arbetsbelastningar är betrodda och verifierbara. VTPM möjliggör attestering genom att mäta hela startkedjan för den virtuella datorn (UEFI, OPERATIVSYSTEM, system och drivrutiner).

Med förbättrad distribution av virtuella datorer kan du välja säkerhetstyp och använda säker start och vTPM när du skapar dem, som du ser här.

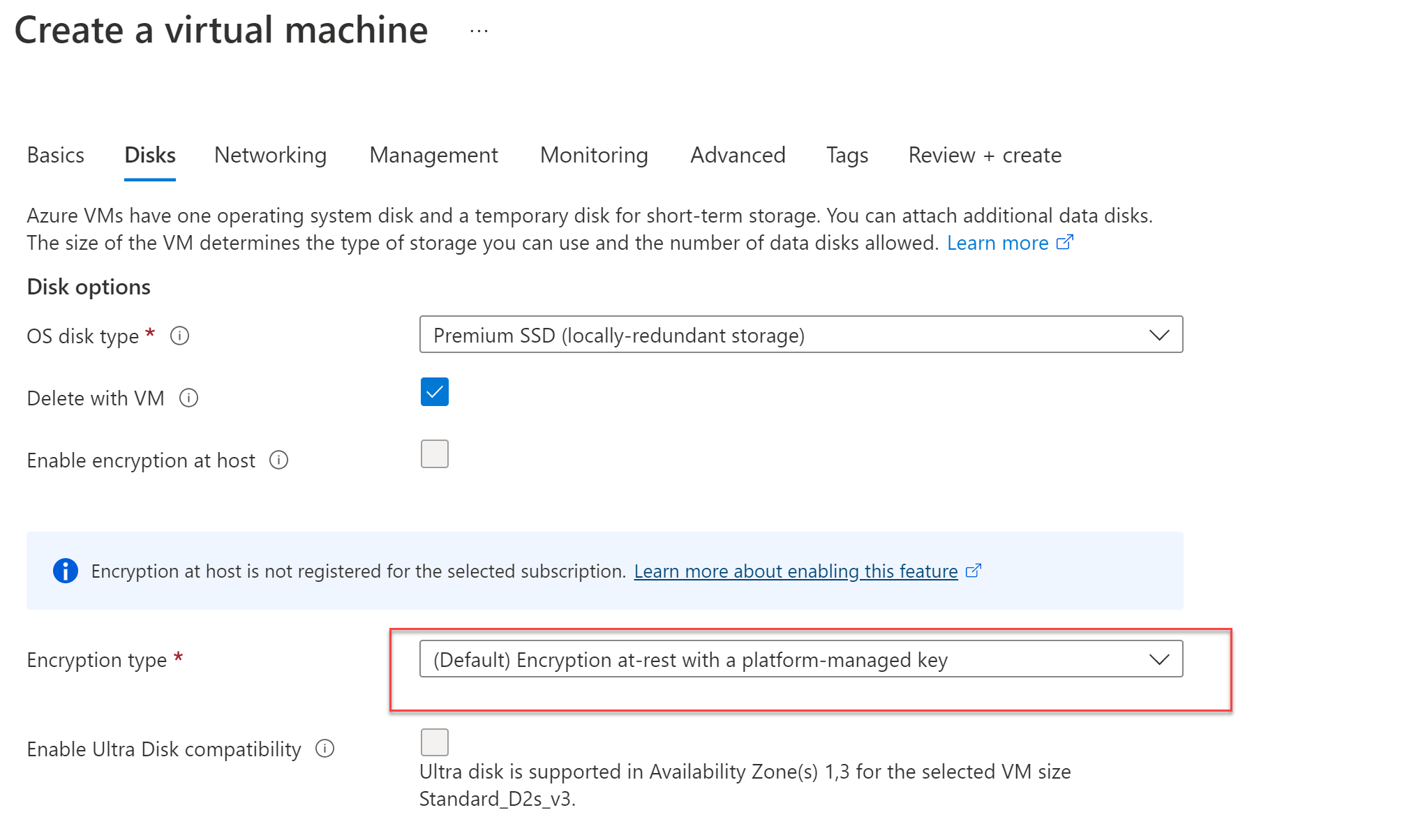

Steg 4: Aktivera kundhanterade nycklar och dubbel kryptering

Genom att använda kundhanterade nycklar och dubbel kryptering ser du till att om en disk exporteras är den inte läsbar eller kan fungera. Genom att se till att nycklarna är privatägda och att diskarna är dubbelkrypterade skyddar du mot överträdelser som försöker extrahera diskinformation.

Information om hur du konfigurerar en kundhanterad krypteringsnyckel med Azure Key Vault finns i Använda Azure Portal för att aktivera kryptering på serversidan med kundhanterade nycklar för hanterade diskar. Det finns en extra kostnad för att använda Azure Key Vault.

Aktivera kryptering på serversidan av Azure Disk Storage för:

- FIPS 140-2-kompatibel transparent kryptering med AES 256-kryptering.

- Större flexibilitet för att hantera kontroller.

- Maskinvara (HSM) eller programvarudefinierad kryptering.

Aktivera kryptering på serversidan på värden för kryptering från slutpunkt till slutpunkt för dina virtuella datordata.

När du har slutfört dessa procedurer använder du din kundhanterade krypteringsnyckel för att kryptera diskarna i den virtuella datorn.

Du väljer krypteringstypen på bladet Diskar för konfigurationen av den virtuella datorn. Som Krypteringstyp väljer du Dubbel kryptering med plattformshanterade och kundhanterade nycklar, som du ser här.

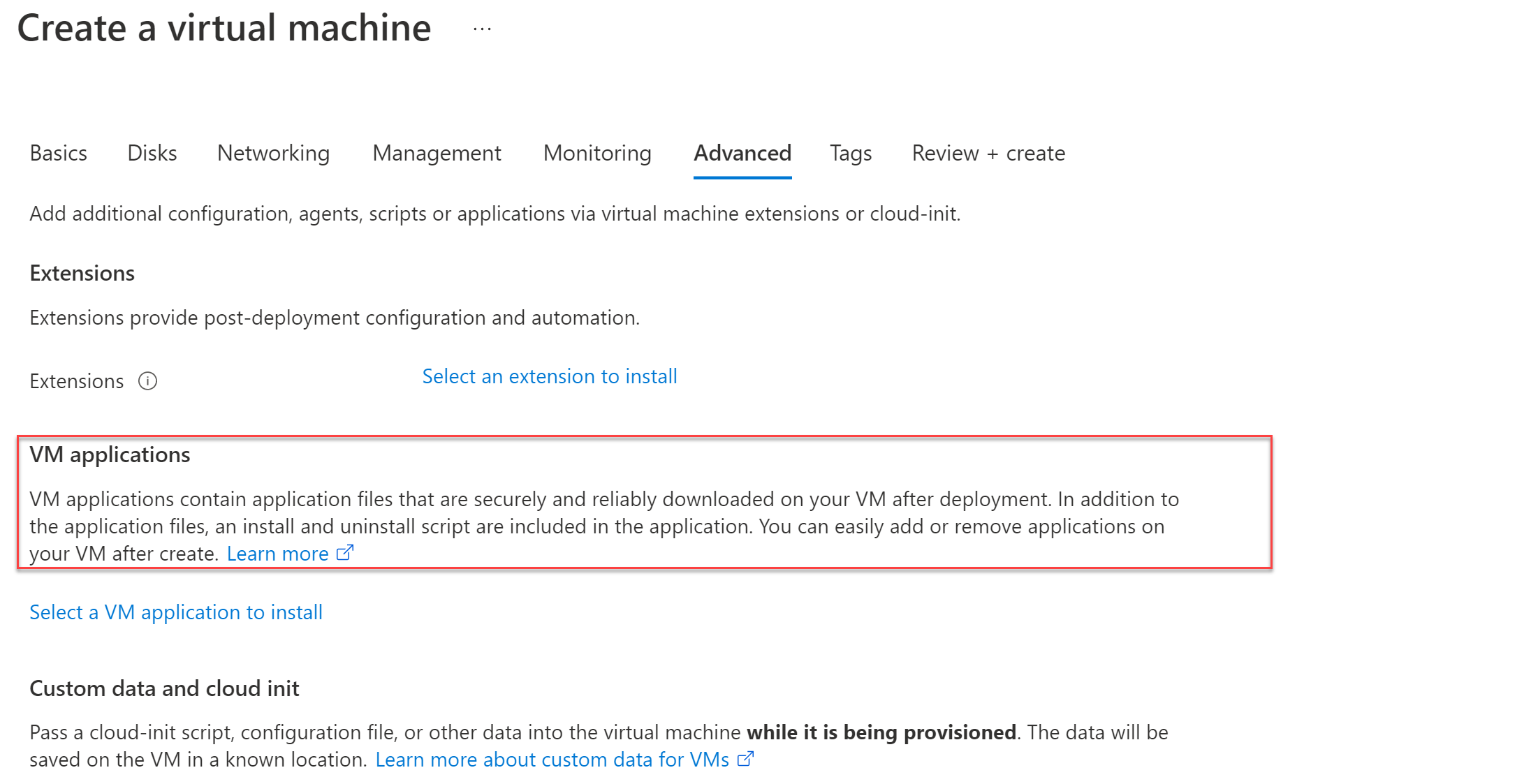

Steg 5: Kontrollera de program som är installerade på virtuella datorer

Det är viktigt att styra de program som är installerade på dina virtuella datorer:

- Webbläsartillägg (API:er) är svåra att skydda, vilket kan leda till skadlig URL-leverans.

- Icke-sanktionerade appar kan inte kopplas bort eftersom de är skugg-IT-objekt (IT-teamen är inte förberedda eller har ingen kunskap om att dessa är installerade).

Du kan använda funktionen Virtual Machine Applications för att styra de program som är installerade på virtuella datorer. Med den här funktionen väljer du vilka program för virtuella datorer som ska installeras. Den här funktionen använder Azure Compute Gallery för att förenkla hanteringen av program för virtuella datorer. När de används tillsammans med RBAC kan du se till att endast betrodda program är tillgängliga för användare.

Du väljer de virtuella datorprogrammen på bladet Avancerat för konfigurationen av den virtuella datorn, som du ser här.

Steg 6: Konfigurera säker åtkomst

Så här konfigurerar du säker åtkomst:

- Konfigurera säker kommunikation i Azure-miljön mellan komponenter som har direkt åtkomst till virtuella datorer

- Konfigurera multifaktorautentisering med villkorlig åtkomst

- Använda privilegierade arbetsstationer (PAW)

I diagrammet:

- multifaktorautentisering med villkorlig åtkomst konfigureras i Microsoft Entra-ID och relaterade portaler.

- Administratörer använder privilegierade arbetsstationer (PAW) för att få direkt åtkomst till virtuella datorer.

Konfigurera säker kommunikation i Azure-miljön för virtuella datorer

Kontrollera först att kommunikationen mellan komponenterna i Azure-miljön är säker.

I referensarkitekturen tillhandahåller Azure Bastion säkra anslutningar till virtuella datorer. Azure Bastion fungerar som RDP/SSH-asynkron och interagerar inte med RDP-protokollet för ditt fysiska system. På så sätt kan du också minska antalet offentliga IP-adresser.

Följande diagram visar komponenterna i säker kommunikation för virtuella datorer.

Konfigurera multifaktorautentisering med villkorlig åtkomst

I steg 2. Med rollbaserad åtkomstkontroll har du konfigurerat Microsoft Entra-integrering och hanterad identitet. På så sätt kan du konfigurera Azure multifaktorautentisering för Azure Virtual Desktop eller för servrar som kör Windows Server 2019 eller senare. Du kan också logga in på en virtuell Linux-dator med Microsoft Entra-autentiseringsuppgifter. Den extra fördelen med detta är den dator som ansluter till den virtuella datorn måste också vara registrerad på din Microsoft Entra ID-klient för att kunna ansluta.

När du konfigurerar multifaktorautentisering med villkorlig åtkomst och relaterade principer använder du den rekommenderade principuppsättningen för Nolltillit som en guide. Detta inkluderar startpunktsprinciper som inte kräver hantering av enheter. Helst hanteras de enheter som kommer åt dina virtuella datorer och du kan implementera Enterprise-principerna, vilket rekommenderas för Nolltillit. Mer information finns i Vanliga Nolltillit identitets- och enhetsåtkomstprinciper.

Följande diagram visar de rekommenderade principerna för Nolltillit.

Kom ihåg att användarnamn och lösenord kan vara 100 % komprometterade. Med multifaktorautentisering minskar du risken för intrång med 99,9 %. Detta kräver Microsoft Entra ID P1-licenser.

Kommentar

Du kan också använda VPN:er som används för att ansluta till virtuella datorer i Azure. Du bör dock vara noga med att använda metoder för att verifiera explicit. Att skapa en tunnel som är "betrodd" oavsett hur de används kan vara mer riskabelt än att ha specifika anslutningar som är mycket verifierade.

Ingen säkerhet på nätverks-, transport- eller programskikten spelar någon roll om du inte kommer från en betrodd, verifierad och säker källa.

Använda PAW:ar

Använd Privilegierade åtkomstarbetsstationer (PAW) för att säkerställa att enheter som har åtkomst till virtuella datorer är felfria. PAW:n konfigureras specifikt för privilegierad åtkomst så att administratörer använder en enhet som har:

- Säkerhetskontroller och principer som begränsar lokal administrativ åtkomst.

- Produktivitetsverktyg för att minimera attackytan till det som absolut krävs för att utföra känsliga administrativa uppgifter.

Mer information om distributionsalternativ finns i Privileged access deployment (Privilegierad åtkomstdistribution).

Steg 7: Konfigurera säkert underhåll av virtuella datorer

Säkert underhåll av virtuella datorer omfattar:

- Använda skadlig kod

- Automatisera uppdateringar av virtuella datorer

Använda skadlig kod mot skadlig kod på virtuella datorer

Anti-malware hjälper till att skydda din virtuella dator från hot som skadliga filer och adware osv. Du kan använda programvara mot skadlig kod från ett alternativ för leverantörer som Microsoft, Symantec, Trend Micro och Kaspersky.

Microsoft Antimalware är en kostnadsfri resurs som ger realtidsskydd för att hjälpa till med identifiering, kvartrering och borttagning av skadlig programvara, spionprogram och virus:

- Körs i bakgrunden med behovet av användarinteraktion

- Tillhandahåller aviseringar när oönskad eller skadlig programvara laddas ned, installeras eller körs

- Erbjuder säker som standardkonfiguration och övervakning av skadlig kod

- Schemalagd genomsökning

- Signaturuppdateringar

- skyddsmotor mot skadlig kod- och plattformsuppdateringar

- Aktivt skydd

- Exempelrapportering

- Exkluderingar

- Insamling av program mot skadlig kod

Automatisera uppdateringar av virtuella datorer

Automatisera uppdateringar av system säkerställer att de skyddas från den senaste skadliga koden och felkonfigureringsbedrifter. Det sker automatisk uppdatering med hjälp av verifieringsprocessen för betrodda plattformar.

Koncentrera dig på underhåll och uppdateringar av virtuella Azure-datorer för att säkerställa att dina system är härdade mot konfigurationsosäkerhet:

- Azure Automation Update Management kan hjälpa dig att hantera din uppdateringsprocess. Med det här verktyget kan du kontrollera uppdateringsstatusen för dina system, hantera, schemalägga och starta om servrar.

- Azure Virtual Machine Agent används för att hantera dina virtuella datorer och ger dig möjlighet att använda tillägg för hantering.

Operativsystem som stöds av Uppdateringshantering omfattar följande:

- Varje virtuell Windows-dator – Uppdateringshantering gör en genomsökning två gånger om dagen för varje dator.

- Varje virtuell Linux-dator – Uppdateringshantering gör en genomsökning varje timme.

Se den här ytterligare vägledningen:

- Planera distribution för uppdatering av virtuella Windows-datorer i Azure

- Använd Azure Private Link för att på ett säkert sätt ansluta nätverk till Azure Automation Säkerställer att virtuella datorer ansluter på ett isolerat kontrollerat sätt och inte via Internet för uppdateringar.

Steg 8: Aktivera avancerad hotidentifiering och skydd

Hotskydd för Azure-infrastrukturen tillhandahålls av Microsoft Defender för molnet. Det här skyddet utökas till virtuella datorer när du etablerar Microsoft Defender för servrar, enligt följande diagram.

I diagrammet:

- Som beskrivs i översiktsartikeln Tillämpa Nolltillit principer på Azure IaaS aktiveras Defender för molnet på nivån för en Azure-prenumeration eller på nivån för en Azure-hanteringsgrupp som innehåller flera Azure-prenumerationer.

- Förutom att aktivera Defender för molnet etableras Defender för servrar.

Avancerat skydd mot hot verifierar de aktiviteter som sker på virtuella datorer baserat på Microsofts hotinformation. Den söker efter specifika konfigurationer och aktiviteter som tyder på att det kan finnas ett intrång. Det aktiverar principerna Verifiera explicit och Anta intrång Nolltillit.

Microsoft Defender för servrar innehåller följande:

- Åtkomst till Microsoft Defender för Endpoint data som är relaterade till sårbarheter, installerad programvara och aviseringar för dina slutpunkter för identifiering och åtgärd på slutpunkt (EDR).

- Defender för molnet integrerade skanner för sårbarhetsbedömning för servrar.

- Identifiera sårbarheter och felkonfigurationer i realtid med Microsoft Defender för Endpoint och utan behov av andra agenter eller periodiska genomsökningar.

- Defender för molnet integrerade Qualys-skanner för Azure- och hybriddatorer kan du använda ett ledande verktyg för sårbarhetsidentifiering i realtid utan att ha någon Qualys-licens.

- Implementera just-in-time-åtkomst för virtuella datorer i Defender för molnet. Detta skapar en explicit neka-regel för RDP/SSH och ger dig JIT-åtkomst på servernivå när du behöver den och gör att du kan begränsa åtkomstperioden.

- Med övervakning av filintegritet i Defender för molnet kan du ändra övervakningen av filer och register för driftsystemet, programprogramvaran och andra ändringar som gör att du kan verifiera filsystemens integritet.

- Anpassningsbara programkontroller i Defender för molnet tillhandahåller en automatiserad lösning för att skapa och definiera listan över tillåtna för kända säkra program och genererar säkerhetsaviseringar om ett nytt program körs annat än de som du definierar som säkra för användning.

- Anpassningsbar nätverkshärdning i Defender för molnet använder maskininlärningsalgoritmer som beräknar din aktuella trafik, hotinformation, indikatorer på kompromisser och kända betrodda konfigurationer för att ge rekommendationer för att härda nätverkssäkerhetsgrupper.

Rekommenderad utbildning

Skydda dina virtuella Azure-datordiskar

| Utbildning | Skydda dina virtuella Azure-datordiskar |

|---|---|

| Lär dig hur du använder Azure Disk Encryption (ADE) för att kryptera operativsystem och datadiskar på befintliga och nya virtuella datorer. I den här modulen lär du dig att: |

Mer utbildning om Azure finns i hela Microsoft-katalogen:

Bläddra bland alla – Utbildning | Microsoft Learn

Implementera värdsäkerhet för virtuella datorer i Azure

| Utbildning | Implementera värdsäkerhet för virtuella datorer i Azure |

|---|---|

| I den här utbildningsvägen lär du dig hur du skyddar och skyddar dina virtuella datorer i Azure. |

Mer utbildning om virtuella datorer i Azure finns i dessa resurser i Microsoft-katalogen:

Virtuella datorer i Azure | Microsoft Learn

Nästa steg

Se de här ytterligare artiklarna om hur du tillämpar Nolltillit principer på Azure:

- Översikt över Azure IaaS

- Azure Virtual Desktop

- Azure Virtual WAN

- IaaS-program i Amazon Web Services

- Microsoft Sentinel och Microsoft Defender XDR

Tekniska illustrationer

Den här affischen innehåller en enkelsidig, snabb överblick över komponenterna i Azure IaaS som referens- och logiska arkitekturer, tillsammans med stegen för att säkerställa att dessa komponenter har principerna "lita aldrig på, verifiera alltid" för Nolltillit modell som tillämpas.

| Objekt | beskrivning |

|---|---|

PDF | Visio Uppdaterad mars 2024 |

Använd den här bilden tillsammans med den här artikeln: Tillämpa Nolltillit principer på Azure IaaS-översikt Relaterade lösningsguider |

Den här affischen innehåller referens- och logiska arkitekturer och detaljerade konfigurationer av de separata komponenterna i Nolltillit för Azure IaaS. Använd sidorna i den här affischen för separata IT-avdelningar eller specialiteter, eller anpassa diagrammen för infrastrukturen med Microsoft Visio-versionen av filen.

| Objekt | beskrivning |

|---|---|

PDF | Visio Uppdaterad mars 2024 |

Använd dessa diagram tillsammans med artiklarna som börjar här: Använd Nolltillit principer för Azure IaaS-översikt Relaterade lösningsguider |

Klicka här om du vill ha fler tekniska illustrationer.

Referenser

- Hantera Azure-resursgrupper med Azure Portal

- Säker start

- Översikt över vTPM

- Attest

- Aktivera kryptering på serversidan av Azure Disk Storage

- AES 256-kryptering

- Azure Bastion

- Azure multifaktorautentisering för Azure Virtual Desktop

- Windows-servrar 2019 eller senare

- Logga in på en virtuell Linux-dator med Microsoft Entra-autentiseringsuppgifter

- Vanliga Nolltillit principer för identitets- och enhetsåtkomst

- Privilegierade åtkomstarbetsstationer (PAW)

- Distribution av privilegierad åtkomst

- Microsoft Anti-malware

- Agent för virtuell dator

- Planera distribution för uppdatering av virtuella Windows-datorer i Azure – Exempelscenarier för Azure

- Använda Azure Private Link för att ansluta nätverk till Azure Automation på ett säkert sätt

- Microsoft Defender för servrar

- Microsoft Defender för Endpoint

- Defender för molnet integrerade sårbarhetsbedömning