Utforma en lösning för säker åtkomst till program

Den här lektionen fokuserar på användningen av Azure Web Application Firewall, som kan distribueras på Azure App Gateway och Azure Front Door.

Vad är Azure Web Application Firewall?

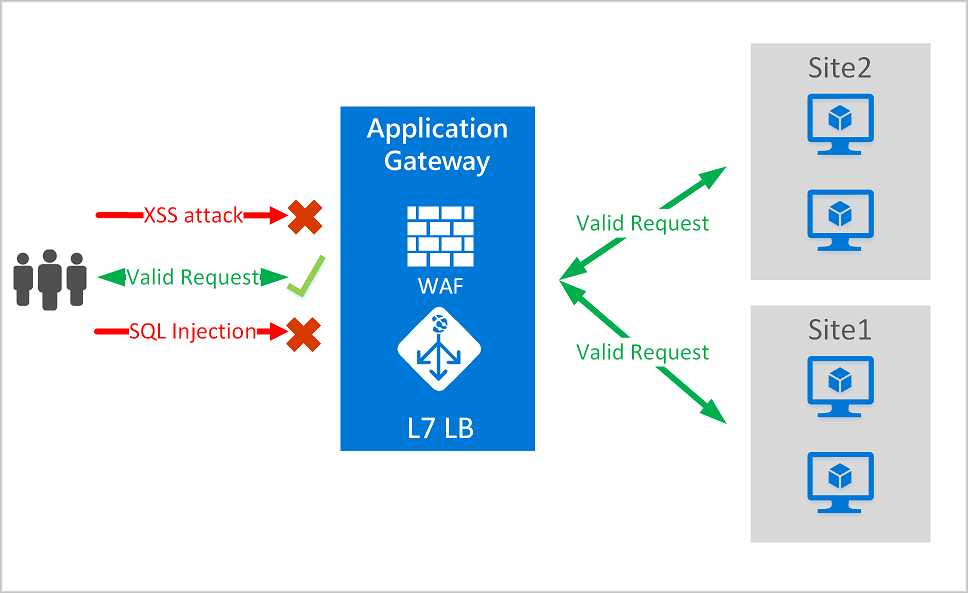

Brandväggen för webbaserade program (WAF) tillhandahåller ett centraliserat skydd för dina webbprogram mot vanliga sårbarheter och hot. Webbprogram utsätts i allt högre grad för skadliga attacker som utnyttjar vanliga sårbarheter. SQL-inmatning och skript för flera platser är några av de vanligaste attackerna.

Det är svårt att förhindra sådana attacker i programkod. Det kan kräva rigoröst underhåll, korrigeringar och övervakning i flera lager av programtopologin. En centraliserad brandvägg för webbprogram gör säkerhetshanteringen mycket enklare. En WAF ger också programadministratörer bättre skydd mot hot och intrång.

En WAF-lösning kan reagera snabbare på ett säkerhetshot genom att centralt korrigera en känd säkerhetsrisk, i stället för att skydda varje enskild webbapp.

Tjänster som stöds

WAF kan distribueras med Tjänsten Azure Application Gateway, Azure Front Door och Azure Content Delivery Network (CDN) från Microsoft. WAF på Azure CDN är för närvarande under offentlig förhandsversion. WAF har funktioner som är anpassade för varje specifik tjänst. Mer information om WAF-funktioner för varje tjänst finns i översikten för varje tjänst.

WAF på Azure App Gateway

Azure Web Application Firewall (WAF) på Azure Application Gateway ger ett centraliserat skydd av dina webbapplikationer mot vanliga attacker och sårbarheter. Webbprogram utsätts i allt högre grad för skadliga attacker som utnyttjar vanliga sårbarheter. SQL-inmatning och skript för flera platser är några av de vanligaste attackerna.

WAF på Application Gateway baseras på core rule set (CRS) från Open Web Application Security Project (OWASP).

Alla WAF-funktioner som anges nedan finns inom en WAF-policy. Du kan skapa flera principer och de kan associeras med en Application Gateway, enskilda lyssnare eller till sökvägsbaserade routningsregler på en Application Gateway. På så sätt kan du ha separata principer för varje plats bakom din Application Gateway om det behövs. Mer information om WAF-principer finns i Skapa en WAF-princip.

Application Gateway fungerar som en programleveranskontrollant (ADC). Det erbjuder TLS (Transport Layer Security), tidigare känt som Secure Sockets Layer (SSL), avslutning, cookiebaserad sessionstillhörighet, resursallokeringsdistribution, innehållsbaserad routning, möjlighet att vara värd för flera webbplatser och säkerhetsförbättringar.

Säkerhetsförbättringar för Application Gateway omfattar TLS-principhantering och TLS-stöd från slutpunkt till slutpunkt. Programsäkerheten stärks av WAF-integrering i Application Gateway. Kombinationen skyddar dina webbprogram mot vanliga sårbarheter. Och det ger en lättkonfigurerad central plats att hantera.

Fördelar

I det här avsnittet beskrivs de viktigaste fördelarna med WAF på Application Gateway.

Skydd

Skydda dina webbprogram mot webbsårbarheter och attacker utan att ändra serverdelskoden.

Skydda flera webbprogram samtidigt. En instans av Application Gateway kan vara värd för upp till 40 webbplatser som skyddas av en brandvägg för webbprogram.

Skapa anpassade WAF-principer för olika webbplatser bakom samma WAF

Skydda dina webbapplikationer från skadliga robotar med IP-reputationsregeluppsättningen.

Övervakning

- Övervaka attacker mot dina webbprogram med hjälp av en WAF-logg i realtid. Loggen är integrerad med Azure Monitor för att spåra WAF-aviseringar och enkelt övervaka trender.

- Application Gateway WAF är integrerad med Microsoft Defender för molnet. Defender for Cloud ger en central vy över säkerhetstillståndet för alla dina Azure-, hybrid- och multimolnsresurser.

Kundanpassning

- Anpassa WAF-regler och regelgrupper så att de passar dina programkrav och eliminera falska positiva identifieringar.

- Associera en WAF-policy för varje webbplats bakom din WAF för att möjliggöra platsspecifik konfiguration.

- Skapa anpassade regler som passar programmets behov

Egenskaper

- SQL-inmatningsskydd.

- Skriptskydd mellan webbplatser.

- Skydd mot andra vanliga webbattacker, till exempel kommandoinmatning, HTTP-begärandesmuggling, DELNING av HTTP-svar och fjärrfilinkludering.

- Skydd mot HTTP-protokollöverträdelser.

- Skydd mot HTTP-protokollavvikelser, såsom saknade host-, user-agent- och Accept-rubriker.

- Skydd mot crawlare och skannrar.

- Identifiering av vanliga programfelkonfigurationer (till exempel Apache och IIS).

- Konfigurerbara storleksgränser för begäranden med lägre och övre gränser.

- Med undantagslistor kan du utelämna vissa begärandeattribut från en WAF-utvärdering. Ett vanligt exempel är Active Directory-infogade token som används för autentiserings- eller lösenordsfält.

- Skapa anpassade regler som passar de specifika behoven i dina program.

- Geo-filtrera trafik för att tillåta eller blockera vissa länder/regioner från att få åtkomst till dina program.

- Skydda dina program från robotar med regeluppsättningen för robotreducering.

- Inspektera JSON och XML i begärandetexten

WAF på Azure Front Door Service

Azure Web Application Firewall (WAF) på Azure Front Door ger ett centraliserat skydd för dina webbprogram. WAF skyddar dina webbtjänster mot vanliga exploits och sårbarheter. Tjänsten är högtillgänglig för dina användare och hjälper dig att uppfylla efterlevnadskraven.

WAF på Front Door är en global och centraliserad lösning. Den distribueras på Azure-nätverksgränsplatser över hela världen. WAF-aktiverade webbprogram inspekterar varje inkommande begäran som levereras av Front Door vid nätverksgränsen.

WAF förhindrar skadliga attacker nära attackkällorna innan de kommer in i ditt virtuella nätverk. Du får globalt skydd i stor skala utan att offra prestanda. En WAF-politik länkar enkelt till valfri Front Door-profil i ditt abonnemang. Nya regler kan distribueras inom några minuter, så att du snabbt kan svara på ändrade hotmönster.

Azure Front Door har två nivåer: Front Door Standard och Front Door Premium. WAF är inbyggt integrerat med Front Door Premium med fullständiga funktioner. För Front Door Standard stöds endast anpassade regler .

WAF-princip och -regler

Du kan konfigurera en WAF-princip och associera den principen med en eller flera Front Door-klientdelar för skydd. En WAF-princip består av två typer av säkerhetsregler:

- Anpassade regler som har skapats av kunden.

- Hanterade regeluppsättningar som är en samling Azure-hanterade förkonfigurerade regeluppsättningar.

När båda är närvarande bearbetas anpassade regler först, innan reglerna i en hanterad regeluppsättning bearbetas. En regel består av ett matchningsvillkor, en prioritet och en åtgärd. Åtgärdstyper som stöds är: ALLOW, BLOCK, LOG och REDIRECT. Du kan skapa en helt anpassad princip som uppfyller dina specifika programskyddskrav genom att kombinera hanterade och anpassade regler.

Regler inom en policy hanteras i prioritetsordning. Prioritet är ett unikt heltal som definierar ordningen på de regler som ska bearbetas. Mindre heltalsvärde anger en högre prioritet och dessa regler utvärderas före regler med ett högre heltalsvärde. När en regel har matchats tillämpas motsvarande åtgärd som definierades i regeln på begäran. När en sådan matchning har bearbetats bearbetas inte regler med lägre prioritet ytterligare.

Ett webbprogram som levereras av Front Door kan bara ha en WAF-princip associerad med den i taget. Du kan dock ha en Front Door-konfiguration utan några WAF-principer som är associerade med den. Om det finns en WAF-princip replikeras den till alla våra gränsplatser för att säkerställa konsekventa säkerhetsprinciper över hela världen.

WAF-lägen

WAF-principen kan konfigureras att köras i följande två lägen:

**: Identifieringsläge: När det körs i identifieringsläge vidtar WAF inga andra åtgärder än att övervaka och logga begäran samt dess matchande WAF-regel till WAF-loggar. Du kan aktivera loggningsdiagnostik för Front Door. När du använder portalen går du till avsnittet Diagnostik .

Förebyggande läge: I förebyggande läge vidtar WAF den angivna åtgärden om en begäran matchar en regel. Om en match hittas, utvärderas inga fler regler med lägre prioritet. Alla matchade begäranden loggas också i WAF-loggarna.

WAF-åtgärder

WAF-kunder kan välja att utföra en av åtgärderna när en begäran matchar villkoren för en regel:

- Tillåta: Begäran skickas via WAF och vidarebefordras till serverdelen. Inga ytterligare regler med lägre prioritet kan blockera den här begäran.

- Block: Begäran blockeras och WAF skickar ett svar till klienten utan att vidarebefordra begäran till serverdelen.

- Logg: Begäran loggas i WAF-loggarna och WAF fortsätter att utvärdera regler med lägre prioritet.

- Omdirigera: WAF omdirigerar begäran till den angivna URI:n. Den angivna URI:n är en principnivåinställning. När den har konfigurerats skickas alla begäranden som matchar omdirigeringsåtgärden till den URI:n.

- Avvikelsepoäng: Detta är standardåtgärden för STANDARDregeluppsättning (DRS) 2.0 eller senare och gäller inte för Bot Manager-regeluppsättningen. Den totala avvikelsepoängen ökas stegvis när en regel med den här åtgärden matchas.

Azure-hanterade regeluppsättningar

Azure-hanterade regeluppsättningar är ett enkelt sätt att distribuera skydd mot en gemensam uppsättning säkerhetshot. Eftersom sådana regeluppsättningar hanteras av Azure uppdateras reglerna efter behov för att skydda mot nya attacksignaturer. Den Azure-hanterade standardregeluppsättningen innehåller regler mot följande hotkategorier:

- Skriptkörning över flera webbplatser

- Javaattacker

- Lokal fil inkludering

- PHP-injektionsattacker

- Fjärrkommandokörning

- Inkludering av fjärrfil

- Sessionsfixering

- Skydd mot SQL-inmatning

- Protokollangripare

Anpassade regler tillämpas alltid innan regler i standardregeluppsättningen utvärderas. Om en begäran matchar en anpassad regel tillämpas motsvarande regelåtgärd. Begäran blockeras eller skickas till serverdelen. Inga andra anpassade regler eller reglerna i standardregeluppsättningen bearbetas. Du kan också ta bort standardregeluppsättningen från dina WAF-principer.