Microsoft Defender XDR'daki ilk olayınızı analiz etme

Şunlar için geçerlidir:

- Microsoft Defender XDR

Saldırıları analiz etmek için olayları çevreleyen bağlamı anlamak çok önemlidir. Uzmanlığınızı ve deneyiminizi Microsoft Defender XDR özellikleri ve özellikleriyle birleştirmek, olayların ve kuruluşunuzun siber saldırılara karşı daha hızlı çözümlenmesini sağlar.

Günümüzde veri güvenliğine yönelik tehditler - iş e-posta güvenliğinin tehlikeye atılması (BEC),arka kapı ve fidye yazılımı gibi kötü amaçlı yazılımlar, kurumsal ihlaller ve ulus-devlet saldırıları - olay yanıtlayıcılarının hızlı, akıllı ve kararlı bir eylem gerçekleştirmesini gerektirir. Microsoft Defender XDR gibi araçlar, tek bölmeli deneyimiyle yanıt ekiplerinin olayları algılamasına, önceliklendirmesine ve araştırmasına ve bu zamanında kararlar almak için gereken bilgileri bulmasına olanak tanır.

Araştırma görevleri

Araştırmalarda genellikle yanıtlayanların çeşitli uygulamaları görüntülemesi ve aynı anda çeşitli tehdit bilgileri kaynaklarını denetlemesi gerekir. Bazen araştırmalar diğer tehditleri avlamak için genişletilebilir. Bir saldırı araştırmasında olguları ve çözümleri belgeleme, diğer araştırmacıların kullanımı veya daha sonraki araştırmalarda geçmiş ve bağlam sağlayan ek önemli bir görevdir. Bu araştırma görevleri, aşağıdakiler aracılığıyla Microsoft Defender XDR kullanılırken basitleştirilmiştir:

Özetleme : Portal, kuruluşunuzda etkinleştirilen Defender iş yükleri genelinde bağlamsal hale getirilmiş önemli saldırı bilgilerini toplar. Portal, tek bir saldırının bileşenlerindeki (dosya, URL, posta kutusu, kullanıcı hesabı veya cihaz) tüm bilgileri birleştirir ve etkinliklerin ilişkilerini ve zaman çizelgesini gösterir. Bir sayfada sağlanan tüm bilgilerle portal, olay yanıtlayıcılarının karar almak için ihtiyaç duydukları bilgileri bulmaları için ilgili varlıklar ve olaylar arasında özet oluşturmasına olanak tanır.

Tehdit avcıları, Kusto sorgularını kullanarak portalın gelişmiş tehdit avcılığı özelliği aracılığıyla kuruluş içinde bilinen ve olası tehditleri bulabilir. Kusto'yu yeni kullanmaya yeniyseniz tehditleri avlamak için kılavuzlu modu kullanın.

İçgörü : Uygun olduğunda, olay yanıtlayıcıları mevcut araştırmalara yardımcı olmak için önceden algılanan olay ve uyarılara yönelik eylemleri görüntüleyebilir. Ayrıca Microsoft'un kendi tehdit bilgileri çabalarıyla ve MITRE ATT&CK® çerçevesi ve VirusTotal gibi kaynaklardan olaylara ve uyarılara otomatik olarak ek içgörüler eklenir.

İşbirliği – Güvenlik operasyonları ekipleri, her ekip üyesinin geçmiş ve mevcut olaylar ve uyarılar hakkındaki kararlarını ve eylemlerini yorumlar, etiketleme, bayraklama ve atama gibi portal özellikleri aracılığıyla görüntüleyebilir. XDR ve Tehdit Avcılığı için Defender Uzmanları için Defender Uzmanları aracılığıyla Microsoft'un yönetilen algılama ve yanıt hizmetiyle daha fazla işbirliği, bir kuruluşun artırılmış yanıta ihtiyacı olduğunda da kullanılabilir.

Saldırılara genel bakış

Saldırı hikayesi, olay yanıtlayıcılarına bir saldırıda neler olduğunu tam ve bağlamsal bir genel bakış sağlar. Yanıtlayıcılar, bir saldırıyı azaltmak için Microsoft Defender XDR tarafından gerçekleştirilen otomatik düzeltme eylemleri de dahil olmak üzere tüm ilgili uyarıları ve olayları görüntüleyebilir.

Saldırı hikayesinden, olay sayfasında bulunan sekmeleri inceleyerek bir saldırının ayrıntılarını ayrıntılı olarak inceleyebilirsiniz. Portaldan erişilebilen olay yanıtı playbook'ları aracılığıyla kimlik avı, parola spreyi ve kötü amaçlı uygulama güvenliğinin aşılması gibi yaygın saldırıları hızla düzeltebilirsiniz. Bu playbook'lar olay araştırmalarını destekleyen algılama, yanıt ve risk azaltma yönergeleri içerir.

Microsoft Defender XDR'da bir saldırıyı araştırma ve araştırmanızda portalın özelliklerini kullanma hakkında bu video, saldırı hikayesi ve olay sayfasında size yol gösterir.

Tehditleri araştırma

Ortadaki saldırgan saldırılar ve fidye yazılımı gibi karmaşık tehditler genellikle el ile araştırma gerektirir. Bu karmaşık saldırılara müdahale eden bir olay yanıtlayıcısı aşağıdaki önemli bilgileri arar:

- Kötü amaçlı yazılımların varlığı veya araç ve uygulamaların şüpheli kullanımı

- Kötü amaçlı veya şüpheli bir varlık tarafından kullanılan iletişim kanalları veya giriş noktaları hakkında ipuçları

- Olası kimlik güvenliğinin aşılmasına işaret eden ipuçları

- Kuruluşun verileri ve güvenlik duruşu üzerindeki etkisini belirleme

Aşağıdaki bölümlerde, olay yanıt ekiplerinin çeşitli karmaşık saldırıları araştırmalarına yardımcı olan Microsoft Defender XDR özelliklerin öğreticileri ve videoları yer almaktadır.

Fidye yazılımı araştırmaları

Fidye yazılımı kuruluşlar için önemli bir tehdit olmaya devam ediyor. Microsoft, fidye yazılımı saldırılarını araştırmanıza ve yanıtlamanıza yardımcı olmak için aşağıdaki kaynaklara sahiptir:

- Kılavuzlar: Algılamadan korumaya: Microsoft'un fidye yazılımı saldırılarına karşı kılavuzu

- Öğretici: Fidye yazılımı araştırma playbook'u

- Video: Microsoft Defender XDR fidye yazılımı saldırılarını araştırma (bölüm 1)

- Video: Microsoft Defender XDR fidye yazılımı saldırılarını araştırma (bölüm 2)

Email tabanlı saldırı analizi

Kimlik avı ve BEC saldırılarını araştırmak için değiştirilen, oluşturulan veya çalınan kimlikleri tanımlamak ve izlemek önemlidir. Bu saldırıları araştırırken aşağıdaki kaynakları kullanın:

- Öğretici: Kötü amaçlı e-postayı araştırma

- Öğretici: Kullanıcıları araştırma

- Öğretici: Kullanıcı hesabını araştırma

- Blog: Toplam Kimlik Güvenliğinin Aşılması: Active Directory Kimliği güvenliğinin tehlikeye atılmasıyla ilgili Microsoft Olay Yanıtı dersleri, Kimlik için Defender sinyalleri kullanılarak da araştırılabilir.

- Öğretici: Kimlik avı e-posta saldırısı örneği

- Öğretici: Kimlik tabanlı saldırı örneği

Aşağıdaki videolarda Microsoft Defender XDR kimlik avı ve BEC saldırılarının nasıl araştırılacağı anlatılmaktadır:

- Video: Microsoft Defender XDR'de BEC ve AiTM kimlik avı araştırma

- Video: Office 365 için Defender kullanarak zıpkın ve kimlik avına karşı savunma

Kimlik güvenliğinin aşılmasını araştırın ve bu video aracılığıyla bir saldırıyı içermek için neler yapabileceğinizi bilin:

Kötü amaçlı yazılım analizi

Kötü amaçlı bir dosyanın bilgileri ve özellikleri, kötü amaçlı yazılımları araştırmanın anahtarıdır. Microsoft Defender XDR, çoğu durumda mitre ATT&CK® tekniklerine dayalı karma, meta veriler, kuruluş içindeki yaygınlık ve dosya özellikleri gibi kritik verileri göstermek için dosyayı patlatabilir. Bu, dosyaların kara kutu testini veya statik analizini yapma gereksinimini ortadan kaldırır. Olay grafiğinden veya bir uyarı işlemi ağacını, yapıt zaman çizelgesini veya cihaz zaman çizelgesini görüntüleyerek dosya bilgilerini görüntüleyebilirsiniz.

Aşağıdaki kaynaklar, dosyaları araştırmak için portalın özelliklerini kullanma hakkında ayrıntılı bilgi sağlar:

Riskli uygulamalar analizi ve bulut tabanlı tehditleri önleme

Kötü amaçlı aktörler bulut tabanlı uygulamalardan yararlanabilir. Uygulamalar uygunsuz kullanım veya kötüye kullanım yoluyla yanlışlıkla hassas bilgileri sızdırabilir. Bulut ortamlarındaki uygulamaları araştıran ve koruyan olay yanıtlayıcıları, bulut uygulamaları için Defender'ın kuruluşlarına dağıtıldığı aşağıdaki kaynakları kullanabilir:

- Öğretici: Kötü amaçlı ve güvenliği aşılmış uygulamaları araştırma

- Öğretici: Riskli OAuth uygulamalarını araştırma

- Öğretici: Bulut uygulamalarını koruma

- Öğretici: Uygulamaları gerçek zamanlı olarak koruma

Cloud Apps için Defender iş yükünün bu videosuyla bulut uygulamalarınızı gerçek zamanlı olarak nasıl koruyabileceğinizi keşfedin:

- Video: Bulut Uygulamaları için Defender aracılığıyla bulut uygulamalarını ve ilgili dosyaları koruma

İhlal analizi

Ulus-devlet saldırıları, kritik altyapıya yönelik saldırılar ve kuruluş ihlalleri genellikle bir saldırganın bir ağa girdikten sonra iletişim noktaları kurmasını gerektirir. Olay yanıtlayıcıları, şüpheli trafiği veya bir kaynak ile hedef arasındaki değişimleri belirleyerek ipuçları arar. Microsoft, iletişim bileşenlerini araştırmak için aşağıdaki öğreticilere sahiptir:

- Etki alanlarını ve URL'leri araştırma

- IP adresini araştırın

- Forward proxy’lerin arkasında oluşan bağlantı olaylarını araştırın

- Kimlik için Defender aracılığıyla şüpheli kullanıcı ve cihaz etkinliklerini araştırma

- Kimlik için Defender'da yanal hareket yollarını belirleme ve araştırma

- Uç Nokta için Defender cihazları listesindeki cihazları araştırma

Saldırganlar genellikle kuruluşa erişim elde etmek için güvenlik açıklarını kullanır. Bazı fidye yazılımı saldırıları başlangıçta Log4Shell güvenlik açığı gibi düzeltilmemiş güvenlik açıklarından yararlanıyor. Aşağıdaki kaynaklar, güvenlik açığı yönetimi için Defender hizmeti aracılığıyla olay yanıtlayıcılarının kuruluşlarındaki güvenlik açıklarını ve güvenlik açığı olan cihazları belirlemesine yardımcı olur:

- Öğretici: Kuruluşunuzdaki güvenlik açıklarını belirleme

- Öğretici: Kullanıma sunulan cihazları avlama

- Öğretici: Maruz kalma puanı aracılığıyla kuruluşunuzun riskini değerlendirme

- Video: Defender Güvenlik Açığı Yönetimi aracılığıyla tehdit ve güvenlik açığı yönetimi

İhlaller, kuruluşunuzun ağına bağlanan telefonlar ve tabletler gibi çeşitli cihazlar aracılığıyla da gerçekleşir. Olay yanıtlayıcıları bu cihazları portalda daha fazla araştırabilir. Aşağıdaki videoda mobil cihazlardan gelen en önemli tehditler ve bunları nasıl araştırabileceğiniz açıklanır:

- Microsoft Defender XDR'de mobil tehdit savunması

Tehdit bilgileri ve avcılık için kaynaklar

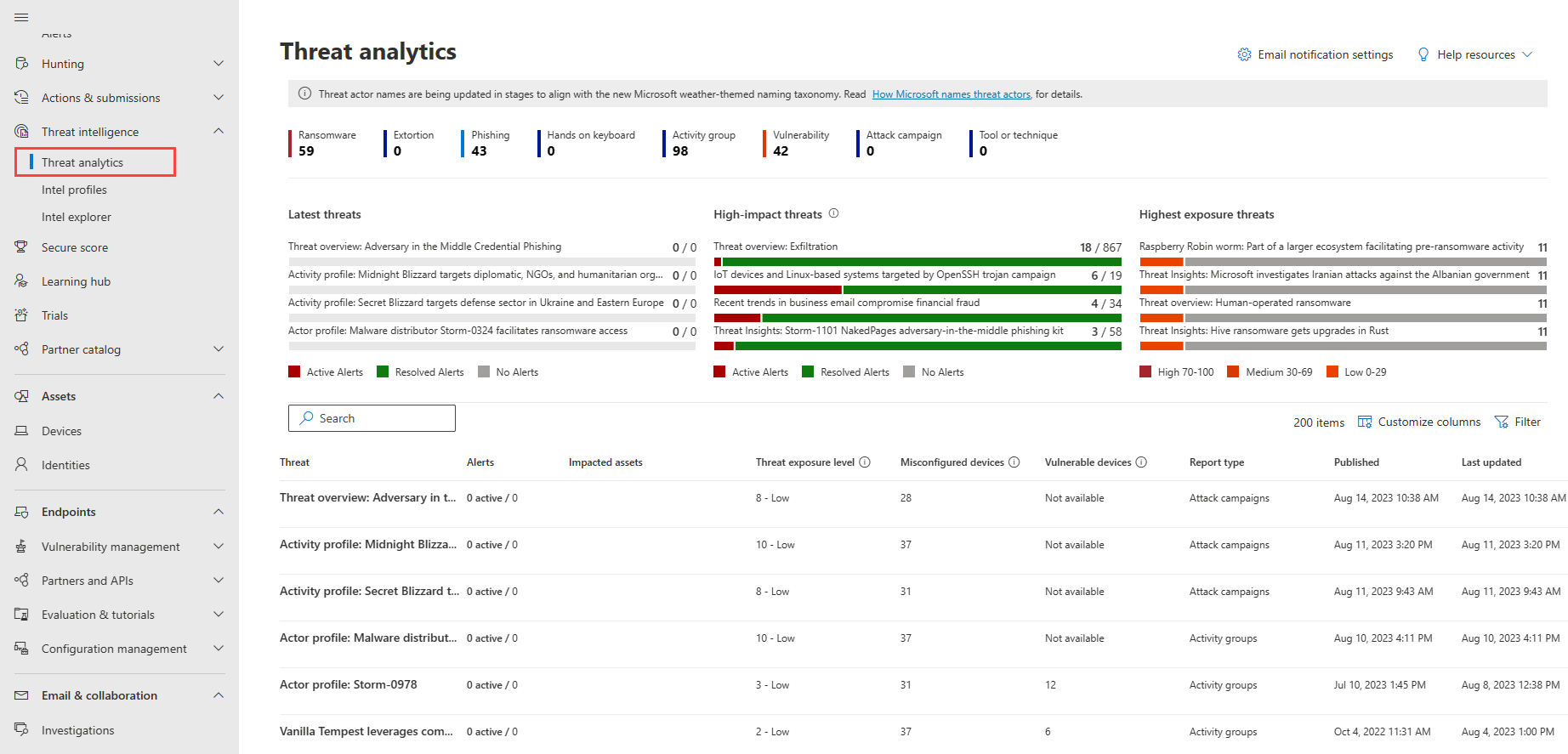

Microsoft Defender XDR'ın yerleşik tehdit bilgileri özellikleri ve yeni ortaya çıkan tehditlere ve saldırılara karşı proaktif koruma gerçekleştirmede avcılık yardımı olay yanıt ekipleri. Portalın Tehdit analizi aracılığıyla yeni ortaya çıkan tehditler ve saldırılar hakkındaki en son bilgilere doğrudan erişebilirsiniz.

Aşağıdaki videoyla yeni tehditleri ayrıntılı olarak incelemek için Tehdit analizindeki zekayı kullanın:

Portalın yerleşik gelişmiş avcılık özelliğini kullanarak kuruluş içindeki tehditleri proaktif olarak avlar.

Aşağıdaki kaynaklar, gelişmiş avcılığı kullanma hakkında daha fazla bilgi sağlar:

- Kusto sorgu dilini öğrenme

- Kılavuzlu modu kullanarak tehdit avcılığı sorguları oluşturma

- Varlıklar genelinde tehditleri avlama

Microsoft güvenlik araştırma ekiplerinin en son güvenlik araştırması ve değişiklikleriyle tehdit bilgilerinizi genişletin:

Güvenlik operasyonları ekiplerinizin özelliklerini geliştirmek için olay yanıtı ve tehdit avcılığı için Microsoft'un uzmanlarıyla işbirliği yapın. Uzmanlarımız hakkında daha fazla bilgi edinin ve aşağıdaki kaynaklarla nasıl etkileşim kuracaklarını öğrenin:

Sonraki adım

- İlk olayınızı düzeltme

- Microsoft Defender XDR Virtual Ninja Eğitimi'ndeki video tanıtımları aracılığıyla portalın özelliklerini keşfedin

Ayrıca bkz.

- Olayları anlama

- Olayları araştırın

- Uyarıları araştırın

- Microsoft Defender XDR Ninja eğitimi aracılığıyla portalın özelliklerini ve işlevlerini öğrenin

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla etkileşime geçin: Microsoft Defender XDR Teknoloji Topluluğu.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin