Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Önemli

1 Mayıs 2025 tarihinden itibaren Azure AD B2C artık yeni müşteriler için satın alınamayacak. SSS bölümünden daha fazla bilgi edinebilirsiniz.

Bu makale, Azure Active Directory B2C Hakkında bölümüne yardımcı olur ve hizmete daha ayrıntılı bir giriş sağlar. Burada hizmette çalıştığınız birincil kaynakları, özelliklerini tartışacağız ve bunların uygulamalarınızdaki müşteriler için tamamen özel bir kimlik deneyimi sağlamanıza nasıl olanak sağladığını öğreneceğiz.

Azure AD B2C kiracısı

Azure Active Directory B2C'de (Azure AD B2C), kiracı kuruluşunuzu temsil eder ve bir kullanıcı dizinidir. Her Azure AD B2C kiracısı farklıdır ve diğer Azure AD B2C kiracılarından ayrıdır. Azure AD B2C kiracısı, zaten sahip olabileceğiniz bir Microsoft Entra kiracısından da farklıdır.

Azure AD B2C kiracısında çalıştığınız birincil kaynaklar şunlardır:

- Dizin - Bu, Azure AD B2C'nin kullanıcılarınızın kimlik bilgilerini, profil verilerini ve uygulama kayıtlarınızı depoladığı yerdir.

- Uygulama kayıtları - Kimlik yönetimini etkinleştirmek için web, mobil ve yerel uygulamalarınızı Azure AD B2C'ye kaydedebilirsiniz. Ayrıca, Azure AD B2C ile korumak istediğiniz API'leri de kaydedebilirsiniz.

-

Kullanıcı akışları ve özel ilkeler - Bunlar, yerleşik kullanıcı akışları ve tamamen yapılandırılabilir özel ilkelerle uygulamalarınız için kimlik deneyimleri oluşturmak için kullanılır:

- Kullanıcı akışları , kaydolma, oturum açma ve profil düzenleme gibi yaygın kimlik görevlerini hızlı bir şekilde etkinleştirmenize yardımcı olur.

- Özel ilkeler kuruluşunuza, müşterilerinize, çalışanlarınıza, iş ortaklarınıza ve vatandaşlarınıza özgü karmaşık kimlik iş akışları oluşturmanıza olanak tanır.

-

Oturum açma seçenekleri - Azure AD B2C, uygulamalarınızın kullanıcıları için çeşitli kaydolma ve oturum açma seçenekleri sunar:

- Kullanıcı adı, e-posta ve telefonla oturum açma - Azure AD B2C yerel hesaplarınızı kaydolmaya ve bir kullanıcı adı, e-posta adresi, telefon numarası veya yöntemlerin bir birleşimiyle oturum açmaya izin verecek şekilde yapılandırabilirsiniz.

- Sosyal kimlik sağlayıcıları - Facebook, LinkedIn veya X gibi sosyal sağlayıcılarla federasyon oluşturabilirsiniz.

- Dış kimlik sağlayıcıları - OAuth 2.0, OpenID Connect ve daha fazlası gibi standart kimlik protokolleriyle de federasyon oluşturabilirsiniz.

- Anahtarlar - Belirteçleri, istemci gizli anahtarlarını, sertifikaları ve parolaları imzalamak ve doğrulamak için şifreleme anahtarları ekleyin ve yönetin.

Azure AD B2C kiracısı, Azure AD B2C'yi kullanmaya başlamak için oluşturmanız gereken ilk kaynaktır. Nasıl yapılacağını öğrenin:

Azure AD B2C'deki hesaplar

Azure AD B2C, çeşitli kullanıcı hesabı türlerini tanımlar. Microsoft Entra ID, Microsoft Entra B2B ve Azure Active Directory B2C bu hesap türlerini paylaşır.

- İş hesabı - İş hesabı olan kullanıcılar bir kiracıdaki kaynakları yönetebilir ve yönetici rolüne sahip kullanıcılar da kiracıları yönetebilir. İş hesabı olan kullanıcılar yeni müşteri hesapları oluşturabilir, parolaları sıfırlayabilir, hesapları engelleyebilir/engellerini kaldırabilir ve izinleri ayarlayabilir veya hesabı bir güvenlik grubuna atayabilir.

- Konuk hesabı - Bunlar, kiracınıza konuk olarak davet ettiğiniz dış kullanıcılardır. Konuk kullanıcıyı Azure AD B2C kiracınıza davet etmek için tipik bir senaryo, yönetim sorumluluklarını paylaşmaktır.

- Tüketici hesabı - Bunlar, Azure AD B2C kullanıcı akışları ve özel ilkeler tarafından yönetilen hesaplardır.

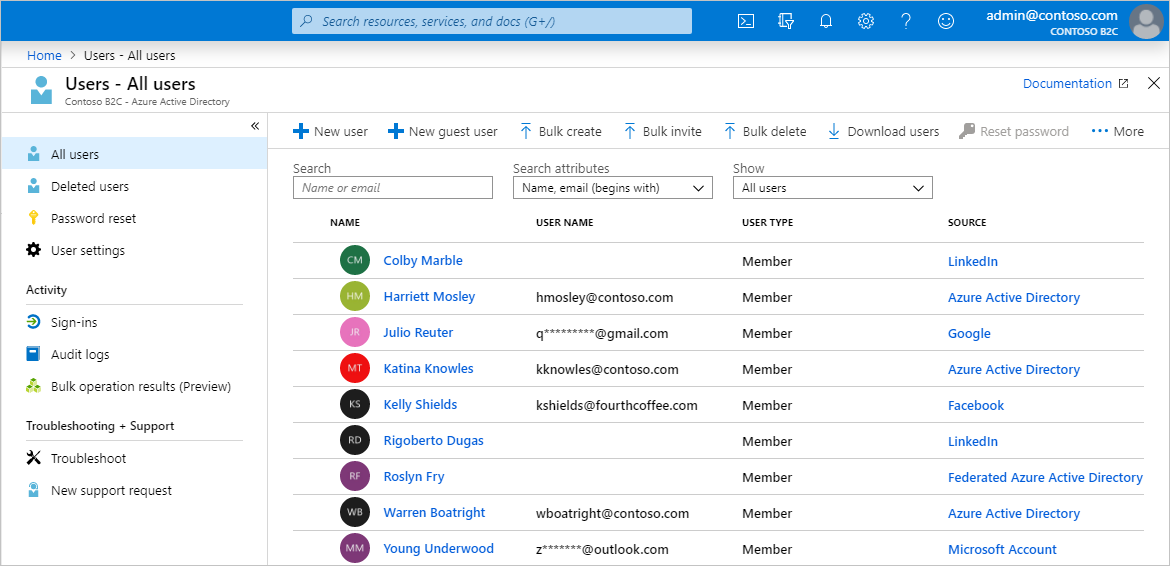

Şekil: Azure portalında, bir Azure AD B2C kiracısı içindeki kullanıcı dizini.

Tüketici hesapları

Tüketici hesabıyla, kullanıcılar Azure AD B2C ile güvenli hale getirdiğiniz uygulamalarda oturum açabilir. Ancak tüketici hesabı olan kullanıcılar, Azure portal gibi Azure kaynaklarına erişemez.

Bir tüketici hesabı şu kimlik türleriyle ilişkilendirilebilir:

- Azure AD B2C dizininde yerel olarak depolanan kullanıcı adı ve parola ile yerel kimlik. Bu kimlikleri genellikle "yerel hesaplar" olarak adlandırıyoruz.

- Kullanıcının kimliğinin bir federasyon kimlik sağlayıcısı tarafından yönetildiği sosyal veya kurumsal kimlikler. Örneğin, Facebook, Google, Microsoft, ADFS veya Salesforce.

Tüketici hesabı olan bir kullanıcı birden çok kimlikle oturum açabilir. Örneğin kullanıcı adı, e-posta, çalışan kimliği, devlet kimliği ve diğerleri. Tek bir hesabın hem yerel hem de sosyal olmak üzere birden fazla kimliği olabilir.

Şekil: Azure AD B2C'de birden çok kimliğe sahip tek bir tüketici hesabı

Daha fazla bilgi için bkz: Azure Active Directory B2C'deki kullanıcı hesaplarına genel bakış.

Yerel hesap oturum açma seçenekleri

Azure AD B2C, bir kullanıcının kimliğini doğrulamak için çeşitli yollar sağlar. Kullanıcılar, kullanıcı adı ve parola, telefon doğrulaması (parolasız kimlik doğrulaması olarak da bilinir) kullanarak yerel bir hesapta oturum açabilir. Yerel hesap kimliği sağlayıcısı ayarlarınızda e-posta kayıt özelliği varsayılan olarak etkindir.

Oturum açma seçenekleri veya yerel hesap kimliği sağlayıcısının nasıl ayarlanacağı hakkında daha fazla bilgi edinin.

Kullanıcı profili öznitelikleri

Azure AD B2C, tüketici hesabı profillerinin ortak özniteliklerini yönetmenize olanak tanır. Örneğin, görünen ad, soyad, verilen ad, şehir ve diğerleri.

Ayrıca, kullanıcılarınız hakkında ek bilgiler depolamak için temel alınan Microsoft Entra ID şemasını genişletebilirsiniz. Örneğin, ikamet ettikleri ülke/bölge, tercih edilen dil ve bir bültene abone olmak mı yoksa çok faktörlü kimlik doğrulamasını etkinleştirmek mi istedikleri gibi tercihler. Daha fazla bilgi için bakınız:

Dış kimlik sağlayıcılarıyla oturum açma

Azure AD B2C'yi, kullanıcıların sosyal ve kurumsal kimlik sağlayıcılarından alınan kimlik bilgileriyle uygulamanızda oturum açmasına izin verecek şekilde yapılandırabilirsiniz. Azure AD B2C, OAuth 1.0, OAuth 2.0, OpenID Connect ve SAML protokollerini destekleyen kimlik sağlayıcılarıyla federasyon oluşturabilir. Örneğin, Facebook, Microsoft hesabı, Google, X ve Active Directory Federasyon Hizmeti (AD FS).

Dış kimlik sağlayıcılarıyla, tüketicilerinize yalnızca uygulamanız için yeni bir hesap oluşturmak zorunda kalmadan mevcut sosyal veya kurumsal hesaplarıyla oturum açma olanağı sunabilirsiniz.

Kaydolma veya oturum açma sayfasında Azure AD B2C, kullanıcının oturum açmak için seçebileceği dış kimlik sağlayıcılarının listesini sunar. Dış kimlik sağlayıcılarından birini seçtikten sonra, oturum açma işlemini tamamlamak için seçilen sağlayıcının web sitesine yönlendirilirler. Kullanıcı başarıyla oturum açtıktan sonra, uygulamanızdaki hesabın kimlik doğrulaması için Azure AD B2C'ye döndürülür.

Kimlik sağlayıcıları hakkında daha fazla bilgi edinmek için Azure Active Directory B2C'de uygulamalarınıza kimlik sağlayıcıları ekleme bölümüne bakın.

Kimlik deneyimleri: kullanıcı akışları veya özel ilkeler

Azure AD B2C'de, kullanıcıların uygulamanıza erişim elde etmek için izlediği iş mantığını tanımlayabilirsiniz. Örneğin, kullanıcıların oturum açtıklarında, kaydolduklarında, profillerini düzenlediklerinde veya bir parolayı sıfırladıklarında izledikleri adımların sırasını belirleyebilirsiniz. Sırayı tamamladıktan sonra, kullanıcı bir belirteç alır ve uygulamanıza erişim kazanır.

Azure AD B2C'de kimlik kullanıcı deneyimleri sağlamanın iki yolu vardır:

Kullanıcı akışları - Bunlar, dakikalar içinde kaydolma, oturum açma ve ilke düzenleme deneyimleri oluşturabilmeniz için sağladığımız önceden tanımlanmış, yerleşik, yapılandırılabilir ilkelerdir.

Özel ilkeler - Bunlar, karmaşık kimlik deneyimi senaryoları için kendi kullanıcı yolculuklarınızı oluşturmanıza olanak tanır.

Aşağıdaki ekran görüntüsünde, kullanıcı akışı ayarları kullanıcı arabirimi ve özel ilke yapılandırma dosyaları gösterilmektedir.

Kullanıcı akışları ve özel ilkeler hakkında daha fazla bilgi edinmek ve iş gereksinimlerinize en uygun yöntemin hangisi olduğuna karar vermenize yardımcı olmak için Kullanıcı akışlarına ve özel ilkelere genel bakış bölümüne bakın.

Kullanıcı arabirimi

Azure AD B2C'de, gösterilen sayfaların markanızın görünümü ve hissiyle sorunsuz bir şekilde harmanlanması için kullanıcılarınızın kimlik deneyimlerini oluşturabilirsiniz. Uygulamanızın kimlik yolculuklarında ilerlerken kullanıcılarınıza sunulan HTML ve CSS içeriği üzerinde neredeyse tam kontrole sahip olursunuz. Bu esneklik sayesinde, uygulamanız ile Azure AD B2C arasında marka ve görsel tutarlılığı koruyabilirsiniz.

Uyarı

Sosyal hesaplar kullanılırken üçüncü taraflarca işlenen sayfaların özelleştirilmesi, söz konusu kimlik sağlayıcısı tarafından sağlanan seçeneklerle sınırlıdır ve Azure AD B2C'nin denetimi dışındadır.

UI özelleştirmesi hakkında daha fazla bilgi için bkz:

- Kullanıcı arayüzünü özelleştirin

- HTML şablonlarıyla kullanıcı arabirimini özelleştirme

- JavaScript'i etkinleştirin ve bir sayfa düzeni sürümü seçin

Özel alan adı

Uygulamanızın yeniden yönlendirme URI'lerinde Azure AD B2C etki alanınızı özelleştirebilirsiniz. Özel etki alanı, gösterilen sayfaların uygulamanızın etki alanı adıyla sorunsuz bir şekilde harmanlanması için sorunsuz bir deneyim oluşturmanıza olanak tanır. Kullanıcının bakış açısından, Azure AD B2C varsayılan etki alanına .b2clogin.com yönlendirmek yerine oturum açma işlemi sırasında etki alanınızda kalırlar.

Daha fazla bilgi için bkz: Özel etki alanlarını etkinleştirme.

Yerelleştirme

Azure AD B2C'de dil özelleştirmesi, müşteri gereksinimlerinize uyacak şekilde farklı dilleri barındırmanıza olanak tanır. Microsoft 36 dil için yerelleştirmeler sağlar, ancak herhangi bir dil için kendi yerelleştirmelerinizi de sağlayabilirsiniz.

Azure Active Directory B2C'de dil özelleştirmesi bölümünde yerelleştirmenin nasıl çalıştığını görün.

E-posta doğrulama

Azure AD B2C, müşterilerin kayıt sırasında bunları doğrulamasını gerektirerek geçerli e-posta adresleri ve parola sıfırlama akışları sağlar. Bu, kötü niyetli aktörlerin uygulamalarınızda sahte hesaplar oluşturmak için otomatik işlemler kullanmasını da engeller.

Uygulamalarınızı kullanmak için kaydolan kullanıcılara gönderilen e-postayı özelleştirebilirsiniz. Üçüncü taraf bir e-posta sağlayıcısı kullanarak, kendi e-posta şablonunuzu ve Kimden: adresinizi ve konunuzu kullanabilir, yerelleştirmeyi ve özel tek seferlik parola (OTP) ayarlarını destekleyebilirsiniz. Daha fazla bilgi için bakınız:

Kendi iş mantığınızı ekleyin ve RESTful API'lerini çağırın

Hem kullanıcı akışlarında hem de özel politikalarda bir RESTful API ile tümleştirebilirsiniz. Aradaki fark, kullanıcı akışlarında belirli yerlerde arama yapmanız, özel politikalarda ise yolculuğa kendi iş mantığınızı eklemenizdir. Bu özellik, dış kimlik kaynaklarından veri almanıza ve kullanmanıza olanak tanır. Azure AD B2C, RESTful hizmetiyle veri alışverişi yaparak şunları yapabilir:

- Özel kullanıcı dostu hata mesajlarını görüntüleyin.

- Hatalı biçimlendirilmiş verilerin kullanıcı dizininizde kalmasını önlemek için kullanıcı girişini doğrulayın. Örneğin, kullanıcı tarafından girilen verileri, tümü küçük harfle girilmişse ilk adını büyük harfle yazmak gibi değiştirebilirsiniz.

- Kurumsal iş kolu uygulamanızla daha fazla entegrasyon sağlayarak kullanıcı verilerini zenginleştirin.

- RESTful çağrılarını kullanarak anında iletme bildirimleri gönderebilir, kurumsal veritabanlarını güncelleyebilir, kullanıcı geçiş süreci çalıştırabilir, izinleri yönetebilir, veritabanlarını denetleyebilir ve daha fazlasını yapabilirsiniz.

Bağlılık programları, Azure AD B2C'nin REST API'lerini çağırma desteği tarafından etkinleştirilen başka bir senaryodur. Örneğin, RESTful hizmetiniz bir kullanıcının e-posta adresini alabilir, müşteri veritabanınızı sorgulayabilir ve ardından kullanıcının bağlılık numarasını Azure AD B2C'ye döndürebilir.

Dönüş verileri, Azure AD B2C'de kullanıcının dizin hesabında depolanabilir. Veriler daha sonra ilkenin sonraki adımlarında daha fazla değerlendirilebilir veya erişim belirtecine dahil edilebilir.

Özel bir ilke tarafından tanımlanan bir kullanıcı yolculuğunun herhangi bir adımında bir REST API çağrısı ekleyebilirsiniz. Örneğin, REST API'sini çağırabilirsiniz:

- Oturum açma sırasında, Azure AD B2C kimlik bilgilerini doğrulamadan hemen önce

- Oturum açtıktan hemen sonra

- Azure AD B2C dizinde yeni bir hesap oluşturmadan önce

- Azure AD B2C dizinde yeni bir hesap oluşturduktan sonra

- Azure AD B2C bir erişim belirteci vermeden önce

Daha fazla bilgi için Azure AD B2C'deki API bağlayıcıları hakkında bölümüne bakın.

Protokoller ve belirteçler

Uygulamalar için Azure AD B2C, kullanıcı yolculukları için OAuth 2.0, OpenID Connect ve SAML protokollerini destekler. Uygulamanız, Azure AD B2C'ye kimlik doğrulama istekleri göndererek kullanıcı yolculuğunu başlatır. Azure AD B2C'ye yapılan bir isteğin sonucu, kimlik belirteci, erişim belirteci veya SAML belirteci gibi bir güvenlik belirtecidir. Bu güvenlik belirteci, uygulama içinde kullanıcının kimliğini tanımlar.

Dış kimlikler için Azure AD B2C, OAuth 1.0, OAuth 2.0, OpenID Connect ve SAML kimlik sağlayıcılarıyla federasyonu destekler.

Aşağıdaki diyagramda, Azure AD B2C'nin aynı kimlik doğrulama akışı içinde çeşitli protokolleri kullanarak nasıl iletişim kurabileceği gösterilmektedir:

- Bağlı olan taraf uygulaması, OpenID Connect kullanarak Azure AD B2C'ye bir yetkilendirme isteği başlatır.

- Uygulamanın bir kullanıcısı SAML protokolünü kullanan bir dış kimlik sağlayıcısı kullanarak oturum açmayı seçtiğinde, Azure AD B2C bu kimlik sağlayıcısıyla iletişim kurmak için SAML protokolünü çağırır.

- Kullanıcı dış kimlik sağlayıcısıyla oturum açma işlemini tamamladıktan sonra, Azure AD B2C OpenID Connect kullanarak belirteci bağlı olan taraf uygulamasına döndürür.

Uygulama tümleştirme

Bir kullanıcı uygulamanızda oturum açmak istediğinde, uygulama bir kullanıcı akışına veya ilke tarafından sağlanan özel uç noktaya bir yetkilendirme isteği başlatır. Kullanıcı akışı veya özel ilke, kullanıcının deneyimini tanımlar ve denetler. Kaydolma veya oturum açma akışı gibi bir kullanıcı akışını tamamladıklarında, Azure AD B2C bir belirteç oluşturur ve ardından kullanıcıyı uygulamanıza geri yönlendirir. Bu belirteç Azure AD B2C'ye özgüdür ve sosyal hesaplar kullanılırken üçüncü taraf kimlik sağlayıcıları tarafından verilen belirteçle karıştırılmamalıdır. Üçüncü taraf belirteçlerin nasıl kullanılacağı hakkında daha fazla bilgi için bkz: Azure Active Directory B2C'de uygulamanıza bir kimlik sağlayıcısı erişim belirteci geçirin.

Birden çok uygulama aynı kullanıcı akışını veya özel ilkeyi kullanabilir. Tek bir uygulama birden çok kullanıcı akışı veya özel ilke kullanabilir.

Örneğin, bir uygulamada oturum açmak için uygulama kaydolma veya oturum açma kullanıcı akışını kullanır. Kullanıcı oturum açtıktan sonra profilini düzenlemek isteyebilir, bu nedenle uygulama bu kez profil düzenleme kullanıcı akışını kullanarak başka bir yetkilendirme isteği başlatır.

Çok faktörlü kimlik doğrulaması (MFA)

Azure AD B2C Çok Faktörlü Kimlik Doğrulaması (MFA), kullanıcılarınız için basitliği korurken verilere ve uygulamalara erişimin korunmasına yardımcı olur. İkinci bir kimlik doğrulama biçimi gerektirerek ek güvenlik sağlar ve kullanımı kolay bir dizi kimlik doğrulama yöntemi sunarak güçlü kimlik doğrulaması sağlar.

Kullanıcılarınız, yönetici olarak verebileceğiniz yapılandırma kararlarına bağlı olarak MFA için zorlanabilir veya zorlanmayabilir.

Daha fazla bilgi için bkz: Azure Active Directory B2C'de çok faktörlü kimlik doğrulamasını etkinleştirme.

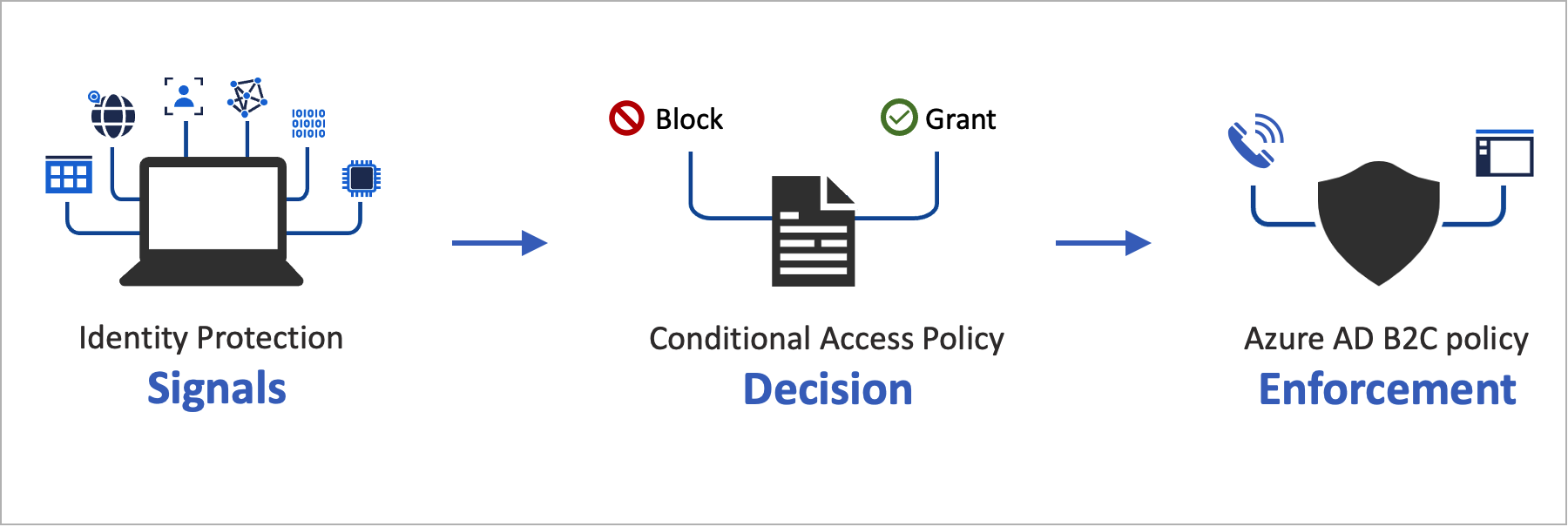

Koşullu Erişim

Riskli kullanıcılar ve riskli oturum açma işlemleri de dahil olmak üzere Microsoft Entra Kimlik Koruması risk algılama özellikleri otomatik olarak algılanır ve Azure AD B2C kiracınızda görüntülenir. Düzeltme eylemlerini belirlemek ve kuruluş ilkelerini zorunlu kılmak için bu risk algılamalarını kullanan Koşullu Erişim ilkeleri oluşturabilirsiniz.

Azure AD B2C, her oturum açma olayını değerlendirir ve kullanıcıya erişim vermeden önce tüm ilke gereksinimlerinin karşılanmasını sağlar. Riskli kullanıcılar veya riskli oturum açma işlemleri engellenebilir veya çok faktörlü kimlik doğrulaması (MFA) gibi belirli bir düzeltmeyle sorgulanabilir. Daha fazla bilgi için bkz: Kimlik Koruması ve Koşullu Erişim.

Parola karmaşıklığı

Kaydolma veya parola sıfırlama sırasında, kullanıcılarınızın karmaşıklık kurallarını karşılayan bir parola sağlaması gerekir. Varsayılan olarak, Azure AD B2C güçlü bir parola ilkesi uygular. Azure AD B2C, müşterilerinizin yerel hesapları kullanırken kullandıkları parolaların karmaşıklık gereksinimlerini belirtmek için yapılandırma seçenekleri de sağlar.

Daha fazla bilgi için bkz: Azure AD B2C'de parolalar için karmaşıklık gereksinimlerini yapılandırma.

Parola sıfırlamaya zorla

Azure AD B2C kiracı yöneticisi olarak, kullanıcı parolasını unutursa kullanıcının parolasını sıfırlayabilirsiniz . Alternatif olarak, kullanıcıları şifrelerini düzenli olarak sıfırlamaya zorlamak için bir politika ayarlayabilirsiniz. Daha fazla bilgi için bkz: Zorunlu parola sıfırlama akışı ayarlama.

Akıllı hesap kilitleme

Deneme yanılma parola tahmin girişimlerini önlemek için Azure AD B2C, isteğin IP'sine, girilen parolalara ve diğer birçok faktöre göre hesapları kilitlemek için gelişmiş bir strateji kullanır. Kilitleme süresi, riske ve deneme sayısına bağlı olarak otomatik olarak artırılır.

Parola koruma ayarlarını yönetme hakkında daha fazla bilgi için bkz: Azure AD B2C'de kimlik bilgisi saldırılarını azaltma.

Kaynakları ve müşteri kimliklerini koruyun

Azure AD B2C, Microsoft Azure Güven Merkezi'nde açıklanan güvenlik, gizlilik ve diğer taahhütlere uyar.

Oturumlar şifrelenmiş veriler olarak modellenir ve şifre çözme anahtarı yalnızca Azure AD B2C Güvenlik Belirteci Hizmeti (STS) tarafından bilinir. Güçlü bir şifreleme algoritması olan AES-192 kullanılır. Tüm iletişim yolları gizlilik ve bütünlük için TLS ile korunmaktadır. Güvenlik Belirteci Hizmetimiz, TLS için Genişletilmiş Doğrulama (EV) sertifikası kullanır. Genel olarak, Güvenlik Belirteci Hizmeti, güvenilmeyen girdilerin işlenmemesi yoluyla siteler arası komut dosyası çalıştırma (XSS) saldırılarını azaltır.

Kullanıcı verilerine erişim

Azure AD B2C kiracıları, çalışanlar ve iş ortakları için kullanılan kurumsal Microsoft Entra kiracılarıyla birçok özelliği paylaşır. Paylaşılan yönler, yönetim rollerini görüntüleme, rolleri atama ve etkinlikleri denetleme mekanizmalarını içerir.

Azure AD B2C'de aşağıdakiler de dahil olmak üzere belirli yönetim eylemlerini kimlerin gerçekleştirebileceğini denetlemek için roller atayabilirsiniz:

- Kullanıcı akışlarını tüm yönleriyle oluşturun ve yönetin

- Tüm kullanıcı akışları için kullanılabilir öznitelik şemasını oluşturun ve yönetin

- Kimlik sağlayıcılarını doğrudan federasyonda kullanmak üzere yapılandırma

- Kimlik Deneyimi Çerçevesi'nde güven çerçevesi ilkeleri oluşturma ve yönetme (özel ilkeler)

- Kimlik Deneyimi Çerçevesi'nde federasyon ve şifreleme için gizli anahtarları yönetme (özelleştirilmiş politikalar)

Azure AD B2C yönetim rolü desteği de dahil olmak üzere Microsoft Entra rolleri hakkında daha fazla bilgi için Microsoft Entra Kimliğinde yönetici rolü izinlerikonusuna bakın.

Denetim ve günlükler

Azure AD B2C, kaynakları, verilen belirteçler ve yönetici erişimi hakkında etkinlik bilgilerini içeren denetim günlükleri oluşturur. Platform etkinliğini anlamak ve sorunları tanılamak için denetim günlüklerini kullanabilirsiniz. Denetim günlüğü girişleri, olayı oluşturan etkinlik gerçekleştikten kısa bir süre sonra kullanılabilir.

Azure AD B2C kiracınız veya belirli bir kullanıcı için kullanılabilen bir denetim günlüğünde aşağıdakiler gibi bilgiler bulabilirsiniz:

- Bir kullanıcının B2C kaynaklarına erişim yetkisi vermesiyle ilgili etkinlikler (örneğin, bir B2C ilkeleri listesine erişen bir yönetici)

- Bir yönetici Azure portal kullanarak oturum açtığında alınan dizin öznitelikleriyle ilgili etkinlikler

- B2C uygulamalarında oluşturma, okuma, güncelleştirme ve silme (CRUD) işlemleri

- B2C anahtar kapsayıcısında depolanan anahtarlar üzerinde CRUD işlemleri

- B2C kaynaklarında CRUD işlemleri (örneğin, ilkeler ve kimlik sağlayıcıları)

- Kullanıcı kimlik bilgilerinin doğrulanması ve belirteç verilmesi

Denetim günlükleri hakkında daha fazla bilgi için bkz: Azure AD B2C denetim günlüklerine erişme.

Kullanım analizi

Azure AD B2C, kişilerin uygulamanıza ne zaman kaydolduğunu veya oturum açtığını, kullanıcıların nerede bulunduğunu ve hangi tarayıcıları ve işletim sistemlerini kullandıklarını keşfetmenize olanak tanır.

Azure Application Insights'ı Azure AD B2C özel ilkeleriyle tümleştirerek kişilerin nasıl kaydolduğu, oturum açtığı, parolalarını nasıl sıfırladığı veya profillerini nasıl düzenlediği hakkında içgörü elde edebilirsiniz. Bu tür bilgilerle, yaklaşan geliştirme döngüleriniz için veriye dayalı kararlar alabilirsiniz.

Daha fazla bilgi için bkz: Application Insights'ı kullanarak Azure Active Directory B2C'de kullanıcı davranışını izleme.

Bölge kullanılabilirliği ve veri yerleşikliği

Azure AD B2C hizmeti, Bölgeye göre kullanılabilir ürünler bölümünde belirtilen bölgelerde veri yerleşimi seçeneğiyle dünya genelinde genel kullanıma sunulmuştur. Veri yerleşimi, kiracınızı oluştururken seçtiğiniz ülkeye/bölgeye göre belirlenir.

Azure Active Directory B2C için Azure Active Directory B2C hizmet Bölgesi kullanılabilirliği ve veri yerleşimi ve Hizmet Düzeyi Sözleşmesi (SLA) hakkında daha fazla bilgi edinin.

Microsoft Graph API kullanarak otomasyon

Azure AD B2C dizininizi yönetmek için MS graph API'sini kullanın. Azure AD B2C dizininin kendisini de oluşturabilirsiniz. Kullanıcıları, kimlik sağlayıcılarını, kullanıcı akışlarını, özel ilkeleri ve daha fazlasını yönetebilirsiniz.

Microsoft Graph ile Azure AD B2C'yi yönetme hakkında daha fazla bilgi edinin.

Azure AD B2C hizmet sınırları ve kısıtlamaları

Azure AD B2C hizmet sınırları ve kısıtlamaları hakkında daha fazla bilgi edinin

Sonraki Adımlar

Artık Azure Active Directory B2C'nin özellikleri ve teknik yönleri hakkında daha ayrıntılı bir görünüme sahip olduğunuza göre: