Segmentasyon, Microsoft Azure'da bulunan araçları kullanarak ağ ayak izinizi alıp yazılım tanımlı çevreler oluşturduğunuz bir modeldir. Ardından, ağınızın çeşitli bölümleri için farklı güvenlik duruşlarına sahip olabilmeniz için bu çevrelerden/çevrelerden gelen trafiği yöneten kurallar ayarlarsınız. Bu çevre birimlerine farklı uygulamalar (veya belirli bir uygulamanın parçaları) yerleştirdiğinizde, bu segmentlere ayrılmış varlıklar arasındaki iletişimi yönetebilirsiniz. Uygulama yığınınızın bir bölümü ele geçirilirse, bu güvenlik ihlalinin etkisini daha iyi kapsayabilecek ve ağınızın geri kalanına yayılımını önleyebileceksiniz. Bu özellik, Microsoft tarafından yayımlanan ve kuruluşunuza birinci sınıf güvenlik düşüncesini getirmeyi amaçlayan Sıfır Güven modeliyle ilişkili önemli bir ilkedir

Segmentasyon desenleri

Azure'da çalışırken, korunmanıza yardımcı olacak geniş ve çeşitli segmentasyon seçeneklerine sahip olursunuz.

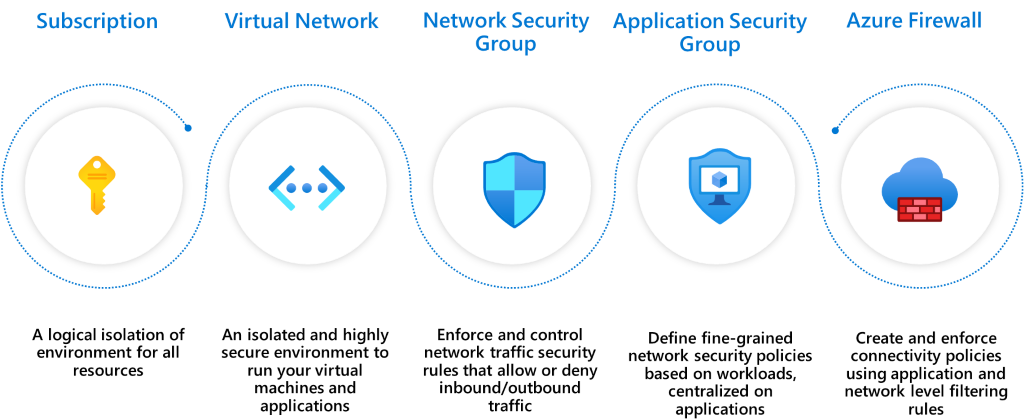

Abonelik: Abonelikler, varlıklar arasında platform destekli ayrım sağlayan üst düzey bir yapıdır. Bir şirket içindeki büyük kuruluşlar arasındaki sınırları ortaya çıkarmak için tasarlanmıştır. Farklı aboneliklerdeki kaynaklar arasındaki iletişimin açıkça sağlanması gerekir.

Sanal Ağ: Sanal ağlar özel adres alanlarında bir abonelik içinde oluşturulur. Ağlar, iki sanal ağ arasında varsayılan olarak trafiğe izin verilmeden kaynakların ağ düzeyinde kapsamasını sağlar. Abonelikler gibi, sanal ağlar arasındaki tüm iletişimlerin de açıkça sağlanması gerekir.

Ağ Güvenlik Grupları (NSG):NSG'ler, bir sanal ağ içindeki kaynaklar arasındaki trafiği 4. katman güvenlik duvarı olarak denetlemeye yönelik erişim denetim mekanizmalarıdır. NSG ayrıca İnternet, diğer sanal ağlar gibi dış ağlarla trafiği de denetler. NSG'ler bir alt ağ, VM grubu ve hatta tek bir sanal makine için çevre oluşturarak segmentasyon stratejinizi ayrıntılı bir düzeye taşıyabilir.

Azure Sanal Ağ Manager (AVNM):Azure Sanal Ağ Manager (AVNM), merkezi bir BT yönetim ekibinin büyük ölçekteki abonelikler arasında sanal ağları küresel olarak yönetmesini sağlayan bir ağ yönetim hizmetidir. AVNM ile birden çok sanal ağı gruplandırabilir ve seçili sanal ağlara aynı anda uygulanması gereken önceden tanımlanmış güvenlik yöneticisi kurallarını zorunlu kılabilirsiniz. NSG'ye benzer şekilde, AVNM aracılığıyla oluşturulan güvenlik yöneticisi kuralları da 4. katman güvenlik duvarı olarak çalışır, ancak güvenlik yöneticisi kuralları NSG'nin öncesinde değerlendirilir.

Uygulama Güvenlik Grupları (ASG): ASG'ler NSG'lere benzer denetim mekanizmaları sağlar, ancak bir uygulama bağlamı ile başvurulur. ASG, bir vm kümesini bir uygulama etiketi altında gruplandırmanıza olanak tanır. Daha sonra temel alınan vm'lerin her birine uygulanan trafik kurallarını tanımlayabilir.

Azure Güvenlik Duvarı: Azure Güvenlik Duvarı, bulutta yerel durum bilgisi olan bir hizmet olarak güvenlik duvarıdır. Bu güvenlik duvarı, bulut kaynakları, İnternet ve şirket içi arasında akan trafiği filtrelemek için sanal ağlarınıza veya Azure Sanal WAN hub dağıtımlarına dağıtılabilir. Katman 3 ile 7. katman denetimlerini kullanarak trafiğe izin verme/reddetmeyi belirten kurallar veya ilkeler (Azure Güvenlik Duvarı veya Azure Güvenlik Duvarı Yöneticisi kullanarak) oluşturursunuz. Ayrıca hem Azure Güvenlik Duvarı hem de üçüncü tarafları kullanarak İnternet'e giden trafiği filtreleyebilirsiniz. Gelişmiş filtreleme ve kullanıcı koruması için trafiğin bir bölümünü veya tümünü üçüncü taraf güvenlik sağlayıcıları aracılığıyla yönlendirin.

Azure'da iş yükünüzü ağ perspektifinden düzenleme konusunda aşağıdaki desenler yaygındır. Bu desenlerin her biri farklı bir yalıtım ve bağlantı türü sağlar. Kuruluşunuz için en uygun modeli seçmek, kuruluşunuzun ihtiyaçlarına göre karar vermelisiniz. Bu modellerin her biriyle, segmentasyon işleminin yukarıdaki Azure Ağ hizmetleri kullanılarak nasıl yapılabilmesini açıklıyoruz.

Kuruluşunuz için doğru tasarımın burada listelediğimiz tasarımlardan başka bir şey olması da mümkündür. Ve bu sonuç beklenir, çünkü herkese uyan bir boyut yoktur. Kuruluşunuz için en iyi olanı oluşturmak için bu desenlerin tamamından ilkeler kullanabilirsiniz. Azure platformu ihtiyacınız olan esnekliği ve araçları sağlar.

Desen 1: Tek sanal ağ

Bu düzende, iş yükünüzün tüm bileşenleri veya bazı durumlarda BT ayak izinizin tamamı tek bir sanal ağın içine konur. Sanal ağ birden çok bölgeye yayılabildiği için yalnızca tek bir bölgede çalışıyorsanız bu düzen mümkündür.

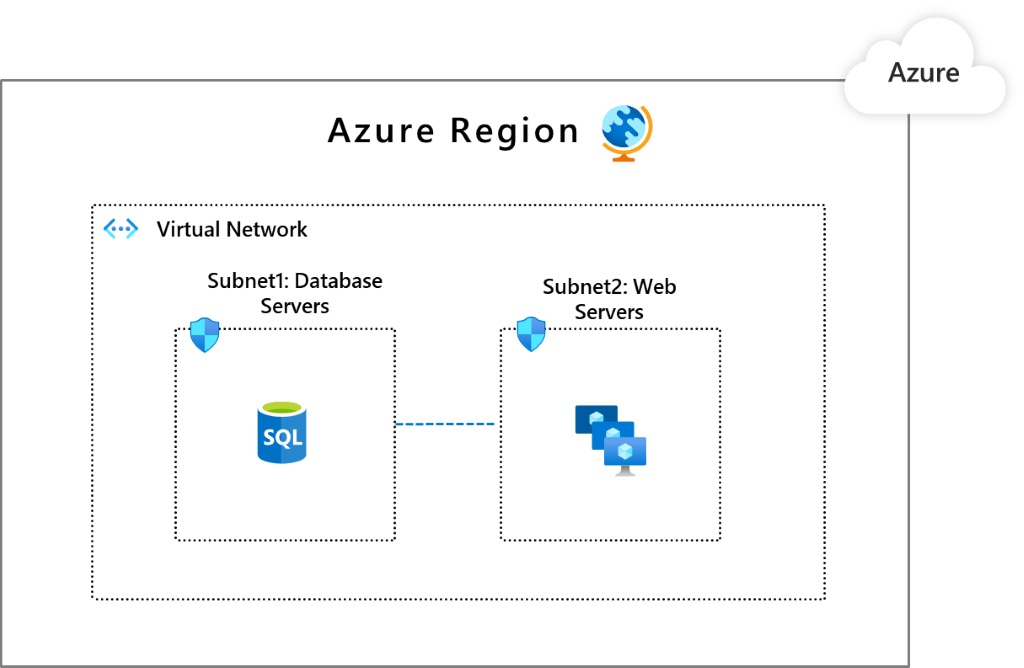

Bu sanal ağın içinde segment oluşturmak için büyük olasılıkla kullanacağınız varlıklar NSG'ler veya ASG'lerdir. Bunun seçimi, segmentlerinize ağ alt ağları veya uygulama grupları olarak başvurmak isteyip istemediğinize bağlıdır. Aşağıdaki görüntüde, bu tür bir kesimlenmiş sanal ağın nasıl görüneceğine ilişkin bir örnek verilmiştir.

Bu kurulumda veritabanı iş yüklerinizi yerleştirdiğiniz Subnet1 ve web iş yüklerinizi yerleştirdiğiniz Subnet2 bulunur. Subnet1'in yalnızca Subnet2 ile konuşabildiğini ve Subnet2'nin İnternet'le konuşabildiğini belirten NSG'leri yerleştirebilirsiniz. Ayrıca birçok iş yükünün varlığında bu kavramı daha da ileri götürebilirsiniz. Örneğin, bir iş yükünün başka bir iş yükünün arka ucuyla iletişim kurmasına izin vermeyecek alt ağları oyun.

Alt ağ trafiğinin nasıl yönetilebileceğini göstermek için NSG'leri kullansak da, Azure Market veya Azure Güvenlik Duvarı bir Ağ Sanallaştırılmış Gereci kullanarak da bu segmentasyonu zorlayabilirsiniz.

Desen 2: Aralarında eşleme bulunan birden çok sanal ağ

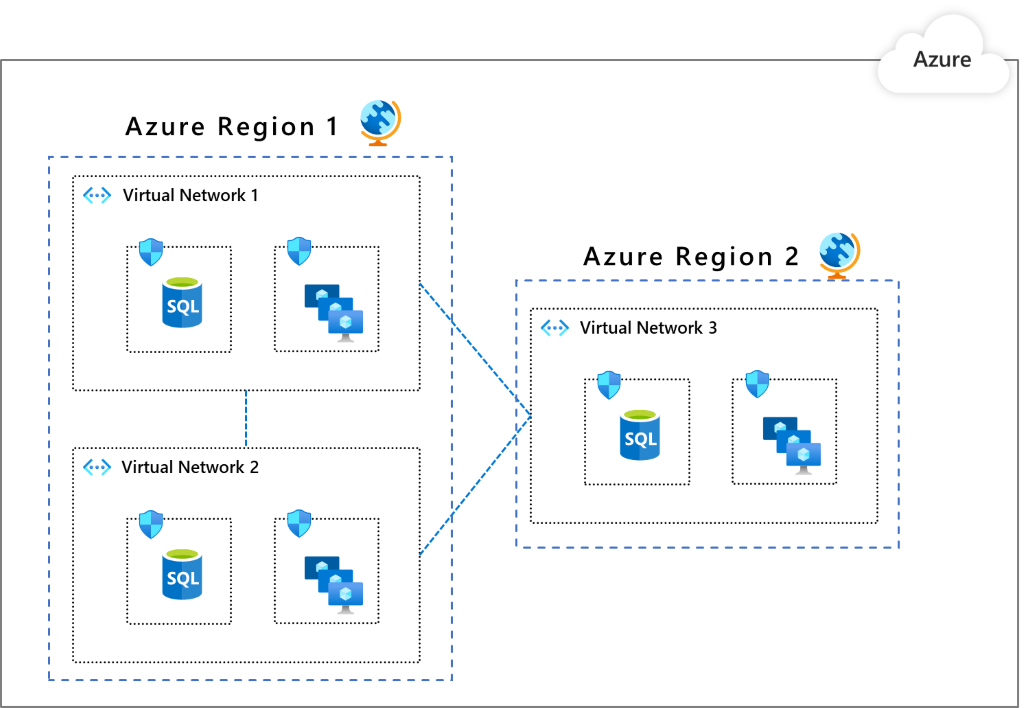

Bu desen, olası eşleme bağlantılarına sahip birden çok sanal ağınız olduğu önceki desenin uzantısıdır. Uygulamaları ayrı sanal ağlara gruplandırma amacıyla bu düzeni tercih ediyor olabilirsiniz veya birden çok Azure bölgesinde bulunmanız gerekebilir. Bir sanal ağı iletişim kurabilmek için açıkça başka bir ağla eşlemeniz gerektiğinden, sanal ağlar aracılığıyla yerleşik segmentlere ayırma elde edersiniz. (Sanal ağ eşleme bağlantısının geçişli olmadığını unutmayın.) Bir sanal ağ içinde desen 1'e benzer şekilde daha fazla segmentlere ayırmak için sanal ağlarda NSG'leri/ASG'leri kullanın.

Desen 3: Merkez-uç modelinde birden çok sanal ağ

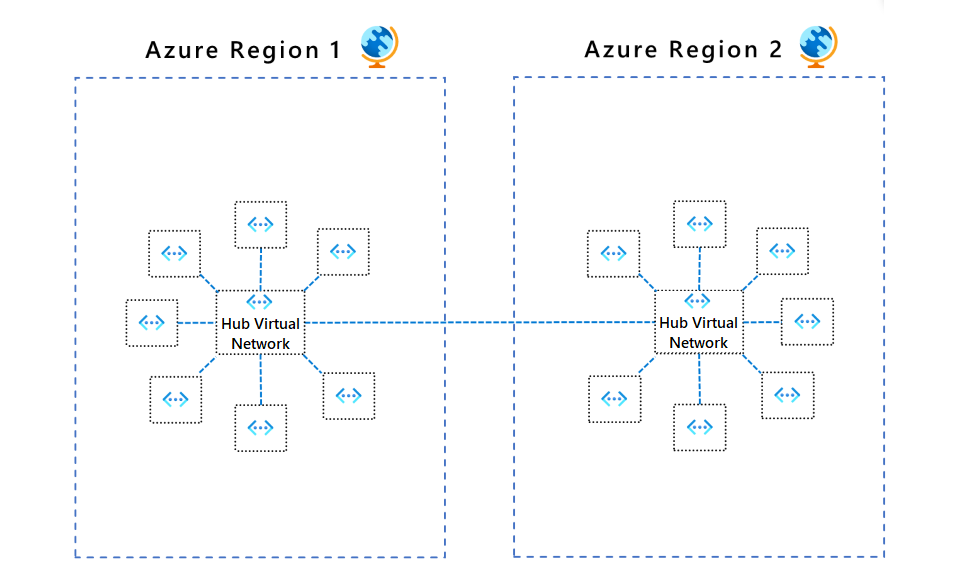

Bu düzen, belirli bir bölgedeki diğer tüm sanal ağlar için merkez olarak bir sanal ağ seçtiğiniz daha gelişmiş bir sanal ağ kuruluşudur. Merkez sanal ağı ile uç sanal ağları arasındaki bağlantı, Azure sanal ağ eşlemesi kullanılarak gerçekleştirilir. Tüm trafik merkez sanal ağından geçer ve farklı bölgelerdeki diğer hub'lara ağ geçidi görevi görebilir. Güvenlik duruşunuzu hub'larda ayarlayarak sanal ağlar arasındaki trafiği ölçeklenebilir bir şekilde segmentlere ayırmalarını ve yönetmelerini sağlarsınız. Bu düzenin bir avantajı da şudur: ağ topolojiniz büyüdükçe güvenlik duruşu ek yükü artmıyor (yeni bölgelere genişlettiğiniz durumlar dışında). Ayrıca bu topoloji deseni, kullanıcıların yönetilen hizmet olarak bir merkez sanal ağını yönetmesine olanak tanıyan Azure Sanal WAN ile değiştirilebilir. Azure Sanal WAN tanıtma avantajı hakkında daha fazla bilgi için merkez-uç Sanal WAN mimarisine bakın.

Önerilen Azure bulut yerel segmentasyonu denetimi Azure Güvenlik Duvarı. Azure Güvenlik Duvarı, katman 3 ile katman 7 denetimlerini kullanarak trafik akışlarını yönetmek için hem Sanal Ağ hem de aboneliklerde çalışır. İletişim kurallarınızın nasıl görüneceğini tanımlamanız (örneğin, X sanal ağı Y sanal ağıyla konuşamaz, ancak Z sanal ağıyla konuşamaz, sanal ağ X için İnternet yok, erişimi *.github.comdışında vb.) ve bunu tutarlı bir şekilde uygulayabilirsiniz. Azure Güvenlik Duvarı Yöneticisi ile birden çok Azure Güvenlik Duvarı ilkeleri merkezi olarak yönetebilir ve DevOps ekiplerinin yerel ilkeleri daha fazla özelleştirmesini sağlayabilirsiniz. Yönetilen hub ağı olarak Azure Sanal WAN'ı seçtiğinizde Azure Güvenlik Duvarı Yöneticisi'ni de kullanabilirsiniz.

Aşağıdaki tabloda, desen topolojilerinin karşılaştırması gösterilmektedir:

| Desen 1 | Desen 2 | Desen 3 | |

|---|---|---|---|

| Bağlantı/Yönlendirme: Her kesimin birbiriyle nasıl iletişim kuracakları | Sistem yönlendirme, herhangi bir alt ağdaki tüm iş yüklerine varsayılan bağlantı sağlar | Desen 1 ile aynı | Uç sanal ağları arasında varsayılan bağlantı yoktur. Bağlantıyı etkinleştirmek için hub sanal ağındaki Azure Güvenlik Duvarı gibi bir katman 4 yönlendiricisi gerekir. |

| Ağ düzeyinde trafik filtreleme | Trafiğe varsayılan olarak izin verilir. NSG/ASG, bu düzeni filtrelemek için kullanılabilir. | Desen 1 ile aynı | Uç sanal ağları arasındaki trafik varsayılan olarak reddedilir. Azure Güvenlik Duvarı yapılandırması gibi windowsupdate.comseçili trafiği etkinleştirebilir. |

| Merkezi günlüğe kaydetme | Sanal ağ için NSG/ASG günlükleri | Tüm sanal ağlarda NSG/ASG günlüklerini toplama | Azure İzleyici'ye bir hub üzerinden gönderilen tüm kabul edilen/reddedilen trafiğin günlüklerini Azure Güvenlik Duvarı. |

| İstenmeyen açık genel uç noktalar | DevOps, yanlış NSG/ASG kuralları aracılığıyla yanlışlıkla genel uç noktayı açabilir. | Desen 1 ile aynı | Uç sanal ağında yanlışlıkla açılan genel uç nokta erişimi etkinleştirmez. Dönüş paketi durum bilgisi olan güvenlik duvarı (asimetrik yönlendirme) aracılığıyla bırakılır. |

| Uygulama düzeyinde koruma | NSG/ASG yalnızca ağ katmanı desteği sağlar. | Desen 1 ile aynı | Azure Güvenlik Duvarı, giden trafik ve sanal ağlar arasında HTTP/S ve MSSQL için FQDN filtrelemesini destekler. |

Desen 4: Birden çok ağ kesiminde birden çok sanal ağ

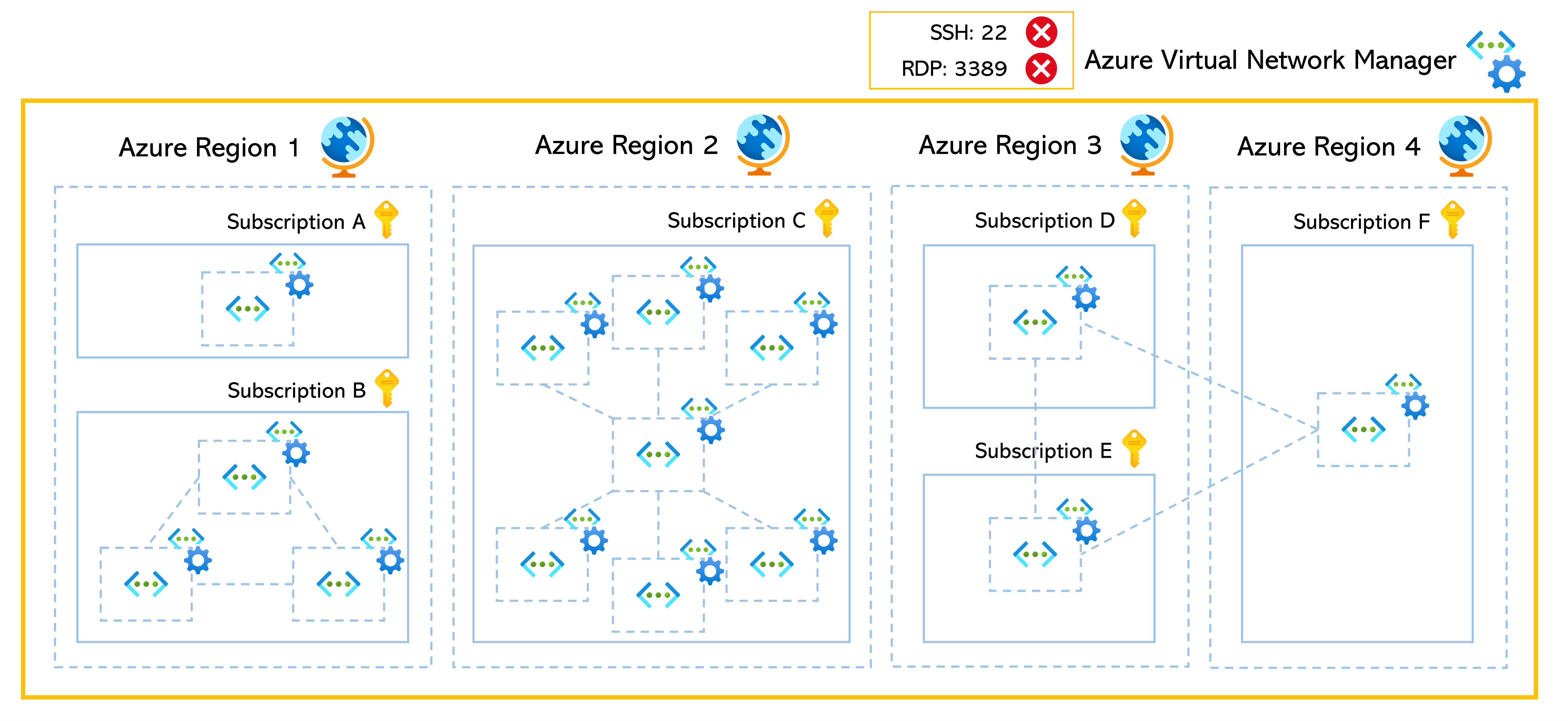

Bu düzende, merkezi bir yöntem olarak birden çok abonelikte de bulunan birden çok sanal ağın nasıl yönetildiği ve korundığı açıklanır. AVNM'de oluşturulan güvenlik yöneticisi kuralları, sanal ağların birbirine bağlı olup olmadığına veya farklı aboneliklere ait olup olmadıklarına bakılmaksızın tutarlı bir şekilde temel güvenlik kuralı uygulayabilir. Örneğin, çözümü kuruluş içindeki tüm sanal ağlarda güvenlik ihlallerinden korumak için SSH bağlantı noktası 22, RDP bağlantı noktası 3389 ve diğer yüksek riskli bağlantı noktalarını İnternet'ten devre dışı bırakın. Güvenlik yöneticisi kuralları ve nasıl çalıştığı hakkında daha fazla bilgi için bkz. Azure Sanal Ağ Manager'da güvenlik yöneticisi kuralları.

AVNM, bir kuruluşun tüm ağını minimum ağ kuralları kümesiyle korumaya yönelik harika bir çözüm olsa da, AVNM'ye ek olarak her sanal ağa ayrıntılı ağ kuralları uygulamak için NSG'lerin ve ASG'lerin kullanılması gerekir. Bu işlem, güvenlik gereksinimlerine göre sistemden sisteme farklılık gösterebilir.

Sonraki adımlar

Bileşen teknolojileri hakkında daha fazla bilgi edinin:

- Azure Sanal Ağ nedir?

- Azure Sanal Ağ Yöneticisi (Önizleme) nedir?

- Azure Güvenlik Duvarı nedir?

- Azure İzleyici'ye genel bakış

İlgili kaynaklar

İlgili mimarileri keşfedin: