Çevre ağları

Çevre ağları , bazen de arındırılmış bölgeler (DMZ) olarak adlandırılır, bulut ağları, şirket içi veya fiziksel veri merkezi ağları ile İnternet arasında güvenli bağlantı sağlamaya yardımcı olur.

Etkili çevre ağlarında, gelen paketler arka uç sunucularına ulaşmadan önce güvenli alt ağlarda barındırılan güvenlik gereçleri üzerinden akar. Güvenlik gereçleri güvenlik duvarları, ağ sanal gereçleri (NVA' lar) ve diğer yetkisiz erişim algılama ve önleme sistemlerini içerir. İş yüklerinden gelen İnternet'e bağlı paketlerin ağdan ayrılabilmesi için çevre ağındaki güvenlik gereçlerinden de akması gerekir.

Genellikle merkezi BT ekipleri ve güvenlik ekipleri çevre ağları için operasyonel gereksinimleri tanımlamakla sorumludur. Çevre ağları ilke uygulama, denetleme ve denetim sağlayabilir.

Çevre ağları aşağıdaki Azure özelliklerini ve hizmetlerini kullanabilir:

- Sanal ağlar, kullanıcı tanımlı yollar ve ağ güvenlik grupları (NSG)

- Azure Güvenlik Duvarı

- Azure Application Gateway üzerinde Azure Web Uygulaması Güvenlik Duvarı

- AzureFront Door'da Azure Web Uygulaması Güvenlik Duvarı

- Diğer ağ sanal gereçleri (NVA'lar)

- Azure Load Balancer

- Genel IP adresleri

Çevre ağları hakkında daha fazla bilgi için bkz . Sanal veri merkezi: Ağ perspektifi.

Kendi çevre ağlarınızı uygulamak için kullanabileceğiniz şablonlar için bkz. Güvenli karma ağ uygulama başvuru mimarisi.

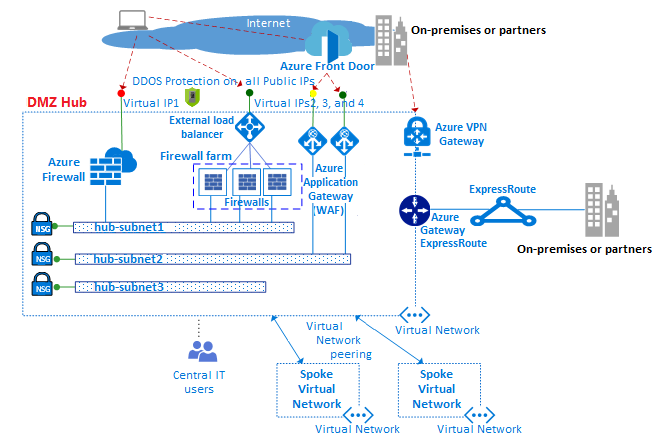

Çevre ağı topolojisi

Aşağıdaki diyagramda, İnternet'e ve şirket içi ağa erişimi zorunlu kılan çevre ağlarına sahip örnek bir merkez-uç ağı gösterilmektedir.

Çevre ağları DMZ hub'ına bağlıdır. DMZ hub'ında, İnternet'e olan çevre ağı birçok iş hattını destekleyecek şekilde ölçeklendirilebilir. Bu destek, uç sanal ağlarının korunmasına yardımcı olan birden çok web uygulaması güvenlik duvarı (WAF) grubu ve Azure Güvenlik Duvarı örneği kullanır. Hub ayrıca gerektiğinde sanal özel ağ (VPN) veya Azure ExpressRoute aracılığıyla şirket içi veya iş ortağı ağlarına bağlantı sağlar.

Sanal ağlar

Çevre ağları genellikle sanal ağlar içinde oluşturulur. Sanal ağ, diğer ağlara veya İnternet'e gelen veya bu ağlardan gelen trafiği filtreleyen ve inceleyen farklı hizmet türlerini barındırmak için birden çok alt ağ kullanır. Bu hizmetler NVA'lar, WAF'ler ve Application Gateway örnekleridir.

Kullanıcı tanımlı yollar

Merkez-uç ağ topolojisinde uçlardaki sanal makineler (VM) tarafından oluşturulan trafiğin merkezdeki doğru sanal gereçlerden geçmesini garanti etmelisiniz. Bu trafik yönlendirme için uçların alt ağlarında kullanıcı tanımlı yollar gerekir.

Kullanıcı tanımlı yollar trafiğin belirtilen özel VM'lerden, NVA'lardan ve yük dengeleyicilerden geçmesini garanti edebilir. Yol, iç yük dengeleyicinin ön uç IP adresini sonraki atlama olarak ayarlar. İç yük dengeleyici, iç trafiği yük dengeleyici arka uç havuzundaki sanal gereçlere dağıtır.

Güvenlik duvarları, yetkisiz erişim algılama sistemleri ve diğer sanal gereçler aracılığıyla trafiği yönlendirmek için kullanıcı tanımlı yolları kullanabilirsiniz. Müşteriler, güvenlik sınırı ilkesi zorlaması, denetimi ve denetimi için bu güvenlik gereçleri aracılığıyla ağ trafiğini yönlendirebilir.

Azure Güvenlik Duvarı

Azure Güvenlik Duvarı, sanal ağlardaki kaynaklarınızı korumaya yardımcı olan yönetilen bulut tabanlı bir güvenlik duvarı hizmetidir. Azure Güvenlik Duvarı, yerleşik yüksek kullanılabilirliğe ve sınırsız bulut ölçeklenebilirliğine sahip tam durum bilgisi olan bir yönetilen güvenlik duvarıdır. Azure Güvenlik Duvarı kullanarak abonelikler ve sanal ağlar arasında uygulama ve ağ bağlantı ilkelerini merkezi olarak oluşturabilir, zorunlu kılabilir ve günlüğe kaydedebilirsiniz.

Azure Güvenlik Duvarı, sanal ağ kaynakları için statik bir genel IP adresi kullanır. Dış güvenlik duvarları, sanal ağınızdan kaynaklanan trafiği tanımlamak için statik genel IP'yi kullanabilir. Azure Güvenlik Duvarı, günlüğe kaydetme ve analiz için Azure İzleyici ile çalışır.

Ağ sanal aletleri

İnternet erişimi olan çevre ağlarını Azure Güvenlik Duvarı veya bir güvenlik duvarı ya da WAF grubu aracılığıyla yönetebilirsiniz. bir Azure Güvenlik Duvarı örneği ve NVA güvenlik duvarı, bir dizi güvenlik kuralıyla ortak bir yönetim düzlemi kullanabilir. Bu kurallar uçlarda barındırılan iş yüklerini korumaya ve şirket içi ağlara erişimi denetlemeye yardımcı olur. Azure Güvenlik Duvarı yerleşik ölçeklenebilirlik özelliğine sahiptir ve NVA güvenlik duvarları yük dengeleyicinin arkasında el ile ölçeklendirilebilir.

Farklı iş kolu, çeşitli güvenlik açıklarından ve olası açıklardan etkilenebilen birçok farklı web uygulaması kullanır. WAF, HTTP/S web uygulamalarına yönelik saldırıları genel bir güvenlik duvarından daha ayrıntılı olarak algılar. WAF'ler, geleneksel güvenlik duvarı teknolojisine kıyasla iç web sunucularının tehditlere karşı korunmasına yardımcı olan belirli özelliklere sahiptir.

Güvenlik duvarı grubu WAF'den daha az özelleştirilmiş yazılıma sahiptir, ancak aynı zamanda her tür çıkış ve giriş trafiğini filtrelemek ve incelemek için daha geniş bir uygulama kapsamına sahiptir. NVA yaklaşımı kullanıyorsanız, Azure Market yazılım bulabilir ve dağıtabilirsiniz.

İnternet'te ortaya çıkan trafik için bir Azure Güvenlik Duvarı örneği veya NVA kümesi, şirket içi kaynaklı trafik için ise başka bir küme kullanın. İki ağ trafiği kümesi arasında güvenlik çevresi olmadığından, her iki trafik türü için de yalnızca bir güvenlik duvarı kümesi kullanmak bir güvenlik riskidir. Ayrı güvenlik duvarı katmanlarının kullanılması, güvenlik kurallarını denetleme karmaşıklığını azaltır ve hangi kuralların hangi gelen ağ isteklerine karşılık geldiğini açıklar.

Azure Load Balancer

Azure Load Balancer, yüksek kullanılabilirlik Katmanı 4 iletim denetimi protokolü/kullanıcı veri birimi protokolü (TCP/UDP) yük dengeleme hizmeti sunar. Bu hizmet, gelen trafiği bir yük dengeleme kümesi tarafından tanımlanan hizmet örnekleri arasında dağıtabilir. Load Balancer trafiği ön uç genel veya özel IP uç noktasından adres çevirisi ile veya olmadan NVA'lar veya VM'ler gibi arka uç IP adresleri havuzuna yeniden dağıtabilir.

Load Balancer sunucu örneklerinin sistem durumunu da yoklayabilir. Örnek, yoklamaya yanıt veremediğinde yük dengeleyici, iyi durumda olmayan örneklere trafiği göndermeyi durdurur.

Merkez-uç ağ topolojisi örneğinde hem merkez hem de uçlara bir dış yük dengeleyici dağıtacaksınız. Merkezde, yük dengeleyici trafiği etkin bir şekilde uçlardaki hizmetlere yönlendirir. Uçlardaki yük dengeleyici, uygulama trafiğini yönetir.

Azure Front Door

Azure Front Door , yüksek oranda kullanılabilir ve ölçeklenebilir bir web uygulaması hızlandırma platformu ve genel HTTPS yük dengeleyicidir. Dinamik web uygulamanızı ve statik içeriğinizi oluşturmak, çalıştırmak ve ölçeğini genişletmek için Azure Front Door'u kullanabilirsiniz. Azure Front Door, Microsoft'un küresel ağının kenarında 100'den fazla konumda çalışır.

Azure Front Door, uygulamanıza şu olanakları sağlar:

- Birleşik bölgesel ve damga bakım otomasyonu.

- İş sürekliliği ve olağanüstü durum kurtarma (BCDR) otomasyonu.

- Birleşik istemci ve kullanıcı bilgileri.

- Önbelleğe alma.

- Hizmet içgörüleri.

Azure Front Door destek için performans, güvenilirlik ve hizmet düzeyi sözleşmeleri (SLA) sunar. Azure Front Door ayrıca Azure'ın geliştirdiği, çalıştığı ve yerel olarak desteklediği uyumluluk sertifikaları ve denetlenebilir güvenlik uygulamaları sunar.

Application Gateway

Application Gateway, yönetilen uygulama teslim denetleyicisi sağlayan ayrılmış bir sanal gereçtir. Application Gateway, uygulamanız için çeşitli Katman 7 yük dengeleme özellikleri sunar.

Application Gateway, YOĞUN CPU kullanan güvenli yuva katmanı (SSL) sonlandırma yükünü boşaltarak web grubu üretkenliğini iyileştirmenize yardımcı olur. Application Gateway aşağıdakiler gibi diğer Katman 7 yönlendirme özelliklerini de sağlar:

- Gelen trafiğin hepsini bir kez deneme dağıtımı.

- Tanımlama bilgisi tabanlı oturum benzinim.

- URL yol tabanlı yönlendirme.

- Tek bir uygulama ağ geçidinin arkasında birden çok web sitesi barındırma.

WAF SKU'su ile Application Gateway bir WAF içerir ve web uygulamalarına yaygın web güvenlik açıklarına ve açıklardan yararlanmalara karşı koruma sağlar. Application Gateway’i İnternet'e yönelik ağ geçidi, yalnızca dahili ağ geçidi veya bu ikisinin bir birleşimi olarak yapılandırabilirsiniz.

Genel IP'ler

Bazı Azure özellikleriyle hizmet uç noktalarını bir genel IP adresiyle ilişkilendirebilirsiniz. Bu seçenek, kaynağınıza İnternet'ten erişim sağlar. Uç nokta, trafiği Azure sanal ağındaki iç adrese ve bağlantı noktasına yönlendirmek için ağ adresi çevirisini (NAT) kullanır. Bu yol, dış trafiğin sanal ağa geçirilmesinin ana yoludur. Trafiğin hangi konumdan geçtiğini ve sanal ağa nasıl ve nerede çevrilebileceğini denetlemek için genel IP adreslerini yapılandırabilirsiniz.

Azure DDoS Koruması

Azure DDoS Koruması , sanal ağlardaki Azure kaynaklarınızı dağıtılmış hizmet reddi (DDoS) saldırılarına karşı korumaya yardımcı olmak için ek risk azaltma özellikleri sağlar. DDoS Koruması iki SKU'ya sahiptir: DDoS IP Koruması ve DDoS Ağ Koruması. Daha fazla bilgi için bkz. Azure DDoS Koruması SKU Karşılaştırması Hakkında.

DDoS Koruması'nı etkinleştirmek kolaydır ve uygulama değişikliği gerektirmez. Koruma ilkelerini, ayrılmış trafik izleme ve makine öğrenmesi algoritmalarıyla düzenleyebilirsiniz. DDoS Koruması, sanal ağlarda dağıtılan kaynaklarla ilişkili IPv4 Azure genel IP adreslerine koruma uygular. Örnek kaynaklar Load Balancer, Application Gateway ve Azure Service Fabric örnekleridir.

Gerçek zamanlı telemetri, hem saldırı sırasında hem de geçmişe dönük amaçlarla Azure İzleyici görünümleri aracılığıyla kullanılabilir. Application Gateway'da Web Uygulaması Güvenlik Duvarı kullanarak uygulama katmanı koruması ekleyebilirsiniz.

Sonraki adımlar

Merkez-uç ağ topolojisi modelini kullanarak yaygın iletişim veya güvenlik gereksinimlerini verimli bir şekilde yönetmeyi öğrenin.