Geleneksel Azure ağ topolojisi

Önemli

Büyük ölçekte envanter yönetimi ve izleme ağı kolaylığı için Azure kaynaklarının görselleştirmesini sunan yeni Topoloji (Önizleme) deneyimini deneyin. Kaynakları ve bunların abonelikler, bölgeler ve konumlar arasındaki bağımlılıklarını görselleştirmek için Topoloji önizlemesini kullanın. Deneyime gitmek için bu bağlantıyı seçin.

Microsoft Azure'da ağ topolojilerini çevreleyen önemli tasarım konularını ve önerilerini keşfedin.

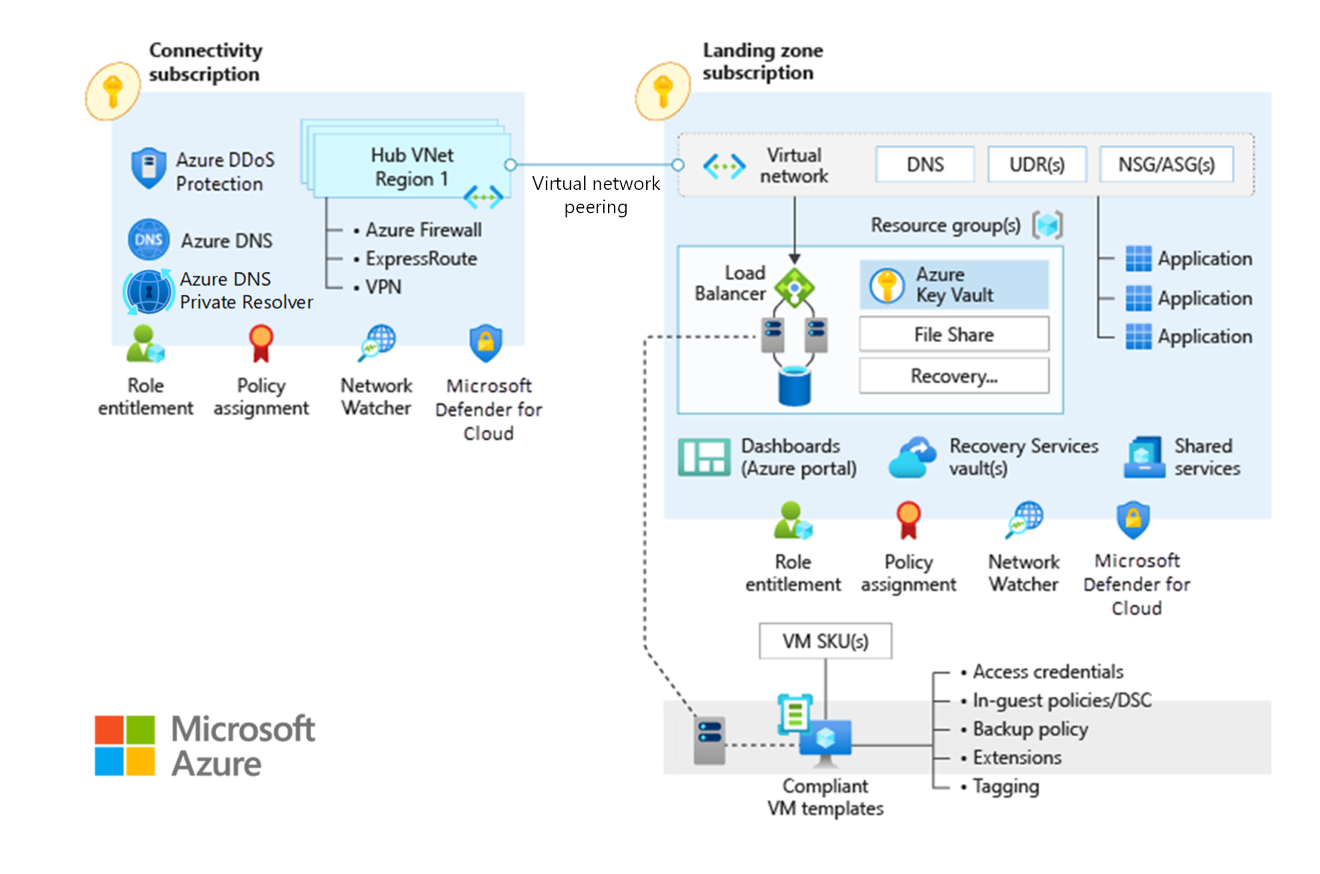

Şekil 1: Geleneksel bir Azure ağ topolojisi.

Tasarım konusunda dikkat edilmesi gerekenler:

Çeşitli ağ topolojileri birden çok giriş bölgesi sanal ağına bağlanabilir. Ağ topolojilerine örnek olarak bir büyük düz sanal ağ, birden çok Azure ExpressRoute bağlantı hattı veya bağlantısıyla bağlanan birden çok sanal ağ, merkez-uç, tam ağ ve hibrit verilebilir.

Sanal ağlar abonelik sınırlarını geçemez. Ancak, sanal ağ eşlemesi, ExpressRoute bağlantı hattı veya VPN ağ geçitleri kullanarak farklı aboneliklerdeki sanal ağlar arasında bağlantı sağlayabilirsiniz.

Sanal ağ eşlemesi, Azure'daki sanal ağları bağlamak için tercih edilen yöntemdir. Aynı bölgedeki, farklı Azure bölgelerindeki ve farklı Microsoft Entra kiracılarındaki sanal ağları bağlamak için sanal ağ eşlemesini kullanabilirsiniz.

Sanal ağ eşlemesi ve genel sanal ağ eşlemesi geçişli değildir. Geçiş ağını etkinleştirmek için kullanıcı tanımlı yollar (UDF) ve ağ sanal gereçleri (NVA) gerekir. Daha fazla bilgi için bkz . Azure'da merkez-uç ağ topolojisi.

Kaynakları genel IP adresleriyle korumak için tek bir Microsoft Entra kiracısında bir Azure DDoS Koruması planını tüm sanal ağlarda paylaşabilirsiniz. Daha fazla bilgi için bkz . Azure DDoS Koruması.

Azure DDoS Koruması planları yalnızca genel IP adresleri olan kaynakları kapsar.

Azure DDoS Koruması planının maliyeti, DDoS Koruması planıyla ilişkili tüm korumalı sanal ağlarda 100 genel IP adresi içerir. Daha fazla kaynak için ayrı bir ücret karşılığında koruma sağlanır. Azure DDoS Koruması planı fiyatlandırması hakkında daha fazla bilgi için Bkz . Azure DDoS Koruması fiyatlandırma sayfası veya SSS.

Azure DDoS Koruması planlarının desteklenen kaynaklarını gözden geçirin.

ExpressRoute bağlantı hatlarını kullanarak aynı jeopolitik bölgedeki sanal ağlar arasında bağlantı kurabilir veya jeopolitik bölgeler arasında bağlantı için premium eklentiyi kullanabilirsiniz. Aşağıdaki noktaları göz önünde bulundurun:

Microsoft Enterprise Edge (MSEE) yönlendiricilerinde trafiğin kuymak yapması gerektiğinden ağdan ağa trafik daha fazla gecikmeyle karşılaşabilir.

ExpressRoute ağ geçidi SKU'su bant genişliğini kısıtlar.

Sanal ağlar arasındaki trafik için UDR'leri incelemeniz veya günlüğe kaydetmeniz gerekiyorsa UDR'leri dağıtın ve yönetin.

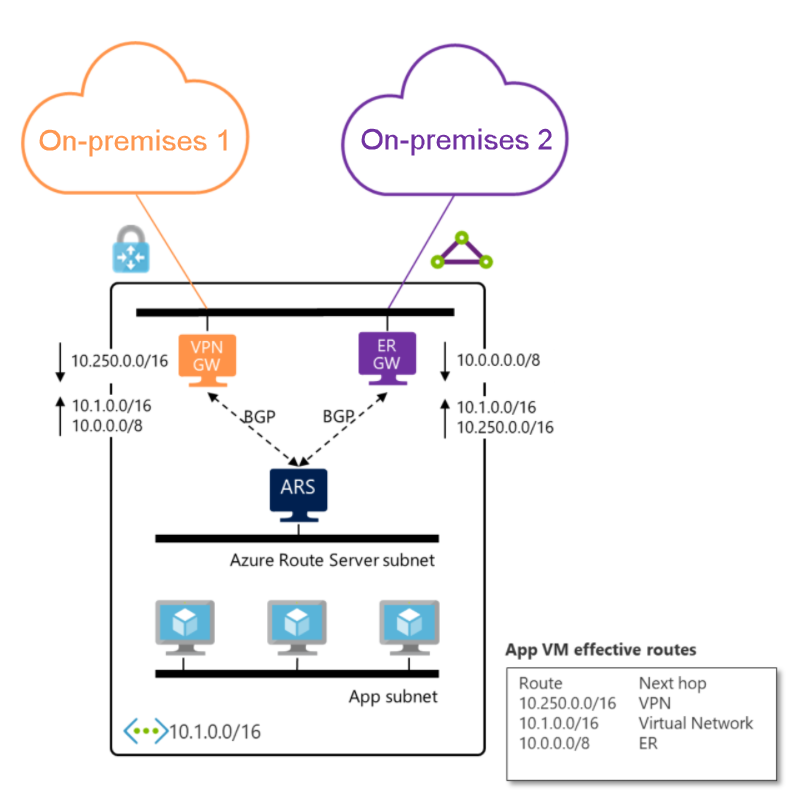

Sınır Ağ Geçidi Protokolü 'ne (BGP) sahip VPN ağ geçitleri Azure ve şirket içi ağlarda geçişlidir, ancak varsayılan olarak ExpressRoute aracılığıyla bağlanan ağlara geçişli erişim sağlamaz. ExpressRoute aracılığıyla bağlanan ağlara geçişli erişime ihtiyacınız varsa Azure Route Server'ı göz önünde bulundurun.

Birden çok ExpressRoute bağlantı hattını aynı sanal ağa bağladığınızda, şirket içi ağlar ile Azure arasındaki trafik için en uygun yolu sağlamak için bağlantı ağırlıklarını ve BGP tekniklerini kullanın. Daha fazla bilgi için bkz . ExpressRoute yönlendirmesini iyileştirme.

ExpressRoute yönlendirmesini etkilemek için BGP ölçümlerini kullanmak, Azure platformunun dışında yapılan bir yapılandırma değişikliğidir. Kuruluşunuzun veya bağlantı sağlayıcınızın şirket içi yönlendiricileri uygun şekilde yapılandırması gerekir.

Premium eklentilere sahip ExpressRoute bağlantı hatları genel bağlantı sağlar.

ExpressRoute'un belirli sınırları vardır; ExpressRoute ağ geçidi başına en fazla ExpressRoute bağlantısı vardır ve ExpressRoute özel eşlemesi, Azure'dan şirket içine giden en fazla yol sayısını belirleyebilir. ExpressRoute sınırları hakkında daha fazla bilgi için bkz . ExpressRoute sınırları.

VPN ağ geçidinin maksimum toplam aktarım hızı saniyede 10 gigabittir. VPN ağ geçidi en fazla 100 siteden siteye veya ağdan ağa tünelleri destekler.

NVA mimarinin bir parçasıysa, ağ sanal gereciniz (NVA) ile sanal ağınız arasındaki dinamik yönlendirmeyi basitleştirmek için Azure Route Server'ı göz önünde bulundurun. Azure Route Server, yönlendirme tablolarını el ile yapılandırmanıza veya bakımını yapmanıza gerek kalmadan, BGP yönlendirme protokollerini destekleyen tüm NVA'lar ile Azure sanal ağındaki (VDN) Azure yazılım tanımlı ağ (SDN) arasında doğrudan Sınır Ağ Geçidi Protokolü (BGP) yönlendirme protokolü aracılığıyla yönlendirme bilgileri alışverişinde bulunmanıza olanak tanır.

Tasarım önerileri:

Aşağıdaki senaryolar için geleneksel merkez-uç ağ topolojisini temel alan bir ağ tasarımı düşünün:

Tek bir Azure bölgesinde dağıtılan bir ağ mimarisi.

Bölgeler arasında giriş bölgeleri için sanal ağlar arasında geçişli bağlantıya gerek duymadan birden çok Azure bölgesine yayılan bir ağ mimarisi.

Birden çok Azure bölgesine yayılan bir ağ mimarisi ve Azure bölgeleri arasında sanal ağlara bağlanabilen genel sanal ağ eşlemesi.

VPN ve ExpressRoute bağlantıları arasında geçişli bağlantıya gerek yoktur.

Ana karma bağlantı yöntemi ExpressRoute'tır ve VPN bağlantısı sayısı VPN Gateway başına 100'den azdır.

Merkezi NVA'lara ve ayrıntılı yönlendirmeye bağımlılık vardır.

Bölgesel dağıtımlar için öncelikle merkez-uç topolojisini kullanın. Aşağıdaki senaryolar için sanal ağ eşlemesi ile merkezi merkez sanal ağına bağlanan giriş bölgesi sanal ağlarını kullanın:

ExpressRoute aracılığıyla şirket içi bağlantılar.

Dal bağlantısı için VPN.

NVA'lar ve UDR'ler aracılığıyla uç-uç bağlantısı.

Azure Güvenlik Duvarı veya başka bir üçüncü taraf NVA aracılığıyla İnternet'e giden koruma.

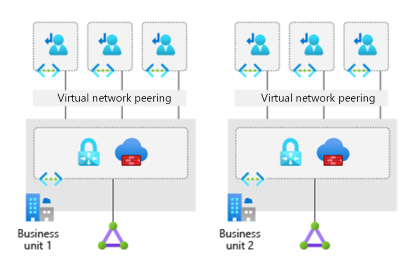

Aşağıdaki diyagramda merkez-uç topolojisi gösterilmektedir. Bu yapılandırma, segmentasyon ve denetim gereksinimlerinin çoğunu karşılamak için uygun trafik denetimini sağlar.

Şekil 2: Merkez-uç ağ topolojisi.

Bu koşullardan biri doğru olduğunda birden çok ExpressRoute bağlantı hattına bağlı birden çok sanal ağın topolojisini kullanın:

Yüksek düzeyde yalıtıma ihtiyacınız var.

Belirli iş birimleri için ayrılmış ExpressRoute bant genişliğine ihtiyacınız vardır.

ExpressRoute ağ geçidi başına bağlantı sayısı üst sınırına ulaştınız (maksimum sayı için ExpressRoute sınırları makalesine bakın).

Aşağıdaki şekilde bu topoloji gösterilmektedir.

Şekil 3: Birden çok ExpressRoute bağlantı hattına bağlı birden çok sanal ağ.

Merkezi merkez sanal ağında ExpressRoute ağ geçitleri, VPN ağ geçitleri (gerektiği gibi) ve Azure Güvenlik Duvarı veya iş ortağı NVA'ları (gerektiği gibi) dahil olmak üzere en düşük düzeyde paylaşılan hizmetler kümesi dağıtın. Gerekirse, Active Directory etki alanı denetleyicilerini ve DNS sunucularını da dağıtın.

Merkezi merkez sanal ağında doğu/batı veya güney/kuzey trafik koruması ve filtreleme için Azure Güvenlik Duvarı veya iş ortağı NVA'ları dağıtın.

İş ortağı ağ teknolojilerini veya NVA'ları dağıtırken aşağıdakilerden emin olmak için iş ortağı satıcısının yönergelerini izleyin:

Satıcı dağıtımı destekler.

Bu kılavuz yüksek kullanılabilirliği ve en yüksek performansı destekler.

Azure ağıyla çakışan yapılandırma yoktur.

Azure Uygulaması lication Gateway gibi 7. Katman gelen NVA'ları merkezi merkez sanal ağında paylaşılan bir hizmet olarak dağıtmayın. Bunun yerine, bunları ilgili giriş bölgelerinde uygulamayla birlikte dağıtın.

Bağlantı aboneliğinde tek bir Azure DDoS standart koruma planı dağıtın.

- Tüm giriş bölgesi ve platform sanal ağları bu planı kullanmalıdır.

Şube konumlarını şirket genel merkezlerine bağlamak için mevcut ağınızı, çok protokollü etiket geçişinizi ve SD-WAN'ınızı kullanın. Azure Route Server kullanmıyorsanız Azure'da ExpressRoute ile VPN ağ geçitleri arasında geçiş desteği yoktur.

Merkez-uç senaryosunda ExpressRoute ile VPN ağ geçitleri arasında geçişe ihtiyacınız varsa, bu başvuru senaryosunda açıklandığı gibi Azure Route Server'ı kullanın.

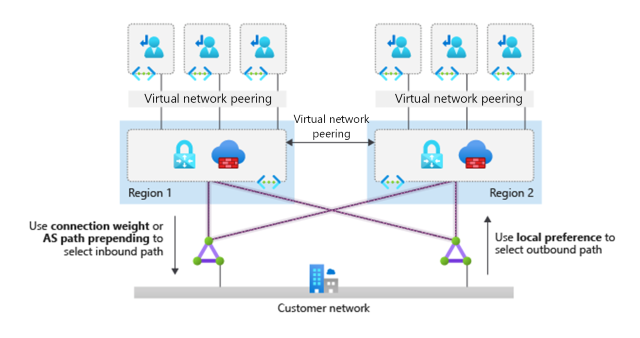

Birden çok Azure bölgesinde merkez-uç ağlarınız varsa ve birkaç giriş bölgesinin bölgeler arasında bağlanması gerekiyorsa, trafiği birbirine yönlendirmesi gereken giriş bölgesi sanal ağlarını doğrudan bağlamak için genel sanal ağ eşlemesini kullanın. İletişim sağlayan VM'nin SKU'sunun bağlı olarak, genel sanal ağ eşlemesi yüksek ağ aktarım hızı sağlayabilir. Doğrudan eşlenen giriş bölgesi sanal ağları arasındaki trafik, merkez sanal ağları içindeki NVA'ları atlar. Genel sanal ağ eşlemesi sınırlamaları trafik için geçerlidir.

Birden çok Azure bölgesinde merkez-uç ağlarınız varsa ve çoğu giriş bölgesinin bölgeler arasında bağlanması gerektiğinde (veya merkez NVA'larını atlamak için doğrudan eşleme kullanıldığında güvenlik gereksinimlerinizle uyumlu değilse), her bölgedeki merkez sanal ağlarını birbirine bağlamak ve trafiği bölgeler arasında yönlendirmek için merkez NVA'larını kullanın. Genel sanal ağ eşlemesi veya ExpressRoute bağlantı hatları, hub sanal ağlarını aşağıdaki yollarla bağlamaya yardımcı olabilir:

Genel sanal ağ eşlemesi düşük gecikme süresi ve yüksek aktarım hızı bağlantısı sağlar, ancak trafik ücretleri oluşturur.

ExpressRoute aracılığıyla yönlendirme, gecikme süresinin artmasına neden olabilir (MSEE saç tokası nedeniyle) ve seçilen ExpressRoute ağ geçidi SKU'su aktarım hızını sınırlar.

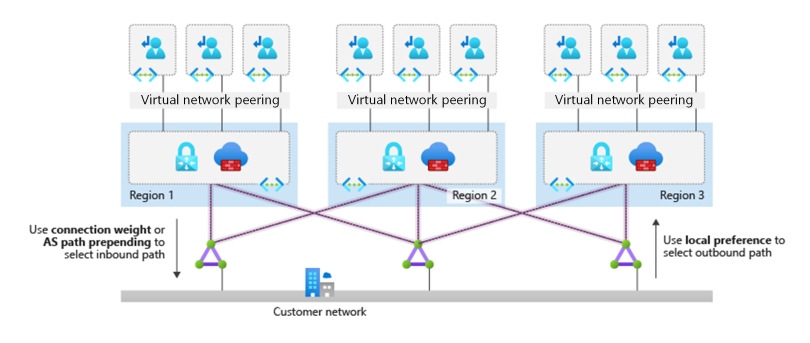

Aşağıdaki şekilde her iki seçenek de gösterilmektedir:

Şekil 4: Hub'dan hub'a bağlantı seçenekleri.

İki Azure bölgesinin bağlanması gerektiğinde, her iki merkez sanal ağını da bağlamak için genel sanal ağ eşlemesini kullanın.

İkiden fazla Azure bölgesinin bağlanması gerektiğinde, her bölgedeki merkez sanal ağlarının aynı ExpressRoute bağlantı hatlarına bağlanmasını öneririz. Genel sanal ağ eşlemesi için çok sayıda eşleme ilişkisi ve birden çok sanal ağ arasında karmaşık bir kullanıcı tanımlı yol (UDF) kümesi yönetilmesi gerekir. Aşağıdaki diyagramda üç bölgede merkez-uç ağlarının nasıl bağlanacakları gösterilmektedir:

Şekil 5: ExpressRoute, birden çok bölge arasında hub'dan hub'a bağlantı sağlar.

Bölgeler arası bağlantı için ExpressRoute bağlantı hatlarını kullandığınızda farklı bölgelerdeki uçlar doğrudan iletişim kurar ve güvenlik duvarını atlar çünkü uzak hub'ın uçlarına BGP yolları aracılığıyla öğrenirler. Uçlar arasındaki trafiği incelemek için merkez sanal ağlarındaki güvenlik duvarı NVA'larına ihtiyacınız varsa şu seçeneklerden birini uygulamanız gerekir:

Trafiği merkezler arasında yeniden yönlendirmek için yerel merkez sanal ağındaki güvenlik duvarı için uç UDR'lerinde daha belirli yol girişleri oluşturun.

Rota yapılandırmasını basitleştirmek için uç rota tablolarında BGP yayma özelliğini devre dışı bırakın.

Kuruluşunuz ikiden fazla Azure bölgesinde merkez-uç ağ mimarileri ve Azure bölgeleri genelinde giriş bölgeleri sanal ağları arasında genel geçiş bağlantısı gerektirdiğinde ve ağ yönetimi yükünü en aza indirmek istediğinizde, Sanal WAN temel alan yönetilen bir genel geçiş ağı mimarisi önerilir.

Her bölgenin hub ağ kaynaklarını ayrı kaynak gruplarına dağıtın ve dağıtılan her bölgede sıralayın.

Azure Sanal Ağ Yöneticisi'ni kullanarak abonelikler genelinde sanal ağların bağlantısını ve güvenlik yapılandırmasını yönetin.

Azure'da ağlarınızın uçtan uca durumunu izlemek için Ağlar için Azure İzleyici'yi kullanın.

Uç sanal ağlarını merkezi merkez sanal ağına bağlarken aşağıdaki iki sınırı dikkate almanız gerekir:

- Sanal ağ başına en fazla sanal ağ eşleme bağlantısı sayısı.

- Özel eşlemeye sahip ExpressRoute'un Azure'dan şirket içine tanıttığını önek sayısı üst sınırı.

Merkez sanal ağına bağlı uç sanal ağlarının sayısının bu sınırları aşmadığından emin olun.