Azure rol tabanlı erişim denetimi

Grup tabanlı erişim hakları ve ayrıcalıkları iyi bir uygulamadır. Ayrı kullanıcılardan ziyade gruplarla çalışma, erişim ilkelerinin bakımını basitleştirir, ekiplere tutarlı erişim yönetimi sağlar ve yapılandırma hatalarını azaltır. Kullanıcıların uygun gruplara atanması ve kaldırılması, belirli bir kullanıcının ayrıcalıklarını güncel tutmaya yardımcı olur. Azure rol tabanlı erişim denetimi (Azure RBAC), kullanıcı rolleri çerçevesinde düzenlenmiş kaynaklar için ayrıntılı erişim yönetimi sunar.

Kimlik ve güvenlik stratejisi kapsamında önerilen Azure RBAC uygulamalarına genel bakış için bkz . Azure kimlik yönetimi ve erişim denetimi güvenlik en iyi yöntemleri.

Azure rol tabanlı erişim denetimine genel bakış

Azure rol tabanlı erişim denetimini kullanarak ekibinizin içindeki görevleri ayırabilir ve yalnızca belirli Microsoft Entra kullanıcıları, grupları, hizmet sorumluları veya yönetilen kimliklere işlerini gerçekleştirmek için yeterli erişim veresiniz. Herkese Azure aboneliğiniz veya kaynaklarınıza yönelik sınırsız erişim vermek yerine her kaynak kümesi için izinleri sınırlayabilirsiniz.

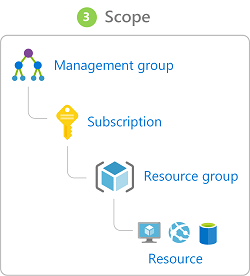

Azure rol tanımları , bu role atanan kullanıcılar veya gruplar için izin verilen veya izin verilmeyen işlemleri listeler. Rolün kapsamı, tanımlanan bu izinlerin uygulanacağı kaynakları belirtir. Yönetim grubu, abonelik, kaynak grubu veya kaynak gibi birden çok düzeyde kapsam belirtilebilir. Kapsamlar üst/alt öğe ilişkisiyle yapılandırılmıştır.

Belirli rollere kullanıcı ve grup atama ve kapsamlara rol atama hakkında ayrıntılı yönergeler için bkz . Azure portalını kullanarak Azure rol atamaları ekleme veya kaldırma.

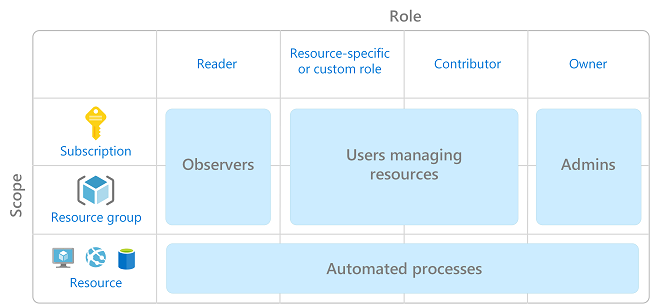

Erişim denetimi stratejinizi planlarken, kullanıcılara yalnızca işlerini gerçekleştirmek için gerekli izinleri veren en az ayrıcalıklı erişim modelini kullanın. Aşağıdaki diyagramda, bu yaklaşım aracılığıyla Azure RBAC'yi kullanmak için önerilen bir desen gösterilmektedir.

Dekont

Daha belirgin veya ayrıntılı izinler tanımladığınızda, erişim kontrollerinizin karmaşık ve zor yönetilir hale gelme olasılığı artar. Bu, özellikle bulut varlığınızın boyutu arttıkça geçerlidir. Kaynağa özgü izinlerden kaçının. Bunun yerine, kurumsal çapta erişim denetimi için yönetim gruplarını ve abonelikler içindeki erişim denetimi için kaynak gruplarını kullanın. Ayrıca kullanıcıya özgü izinlerden de kaçının. Bunun yerine, Microsoft Entra Id'de gruplara erişim atayın.

Azure yerleşik rollerini kullanma

Azure, erişim sağlamak üzere üç temel rol içeren birçok yerleşik rol tanımı sağlar:

- Sahip rolü, kaynaklara erişim dahil her şeyi yönetebilir.

- Katkıda Bulunan rolü, kaynaklara erişim dışında her şeyi yönetebilir.

- Okuyucu rolü, her şeyi görüntüleyebilir ancak değişiklik yapamaz.

Ek yerleşik roller, bu temel erişim düzeylerinden başlayarak belirli kaynak türlerine veya Azure özelliklerine erişime yönelik daha ayrıntılı denetimler sağlar. Örneğin, aşağıdaki yerleşik rolleri kullanarak sanal makinelere erişimi yönetebilirsiniz:

- Sanal Makine Yönetici istrator Oturum Açma rolü portalda sanal makineleri görüntüleyebilir ve olarak

administratoroturum açabilir. - Sanal Makine Katkıda Bulunanı rolü, sanal makineleri yönetebilir, ancak bunlara veya bağlı oldukları sanal ağa ya da depolama hesabına erişemez.

- Sanal Makine Kullanıcısı Oturum Açma rolü, portalda sanal makineleri görüntüleyebilir ve normal kullanıcı olarak oturum açabilir.

Belirli özelliklere erişimi yönetmek için yerleşik rolleri kullanmanın başka bir örneği için, İş birimleri, ortamlar veya projeler genelinde maliyetleri izleme makalesindeki maliyet izleme özelliklerine erişimi denetleme tartışmasına bakın.

Kullanılabilir yerleşik rollerin tam listesi için bkz . Azure yerleşik rolleri.

Özel rolleri kullanma

Azure’da yerleşik olan roller çok çeşitli erişim denetimi senaryolarını desteklese de, kuruluşunuzun veya ekibinizin tüm gereksinimlerini karşılamayabilir. Örneğin, sanal makineleri ve Azure SQL Veritabanı kaynaklarını yönetmekten sorumlu tek kullanıcı grubunuz varsa gerekli erişim denetimlerinin yönetimini iyileştirmek amacıyla özel bir rol oluşturmak isteyebilirsiniz.

Azure RBAC belgelerinde, rol tanımlarının çalışma şekliyle ilgili ayrıntılarla birlikte özel rollerin oluşturulması hakkında yönergeler de bulunur.

Büyük kuruluşlar için sorumluluk ve rollerin ayrılması

Azure RBAC, kuruluşların büyük bulut varlıklarında çeşitli yönetim görevlerine farklı ekipler atamasına olanak tanır. Merkezi BT ekiplerinin çekirdek erişimi ve güvenlik özelliklerini denetlemesine izin verirken, yazılım geliştiricilere ve diğer ekiplere belirli iş yükleri veya kaynak grupları üzerinde büyük miktarlarda denetim sağlar.

Çoğu bulut ortamı ayrıca, birden çok rol kullanan ve bu roller arasındaki sorumlulukların ayrılmasını vurgulayan bir erişim denetimi stratejisinden de yararlanabilir. Bu yaklaşım, kaynaklarda ve altyapıda yapılan önemli değişiklikleri birden fazla kişinin incelemesini ve onaylamasını sağlayarak, değişikliklerin birden çok rol tarafından tamamlanmasını gerektirir. Bu sorumluluklar ayrımı, tek bir kişinin diğer ekip üyelerinin bilgisi olmadan hassas verilere erişme veya güvenlik açıklarını ortaya çıkarma olanağını sınırlar.

Aşağıdaki tabloda, BT sorumluluklarını ayrı özel rollere bölmeye yönelik ortak bir model gösterilmektedir:

| Gruplandırma | Ortak rol adı | Sorumluluklar |

|---|---|---|

| Güvenlik işlemleri | SecOps | Genel güvenlik gözetimi sağlar. Bekleyen şifreleme gibi bir güvenlik ilkesi oluşturur ve uygular. Şifreleme anahtarlarını yönetir. Güvenlik duvarı kurallarını yönetir. |

| Ağ işlemleri | NetOps | Sanal ağlarda bulunan yollar ve eşlemeler gibi ağ yapılandırmalarını ve işlemlerini yönetir. |

| Sistem işlemleri | SysOps | İşlem ve depolama altyapısı seçeneklerini belirtir, dağıtılan kaynakları korur. |

| Geliştirme, test ve işlemler | DevOps | İş yükü özelliklerini ve uygulamalarını oluşturup dağıtır. Hizmet düzeyi sözleşmelerini ve diğer kalite standartlarını karşılamak için özellikleri ve uygulamaları çalıştırır. |

Bu standart rollerdeki eylemlerin ve izinlerin dökümü, bu roller farklı düzeylerdeki farklı kişiler tarafından gerçekleştirilse bile genellikle uygulamalarınız, abonelikleriniz veya tüm bulut varlığınız genelinde aynıdır. Buna göre, ortamınızdaki farklı kapsamlara uygulamak için ortak bir Azure rol tanımları kümesi oluşturabilirsiniz. Kullanıcılara ve gruplara daha sonra ortak bir rol atanabilir ancak bu rol yalnızca yönetmekten sorumlu oldukları kaynakların, kaynak gruplarının, aboneliklerin veya yönetim gruplarının kapsamı için kullanılabilir.

Örneğin, birden çok aboneliği olan bir merkez-uç ağ topolojisinde , merkez ve tüm iş yükü uçları için ortak bir rol tanımları kümeniz olabilir. Hub aboneliğinin NetOps rolü, kuruluşun merkezi BT ekibinin tüm iş yükleri tarafından kullanılan paylaşılan hizmetler için ağ bakımını yapmakla sorumlu olan üyelerine atanabilir. İş yükü uç aboneliğinin NetOps rolü, daha sonra bu iş yükü ekibinin üyelerine atanarak ekibin bu abonelik içindeki ağı, iş yükü gereksinimlerini en iyi şekilde desteklemek üzere yapılandırmasına olanak tanıyabilir. Aynı rol tanımı her ikisi için de kullanılır ancak kapsam tabanlı atamalar, kullanıcıların yalnızca işlerini gerçekleştirmek amacıyla gereksinim duydukları erişime sahip olmasını sağlar.