İzinler ve güvenlik grupları hakkında

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Bu makalede Azure DevOps'ta devralma, güvenlik grupları, roller ve daha fazlası aracılığıyla erişim düzeyleri ve izinler hakkında bilgi edinin.

Varsayılan izinlere genel bakış için bkz . Varsayılan izinler hızlı başvurusu.

Daha fazla bilgi için bkz . En iyi güvenlik yöntemleri.

Erişim düzeyleri

Tüm Azure DevOps kullanıcılarının belirli web portalı özelliklerine erişim veren veya bu özelliklere erişimi kısıtlayan bir erişim düzeyi vardır.

Üç ana erişim düzeyi vardır: Paydaş, Temel ve Temel + Test Planları. Paydaş erişimi, sınırlı bir özellik kümesine sınırsız sayıda kullanıcıya ücretsiz erişim sağlar. Daha fazla bilgi için, bkz. Paydaş erişimi hızlı başvuru.

Kullanıcıya Çevik portföy yönetimi veya test çalışması yönetimi özelliklerine erişim vermek için izinleri değil erişim düzeylerini değiştirin. Daha fazla bilgi için bkz . Erişim düzeyleri hakkında.

İzinler

Azure DevOps'taki tüm kullanıcılar bir veya daha fazla varsayılan güvenlik grubuna aittir. Güvenlik grupları, özelliklere veya görevlere erişime izin ver veya erişimi reddet izinleri alır .

- Üyeler, güvenlik gruplarına atanan izinleri devralır.

- İzinler farklı düzeylerde tanımlanır: kuruluş/koleksiyon, proje veya nesne.

- Bazı izinler rol tabanlı atamalar (örneğin, ekip yöneticisi, uzantı yönetimi veya işlem hattı kaynak rolleri) aracılığıyla yönetilir.

- Yöneticiler, farklı işlevsel alanların izinlerini yönetmek için özel güvenlik grupları tanımlayabilir.

Daha fazla bilgi için bkz . En iyi güvenlik yöntemleri, Güvenlik ve kullanıcı grupları.

Azure DevOps'ta izinleri yönetmek için iki temel grup gerekir: Proje Koleksiyonu Yöneticileri ve Proje Yöneticileri.

Proje Koleksiyonu Yöneticileri:

- Bir kuruluş veya proje koleksiyonu içinde en yüksek yetkiye sahip olun.

- Koleksiyonun tamamı için tüm işlemleri gerçekleştirin.

- Kuruluşun ayarlarını, ilkelerini ve işlemlerini yönetin.

- Tüm projeleri ve uzantıları oluşturun ve yönetin.

Proje Yöneticileri:

- Proje düzeyinde çalışma.

- Web portalındaki Proje ayarlarından güvenlik gruplarını ve izinleri yönetin.

- Katkıda bulunanlar, proje içinde oluşturdukları belirli nesneler için izinleri işler.

İzin durumları

Erişim vermek veya kısıtlamak için izinler atayın:

Kullanıcı veya grubun izni var:

- İzin Ver

- İzin Ver (devralınmış)

- İzin Ver (sistem)

Kullanıcı veya grubun izni yok:

- Reddet

- Reddet (devralındı)

- Reddet (sistem)

- Ayarlı değil

| İzin durumu | Açıklama |

|---|---|

| İzin ver | Kullanıcılara belirli görevleri gerçekleştirmeleri için açıkça izin verir ve grup üyeliğinden devralınmıyor. |

| İzin Ver (devralınmış) | Grup üyelerine belirli görevleri gerçekleştirmeleri için izin verir. |

| İzin Ver (sistem) | Kullanıcı izinlerinden önce gelen izni verir. Düzenlenemez ve kullanıcılar tarafından görülemeyen bir yapılandırma veritabanında depolanır. |

| Reddet | Kullanıcıların belirli görevleri gerçekleştirmesini açıkça kısıtlar ve grup üyeliğinden devralınmıyor. Çoğu grup ve neredeyse tüm izinler için İzin Ver geçersiz kılmalarını reddet. Bir kullanıcı iki gruba aitse ve bunlardan biri Reddet olarak ayarlanmış belirli bir izne sahipse, bu izin iznine sahip bir gruba ait olsalar bile bu izni gerektiren görevleri gerçekleştiremez. |

| Reddet (devralındı) | Grup üyelerinin belirli görevleri gerçekleştirmesini kısıtlar. Açık bir İzin Ver'i geçersiz kılar. |

| Reddet (sistem) | Kullanıcı izinlerinden önce gelen izni kısıtlar. Düzenlenemez ve kullanıcılar tarafından görülemeyen bir yapılandırma veritabanında depolanır. |

| Ayarlanmadı | Kullanıcıların bu izni gerektiren görevleri gerçekleştirebilmesini örtük olarak reddeder, ancak bu izne sahip olan bir grupta üyeliğin önceliğe izin vermesine izin verir ( İzin ver (devralındı) veya Reddet (devralındı) olarak da bilinir. |

Proje Koleksiyonu Yöneticileri veya Team Foundation Yöneticileri gruplarının üyeleri, başka bir grupta reddedilmiş olsa bile her zaman izin alabilir. Aşağıdaki örneklerde bu senaryo daha ayrıntılı açıklanmaktadır:

- Bir kullanıcı proje ayarlarına erişmeye veya kullanıcıları yönetmeye devam edebilir. Ancak, iş öğesi silme veya işlem hattı yönetimi gibi görevler için Proje Koleksiyonu Yöneticileri grubunun üyesi olmak, Başka bir yerde ayarlanan Reddetme izinlerini geçersiz kılmaz.

- Bir kullanıcıya belirli bir projedeki iş öğelerini silme izni reddedilirse, Proje Koleksiyonu Yöneticileri grubunun bir parçası olsalar bile iş öğelerini silemez. Benzer şekilde, işlem hattı izinleri reddedilirse, yönetim rollerine rağmen işlem hatlarını yönetemez veya çalıştıramaz.

Uyarı

Bir grubun iznini değiştirdiğinizde, bu gruptaki tüm kullanıcıları etkiler. Tek bir izin değişikliği bile yüzlerce kullanıcıyı etkileyebilir, bu nedenle herhangi bir ayarlama yapmadan önce olası etkileri göz önünde bulundurmak çok önemlidir.

İzin devralma

İzinler bir hiyerarşiyi takip ederek üst düğümden devralma veya geçersiz kılma işlemlerine izin verir.

Grup devralma:

- Kullanıcılar, ait oldukları gruplardan izinleri devralır.

- Bir kullanıcının doğrudan veya grup üyeliği aracılığıyla İzin Ver izni varsa ancak başka bir grup üzerinden reddetme izni de varsa, Reddetme izni önceliklidir.

- Proje Koleksiyonu Yöneticilerinin veya Team Foundation Yöneticilerinin üyeleri, bu izinleri reddeden diğer gruplara ait olsalar bile (iş öğesi işlemleri dışında) izin verilen izinlerin çoğunu korur.

Nesne düzeyinde devralma:

Alanlar, yinelemeler, sürüm denetimi klasörleri ve iş öğesi sorgu klasörleri gibi düğümlere atanan nesne düzeyi izinler hiyerarşide devralınır.

İzin devralma ve özgüllük kuralları:

- Açık izinler her zaman devralınan izinlere göre önceliklidir.

- Daha üst düzey bir düğümde ayarlanan izinler, açıkça geçersiz kılınmadığı sürece tüm alt düğümler tarafından devralınır.

- Bir alt düğüm için izinlere açıkça izin verilmiyorsa veya izin reddedilmezse, izni üst öğesinden devralır.

- Bir izin bir alt düğüm için açıkça ayarlandıysa, izin verilip verilmediğinden veya reddedildiğinden bağımsız olarak üst öğenin izni devralınır.

Özgüllüğü:

Nesne hiyerarşisinde, özgüllük devralmayı aşıyor. Çakışan izinler varsa en özel izin önceliklidir.

Örnek:

- 'area-1' (üst düğüm) üzerinde Açıkça Reddet .

- Açıkça 'area-1/sub-area-1' (alt düğüm) için İzin Ver.

- Bu durumda, kullanıcı üst düğümden devralınan Reddet'i geçersiz kılarak 'alan-1/alt-alan-1' üzerinde bir İzin Ver alır.

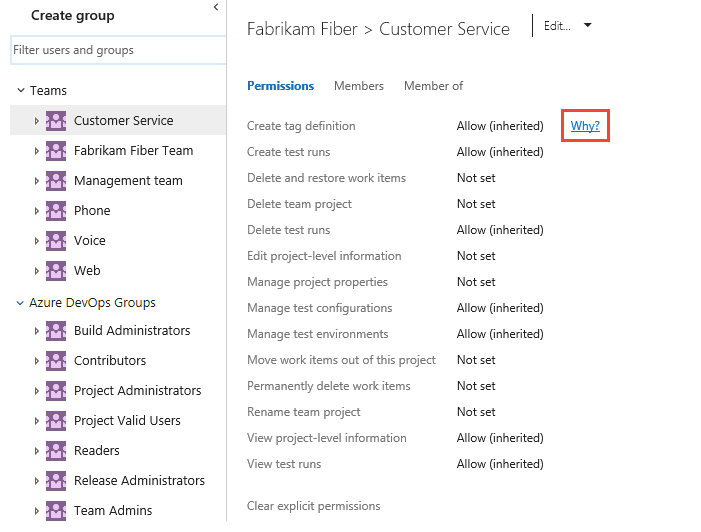

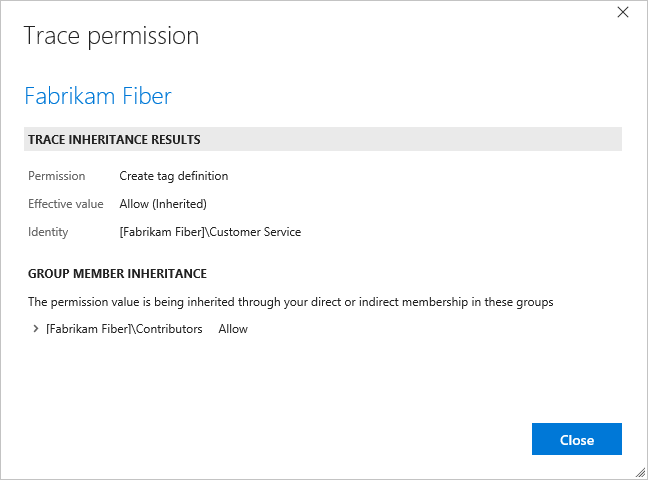

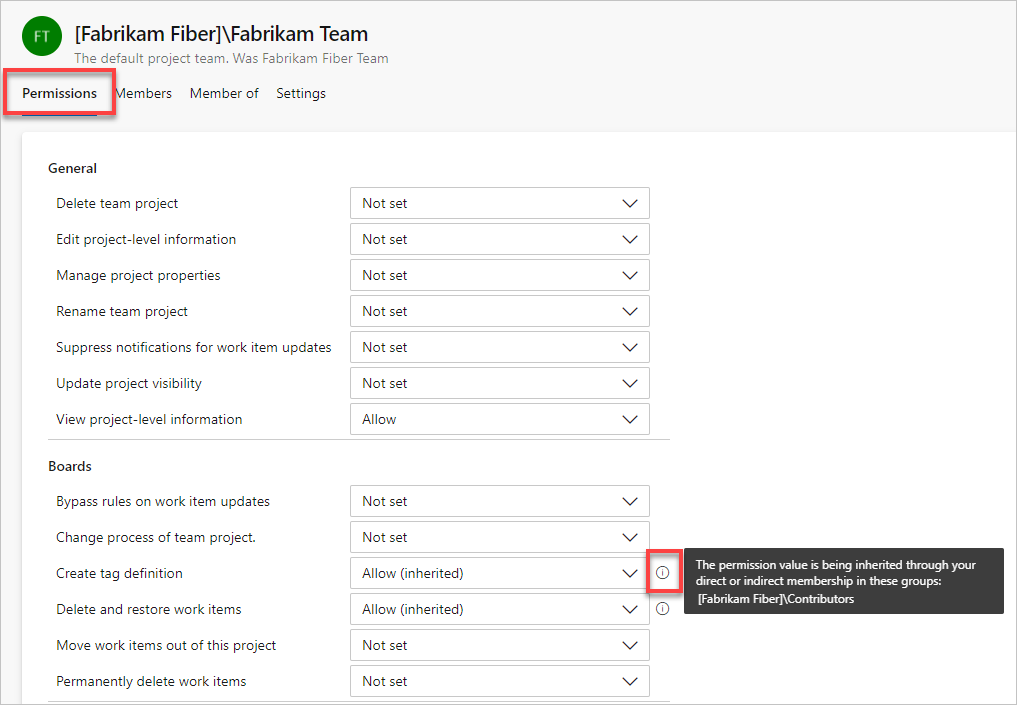

bir iznin neden devralınmış olduğunu anlamak için, bir izin ayarı üzerinde duraklatabilir ve ardından Neden? seçeneğini belirleyebilirsiniz. Güvenlik sayfasını açmak için bkz. İzinleri görüntüleme.

Not

Proje İzinleri ayarları sayfa önizleme sayfasını etkinleştirmek için bkz. Önizleme özelliklerini etkinleştirme.

Bu iznin devralma bilgilerini gösteren yeni bir iletişim kutusu açılır.

Proje İzinleri ayarları sayfasının önizleme kullanıcı arabirimi Azure DevOps Server 2020 ve önceki sürümlerde kullanılamaz.

Güvenlik grupları ve üyelik

Güvenlik grupları üyelerine belirli izinler atar.

Bir kuruluş, koleksiyon veya proje oluşturulurken Azure DevOps, otomatik olarak varsayılan izinler atanan bir dizi varsayılan güvenlik grubu oluşturur. Aşağıdaki eylemlerle daha fazla güvenlik grubu tanımlanır:

- Aşağıdaki düzeylerde özel güvenlik grupları oluşturduğunuzda:

- Proje düzeyi

- Kuruluş veya koleksiyon düzeyi

- Sunucu düzeyi (yalnızca şirket içi)

- Bir ekip eklediğinizde, bir ekip güvenlik grubu oluşturulur

Nesne düzeyinde bir güvenlik grubu oluşturamazsınız, ancak nesne düzeyine özel bir grup atayabilir ve bu düzeye izinler atayabilirsiniz. Daha fazla bilgi için bkz . Nesne düzeyinde izinleri ayarlama.

Varsayılan güvenlik grupları

Azure DevOps kullanıcılarının çoğu Katkıda Bulunanlar güvenlik grubuna eklenir ve Temel erişim düzeyi verilir. Katkıda Bulunanlar grubu depolara, iş izlemeye, işlem hatlarına ve daha fazlasına okuma ve yazma erişimi sağlar. Temel erişim, Azure Boards, Azure Repos, Azure Pipelines ve Azure Artifacts'i kullanmaya yönelik tüm özelliklere ve görevlere erişim sağlar. Azure Test Planlarını yönetmek için erişim gerektiren kullanıcılara Temel + Test Planları veya Gelişmiş erişim verilmesi gerekir.

Aşağıdaki güvenlik grupları her proje ve kuruluş için varsayılan olarak tanımlanır. Kullanıcıları veya grupları genellikle Okuyucular, Katkıda Bulunanlar veya Proje Yöneticileri gruplarına eklersiniz.

| Proje | Kuruluş veya Koleksiyon |

|---|---|

| - Derleme Yöneticileri -Katkıda bulunan - Proje Yöneticileri - Proje Geçerli Kullanıcıları -Okuyucu - Yayın Yöneticileri - TeamName Ekibi |

- Proje Koleksiyonu Yöneticileri - Proje Koleksiyonu Derleme Yöneticileri - Proje Koleksiyonu Derleme Hizmeti Hesapları - Proje Koleksiyonu Proxy Hizmeti Hesapları - Proje Koleksiyonu Hizmet Hesapları - Proje Koleksiyonu Test Hizmeti Hesapları - Proje Koleksiyonu Geçerli Kullanıcıları - Proje Kapsamlı Kullanıcılar - Güvenlik Hizmeti Grubu |

Bu grupların her birinin açıklaması için bkz . Güvenlik grupları, hizmet hesapları ve izinler. En yaygın varsayılan güvenlik gruplarına yapılan varsayılan izin atamaları için bkz . Varsayılan izinler ve erişim.

Aşağıdaki güvenlik grupları her proje ve proje koleksiyonu için varsayılan olarak tanımlanır. Kullanıcıları veya grupları genellikle Okuyucular, Katkıda Bulunanlar veya Proje Yöneticileri gruplarına eklersiniz.

Yalnızca Azure DevOps hizmet hesabı gruplarına hizmet hesapları ekleyin. Geçerli kullanıcı gruplarını anlamak için bu makalenin devamında Yer alan Geçerli kullanıcı grupları bölümüne bakın.

| Proje düzeyi | Koleksiyon düzeyi |

|---|---|

| - Derleme Yöneticileri -Katkıda bulunan - Proje Yöneticileri - Proje Geçerli Kullanıcıları -Okuyucu - Yayın Yöneticileri - TeamName Ekibi |

- Proje Koleksiyonu Yöneticileri - Proje Koleksiyonu Derleme Yöneticileri - Proje Koleksiyonu Derleme Hizmeti Hesapları - Proje Koleksiyonu Proxy Hizmeti Hesapları - Proje Koleksiyonu Hizmet Hesapları - Proje Koleksiyonu Test Hizmeti Hesapları - Proje Koleksiyonu Geçerli Kullanıcıları - Güvenlik Hizmeti Grubu |

Ekipler, alan ve yineleme yolları, depolar, hizmet kancaları ve hizmet uç noktaları gibi proje düzeyindeki özellikleri yönetme görevine sahip kullanıcılar için bunları Proje Yöneticileri grubuna ekleyin.

Projeler, ilkeler, işlemler, bekletme ilkeleri, aracı ve dağıtım havuzları ve uzantılar gibi kuruluş veya koleksiyon düzeyindeki özellikleri yönetme görevine sahip kullanıcılar için bunları Proje Koleksiyonu Yöneticileri grubuna ekleyin. Daha fazla bilgi için bkz . Kullanıcı, ekip, proje ve kuruluş düzeyi ayarları hakkında.

Üyelik, izin ve erişim düzeyi yönetimi

Azure DevOps, birbirine bağlı şu üç işlevsel alan üzerinden erişimi denetler:

- Üyelik yönetimi tek tek kullanıcı hesaplarını ve grupları varsayılan güvenlik gruplarına eklemeyi destekler. Her varsayılan grup bir dizi varsayılan izinle ilişkilendirilmiştir. Herhangi bir güvenlik grubuna eklenen tüm kullanıcılar Geçerli Kullanıcılar grubuna eklenir. Geçerli kullanıcı bir projeye, koleksiyona veya kuruluşa bağlanabilen kişidir.

- İzin yönetimi sistemin farklı düzeylerindeki belirli işlevsel görevlere erişimi denetler. Nesne düzeyinde izinler bir dosya, klasör, derleme işlem hattı veya paylaşılan sorgu üzerinde izinleri ayarlar. İzin ayarları İzin Ver, Reddet, Devralınan izin ver, Devralınmış reddetme, Sistem izin verme, Sistem reddetme ve Ayarlanmadı ayarlarına karşılık gelir.

- Erişim düzeyi yönetim , web portalı özelliklerine erişimi denetler. Bir kullanıcı için satın alınan kullanıcılara göre, yöneticiler kullanıcının erişim düzeyini Paydaş, Temel, Temel + Test veya Visual Studio Enterprise (daha önce Gelişmiş) olarak ayarlar.

Her işlevsel alan, dağıtım genelinde yönetimi basitleştirmek için güvenlik gruplarını kullanır. Kullanıcıları ve grupları web yönetimi bağlamı aracılığıyla eklersiniz. İzinler, kullanıcıları eklediğiniz güvenlik grubuna göre otomatik olarak ayarlanır. Ya da izinler grupları eklediğiniz nesne, proje, koleksiyon veya sunucu düzeyine göre alınır.

Güvenlik grubu üyeleri kullanıcıların, diğer grupların ve Microsoft Entra gruplarının bir birleşimi olabilir.

Güvenlik grubu üyeleri, kullanıcıların, diğer grupların ve Active Directory gruplarının veya Çalışma Grubunun birleşimi olabilir.

Kullanıcılarınızı yönetmek için yerel gruplar veya Active Directory (AD) grupları oluşturabilirsiniz.

Active Directory ve Microsoft Entra güvenlik grupları

Tek tek kullanıcılar ekleyerek güvenlik gruplarını doldurabilirsiniz. Ancak, yönetim kolaylığı için, Azure DevOps Services ve Active Directory (AD) için Microsoft Entra Id veya Azure DevOps Server için Windows kullanıcı gruplarını kullanarak bu grupları doldurmak daha verimlidir. Bu yaklaşım, grup üyeliğini ve izinleri birden çok bilgisayarda daha etkili bir şekilde yönetmenizi sağlar.

Yalnızca küçük bir kullanıcı kümesini yönetmeniz gerekiyorsa bu adımı atlayabilirsiniz. Ancak, kuruluşunuzun büyüyebileceğini düşünüyorsanız Active Directory veya Microsoft Entra Id'yi ayarlamayı göz önünde bulundurun. Ayrıca, ek hizmetler kullanmayı planlıyorsanız Faturalamayı desteklemek için Microsoft Entra Id'yi Azure DevOps ile kullanmak üzere yapılandırmanız gerekir.

Not

Microsoft Entra Kimliği olmadan tüm Azure DevOps kullanıcılarının Microsoft hesaplarını kullanarak oturum açması ve hesap erişimini tek tek kullanıcı hesaplarıyla yönetmeniz gerekir. Hesap erişimini Microsoft hesaplarını kullanarak yönetseniz bile faturalamayı yönetmek için bir Azure aboneliği ayarlayın.

Microsoft Entra Id'yi Azure DevOps Services ile kullanılacak şekilde ayarlamak için bkz . Kuruluşunuzu Microsoft Entra Id'ye bağlama.

Kuruluşunuz Microsoft Entra Id'ye bağlandığında, güvenliği geliştirmek ve uygulamalara erişimi kolaylaştırmak için çeşitli kuruluş ilkeleri tanımlayabilir ve yönetebilirsiniz. Daha fazla bilgi için bkz . Güvenlik hakkında, Güvenlik ilkeleri.

Microsoft Entra Id ile kuruluş erişimini yönetmek için aşağıdaki makalelere bakın:

- Microsoft Entra ID'yi kullanarak kullanıcı ekleme veya silme

- Microsoft Entra ID ile erişim sorunlarını giderme

Azure DevOps, bu değişikliği izleyen bir saat içinde Microsoft Entra grubuna yapılan değişiklikleri Microsoft Entra Kimliği'ne kaydeder. Grup üyeliği aracılığıyla devralınan tüm izinler yenilenir. Azure DevOps'ta Microsoft Entra üyeliğinizi ve devralınan izinlerinizi yenilemek için oturumu kapatın ve sonra yeniden oturum açın veya izninizi yeniden değerlendirmek için yenileme tetikleyin.

Active Directory'yi Azure DevOps Server ile kullanmak üzere ayarlamak için aşağıdaki makalelere bakın:

- Active Directory Etki Alanı Hizmetlerini Yükleme (Düzey 100)

- Active Directory Etki Alanı Hizmetleri Kullanmaya Başlama.

Azure DevOps Server'ı yüklemeden önce Active Directory'yi yükleyin.

Geçerli kullanıcı grupları

Kullanıcıların hesaplarını doğrudan bir güvenlik grubuna eklediğinizde, bunlar otomatik olarak aşağıdaki geçerli kullanıcı gruplarından birine eklenir.

- Proje Koleksiyonu Geçerli Kullanıcılar: Kuruluş düzeyinde bir gruba eklenen tüm üyeler.

- Proje Geçerli Kullanıcıları: Proje düzeyi grubuna eklenen tüm üyeler.

- Server\Azure DevOps Geçerli Kullanıcılar: Sunucu düzeyindeki gruplara eklenen tüm üyeler.

- ProjectCollectionName\Project Collection Geçerli Kullanıcılar: Koleksiyon düzeyi gruplara eklenen tüm üyeler.

- ProjectName\Project Geçerli Kullanıcılar: Proje düzeyi gruplara eklenen tüm üyeler.

Bu gruplara atanan varsayılan izinler öncelikli olarak Derleme kaynaklarını görüntüleme, Proje düzeyi bilgilerini görüntüleme ve Koleksiyon düzeyi bilgilerini görüntüleme gibi okuma erişimi sağlar.

Bir projeye eklediğiniz tüm kullanıcılar, bir koleksiyondaki diğer projelerdeki nesneleri görüntüleyebilir. Görünüm erişimini kısıtlamak için alan yolu düğümü aracılığıyla kısıtlamalar ayarlayabilirsiniz.

Geçerli Kullanıcılar gruplarından birinin Örnek düzeyi bilgilerini görüntüleme iznini kaldırır veya reddederseniz, ayarladığınız gruba bağlı olarak grubun hiçbir üyesi projeye, koleksiyona veya dağıtıma erişemez.

Proje kapsamlı kullanıcılar grubu

Varsayılan olarak, bir kuruluşa eklenen kullanıcılar tüm kuruluş ve proje bilgilerini ve ayarlarını görüntüleyebilir. Bu ayarlar, kuruluş ayarları aracılığıyla erişebileceğiniz kullanıcı listesini, proje listesini, faturalama ayrıntılarını, kullanım verilerini ve daha fazlasını içerir.

Önemli

- Bu bölümde açıklanan sınırlı görünürlük özellikleri yalnızca web portalı üzerinden yapılan etkileşimler için geçerlidir. REST API'leri veya

azure devopsCLI komutlarıyla, proje üyeleri kısıtlanmış verilere erişebilir. - Microsoft Entra Id'de varsayılan erişimi olan sınırlı gruba üye olan konuk kullanıcılar, kişi seçicisi olan kullanıcıları arayamazsınız. Kuruluş için önizleme özelliği kapalı olduğunda veya konuk kullanıcılar sınırlı grubun üyesi olmadığında, konuk kullanıcılar beklendiği gibi tüm Microsoft Entra kullanıcılarını arayabilir.

Paydaşlar, Microsoft Entra konuk kullanıcıları veya belirli bir güvenlik grubunun üyeleri gibi belirli kullanıcıları kısıtlamak için, Kuruluşun belirli proje önizlemesi ile kullanıcı görünürlüğünü ve işbirliğini sınırla özelliğini etkinleştirebilirsiniz. Etkinleştirildikten sonra, Proje kapsamlı Kullanıcılar grubuna eklenen tüm kullanıcı veya grupların Genel Bakış ve Projeler dışında Kuruluş ayarları sayfalarına erişimi kısıtlanır. Ayrıca, yalnızca eklendikleri projelere erişebilirler.

Uyarı

Kullanıcı görünürlüğünü ve işbirliğini belirli projelerle sınırla önizleme özelliğinin etkinleştirilmesi, proje kapsamındaki kullanıcıların açık bir kullanıcı daveti yerine Microsoft Entra grup üyeliği aracılığıyla kuruluşa eklenen kullanıcıları aramasını engeller. Bu beklenmeyen bir davranıştır ve çözüm devam etmektedir. Bu sorunu çözmek için, Kuruluşun belirli proje önizlemesi ile kullanıcı görünürlüğünü ve işbirliğini sınırla özelliğini devre dışı bırakın.

Daha fazla bilgi için bkz . Önizleme özelliklerini yönetme.

Not

Güvenlik grupları, belirli projeler için kullanılıyor olsalar bile kuruluş düzeyinde yönetilir. Kullanıcı izinlerine bağlı olarak, bazı gruplar web portalında gizlenmiş olabilir. Bir kuruluştaki tüm grup adlarını görüntülemek için Azure DevOps CLI aracını veya REST API'lerimizi kullanabilirsiniz. Daha fazla bilgi için bkz . Güvenlik grupları ekleme ve yönetme.

Not

Güvenlik grupları, belirli projeler için kullanilsalar bile koleksiyon düzeyinde yönetilir. Kullanıcı izinlerine bağlı olarak, bazı gruplar web portalında gizlenmiş olabilir. Koleksiyondaki tüm grup adlarını görüntülemek için Azure DevOps CLI aracını veya REST API'lerimizi kullanabilirsiniz. Daha fazla bilgi için bkz . Güvenlik grupları ekleme ve yönetme.

Not

Güvenlik grupları, belirli projeler için kullanilsalar bile koleksiyon düzeyinde yönetilir. Kullanıcı izinlerine bağlı olarak, bazı gruplar web portalında gizlenmiş olabilir. Bir koleksiyondaki tüm grup adlarını görüntülemek için REST API'lerini kullanabilirsiniz. Daha fazla bilgi için bkz . Güvenlik grupları ekleme ve yönetme.

Rol tabanlı izinler

Rol tabanlı izinlerle, kullanıcı hesaplarını veya güvenlik gruplarını bir role atarsınız ve her role bir veya daha fazla izin atanır. Burada birincil roller ve daha fazla bilgi için bağlantılar yer alır.

- Yapıt veya paket akışı güvenlik rolleri: Roller, paket akışlarını düzenlemek ve yönetmek için çeşitli izin düzeylerini destekler.

- Market uzantısı Yöneticisi rolü: Yönetici rolünün üyeleri uzantıları yükleyebilir ve uzantıların yüklenmesine yönelik istekleri yanıtlayabilir.

- İşlem hattı güvenlik rolleri: Kitaplık kaynaklarını, proje düzeyinde ve koleksiyon düzeyindeki işlem hattı kaynaklarını yönetmek için çeşitli roller kullanılır.

- Ekip yöneticisi rolü Ekip yöneticileri tüm ekip araçlarını yönetebilir.

Daha fazla bilgi için bkz . Güvenlik rolleri hakkında.

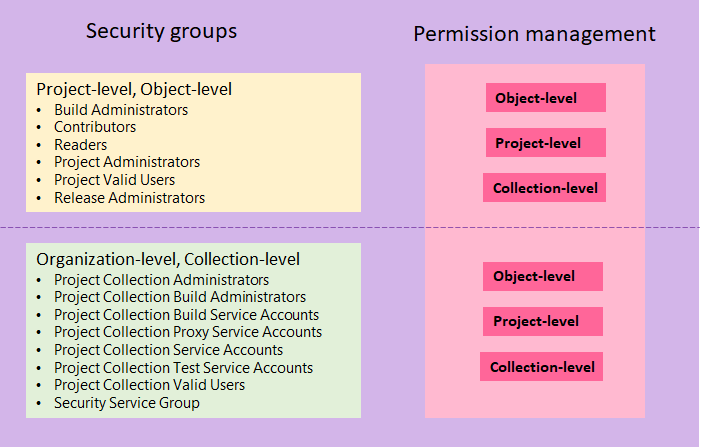

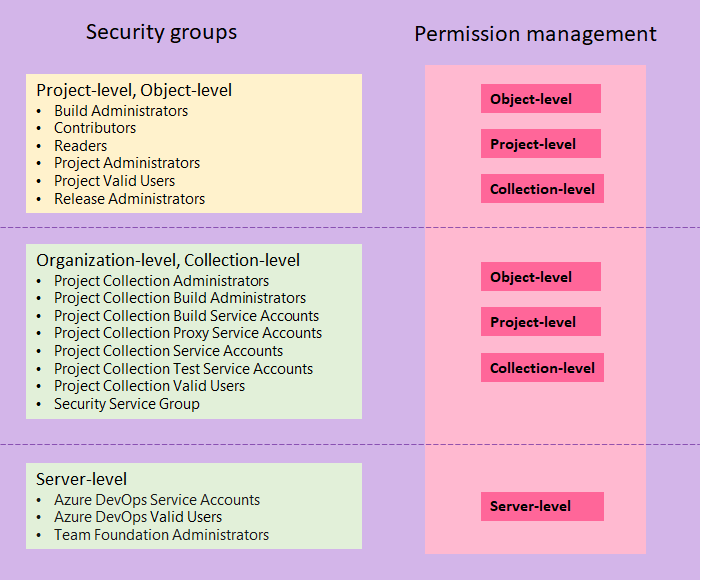

Aşağıdaki görüntüde proje ve koleksiyon düzeyinde tanımlanan güvenlik gruplarının nesnelere, projelere ve kuruluşa nasıl izin atayabileceği gösterilmektedir.

Aşağıdaki görüntüde proje ve koleksiyon düzeyinde tanımlanan güvenlik gruplarının nesne, proje ve koleksiyon düzeyinde atanan izinlere nasıl atanabileceği gösterilmektedir. Sunucu düzeyindeki güvenlik gruplarını yalnızca sunucu düzeyinde izinlere tanımlayabilirsiniz.

Proje Yöneticileri veya Proje Koleksiyonu Yöneticileri gruplarının üyeleri tüm ekipler için tüm ekip araçlarını yönetebilir.

Önizleme özellikleri

Özellik bayrakları yeni özelliklere erişimi denetler. Azure DevOps, belirli aralıklarla bir özellik bayrağının arkasında yeni özellikler sunar. Proje üyeleri ve kuruluş sahipleri önizleme özelliklerini etkinleştirebilir veya devre dışı bırakabilir. Daha fazla bilgi için bkz . Özellikleri yönetme veya etkinleştirme.