Azure PowerShell kullanarak karma ağda Azure Güvenlik Duvarı dağıtma ve yapılandırma

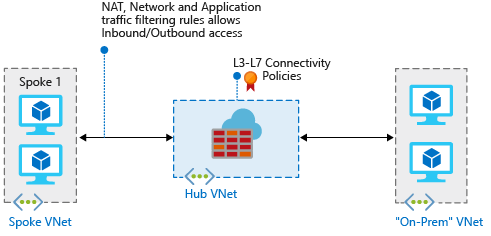

Karma ağ oluşturmak için şirket içi ağınızı bir Azure sanal ağına bağladığınızda, Azure ağ kaynaklarınıza erişimi denetleme yeteneği genel bir güvenlik planının önemli bir parçasıdır.

İzin verilen ve reddedilen ağ trafiğini tanımlayan kuralları kullanarak karma ağdaki ağ erişimini denetlemek için Azure Güvenlik Duvarı kullanabilirsiniz.

Bu makale için üç sanal ağ oluşturursunuz:

- VNet-Hub: Güvenlik duvarı bu sanal ağdadır.

- VNet-Spoke: Uç sanal ağı, Azure'da bulunan iş yükünü temsil eder.

- VNet-Onprem: Şirket içi sanal ağ, şirket içi ağı temsil eder. Gerçek bir dağıtımda, sanal özel ağ (VPN) bağlantısı veya Azure ExpressRoute bağlantısı kullanarak buna bağlanabilirsiniz. Kolaylık olması için bu makalede VPN ağ geçidi bağlantısı kullanılır ve Azure'da bulunan bir sanal ağ şirket içi ağı temsil eder.

Bu makaledeki yordamları tamamlamak için bunun yerine Azure portalını kullanmak istiyorsanız bkz. Azure portalını kullanarak karma ağda Azure Güvenlik Duvarı dağıtma ve yapılandırma.

Not

Azure ile etkileşim kurmak için Azure Az PowerShell modülünü kullanmanızı öneririz. Başlamak için bkz . Azure PowerShell'i yükleme. Az PowerShell modülüne nasıl geçeceğinizi öğrenmek için bkz. Azure PowerShell’i AzureRM’den Az’ye geçirme.

Önkoşullar

Bu makale, PowerShell'i yerel olarak çalıştırmanızı gerektirir. Azure PowerShell modülünün yüklü olması gerekir. Sürümü bulmak için Get-Module -ListAvailable Az komutunu çalıştırın. Yükseltmeniz gerekirse bkz. Azure PowerShell modülünü yükleme. PowerShell sürümünü doğruladıktan sonra, Azure ile bağlantı oluşturmak için Login-AzAccount komutunu çalıştırın.

Bu senaryonun doğru çalışması için üç önemli gereksinimi vardır:

Uç alt ağı üzerinde, varsayılan ağ geçidi olarak Azure Güvenlik Duvarı IP adresine işaret eden kullanıcı tanımlı bir yol (UDR). Bu yol tablosunda sanal ağ geçidi yol yayma devre dışı bırakılmalıdır.

Merkez ağ geçidi alt ağındaki bir UDR, uç ağlarına sonraki atlama olarak güvenlik duvarı IP adresini işaret etmelidir.

Sınır Ağ Geçidi Protokolü'nden (BGP) yolları öğrendiğinden, Azure Güvenlik Duvarı alt ağından UDR gerekmez.

VNet-Hub'ı VNet-Spoke ile eşlerken ayarladığınızdan

AllowGatewayTransitemin olun. VNet-Spoke ile VNet-Hub'ı eşlerken ayarlayınUseRemoteGateways.

Bu makalenin devamında yer alan Yolları oluşturma bölümünde bu yolların nasıl oluşturulacağı gösterilmektedir.

Not

Azure Güvenlik Duvarı internete bağlı olmalıdır. AzureFirewallSubnet alt ağınız BGP aracılığıyla şirket içi ağınıza yönelik varsayılan bir yol öğrenirse, Azure Güvenlik Duvarı zorlamalı tünel modunda yapılandırmanız gerekir. Bu, zorlamalı tünel modunda yeniden yapılandırılmayan mevcut bir Azure Güvenlik Duvarı örneğiyse, azurefirewallSubnet alt aya doğrudan İnternet bağlantısını korumak için ayarlanmış Internet değere sahip NextHopType bir 0.0.0.0/0 UDR eklemenizi öneririz.

Daha fazla bilgi için bkz. zorlamalı tünel Azure Güvenlik Duvarı.

Bir UDR varsayılan ağ geçidi olarak Azure Güvenlik Duvarı işaret etse bile doğrudan eşlenen sanal ağlar arasındaki trafik doğrudan yönlendirilir. Bu senaryoda güvenlik duvarına alt ağdan alt ağa trafik göndermek için UDR'nin hedef alt ağ ön ekini her iki alt ağda da açıkça içermesi gerekir.

İlgili Azure PowerShell başvuru belgelerini gözden geçirmek için bkz . New-AzFirewall.

Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

Değişkenleri tanımlama

Aşağıdaki örnek, bu makalenin değerlerini kullanarak değişkenleri bildirir. Bazı durumlarda, aboneliğinizde çalışmak için bazı değerleri kendi değerlerinizle değiştirmeniz gerekebilir. Gerekirse değişkenleri değiştirin ve kopyalayıp PowerShell konsolunuza yapıştırın.

$RG1 = "FW-Hybrid-Test"

$Location1 = "East US"

# Variables for the firewall hub virtual network

$VNetnameHub = "VNet-Hub"

$SNnameHub = "AzureFirewallSubnet"

$VNetHubPrefix = "10.5.0.0/16"

$SNHubPrefix = "10.5.0.0/24"

$SNGWHubPrefix = "10.5.1.0/24"

$GWHubName = "GW-hub"

$GWHubpipName = "VNet-Hub-GW-pip"

$GWIPconfNameHub = "GW-ipconf-hub"

$ConnectionNameHub = "hub-to-Onprem"

# Variables for the spoke virtual network

$VnetNameSpoke = "VNet-Spoke"

$SNnameSpoke = "SN-Workload"

$VNetSpokePrefix = "10.6.0.0/16"

$SNSpokePrefix = "10.6.0.0/24"

$SNSpokeGWPrefix = "10.6.1.0/24"

# Variables for the on-premises virtual network

$VNetnameOnprem = "Vnet-Onprem"

$SNNameOnprem = "SN-Corp"

$VNetOnpremPrefix = "192.168.0.0/16"

$SNOnpremPrefix = "192.168.1.0/24"

$SNGWOnpremPrefix = "192.168.2.0/24"

$GWOnpremName = "GW-Onprem"

$GWIPconfNameOnprem = "GW-ipconf-Onprem"

$ConnectionNameOnprem = "Onprem-to-hub"

$GWOnprempipName = "VNet-Onprem-GW-pip"

$SNnameGW = "GatewaySubnet"

Güvenlik duvarı hub'ı sanal ağını oluşturma

İlk olarak, bu makalenin kaynaklarını içerecek kaynak grubunu oluşturun:

New-AzResourceGroup -Name $RG1 -Location $Location1

Sanal ağa eklenecek alt ağları tanımlayın:

$FWsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameHub -AddressPrefix $SNHubPrefix

$GWsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNGWHubPrefix

Güvenlik duvarı hub'ı sanal ağını oluşturun:

$VNetHub = New-AzVirtualNetwork -Name $VNetnameHub -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetHubPrefix -Subnet $FWsub,$GWsub

Sanal ağınız için oluşturacağınız VPN ağ geçidine bir genel IP adresi ayrılmasını isteyin. değerinin AllocationMethod olduğuna Dynamicdikkat edin. Kullanmak istediğiniz IP adresini belirtemezsiniz. IP adresi, VPN ağ geçidinize dinamik olarak ayrılır.

$gwpip1 = New-AzPublicIpAddress -Name $GWHubpipName -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Dynamic

Uç sanal ağını oluşturma

Uç sanal ağına dahil edilecek alt ağları tanımlayın:

$Spokesub = New-AzVirtualNetworkSubnetConfig -Name $SNnameSpoke -AddressPrefix $SNSpokePrefix

$GWsubSpoke = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNSpokeGWPrefix

Uç sanal ağını oluşturun:

$VNetSpoke = New-AzVirtualNetwork -Name $VnetNameSpoke -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetSpokePrefix -Subnet $Spokesub,$GWsubSpoke

Şirket içi sanal ağı oluşturma

Sanal ağa eklenecek alt ağları tanımlayın:

$Onpremsub = New-AzVirtualNetworkSubnetConfig -Name $SNNameOnprem -AddressPrefix $SNOnpremPrefix

$GWOnpremsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNGWOnpremPrefix

Şirket içi sanal ağı oluşturun:

$VNetOnprem = New-AzVirtualNetwork -Name $VNetnameOnprem -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetOnpremPrefix -Subnet $Onpremsub,$GWOnpremsub

Sanal ağ için oluşturacağınız ağ geçidine bir genel IP adresi ayrılmasını isteyin. değerinin AllocationMethod olduğuna Dynamicdikkat edin. Kullanmak istediğiniz IP adresini belirtemezsiniz. IP adresi, ağ geçidinize dinamik olarak ayrılır.

$gwOnprempip = New-AzPublicIpAddress -Name $GWOnprempipName -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Dynamic

Güvenlik duvarını yapılandırma ve dağıtma

Şimdi güvenlik duvarını merkez sanal ağına dağıtın:

# Get a public IP for the firewall

$FWpip = New-AzPublicIpAddress -Name "fw-pip" -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Static -Sku Standard

# Create the firewall

$Azfw = New-AzFirewall -Name AzFW01 -ResourceGroupName $RG1 -Location $Location1 -VirtualNetworkName $VNetnameHub -PublicIpName fw-pip

#Save the firewall private IP address for future use

$AzfwPrivateIP = $Azfw.IpConfigurations.privateipaddress

$AzfwPrivateIP

Ağ kurallarını yapılandırma:

$Rule1 = New-AzFirewallNetworkRule -Name "AllowWeb" -Protocol TCP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort 80

$Rule2 = New-AzFirewallNetworkRule -Name "AllowRDP" -Protocol TCP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort 3389

$Rule3 = New-AzFirewallNetworkRule -Name "AllowPing" -Protocol ICMP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort

$NetRuleCollection = New-AzFirewallNetworkRuleCollection -Name RCNet01 -Priority 100 `

-Rule $Rule1,$Rule2 -ActionType "Allow"

$Azfw.NetworkRuleCollections = $NetRuleCollection

Set-AzFirewall -AzureFirewall $Azfw

VPN ağ geçitlerini oluşturma ve bağlama

Merkez ve şirket içi sanal ağlar VPN ağ geçitleri aracılığıyla bağlanır.

Merkez sanal ağı için VPN ağ geçidi oluşturma

Merkez sanal ağı için VPN ağ geçidi yapılandırmasını oluşturun. VPN ağ geçidi yapılandırması, kullanılacak alt ağı ve genel IP adresini tanımlar.

$vnet1 = Get-AzVirtualNetwork -Name $VNetnameHub -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfNameHub `

-Subnet $subnet1 -PublicIpAddress $gwpip1

Şimdi merkez sanal ağı için VPN ağ geçidini oluşturun. Ağdan ağa yapılandırmalar için değeri VpnTypeRouteBasedgerekir. Vpn ağ geçidi oluşturmak, seçtiğiniz SKU'ya bağlı olarak genellikle 45 dakika veya daha uzun sürebilir.

New-AzVirtualNetworkGateway -Name $GWHubName -ResourceGroupName $RG1 `

-Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn `

-VpnType RouteBased -GatewaySku basic

Şirket içi sanal ağ için VPN ağ geçidi oluşturma

Şirket içi sanal ağ için VPN ağ geçidi yapılandırmasını oluşturun. VPN ağ geçidi yapılandırması, kullanılacak alt ağı ve genel IP adresini tanımlar.

$vnet2 = Get-AzVirtualNetwork -Name $VNetnameOnprem -ResourceGroupName $RG1

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gwipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfNameOnprem `

-Subnet $subnet2 -PublicIpAddress $gwOnprempip

Şimdi şirket içi sanal ağ için VPN ağ geçidini oluşturun. Ağdan ağa yapılandırmalar için değeri VpnTypeRouteBasedgerekir. Vpn ağ geçidi oluşturmak, seçtiğiniz SKU'ya bağlı olarak genellikle 45 dakika veya daha uzun sürebilir.

New-AzVirtualNetworkGateway -Name $GWOnpremName -ResourceGroupName $RG1 `

-Location $Location1 -IpConfigurations $gwipconf2 -GatewayType Vpn `

-VpnType RouteBased -GatewaySku basic

VPN bağlantılarını oluşturma

Merkez ile şirket içi ağ geçitleri arasında VPN bağlantıları oluşturun.

VPN ağ geçitlerini alma

$vnetHubgw = Get-AzVirtualNetworkGateway -Name $GWHubName -ResourceGroupName $RG1

$vnetOnpremgw = Get-AzVirtualNetworkGateway -Name $GWOnpremName -ResourceGroupName $RG1

Bağlantıları oluşturma

Bu adımda, merkez sanal ağından şirket içi sanal ağa bağlantıyı oluşturursunuz. Örneklerde paylaşılan anahtar gösterilir, ancak paylaşılan anahtar için kendi değerlerinizi kullanabilirsiniz. Paylaşılan anahtarın her iki bağlantıyla da eşleşiyor olması önemlidir. Bir bağlantı oluşturmak çok zaman almaz.

New-AzVirtualNetworkGatewayConnection -Name $ConnectionNameHub -ResourceGroupName $RG1 `

-VirtualNetworkGateway1 $vnetHubgw -VirtualNetworkGateway2 $vnetOnpremgw -Location $Location1 `

-ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

Şirket içinden hub'a sanal ağ bağlantısı oluşturun. Bu adım, VNet-Onprem'den VNet-Hub'a bağlantı oluşturmanız dışında önceki adıma benzer. Paylaşılan anahtarların eşleştiğinden emin olun. Bağlantı birkaç dakika sonra kurulur.

New-AzVirtualNetworkGatewayConnection -Name $ConnectionNameOnprem -ResourceGroupName $RG1 `

-VirtualNetworkGateway1 $vnetOnpremgw -VirtualNetworkGateway2 $vnetHubgw -Location $Location1 `

-ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

Bağlantıyı doğrulama

cmdlet'ini Get-AzVirtualNetworkGatewayConnection kullanarak, ile veya olmadan -Debugbaşarılı bir bağlantı doğrulayabilirsiniz.

Aşağıdaki cmdlet örneğini kullanın, ancak değerleri kendi değerlerinizle eşleşecek şekilde yapılandırın. İstenirse komutunu çalıştırmak Alliçin öğesini seçinA. Örnekte, -Name test etmek istediğiniz bağlantının adına başvurur.

Get-AzVirtualNetworkGatewayConnection -Name $ConnectionNameHub -ResourceGroupName $RG1

Cmdlet tamamlandıktan sonra değerleri görüntüleyin. Aşağıdaki örnekte, giriş ve çıkış baytlarıyla Connectedbirlikte bağlantı durumu gösterilmektedir:

"connectionStatus": "Connected",

"ingressBytesTransferred": 33509044,

"egressBytesTransferred": 4142431

Merkez ve uç sanal ağlarını eşleme

Şimdi merkez ve uç sanal ağlarını eşle:

# Peer hub to spoke

Add-AzVirtualNetworkPeering -Name HubtoSpoke -VirtualNetwork $VNetHub -RemoteVirtualNetworkId $VNetSpoke.Id -AllowGatewayTransit

# Peer spoke to hub

Add-AzVirtualNetworkPeering -Name SpoketoHub -VirtualNetwork $VNetSpoke -RemoteVirtualNetworkId $VNetHub.Id -AllowForwardedTraffic -UseRemoteGateways

Yolları oluşturma

Bu yolları oluşturmak için aşağıdaki komutları kullanın:

- Güvenlik duvarı IP adresi üzerinden hub ağ geçidi alt ağından uç alt ağına giden bir yol

- Güvenlik duvarı IP adresi üzerinden uç alt ağından gelen varsayılan yol

#Create a route table

$routeTableHubSpoke = New-AzRouteTable `

-Name 'UDR-Hub-Spoke' `

-ResourceGroupName $RG1 `

-location $Location1

#Create a route

Get-AzRouteTable `

-ResourceGroupName $RG1 `

-Name UDR-Hub-Spoke `

| Add-AzRouteConfig `

-Name "ToSpoke" `

-AddressPrefix $VNetSpokePrefix `

-NextHopType "VirtualAppliance" `

-NextHopIpAddress $AzfwPrivateIP `

| Set-AzRouteTable

#Associate the route table to the subnet

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $VNetHub `

-Name $SNnameGW `

-AddressPrefix $SNGWHubPrefix `

-RouteTable $routeTableHubSpoke | `

Set-AzVirtualNetwork

#Now, create the default route

#Create a table, with BGP route propagation disabled. The property is now called "Virtual network gateway route propagation," but the API still refers to the parameter as "DisableBgpRoutePropagation."

$routeTableSpokeDG = New-AzRouteTable `

-Name 'UDR-DG' `

-ResourceGroupName $RG1 `

-location $Location1 `

-DisableBgpRoutePropagation

#Create a route

Get-AzRouteTable `

-ResourceGroupName $RG1 `

-Name UDR-DG `

| Add-AzRouteConfig `

-Name "ToFirewall" `

-AddressPrefix 0.0.0.0/0 `

-NextHopType "VirtualAppliance" `

-NextHopIpAddress $AzfwPrivateIP `

| Set-AzRouteTable

#Associate the route table to the subnet

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $VNetSpoke `

-Name $SNnameSpoke `

-AddressPrefix $SNSpokePrefix `

-RouteTable $routeTableSpokeDG | `

Set-AzVirtualNetwork

Sanal makineleri oluşturma

Uç iş yükünü ve şirket içi sanal makineleri oluşturun ve uygun alt ağlara yerleştirin.

İş yükü sanal makinesi oluşturma

Internet Information Services (IIS) çalıştıran, genel IP adresi olmayan ve ping'lere izin veren uç sanal ağında bir sanal makine oluşturun. İstendiğinde sanal makine için bir kullanıcı adı ve parola girin.

# Create an inbound network security group rule for ports 3389 and 80

$nsgRuleRDP = New-AzNetworkSecurityRuleConfig -Name Allow-RDP -Protocol Tcp `

-Direction Inbound -Priority 200 -SourceAddressPrefix * -SourcePortRange * -DestinationAddressPrefix $SNSpokePrefix -DestinationPortRange 3389 -Access Allow

$nsgRuleWeb = New-AzNetworkSecurityRuleConfig -Name Allow-web -Protocol Tcp `

-Direction Inbound -Priority 202 -SourceAddressPrefix * -SourcePortRange * -DestinationAddressPrefix $SNSpokePrefix -DestinationPortRange 80 -Access Allow

# Create a network security group

$nsg = New-AzNetworkSecurityGroup -ResourceGroupName $RG1 -Location $Location1 -Name NSG-Spoke02 -SecurityRules $nsgRuleRDP,$nsgRuleWeb

#Create the NIC

$NIC = New-AzNetworkInterface -Name spoke-01 -ResourceGroupName $RG1 -Location $Location1 -SubnetId $VnetSpoke.Subnets[0].Id -NetworkSecurityGroupId $nsg.Id

#Define the virtual machine

$VirtualMachine = New-AzVMConfig -VMName VM-Spoke-01 -VMSize "Standard_DS2"

$VirtualMachine = Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName Spoke-01 -ProvisionVMAgent -EnableAutoUpdate

$VirtualMachine = Add-AzVMNetworkInterface -VM $VirtualMachine -Id $NIC.Id

$VirtualMachine = Set-AzVMSourceImage -VM $VirtualMachine -PublisherName 'MicrosoftWindowsServer' -Offer 'WindowsServer' -Skus '2016-Datacenter' -Version latest

#Create the virtual machine

New-AzVM -ResourceGroupName $RG1 -Location $Location1 -VM $VirtualMachine -Verbose

#Install IIS on the VM

Set-AzVMExtension `

-ResourceGroupName $RG1 `

-ExtensionName IIS `

-VMName VM-Spoke-01 `

-Publisher Microsoft.Compute `

-ExtensionType CustomScriptExtension `

-TypeHandlerVersion 1.4 `

-SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server"}' `

-Location $Location1

#Create a host firewall rule to allow pings in

Set-AzVMExtension `

-ResourceGroupName $RG1 `

-ExtensionName IIS `

-VMName VM-Spoke-01 `

-Publisher Microsoft.Compute `

-ExtensionType CustomScriptExtension `

-TypeHandlerVersion 1.4 `

-SettingString '{"commandToExecute":"powershell New-NetFirewallRule –DisplayName "Allow ICMPv4-In" –Protocol ICMPv4"}' `

-Location $Location1

Şirket içi sanal makineyi oluşturma

Genel IP adresine uzaktan erişim yoluyla bağlanmak için kullanabileceğiniz basit bir sanal makine oluşturun. Buradan, güvenlik duvarı üzerinden şirket içi sunucuya bağlanabilirsiniz. İstendiğinde sanal makine için bir kullanıcı adı ve parola girin.

New-AzVm `

-ResourceGroupName $RG1 `

-Name "VM-Onprem" `

-Location $Location1 `

-VirtualNetworkName $VNetnameOnprem `

-SubnetName $SNNameOnprem `

-OpenPorts 3389 `

-Size "Standard_DS2"

Not

Azure, genel IP adresi atanmamış veya bir iç temel Azure yük dengeleyicinin arka uç havuzunda yer alan VM'ler için varsayılan bir giden erişim IP'si sağlar. Varsayılan giden erişim IP mekanizması, yapılandırılamayan bir giden IP adresi sağlar.

Aşağıdaki olaylardan biri gerçekleştiğinde varsayılan giden erişim IP'si devre dışı bırakılır:

- VM'ye bir genel IP adresi atanır.

- VM, giden kuralları olan veya olmayan standart bir yük dengeleyicinin arka uç havuzuna yerleştirilir.

- VM'nin alt a bilgisayarına bir Azure NAT Gateway kaynağı atanır.

Sanal makine ölçek kümelerini esnek düzenleme modunda kullanarak oluşturduğunuz VM'lerin varsayılan giden erişimi yoktur.

Azure'daki giden bağlantılar hakkında daha fazla bilgi için bkz . Azure'da varsayılan giden erişim ve giden bağlantılar için Kaynak Ağ Adresi Çevirisi'ni (SNAT) kullanma.

Güvenlik duvarını test etme

VM-spoke-01 sanal makinesinin özel IP adresini alın ve not alın:

$NIC.IpConfigurations.privateipaddressAzure portalından, VM-Onprem sanal makinesine bağlanın.

VM-Onprem sanal makinesinde Windows PowerShell komut istemini açın ve VM-spoke-01 için özel IP'ye ping yapın. Bir yanıt almanız gerekir.

VM-Onprem üzerinde bir web tarayıcısı açın ve adresine

http://<VM-spoke-01 private IP>gidin. IIS varsayılan sayfası açılmalıdır.VM-Onprem'den, özel IP adresinde VM-spoke-01'e uzaktan erişim bağlantısı açın. Bağlantınız başarılı olmalı ve seçtiğiniz kullanıcı adı ve parolayı kullanarak oturum açabilmelisiniz.

Güvenlik duvarı kurallarının çalıştığını doğruladığınıza göre şunları yapabilirsiniz:

- Uç sanal ağında sunucuya ping komutu gönderir.

- Uç sanal ağında web sunucusuna göz atın.

- RDP kullanarak uç sanal ağındaki sunucuya bağlanın.

Ardından aşağıdaki betiği çalıştırarak güvenlik duvarı ağ kurallarının koleksiyonuna yönelik eylemi olarak Denydeğiştirin:

$rcNet = $azfw.GetNetworkRuleCollectionByName("RCNet01")

$rcNet.action.type = "Deny"

Set-AzFirewall -AzureFirewall $azfw

Mevcut uzaktan erişim bağlantılarını kapatın. Değiştirilen kuralları test etmek için testleri yeniden çalıştırın. Bu kez tümü başarısız olmalıdır.

Kaynakları temizleme

Sonraki öğreticide güvenlik duvarı kaynaklarınızı koruyabilirsiniz. Artık bunlara ihtiyacınız yoksa, güvenlik duvarıyla ilgili tüm kaynakları silmek için FW-Hybrid-Test kaynak grubunu silin.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin