Öğretici: Azure portalını kullanarak birden çok IP yapılandırmasında yük dengeleme

Birden çok web sitesi barındırmak için bir sanal makineyle ilişkili başka bir ağ arabirimi kullanabilirsiniz. Azure Load Balancer, web sitelerinin yüksek kullanılabilirliğini desteklemek için yük dengeleme dağıtımını destekler.

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Sanal ağ, alt ağ ve NAT ağ geçidi oluşturun ve yapılandırın.

- İki Windows server sanal makinesi oluşturma

- Her sanal makine için ikincil bir NIC ve ağ yapılandırmaları oluşturma

- Her sanal makinede iki Internet Information Server (IIS) web sitesi oluşturma

- Web sitelerini ağ yapılandırmalarına bağlama

- Azure Load Balancer oluşturma ve yapılandırma

- Yük dengeleyiciyi test etme

Önkoşullar

- Etkin aboneliği olan bir Azure hesabı. Ücretsiz hesap oluşturun.

Sanal ağ ve savunma konağı oluşturma

Bu bölümde kaynak alt ağı, Azure Bastion alt ağı ve Azure Bastion konağı ile bir sanal ağ oluşturacaksınız.

Önemli

Saatlik fiyatlandırma, giden veri kullanımına bakılmaksızın Bastion dağıtıldığından itibaren başlar. Daha fazla bilgi için bkz . Fiyatlandırma ve SKU'lar. Bastion'ı bir öğretici veya test kapsamında dağıtıyorsanız, kullanmayı bitirdikten sonra bu kaynağı silmenizi öneririz.

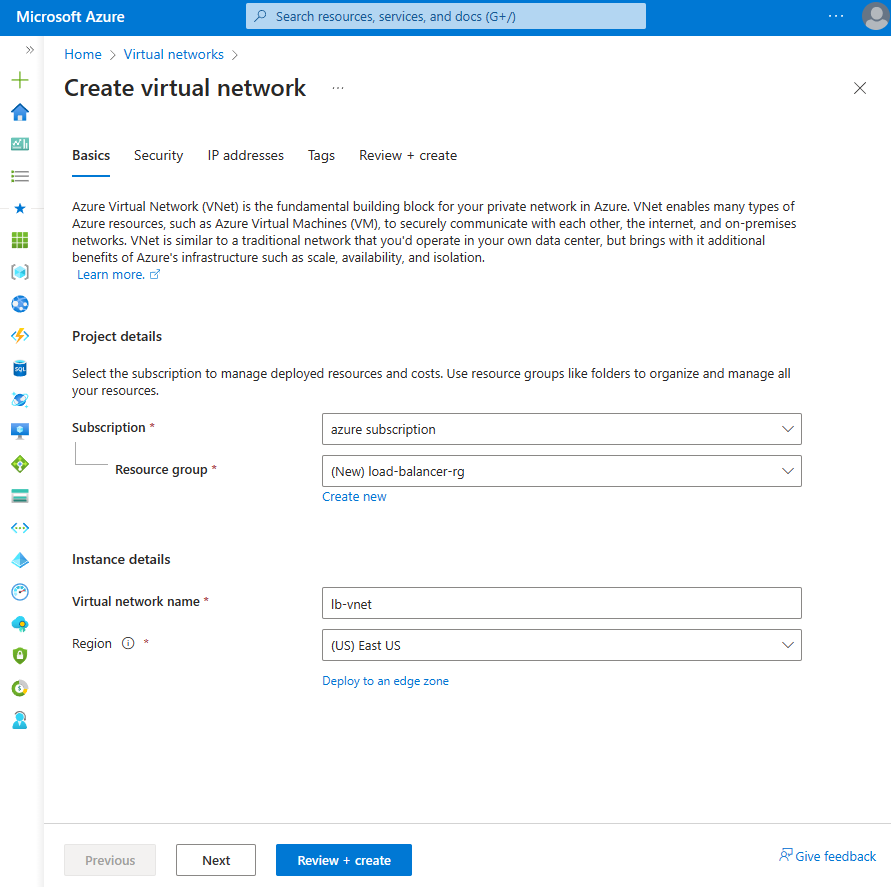

Portalda Sanal ağlar'ı arayın ve seçin.

Sanal ağlar sayfasında + Oluştur'u seçin.

Sanal ağ oluştur'un Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu Açılan listeden load-balancer-rg öğesini veya yoksa Yeni oluştur'u seçin.

Ad alanına load-balancer-rg girin.

Tamam'ı seçin.Örnek ayrıntıları Veri Akışı Adı lb-vnet girin. Bölge (ABD) Doğu ABD'yi seçin.

Sayfanın en altındaki Güvenlik sekmesini veya İleri düğmesini seçin.

Azure Bastion'ın altında aşağıdaki bilgileri girin veya seçin:

Ayar Value Azure Bastion Azure Bastion'ın etkinleştirilmesi Onay kutusunu seçin. Azure Bastion ana bilgisayar adı lb-bastion girin. Azure Bastion genel IP adresi Yeni oluştur’u seçin.

Ad alanına lb-bastion-ip girin.

Tamam'ı seçin.IP adresleri sekmesini veya sayfanın alt kısmındaki İleri'yi seçin.

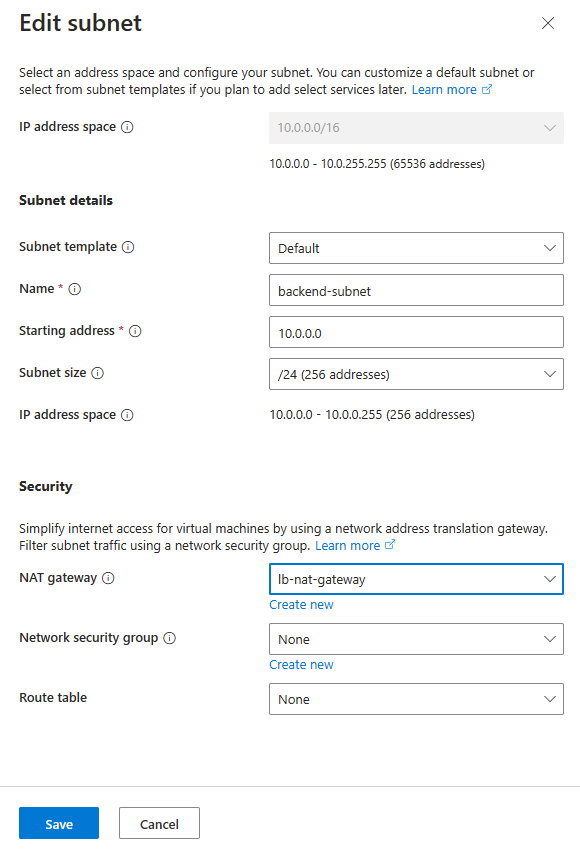

Sanal ağ oluştur sayfasında aşağıdaki bilgileri girin veya seçin:

Ayar Value IPv4 adres alanı ekleme IPv4 adres alanı 10.0.0.0/16 (65.356 adres) girin. Alt ağlar Düzenlenecek varsayılan alt ağ bağlantısını seçin. Alt ağı düzenle Alt ağ amacı Varsayılan Varsayılan değeri değiştirmeyin. Veri Akışı Adı Arka uç-alt ağ girin. Başlangıç adresi 10.0.0.0 girin. Alt ağ boyutu /24(256 adres) girin. Güvenlik NAT Ağ Geçidi lb-nat-gateway öğesini seçin.

Kaydet'i seçin.

Ekranın alt kısmındaki Gözden geçir + oluştur'u seçin ve doğrulama başarılı olduğunda Oluştur'u seçin.

Önemli

Saatlik fiyatlandırma, giden veri kullanımına bakılmaksızın Bastion dağıtıldığından itibaren başlar. Daha fazla bilgi için bkz . Fiyatlandırma ve SKU'lar. Bastion'ı bir öğretici veya test kapsamında dağıtıyorsanız, kullanmayı bitirdikten sonra bu kaynağı silmenizi öneririz.

NAT ağ geçidi oluşturma

Bu bölümde, sanal ağdaki kaynaklar için giden İnternet erişimi için bir NAT ağ geçidi oluşturacaksınız. Giden kurallarıyla ilgili diğer seçenekler için giden bağlantılar için Ağ Adresi Çevirisi 'ne (SNAT) göz atın

Azure Portal’ında oturum açın.

Portalın üst kısmındaki arama kutusuna NAT ağ geçidi girin. Arama sonuçlarında NAT ağ geçitleri'ni seçin.

+Oluştur'u seçin.

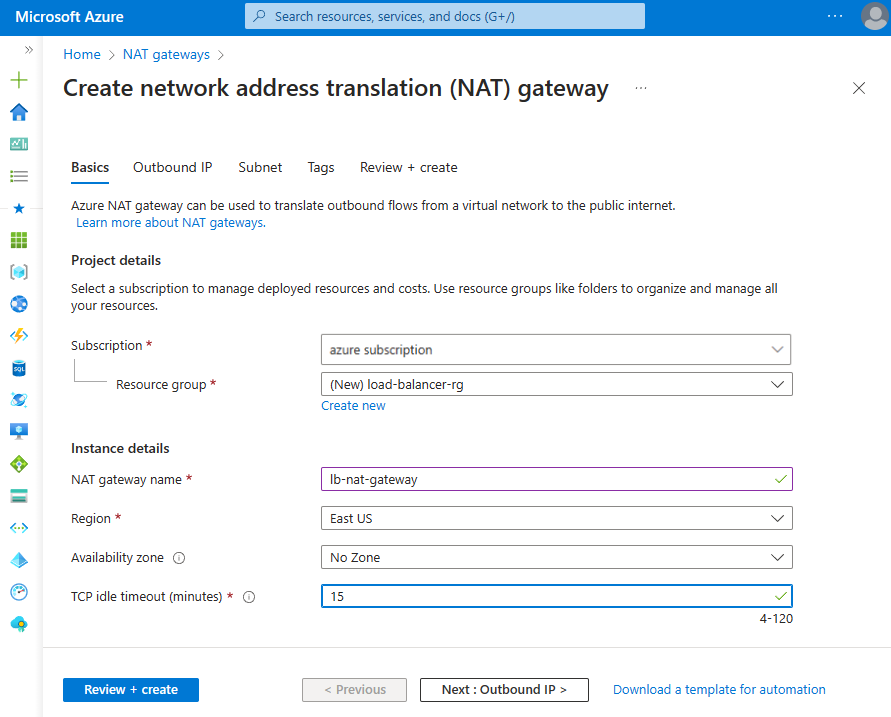

Ağ adresi çevirisi (NAT) ağ geçidi oluştur'un Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu Yeni oluştur’u seçin.

Ad alanına load-balancer-rg girin.

Tamam'ı seçin.Örnek ayrıntıları NAT ağ geçidi adı lb-nat-gateway girin. Bölge Doğu ABD’yi seçin. Availability zone Bölge yok'a tıklayın. Boşta bekleme zaman aşımı (dakika) 15 girin.

Giden IP sekmesini seçin veya sayfanın en altındaki Sonraki: Giden IP düğmesini seçin.

Genel IP adresleri'nin altında Yeni bir genel IP adresi oluştur'u seçin.

Genel IP adresi ekle alanına Ad alanına nat-gw-public-ip girin.

Tamam'ı seçin.

Sayfanın en altındaki mavi Gözden Geçir + oluştur düğmesini seçin veya Gözden Geçir + oluştur sekmesini seçin.

Oluştur'u belirleyin.

Sanal makineleri oluşturma

Bu bölümde IIS web sitelerini barındırmak için iki sanal makine oluşturacaksınız.

Portalın üst kısmındaki arama kutusuna Sanal makine yazın. Arama sonuçlarında Sanal makineler'i seçin.

Sanal makineler'de + Oluştur'u ve ardından Azure sanal makinesi'ne tıklayın.

Sanal makine oluştur bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje Ayrıntıları Abonelik Azure aboneliğinizi seçin Kaynak Grubu Load-balancer-rg seçeneğini belirleyin Örnek ayrıntıları Virtual machine name myVM1 girin Bölge (ABD) Doğu ABD'yi seçin Kullanılabilirlik Seçenekleri Kullanılabilirlik alanlarını seçin Availability zone 1'i seçin Güvenlik türü Standart varsayılanını değiştirmeyin. Görsel Windows Server 2022 Datacenter - 2. Nesil'i seçin Size VM boyutunu seçin veya varsayılan ayarı alın Yönetici hesabı Username Kullanıcı adı girin Parola Parola girin Parolayı onaylayın Parolayı yeniden girin Gelen bağlantı noktası kuralları Genel gelen bağlantı noktaları Yok'a tıklayın Ağ sekmesini veya İleri: Diskler'i ve ardından İleri: Ağ'ı seçin.

Ağ sekmesinde şunları seçin veya girin:

Ayar Value Ağ arabirimi Sanal ağ myVNet'i seçin. Alt ağ Arka uç-alt ağı seçin (10.1.0.0/24) Genel IP Hiçbiri seçeneğini belirtin. NIC ağ güvenlik grubu Gelişmiş'i seçin Ağ güvenlik grubunu yapılandırma Yeni oluştur’u seçin.

Ağ güvenlik grubu oluştur bölümünde Ad alanına myNSG girin.

Gelen kuralları'nda +Gelen kuralı ekle'yi seçin.

Hizmet'te HTTP'yi seçin.

Öncelik alanına 100 girin.

Ad alanına myNSGrule girin.

Ekle'yi seçin.

Tamam'ı seçin.Gözden geçir ve oluştur’u seçin.

Ayarları gözden geçirin ve oluştur'u seçin.

Aşağıdaki değerleri ve diğer tüm ayarları myVM1 ile aynı olan başka bir VM oluşturmak için 1 ile 7 arasında adımları izleyin:

Ayar VM 2 Veri Akışı Adı myVM2 Availability zone 2 Ağ güvenlik grubu Mevcut myNSG'yi seçin

Not

Azure, genel IP adresi atanmamış veya bir iç temel Azure yük dengeleyicinin arka uç havuzunda yer alan VM'ler için varsayılan bir giden erişim IP'si sağlar. Varsayılan giden erişim IP mekanizması, yapılandırılamayan bir giden IP adresi sağlar.

Aşağıdaki olaylardan biri gerçekleştiğinde varsayılan giden erişim IP'si devre dışı bırakılır:

- VM'ye bir genel IP adresi atanır.

- VM, giden kuralları olan veya olmayan standart bir yük dengeleyicinin arka uç havuzuna yerleştirilir.

- VM'nin alt a bilgisayarına bir Azure NAT Gateway kaynağı atanır.

Sanal makine ölçek kümelerini esnek düzenleme modunda kullanarak oluşturduğunuz VM'lerin varsayılan giden erişimi yoktur.

Azure'daki giden bağlantılar hakkında daha fazla bilgi için bkz . Azure'da varsayılan giden erişim ve giden bağlantılar için Kaynak Ağ Adresi Çevirisi'ni (SNAT) kullanma.

İkincil ağ yapılandırmaları oluşturma

Bu bölümde, her sanal makinenin mevcut NIC'sinin özel IP adresini Statik olarak değiştireceksiniz. Ardından, statik özel IP adresi yapılandırmasıyla her sanal makineye yeni bir NIC kaynağı eklersiniz.

Sanal makine yapılandırmasında kayan IP yapılandırma hakkında daha fazla bilgi için bkz . Kayan IP Konuk İşletim Sistemi yapılandırması.

Portalın üst kısmındaki arama kutusuna Sanal makine yazın. Arama sonuçlarında Sanal makineler'i seçin.

myVM1'i seçin.

Çalışıyorsa sanal makineyi durdurun.

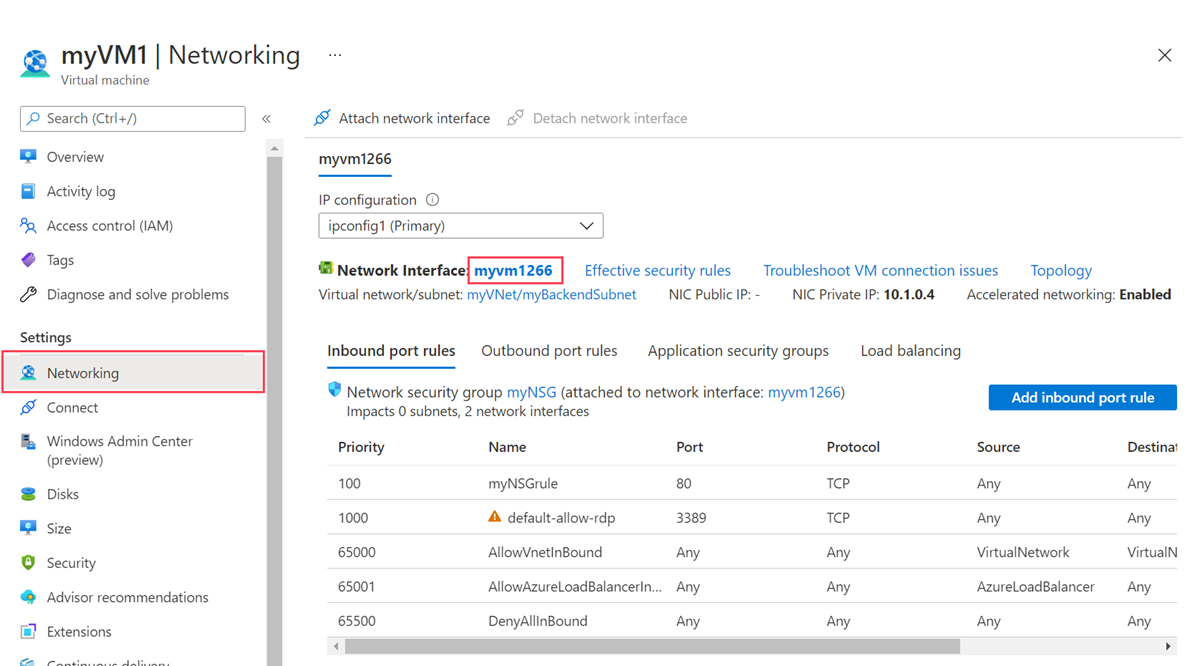

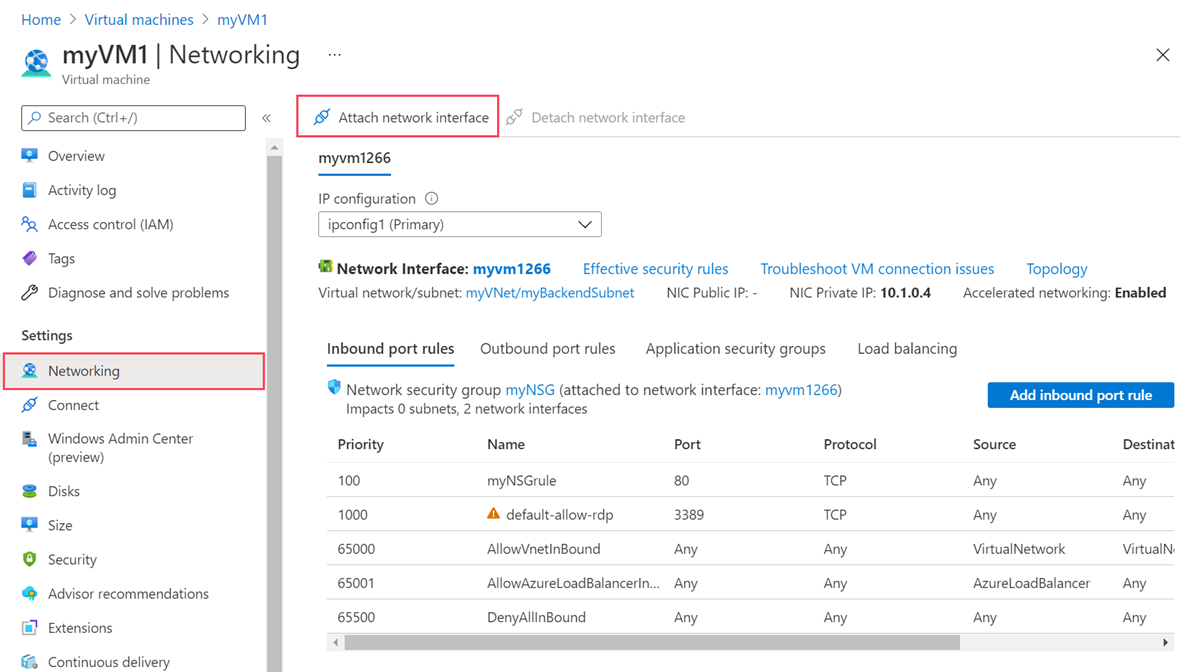

Ayarlar'da Ağ'ı seçin.

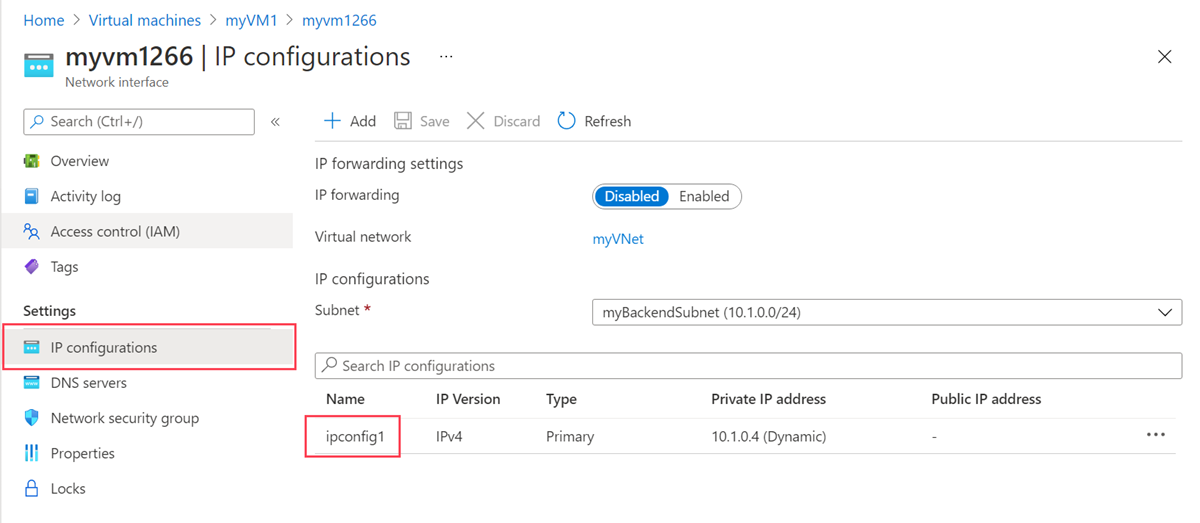

Ağ bölümünde Ağ arabirimi'nin yanındaki ağ arabiriminin adını seçin. Ağ arabirimi, VM'nin adıyla başlar ve rastgele bir sayı atanır. Bu örnekte myVM1266.

Ağ arabirimi sayfasında Ayarlar'da IP yapılandırmaları'nı seçin.

IP yapılandırmalarında ipconfig1'i seçin.

ipconfig1 yapılandırmasında Atama'da Statik'i seçin.

Kaydet'i seçin.

myVM1'in Genel Bakış sayfasına dönün.

Ayarlar'da Ağ'ı seçin.

Ağ sayfasında Ağ arabirimi ekle'yi seçin.

Ağ arabirimi ekle bölümünde Ağ arabirimi oluştur ve ekle'yi seçin.

Ağ arabirimi oluştur bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Kaynak grubu Load-balancer-rg öğesini seçin. Ağ arabirimi Veri Akışı Adı myVM1NIC2 girin Alt ağ Arka uç-alt ağ (10.1.0.0/24) öğesini seçin. NIC ağ güvenlik grubu Gelişmiş'i seçin. Ağ güvenlik grubunu yapılandırma myNSG'yi seçin. Özel IP adresi ataması Statik’i seçin. Özel IP adresi 10.1.0.6 girin. Oluştur'u belirleyin.

Sanal makineyi başlatın.

Aşağıdaki bilgileri değiştirerek myVM2 için 1 ile 16 arasındaki adımları yineleyin:

Ayar myVM2 Veri Akışı Adı myVM2NIC2 Özel IP adresi 10.1.0.7

Sanal makineleri yapılandırma

Azure Bastion ile myVM1 ve myVM2'ye bağlanır ve bu bölümde ikincil ağ yapılandırmasını yapılandırabilirsiniz. İkincil ağ yapılandırması için ağ geçidi için bir yol eklersiniz. Ardından her sanal makineye IIS yükler ve web sitelerini sanal makinenin ana bilgisayar adını görüntüleyecek şekilde özelleştirebilirsiniz.

Portalın üst kısmındaki arama kutusuna Sanal makine yazın. Arama sonuçlarında Sanal makineler'i seçin.

myVM1'i seçin.

myVM1'i başlatın.

Genel Bakış'ta Bağlan'ı ve ardından Bastion'ı seçin.

Sanal makineyi oluştururken girdiğiniz kullanıcı adını ve parolayı girin.

Bastion'ın panoyu kullanmasına izin ver'i seçin.

Sunucu masaüstünde Windows Yönetim Araçları > Windows PowerShell Windows PowerShell'i >Başlat'a > gidin.

PowerShell penceresinde, iki bağlı ağ arabirimine sahip bir sanal makine için aşağıdaki çıkışa benzer bir çıktı döndüren komutunu yürütebilirsiniz

route print:=========================================================================== Interface List 4...60 45 bd 9c c7 00 ......Microsoft Hyper-V Network Adapter 11...60 45 bd 8d 44 fa ......Microsoft Hyper-V Network Adapter #3 1...........................Software Loopback Interface 1 =========================================================================== IPv4 Route Table =========================================================================== Active Routes: Network Destination Netmask Gateway Interface Metric 0.0.0.0 0.0.0.0 10.1.0.1 10.1.0.4 10 10.1.0.0 255.255.255.0 On-link 10.1.0.4 266 10.1.0.0 255.255.255.0 On-link 10.1.0.6 266 10.1.0.4 255.255.255.255 On-link 10.1.0.4 266 10.1.0.6 255.255.255.255 On-link 10.1.0.6 266 10.1.0.255 255.255.255.255 On-link 10.1.0.4 266 10.1.0.255 255.255.255.255 On-link 10.1.0.6 266 127.0.0.0 255.0.0.0 On-link 127.0.0.1 331 127.0.0.1 255.255.255.255 On-link 127.0.0.1 331 127.255.255.255 255.255.255.255 On-link 127.0.0.1 331 168.63.129.16 255.255.255.255 10.1.0.1 10.1.0.4 11 169.254.169.254 255.255.255.255 10.1.0.1 10.1.0.4 11 224.0.0.0 240.0.0.0 On-link 127.0.0.1 331 224.0.0.0 240.0.0.0 On-link 10.1.0.4 266 224.0.0.0 240.0.0.0 On-link 10.1.0.6 266 255.255.255.255 255.255.255.255 On-link 127.0.0.1 331 255.255.255.255 255.255.255.255 On-link 10.1.0.4 266 255.255.255.255 255.255.255.255 On-link 10.1.0.6 266 =========================================================================== Persistent Routes: None IPv6 Route Table =========================================================================== Active Routes: If Metric Network Destination Gateway 1 331 ::1/128 On-link 4 266 fe80::/64 On-link 11 266 fe80::/64 On-link 11 266 fe80::382:8783:5d2:f71e/128 On-link 4 266 fe80::1575:ced8:3e94:f23a/128 On-link 1 331 ff00::/8 On-link 4 266 ff00::/8 On-link 11 266 ff00::/8 On-link =========================================================================== Persistent Routes: NoneBu örnekte, Microsoft Hyper-V Ağ Bağdaştırıcısı #3 (arabirim 13), kendisine atanmış varsayılan ağ geçidi olmayan ikincil ağ arabirimidir.

PowerShell penceresinde, ikincil ağ arabirimine

ipconfig /allhangi IP adresinin atandığı görmek için komutunu yürütebilirsiniz. Bu örnekte 13 arabirimine 10.1.0.6 atanmıştır. İkincil ağ arabirimi için varsayılan ağ geçidi adresi döndürülmedi.Connection-specific DNS Suffix . : pbu0t5vjr3sevaritkncspakhd.ax.internal.cloudapp.net Description . . . . . . . . . . . : Microsoft Hyper-V Network Adapter #3 Physical Address. . . . . . . . . : 60-45-BD-A1-75-FB DHCP Enabled. . . . . . . . . . . : Yes Autoconfiguration Enabled . . . . : Yes Link-local IPv6 Address . . . . . : fe80::dfb3:b93e:3516:c5b6%12(Preferred) IPv4 Address. . . . . . . . . . . : 10.1.0.6(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 Lease Obtained. . . . . . . . . . : Monday, December 12, 2022 7:42:31 PM Lease Expires . . . . . . . . . . : Friday, January 19, 2159 2:17:19 AM Default Gateway . . . . . . . . . : DHCP Server . . . . . . . . . . . : 168.63.129.16 DHCPv6 IAID . . . . . . . . . . . : 207635901 DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-2B-28-C9-C0-60-45-BD-9B-ED-AE DNS Servers . . . . . . . . . . . : 168.63.129.16 NetBIOS over Tcpip. . . . . . . . : EnabledAlt ağ dışındaki adreslerin tüm trafiğini ağ geçidine yönlendirmek için aşağıdaki komutu yürütür:

route -p add 0.0.0.0 MASK 0.0.0.0 10.1.0.1 METRIC 5015 IF 13Bu örnekte 10.1.0.1, daha önce oluşturduğunuz sanal ağ geçidi için varsayılan ağ geçididir.

IIS'yi ve test web sitelerini yükleyip yapılandırmak için aşağıdaki komutları yürütun veya kodu kopyalayıp PowerShell penceresine yapıştırın:

## Install IIS and the management tools. ## Install-WindowsFeature -Name Web-Server -IncludeManagementTools ## Set the binding for the Default website to 10.1.0.4:80. ## $para1 = @{ Name = 'Default Web Site' BindingInformation = '10.1.0.4:80:' Protocol = 'http' } New-IISSiteBinding @para1 ## Remove the default site binding. ## $para2 = @{ Name = 'Default Web Site' BindingInformation = '*:80:' } Remove-IISSiteBinding @para2 ## Remove the default htm file. ## Remove-Item c:\inetpub\wwwroot\iisstart.htm ## Add a new htm file that displays the Contoso website. ## $para3 = @{ Path = 'c:\inetpub\wwwroot\iisstart.htm' Value = $("Hello World from www.contoso.com" + "-" + $env:computername) } Add-Content @para3 ## Create folder to host website. ## $para4 = @{ Path = 'c:\inetpub\' Name = 'fabrikam' Type = 'directory' } New-Item @para4 ## Create a new website and site binding for the second IP address 10.1.0.6. ## $para5 = @{ Name = 'Fabrikam' PhysicalPath = 'c:\inetpub\fabrikam' BindingInformation = '10.1.0.6:80:' } New-IISSite @para5 ## Add a new htm file that displays the Fabrikam website. ## $para6 = @{ Path = 'C:\inetpub\fabrikam\iisstart.htm' Value = $("Hello World from www.fabrikam.com" + "-" + $env:computername) } Add-Content @para6MyVM1 ile Bastion bağlantısını kapatın.

myVM2 için 1 ile 12 arasındaki adımları yineleyin. IIS yüklemesi için myVM2 için aşağıdaki PowerShell kodunu kullanın.

## Install IIS and the management tools. ## Install-WindowsFeature -Name Web-Server -IncludeManagementTools ## Set the binding for the Default website to 10.1.0.5:80. ## $para1 = @{ Name = 'Default Web Site' BindingInformation = '10.1.0.5:80:' Protocol = 'http' } New-IISSiteBinding @para1 ## Remove the default site binding. ## $para2 = @{ Name = 'Default Web Site' BindingInformation = '*:80:' } Remove-IISSiteBinding @para2 ## Remove the default htm file. ## Remove-Item C:\inetpub\wwwroot\iisstart.htm ## Add a new htm file that displays the Contoso website. ## $para3 = @{ Path = 'c:\inetpub\wwwroot\iisstart.htm' Value = $("Hello World from www.contoso.com" + "-" + $env:computername) } Add-Content @para3 ## Create folder to host website. ## $para4 = @{ Path = 'c:\inetpub\' Name = 'fabrikam' Type = 'directory' } New-Item @para4 ## Create a new website and site binding for the second IP address 10.1.0.7. ## $para5 = @{ Name = 'Fabrikam' PhysicalPath = 'c:\inetpub\fabrikam' BindingInformation = '10.1.0.7:80:' } New-IISSite @para5 ## Add a new htm file that displays the Fabrikam website. ## $para6 = @{ Path = 'C:\inetpub\fabrikam\iisstart.htm' Value = $("Hello World from www.fabrikam.com" + "-" + $env:computername) } Add-Content @para6

Yük dengeleyici oluşturma

Bu bölümde sanal makinelerin yükünü dengeleyen alanlar arası yedekli bir yük dengeleyici oluşturursunuz.

Bölgesel olarak yedeklilik sayesinde bir veya daha fazla kullanılabilirlik alanı başarısız olurken bölgedeki bir alan sağlıklı kaldıkça veri yolu etkin olmaya devam eder.

Yük dengeleyici oluşturulurken şunları yapılandırabilirsiniz:

- Her web sitesi için bir tane olan iki ön uç IP adresi.

- Arka uç havuzları

- Gelen yük dengeleme kuralları

Portalın üst kısmındaki arama kutusuna Yük dengeleyici yazın. Arama sonuçlarında Yük dengeleyiciler'i seçin.

Yük dengeleyici sayfasında Oluştur'u seçin.

Yük dengeleyici oluştur sayfasının Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu Load-balancer-rg öğesini seçin. Örnek ayrıntıları Veri Akışı Adı myLoadBalancer girin Bölge Doğu ABD’yi seçin. SKU Varsayılan Standart'ta bırakın. Tür Genel’i seçin. Katman Varsayılan Bölgesel ayarı değiştirmeyin. İleri: Ön uç IP yapılandırması'nı seçin.

Ön uç IP yapılandırması'nda + Ön uç IP yapılandırması ekle'yi seçin.

Ön uç IP yapılandırması ekle bölümüne aşağıdaki bilgileri girin veya seçin:

Ayar Değer Veri Akışı Adı Frontend-contoso girin. IP sürümü IPv4 seçin. IP türü IP adresi'ne tıklayın. Genel IP adresi Yeni oluştur’u seçin.

Kullanılabilirlik alanında Ad Seç Alanlar arası yedekli olarak myPublicIP-contoso girin.

Yönlendirme tercihi için Microsoft Network varsayılanını değiştirmeyin.

Tamam'ı seçin.Not

IPv6 şu anda Yönlendirme Tercihi veya Bölgeler arası yük dengeleme (Genel Katman) ile desteklenmemektedir.

IP ön ekleri hakkında daha fazla bilgi için bkz . Azure Genel IP adresi ön eki.

Kullanılabilirlik Alanları olan bölgelerde, bölge yok (varsayılan seçenek), belirli bir bölge veya alanlar arası yedekli seçeneğini belirleyebilirsiniz. Seçim, belirli etki alanı hata gereksinimlerinize bağlıdır. Kullanılabilirlik Alanları olmayan bölgelerde bu alan görünmez.

Kullanılabilirlik alanları hakkında daha fazla bilgi için bkz . Kullanılabilirlik alanlarına genel bakış.Ekle'yi seçin.

+ Ön uç IP yapılandırması ekle'yi seçin.

Ön uç IP yapılandırması ekle bölümüne aşağıdaki bilgileri girin veya seçin:

Ayar Değer Veri Akışı Adı Frontend-fabrikam girin. IP sürümü IPv4 seçin. IP türü IP adresi'ne tıklayın. Genel IP adresi Yeni oluştur’u seçin.

Kullanılabilirlik alanında Ad Seç Alanlar arası yedekli için myPublicIP-fabrikam yazın.

Yönlendirme tercihi için Microsoft Network varsayılanını değiştirmeyin.

Tamam'ı seçin.Ekle'yi seçin.

İleri: Arka uç havuzları'ı seçin.

Arka uç havuzları sekmesinde + Arka uç havuzu ekle'yi seçin.

Arka uç havuzu ekleme bölümüne aşağıdaki bilgileri girin veya seçin:

Ayar Değer Veri Akışı Adı myBackendPool-contoso girin. Sanal ağ myVNet'i seçin. Arka Uç Havuzu Yapılandırması NIC'yi seçin. IP yapılandırmalarında + Ekle'yi seçin.

ipconfig1 (10.1.0.4) ve ipconfig1 (10.1.0.5) ile karşılık gelen myVM1 ve myVM2'yi seçin.

Ekle'yi seçin.

Kaydet'i seçin.

+ Arka uç havuzu ekle'yi seçin.

Arka uç havuzu ekleme bölümüne aşağıdaki bilgileri girin veya seçin:

Ayar Değer Veri Akışı Adı myBackendPool-fabrikam girin. Sanal ağ myVNet'i seçin. Arka Uç Havuzu Yapılandırması NIC'yi seçin. IP yapılandırmalarında + Ekle'yi seçin.

ipconfig1 (10.1.0.6) ve ipconfig1 (10.1.0.7) ile karşılık gelen myVM1 ve myVM2'yi seçin.

Ekle'yi seçin.

Kaydet'i seçin.

İleri: Gelen kurallar'ı seçin.

Gelen kuralları sekmesindeki Yük dengeleme kuralı'nda + Yük dengeleme kuralı ekle'yi seçin.

Yük dengeleme kuralı ekle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Değer Veri Akışı Adı MYHTTPRule-contoso girin IP Sürümü IPv4 seçin. Ön uç IP adresi Ön uç-contoso'ya tıklayın. Arka uç havuzu myBackendPool-contoso öğesini seçin. Protokol TCP’yi seçin. Bağlantı noktası 80 girin. Arka uç bağlantı noktası 80 girin. Durumu araştırması Yeni oluştur’u seçin.

Ad alanına myHealthProbe-contoso girin.

Protokol'de TCP'yi seçin.

Diğer varsayılan değerleri bırakın ve Tamam'ı seçin.Oturum kalıcılığı Hiçbiri seçeneğini belirtin. Boşta bekleme zaman aşımı (dakika) 15 girin veya seçin. TCP sıfırlama Etkin'i seçin. Kayan IP Devre dışı öğesini seçin. Giden kaynak ağ adresi çevirisi (SNAT) Varsayılan olarak bırakın (Önerilen) Arka uç havuzu üyelerine İnternet erişimi sağlamak için giden kuralları kullanın. Ekle'yi seçin.

Yük dengeleme kuralı ekle'yi seçin.

Yük dengeleme kuralı ekle bölümünde aşağıdaki bilgileri girin veya seçin:

Ayar Değer Veri Akışı Adı MyHTTPRule-fabrikam girin IP Sürümü IPv4 seçin. Ön uç IP adresi Ön uç-fabrikam'ı seçin. Arka uç havuzu myBackendPool-fabrikam öğesini seçin. Protokol TCP’yi seçin. Bağlantı noktası 80 girin. Arka uç bağlantı noktası 80 girin. Durumu araştırması Yeni oluştur’u seçin.

Ad alanına myHealthProbe-fabrikam yazın.

Protokol'de TCP'yi seçin.

Diğer varsayılan değerleri bırakın ve Tamam'ı seçin.Oturum kalıcılığı Hiçbiri seçeneğini belirtin. Boşta bekleme zaman aşımı (dakika) 15 girin veya seçin. TCP sıfırlama Etkin'i seçin. Kayan IP Devre dışı öğesini seçin. Giden kaynak ağ adresi çevirisi (SNAT) Varsayılan olarak bırakın (Önerilen) Arka uç havuzu üyelerine İnternet erişimi sağlamak için giden kuralları kullanın. Ekle'yi seçin.

Sayfanın en altındaki mavi Gözden Geçir + oluştur düğmesini seçin.

Oluştur'u belirleyin.

Not

Bu örnekte, giden İnternet erişimi sağlamak için bir NAT ağ geçidi oluşturduk. NAT ağ geçidinde isteğe bağlı olmadığından yapılandırmadaki giden kuralları sekmesi atlanır. Azure NAT ağ geçidi hakkında daha fazla bilgi için bkz. Azure Sanal Ağ NAT nedir? Azure'daki giden bağlantılar hakkında daha fazla bilgi için bkz. Giden bağlantılar için Kaynak Ağ Adresi Çevirisi (SNAT)

Yük dengeleyiciyi test etme

Bu bölümde, her web sitesinin genel IP adresini bulursunuz. Daha önce oluşturduğunuz web sitelerini test etmek için IP'yi bir tarayıcıya girersiniz.

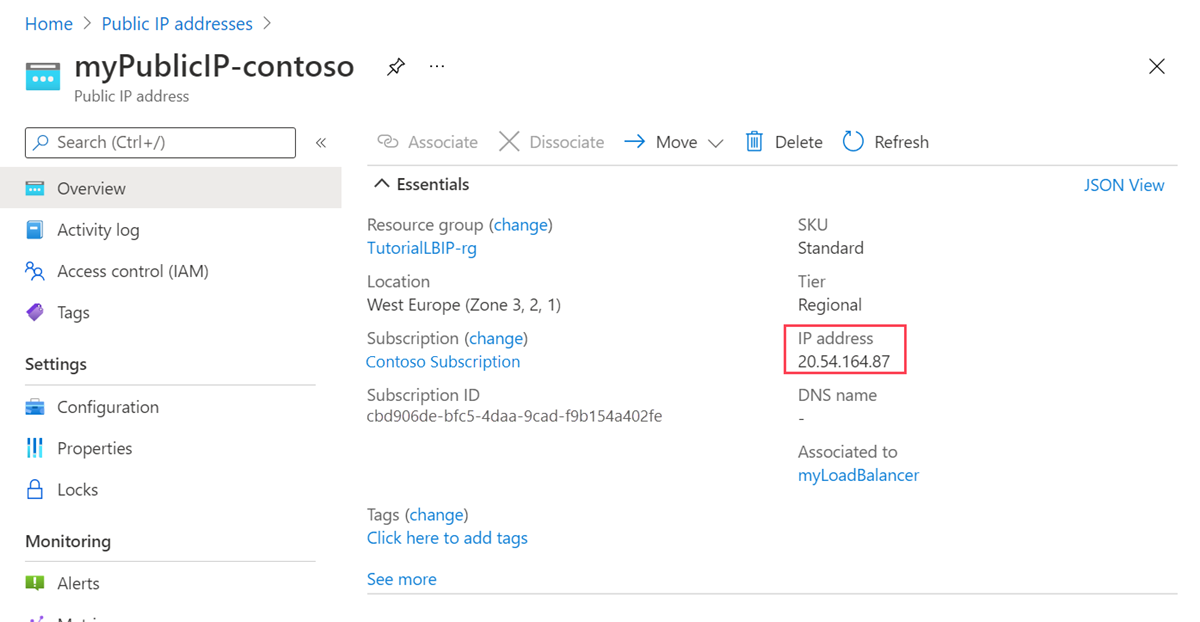

Portalın üst kısmındaki arama kutusuna Genel IP girin. Arama sonuçlarında Genel IP adresleri'ni seçin.

myPublicIP-contoso öğesini seçin.

myPublicIP-contoso genel bakış sayfasındaki IP adresini kopyalayın.

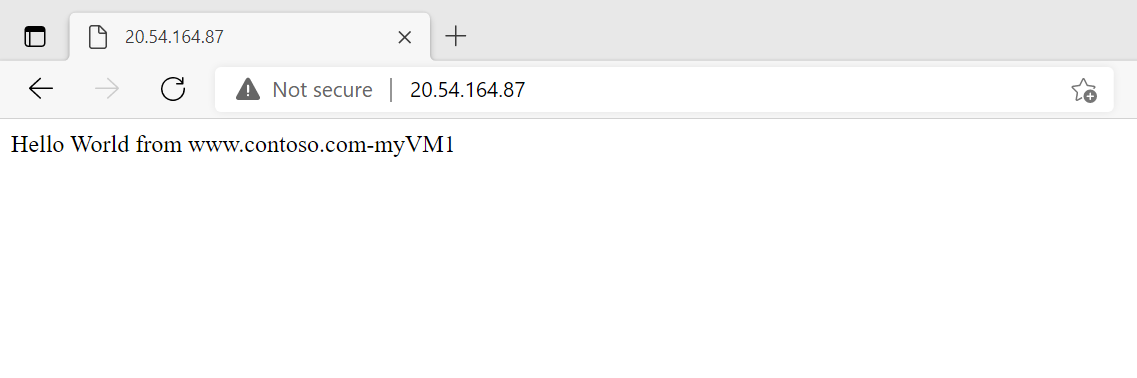

Bir web tarayıcısı açın ve genel IP adresini adres çubuğuna yapıştırın.

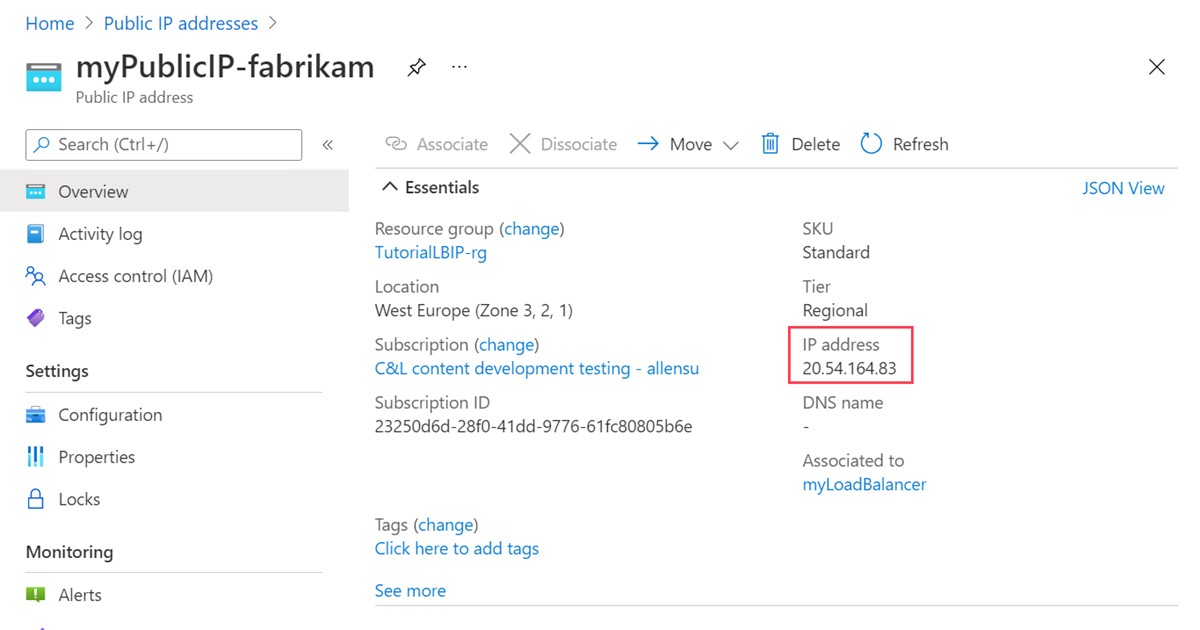

Genel IP adreslerine dönün. myPublicIP-fabrikam öğesini seçin.

myPublicIP-fabrikam genel bakış sayfasındaki IP adresini kopyalayın.

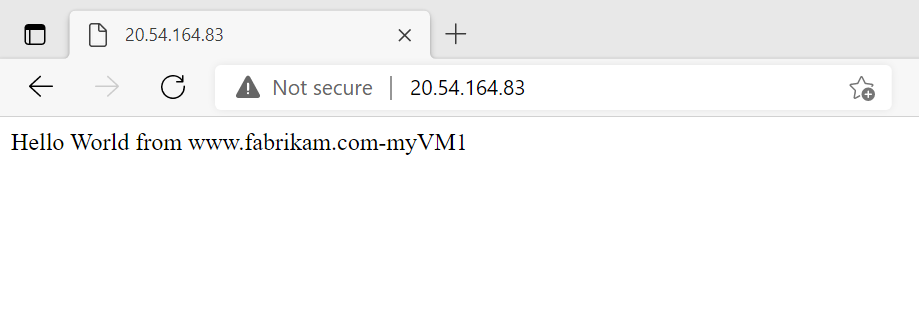

Bir web tarayıcısı açın ve genel IP adresini adres çubuğuna yapıştırın.

Yük dengeleyiciyi test etmek için tarayıcıyı yenileyin veya sanal makinelerden birini kapatın.

Kaynakları temizleme

Bu uygulamayı kullanmaya devam etmeyecekseniz aşağıdaki adımlarla sanal makineleri ve yük dengeleyiciyi silin:

Portalın üst kısmındaki arama kutusuna Kaynak grubu yazın. Arama sonuçlarında Kaynak grupları'nı seçin.

Kaynak gruplarında load-balancer-rg öğesini seçin.

Kaynak grubunu sil'i seçin.

KAYNAK GRUBU ADI: türüne load-balancer-rg girin. Sil'i seçin.

Sonraki adımlar

Bölgeler arası yük dengeleyici oluşturmayı öğrenmek için sonraki makaleye geçin: