Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

En iyi yöntem kılavuzu, Microsoft Sentinel'e yönelik teknik belgelerde sağlanır. Bu makalede, Microsoft Sentinel'i dağıtırken, yönetirken ve kullanırken kullanılacak bazı temel yönergeler vurgulanır.

Önemli

Microsoft Sentinel, Microsoft Defender XDR veya E5 lisansı olmayan müşteriler de dahil olmak üzere Microsoft Defender portalında genel olarak kullanılabilir.

Temmuz 2026'dan itibaren Azure portalında Microsoft Sentinel kullanan tüm müşteriler Defender portalına yönlendirilecek ve yalnızca Defender portalında Microsoft Sentinel'i kullanacaktır. Temmuz 2025'den itibaren birçok yeni müşteri otomatik olarak eklenir ve Defender portalına yönlendirilir.

Azure portalında Hala Microsoft Sentinel kullanıyorsanız, sorunsuz bir geçiş sağlamak ve Microsoft Defender tarafından sunulan birleşik güvenlik işlemleri deneyiminden tam olarak yararlanmak için Defender portalına geçişinizi planlamaya başlamanızı öneririz. Daha fazla bilgi için bkz. Taşıma Zamanı: Daha fazla güvenlik için Microsoft Sentinel'in Azure portalını kullanımdan kaldırma.

Microsoft Sentinel'i kullanmaya başlamak için Microsoft Sentinel dağıtımınızı planlamak, dağıtmak ve hassas ayarlamalar yapmak için üst düzey adımları kapsayan dağıtım kılavuzuna bakın. Bu kılavuzdan sağlanan bağlantıları seçerek dağıtımınızdaki her aşama için ayrıntılı yönergeler bulabilirsiniz.

Tek platformlu mimariyi benimseme

Microsoft Sentinel, ekiplerin veri yönetimini basitleştirmesine, maliyetleri iyileştirmesine ve yapay zekanın benimsenmesini hızlandırmasına olanak tanıyan uygun fiyatlı, uzun süreli depolama sunan modern bir veri gölüyle tümleşiktir. Microsoft Sentinel veri gölü, güvenlik verileri için tek platformlu bir mimari sağlar ve Microsoft Sentinel'in zengin bağlayıcı ekosistemini kullanırken analistleri birleşik bir sorgu deneyimiyle güçlendirmektedir. Daha fazla bilgi için bkz. Microsoft Sentinel data lake .

Microsoft Sentinel'i Microsoft Defender portalına ekleme ve Microsoft Defender XDR ile tümleştirme

Microsoft Defender XDR ile olay yönetimi ve gelişmiş tehdit avcılığı gibi özellikleri birleştirmek için Microsoft Sentinel'i Microsoft Defender portalına eklemeyi göz önünde bulundurun.

Microsoft Sentinel'i Microsoft Defender portalına eklemezseniz şunları unutmayın:

- Temmuz 2026'ya kadar Azure portalını kullanan tüm Microsoft Sentinel müşterileri Defender portalına yönlendirilecektir.

- O zamana kadar, Azure portalında Microsoft Defender hizmet verilerini Microsoft Sentinel ile tümleştirmek için Defender XDR veri bağlayıcısını kullanabilirsiniz.

Aşağıdaki çizimde, Microsoft'un XDR çözümünün Microsoft Sentinel ile sorunsuz bir şekilde nasıl tümleştirileceği gösterilmektedir.

Daha fazla bilgi için aşağıdaki makaleleri inceleyin:

- Microsoft Sentinel ile Microsoft Defender XDR tümleştirmesi

- Microsoft Sentinel'i Microsoft Defender XDR'ye bağlama

- Microsoft Defender portalında Microsoft Sentinel

Microsoft güvenlik hizmetlerini tümleştirme

Microsoft Sentinel, çalışma alanınıza veri gönderen bileşenler tarafından güçlendirilir ve diğer Microsoft hizmetleri tümleştirmeler aracılığıyla daha güçlü hale getirilmiştir. Bulut için Microsoft Defender Uygulamaları, Uç Nokta için Microsoft Defender ve Kimlik için Microsoft Defender gibi ürünlere alınan günlükler, bu hizmetlerin algılamalar oluşturmasına izin verir ve bu algılamaları Microsoft'a sağlar Gözcü. Günlükler, olaylar ve olaylar için daha eksiksiz bir resim sağlamak üzere doğrudan Microsoft Sentinel'e de aktarılabilir.

Microsoft Sentinel, diğer kaynaklardan gelen uyarıları ve günlükleri almaktan daha fazlasını da sağlar:

| Kapasite | Description |

|---|---|

| Tehdit algılama | Yapay zeka ile tehdit algılama özellikleri, çalışma kitapları aracılığıyla etkileşimli görseller oluşturup sunmanıza, uyarılar üzerinde otomatik olarak işlem yapmak için playbook çalıştırmanıza, güvenlik işlemlerinizi geliştirmek için makine öğrenmesi modellerini tümleştirmenize ve tehdit zekası platformlarından zenginleştirme akışlarını alıp getirmenize olanak tanır. |

| Tehdit araştırması | Uyarıları ve varlıkları görselleştirmenize ve keşfetmenize, kullanıcı ve varlık davranışındaki anomalileri algılamanıza ve araştırma sırasında gerçek zamanlı olayları izlemenize olanak sağlayan tehdit araştırması özellikleri. |

| Veri toplama | Hem şirket içinde hem de birden çok bulutta tüm kullanıcılar, cihazlar, uygulamalar ve altyapı genelinde veri toplayın. |

| Tehdit yanıtı | Azure hizmetleri ve mevcut araçlarınızla entegre olan playbook'lar gibi tehdit yanıtı kapasiteleri. |

| İş ortağı entegrasyonları | Microsoft Sentinel veri bağlayıcılarını kullanarak iş ortağı platformlarıyla tümleşir ve SOC ekipleri için temel hizmetler sağlar. |

Özel tümleştirme çözümleri (iş ortakları) oluşturma

Microsoft Sentinel ile tümleşen özel çözümler oluşturmak isteyen iş ortakları için bkz. Microsoft Sentinel ile tümleşen iş ortakları için en iyi yöntemler.

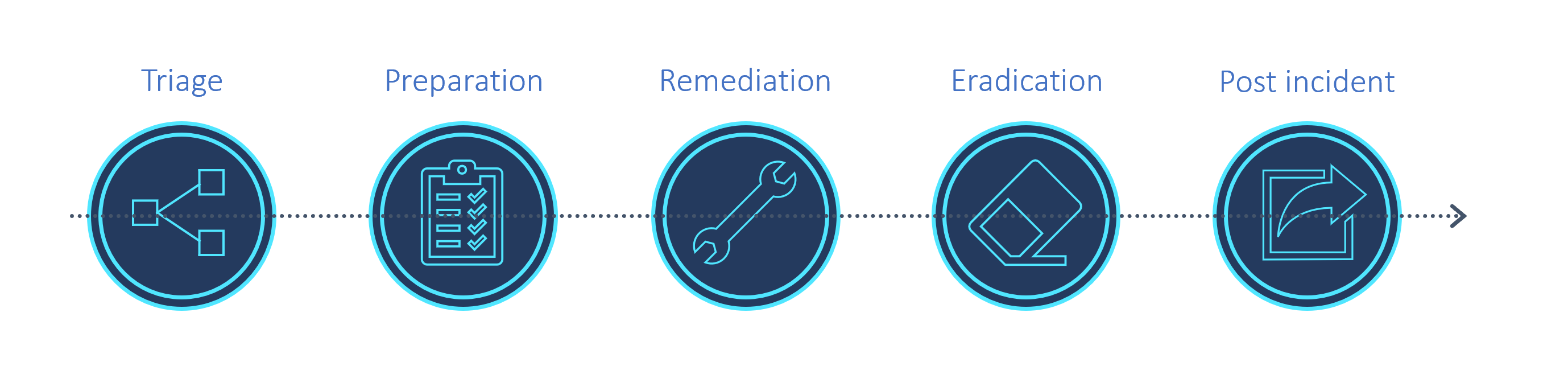

Olay yönetimi ve yanıt sürecini planlama

Aşağıdaki görüntüde, bir olay yönetimi ve yanıt sürecinde önerilen adımlar gösterilmektedir.

Aşağıdaki tabloda üst düzey olay yönetimi ve yanıt görevleri ile ilgili en iyi yöntemler sağlanmaktadır. Daha fazla bilgi için bkz. Azure portalında Microsoft Sentinel olay araştırması veya Microsoft Defender portalında olaylar ve uyarılar.

| Görev | En iyi uygulama |

|---|---|

| Olayları Gözden Geçir sayfası | Olaylar sayfasında başlığı, önem derecesini ve ilgili uyarıları, günlükleri ve ilgi çekici varlıkları listeleyen bir olayı gözden geçirin. Ayrıca olaylardan toplanan log kayıtlarına ve olayla ilgili tüm araçlara erişebilirsiniz. |

| Olay grafiğini kullanma | Bir saldırının tam kapsamını görmek için olay için Olay grafiğini gözden geçirin. Ardından olayların zaman çizelgesini oluşturabilir ve bir tehdit zincirinin kapsamını keşfedebilirsiniz. |

| Hatalı pozitif sonuçların olaylarını gözden geçirme | Elinizde hatalı pozitif olup olmadığını anlamak için hesaplar, URL'ler, IP adresi, konak adları, etkinlikler, zaman çizelgesi gibi önemli varlıklar hakkındaki verileri kullanın. Bu durumda olayı doğrudan kapatabilirsiniz. Olayın gerçek bir pozitif olduğunu fark ederseniz günlükleri, varlıkları araştırmak ve tehdit zincirini keşfetmek için doğrudan Olaylar sayfasından işlem yapın. Tehdidi tanımladıktan ve bir eylem planı oluşturduktan sonra araştırmaya devam etmek için Microsoft Sentinel ve diğer Microsoft güvenlik hizmetlerindeki diğer araçları kullanın. |

| Bilgileri görselleştirme | Kuruluşunuzun güvenlik duruşu hakkında fikir edinmek için Microsoft Sentinel genel bakış panosuna göz atın. Daha fazla bilgi için bkz . Toplanan verileri görselleştirme. Microsoft Sentinel'e genel bakış sayfasındaki bilgilere ve eğilimlere ek olarak, çalışma kitapları değerli araştırma araçlarıdır. Örneğin, belirli olayları ilişkili varlıklar ve uyarılarla birlikte araştırmak için Investigation Insights çalışma kitabını kullanın. Bu çalışma kitabı, ilgili günlükleri, eylemleri ve uyarıları göstererek varlıkları daha ayrıntılı incelemenizi sağlar. |

| Tehditleri avlama | Kök nedenleri araştırıp ararken, yerleşik tehdit avcılığı sorguları çalıştırın ve güvenlik ihlallerine ilişkin tüm göstergelerin sonuçlarını denetleyin. Daha fazla bilgi için bkz . Microsoft Sentinel'de tehdit avcılığı. |

| Canlı akışı kullanma | Bir araştırma sırasında veya tehdidi düzeltmek ve ortadan kaldırmaya yönelik adımlar attıktan sonra canlı akışı kullanın. Canlı akış, devam eden kötü amaçlı olaylar olup olmadığını veya kötü amaçlı olayların devam edip etmediğini gerçek zamanlı olarak izlemenizi sağlar. |

| Varlık davranışı | Microsoft Sentinel'deki varlık davranışı, kullanıcıların hesapları ve konak adlarını araştırma gibi belirli varlıklara yönelik eylemleri ve uyarıları gözden geçirmesine ve araştırmasına olanak tanır. Daha fazla bilgi için bkz. - Microsoft Sentinel'de Kullanıcı ve Varlık Davranış Analizini (UEBA) Etkinleştirme - UEBA verileriyle olayları araştırma - Microsoft Sentinel UEBA zenginleştirmeleri başvurusu |

| Watchlists | Alınan verilerden ve zenginleştirme verileri gibi dış kaynaklardan verileri birleştiren bir izleme listesi kullanın. Örneğin, kuruluşunuz tarafından kullanılan veya son sonlandırılan çalışanlar tarafından kullanılan IP adresi aralıklarının listesini oluşturun. İzleme listelerini izleme listelerine algılama, tehdit avcılığı ve araştırma sırasında kullanmak üzere kötü amaçlı IP adresleri ekleme gibi zenginleştirme verilerini toplamak için playbook'larla birlikte kullanın. Olay sırasında, araştırma verilerini içermek için izleme listelerini kullanın ve ardından hassas verilerin görünümde kalmaması için araştırmanız tamamlandığında bunları silin. Daha fazla bilgi için bkz . Microsoft Sentinel'de İzleme Listeleri. |

Veri toplamayı ve alımı iyileştirme

Veri bağlayıcılarının önceliklerini belirleme, günlükleri filtreleme ve veri alımını iyileştirme gibi Microsoft Sentinel veri toplama en iyi yöntemlerini gözden geçirin.

Kusto Sorgu Dili sorgularınızı daha hızlı hale getirme

Sorguları daha hızlı hale getirmek için Kusto Sorgu Dili en iyi yöntemlerini gözden geçirin.