Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede, kullanıcılarına uzaktan erişim ayarlamak veya mevcut çözümlerini ek kapasiteyle desteklemek amacıyla kuruluşların kullanabileceği seçenekler açıklanmaktadır. Azure VPN Gateway noktadan siteye VPN çözümü bulut tabanlıdır ve kullanıcıların evden çalışma talebini artırmak için hızlı bir şekilde sağlanabilir. Artan kapasiteye artık ihtiyaç duyulmadığında ölçeği kolayca artırabilir ve kapatabilirsiniz.

Noktadan siteye VPN hakkında

Noktadan siteye (P2S) VPN ağ geçidi bağlantıları, bağımsız bir istemci bilgisayardan sanal ağınıza güvenli bir bağlantı kurmanıza olanak sağlar. P2S bağlantısı, istemci bilgisayardan başlatılarak oluşturulur. Bu çözüm, Azure sanal ağlarına veya şirket içi veri merkezlerine evden veya konferans gibi uzak bir konumdan bağlanmak isteyen iş arayanlar için kullanışlıdır. Daha fazla bilgi için Azure noktadan siteye VPN ve VPN Gateway noktadan siteye VPN'e ve VPN Gateway SSS'sine bakın.

Aşağıdaki tabloda, istemci işletim sistemleri ve bunlara sağlanan kimlik doğrulama seçenekleri gösterilmektedir. Zaten kullanımda olan istemci işletim sistemine göre kimlik doğrulama yöntemini seçmek yararlı olabilir. Örneğin, bağlanması gereken istemci işletim sistemlerinin bir karışımına sahipseniz Sertifika tabanlı kimlik doğrulaması ile OpenVPN'i seçin. Ayrıca noktadan siteye VPN'in yalnızca rota tabanlı VPN ağ geçitlerinde desteklendiğini unutmayın.

| Kimlik doğrulama yöntemi | Tünel türü | İstemci İşletim Sistemi | VPN istemcisi |

|---|---|---|---|

| Sertifika | |||

| IKEv2, SSTP | Windows | Yerel VPN istemcisi | |

| IKEv2 | macOS | Yerel VPN istemcisi | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN istemcisi OpenVPN istemci sürümü 2.x OpenVPN istemci sürümü 3.x |

|

| OpenVPN | macOS | OpenVPN istemcisi | |

| OpenVPN | iOS | OpenVPN istemcisi | |

| OpenVPN | Linux |

Azure VPN İstemcisi OpenVPN istemcisi |

|

| Microsoft Entra Kimlik Doğrulama | |||

| OpenVPN | Windows | Azure VPN istemcisi | |

| OpenVPN | macOS | Azure VPN İstemcisi | |

| OpenVPN | Linux | Azure VPN İstemcisi |

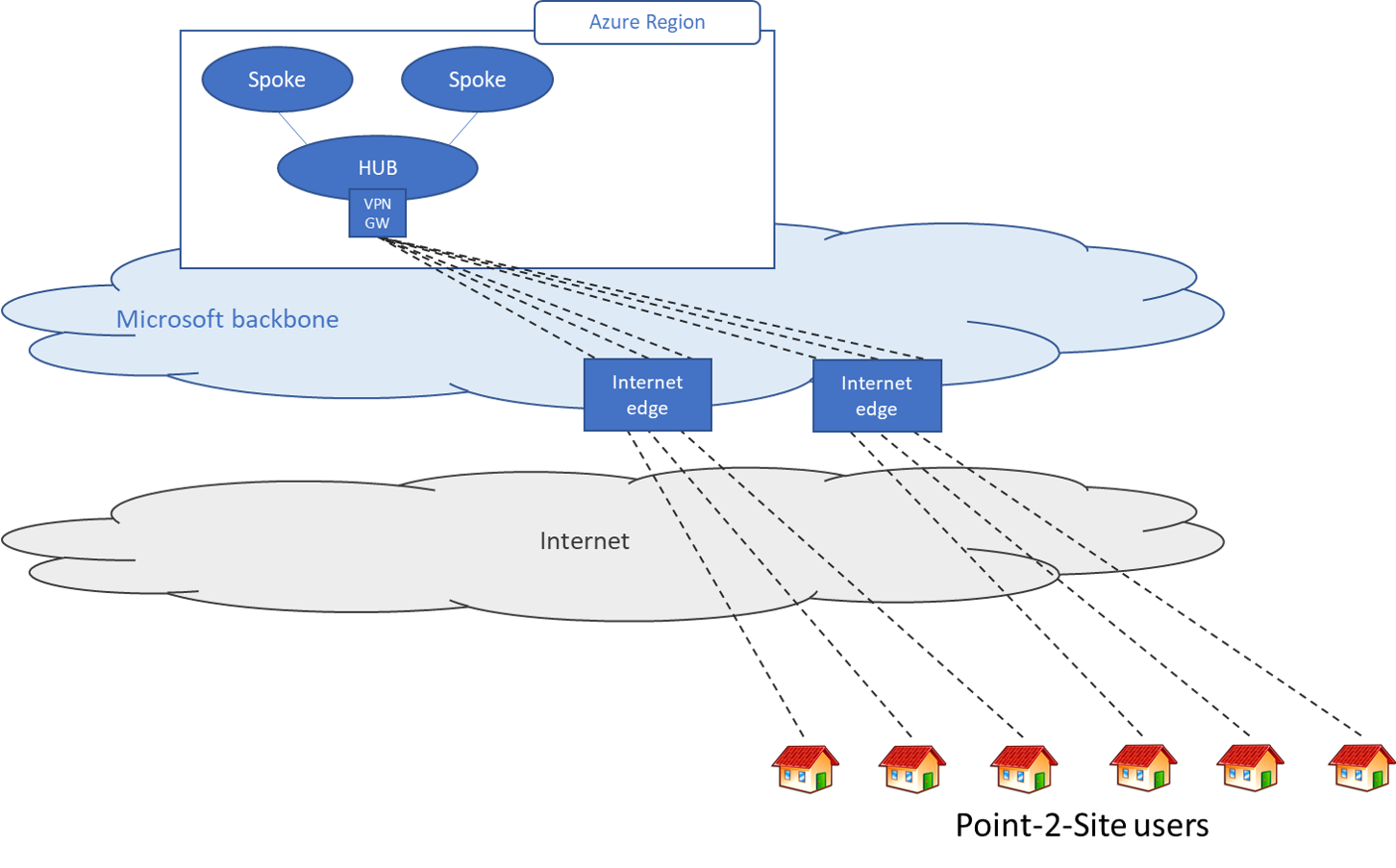

Senaryo 1 - Kullanıcıların yalnızca Azure'daki kaynaklara erişmesi gerekir

Bu senaryoda, uzak kullanıcıların yalnızca Azure'daki kaynaklara erişmesi gerekir.

Üst düzeyde, kullanıcıların Azure kaynaklarına güvenli bir şekilde bağlanmasını sağlamak için aşağıdaki adımlar gereklidir:

Sanal ağ geçidi oluşturun (eğer yoksa).

Ağ geçidinde noktadan siteye VPN'i yapılandırın.

- Sertifika kimlik doğrulaması için Noktadan siteye sertifika ile kimlik doğrulamayı yapılandırma bölümüne bakın.

- Microsoft Entra Id kimlik doğrulaması için bkz . Noktadan siteye Microsoft Entra Id kimlik doğrulamasını yapılandırma

- Noktadan siteye bağlantı sorunlarını gidermek için bkz . Sorun giderme: Azure noktadan siteye bağlantı sorunları.

VPN istemci yapılandırmasını indirin ve dağıtın.

Sertifikaları (sertifika kimlik doğrulaması seçiliyse) istemcilere dağıtın.

Azure VPN'e bağlanın.

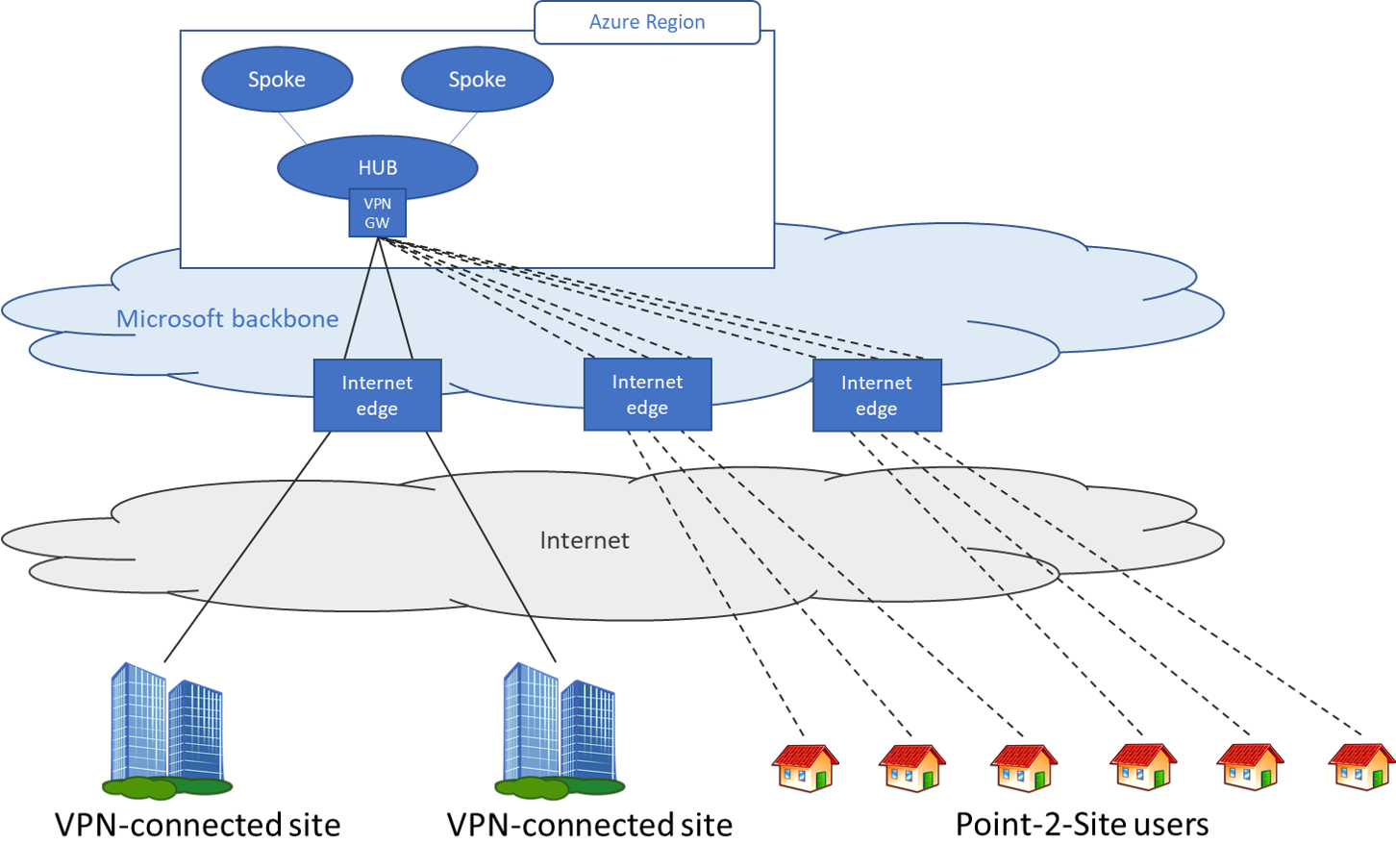

Senaryo 2 - Kullanıcıların Azure'daki kaynaklara ve/veya şirket içi kaynaklara erişmesi gerekir

Bu senaryoda, uzak kullanıcıların Azure'daki ve şirket içi veri merkezlerindeki kaynaklara erişmesi gerekir.

Üst düzeyde, kullanıcıların Azure kaynaklarına güvenli bir şekilde bağlanmasını sağlamak için aşağıdaki adımlar gereklidir:

- Sanal ağ geçidi oluşturun (eğer mevcut değilse).

- Ağ geçidinde noktadan siteye VPN'yi yapılandırın (bkz . Senaryo 1).

- BGP etkinken Azure sanal ağ geçidinde siteden siteye tüneli yapılandırın.

- Şirket içi cihazı Azure sanal ağ geçidine bağlanacak şekilde yapılandırın.

- Azure portalından noktadan siteye profili indirme ve istemcilere dağıtma

Siteden siteye VPN tüneli ayarlamayı öğrenmek için bkz . Siteden siteye VPN bağlantısı oluşturma.

Sonraki Adımlar

- P2S bağlantısı yapılandırma - Microsoft Entra Id kimlik doğrulaması

- P2S bağlantısı yapılandırma - Sertifika kimlik doğrulaması

- P2S bağlantısı yapılandırma - RADIUS kimlik doğrulaması

- VPN Gateway noktadan siteye VPN hakkında

- Noktadan siteye VPN yönlendirme hakkında

"OpenVPN", OpenVPN Inc.'in ticari markasıdır.