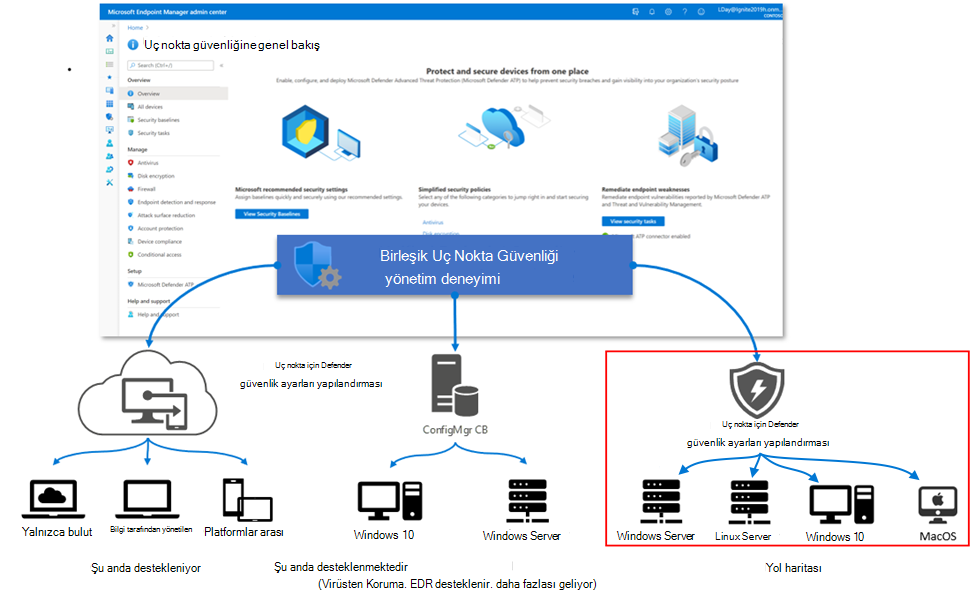

Uç Nokta için Microsoft Defender'a eklenen cihazlarda uç nokta güvenlik ilkelerini yönetme

Uç Nokta için Microsoft Defender'ı kullandığınızda, Bu cihazları Intune'a kaydetmeden Defender'a eklediğiniz cihazlardaKi Defender güvenlik ayarlarını yönetmek için Microsoft Intune'dan uç nokta güvenlik ilkeleri dağıtabilirsiniz. Bu özellik , Uç Nokta için Defender güvenlik ayarları yönetimi olarak bilinir.

Cihazları güvenlik ayarları yönetimi aracılığıyla yönetirken:

Uç Nokta için Defender uç nokta güvenliği ilkelerini yapılandırmak ve bu ilkeleri Microsoft Entra ID gruplarına atamak için Microsoft Intune yönetim merkezini veya Microsoft 365 Defender portalını kullanabilirsiniz. Defender portalı, cihaz görünümleri, ilke yönetimi ve güvenlik ayarları yönetimi raporları için kullanıcı arabirimini içerir.

Defender portalından Intune uç nokta güvenlik ilkelerini yönetme yönergelerini görüntülemek için Defender içeriğindeki Uç Nokta için Microsoft Defender'da uç nokta güvenlik ilkelerini yönetme bölümüne bakın.

Cihazlar, atanan ilkelerini Microsoft Entra ID cihaz nesnesine göre alır. Microsoft Entra'da henüz kayıtlı olmayan bir cihaz bu çözümün bir parçası olarak birleştirilir.

Bir cihaz bir ilke aldığında, cihazdaki Uç Nokta için Defender bileşenleri ilkeyi zorlar ve cihazın durumunu bildirir. Cihazın durumu Microsoft Intune yönetim merkezinde ve Microsoft Defender portalında kullanılabilir.

Bu senaryo, Microsoft Intune Endpoint Security yüzeyini Intune'a kayıt yapabilen cihazlara genişletir. Bir cihaz Intune (Intune'a kayıtlı) tarafından yönetildiğinde, cihaz Uç Nokta için Defender güvenlik ayarları yönetimi ilkelerini işlemez. Bunun yerine, Uç Nokta için Defender ilkesini cihazlarınıza dağıtmak için Intune'u kullanın.

Şunlar için geçerlidir:

- Windows 10 ve Windows 11

- Windows Server (2012 R2 ve üstü)

- Linux

- macOS

Önkoşullar

Uç Nokta için Defender güvenlik ayarları yönetimi Senaryosu gereksinimleri için aşağıdaki bölümleri gözden geçirin.

Çevre

Desteklenen bir cihaz Uç Nokta için Microsoft Defender'a eklendiğinde:

- Cihaz, Intune'a mobil cihaz yönetimi (MDM) kaydı olan mevcut bir Microsoft Intune iletişim durumu için ankete alınır.

- Intune iletişim durumu olmayan cihazlar, güvenlik ayarları yönetimi özelliğini etkinleştirir.

- Tamamen Microsoft Entra kayıtlı olmayan cihazlar için, Microsoft Entra Id'de cihazın ilkeleri almasını sağlayan yapay bir cihaz kimliği oluşturulur. Tam kayıtlı cihazlar geçerli kayıtlarını kullanır.

- Microsoft Intune'dan alınan ilkeler, Uç Nokta için Microsoft Defender tarafından cihazda uygulanır.

Güvenlik ayarları yönetimi henüz Kamu bulutlarında desteklenmemektedir. Daha fazla bilgi için bkz. US Government müşterileri için Uç Nokta için Microsoft Defender'daticari özellik eşlik.

Bağlantı gereksinimleri

Cihazların aşağıdaki uç noktaya erişimi olmalıdır:

*.dm.microsoft.com- Joker karakter kullanımı, kayıt, iade ve raporlama için kullanılan ve hizmet ölçeklendirildikçe değişebilen bulut hizmeti uç noktalarını destekler.

Desteklenen platformlar

Uç Nokta için Microsoft Defender güvenlik yönetimi ilkeleri aşağıdaki cihaz platformları için desteklenir:

Linux:

Linux aracısı için Uç Nokta için Microsoft Defendersürüm 101.23052.0009 veya üzeri ile güvenlik ayarları yönetimi aşağıdaki Linux dağıtımlarını destekler:

- Red Hat Enterprise Linux 7.2 veya üzeri

- CentOS 7.2 veya üzeri

- Ubuntu 16.04 LTS veya üzeri LTS

- Debian 9 veya üzeri

- SUSE Linux Enterprise Server 12 veya üzeri

- Oracle Linux 7.2 veya üzeri

- Amazon Linux 2

- Fedora 33 veya üzeri

Defender aracısının sürümünü onaylamak için Defender portalında cihazlar sayfasına gidin ve cihazlar Envanterler sekmesinde Linux için Defender'ı arayın. Aracı sürümünü güncelleştirme konusunda rehberlik için bkz. Linux üzerinde Uç Nokta için Microsoft Defender güncelleştirmelerini dağıtma.

Bilinen sorun: Defender aracısı sürüm 101.23052.0009 ile Linux cihazları aşağıdaki dosya yolu eksik olduğunda kaydedilemiyor: /sys/class/dmi/id/board_vendor.

macOS:

macOS aracı sürümü 101.23052.0004 veya üzeri için Uç Nokta için Microsoft Defender ile güvenlik ayarları yönetimi aşağıdaki macOS sürümlerini destekler:

- macOS 14 (Sonoma)

- macOS 13 (Ventura)

- macOS 12 (Monterey)

- macOS 11 (Big Sur)

Defender aracısının sürümünü onaylamak için Defender portalında cihazlar sayfasına gidin ve cihazlar Envanterler sekmesinde macOS için Defender'ı arayın. Aracı sürümünü güncelleştirme konusunda rehberlik için bkz. macOS'ta Uç Nokta için Microsoft Defender güncelleştirmelerini dağıtma.

Bilinen sorun: Defender aracısının 101.23052.0004 sürümünde, güvenlik ayarları yönetimine kaydolmadan önce Microsoft Entra ID'ye kaydedilen macOS cihazları, Microsoft Entra ID'de yapay bir kayıt olan yinelenen bir Cihaz Kimliği alır. Hedefleme ilkesi için bir Microsoft Entra grubu oluşturduğunuzda, güvenlik ayarları yönetimi tarafından oluşturulan yapay Cihaz Kimliğini kullanmanız gerekir. Microsoft Entra Id'de, sentetik Cihaz Kimliği için Birleştirme Türü sütunu boş olur.

Windows:

- Windows 10 Professional/Enterprise ( KB5023773 ile)

- Windows 11 Professional/Enterprise ( KB5023778 ile)

- Down-Level Cihazlar için Microsoft Defender ile Windows Server 2012 R2

- Down-Level Cihazlar için Microsoft Defender ile Windows Server 2016

- Windows Server 2019 ( KB5025229 ile)

- Windows Server 2022 ( KB5025230 ile)

Not

Windows'un 32 bit sürümleri desteklenmez.

Güvenlik ayarları yönetimi şu cihazlarda çalışmaz ve desteklenmez:

- Sanal Masaüstü Altyapısı (VDI) istemcileri veya Azure Sanal Masaüstleri gibi kalıcı olmayan masaüstleri.

- Etki Alanı Denetleyicileri

Önemli

Bazı durumlarda, alt düzey sunucu İşletim sistemi (2012 R2 veya 2016) çalıştıran Etki Alanı Denetleyicileri istemeden Uç Nokta için Microsoft Defender tarafından yönetilebilir. Bunun ortamınızda olmamasını sağlamak için etki alanı denetleyicilerinizin ne "MDE-Management" olarak etiketlenmiş ne de MDE tarafından yönetildiğinden emin olun.

Lisanslama ve abonelikler

Güvenlik ayarları yönetimini kullanmak için şunlar gerekir:

Microsoft 365 gibi Uç Nokta için Microsoft Defender lisansları veya yalnızca Uç Nokta için Microsoft Defender için tek başına lisans veren bir abonelik. Uç Nokta için Microsoft Defender lisansları veren abonelik, kiracınıza Microsoft Intune yönetim merkezinin Uç Nokta güvenlik düğümüne de erişim verir.

Not

Özel durum: Uç Nokta için Microsoft Defender'a yalnızca sunucular için Microsoft Defender üzerinden erişiminiz varsa (bulut için Microsoft Defender'ın bir parçası, eski adıYla Azure Güvenlik Merkezi), güvenlik ayarları yönetimi işlevselliği kullanılamaz. En az bir Uç Nokta için Microsoft Defender (kullanıcı) aboneliği lisansının etkin olması gerekir.

Uç nokta güvenlik düğümü, cihazlarınız için Uç Nokta için Microsoft Defender'ı yönetmek ve cihaz durumunu izlemek üzere ilkeleri yapılandırıp dağıttığınız yerdir.

Seçenekler hakkında güncel bilgi için bkz. Uç Nokta için Microsoft Defender için en düşük gereksinimler.

Rol tabanlı erişim denetimleri (RBAC)

Intune yönetim merkezinden Intune uç nokta güvenlik ilkelerini yönetecek yöneticilere doğru izin ve hak düzeyini atama yönergeleri için bkz. Role-based-access-controls-for-endpoint-security-policy atama.

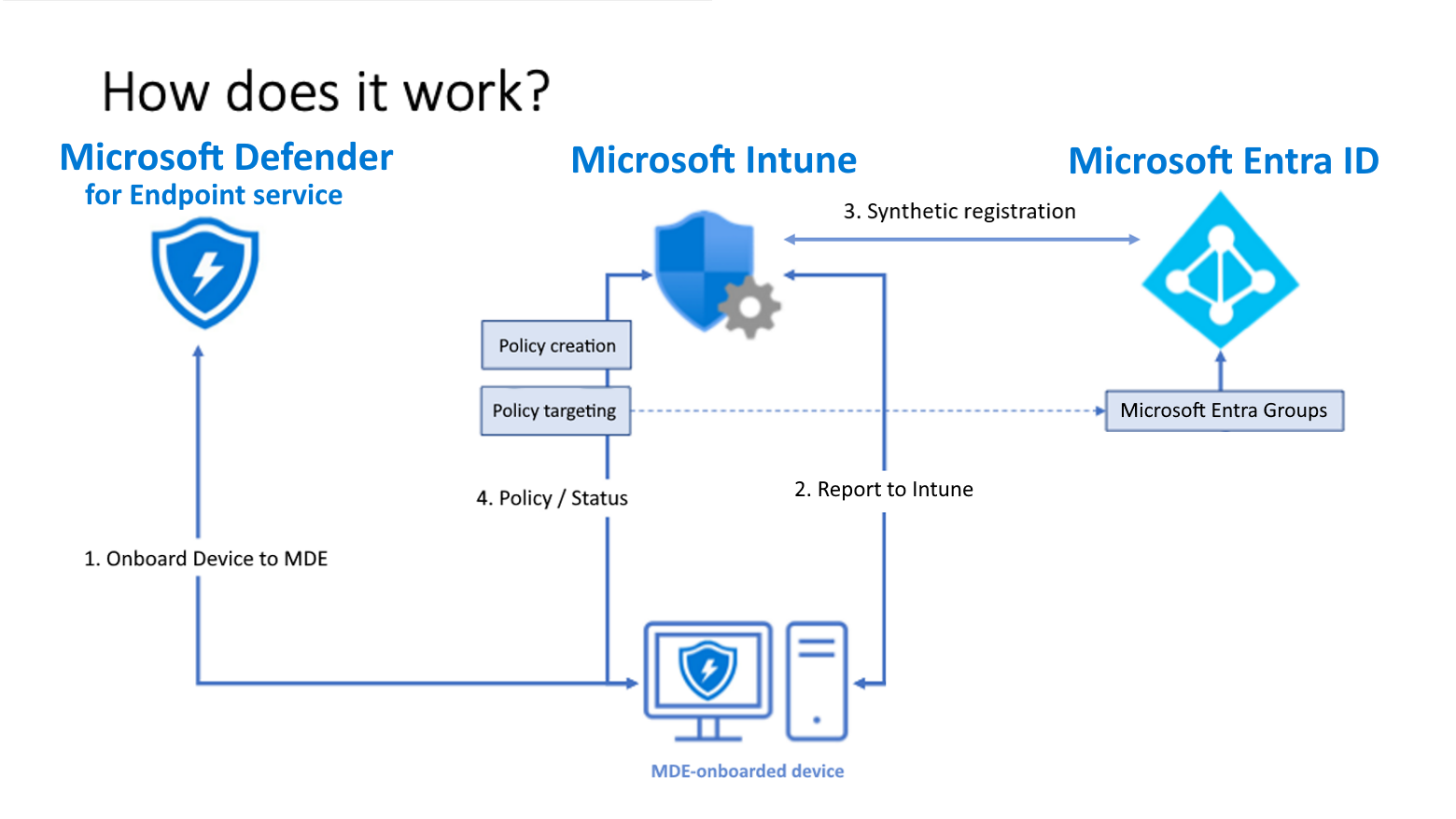

Mimari

Aşağıdaki diyagram, Uç Nokta için Microsoft Defender güvenlik yapılandırma yönetimi çözümünün kavramsal bir gösterimidir.

- Uç Nokta için Microsoft Defender'a eklenen cihazlar.

- Cihazlar Intune ile iletişim kurar. Bu iletişim, Microsoft Intune'un kullanıma aldıklarında cihazlara hedeflenen ilkeleri dağıtmasını sağlar.

- Microsoft Entra Id'de her cihaz için bir kayıt oluşturulur:

- Hibrit Birleştirme cihazı gibi bir cihaz daha önce tamamen kayıtlıysa, mevcut kayıt kullanılır.

- Kayıtlı olmayan cihazlar için, cihazın ilkeleri almasını sağlamak için Microsoft Entra Id'de yapay bir cihaz kimliği oluşturulur. Yapay kaydı olan bir cihaz için oluşturulmuş tam bir Microsoft Entra kaydı olduğunda, sentetik kayıt kaldırılır ve cihaz yönetimi tam kayıt kullanılarak kesintisiz olarak devam eder.

- Uç Nokta için Defender, ilkenin durumunu Microsoft Intune'a geri bildirir.

Önemli

Güvenlik ayarları yönetimi, Microsoft Entra Id'ye tam olarak kaydolmamış cihazlar için yapay bir kayıt kullanır ve Microsoft Entra karma birleştirme önkoşulunu bırakır. Bu değişiklikle, daha önce kayıt hataları olan Windows cihazları Defender'a eklemeye başlar ve ardından güvenlik ayarları yönetim ilkelerini alır ve işler.

Microsoft Entra karma birleştirme önkoşulunu karşılamadığı için kaydedilemeyen cihazlara filtre uygulamak için Microsoft Defender portalındaki Cihazlar listesine gidin ve kayıt durumuna göre filtreleyin. Bu cihazlar tam olarak kaydedilmediğinden, cihaz öznitelikleri MDM = Intune ve Birleştirme Türü = Boş olarak gösterilir. Bu cihazlar artık yapay kaydı kullanarak güvenlik ayarları yönetimine kaydolacak.

Bu cihazlar kaydedildikten sonra Microsoft Defender, Microsoft Intune ve Microsoft Entra portalları için cihaz listelerinde görünür. Cihazlar Microsoft Entra'ya tam olarak kaydedilmez ancak yapay kayıtları tek bir cihaz nesnesi olarak sayılır.

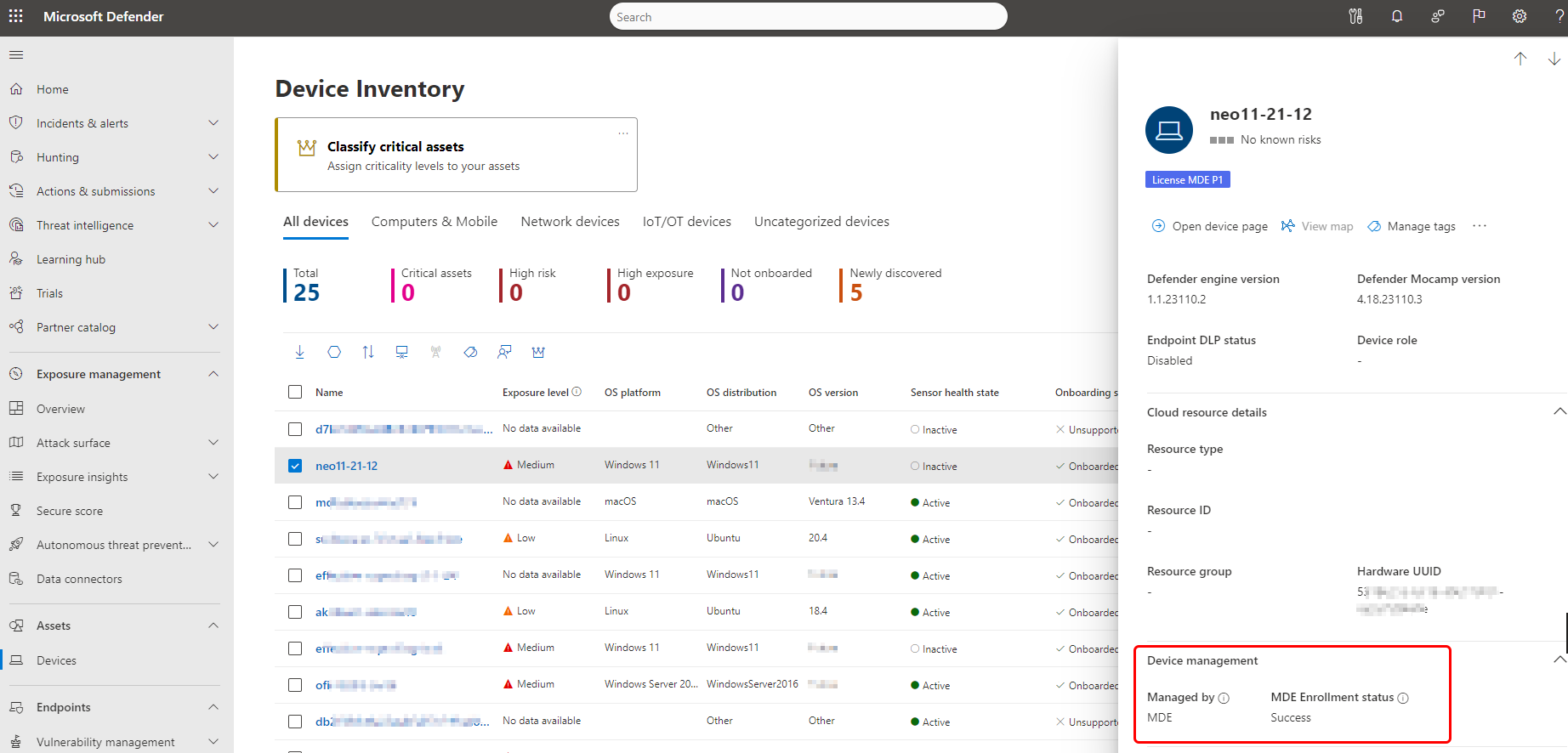

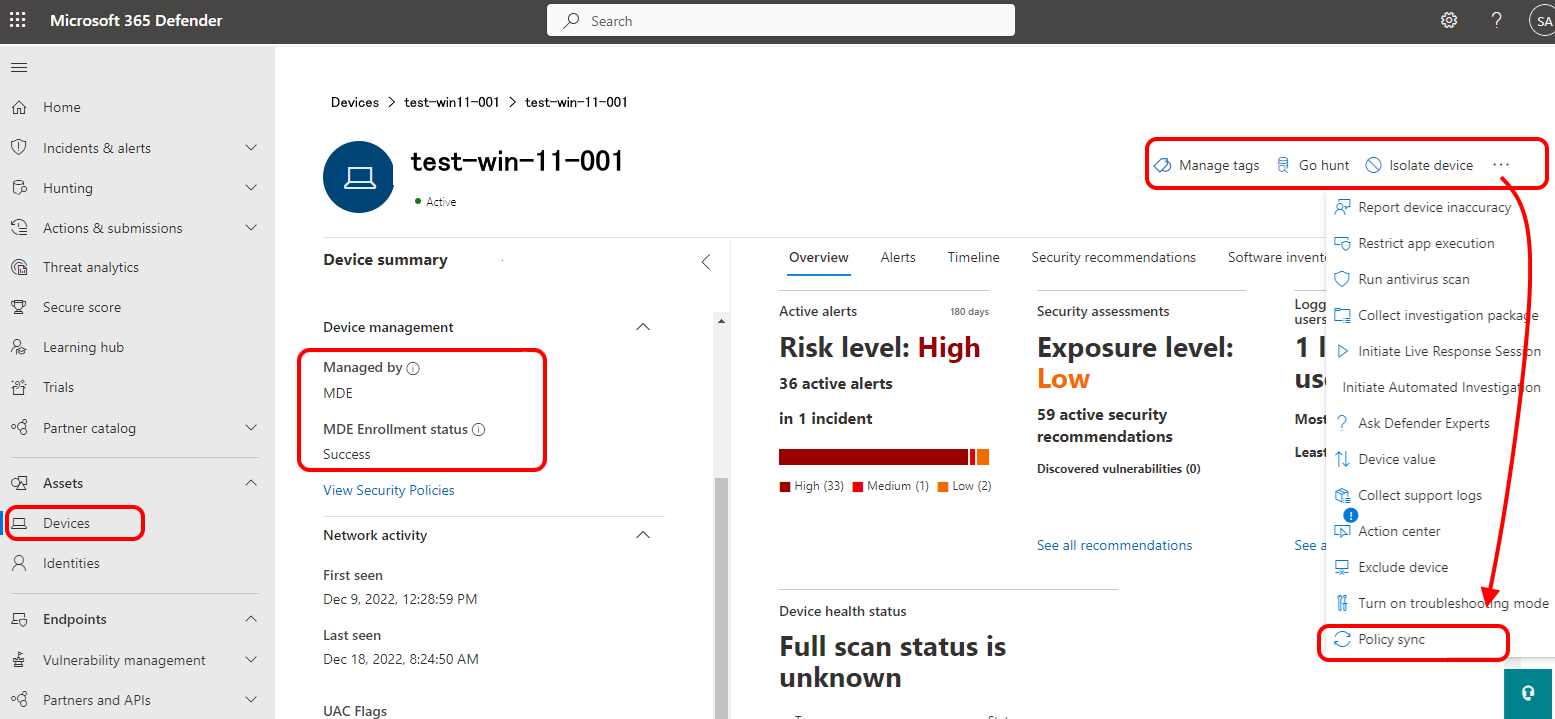

Microsoft Defender portalında bekleyebileceğinizler

Bir cihazın Uç Nokta için Defender'daki güvenlik ayarları yönetim özelliğini kullandığını onaylamak için Yönetilen sütunundaki cihazların durumunu gözden geçirerek Microsoft Defender XDR Cihaz envanterini kullanabilirsiniz. Yönetilen bilgiler cihazlar yan panelinde veya cihaz sayfasında da kullanılabilir. Tarafından yönetilen , MDE tarafından yönetildiğini tutarlı bir şekilde göstermelidir.

Cihaz tarafı panelinde veya cihaz sayfasında MDE Kaydı durumununBaşarılı olarak görüntülendiğini onaylayarak bir cihazın güvenlik ayarları yönetimine başarıyla kaydedildiğini de onaylayabilirsiniz.

MDE Kaydı durumu Başarılı olarak görüntülenmiyorsa güncelleştirilmiş ve güvenlik ayarları yönetimi kapsamında olan bir cihaza baktığınızdan emin olun. (Güvenlik ayarları yönetimini yapılandırırken kapsamı Zorlama kapsamı sayfasında yapılandırabilirsiniz.)

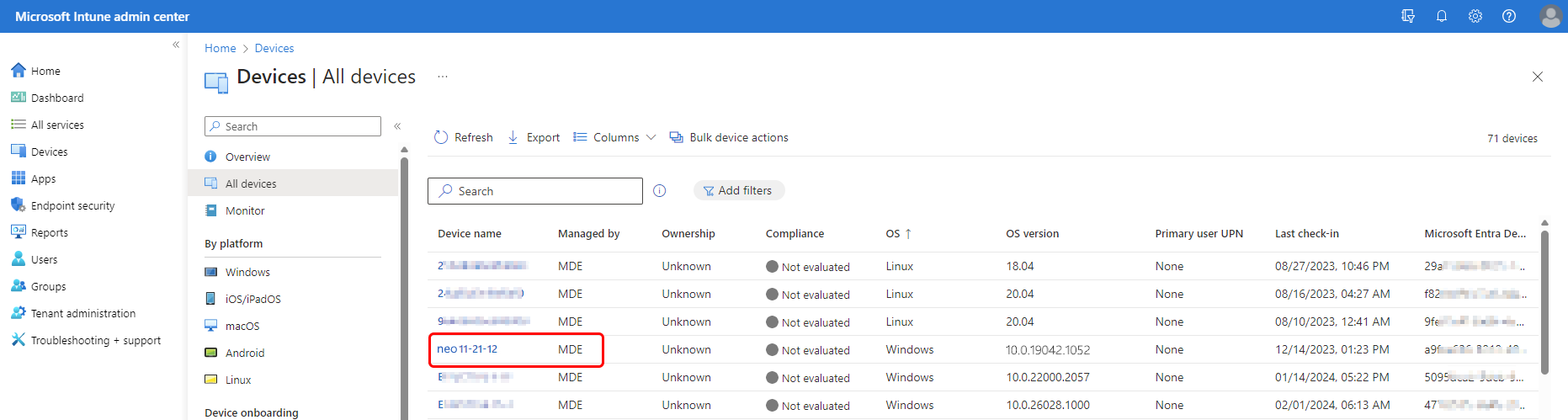

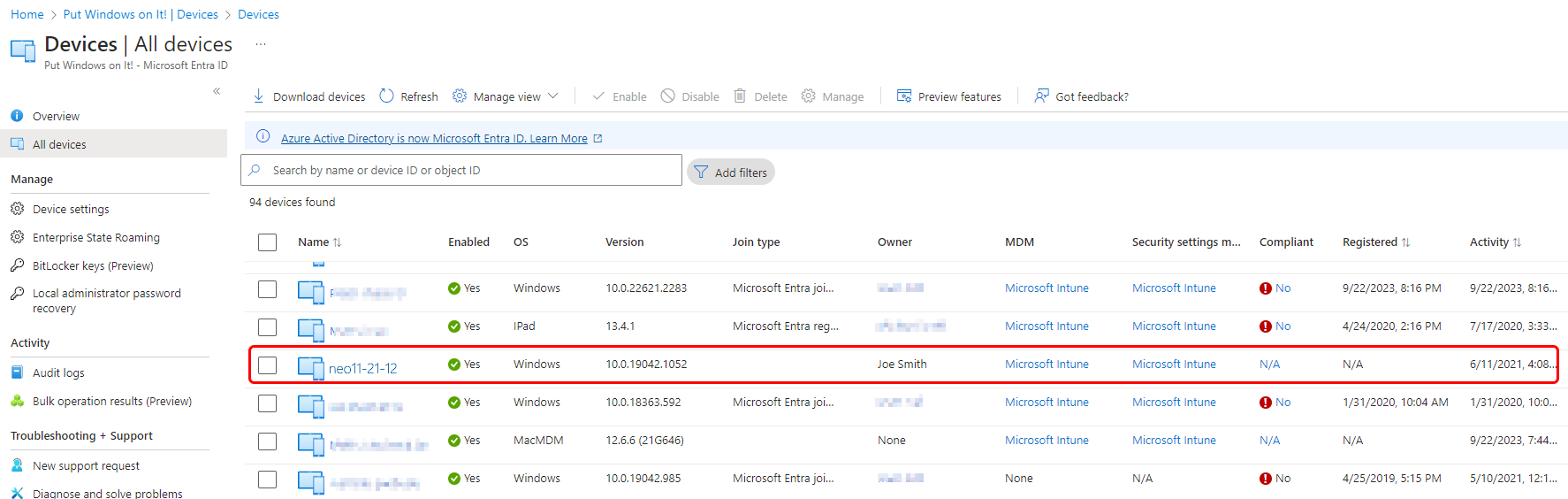

Microsoft Intune yönetim merkezinde bekleyebileceğinizler

Microsoft Intune yönetim merkezinde Tüm Cihazlar sayfasına gidin. Güvenlik ayarları yönetimiyle kaydedilen cihazlar burada Defender portalında olduğu gibi görünür. Yönetim merkezinde, Yönetilen cihazlar alanında MDE görüntülenmelidir.

İpucu

Haziran 2023'te güvenlik ayarları yönetimi, Microsoft Entra'ya tam olarak kaydolmamış cihazlar için yapay kayıt kullanmaya başladı. Bu değişiklikle, daha önce kayıt hataları olan cihazlar Defender'a eklemeye başlar ve ardından güvenlik ayarları yönetim ilkelerini alır ve işler.

Microsoft Azure portalında bekleyebileceğiniz şeyler

Tüm cihazlar sayfasında Microsoft Azure portalında cihaz ayrıntılarını görüntüleyebilirsiniz.

Uç Nokta için Defender güvenlik ayarları yönetimine kayıtlı tüm cihazların ilkeleri aldığından emin olmak için, cihazların işletim sistemi türüne göre dinamik bir Microsoft Entra grubu oluşturmanızı öneririz. Dinamik bir grupla, Uç Nokta için Defender tarafından yönetilen cihazlar, yöneticilerin yeni ilke oluşturma gibi diğer görevleri gerçekleştirmesine gerek kalmadan gruba otomatik olarak eklenir.

Önemli

Temmuz 2023'ten 25 Eylül 2023'e kadar güvenlik ayarları yönetimi, senaryoya yönetilen ve kaydedilen cihazlar için yeni davranışlar getiren bir genel önizlemeyi kabul etti. 25 Eylül 2023'te genel önizleme davranışı genel kullanıma sunuldu ve artık güvenlik ayarları yönetimini kullanan tüm kiracılar için geçerlidir.

25 Eylül 2023'ten önce güvenlik ayarları yönetimini kullandıysanız ve Temmuz 2023 ile 25 Eylül 2023 arasında çalıştırılacak genel önizlemeye katılmadıysanız, güvenlik ayarları yönetimiyle yönettiğiniz yeni cihazları tanımlayacak değişiklikler yapmak için sistem etiketlerini kullanan Microsoft Entra gruplarınızı gözden geçirin. Bunun nedeni, 25 Eylül 2023'den önce kabul etme genel önizlemesi aracılığıyla yönetilmeyen cihazların yönetilen cihazları tanımlamak için aşağıdaki MDEManaged ve MDEJoined sistem etiketlerini (etiketleri) kullanmasıdır. Bu iki sistem etiketi artık desteklenmiyor ve artık kayıtlı cihazlara eklenmez.

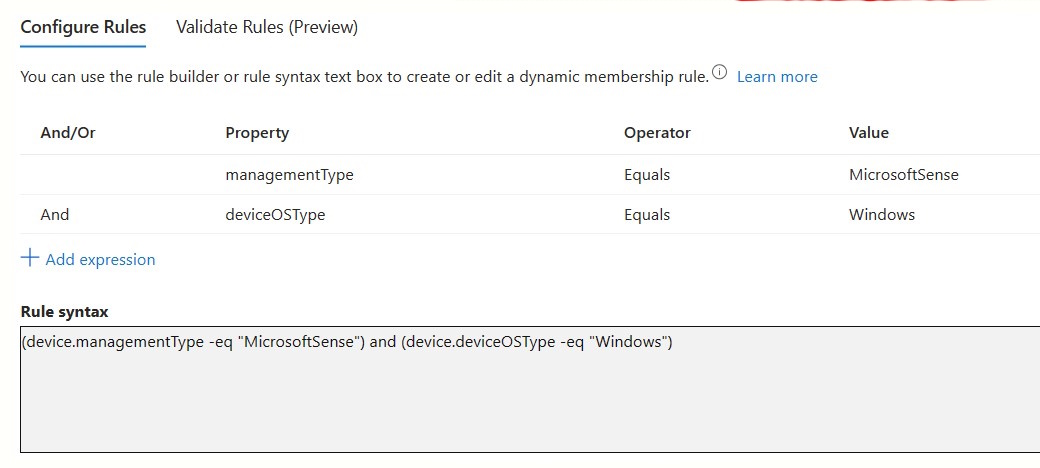

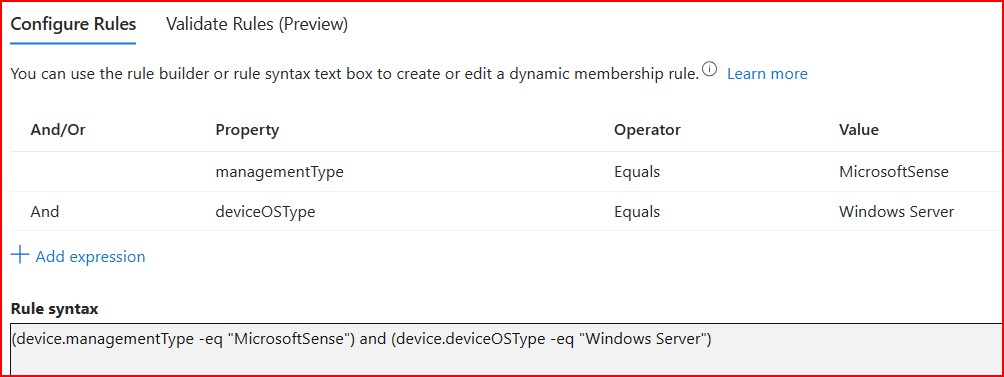

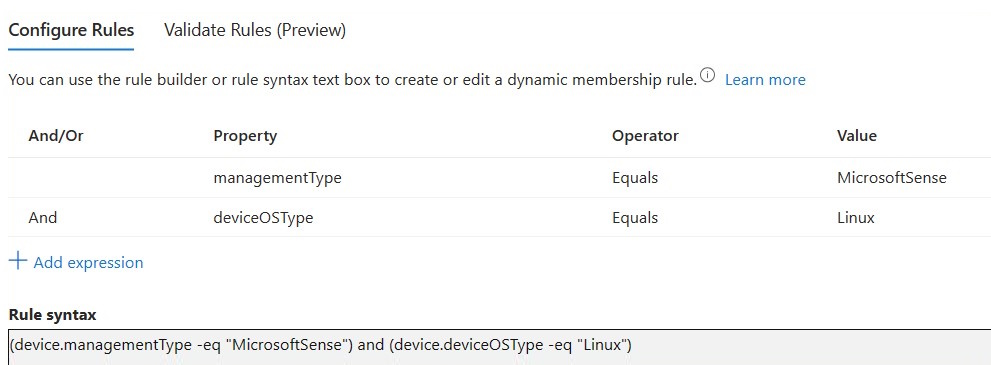

Dinamik gruplarınız için aşağıdaki kılavuzu kullanın:

(Önerilen) İlkeyi hedeflerken, örneğin MDM kaydı sırasında yönetim türlerini değiştiren cihazlar için ilkenin teslim edilmeye devam ettiğinden emin olmak için deviceOSType özniteliğini (Windows, Windows Server, macOS, Linux) kullanarak cihaz platformuna dayalı dinamik grupları kullanın.

Gerekirse, yalnızca Uç Nokta için Defender tarafından yönetilen cihazları içeren dinamik gruplar, MicrosoftSensemanagementType özniteliği kullanılarak dinamik bir grup tanımlanarak hedeflenebilir. Bu özniteliğin kullanımı, güvenlik ayarları yönetim işlevselliği aracılığıyla Uç Nokta için Defender tarafından yönetilen tüm cihazları hedefler ve cihazlar yalnızca Uç Nokta için Defender tarafından yönetilirken bu grupta kalır.

Ayrıca, güvenlik ayarları yönetimini yapılandırırken, Uç Nokta için Microsoft Defender'ı kullanarak işletim sistemi platformu filolarının tamamını yönetmek istiyorsanız, Uç Nokta için Microsoft Defender Uygulama Kapsamı sayfasında etiketli cihazlar yerine tüm cihazları seçerek, tüm yapay kayıtların tam kayıtlarla aynı Microsoft Entra Id kotalarına göre sayıldığını anlayın.

Hangi çözümü kullanmalıyım?

Microsoft Intune, cihazlarda Uç Nokta için Defender yapılandırmasını yönetmek için çeşitli yöntemler ve ilke türleri içerir. Aşağıdaki tablo, Uç Nokta için Defender güvenlik ayarları yönetimi tarafından yönetilen cihazlara dağıtımı destekleyen Intune ilkelerini ve profillerini tanımlar ve bu çözümün ihtiyaçlarınıza uygun olup olmadığını belirlemenize yardımcı olabilir.

Hem Uç Nokta için Defender güvenlik ayarları yönetimi hem de Microsoft Intune için desteklenen bir uç nokta güvenlik ilkesi dağıttığınızda, bu ilkenin tek bir örneği şu şekilde işlenebilir:

- Güvenlik ayarları yönetimi (Microsoft Defender) aracılığıyla desteklenen cihazlar

- Intune veya Configuration Manager tarafından yönetilen cihazlar.

Windows 10 ve üzeri platform profilleri, güvenlik ayarları yönetimi tarafından yönetilen cihazlar için desteklenmez.

Her cihaz türü için aşağıdaki profiller desteklenir:

Linux

Aşağıdaki ilke türleri Linux platformunu destekler.

| Uç nokta güvenlik ilkesi | Profil | Uç nokta için Defender güvenlik ayarları yönetimi | Microsoft Intune |

|---|---|---|---|

| Antivirus | Microsoft Defender Virüsten Koruma |  |

|

| Antivirus | Microsoft Defender Virüsten Koruma dışlamaları |  |

|

| Uç nokta algılama ve yanıt | Uç nokta algılama ve yanıt |  |

|

macOS

Aşağıdaki ilke türleri macOS platformunu destekler.

| Uç nokta güvenlik ilkesi | Profil | Uç nokta için Defender güvenlik ayarları yönetimi | Microsoft Intune |

|---|---|---|---|

| Antivirus | Microsoft Defender Virüsten Koruma |  |

|

| Antivirus | Microsoft Defender Virüsten Koruma dışlamaları |  |

|

| Uç nokta algılama ve yanıt | Uç nokta algılama ve yanıt |  |

|

Windows 10, Windows 11 ve Windows Server

Microsoft Defender güvenlik ayarları yönetimiyle kullanımı desteklemek için Windows cihazlarına yönelik ilkeleriniz Windows 10, Windows 11 ve Windows Server platformunu kullanmalıdır. Windows 10, Windows 11 ve Windows Server platformu için her profil, Intune tarafından yönetilen cihazlara ve güvenlik ayarları yönetimi tarafından yönetilen cihazlara uygulanabilir.

| Uç nokta güvenlik ilkesi | Profil | Uç nokta için Defender güvenlik ayarları yönetimi | Microsoft Intune |

|---|---|---|---|

| Antivirus | Defender Update denetimleri |  |

|

| Antivirus | Microsoft Defender Virüsten Koruma |  |

|

| Antivirus | Microsoft Defender Virüsten Koruma dışlamaları |  |

|

| Antivirus | Windows Güvenlik Deneyimi | Not 1 |  |

| Saldırı Yüzeyi Azaltma | Saldırı Yüzeyi Azaltma Kuralları |  |

|

| Uç nokta algılama ve yanıt | Uç nokta algılama ve yanıt |  |

|

| Güvenlik duvarı | Güvenlik duvarı |  |

|

| Güvenlik duvarı | Güvenlik Duvarı Kuralları |  |

|

1 - Windows Güvenlik Deneyimi profili Defender portalında kullanılabilir ancak yalnızca Intune tarafından yönetilen cihazlar için geçerlidir. Microsoft Defender güvenlik ayarları yönetimi tarafından yönetilen cihazlar için desteklenmez.

Uç nokta güvenlik ilkeleri , kuruluşunuzdaki cihazları korumaya odaklanan güvenlik yöneticileri tarafından kullanılmak üzere tasarlanmış ayrık ayar gruplarıdır. Güvenlik ayarları yönetimini destekleyen ilkelerin açıklamaları aşağıdadır:

Virüsten koruma ilkeleri, Uç Nokta için Microsoft Defender'da bulunan güvenlik yapılandırmalarını yönetir. Bkz. Uç nokta güvenliği için virüsten koruma ilkesi.

Not

Uç noktaların değiştirilmiş ayarları veya yeni ilkeleri uygulamak için yeniden başlatma gerektirmese de, AllowOnAccessProtection ve DisableLocalAdminMerge ayarlarının zaman zaman bu ayarların güncelleştirilmesi için son kullanıcıların cihazlarını yeniden başlatmasını gerektirebileceği bir sorunun farkındayız. Şu anda bir çözüm sağlamak için bu sorunu araştırıyoruz.

Saldırı yüzeyini azaltma (ASR) ilkeleri, kuruluşunuzun siber tehditlere ve saldırılara karşı savunmasız olduğu yerleri en aza indirmeye odaklanır. Güvenlik ayarları yönetimi ile ASR kuralları Windows 10, Windows 11 ve Windows Server çalıştıran cihazlar için geçerlidir.

Farklı platformlar ve sürümler için hangi ayarların geçerli olduğu hakkında güncel yönergeler için Windows Tehdit koruması belgelerindeki DESTEKLENEN ASR kuralları işletim sistemlerine bakın.

İpucu

Desteklenen uç noktaları güncel tutmaya yardımcı olmak için Windows Server 2012 R2 ve 2016 için modern birleşik çözümü kullanmayı göz önünde bulundurun.

Ayrıca bkz.:

- Windows Tehdit koruması belgelerinde saldırı yüzeyi azaltmaya genel bakış.

- Intune belgelerinde uç nokta güvenliği için saldırı yüzeyi azaltma ilkesi.

Uç nokta algılama ve yanıt (EDR) ilkeleri, neredeyse gerçek zamanlı ve eyleme dönüştürülebilir gelişmiş saldırı algılamaları sağlayan Uç Nokta için Defender özelliklerini yönetir. Güvenlik analistleri EDR yapılandırmalarına bağlı olarak uyarıların önceliklerini etkili bir şekilde belirleyebilir, ihlal kapsamının tamamını görebilir ve tehditleri düzeltmek için yanıt eylemleri gerçekleştirebilir. Bkz . uç nokta güvenliği için uç nokta algılama ve yanıt ilkesi.

Güvenlik duvarı ilkeleri, cihazlarınızdaki Defender güvenlik duvarına odaklanır. Uç nokta güvenliği için güvenlik duvarı ilkesine bakın.

Güvenlik Duvarı Kuralları belirli bağlantı noktaları, protokoller, uygulamalar ve ağlar dahil olmak üzere Güvenlik Duvarları için ayrıntılı kurallar yapılandırılır. Uç nokta güvenliği için güvenlik duvarı ilkesine bakın.

Kiracınızı Uç Nokta için Defender güvenlik ayarları yönetimini destekleyecek şekilde yapılandırma

Microsoft Intune yönetim merkezi aracılığıyla güvenlik ayarları yönetimini desteklemek için, her konsolun içinden aralarındaki iletişimi etkinleştirmeniz gerekir.

Aşağıdaki bölümler bu işlemde size yol gösterir.

Uç Nokta için Microsoft Defender'ı yapılandırma

Uç Nokta için Microsoft Defender portalında güvenlik yöneticisi olarak:

Microsoft Defender portalında oturum açın ve Ayarlar>Uç Noktaları>Yapılandırma Yönetimi>Zorlama Kapsamı'na gidin ve güvenlik ayarları yönetimi için platformları etkinleştirin.

Not

Uç Nokta için Microsoft Defender portalında Güvenlik Merkezi'nde güvenlik ayarlarını yönetme iznine sahipseniz ve tüm Cihaz Gruplarındaki cihazları görüntülemek için aynı anda etkinleştirildiyseniz (kullanıcı izinlerinizle ilgili rol tabanlı erişim denetimi sınırı yoksa) bu eylemi de gerçekleştirebilirsiniz.

Başlangıçta Etiketli cihazlarda platformlar seçeneğini belirleyip cihazları etiketle

MDE-Managementetiketleyerek her platform için özelliği test etmenizi öneririz.Önemli

MDE-Management ile cihazları etiketlemek için Uç Nokta için Microsoft Defender'ın Dinamik etiket özelliğinin kullanılması şu anda güvenlik ayarları yönetimi ile desteklenmez. Bu özellik aracılığıyla etiketlenen cihazlar başarıyla kaydedilmeyecek. Bu sorun hala araştırma aşamasındadır.

İpucu

Dağıtımınızı az sayıda cihazda test etmek ve doğrulamak için uygun cihaz etiketlerini kullanın.

Tüm cihazlar grubuna dağıtılırken, yapılandırılan kapsama giren tüm cihazlar otomatik olarak kaydedilir.

Çoğu cihaz kaydı tamamlayıp atanan ilkeyi birkaç dakika içinde uygularken, bir cihazın kaydın tamamlanması bazen 24 saat kadar sürebilir.

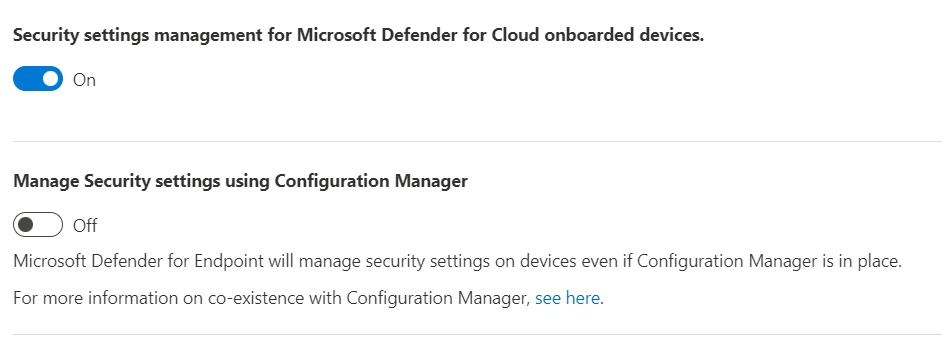

Bulut için Microsoft Defender'a eklenen cihazlar ve Configuration Manager yetkili ayarları için özelliği kuruluşunuzun gereksinimlerine uyacak şekilde yapılandırın:

İpucu

Uç Nokta için Microsoft Defender portalı kullanıcılarınızın portallar arasında tutarlı izinlere sahip olduğundan emin olmak için, henüz sağlanmadıysa BT yöneticinizden onlara Microsoft Intune Endpoint Security Manageryerleşik RBAC rolünü vermesini isteyin.

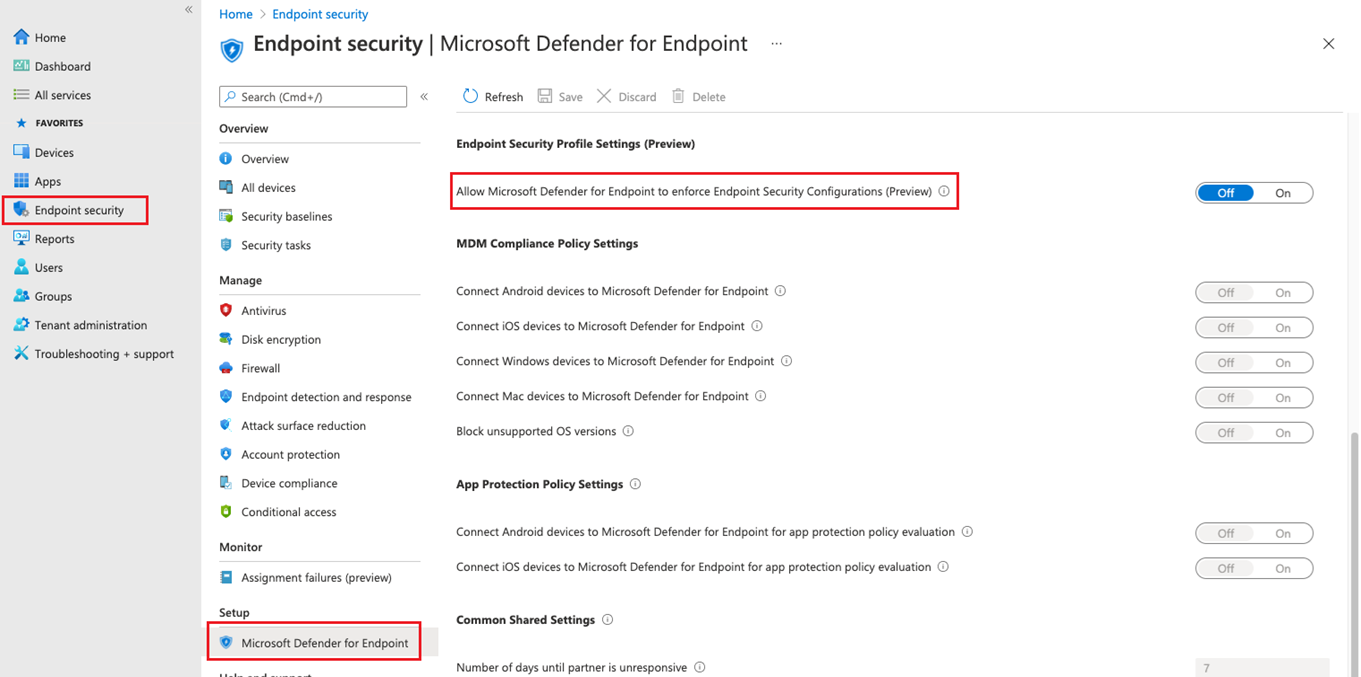

Intune'ı yapılandırma

Microsoft Intune yönetim merkezinde hesabınızın Endpoint Security Manager yerleşik Rol tabanlı erişim denetimi (RBAC) rolüne eşit izinlere sahip olması gerekir.

Microsoft Intune yönetim merkezinde oturum açın.

Uç nokta güvenliği>Uç Nokta için Microsoft Defender'ı seçin ve Uç Nokta için Microsoft Defender'ın Endpoint Security Yapılandırmalarını zorlamasına izin ver seçeneğini Açık olarak ayarlayın.

Bu seçeneği Açık olarak ayarladığınızda, Microsoft Intune tarafından yönetilmeyen Uç Nokta için Microsoft Defender platform kapsamındaki tüm cihazlar Uç Nokta için Microsoft Defender'a eklemeye hak kazanabilirsiniz.

Uç Nokta için Microsoft Defender'a cihaz ekleme

Uç Nokta için Microsoft Defender, cihazları eklemek için çeşitli seçenekleri destekler. Geçerli yönergeler için Uç Nokta için Defender belgelerindeki Uç Nokta için Microsoft Defender'a ekleme bölümüne bakın.

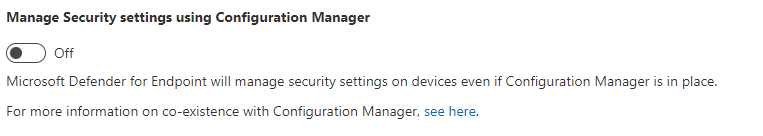

Microsoft Configuration Manager ile birlikte bulunma

Bazı ortamlarda, Configuration Manager tarafından yönetilen cihazlarla güvenlik ayarları yönetimini kullanmak istenebilir. Her ikisini de kullanıyorsanız, ilkeyi tek bir kanal üzerinden denetlemeniz gerekir. Birden fazla kanalın kullanılması çakışmalar ve istenmeyen sonuçlar için fırsat oluşturur.

Bunu desteklemek için Configuration Manager kullanarak Güvenlik ayarlarını yönet düğmesini Kapalı olarak yapılandırın. Microsoft Defender portalında oturum açın ve Ayarlar>Uç Noktaları>Yapılandırma Yönetimi>Zorlama Kapsamı'na gidin:

Microsoft Entra Grupları Oluşturma

Cihazlar Uç Nokta için Defender'a eklendikten sonra, Uç Nokta için Microsoft Defender ilkesinin dağıtımını desteklemek üzere cihaz grupları oluşturmanız gerekir. Uç Nokta için Microsoft Defender'a kaydedilmiş ancak Intune veya Configuration Manager tarafından yönetilmeyen cihazları tanımlamak için:

Microsoft Intune yönetim merkezinde oturum açın.

Cihazlar>Tüm cihazlar'a gidin ve ardından cihazların görünümünü sıralamak için Yönetilen sütununu seçin.

Uç Nokta için Microsoft Defender'a eklenen ve kayıtlı olan ancak Intune tarafından yönetilmeyen cihazlar , Uç Nokta için Microsoft Defender'ıYönetilen sütununda görüntüler. Bunlar, Uç Nokta için Microsoft Defender için güvenlik yönetimi ilkesi alabilen cihazlardır.

25 Eylül 2023'den itibaren Uç Nokta için Microsoft Defender için güvenlik yönetimi kullanan cihazlar artık aşağıdaki sistem etiketleri kullanılarak tanımlanamaz:

- MDEJoined - Bu senaryonun bir parçası olarak dizine katılmış cihazlara daha önce eklenmiş olan artık kullanım dışı bırakılmış bir etiket.

- MDEManaged - Güvenlik yönetimi senaryolarını etkin bir şekilde kullanan cihazlara daha önce eklenmiş olan artık kullanım dışı bırakılmış bir etiket. Uç Nokta için Defender güvenlik yapılandırmasını yönetmeyi durdurursa bu etiket cihazdan kaldırılır.

Sistem etiketlerini kullanmak yerine yönetim türü özniteliğini kullanabilir ve Bunu MicrosoftSense'e yapılandırabilirsiniz.

Bu cihazlar için Microsoft Entra'da veya Microsoft Intune yönetim merkezinden gruplar oluşturabilirsiniz. Grup oluştururken, Windows Server çalıştıran cihazlara ve Windows'un istemci sürümünü çalıştıran cihazlara ilke dağıtıyorsanız bir cihazın işletim sistemi değerini kullanabilirsiniz:

- Windows 10 ve Windows 11 - DeviceOSType veya işletim sistemi Windows olarak görüntülenir

- Windows Server - deviceOSType veya işletim sistemi Windows Server olarak görüntülenir

- Linux Cihazı - deviceOSType veya işletim sistemi Linux olarak görüntülenir

Kural Söz Dizimi ile Örnek Intune Dinamik Grupları

Windows İş İstasyonları:

Windows Sunucuları:

Linux Cihazları:

Önemli

Mayıs 2023'te deviceOSType , Windows istemcileri ile Windows Sunucuları arasında ayrım yapmak için güncelleştirildi.

Yalnızca Windows'a başvuran kuralları belirten bu değişiklik öncesinde oluşturulan özel betikler ve Microsoft Entra dinamik cihaz grupları, Uç Nokta için Microsoft Defender için Güvenlik Yönetimi çözümüyle kullanıldığında Windows Sunucularını dışlayabilir. Örneğin:

- Windows'ı tanımlamak için or

not equalsişleciniequalskullanan bir kuralınız varsa, bu değişiklik kuralınızı etkiler. Bunun nedeni, daha önce hem Windows hem de Windows Server'ınWindows olarak bildirilmiş olmasıdır. Her ikisini de dahil etmeye devam etmek için, kuralı Windows Server'a da başvuracak şekilde güncelleştirmeniz gerekir. - Windows belirtmek için veya

likeişlecinicontainskullanan bir kuralınız varsa, kural bu değişiklikten etkilenmez. Bu işleçler hem Windows hem de Windows Server'ı bulabilir.

İpucu

Uç nokta güvenlik ayarlarını yönetme yeteneğine sahip olan kullanıcılar, Microsoft Intune'da kiracı genelinde yapılandırmalar uygulama yeteneğine sahip olmayabilir. Kuruluşunuzdaki roller ve izinler hakkında daha fazla bilgi için Intune yöneticinize başvurun.

İlke dağıtma

Uç Nokta için Microsoft Defender tarafından yönetilen cihazları içeren bir veya daha fazla Microsoft Entra grubu oluşturduktan sonra, güvenlik ayarları yönetimi için aşağıdaki ilkeleri oluşturabilir ve bu gruplara dağıtabilirsiniz. Sağlanan ilkeler ve profiller platforma göre farklılık gösterir.

Güvenlik ayarları yönetimi için desteklenen ilke ve profil birleşimlerinin listesi için, bu makalenin önceki bölümlerinde yer alan Hangi çözümü kullanmalıyım? başlığı altındaki grafiğe bakın.

İpucu

Aynı ayarı yöneten birden çok ilkeyi bir cihaza dağıtmaktan kaçının.

Microsoft Intune, her bir uç nokta güvenlik ilkesi türünün birden çok örneğinin aynı cihaza dağıtılmasını ve her ilke örneğinin cihaz tarafından ayrı olarak alınmasını destekler. Bu nedenle, bir cihaz aynı ayar için farklı ilkelerden ayrı yapılandırmalar alabilir ve bu da çakışmaya neden olur. Bazı ayarlar (Virüsten Koruma Dışlamaları gibi) istemcide birleştirilir ve başarıyla uygulanır.

Microsoft Intune yönetim merkezinde oturum açın.

Uç nokta güvenliği'ne gidin, yapılandırmak istediğiniz ilke türünü seçin ve ardından İlke Oluştur'u seçin.

İlke için, dağıtmak istediğiniz Platformu ve Profili seçin. Güvenlik ayarları yönetimini destekleyen Platformlar ve Profillerin listesi için bu makalenin önceki bölümlerinde yer alan Hangi çözümü kullanmalıyım? başlığı altındaki grafiğe bakın.

Not

Desteklenen profiller, Microsoft Intune ile Mobil Cihaz Yönetimi (MDM) üzerinden iletişim kuran cihazlara ve Uç Nokta için Microsoft Defender istemcisi kullanılarak iletişim kuran cihazlara uygulanır.

Hedeflemenizi ve gruplarınızı gerektiği gibi gözden geçirdiğinizden emin olun.

Oluştur’u seçin.

Temel Bilgiler sayfasında, profil için bir ad ve açıklama girin, ardından İleri'yi seçin.

Yapılandırma ayarları sayfasında, bu profille yönetmek istediğiniz ayarları seçin.

Bir ayar hakkında daha fazla bilgi edinmek için bilgi iletişim kutusunu genişletin ve daha fazla bilgi edinin bağlantısını seçerek bu ayar için satır içi Yapılandırma Hizmeti Sağlayıcısı (CSP) belgelerini veya ilgili ayrıntıları görüntüleyin.

Ayarları yapılandırmayı bitirdiğinizde İleri'yi seçin.

Ödevler sayfasında, bu profili alan Microsoft Entra gruplarını seçin. Profil atama hakkında daha fazla bilgi için bkz. Kullanıcı ve cihaz profilleri atama.

Devam etmek için İleri'yi seçin.

İpucu

- Atama filtreleri, güvenlik ayarları yönetimi tarafından yönetilen cihazlar için desteklenmez.

- Uç Nokta yönetimi için Microsoft Defender için yalnızca Cihaz Nesneleri geçerlidir. Kullanıcıları hedefleme desteklenmez.

- Yapılandırılan ilkeler hem Microsoft Intune hem de Uç Nokta için Microsoft Defender istemcileri için geçerlidir.

İlke oluşturma işlemini tamamlayın ve gözden geçir + oluştur sayfasında Oluştur'u seçin. Oluşturduğunuz profil için ilke türünü seçtiğinizde yeni profil listede görüntülenir.

İlkenin atanacağını bekleyin ve ilkenin uygulandığına ilişkin başarı göstergesini görüntüleyin.

Get-MpPreference komut yardımcı programını kullanarak ayarların istemciye yerel olarak uygulandığını doğrulayabilirsiniz.

Durumu izleme

Bu kanaldaki cihazları hedefleyen ilkelerin durumu ve raporları, Microsoft Intune yönetim merkezindeki Uç nokta güvenliği altındaki ilke düğümünden kullanılabilir.

İlke türüne gidin ve durumunu görüntülemek için ilkeyi seçin. Güvenlik ayarları yönetimini destekleyen platformların, ilke türlerinin ve profillerin listesini bu makalenin önceki bölümlerindeki Hangi çözümü kullanmalıyım tablosunda görüntüleyebilirsiniz.

bir ilke seçtiğinizde, cihaz iade durumu hakkındaki bilgileri görüntüleyebilir ve şunları seçebilirsiniz:

Raporu görüntüle - İlkeyi alan cihazların listesini görüntüleyin. Detaya gitmek ve ayar başına durumunu görmek için bir cihaz seçebilirsiniz. Ardından, aynı ayarı yöneten ve çakışma kaynağı olabilecek diğer ilkeler de dahil olmak üzere bu ayar hakkında daha fazla bilgi görüntülemek için bir ayar seçebilirsiniz.

Ayar durumu başına - İlke tarafından yönetilen ayarları ve her ayar için başarı, hata veya çakışma sayısını görüntüleyin.

Sık sorulan sorular ve dikkat edilmesi gerekenler

Cihaz iade sıklığı

İlkeyi güncelleştirmek için her 90 dakikada bir Microsoft Intune ile bu özellik tarafından yönetilen cihazlar iade edilmektedir.

Microsoft Defender portalından isteğe bağlı olarak bir cihazı el ile eşitleyebilirsiniz. Portalda oturum açın ve Cihazlar'a gidin. Uç Nokta için Microsoft Defender tarafından yönetilen bir cihaz seçin ve ardından İlke eşitleme düğmesini seçin:

İlke eşitleme düğmesi yalnızca Uç Nokta için Microsoft Defender tarafından başarıyla yönetilen cihazlar için görünür.

Kurcalama Koruması ile korunan cihazlar

Bir cihazda Kurcalama Koruması açıksa, önce Kurcalama Koruması devre dışı bırakılmadan Kurcalama Korumalı ayarların değerlerini düzenlemek mümkün değildir.

Atama Filtreleri ve güvenlik ayarları yönetimi

Atama filtreleri, Uç Nokta için Microsoft Defender kanalı üzerinden iletişim kurulu cihazlar için desteklenmez. Atama filtreleri bu cihazları hedefleyebilecek bir ilkeye eklense de, cihazlar atama filtrelerini yoksayar. Atama filtresi desteği için cihazın Microsoft Intune'a kayıtlı olması gerekir.

Cihazları silme ve kaldırma

İki yöntemden birini kullanarak bu akışı kullanan cihazları silebilirsiniz:

- Microsoft Intune yönetim merkezindenCihazlar>Tüm cihazlar'a gidin, Yönetilen sütununda MDEJoined veya MDEManaged görüntüleyen bir cihaz seçin ve ardından Sil'i seçin.

- Ayrıca, Güvenlik Merkezi'ndeki Yapılandırma Yönetimi kapsamındaki cihazları kaldırabilirsiniz.

Bir cihaz her iki konumdan da kaldırıldıktan sonra bu değişiklik diğer hizmete yayılır.

Uç Nokta Güvenliği'nde Uç Nokta için Microsoft Defender iş yükü için Güvenlik Yönetimi etkinleştirilemiyor

İlk sağlama akışları her iki hizmette de izinlere sahip bir Yönetici tarafından tamamlansa da, her ayrı hizmetteki yapılandırmaları tamamlamak için aşağıdaki roller yeterlidir:

- Microsoft Defender için Güvenlik Yöneticisi rolünü kullanın.

- Microsoft Intune için Endpoint Security Manager rolünü kullanın.

Microsoft Entra'ya katılmış cihazlar

Active Directory'ye katılmış cihazlar, Microsoft Entra karma katılma işlemini tamamlamak için mevcut altyapılarını kullanır.

Desteklenmeyen güvenlik ayarları

Aşağıdaki güvenlik ayarları kullanımdan kaldırmayı bekliyor. Uç Nokta için Defender güvenlik ayarları yönetim akışı şu ayarları desteklemez:

- Telemetri raporlama sıklığını hızlandır ( Uç Nokta Algılama ve Yanıt altında)

- AllowIntrusionPreventionSystem ( Virüsten Koruma altında)

- Kurcalama Koruması ( Windows Güvenlik Deneyimi altında). Bu ayar kullanımdan kaldırmayı beklemez, ancak şu anda desteklenmiyor.

Etki alanı denetleyicilerinde güvenlik ayarları yönetiminin kullanımı

Microsoft Entra Id güveni gerektiğinden, etki alanı denetleyicileri şu anda desteklenmemektedir. Bu desteği eklemenin yollarını arıyoruz.

Önemli

Bazı durumlarda, alt düzey sunucu İşletim sistemi (2012 R2 veya 2016) çalıştıran Etki Alanı Denetleyicileri istemeden Uç Nokta için Microsoft Defender tarafından yönetilebilir. Bunun ortamınızda olmamasını sağlamak için etki alanı denetleyicilerinizin ne "MDE-Management" olarak etiketlenmiş ne de MDE tarafından yönetildiğinden emin olun.

Sunucu Çekirdeği yüklemesi

Güvenlik ayarları yönetimi, Sunucu çekirdek platformu sınırlamaları nedeniyle Sunucu çekirdeği yüklemelerini desteklemez.

PowerShell kısıtlama modu

PowerShell'in etkinleştirilmesi gerekir.

Güvenlik ayarları yönetimi, PowerShell LanguageModekısıtlanmışLanguage modu enabledile yapılandırılmış bir cihazda çalışmaz. Daha fazla bilgi için PowerShell belgelerindeki about_Language_Modes bakın.

Daha önce bir üçüncü taraf güvenlik aracı kullanıyorsanız MDE aracılığıyla güvenliği yönetme

Makinede daha önce bir üçüncü taraf güvenlik aracınız varsa ve şimdi bunu MDE ile yönetiyorsanız, nadir durumlarda MDE'nin Güvenlik ayarlarını yönetme özelliği üzerinde bazı etkiler görebilirsiniz. Bu gibi durumlarda sorun giderme önlemi olarak makinenize MDE'nin en son sürümünü kaldırıp yeniden yükleyin.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin