Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Şunlar için geçerlidir:

- Sunucular için Uç Nokta için Microsoft Defender

- Sunucular için Microsoft Defender Plan 1 veya Plan 2

Genel bakış

Uç Nokta için Defender , duruş yönetimi, tehdit koruması, uç nokta algılama ve yanıt gibi özelliklerle kuruluşunuzun sunucularını korumaya yardımcı olabilir. Uç Nokta için Defender, güvenlik ekibinize sunucu etkinlikleri, çekirdek ve bellek saldırısı algılama kapsamı ve gerektiğinde yanıt eylemleri gerçekleştirme konusunda daha ayrıntılı içgörüler sağlar. Uç Nokta için Defender ayrıca Bulut için Microsoft Defender ile tümleştirerek kuruluşunuza kapsamlı bir sunucu koruma çözümü sağlar.

Belirli ortamınıza bağlı olarak, sunucuları Uç Nokta için Defender'a eklemek için çeşitli seçenekler arasından seçim yapabilirsiniz. Bu makalede, Windows Server ve Linux için kullanılabilir seçenekler, dikkate alınması gereken önemli noktalar, eklemeden sonra algılama testi çalıştırma ve sunucuların nasıl kullanıma alındığı açıklanmaktadır.

İpucu

Bu makalenin eşlikçisi olarak en iyi uygulamaları gözden geçirmek ve savunmayı güçlendirmeyi, uyumluluğu iyileştirmeyi ve siber güvenlik manzarasında güvenle gezinmeyi öğrenmek için Güvenlik Çözümleyicisi kurulum kılavuzumuza bakın. Ortamınızı temel alan özelleştirilmiş bir deneyim için Microsoft 365 yönetim merkezi Güvenlik Çözümleyicisi otomatik kurulum kılavuzuna erişebilirsiniz.

Sunucu planları

Sunucuları Uç Nokta için Defender'a eklemek için sunucu lisansları gereklidir. Şu seçenekler arasından seçim yapabilirsiniz:

- Sunucular için Microsoft Defender Plan 1 veya Plan 2 (Bulut için Defender'ın bir parçası olarak) teklifi

- Sunucular için Uç Nokta için Microsoft Defender

- Kurumsal sunucular için Microsoft Defender (yalnızca küçük ve orta ölçekli işletmeler için)

Sunucular için Microsoft Defender ile tümleştirme

Uç Nokta için Defender , Sunucular için Defender ile sorunsuz bir şekilde tümleşir (Bulut için Defender'da). Aboneliğinizde Sunucular için Defender Plan 1 veya Plan 2 varsa şunları yapabilirsiniz:

- Sunucuları otomatik olarak ekleme

- Bulut için Defender tarafından izlenen sunucuların Microsoft Defender portalında, cihaz envanterinde görünmesini sağlama

- Bulut için Defender müşterisi olarak ayrıntılı araştırma yapma

Aklınızda bulundurmak istediğiniz birkaç şey şunlardır:

- Sunucuları izlemek için Bulut için Defender kullandığınızda otomatik olarak bir Uç Nokta için Defender kiracısı oluşturulur. Uç Nokta için Defender tarafından toplanan veriler, sağlama sırasında tanımlanan kiracının coğrafi konumunda depolanır. (Örneğin, ABD'deki müşteriler için ABD'de, Avrupa müşterileri için AB'de ve Birleşik Krallık'taki müşteriler için Birleşik Krallık'ta.)

- Bulut için Defender'ı kullanmadan önce Uç Nokta için Defender kullanıyorsanız, daha sonra Bulut için Defender ile tümleştirseniz bile verileriniz kiracınızı oluştururken belirttiğiniz konumda depolanır.

- Yapılandırıldıktan sonra, verilerinizin depolandığı konumu değiştiremezsiniz. Verilerinizi başka bir konuma taşımak için kiracınızı sıfırlamak için desteğe başvurun .

- Bu tümleştirmeyi kullanan sunucu uç noktası izlemesi şu anda Office 365 GCC müşterileri tarafından kullanılamaz.

- Bulut için Defender aracılığıyla eklenen Linux sunucularının ilk yapılandırmaları Microsoft Defender Virüsten Koruma'yı pasif modda çalıştıracak şekilde ayarlanmıştır. Linux sunucusunda Uç Nokta için Defender'ın nasıl dağıtılacağı hakkında bilgi için Linux'ta Uç Nokta için Microsoft Defender önkoşulları ile başlayın.

Daha fazla bilgi için bkz. Bulut için Defender ile Uç Nokta için Defender tümleştirmesi ile uç noktalarınızı koruma.

Microsoft dışı virüsten koruma/kötü amaçlı yazılımdan koruma çözümleri için önemli bilgiler

Microsoft dışı bir kötü amaçlı yazılımdan koruma çözümü kullanmak istiyorsanız Microsoft Defender Virüsten Koruma'yı pasif modda çalıştırmanız gerekir. Yükleme ve ekleme işlemi sırasında pasif modu ayarladığınızdan emin olun. Daha fazla bilgi için bkz. Windows Server ve pasif mod.

Önemli

McAfee Endpoint Security veya VirusScan Enterprise çalıştıran sunuculara Uç Nokta için Defender yüklüyorsanız, Microsoft Defender Virüsten Koruma'nın kaldırılmadığından veya devre dışı bırakılmadığından emin olmak için McAfee platform sürümünün güncelleştirilmesi gerekebilir. Gereken belirli sürüm numaraları hakkında daha fazla bilgi için McAfee Bilgi Merkezi makalesine bakın.

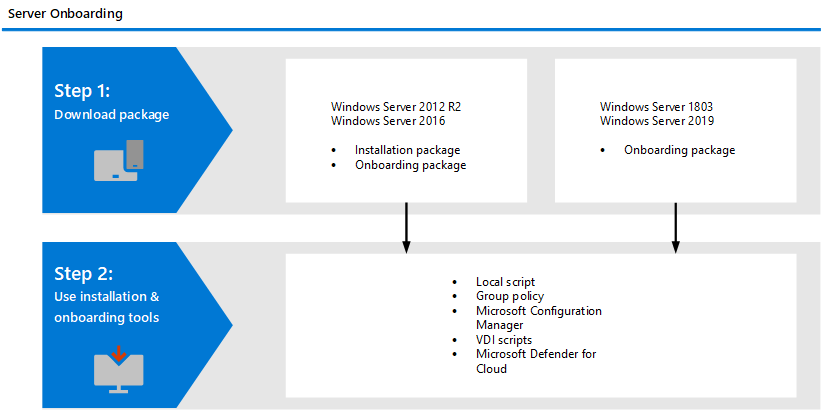

Sunucu ekleme seçenekleri

Aşağıdaki tabloda özetlenmiş şekilde sunucuları eklemek için çeşitli dağıtım yöntemleri ve araçları arasından seçim yapabilirsiniz:

| İşletim sistemi | Dağıtım yöntemi |

|---|---|

| Windows Server 2025 Windows Server 2022 Windows Server 2019 Windows Server, sürüm 1803 Windows Server 2016 Windows Server 2012 R2 |

Yerel betik (ekleme paketi kullanır) Sunucular için Defender Microsoft Configuration Manager Grup İlkesi VDI betikleri Bulut için Defender ile ekleme Windows Server 2016 ve 2012 R2 için modern, birleşik çözüm |

| Linux |

Yükleyici betiği tabanlı dağıtım Ansible betik tabanlı dağıtım Chef betik tabanlı dağıtım Puppet betiği tabanlı dağıtım Saltstack betik tabanlı dağıtım El ile dağıtım (yerel betik kullanır) Bulut için Defender ile doğrudan ekleme Uç Nokta için Defender ile Azure dışı makinelerinizi Bulut için Microsoft Defender bağlama SAP için Linux'ta Uç Nokta için Defender dağıtım kılavuzu |

Windows Server, sürüm 1803, Windows Server 2019 ve Windows Server 2025'i ekleme

Uç Nokta için Defender'ın En düşük gereksinimleri'ni gözden geçirmeyi unutmayın.

Microsoft Defender portalındaAyarlar>Uç Noktaları'na gidin ve cihaz yönetimi'nin altında Ekleme'yi seçin.

Ekleme işlemini başlatmak için işletim sistemini seçin listesinde Windows Server 2019, 2022 ve 2025'i seçin.

Bağlantı türü'nin altında Kolaylaştırılmış veya Standart'ı seçin. (Bkz . kolaylaştırılmış bağlantı için önkoşullar.)

Dağıtım yöntemi'nin altında bir seçenek belirleyin ve ekleme paketini indirin.

Dağıtım yönteminiz için aşağıdaki makalelerden birinde yer alan yönergeleri izleyin:

Windows Server 2016 ve Windows Server 2012 R2'yi ekleme

Uç Nokta için Defender veWindows Server 2016 ve 2012 R2 önkoşulları için En düşük gereksinimleri gözden geçirmeyi unutmayın.

Microsoft Defender portalındaAyarlar>Uç Noktaları'na gidin ve cihaz yönetimi'nin altında Ekleme'yi seçin.

Ekleme işlemini başlatmak için işletim sistemini seçin listesinde Windows Server 2016'ı seçin ve R2'yi Windows Server 2012.

Bağlantı türü'nin altında Kolaylaştırılmış veya Standart'ı seçin. (Bkz . kolaylaştırılmış bağlantı için önkoşullar.)

Dağıtım yöntemi'nin altında bir seçenek belirleyin ve ardından yükleme paketini ve ekleme paketini indirin.

Not

Yükleme paketi aylık olarak güncelleştirilir. Kullanımdan önce en son paketi indirdiğinizden emin olun. Yüklemeden sonra güncelleştirmek için yükleyici paketini yeniden çalıştırmanız gerekmez. Bunu yaparsanız yükleyici, kaldırma gereksinimi olduğundan ilk olarak çıkarmanızı ister. Bkz. Windows Server 2012 R2 ve 2016'da Uç Nokta için Defender paketlerini güncelleştirme.

Dağıtım yönteminiz için aşağıdaki makalelerden birinde yer alan yönergeleri izleyin:

Windows Server 2016 ve 2012 R2 önkoşulları

- Kullanılabilir en son Hizmet Yığını Güncelleştirmesi (SSU) ve En Son Toplu Güncelleştirmenin (LCU) sunucuya yüklenmesi önerilir.

- 14 Eylül 2021 veya sonraki bir sürümdeki SSU yüklenmelidir.

- 20 Eylül 2018 veya sonraki bir sürümdeki LCU yüklenmelidir.

- Microsoft Defender Virüsten Koruma özelliğini etkinleştirin ve güncel olduğundan emin olun. Windows Server Defender Virüsten Koruma etkinleştirme hakkında daha fazla bilgi için bkz. Windows Server'da Defender Virüsten Koruma yeniden etkinleştirme ve Devre dışı bırakıldıysayeniden etkinleştirme Kaldırılıp kaldırılmadığını Windows Server Defender Virüsten Koruma.

- Windows Update kullanarak en son platform sürümünü indirin ve yükleyin. Alternatif olarak, güncelleştirme paketini Microsoft Update Kataloğu'ndan veya MMPC'den el ile indirin.

- Windows Server 2016'da, Microsoft Defender Virüsten Koruma'nın bir özellik olarak yüklenmesi ve yüklemeden önce tamamen güncelleştirilmiş olması gerekir.

Windows Server 2016 veya Windows Server 2012 R2 için paketleri güncelleştirme

Uç Nokta için Defender bileşenine yönelik düzenli ürün iyileştirmeleri ve düzeltmeleri almak için Windows Update KB5005292 uygulandığından veya onay aldığından emin olun. Ayrıca koruma bileşenlerini güncel tutmak için bkz. Virüsten koruma güncelleştirmelerini yönetme ve temelleri uygulama Microsoft Defender.

Windows Server Update Services (WSUS) ve/veya Microsoft Configuration Manager kullanıyorsanız, bu yeni "EDR Algılayıcısı için Uç Nokta için Microsoft Defender güncelleştirmesi" kategorisi altında kullanılabilir " Uç Nokta için Microsoft Defender."

Windows Server 2016 ve Windows Server 2012 R2 için modern birleşik çözümde işlevsellik

Windows Server 2016 ve Windows Server 2012 R2'yi ekleme işleminin önceki uygulaması (Nisan 2022'de önce) Microsoft Monitoring Agent'ın (MMA) kullanılmasını gerektiriyordu. Modern, birleşik çözüm paketi, bağımlılıkları ve yükleme adımlarını kaldırarak sunucuları eklemeyi kolaylaştırır. Ayrıca çok genişletilmiş bir özellik kümesi sağlar. Daha fazla bilgi için aşağıdaki kaynaklara bakın:

- Önceki MMA tabanlı Uç Nokta için Microsoft Defender çözümünden sunucu geçişi senaryoları

- Teknoloji Topluluğu Blogu: Windows Server 2012 R2 ve 2016'yi Savunma

Eklediğiniz sunucuya bağlı olarak, birleştirilmiş çözüm Uç Nokta için Defender'ı ve/veya EDR algılayıcısını sunucuya yükler. Aşağıdaki tabloda hangi bileşenin yüklü olduğu ve varsayılan olarak nelerin yerleşik olduğu gösterilir.

| Sunucu sürümü | Microsoft Defender Virüsten Koruma | EDR algılayıcısı |

|---|---|---|

| Windows Server 2012 R2 |

|

|

| Windows Server 2016 | Yerleşik |

|

| Windows Server 2019 ve üzeri | Yerleşik | Yerleşik |

Modern birleşik çözümde bilinen sorunlar ve sınırlamalar

Aşağıdaki noktalar Windows Server 2016 ve Windows Server 2012 R2 için geçerlidir:

Yeni bir yükleme gerçekleştirmeden önce her zaman Microsoft Defender portalından (https://security.microsoft.com) en son yükleyici paketini indirin ve önkoşulların karşılandığından emin olun. Yüklemeden sonra, Windows Server 2012 R2 ve 2016'da Uç Nokta için Defender paketlerini güncelleştirme bölümünde açıklanan bileşen güncelleştirmelerini kullanarak düzenli olarak güncelleştirmeyi sağlayın.

İşletim sistemi güncelleştirmesi, hizmet yüklemesinde zaman aşımı nedeniyle diskleri yavaş olan makinelerde yükleme sorununa neden olabilir. Yükleme iletisiyle

Couldn't find c:\program files\windows defender\mpasdesc.dll, - 310 WinDefendbaşarısız oluyor. Gerekirse başarısız yüklemeyi temizlemeye yardımcı olmak için en son yükleme paketini ve en son install.ps1 betiğini kullanın.Windows Server 2016 ve Windows Server 2012 R2 üzerindeki kullanıcı arabirimi yalnızca temel işlemlere izin verir. Bir cihazda yerel olarak işlem gerçekleştirmek için Bkz. Uç Nokta için Defender'ı PowerShell, WMI ve MPCmdRun.exeile yönetme . Sonuç olarak, özellikle kullanıcı etkileşimini kullanan, kullanıcının karar vermesinin veya belirli bir görevi gerçekleştirmesinin istendiği yer gibi özellikler beklendiği gibi çalışmayabilir. Kullanıcı arabirimini devre dışı bırakması veya etkinleştirmemesi veya herhangi bir yönetilen sunucuda kullanıcı etkileşimi gerektirmesi önerilir çünkü koruma özelliğini etkileyebilir.

Tüm saldırı yüzeyi azaltma kuralları tüm işletim sistemleri için geçerli değildir. Bkz . Saldırı yüzeyi azaltma kuralları.

İşletim sistemi yükseltmeleri Windows 10 ve 11 ve Windows Server 2019 veya sonraki sürümlerinde desteklenir. Bu sürümler gerekli Uç Nokta için Defender bileşenlerini içerir. Windows Server 2016 ve önceki sürümler için, işletim sistemini yükseltmeden önce Uç Nokta için Defender'dan çıkarmanız ve Uç Nokta için Defender'ı kaldırmanız gerekir.

Microsoft Endpoint Configuration Manager (MECM) kullanarak yeni çözümü otomatik olarak dağıtmak ve eklemek için 2207 veya sonraki bir sürümde olmanız gerekir. Düzeltme paketiyle sürüm 2107'yi kullanarak yapılandırmaya ve dağıtmaya devam edebilirsiniz, ancak bunun için ek dağıtım adımları gerekir. Daha fazla bilgi için bkz. Microsoft Endpoint Configuration Manager geçiş senaryoları.

Linux sunucularını ekleme

Linux çalıştıran sunucuları eklemek için şu adımları izleyin:

Linux'ta Uç Nokta için Microsoft Defender önkoşullarını gözden geçirmeyi unutmayın.

Bir dağıtım yöntemi seçin. Belirli ortamınıza bağlı olarak, çeşitli seçenekler arasından seçim yapabilirsiniz:

- Yükleyici betiği tabanlı dağıtım

- Ansible tabanlı dağıtım

- Chef tabanlı dağıtım

- Puppet tabanlı dağıtım

- Saltstack tabanlı dağıtım

- El ile dağıtım (yerel betik kullanır)

- Bulut için Defender ile doğrudan ekleme

- Uç Nokta için Defender ile Azure dışı makinelerinizi Bulut için Microsoft Defender bağlama

- SAP için Linux'ta Uç Nokta için Defender dağıtım kılavuzu

Yeteneklerinizi yapılandırın. Bkz. Linux'ta Uç Nokta için Microsoft Defender güvenlik ayarlarını yapılandırma.

Ekleme işlemini doğrulamak için algılama testi çalıştırma

Cihazı ekledikten sonra, bir cihazın hizmete düzgün şekilde eklendiğini doğrulamak için bir algılama testi çalıştırmayı seçebilirsiniz. Daha fazla bilgi için bkz. Yeni eklenen Uç Nokta için Defender cihazında algılama testi çalıştırma.

Not

Microsoft Defender Virüsten Koruma'nın çalıştırılması gerekmez, ancak önerilir. Birincil uç nokta koruma çözümü başka bir virüsten koruma satıcısı ürünüyse, Defender Virüsten Koruma Pasif modda çalıştırabilirsiniz. Yalnızca Uç Nokta için Defender algılayıcısı (SENSE) çalıştırıldığını doğruladıktan sonra pasif modun açık olduğunu onaylayabilirsiniz.

Microsoft Defender Virüsten Koruma'nın etkin modda yüklü olması gereken Windows Server cihazlarda aşağıdaki komutu çalıştırın:

sc.exe query WindefendSonuç "Belirtilen hizmet yüklü bir hizmet olarak yok" ise virüsten koruma Microsoft Defender yüklemeniz gerekir.

Uç Nokta için Defender'ın çalıştığını doğrulamak için aşağıdaki komutu çalıştırın:

sc.exe query senseSonuç, çalıştığını göstermelidir. Ekleme ile ilgili sorunlarla karşılaşırsanız bkz. Ekleme sorunlarını giderme.

Windows sunucularını çıkarma

Windows istemci cihazları için kullanılabilen yöntemleri kullanarak Windows sunucularını kullanıma sunabilirsiniz:

- Configuration Manager kullanarak cihazları çıkarma

- Mobil Cihaz Yönetimi araçlarını kullanarak cihazları çıkarma

- grup ilkesi kullanarak cihazları çıkarma

- Yerel betik kullanarak cihazları çıkarma

Çıkarmadan sonra, Windows Server 2016 ve Windows Server 2012 R2'de birleşik çözüm paketini kaldırmaya devam edebilirsiniz. Windows Server'ın önceki sürümleri için Windows sunucularını hizmetten çıkarmak için iki seçeneğiniz vardır:

- MMA aracısını kaldırma

- Uç Nokta için Defender çalışma alanı yapılandırmasını kaldırma

Not

Diğer Windows Server sürümleri için bu çıkarma yönergeleri, Windows Server 2016 için Önceki Uç Nokta için Defender'ı çalıştırıyorsanız ve MMA gerektiren Windows Server 2012 R2'yi çalıştırıyorsanız da geçerlidir. Yeni birleşik çözüme geçiş yönergeleri , Uç Nokta için Defender'daki Sunucu geçiş senaryolarında yer alır.

Sonraki adımlar

Ayrıca bkz.

- Windows ve Mac istemci cihazlarını Uç Nokta için Microsoft Defender ekleme

- Ara sunucu ve internet bağlantısı ayarlarını yapılandırın

- Yeni eklenen Uç Nokta için Defender cihazında algılama testi çalıştırma

- Uç Nokta için Defender ekleme sorunlarını giderme

- Uç Nokta için Defender için Güvenlik Yönetimi ile ilgili ekleme sorunlarını giderme

- Uç Nokta için Microsoft Defender - Mobile Threat Defense (iOS ve Android cihazlar için)