Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Microsoft Identity Manager, Microsoft'un şirket içinde barındırılan kimlik ve erişim yönetimi ürünüdür. 2003 yılında kullanıma sunulan teknolojiyi temel alır, bugün boyunca sürekli olarak geliştirilmiştir ve Microsoft Entra bulut hizmetleriyle birlikte desteklenir. MIM, Microsoft Entra ID'nin bulutta barındırılan hizmetlerini ve diğer şirket içi aracıları geliştirerek birçok kimlik ve erişim yönetimi stratejisinin temel bir parçası olmuştur.

Önemli

Müşterilerimizden, Ocak 2029'da kullanım ömrü sona ermeden önce Microsoft Identity Manager'dan (MIM) nasıl geçiş planladıkları hakkında geri bildirim bekliyoruz.

Lütfen burada küçük bir anketi doldurmak için zaman ayırın: https://aka.ms/MIMMigrationFeedback

Birçok müşteri, kimlik ve erişim yönetimi senaryolarının merkezini tamamen buluta taşımakla ilgilendiğini ifade etti. Bazı müşteriler artık şirket içi ortama sahip olmazken, diğerleri bulutta barındırılan kimlik ve erişim yönetimini kalan şirket içi uygulamaları, dizinleri ve veritabanlarıyla tümleştirir. Bu belge, Kimlik ve Erişim Yönetimi (IAM) senaryolarını Microsoft Identity Manager'dan Microsoft Entra bulutta barındırılan hizmetlere taşımaya yönelik geçiş seçenekleri ve yaklaşımları hakkında rehberlik sağlar ve yeni senaryolar geçirilmeye hazır hale geldikçe güncelleştirilecektir. AdFS'den geçiş de dahil olmak üzere diğer şirket içi kimlik yönetimi teknolojilerinin geçişi için de benzer yönergeler sağlanır.

Geçiş işlemine genel bakış

MIM, tasarımı sırasında kimlik ve erişim yönetimi için en iyi yöntemleri uygulamıştır. O zamandan beri kimlik ve erişim yönetimi ortamı yeni uygulamalar ve yeni iş öncelikleriyle gelişti ve bu nedenle IAM kullanım durumlarını ele almak için önerilen yaklaşımlar günümüzde daha önce MIM ile önerilen yaklaşımlardan farklı olacaktır.

Ayrıca kuruluşların senaryo geçişi için hazırlanmış bir yaklaşım planlamaları gerekir. Örneğin, bir kuruluş son kullanıcı self servis parola sıfırlama senaryosunu tek bir adım olarak geçirmeyi ve tamamlandıktan sonra sağlama senaryosunu taşımayı öncelik sırasına alabilir. Bir kuruluşun senaryolarını taşımayı seçme sırası, genel BT önceliklerine ve eğitim güncelleştirmesi gereken son kullanıcılar veya uygulama sahipleri gibi diğer paydaşlar üzerindeki etkisine bağlıdır.

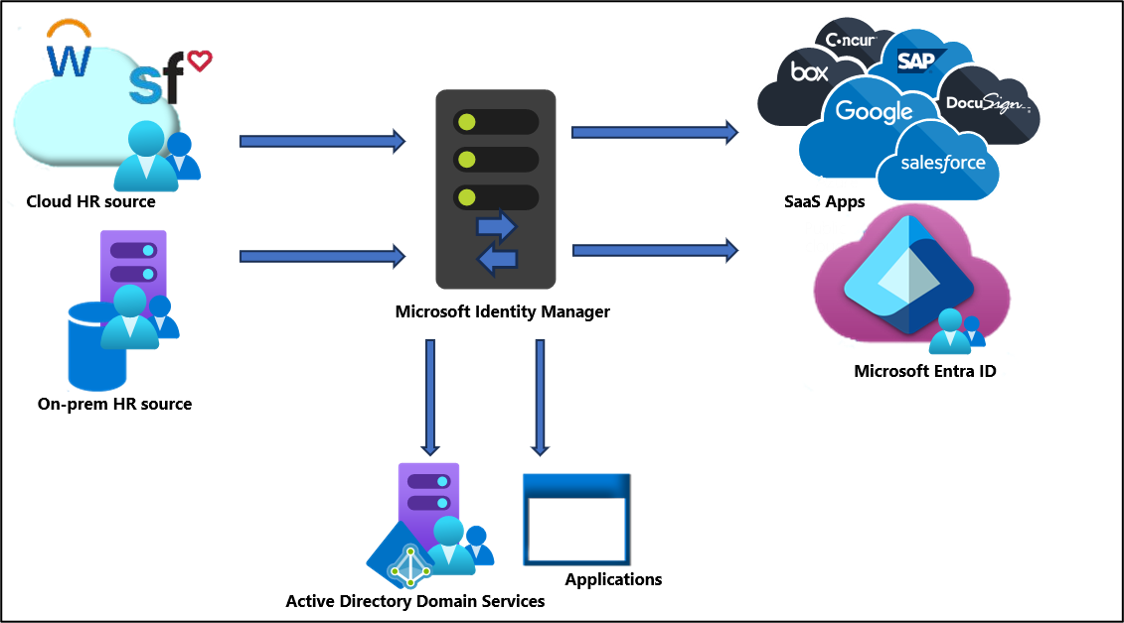

Kullanıcı sağlama

Kullanıcı sağlama, MIM'in yaptığı şeyin merkezinde yer alır. İSTER AD ister diğer İk kaynakları olsun, kullanıcıları içeri aktarmak, bunları meta veri kümesinde toplamak ve sonra bunları farklı depolara sağlamak temel işlevlerinden biridir. Aşağıdaki diyagramda klasik sağlama /eşitleme senaryosu gösterilmektedir.

Artık bu kullanıcı sağlama senaryolarının birçoğu, Microsoft Entra ID ve ilgili teklifler kullanılarak kullanılabilir. Bu durum, bu senaryoları MIM'den buluta geçirmenize ve o uygulamalardaki hesapları yönetmenize olanak tanır.

Aşağıdaki bölümlerde çeşitli sağlama senaryoları açıklanmaktadır.

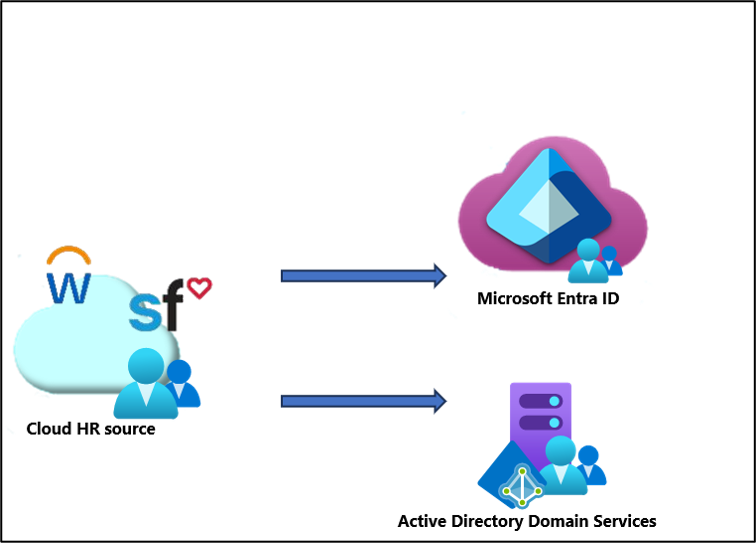

Katılma/bırakma iş akışlarıyla bulut IK sistemlerinden Active Directory'ye veya Microsoft Entra ID'ye hazırlık.

İster doğrudan buluttan Active Directory'ye ister Microsoft Entra ID'ye yapılandırmak isteyin, bu, Microsoft Entra ID ile yerleşik tümleştirmeler kullanılarak gerçekleştirilebilir. Aşağıdaki öğreticiler, doğrudan İK kaynağınızdan AD veya Microsoft Entra ID'ye sağlama konusunda rehberlik sağlar.

- Öğretici: Workday’i otomatik kullanıcı hazırlama için yapılandırma

- Öğretici: Workday'i Microsoft Entra kullanıcı provizyonu için yapılandırma

Bulut İK senaryolarının çoğu, otomatik iş akışlarını kullanmayı da içerir. MIM için İş Akışı Etkinlik Kitaplığı kullanılarak geliştirilen bu iş akışı etkinliklerinden bazıları Microsoft Kimliği İdare Yaşam Döngüsü iş akışlarına geçirilebilir. Bu gerçek dünya senaryolarının çoğu artık doğrudan buluttan oluşturulabilir ve yönetilebilir. Daha fazla bilgi için, aşağıdaki belgelere bakın.

- Yaşam döngüsü iş akışları nedir?

- Çalışan ekleme işlemini otomatikleştirme

- Çalışanların işten ayrılış süreçlerini otomatikleştirme

Şirket içi İnsan Kaynakları sistemlerinden Microsoft Entra ID'ye, katılım/ayrılma iş akışları ile kullanıcı sağlama.

SAP Human Capital Management (HCM) kullanan ve SAP SuccessFactors'a sahip müşteriler, SAP HCM ile SAP SuccessFactors arasında çalışan listelerini eşitlemek için SAP Integration Suite'i kullanarak Kimlikleri Microsoft Entra Id'ye getirebilir. Buradan kimlikleri doğrudan Microsoft Entra Id'ye getirebilir veya Active Directory Etki Alanı Hizmetleri'ne sağlayabilirsiniz.

API temelli gelen sağlamayı kullanarak artık kullanıcıları doğrudan şirket içi İk sisteminizden Microsoft Entra Id'ye sağlamak mümkündür. Şu anda kullanıcıları bir İK sisteminden içeri aktarmak ve ardından Microsoft Entra ID'ye sağlamak için bir MIM kullanıyorsanız, bunu gerçekleştirmek için artık API tabanlı özel bir gelen sağlama bağlayıcısı oluşturabilirsiniz. BUNU MIM üzerinden başarmak için API temelli sağlama bağlayıcısını kullanmanın avantajı, MIM ile karşılaştırıldığında API temelli sağlama bağlayıcısının çok daha az ek yüke ve şirket içinde çok daha küçük bir ayak izine sahip olmasıdır. Ayrıca API temelli sağlama bağlayıcısı ile buluttan yönetilebilir. API temelli sağlama hakkında daha fazla bilgi için aşağıdakilere bakın.

- API temelli gelen sağlama kavramları

- Sistem tümleştiricilerinin kayıt sistemlerine daha fazla bağlayıcı oluşturmasını sağlama

- API temelli gelen sağlama uygulamasını yapılandırma

Bunlar yaşam döngüsü iş akışlarından da yararlanabilir.

- Yaşam döngüsü iş akışları nedir?

- Çalışan ekleme işlemini otomatikleştirme

- Çalışanların işten çıkış süreçlerini otomatikleştirme

Kullanıcıları Microsoft Entra ID'den şirket içi uygulamalara sağlamak

KULLANıCıLARı SAP ECC gibi uygulamalara, SOAP veya REST API'sine sahip uygulamalara ya da temel sql veritabanı ya da AD olmayan LDAP dizinine sahip uygulamalara sağlamak için MIM kullanıyorsanız, artık aynı görevleri yerine getirmek için ECMA Bağlayıcısı Ana Bilgisayarı aracılığıyla şirket içi uygulama sağlamayı kullanabilirsiniz. ECMA Bağlayıcısı Konağı, hafif bir aracının parçasıdır ve MIM ayak izinizi azaltmanıza olanak tanır. MIM ortamınızda özel bağlayıcılarınız varsa, bunların yapılandırmasını aracıya geçirebilirsiniz. Daha fazla bilgi için aşağıdaki belgelere bakın.

- Şirket içi sağlama uygulama mimarisi

- SCIM özellikli uygulamalara kullanıcı sağlama

- Kullanıcıları SQL tabanlı uygulamalara sağlama

- Kullanıcıları LDAP dizinlerine sağlama

- Linux kimlik doğrulaması için kullanıcıları LDAP dizinine sağlama

- PowerShell kullanarak kullanıcıları uygulamalara tanımlama

- Web hizmetleri bağlayıcısı ile sağlama yapma

- Özel bağlayıcılarla hizmet sağlama

Kullanıcıları bulut SaaS uygulamalarına atamak

Bulut bilişim dünyasında SaaS uygulamalarıyla tümleştirme gereklidir. MIM'in SaaS uygulamalarına gerçekleştirdiği sağlama senaryolarının çoğu artık doğrudan Microsoft Entra Id'den gerçekleştirilebilir. Yapılandırıldığında, Microsoft Entra ID, Microsoft Entra sağlama hizmetini kullanarak SaaS uygulamalarına kullanıcıları otomatik olarak gerçekleştirir ve iptal eder. SaaS uygulaması öğreticilerinin tam listesi için aşağıdaki bağlantıya bakın.

Yeni özel uygulamalara kullanıcı ve grup sağlama

Kuruluşunuz yeni uygulamalar oluşturuyorsa ve kullanıcılar güncelleştirildiğinde veya silindiğinde kullanıcı veya grup bilgilerini ya da sinyalleri almayı gerektiriyorsa, uygulamanın Microsoft Entra Kimliğini sorgulamak için Microsoft Graph'ı veya otomatik olarak sağlanacak SCIM'yi kullanmasını öneririz.

- Microsoft Graph API'sini kullanma

- Microsoft Entra ID'de bir SCIM uç noktası için sağlama süreçlerini geliştirme ve planlama

- Şirket içi scim özellikli uygulamalara kullanıcı sağlama

Grup yönetimi senaryoları

Geçmişte kuruluşlar, AD güvenlik grupları ve Exchange DLL'leri de dahil olmak üzere AD'deki grupları yönetmek için MIM'i kullanmıştı. Bu, Microsoft Entra Connect ile Microsoft Entra Id ve Exchange Online arasında eşitlendi. Kuruluşlar artık şirket içi Active Directory'de grupların oluşturulmasına gerek kalmadan Microsoft Entra Id ve Exchange Online'da güvenlik gruplarını yönetebilir.

Dinamik gruplar

Dinamik grup üyeliği için MIM kullanıyorsanız, bu gruplar Microsoft Entra ID Dinamik grupları olarak geçirilebilir. Öznitelik tabanlı kurallarda, kullanıcılar bu ölçütlere göre otomatik olarak eklenir veya kaldırılır. Daha fazla bilgi için, aşağıdaki belgelere bakın.

Grupları AD tabanlı uygulamalar için kullanılabilir hale getirme

Şirket içi uygulamaları, kullanılan bulutta sağlanan ve yönetilen Active Directory gruplarıyla yönetme artık Microsoft Entra bulut eşitlemesi ile gerçekleştirilebilir. Artık Microsoft Entra bulut eşitlemesi, ERIŞIMle ilgili istekleri denetlemek ve düzeltmek için Microsoft Entra Kimlik Yönetimi özelliklerden yararlanarak AD'deki uygulama atamalarını tam olarak yönetmenize olanak tanır.

Daha fazla bilgi için bkz. Microsoft Entra Kimlik Yönetimi kullanarak şirket içi Active Directory tabanlı uygulamaları (Kerberos) yönetme.

Self servis senaryoları

MIM, Exchange ve AD ile tümleşik uygulamalar tarafından kullanılmak üzere Active Directory'deki verileri yönetmek için self servis senaryolarında da kullanılmıştır. Artık bu senaryoların çoğu buluttan gerçekleştirilebilir.

Self servis grup yönetimi

Kullanıcıların güvenlik grupları veya Microsoft 365 grupları/Teams oluşturmasına izin verebilir ve ardından grup üyeliklerini yönetebilirsiniz.

Çok aşamalı onaylara sahip erişim istekleri

Yetkilendirme yönetimi, erişim paketi kavramını tanıtır. Erişim paketi, bir kullanıcının bir proje üzerinde çalışması veya grup üyeliği, SharePoint Online siteleri veya uygulama rollerine atama dahil olmak üzere görevini gerçekleştirmesi gereken erişime sahip tüm kaynakların bir paketidir. Her erişim paketi, kimlerin otomatik olarak erişim alabileceğini ve kimlerin erişim isteyebileceğini belirten ilkeler içerir.

Kendi kendine parola sıfırlama

Microsoft Entra self servis parola sıfırlama (SSPR), kullanıcılara parolalarını değiştirme veya sıfırlama olanağı sağlar. Karma bir ortamınız varsa, Microsoft Entra Connect'i parola değiştirme olaylarını Microsoft Entra Id'den bir şirket içi Active Directory geri yazacak şekilde yapılandırabilirsiniz.