Ayrıcalıklı erişimin güvenliğini sağlama

Kuruluşlar, iş üzerindeki önemli olası etki ve saldırganların bu erişim düzeyini tehlikeye atması olasılığı yüksek olduğundan ayrıcalıklı erişimin güvenliğini sağlamayı en yüksek güvenlik önceliği haline getirmelidir.

Ayrıcalıklı erişim, kurumsal varlıkların büyük bölümlerinin denetimine sahip BT yöneticilerini ve iş açısından kritik varlıklara erişimi olan diğer kullanıcıları içerir.

Saldırganlar, insan tarafından çalıştırılan fidye yazılımı saldırıları ve hedeflenen veri hırsızlığı sırasında ayrıcalıklı erişim güvenliğindeki zayıflıklardan sıklıkla yararlanmaktadır. Ayrıcalıklı erişim hesapları ve iş istasyonları saldırganlar için çok çekicidir çünkü bu hedefler kuruluştaki iş varlıklarına hızlı bir şekilde erişim elde etmelerine olanak tanır ve bu da genellikle hızlı ve önemli bir iş etkisine neden olur.

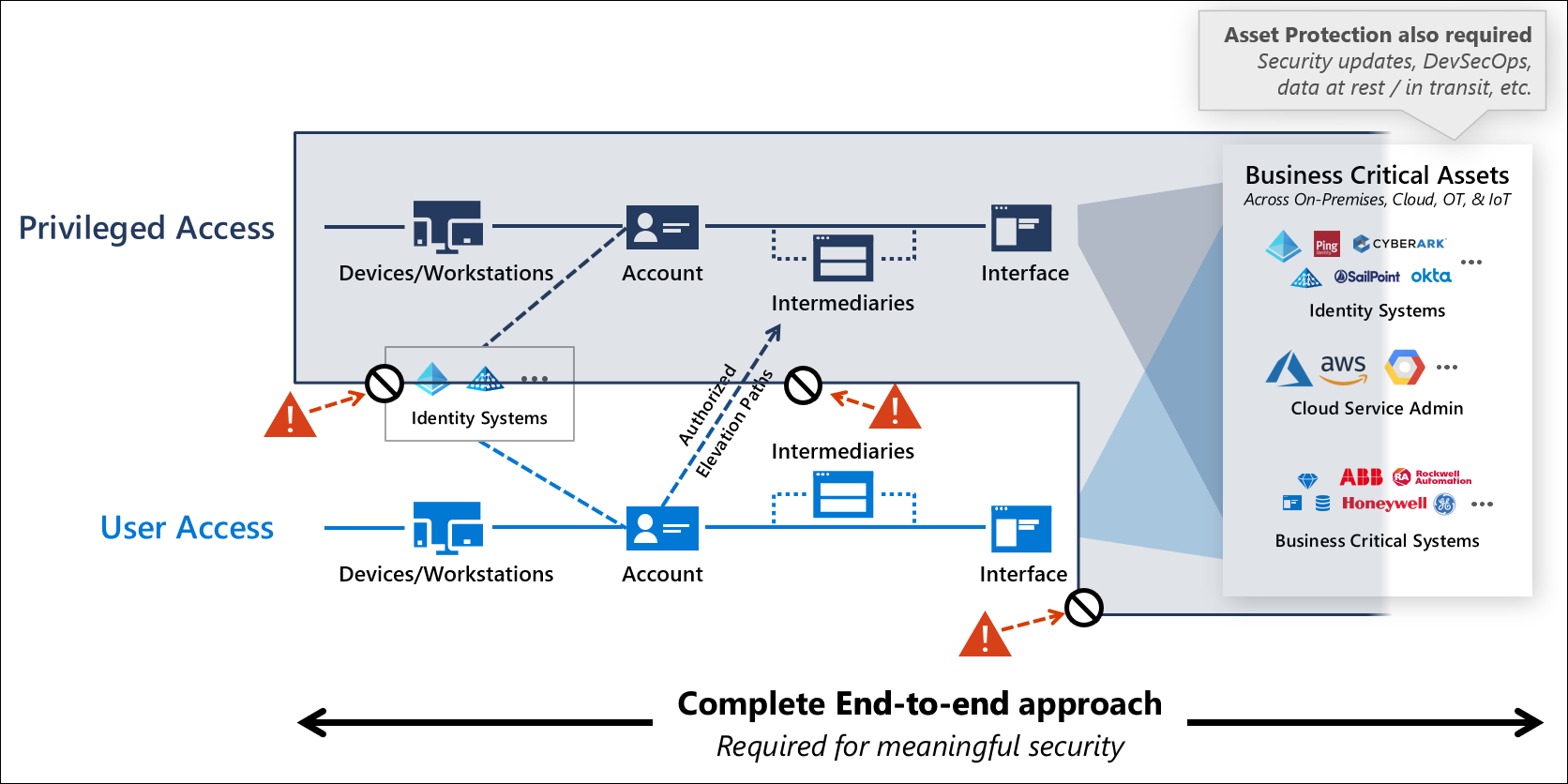

Aşağıdaki diyagramda, bu hassas hesapların düşük riskle çalışabileceği yalıtılmış bir sanal bölge oluşturmak için önerilen ayrıcalıklı erişim stratejisi özetlenmiştir.

Ayrıcalıklı erişimin güvenliğini sağlamak yetkisiz yolları etkili bir şekilde tamamen kapatır ve korunan ve yakından izlenen belirli birkaç yetkili erişim yolunu bırakır. Bu diyagram, Privileged Access Strategy (Ayrıcalıklı Erişim Stratejisi) makalesinde daha ayrıntılı olarak açıklanmıştır.

Bu stratejinin oluşturulması, açık doğrulama, en az ayrıcalık ve ihlal varsayma gibi Sıfır Güven ilkeleri kullanarak bu yetkili yükseltme yollarını korumak ve izlemek için birden çok teknolojiyi birleştiren bütünsel bir yaklaşım gerektirir. Bu strateji, zaman içinde güvence oluşturmak ve sürdürmek için bütünsel bir teknoloji yaklaşımı, net süreçler ve sıkı operasyonel yürütme oluşturan birden çok tamamlayıcı girişim gerektirir.

Kullanmaya başlama ve ilerleme durumunu ölçme

| Görsel | Açıklama | Görüntü | Açıklama |

|---|---|---|---|

|

Hızlı Modernizasyon Planı (RaMP) - En etkili hızlı galibiyetleri planlama ve uygulama |

|

En iyi uygulamalar Videolar ve Slaytlar |

Sektör başvuruları

Ayrıcalıklı erişimin güvenliğini sağlamak, bu endüstri standartları ve en iyi yöntemlerle de ele alınmaktadır.

| Birleşik Krallık Ulusal Siber Güvenlik Merkezi (NCSC) | Avustralya Siber Güvenlik Merkezi (ACSC) | MITRE ATT&CK |

|---|

Sonraki adımlar

Ortamınız için hızlı bir şekilde ayrıcalıklı erişimin güvenliğini sağlamaya yardımcı olacak strateji, tasarım ve uygulama kaynakları.

| Görsel | Makale | Açıklama |

|---|---|---|

|

Strateji | Ayrıcalıklı erişim stratejisine genel bakış |

|

Başarı ölçütleri | Stratejik başarı ölçütleri |

|

Güvenlik düzeyleri | Hesaplar, cihazlar, aracılar ve arabirimler için güvenlik düzeylerine genel bakış |

|

Firmalar | Hesaplar için güvenlik düzeyleri ve denetimler hakkında yönergeler |

|

Aracı | Güvenlik düzeyleri ve aracılar için denetimler hakkında yönergeler |

|

Arabirimler | Arabirimler için güvenlik düzeyleri ve denetimler hakkında yönergeler |

|

Aygıtları | Cihazlar ve iş istasyonları için güvenlik düzeyleri ve denetimler hakkında rehberlik |

|

Kurumsal erişim modeli | Kurumsal Erişim Modeline Genel Bakış (eski katman modelinin ardıl) |

|

ESAE'nin Kullanımdan Kaldırılması | Eski yönetim ormanının kullanımdan kaldırılmasıyla ilgili bilgiler |