Ayrıcalıklı erişim: Aracılar

Aracı cihazların güvenliği, ayrıcalıklı erişimin güvenliğini sağlamanın kritik bir bileşenidir.

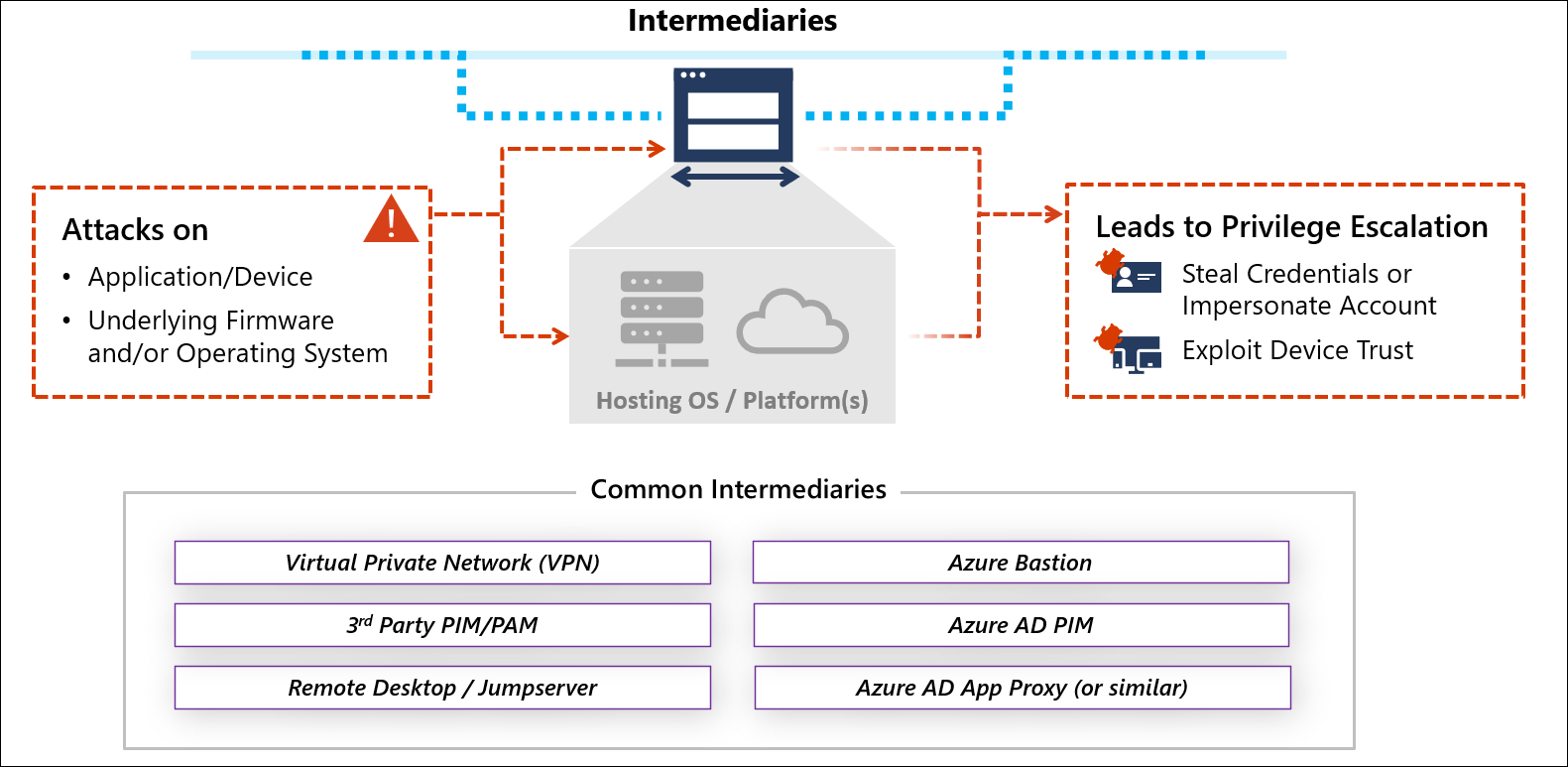

Aracılar, kullanıcının veya yöneticinin uçtan uca oturumu için Sıfır Güven güvence zincirine bağlantı ekler, böylece oturumdaki Sıfır Güven güvenlik güvencelerini sürdürmeleri (veya geliştirmeleri) gerekir. Ara sunuculara örnek olarak sanal özel ağlar (VPN), atlama sunucuları, sanal masaüstü altyapısı (VDI) ve erişim proxy'leri aracılığıyla uygulama yayımlama verilebilir.

Saldırgan, bir aracıya, kendilerinde depolanan kimlik bilgilerini kullanarak ayrıcalıkları yükseltmeye çalışabilir, şirket ağlarına uzaktan erişim elde edebilir veya Sıfır Güven erişim kararları için kullanılıyorsa bu cihaza güvenden yararlanabilir. Özellikle bu cihazların güvenlik duruşunu sıkı bir şekilde korumayan kuruluşlarda, aracıları hedeflemek çok yaygın hale geldi. Örneğin, VPN cihazlarından toplanan kimlik bilgileri.

Aracılar amaca ve teknolojiye göre farklılık gösterir, ancak genellikle uzaktan erişim, oturum güvenliği veya her ikisini birden sağlar:

- Uzaktan erişim - İnternet'ten kurumsal ağlardaki sistemlere erişimi etkinleştirme

- Oturum güvenliği - Oturum için güvenlik korumalarını ve görünürlüğünü artırma

- Yönetilmeyen cihaz senaryosu - Yönetilmeyen cihazlar (örneğin, kişisel çalışan cihazları) ve/veya bir iş ortağı/satıcı tarafından yönetilen cihazlar tarafından erişilecek yönetilen bir sanal masaüstü sağlama.

- Yönetici istrator güvenlik senaryosu - Tam zamanında erişim, oturum izleme ve kayıt ve benzer özelliklerle yönetim yollarını birleştirin ve/veya güvenliği artırın.

Kaynak cihaz ve hesaptan kaynak arabirimine kadar güvenlik güvencelerinin sürdürülmesini sağlamak için aracı ve risk azaltma seçeneklerinin risk profilinin anlaşılması gerekir.

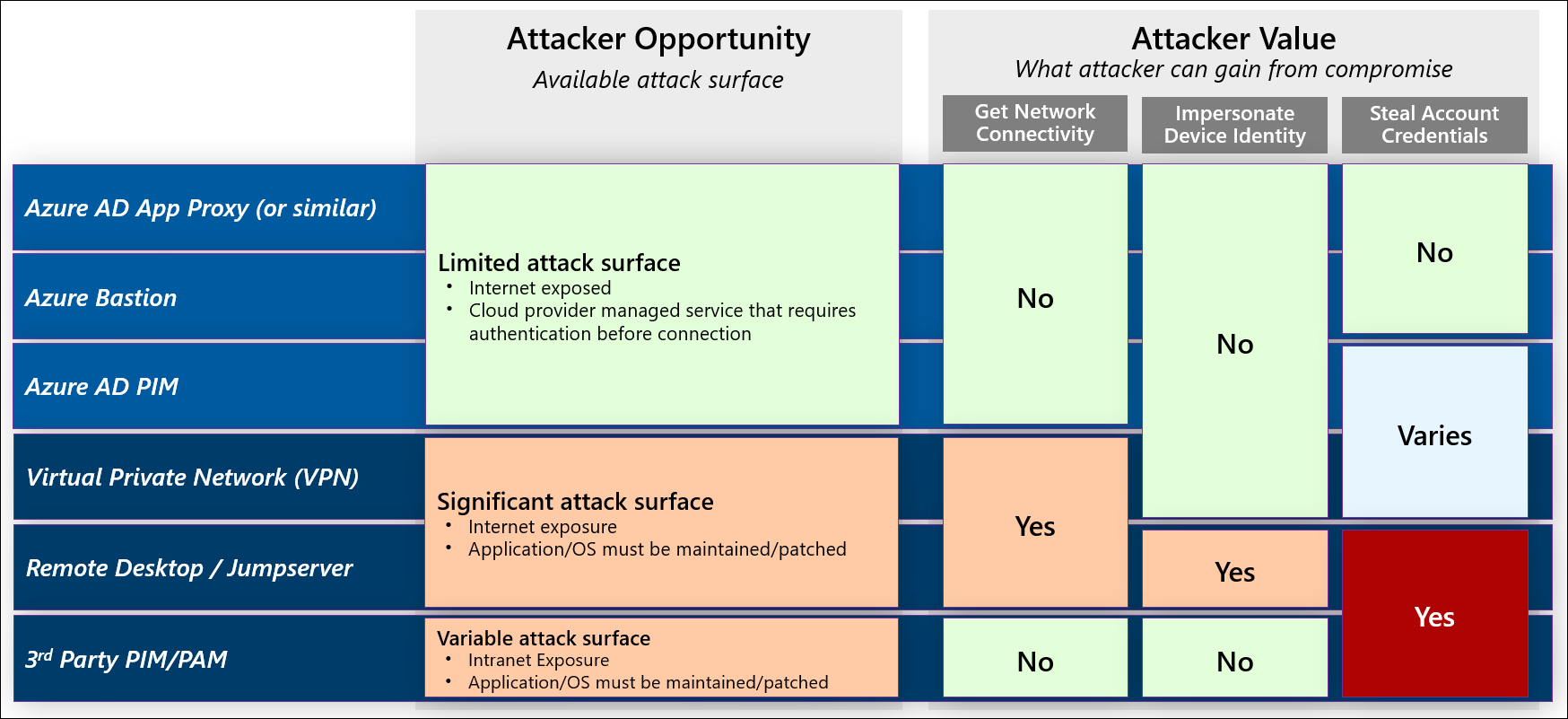

Saldırgan fırsatı ve değeri

Farklı aracı türleri benzersiz işlevler gerçekleştirerek her birinin farklı bir güvenlik yaklaşımına ihtiyaç duymasını sağlar, ancak gereçlere, üretici yazılımına, işletim sistemlerine ve uygulamalara hızla güvenlik yamaları uygulama gibi bazı kritik yaygınlıklar vardır.

Saldırgan fırsatı , bir saldırı operatörünün hedeflediği kullanılabilir saldırı yüzeyiyle temsil edilir:

- Microsoft Entra PIM, Azure Bastion ve Microsoft Entra uygulama ara sunucusu gibi yerel bulut hizmetleri saldırganlara sınırlı bir saldırı yüzeyi sunar. Genel İnternet'e açık olsalar da, müşteriler (ve saldırganlar) hizmetleri sağlayan temel işletim sistemlerine erişemiyor ve genellikle bulut sağlayıcısındaki otomatik mekanizmalar aracılığıyla sürekli olarak korunup izleniyor. Bu daha küçük saldırı yüzeyi, genellikle çakışan önceliklerden ve tamamlanma süresinden daha fazla güvenlik görevine boğulan BT personeli tarafından yapılandırılması, yaması ve izlenmesi gereken klasik şirket içi uygulamalar ve gereçler ile karşı karşıya kalan mevcut seçenekleri saldırganlarla sınırlar.

- Sanal Özel Ağlar (VPN'ler) ve Uzak Masaüstleri / Atlama sunucuları, uzaktan erişim sağlamak için İnternet'e açık olduklarından ve bu sistemlerin bakımı sıklıkla ihmal edildiklerinden sıklıkla önemli bir saldırgan fırsatına sahiptir. Yalnızca birkaç ağ bağlantı noktası kullanıma sunulurken, saldırganların saldırı için tek bir eşleşmeyen hizmete erişmesi yeterlidir.

- Üçüncü taraf PIM/PAM hizmetleri genellikle şirket içinde veya Hizmet Olarak Altyapı'da (IaaS) vm olarak barındırılır ve genellikle yalnızca intranet konakları tarafından kullanılabilir. Doğrudan İnternet kullanıma sunulmasa da, güvenliği aşılmış tek bir kimlik bilgisi saldırganların VPN veya başka bir uzaktan erişim ortamı üzerinden hizmete erişmesine izin verebilir.

Saldırgan değeri , bir aracıyı tehlikeye atarak saldırganın neler kazanabileceğini temsil eder. Güvenliğin aşılması, bir saldırganın uygulama/VM üzerinde tam denetime sahip olması ve/veya bulut hizmetinin müşteri örneğinin yöneticisi olarak tanımlanır.

Saldırganların saldırılarının bir sonraki aşaması için aracıdan toplayabileceği malzemeler şunlardır:

- Kurumsal ağlardaki kaynakların çoğuyla veya tümüyle iletişim kurmak için ağ bağlantısı elde edin. Bu erişim genellikle VPN'ler ve Uzak Masaüstü / Atlama sunucusu çözümleri tarafından sağlanır. Azure Bastion ve Microsoft Entra uygulama ara sunucusu (veya benzer üçüncü taraf çözümler) çözümleri de uzaktan erişim sağlarken, bu çözümler genellikle uygulamaya veya sunucuya özgü bağlantılardır ve genel ağ erişimi sağlamaz

- Cihaz kimliğinin kimliğine bürünme - Kimlik doğrulaması için bir cihaz gerekiyorsa ve/veya bir saldırgan tarafından hedef ağlarında zeka toplamak için kullanılıyorsa Sıfır Güven mekanizmalarını bozabilir. Güvenlik İşlemleri ekipleri genellikle cihaz hesabı etkinliğini yakından izlemez ve yalnızca kullanıcı hesaplarına odaklanır.

- Saldırının nihai hedefine veya sonraki aşamasına erişmek için ayrıcalıkları yükseltme olanağı sunduğundan, saldırganlar için en değerli varlık olan kaynaklarda kimlik doğrulaması yapmak için hesap kimlik bilgilerini çalın.

Uzak Masaüstü / Atlama sunucuları ve üçüncü taraf PIM/PAM en çekici hedeflerdir ve artan saldırgan değeri ve güvenlik risk azaltmaları ile "Tek sepetteki tüm yumurtalarınız" dinamiktir:

- PIM/PAM çözümleri genellikle kuruluştaki ayrıcalıklı rollerin çoğunun veya tümünün kimlik bilgilerini depolar ve bu da onları tehlikeye atmak veya silahlandırmak için son derece kazançlı bir hedef haline getirir.

- Microsoft Entra PIM , MFA veya diğer iş akışlarını kullanarak bir hesaba atanmış ayrıcalıkların kilidini açtığından saldırganlara kimlik bilgilerini çalma olanağı sunmaz, ancak kötü tasarlanmış bir iş akışı saldırganın ayrıcalıkları yükseltmesine izin verebilir.

- Yöneticiler tarafından kullanılan Uzak Masaüstü / Atlama sunucuları , çok sayıda veya tüm hassas oturumların geçtiği bir konak sağlayarak saldırganların bu kimlik bilgilerini çalmak ve yeniden kullanmak için standart kimlik bilgisi hırsızlığı saldırı araçlarını kullanmalarına olanak tanır.

- VPN'ler kimlik bilgilerini çözümde depolayabilir ve saldırganlara potansiyel ayrıcalık yükseltme hazinesi sağlayarak bu riski azaltmak için kimlik doğrulaması için Microsoft Entra Id kullanma konusunda güçlü bir öneri sunar.

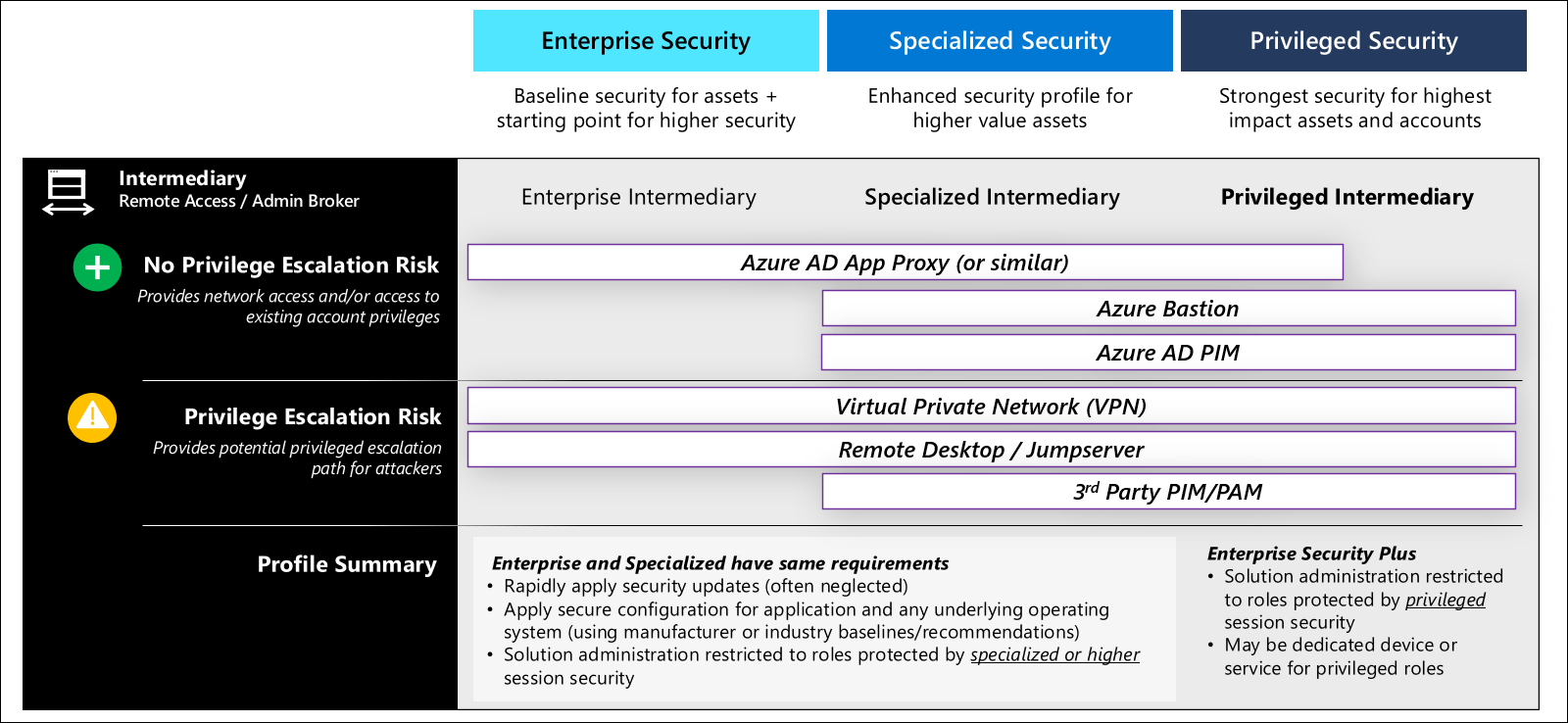

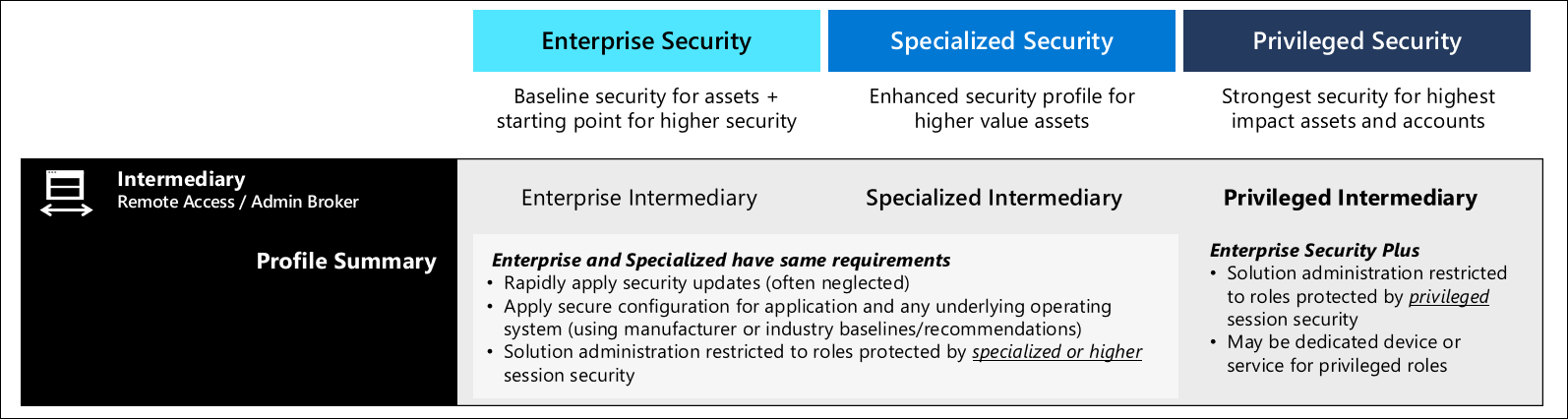

Aracı güvenlik profilleri

Bu güvencelerin oluşturulması, bazıları birçok aracı için ortak olan ve bazıları aracı türüne özgü olan güvenlik denetimlerinin bir bileşimini gerektirir.

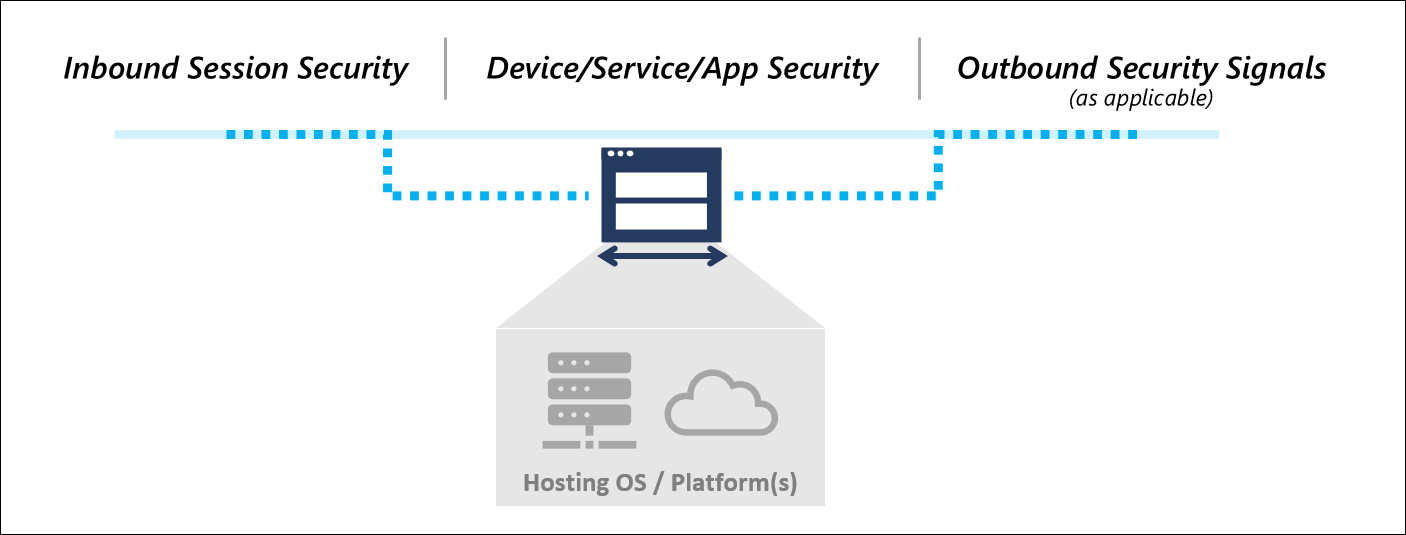

Aracı, Sıfır Güven zincirinde kullanıcılara/cihazlara arabirim sunan ve ardından bir sonraki arabirime erişimi etkinleştiren bir bağlantıdır. Güvenlik denetimleri gelen bağlantıları, aracı cihazın/uygulamanın/hizmetin güvenliğini ele almalıdır ve (varsa) bir sonraki arabirim için Sıfır Güven güvenlik sinyalleri sağlamalıdır.

Yaygın güvenlik denetimleri

Aracılar için ortak güvenlik öğeleri, ayrıcalık güvenliğine yönelik ek kısıtlamalarla birlikte kurumsal ve özel düzeyler için iyi güvenlik hijyeni sağlamaya odaklanmıştır.

Bu güvenlik denetimleri tüm aracı türlerine uygulanmalıdır:

- Gelen bağlantı güvenliğini zorunlu kılma - Cihazlardan ve hesaplardan gelen tüm bağlantıların bilindiğinden, güvenilir olduğundan ve izin verildiğinden emin olmak için Microsoft Entra Id ve Koşullu Erişim'i kullanın. Daha fazla bilgi için, kurumsal ve özelleştirilmiş cihaz ve hesap gereksinimleriyle ilgili ayrıntılı tanımlar için ayrıcalıklı arabirimlerin güvenliğini sağlama makalesine bakın.

- Uygun sistem bakımı - Tüm aracılar aşağıdakiler dahil olmak üzere iyi güvenlik hijyeni uygulamalarına uygun olmalıdır:

- Güvenli yapılandırma - Hem uygulama hem de temel işletim sistemleri, bulut hizmetleri veya diğer bağımlılıklar için üretici veya sektör güvenliği yapılandırma temellerini ve en iyi yöntemleri izleyin. Microsoft'un geçerli kılavuzu Azure Güvenlik Temeli ve Windows Temelleri'ni içerir.

- Hızlı düzeltme eki uygulama - Satıcılardan gelen güvenlik güncelleştirmeleri ve düzeltme ekleri yayından sonra hızlı bir şekilde uygulanmalıdır.

- Rol Tabanlı Erişim Denetimi (RBAC) modelleri, ayrıcalıkları yükseltme amacıyla saldırganlar tarafından kötüye kullanılabilir. Aracı RBAC modeli, yalnızca özel veya ayrıcalıklı düzeyde korunan yetkili personele yönetici ayrıcalıkları verildiğinden emin olmak için dikkatle gözden geçirilmelidir. Bu model, temel alınan işletim sistemlerini veya bulut hizmetlerini (kök hesap parolası, yerel yönetici kullanıcıları/grupları, kiracı yöneticileri vb.) içermelidir.

- Uç nokta algılama ve yanıt (EDR) ve giden güven sinyali - Tam işletim sistemi içeren cihazlar, Uç Nokta için Microsoft Defender gibi bir EDR ile izlenmeli ve korunmalıdır. bu denetim, ilkenin arabirimler için bu gereksinimi zorunlu kılabilmesi için Koşullu Erişim'e cihaz uyumluluk sinyalleri sağlayacak şekilde yapılandırılmalıdır.

Ayrıcalıklı Aracılar ek güvenlik denetimleri gerektirir:

- Rol Tabanlı Erişim Denetimi (RBAC) - Yönetici istratif haklar yalnızca iş istasyonları ve hesaplar için standart olan ayrıcalıklı roller toplantılarıyla kısıtlanmalıdır.

- Ayrılmış cihazlar (isteğe bağlı) - Ayrıcalıklı oturumların aşırı duyarlılığı nedeniyle, kuruluşlar ayrıcalıklı roller için ayrılmış ara işlevlerin örneklerini uygulamayı tercih edebilir. Bu denetim, bu ayrıcalıklı aracılar için ek güvenlik kısıtlamalarına ve ayrıcalıklı rol etkinliğinin daha yakından izlenmesine olanak tanır.

Her aracı türü için güvenlik kılavuzu

Bu bölüm, her aracı türüne özgü özel güvenlik yönergeleri içerir.

Privileged Access Management / Privileged Identity management

Güvenlik kullanım örnekleri için açıkça tasarlanmış bir aracı türü ayrıcalıklı kimlik yönetimi / ayrıcalıklı erişim yönetimi (PIM/PAM) çözümleridir.

PIM/PAM için kullanım örnekleri ve senaryolar

PIM/PAM çözümleri, özel veya ayrıcalıklı profillerin kapsamına alınabilecek hassas hesapların güvenlik güvencelerini artırmak için tasarlanmıştır ve genellikle önce BT yöneticilerine odaklanır.

Özellikler PIM/PAM satıcıları arasında farklılık gösterse de, birçok çözüm şunlar için güvenlik özellikleri sağlar:

Hizmet hesabı yönetimini ve parola döndürmeyi basitleştirme (kritik öneme sahip bir özellik)

Tam zamanında (JIT) erişim için gelişmiş iş akışları sağlama

Yönetim oturumlarını kaydetme ve izleme

Önemli

PIM/PAM özellikleri bazı saldırılar için mükemmel risk azaltmaları sağlar, ancak birçok ayrıcalıklı erişim riskine, özellikle de cihaz güvenliğinin aşılmasına yönelik risklere değinmemektedir. Bazı satıcılar PIM/PAM çözümünün cihaz riskini azaltabilecek bir 'gümüş madde işareti' çözümü olduğunu savunsa da, müşteri olaylarını araştırma deneyimimiz bunun uygulamada çalışmadığını tutarlı bir şekilde kanıtlamıştır.

İş istasyonu veya cihaz denetimine sahip bir saldırgan, kullanıcı oturum açtığında bu kimlik bilgilerini (ve kendisine atanan ayrıcalıkları) kullanabilir (ve genellikle daha sonra kullanmak üzere kimlik bilgilerini de çalabilir). PiM/PAM çözümü tek başına bu cihaz risklerini tutarlı ve güvenilir bir şekilde göremez ve azaltamaz, bu nedenle birbirini tamamlayan ayrı cihaz ve hesap korumalarına sahip olmanız gerekir.

PIM/PAM için güvenlik riskleri ve öneriler

Her PIM/PAM satıcısının özellikleri, bunların güvenliğini sağlama konusunda farklılık gösterir; bu nedenle satıcınıza özgü güvenlik yapılandırması önerilerini ve en iyi yöntemlerini gözden geçirin ve izleyin.

Not

şirket içi riski azaltmaya yardımcı olmak için iş açısından kritik iş akışlarında ikinci bir kişi ayarladığınızdan emin olun (iç tehditler tarafından olası harmanlama maliyetlerini/uyuşmazlıklarını artırır).

Son kullanıcı Sanal Özel Ağları

Sanal Özel Ağlar (VPN'ler), uzak uç noktalar için tam ağ erişimi sağlayan, genellikle son kullanıcının kimlik doğrulamasını gerektiren ve gelen kullanıcı oturumlarının kimliğini doğrulamak için kimlik bilgilerini yerel olarak depolayan aracılardır.

Not

Bu kılavuz genellikle veri merkezi/uygulama bağlantısı için kullanılan "siteden siteye" VPN'leri değil, yalnızca kullanıcılar tarafından kullanılan "noktadan siteye" VPN'leri ifade eder.

VPN'ler için kullanım örnekleri ve senaryolar

VPN'ler, kullanıcılar ve yöneticiler için kaynak erişimini etkinleştirmek üzere kurumsal ağa uzaktan bağlantı kurar.

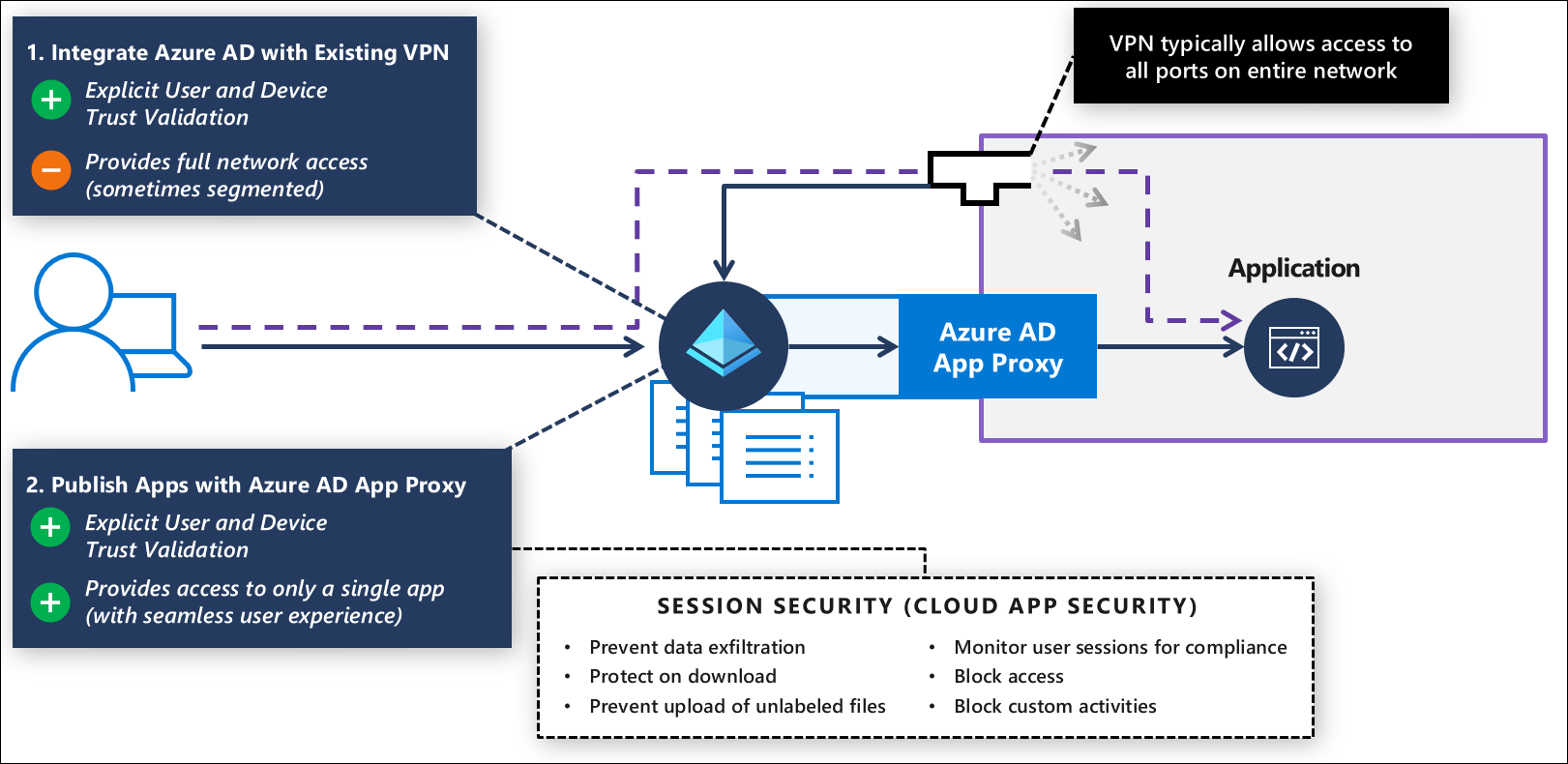

VPN'ler için güvenlik riskleri ve öneriler

VPN aracıları için en kritik riskler bakım ihmali, yapılandırma sorunları ve kimlik bilgilerinin yerel olarak depolanmasıdır.

Microsoft, VPN aracıları için denetimlerin bir bileşimini önerir:

- Microsoft Entra kimlik doğrulamasını tümleştirin - yerel olarak depolanan kimlik bilgileri (ve bunların bakımını yapmak için ek yük) riskini azaltmak veya ortadan kaldırmak ve koşullu erişime sahip gelen hesaplarda/cihazlarda Sıfır Güven ilkelerini zorunlu tutmak için.

Tümleştirme hakkında rehberlik için bkz.

- Azure VPN Microsoft Entra tümleştirmesi

- VPN ağ geçidinde Microsoft Entra kimlik doğrulamasını etkinleştirme

- Üçüncü taraf VPN'leri tümleştirme

- Cisco Any Bağlan

- Palo Alto Networks GlobalProtect ve Captive Portal

- F5

- Fortinet FortiGate SSL VPN

- Citrix NetScaler

- Zscaler Özel Erişimi (ZPA)

- ve daha fazlası

- Hızlı düzeltme eki uygulama - Tüm kuruluş öğelerinin hızlı düzeltme eki uygulama desteği sağladığından emin olun:

- Gereksinim için kurumsal sponsorluk ve liderlik desteği

- VPN'leri minimum veya sıfır kapalı kalma süresiyle güncelleştirmek için standart teknik süreçler. Bu işlem VPN yazılımlarını, gereçlerini ve temel alınan işletim sistemlerini veya üretici yazılımını içermelidir

- Kritik güvenlik güncelleştirmelerini hızla dağıtmak için acil durum işlemleri

- Yanıtsız öğeleri sürekli bulmak ve düzeltmek için idare

- Güvenli yapılandırma - Her VPN satıcısının özellikleri, bunların güvenliğini sağlama konusunda farklılık gösterir, bu nedenle satıcınıza özgü güvenlik yapılandırması önerilerini ve en iyi yöntemlerini gözden geçirin ve izleyin

- VPN'in ötesine geçin - Vpn'leri zaman içinde Microsoft Entra uygulama ara sunucusu veya Azure Bastion gibi daha güvenli seçeneklerle değiştirin; bunlar tam ağ erişimi yerine yalnızca doğrudan uygulama/sunucu erişimi sağlar. Ayrıca Microsoft Entra uygulama ara sunucusu, Bulut için Microsoft Defender Uygulamaları ile ek güvenlik için oturum izlemeye izin verir.

Microsoft Entra uygulama ara sunucusu

Microsoft Entra uygulama ara sunucusu ve benzer üçüncü taraf özellikleri, şirket içinde veya buluttaki IaaS VM'lerinde barındırılan eski ve diğer uygulamalara uzaktan erişim sağlar.

Microsoft Entra uygulama ara sunucusu için kullanım örnekleri ve senaryolar

Bu çözüm, eski son kullanıcı üretkenliği uygulamalarını internet üzerinden yetkili kullanıcılara yayımlamak için uygundur. Ayrıca bazı yönetim uygulamalarını yayımlamak için de kullanılabilir.

Microsoft Entra uygulama ara sunucusu için güvenlik riskleri ve öneriler

Microsoft Entra uygulama ara sunucusu, modern Sıfır Güven ilke zorlamasını mevcut uygulamalara etkili bir şekilde yeniler. Daha fazla bilgi için bkz. Microsoft Entra uygulama ara sunucusu için güvenlik konuları

Microsoft Entra uygulama ara sunucusu, koşullu erişim uygulama denetimi oturum güvenliğini eklemek için Bulut için Microsoft Defender Uygulamalarıyla da tümleştirebilir:

- Veri sızdırmayı önleme

- İndirmede koru

- Etiketlenmemiş dosyaların karşıya yüklenmesini engelleme

- Uyumluluk için kullanıcı oturumlarını izleme

- Erişimi engelle

- Özel etkinlikleri engelleme

Daha fazla bilgi için bkz. Microsoft Entra uygulamaları için Bulut için Defender Uygulamaları Koşullu Erişim Uygulama Denetimi Dağıtma

Microsoft Entra uygulama ara sunucusu aracılığıyla uygulama yayımladığınızda Microsoft, uygulama sahiplerinin güvenlik ekipleriyle birlikte çalışarak en az ayrıcalığı izlemelerini ve her uygulamaya erişimin yalnızca bunu gerektiren kullanıcıların kullanımına sunulmasını önerir. Bu şekilde daha fazla uygulama dağıttıkça, bazı son kullanıcı noktasını site VPN kullanımına kaydırabilirsiniz.

Uzak Masaüstü / atlama sunucusu

Bu senaryo, bir veya daha fazla uygulama çalıştıran tam bir masaüstü ortamı sağlar. Bu çözümün aşağıdakiler dahil olmak üzere bir dizi farklı varyasyonu vardır:

- Deneyimler - Bir pencerede veya tek bir uygulama için öngörülen deneyimde tam masaüstü

- Uzak konak - Windows Sanal Masaüstü (WVD) veya başka bir Sanal Masaüstü Altyapısı (VDI) çözümü kullanan bir paylaşılan VM veya ayrılmış bir masaüstü VM olabilir.

- Yerel cihaz - Mobil cihaz, yönetilen iş istasyonu veya kişisel/iş ortağı tarafından yönetilen iş istasyonu olabilir

- Senaryo - Kullanıcı üretkenliği uygulamalarına veya genellikle 'atlama sunucusu' olarak adlandırılan yönetim senaryolarına odaklanmış

Uzak Masaüstü / Atlama sunucusu için kullanım örnekleri ve güvenlik önerileri

En yaygın yapılandırmalar şunlardır:

- Doğrudan Uzak Masaüstü Protokolü (RDP) - RDP parola spreyi gibi modern saldırılara karşı sınırlı korumalara sahip bir protokol olduğundan, bu yapılandırma İnternet bağlantıları için önerilmez. Doğrudan RDP şu ikisine de dönüştürülmelidir:

- Microsoft Entra uygulama ara sunucusu tarafından yayımlanan bir ağ geçidi üzerinden RDP

- Azure Bastion

- Kullanarak ağ geçidi üzerinden RDP

- Windows Server'da bulunan Uzak Masaüstü Hizmetleri (RDS). Microsoft Entra uygulama ara sunucusuyla yayımlayın.

- Windows Sanal Masaüstü (WVD) - Windows Sanal Masaüstü güvenlik en iyi yöntemlerini izleyin.

- Üçüncü taraf VDI - Üreticiyi veya sektörün en iyi yöntemlerini izleyin veya WVD kılavuzlarını çözümünüzle uyumlu hale getirmek

- Secure Shell (SSH) sunucusu - teknoloji departmanları ve iş yükü sahipleri için uzak kabuk ve betik oluşturma sağlar. Bu yapılandırmanın güvenliğini sağlamak şunları içermelidir:

- Bunu güvenli bir şekilde yapılandırmak, varsayılan parolaları değiştirmek (varsa) ve parolalar yerine SSH anahtarlarını kullanmak ve SSH anahtarlarını güvenli bir şekilde depolamak ve yönetmek için endüstrinin/üreticinin en iyi yöntemlerini izleyin.

- Azure Bastion'da barındırılan kaynaklara SSH uzaktan iletişim için Azure Bastion kullanma - Azure Bastion kullanarak Linux VM'ye Bağlan

Azure Bastion

Azure Bastion, tarayıcı ve Azure portalı kullanarak Azure kaynaklarına güvenli erişim sağlamak için tasarlanmış bir aracıdır. Azure Bastion, Azure'da Uzak Masaüstü Protokolü (RDP) ve Secure Shell (SSH) protokollerini destekleyen erişim kaynakları sağlar.

Azure Bastion için kullanım örnekleri ve senaryolar

Azure Bastion , BT İşlemleri personeli ve BT dışındaki iş yükü yöneticileri tarafından ortamla tam VPN bağlantısına gerek kalmadan Azure'da barındırılan kaynakları yönetmek için kullanılabilecek esnek bir çözüm sunar.

Azure Bastion için güvenlik riskleri ve öneriler

Azure Bastion'a Azure portalı üzerinden erişildiğinden, Azure portal arabiriminizin içindeki kaynaklar ve bunu kullanan roller için uygun güvenlik düzeyini (genellikle ayrıcalıklı veya özel düzey) gerektirdiğinden emin olun.

Ek yönergelere Azure Bastion Belgeleri'nde ulaşabilirsiniz