Ayrıcalıklı erişim: Arabirimler

Ayrıcalıklı erişimin güvenliğini sağlamanın kritik bir bileşeni, cihazların, hesapların ve aracıların erişim sağlamadan önce güvenlik gereksinimlerini karşıladığından emin olmak için sıfır güven ilkesi uygulamasıdır.

Bu ilke, gelen oturumu başlatan kullanıcıların ve cihazların bilinen, güvenilen ve kaynağa erişmesine izin verilen (arabirim aracılığıyla) sağlar. İlke uygulama, belirli bir uygulama arabirimine (Azure portalı, Salesforce, Office 365, AWS, Workday ve diğerleri gibi) atanan ilkeyi değerlendiren Microsoft Entra Koşullu Erişim ilke altyapısı tarafından gerçekleştirilir.

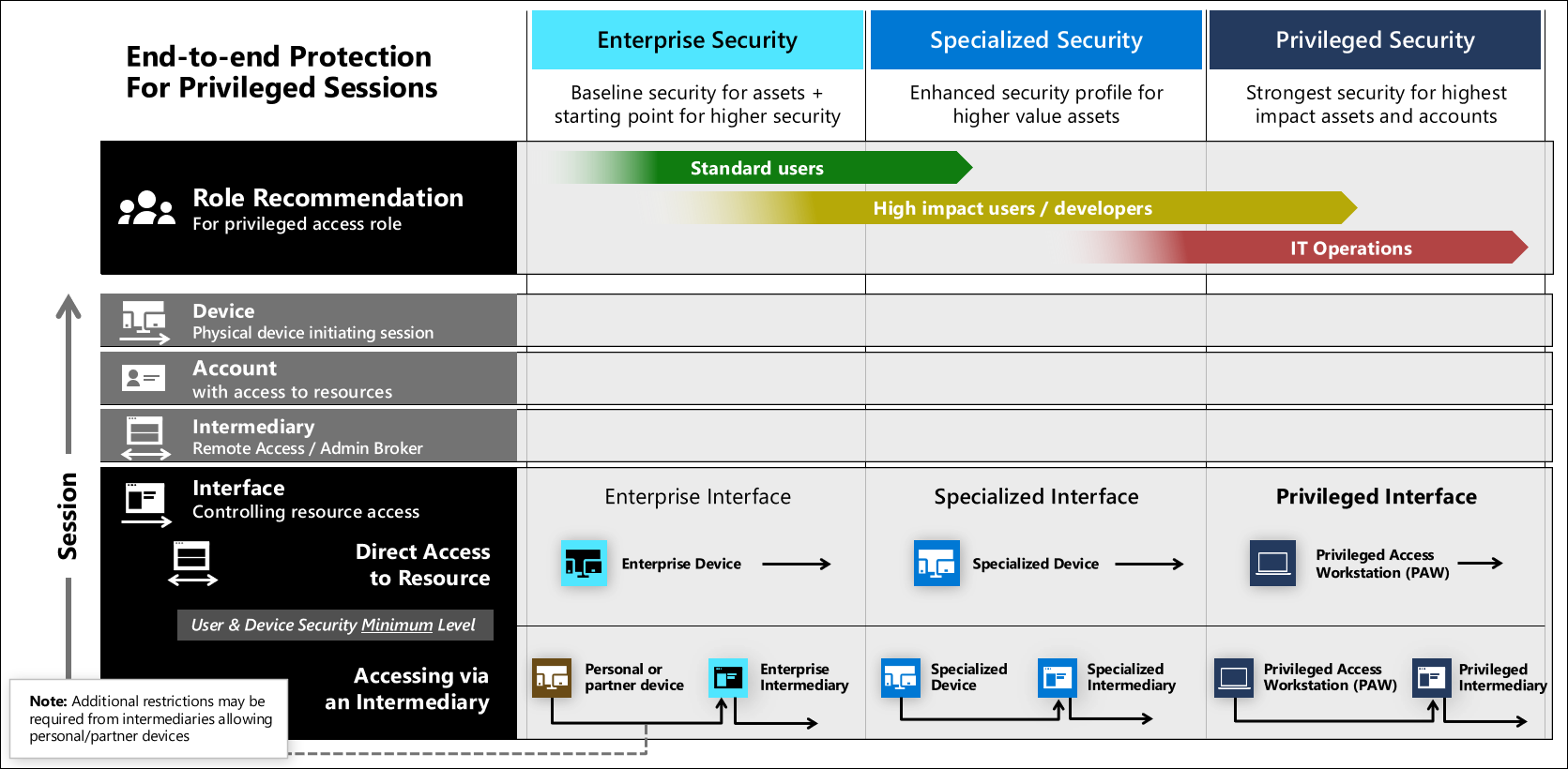

Bu kılavuz, farklı duyarlılık düzeylerine sahip varlıklar için kullanabileceğiniz arabirim güvenliği için üç güvenlik düzeyi tanımlar. Bu düzeyler ayrıcalıklı erişim hızlı modernleştirme planında (RAMP) yapılandırılır ve hesap ve cihazların güvenlik düzeylerine karşılık gelir.

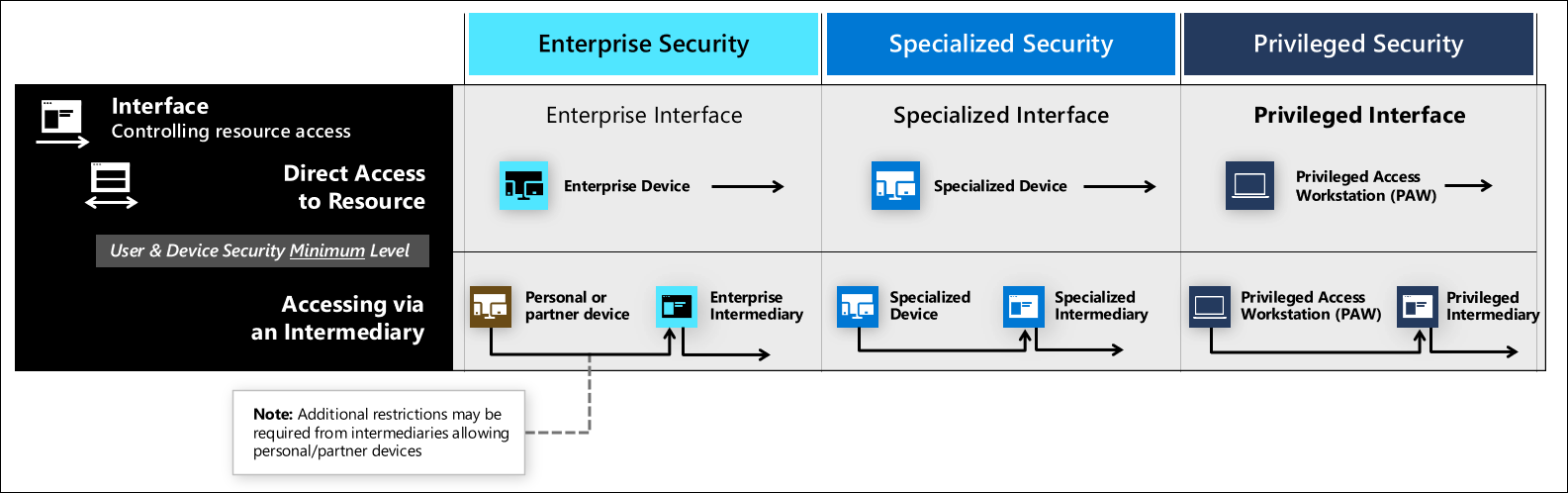

Gelen oturumların arabirimlere yönelik güvenlik gereksinimleri, ister fiziksel cihazlardan doğrudan bağlantı ister Uzak Masaüstü/Atlama sunucusu aracı olsun, hesaplar ve kaynak cihaz için geçerlidir. Aracılar kurumsal güvenlik düzeyi sağlamak için kişisel cihazlardan oturumları kabul edebilir (bazı senaryolar için), ancak rollerinin güvenlik açısından hassas olması nedeniyle özel veya ayrıcalıklı aracıların daha düşük düzeylerden bağlantılara izin vermemesi gerekir.

Not

Bu teknolojiler uygulama arabirimine güçlü uçtan uca erişim denetimi sağlar, ancak kaynağın kendisi de uygulama koduna/işlevselliğine yönelik bant dışı saldırılara, temel işletim sistemi veya üretici yazılımındaki düzeltmeyen güvenlik açıklarına veya yapılandırma hatalarına, bekleyen veya aktarımdaki verilere, tedarik zincirlerine veya diğer araçlara karşı güvenli hale getirilmelidir.

Tam koruma için varlıkların kendi risklerini değerlendirip keşfetmeyi sağlayın. Microsoft, Bulut için Microsoft Defender, Microsoft Güvenli Puanı ve tehdit modelleme kılavuzu da dahil olmak üzere bu konuda size yardımcı olacak araçlar ve yönergeler sağlar.

Arabirim örnekleri

Arabirimler genellikle aşağıdaki gibi farklı biçimlerde gelir:

- Azure portalı, AWS, Office 365 gibi bulut hizmeti/uygulama web siteleri

- Şirket içi uygulamayı (Microsoft Yönetim Konsolu (MMC) veya özel uygulamayı yöneten Masaüstü Konsolu

- Secure Shell (SSH) veya PowerShell gibi Komut Dosyası/Konsol Arabirimi

Bunlardan bazıları Microsoft Entra Koşullu Erişim ilke altyapısı aracılığıyla Sıfır Güven zorlamayı doğrudan desteklese de, bazılarının Microsoft Entra uygulama ara sunucusu veya Uzak Masaüstü / atlama sunucusu gibi bir aracı aracılığıyla yayımlanması gerekir.

Arabirim güvenliği

Arabirim güvenliğinin nihai hedefi, arabirime gelen her oturumun bilindiğinden, güvenilir olduğundan ve izin verildiğinden emin olmaktır:

- Bilinen – Güçlü kimlik doğrulamasıyla kullanıcının kimliği doğrulanır ve cihazın kimliği doğrulanır (kurumsal erişim için Uzak Masaüstü veya VDI çözümü kullanan kişisel cihazlar için özel durumlar dışında)

- Güvenilen – Güvenlik durumu, Sıfır Güven ilke altyapısı kullanılarak hesaplar ve cihazlar için açıkça doğrulanır ve uygulanır

- İzin verildi – Kaynaklara erişim, yalnızca erişilebilir olduğundan emin olmak için denetimlerin bir bileşimini kullanarak en az ayrıcalık ilkesini izler

- Doğru kullanıcılar tarafından

- Doğru zamanda (tam zamanında erişim, kalıcı erişim değil)

- Doğru onay iş akışıyla (gerektiği gibi)

- Kabul edilebilir bir risk/güven düzeyinde

Arabirim güvenlik denetimleri

Arabirim güvenlik güvenceleri oluşturmak için şunlar gibi güvenlik denetimlerinin bir birleşimi gerekir:

- Sıfır Güven ilkesi zorlaması - Gelen oturumların şu gereksinimleri karşıladığından emin olmak için Koşullu Erişim kullanma:

- Cihazın en düşük düzeyde olduğundan emin olmak için Cihaz Güveni:

- Kuruluş tarafından yönetilir

- üzerinde uç noktada algılama ve yanıtlama var

- Kuruluşların yapılandırma gereksinimleriyle uyumludur

- Oturum sırasında virüs bulaşmıyor veya saldırı altında değil

- Kullanıcı Güveni, şu sinyallere göre yeterince yüksektir:

- İlk oturum açma sırasında çok faktörlü kimlik doğrulaması kullanımı (veya güveni artırmak için daha sonra eklendi)

- Bu oturumun geçmiş davranış desenleri ile eşleşip eşleşmediği

- Hesabın veya geçerli oturumun tehdit bilgilerini temel alan uyarıları tetikleyip tetiklemediği

- Microsoft Entra Kimlik Koruması riski

- Cihazın en düşük düzeyde olduğundan emin olmak için Cihaz Güveni:

- Kurumsal dizin gruplarını/izinlerini ve uygulamaya özgü rolleri, grupları ve izinleri birleştiren rol tabanlı erişim denetimi (RBAC) modeli

- Tam zamanında erişim iş akışları, hesabın uygun olduğu ayrıcalıklara izin vermeden önce ayrıcalıklar (eş onayları, denetim kaydı, ayrıcalıklı süre sonu vb.) için belirli gereksinimlerin uygulanmasını sağlar.

Arabirim güvenlik düzeyleri

Bu kılavuz üç güvenlik düzeyini tanımlar. Bu düzeyler hakkında daha fazla bilgi için bkz. Basit Tutma - Kişilikler ve Profiller. Uygulama kılavuzu için bkz . hızlı modernizasyon planı.

Kurumsal arabirim

Kurumsal arabirim güvenliği tüm kurumsal kullanıcılar ve üretkenlik senaryoları için uygundur. Kurumsal ayrıca, özelleştirilmiş ve ayrıcalıklı erişim güvence düzeylerine ulaşmak için artımlı olarak oluşturabileceğiniz daha yüksek duyarlılıklı iş yükleri için de bir başlangıç noktası görevi görür.

- Sıfır Güven ilkesi zorlaması - Kullanıcıların ve cihazların kurumsal veya daha üst düzeyde güvenli olduğundan emin olmak için Koşullu Erişim kullanan gelen oturumlarda

- Desteklemek için, ayrılmış bir Windows Sanal Masaüstü (WVD) veya benzer bir Uzak Masaüstü / Atlama sunucusu çözümü gibi kurumsal bir aracı kullanıyorlarsa kendi cihazını getir (KCG) senaryolarını, kişisel cihazlarınızı ve iş ortağı tarafından yönetilen cihazları bağlamaya izin verilebilir.

- Rol Tabanlı Erişim Denetimi (RBAC) - Model, uygulamanın yalnızca özel veya ayrıcalıklı güvenlik düzeyindeki roller tarafından yönetildiğinden emin olmalıdır

Özelleştirilmiş arabirim

Özel arabirimler için güvenlik denetimleri şunları içermelidir:

- Sıfır Güven ilkesi zorlaması - Kullanıcıların ve cihazların özel veya ayrıcalıklı düzeyde güvenliğini sağlamak için Koşullu Erişim kullanan gelen oturumlarda

- Rol Tabanlı Erişim Denetimi (RBAC) - Model, uygulamanın yalnızca özel veya ayrıcalıklı güvenlik düzeyindeki roller tarafından yönetildiğinden emin olmalıdır

- Tam zamanında erişim iş akışları (isteğe bağlı) - Ayrıcalıkların yalnızca gerekli oldukları süre boyunca yetkili kullanıcılar tarafından kullanılmasını sağlayarak en az ayrıcalığı zorunlu kılan iş akışlarıdır.

Ayrıcalıklı arabirim

Ayrıcalıklı arabirimler için güvenlik denetimleri şunları içermelidir:

- Sıfır Güven ilkesi zorlaması - Kullanıcıların ve cihazların ayrıcalıklı düzeyde güvenliğini sağlamak için Koşullu Erişim kullanan gelen oturumlarda

- Rol Tabanlı Erişim Denetimi (RBAC) - Model, uygulamanın yalnızca ayrıcalıklı güvenlik düzeyindeki roller tarafından yönetildiğinden emin olmalıdır

- Ayrıcalıkların yalnızca gerekli oldukları süre boyunca yetkili kullanıcılar tarafından kullanılmasını sağlayarak en az ayrıcalık uygulayan tam zamanında erişim iş akışları (gerekli).