Fidye yazılımı saldırısı kurtarma planı

Verilerinize erişimi kaybetmemeye yardımcı olmak için fidye ödemesine alternatif olarak her zaman bir fidye yazılımı saldırı kurtarma planı hazırlayın.

Önemli

Tüm fidye yazılımı önleme serisini okuyun ve kuruluşunuzu fidye yazılımı saldırısını zorlaştırın.

Kuruluşunuzun denetimindeki fidye yazılımı aktörleri sizi ödemeye zorlamanın birçok yoluna sahiptir. Talepler öncelikli olarak iki kategoriye odaklanır:

Yeniden erişim kazanmak için fidye ödeyin

Tehdit aktörleri, sistemlerinize ve verilerinize yeniden erişim vermedikleri tehdidi altında ödeme talep eder. Bu genellikle sistemlerinizi ve verilerinizi şifreleyerek ve şifre çözme anahtarı için ödeme talep ederek yapılır.

Önemli

Fidyenin ödenmesi, verilerinize erişimin geri yüklenmesini garanti etmez.

Finansal olarak motivasyona sahip siber suçlular (ve genellikle başka biri tarafından sağlanan bir araç seti kullanan nispeten amatör operatörler), her iki ödeme dosyasını da kilitli tutabilir. Sistemlerinizin ve verilerinizin %100'ünün şifresini çözen bir anahtar sağlamaları ve hatta bir anahtar sağlamaları yasal bir garanti yoktur. Bu sistemlerin şifresini çözme işlemi genellikle hantal ve el ile gerçekleştirilen bir işlem olan evde yetiştirilen saldırı araçlarını kullanır.

Açıklamayı önlemek için ödeme

Tehdit aktörleri, gizli veya utanç verici verilerin koyu web'de (diğer suçlular) veya genel kamuya açıklanmaması karşılığında ödeme talep eder.

Ödemeye zorlanmamak için (tehdit aktörleri için karlı bir durum), yapabileceğiniz en acil ve etkili eylem, kuruluşunuzun tüm kuruluşunuzu ne siber suçlunun ne de sizin değiştirebileceğiniz sabit depolama alanından geri yükleyebildiğinden emin olmaktır.

En hassas varlıkları belirlemek ve bunları daha yüksek bir güvence düzeyinde korumak da kritik öneme sahiptir, ancak yürütülmesi daha uzun ve daha zorlu bir süreçtir. 1 veya 2. aşamalarda diğer alanları tutmanızı istemiyoruz, ancak aşağıdaki gibi sorular sormak ve yanıtlamak için iş, BT ve güvenlik paydaşlarını bir araya getirerek süreci başlatmanızı öneririz:

- Gizliliği tehlikeye atılırsa en çok zarar veren iş varlıkları hangisidir? Örneğin, iş liderlerimiz siber suçlular tarafından denetleniyorsa hangi varlıklar için bir haraç talebi ödemeye istekli olur?

- Bu iş varlıkları BT varlıklarına (dosyalar, uygulamalar, veritabanları, sunucular ve denetim sistemleri gibi) nasıl çevrilir?

- Genel BT ortamına erişimi olan tehdit aktörlerinin bunlara erişememeleri için bu varlıkları nasıl koruyabilir veya yalıtabiliriz?

Güvenli yedeklemeler

Kritik sistemlerin ve verilerinin yedeklenmesini ve yedeklemelerin bir tehdit aktörü tarafından kasıtlı silmeye veya şifrelemeye karşı korunduğundan emin olmanız gerekir.

Yedeklemelerinizdeki saldırılar, kuruluşunuzun ödeme yapmadan yanıt verme becerisini, sık sık kurtarma için gereken yedeklemeleri ve önemli belgeleri hedefleyerek sizi haraç taleplerine zorlamaya odaklanır.

Çoğu kuruluş, yedekleme ve geri yükleme yordamlarını bu kasıtlı hedefleme düzeyine karşı korumaz.

Fidye yazılımlarına karşı koruma sağlamak için yedekleme ve geri yükleme planı, kritik iş sistemlerinizi korumak için bir saldırıdan önce ve bir saldırı sırasında iş operasyonlarınızın hızlı bir şekilde kurtarılmasını sağlamak için yapılması gerekenleri ele alır.

Fidye yazılımı saldırısı durumunda OneDrive dosyalarınızı nasıl geri yükleyeceğinizi öğrenin.

Program ve proje üyesi sorumlulukları

Bu tabloda, sonuçları belirlemek ve yönlendirmek için verilerinizin fidye yazılımlarından genel olarak korunması, sponsorluk/program yönetimi/proje yönetimi hiyerarşisi açısından açıklanmaktadır.

| Lead | Uygulayıcı | Hesap verilebilirlik |

|---|---|---|

| Merkezi BT İşlemleri veya CIO | Yönetici sponsorluğu | |

| Merkezi BT altyapısından program lideri | Sonuçları ve ekipler arası işbirliğini yönlendirme | |

| Merkezi BT Altyapısı/Yedekleme | Altyapı yedeklemesini etkinleştirme | |

| Merkezi BT Üretkenliği / Son Kullanıcı | OneDrive Yedeklemeyi Etkinleştirme | |

| Güvenlik Mimarisi | Yapılandırma ve standartlar hakkında öneride bulun | |

| Güvenlik İlkesi ve Standartları | Standartları ve ilke belgelerini güncelleştirme | |

| Güvenlik Uyumluluğu Yönetimi | Uyumluluğu sağlamak için izleme | |

Uygulama denetim listesi

Yedekleme altyapınızın güvenliğini sağlamak için bu en iyi yöntemleri uygulayın.

| Bitti | Görev | Açıklama |

|---|---|---|

| Tüm kritik verileri düzenli bir zamanlamaya göre otomatik olarak yedekleyin. | Son yedeklemeye kadar verileri kurtarmanıza olanak tanır. | |

| İş sürekliliği/olağanüstü durum kurtarma (BC/DR) planınızı düzenli olarak kullanın. | Bir fidye yazılımı veya haraç saldırısına doğal afetle aynı öneme sahip davranarak iş operasyonlarının hızlı bir şekilde kurtarılmasını sağlar. | |

| Yedeklemeleri kasıtlı silmeye ve şifrelemeye karşı koruyun: - Güçlü Koruma – Çevrimiçi yedeklemeleri (Azure Backup gibi) değiştirmeden önce bant dışı adımlar (MFA veya PIN) gerekir. - En Güçlü Koruma – Yedekleri çevrimiçi sabit depolama alanında (Azure Blob gibi) ve/veya tamamen çevrimdışı veya site dışında depolayın. |

Siber suçlular tarafından erişilebilen yedeklemeler, iş kurtarma için kullanılamaz hale getirilebilir. Yedeklere erişmek için daha güçlü güvenlik ve yedeklerde depolanan verileri değiştirememe. | |

| Geri yükleme yordamı belgeleri, yapılandırma yönetimi veritabanınız (CMDB) ve ağ diyagramları gibi kurtarma için gereken destekleyici belgeleri koruyun. | Tehdit aktörleri, kurtarma yeteneğinizi etkilediğinden bu kaynakları kasten hedefler. Fidye yazılımı saldırısını atlatabildiklerinden emin olun. |

Uygulama sonuçları ve zaman çizelgeleri

30 gün içinde, simülasyonlar ve gerçek dünya operasyonları sırasında ölçülen Ortalama Kurtarma Süresi'nin (MTTR) BC/DR hedefinize uyduğundan emin olun.

Veri koruması

Bir fidye yazılımı saldırısından hızlı ve güvenilir kurtarma sağlamak ve bazı saldırı tekniklerini engellemek için veri koruma uygulamanız gerekir.

Fidye yazılımı haraç ve yıkıcı saldırılar yalnızca verilere ve sistemlere tüm meşru erişimler kaybedildiğinde çalışır. Tehdit aktörlerinin ödeme yapmadan işlemleri sürdürme yeteneğinizi kaldıramayacağından emin olmak, işletmenizi korur ve kuruluşunuza saldırmak için parasal teşviki ortadan kaldırır.

Program ve proje üyesi sorumlulukları

Bu tabloda, sonuçları belirlemek ve yönlendirmek için sponsorluk/program yönetimi/proje yönetimi hiyerarşisi açısından kuruluş verilerinizin fidye yazılımlarından genel olarak korunması açıklanmaktadır.

| Lead | Uygulayıcı | Hesap verilebilirlik |

|---|---|---|

| Merkezi BT İşlemleri veya CIO | Yönetici sponsorluğu | |

| Veri Güvenliği'nden program lideri | Sonuçları ve ekipler arası işbirliğini yönlendirme | |

| Merkezi BT Üretkenliği / Son Kullanıcı | OneDrive ve Korumalı Klasörler için Microsoft 365 kiracısına değişiklik uygulama | |

| Merkezi BT Altyapısı/Yedekleme | Altyapı yedeklemesini etkinleştirme | |

| İş / Uygulama | Kritik iş varlıklarını belirleme | |

| Güvenlik Mimarisi | Yapılandırma ve standartlar hakkında öneride bulun | |

| Güvenlik İlkesi ve Standartları | Standartları ve ilke belgelerini güncelleştirme | |

| Güvenlik Uyumluluğu Yönetimi | Uyumluluğu sağlamak için izleme | |

| Kullanıcı Eğitimi Ekibi | Kullanıcılara yönelik kılavuzun ilke güncelleştirmelerini yansıtdığından emin olun | |

Uygulama denetim listesi

Kuruluş verilerinizi korumak için bu en iyi yöntemleri uygulayın.

| Bitti | Görev | Açıklama |

|---|---|---|

| Kuruluşunuzu buluta geçirin: - Sürüm oluşturma ve geri dönüşüm kutusu özelliklerinden yararlanmak için kullanıcı verilerini OneDrive/SharePoint gibi bulut çözümlerine taşıyın. - Gecikmeleri ve kurtarma maliyetini azaltmak için kullanıcıları dosyalarını kendi başlarına kurtarma konusunda eğitin. |

Microsoft bulutundaki kullanıcı verileri yerleşik güvenlik ve veri yönetimi özellikleriyle korunabilir. | |

| Korumalı Klasörleri Belirleyin. | Yetkisiz uygulamaların bu klasörlerdeki verileri değiştirmesini zorlaştırır. | |

| İzinlerinizi gözden geçirin: - Dosya paylaşımları, SharePoint ve diğer çözümler üzerinde geniş kapsamlı yazma/silme izinlerini keşfedin. Geniş, iş açısından kritik veriler için yazma/silme izinlerine sahip olan birçok kullanıcı olarak tanımlanır. - İş işbirliği gereksinimlerini karşılarken kritik veri konumları için geniş izinleri azaltın. - Geniş izinlerin yeniden ortaya çıkmasın diye kritik veri konumlarını denetleyin ve izleyin. |

Geniş erişime dayanan fidye yazılımı etkinliklerinden kaynaklanan riski azaltır. | |

Sonraki adım

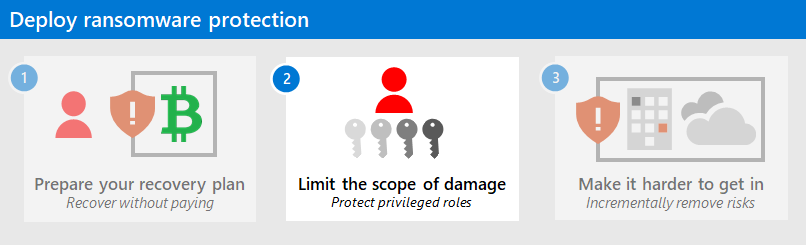

Ayrıcalıklı rolleri koruyarak bir saldırının zarar kapsamını sınırlamak için 2. Aşama ile devam edin.

Ek fidye yazılımı kaynakları

Microsoft'tan önemli bilgiler:

- [2023 Microsoft Dijital Savunma Raporu](https://www.microsoft.com/en-us/security/security-insider/microsoft-digital-defense-report- 2023) (bkz. sayfa 17-26)

- Microsoft Blog - Fidye Yazılımı, En Son Tehditler - Fidye Yazılımı

- İnsan tarafından çalıştırılan fidye yazılımı

- Fidye yazılımı ve haraçlara karşı hızla koruma

- Fidye yazılımı: Microsoft Defender portalında kapsamlı ve sürekli tehdit analizi raporu

- Microsoft Olay Yanıtı ekibi (eski adıyla DART/CRSP) fidye yazılımı yaklaşımı ve örnek olay incelemesi

Microsoft 365:

- Microsoft 365 kiracınız için fidye yazılımı koruması dağıtma

- Azure ve Microsoft 365 ile Fidye Yazılımı Dayanıklılığını En Üst Düzeye Çıkarma

- Fidye yazılımı saldırısından kurtarma

- Kötü amaçlı yazılım ve fidye yazılımı koruması

- Windows 10 bilgisayarınızı fidye yazılımlarından koruma

- SharePoint Online'da fidye yazılımlarını işleme

- Microsoft Defender portalında fidye yazılımı için tehdit analizi raporları

Microsoft Defender XDR:

Microsoft Azure:

- Fidye Yazılımı Saldırısı için Azure Savunmaları

- Azure ve Microsoft 365 ile Fidye Yazılımı Dayanıklılığını En Üst Düzeye Çıkarma

- Fidye yazılımlarına karşı koruma sağlamak için yedekleme ve geri yükleme planı

- Microsoft Azure Backup ile fidye yazılımlarından korunmaya yardımcı olun (26 dakikalık video)

- Sistemik kimlik güvenliğinin aşılmasından kurtarma

- Microsoft Sentinel'de gelişmiş çok aşamalı saldırı algılama

- Microsoft Sentinel'de Fidye Yazılımı için Fusion Algılama

Bulut için Microsoft Defender Uygulamaları:

Microsoft Güvenlik ekibi blog gönderileri:

İnsan tarafından işletilen fidye yazılımıyla mücadele kılavuzu: Bölüm 1 (Eylül 2021)

İnsan tarafından işletilen fidye yazılımıyla mücadele kılavuzu: Bölüm 2 (Eylül 2021)

Öneriler ve en iyi yöntemler.

Fidye yazılımlarını önlemek ve kurtarmak için 3 adım (Eylül 2021)

Siber güvenlik risklerini anlayarak dayanıklı olma: Bölüm 4— mevcut tehditlerde gezinme (Mayıs 2021)

Fidye yazılımı bölümüne bakın.

İnsan tarafından işletilen fidye yazılımı saldırıları: Önlenebilir bir olağanüstü durum (Mart 2020)

Gerçek saldırıların saldırı zinciri analizlerini içerir.

Fidye yazılımı yanıtı— ödeme yapmak için mi yoksa ödememek için mi? (Aralık 2019)

Norsk Hydro fidye yazılımı saldırısına şeffaflıkla yanıt veriyor (Aralık 2019)