Захист стандартного середовища

Кожен співробітник у вашій організації має доступ до середовища за замовчуванням Power Platform . Як адміністратор, Power Platform ви повинні розглянути способи захисту цього середовища, зберігаючи його доступним для особистої продуктивності мейкерів. У цій статті даються поради.

Розумно розподіляйте ролі адміністраторів

Подумайте, чи обов’язково вашим користувачам адміністратора бути Power Platform адміністратором. Чи була б роль адміністратора середовища або системного адміністратора більш підходящою? У будь-якому випадку, обмежте більш потужну Power Platform роль адміністратора лише кількома користувачами. Дізнайтеся більше про адміністрування Power Platform середовищ.

Повідомте про намір

Одним із ключових завдань для Power Platform команди Center of Excellence (CoE) є інформування про передбачуване використання середовища за замовчуванням. Ось кілька рекомендацій.

Перейменування стандартного середовища

Середовище за замовчуванням створюється з іменем TenantName (за замовчуванням). Ви можете змінити ім’я середовища на більш описове, наприклад «Середовище особистої продуктивності», щоб чітко визначити намір.

Використовуйте хаб Power Platform

Хаб Microsoft Power Platform – це SharePoint шаблон сайту для комунікації. Він є відправною точкою для центрального джерела інформації для виробників про використання вашою Power Platform організацією. Початковий контент і шаблони сторінок дозволяють легко пропонувати виробникам таку інформацію, як:

- Приклади використання особистої продуктивності

- Як створювати додатки та ланцюжки

- Де створювати додатки та ланцюжки

- Як зв’язатися зі службою підтримки Ради Європи

- Правила інтеграції із зовнішніми сервісами

Додавайте посилання на будь-які інші внутрішні ресурси, які можуть бути корисними для ваших творців.

Як обмежити спільний доступ для всіх

Виробники можуть ділитися своїми програмами з іншими окремими користувачами та групами безпеки. За замовчуванням спільний доступ для всієї організації або всіх вимкнуто. Розгляньте можливість використання закритого процесу навколо широко використовуваних додатків для забезпечення дотримання таких політик і вимог:

- Політика перевірки безпеки

- Політика перевірки бізнесу

- Вимоги до керування життєвим циклом програми (ALM)

- Вимоги до користувацького досвіду та брендингу

Функцію «Поділитися з усіма » вимкнено за Power Platform замовчуванням. Радимо вимкнути цей параметр, щоб обмежити надмірну експозицію програм на полотні небажаними користувачами. Група "Усі" для вашої організації містить усіх користувачів, які коли-небудь входили у ваш клієнт, зокрема гостей і внутрішніх учасників. Це стосується не лише всіх внутрішніх співробітників вашого орендаря. Крім того, членство в групі "Усі" не можна редагувати та переглядати. Щоб дізнатися більше про групу "Усі", перейдіть на сторінку /windows-server/identity/ad-ds/manage/understand-special-identities-groups#everyone.

Якщо ви хочете надати спільний доступ усім внутрішнім співробітникам або великій групі людей, радимо надати спільний доступ наявній групі безпеки цим учасникам або створити групу безпеки та надати доступ до свого додатка цій групі безпеки.

Якщо функцію «Надати спільний доступ для всіх » вимкнуто, лише невелика група адміністраторів може надати спільний доступ до програми всім користувачам у середовищі. Якщо ви адміністратор, ви можете запустити наведену нижче команду PowerShell, якщо вам потрібно ввімкнути спільний доступ для всіх.

Спочатку відкрийте PowerShell від імені адміністратора та увійдіть у свій Power Apps обліковий запис, виконавши цю команду.

Add-PowerAppsAccountЗапустіть командлет Get-TenantSettings, щоб отримати список настройок клієнта вашої організації як об’єкт.

Об’єкт

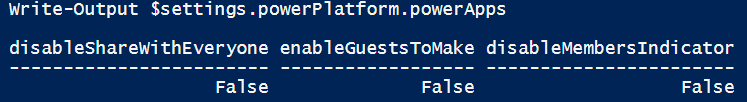

powerPlatform.PowerAppsвключає в себе три прапори:

Виконайте наведені нижче команди PowerShell, щоб отримати об’єкт налаштувань, і встановіть змінну disableWithEveryone, $false.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$falseЗапустіть

Set-TenantSettingsкомандлет з об’єктом налаштувань, щоб дозволити виробникам ділитися своїми програмами з усіма в клієнті.Set-TenantSettings $settingsЩоб вимкнути спільний доступ для всіх, виконайте ті самі дії, але встановите

$settings.powerPlatform.powerApps.disableShareWithEveryone = $true.

Встановіть політику запобігання втраті даних

Ще один спосіб убезпечити середовище за замовчуванням – створити для нього політику запобігання втраті даних (DLP). Наявність політики DLP особливо важлива для середовища за замовчуванням, оскільки всі співробітники у вашій організації мають до неї доступ. Нижче наведено кілька рекомендацій, які допоможуть вам дотримуватися цих правил.

Налаштуйте повідомлення про керування DLP

Налаштуйте повідомлення про помилку, яке відображається, якщо виробник створює програму, яка порушує політику DLP вашої організації. Направте виробника до центру вашої організації Power Platform та надайте адресу електронної пошти вашої команди Ради Європи.

Оскільки команда Ради Європи з часом удосконалює політику DLP, ви можете ненавмисно зламати деякі програми. Переконайтеся, що повідомлення про порушення політики DLP містить контактні дані або пов’язане з додатковою інформацією, щоб забезпечити подальший шлях для виробників.

Використовуйте наведені нижче командлети PowerShell, щоб налаштувати повідомлення про політикукерування.

| Command | Опис |

|---|---|

| Set-PowerAppDlpErrorSettings | Установити керівне повідомлення |

| Set-PowerAppDlpErrorSettings | Змінити наявне керівне повідомлення |

Блокування нових з'єднувачів у середовищі за замовчуванням

За замовчуванням всі нові конектори розміщуються в групі Nonbusiness вашої DLP-політики. Ви завжди можете змінити групу за умовчанням на Бізнес або Заблокована. Для політики DLP, яка застосовується до середовища за замовчуванням, рекомендуємо налаштувати групу «Заблоковані» за замовчуванням, щоб нові конектори залишалися непридатними для використання, доки їх не перевірить один із адміністраторів.

Обмежувачі готових з’єднувачів

Обмежте виробників лише базовими з’єднувачами, які не блокуються, щоб запобігти доступу до решти.

Перемістіть усі конектори, які не можна заблокувати, до групи даних компанії.

Перемістіть усі конектори, які можна заблокувати, до групи заблокованих даних.

Обмежте користувальницькі з’єднувачі

Спеціальні конектори інтегрують додаток або потік із вітчизняним сервісом. Ці сервіси призначені для технічних користувачів, таких як розробники. Це хороша ідея зменшити кількість API, створених вашою організацією, які можна викликати з додатків або потоків у середовищі за замовчуванням. Щоб виробники не створювали та не використовували користувацькі конектори для API у середовищі за замовчуванням, створіть правило для блокування всіх шаблонів URL.

Щоб дозволити виробникам отримувати доступ до деяких API (наприклад, до сервісу, який повертає список свят компанії), налаштуйте кілька правил, які класифікують різні шаблони URL-адрес за групами даних про компанію та інші компанії. Слідкуйте за тим, щоб з’єднання завжди використовувалися за протоколом HTTPS. Дізнайтеся більше про політику DLP для користувацьких з’єднувачів.

Безпечна інтеграція з Exchange

З’єднувач Office 365 Outlook – це один із стандартних з’єднувачів, який не можна заблокувати. Це дозволяє виробникам надсилати, видаляти та відповідати на повідомлення електронної пошти в поштових скриньках, до яких вони мають доступ. Ризик із цим з’єднувачем також полягає в одній із його найпотужніших можливостей — можливості надсилати електронні листи. Для екземпляр мейкер може створити ланцюжок, який надсилатиме повідомлення електронної пошти.

Адміністратор Exchange вашої організації може настроїти правила на сервері Exchange, які запобігають надсиланню електронних листів із програм. Крім того, можна виключити певні потоки або програми з правил, установлених для блокування вихідних повідомлень електронної пошти. Ви можете поєднати ці правила з дозволеним списком адрес електронної пошти, щоб переконатися, що листи з додатків і потоків можна надсилати лише з невеликої групи поштових скриньок.

Коли програма або ланцюжок надсилає електронний лист за допомогою з’єднувача Office 365 Outlook, вона вставляє в повідомлення певні SMTP-заголовки. Ви можете використовувати зарезервовані фрази в заголовках, щоб визначити, чи електронний лист надійшов із ланцюжка або додатка.

SMTP-заголовок, вставлений у лист, надісланий із ланцюжка, виглядає наступним прикладом:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Докладніше про заголовок

У наведеній нижче таблиці описано значення, які можуть відображатися в заголовку x-ms-mail-application залежно від використовуваної служби:

| Service | Значення |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (workflow <GUID>; version <version number>) microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; User-Agent: PowerApps/ (; AppName= <app name>) |

У наведеній нижче таблиці описано значення, які можуть відображатися в заголовку типу x-ms-mail-operation-type залежно від виконуваної дії:

| Значення | Опис |

|---|---|

| Відповідь | Для операцій з відповідями електронною поштою |

| Вперед | Для операцій з пересиланням електронної пошти |

| Надіслати | Для операцій надсилання електронної пошти, включаючи SendEmailWithOptions і SendApprovalEmail |

У заголовку ідентифікатора середовища x-ms-mail міститься значення ідентифікатора середовища. Наявність цього заголовка залежить від продукту, що використовується:

- У, Power Apps вона завжди присутня.

- У Power Automate ньому він присутній лише у зв’язках, створених після липня 2020 року.

- У Logic Apps його ніколи немає.

Потенційні правила Exchange для стандартного середовища

Нижче наведено кілька дій з електронною поштою, які можна заблокувати за допомогою правил Exchange.

Блокувати вихідні електронні листи для зовнішніх одержувачів: блокуйте всі вихідні електронні листи, надіслані зовнішнім одержувачам від Power Automate and Power Apps. Це правило забороняє мейкерам надсилати електронні листи партнерам, постачальникам або клієнтам зі своїх додатків або потоків.

Блокувати пересилання вихідних повідомлень: блокуйте всі вихідні електронні листи, надіслані зовнішнім одержувачам, звідки Power Automate та Power Apps де відправник не належить до дозволеного списку поштових скриньок. Це правило не дозволяє розробникам створювати ланцюжок, який автоматично пересилає вхідні електронні листи зовнішньому одержувачу.

Винятки, які слід враховувати при роботі з правилами блокування електронної пошти

Нижче наведено деякі можливі винятки з правил Exchange для блокування електронної пошти, введені для додаткової гнучкості.

Виключення певних додатків і потоків: додайте список винятків до правил, запропонованих раніше, щоб схвалені додатки або потоки могли надсилати електронні листи зовнішнім отримувачам.

Затверджений список на рівні організації: у цьому випадку має сенс перемістити рішення у спеціальне середовище. Якщо кілька циклів у певному середовищі мають надсилати вихідні повідомлення електронної пошти, можна створити загальне правило винятку, яке дозволить вихідні повідомлення електронної пошти з цього середовища. У цьому середовищі необхідно дуже суворо контролювати та обмежувати дозволи адміністратора та розробника.

Щоб дізнатися більше про те, як налаштувати відповідні правила викрадення для Power Platform пов’язаного трафіку електронної пошти, перегляньте статтю Елементи керування ексфільтрацією електронної пошти для з’єднувачів.

Застосування ізоляції між орендарями

Power Platform має систему конекторів, що дозволяють Microsoft Entra авторизованим Microsoft Entra користувачам підключати додатки та потоки до сховищ даних. ізоляція клієнта регулює переміщення даних із Microsoft Entra авторизованих джерел даних до та від клієнта.

ізоляція клієнта застосовується на рівні клієнта та впливає на всі середовища клієнта, включно з середовищем за замовчуванням. Оскільки всі співробітники працюють у середовищі за замовчуванням, налаштування надійної політики ізоляції клієнта є критично важливим для захисту середовища. Ми рекомендуємо вам чітко налаштувати клієнтів, до яких можуть підключатися ваші співробітники. Усі інші клієнти повинні покриватися правилами за замовчуванням, які блокують вхідний і вихідний потік даних.

Power Platform ізоляція клієнта відрізняється від Microsoft Entra Обмеження для всіх орендарів. Це не впливає на Microsoft Entra доступ на основі ідентифікатора ззовні Power Platform. Він працює тільки для конекторів, що використовують Microsoft Entra автентифікацію на основі ID, таких як Office 365 Outlook і SharePoint конектори.

Див. також

Обмеження вхідного та вихідного доступу між різними клієнтами (підготовча версія)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps. Administration.PowerShell)