本快速入门介绍如何在 Microsoft Defender 门户中开始使用 Microsoft Defender for Cloud Apps。

Defender for Cloud Apps可以帮助你利用云应用程序的优势,同时保持对公司资源的控制。 Defender for Cloud Apps可以提高对云活动的可见性,并帮助增强对公司数据的保护。

提示

作为本文的配套内容,我们建议在登录到Microsoft 365 管理中心时使用Microsoft Defender for Cloud Apps自动设置指南。 本指南将基于你的环境自定义你的体验。 若要在不登录和激活自动安装功能的情况下查看最佳做法,请转到 Microsoft 365 安装门户。

先决条件

若要设置Defender for Cloud Apps,必须至少是Microsoft Entra ID 或 Microsoft 365 的安全管理员。

无论在何处分配角色,具有管理员角色的用户在组织订阅的任何云应用中都具有相同的管理员权限。 有关详细信息,请参阅分配管理员角色和分配Microsoft Entra ID 中的管理员角色。

Microsoft Defender for Cloud Apps是一种安全工具,因此不需要Microsoft 365 个生产力套件许可证。 对于仅针对 Microsoft 365) 的 Microsoft 365 云应用安全 (Microsoft Defender for Cloud Apps,请参阅 Microsoft Defender for Cloud Apps 与 Microsoft 365 云应用安全 有何区别?。

Microsoft Defender for Cloud Apps依赖于以下Microsoft Entra ID 应用程序才能正常工作。 请勿在MICROSOFT ENTRA ID 中禁用这些应用程序:

- Microsoft Defender for Cloud Apps - API (ID:972bb84a-1d27-4bd3-8306-6b8e57679e8c)

- Microsoft Defender for Cloud Apps - 客户体验 (ID:9ba4f733-be8f-4112-9c4a-e3b417c44e7d)

- Microsoft Defender for Cloud Apps - 信息保护 (ID:ac6dbf5e-1087-4434-beb2-0ebf7bd1b883)

- Microsoft Defender for Cloud Apps - MIP Server (ID:0858ddce-8fca-4479-929b-4504feeed95e)

- Microsoft Defender for Cloud Apps - 数据丢失防护 - SPO (ID:71559765-2fa9-4207-b59f-a8bd85269d4a)

访问Defender for Cloud Apps

为要受Defender for Cloud Apps保护的每个用户获取Defender for Cloud Apps许可证。 有关详细信息,请参阅 Microsoft 365 许可数据表。

Defender for Cloud Apps试用版作为Microsoft 365 E5试用版的一部分提供,你可以从Microsoft 365 管理中心>市场购买许可证。 有关详细信息,请参阅 试用或购买 Microsoft 365 或 获取 Microsoft 365 商业版支持。

注意

Microsoft Defender for Cloud Apps是一种安全工具,因此不需要Microsoft 365 个生产力套件许可证。 有关详细信息,请参阅 Microsoft Defender for Cloud Apps 和 Microsoft 365 云应用安全 之间的区别?。

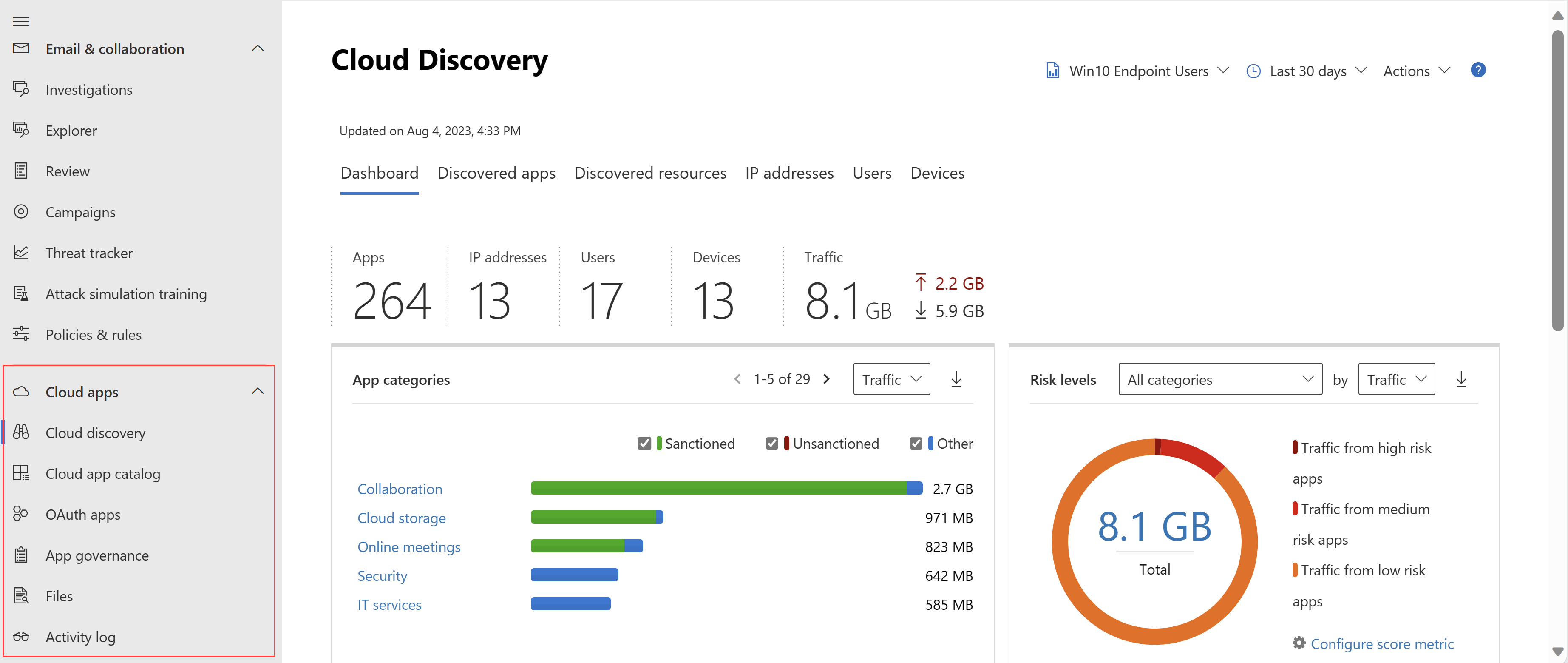

在“云应用”下的“Microsoft Defender门户”上访问Defender for Cloud Apps。 例如:

步骤 1:为应用设置即时可见性、保护和治理作

如何分页: 为应用设置即时可见性、保护和治理作

必需任务:连接应用

- 在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。

- 在 “连接的应用”下,选择“ 应用连接器”。

- 选择 “+连接应用 ”以添加应用,然后选择一个应用。

- 按照配置步骤连接应用。

为什么要连接应用? 连接应用后,可以获得更深入的可见性,以便调查云环境中应用的活动、文件和帐户。

步骤 2:使用 DLP 策略保护敏感信息

如何分页: 使用 DLP 策略保护敏感信息

建议的任务

启用文件监视并创建文件策略

若要启用Microsoft 365 个文件的文件监视,需要使用相关的 Entra 管理员 ID,例如应用程序管理员或云应用程序管理员。 有关详细信息,请参阅Microsoft Entra内置角色。

- 在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。

- 在“信息保护”下,选择“文件”。

- 选择 “启用文件监视 ”,然后选择“ 保存”。

- 如果使用Microsoft Purview 信息保护中的敏感度标签,请在“信息保护”下选择“Microsoft信息保护”。

- 选择所需的设置,然后选择“ 保存”。

- 在 步骤 3 中,创建 文件策略 以满足组织要求。

迁移建议

建议将Defender for Cloud Apps敏感信息保护与当前 Cloud Access Security Broker (CASB) 解决方案并行使用。 首先,将要保护的应用连接到Microsoft Defender for Cloud Apps。 由于 API 连接器使用带外连接,不会发生冲突。 然后逐步将策略从当前 CASB 解决方案迁移到Defender for Cloud Apps。

注意

对于第三方应用,请验证当前负载是否不超过应用允许的 API 调用的最大次数。

步骤 3:使用策略控制云应用

如何分页: 使用策略控制云应用

所需任务:创建策略

创建策略

- 在Microsoft Defender门户中的“云应用”下,选择“策略”->“策略模板”。

- 从列表中选择策略模板,然后选择 + 图标以创建策略。

- 自定义策略 () 选择筛选器、作和其他设置,然后选择 “创建”。

- 在 “云应用”下,选择“ 策略 ->策略管理”,选择策略并查看相关匹配项 (活动、文件、警报) 。

提示

若要涵盖所有云环境安全方案,请为每个 风险类别创建策略。

策略如何帮助组织?

可以使用策略来帮助监视趋势、查看安全威胁以及生成自定义报告和警报。 使用策略,可以创建治理作,并设置数据丢失防护和文件共享控制。

步骤 4:设置云发现

如何分页: 设置云发现

所需任务:启用Defender for Cloud Apps以查看云应用使用情况

与 Microsoft Defender for Endpoint 集成,自动启用 Defender for Cloud Apps 以监视公司内外的 Windows 10 和 Windows 11 设备。

如果使用 Zscaler,请将其与 Defender for Cloud Apps 集成。

若要实现完全覆盖,请创建连续的云发现报告

- 在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。

- 在 “云发现”下,选择“ 自动日志上传”。

- 在“ 数据源 ”选项卡上,添加源。

- 在“ 日志收集器 ”选项卡上,配置日志收集器。

迁移建议

建议将Defender for Cloud Apps发现与当前 CASB 解决方案并行使用。 首先,配置自动将防火墙日志上传到Defender for Cloud Apps日志收集器。 如果使用 Defender for Endpoint,请在 Microsoft Defender XDR 中,确保打开将信号转发到Defender for Cloud Apps的选项。 配置云发现不会与当前 CASB 解决方案的日志集合冲突。

创建快照云发现报表

- 在Microsoft Defender门户中的“云应用”下,选择“云发现”。

- 在右上角,选择“作”->“创建 Cloud Discovery 快照报表”。

为什么要配置云发现报告?

了解组织中的影子 IT 至关重要。 在分析日志后,你可以轻松找到正在使用哪些云应用、使用云应用的人员以及设备。

步骤 5:个性化体验

如何分页: 个性化体验

建议的任务:添加组织详细信息

输入电子邮件设置

- 在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。

- 在 “系统”下,选择“ 邮件设置”。

- 在“Email发件人标识”下,输入电子邮件地址和显示名称。

- 在“Email设计”下,上传组织的电子邮件模板。

设置管理员通知

- 在Microsoft Defender门户中,选择“设置”。 然后选择“Microsoft Defender XDR”。

- 选择Email通知。

- 配置要为系统通知设置的方法。

自定义分数指标

- 在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。

- 在 “Cloud Discovery”下,选择“ 评分指标”。

- 配置各种风险值的重要性。

- 选择“保存”。

现在,为发现的应用提供的风险分数是根据你的组织需求和优先级精确配置的。

为什么要个性化你的环境?

某些功能在根据你的需求进行自定义后效果最佳。 使用自己的电子邮件模板为用户提供更好的体验。 确定收到的通知,并根据组织的偏好自定义风险评分指标。

步骤 6:根据需要组织数据

如何分页: 使用 IP 范围和标记

建议的任务:配置重要设置

创建 IP 地址标记

在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。

在“ 系统”下,选择“ IP 地址范围”。

选择“ + 添加 IP 地址范围 ”以添加 IP 地址范围。

输入 IP 范围 名称、 IP 地址范围、 类别和 标记。

选择"创建"。

现在,可以在创建策略以及筛选和创建连续报表时使用 IP 标记。

创建连续报告

- 在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。

- 在 “云发现”下,选择“ 连续报表”。

- 选择 “创建报表”。

- 按照配置步骤作。

- 选择"创建"。

现在,你可以根据自己的首选项(例如业务部门或 IP 范围)查看发现的数据。

添加域

- 在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。

- 在 “系统”下,选择“ 组织详细信息”。

- 添加组织的内部域。

- 选择“保存”。

为什么要配置这些设置?

这些设置有助于更好地控制控制台中的功能。 借助 IP 标记,可以更轻松地创建满足需求的策略,以便准确筛选数据等。 使用数据视图将数据分组为逻辑类别。

后续步骤

如果你遇到任何问题,我们随时为你提供帮助。 若要获取有关产品问题的帮助或支持,请 开具支持票证。