要想在 HoloLens 上进行更多操作,则必须连接到网络。 HoloLens 包含支持 802.11ac 的 2x2 Wi-Fi 无线电,将其连接到网络类似于将 Windows 10 台式机或移动设备连接到 Wi-Fi 网络。 本指南可帮助你:

- 使用 Wi-Fi、仅适用于 HoloLens 2 的网络、Wi-Fi Direct 或通过 USB-C 的以太网连接到网络

- 禁用并重新启用 Wi-Fi

阅读有关脱机使用 HoloLens 的信息。

首次连接

首次使用 HoloLens 时,系统会指导你连接到 WLAN 网络。 如果在设置期间连接到 Wi-Fi 时遇到问题,请确保你的网络是开放网络、受密码保护网络或者强制门户网络。 另外确认网络不需要使用证书进行连接。 完成设置后,你可以连接到其他类型的 Wi-Fi 网络。

在HoloLens 2设备上,用户还可以使用 USB-C 转以太网适配器直接连接到 Wi-Fi 以帮助设置设备。 设置设备后,用户可以继续使用适配器,或者可能会断开设备与适配器的连接,并在 设置后连接到 wi-fi。

设置完成后连接到 Wi-Fi

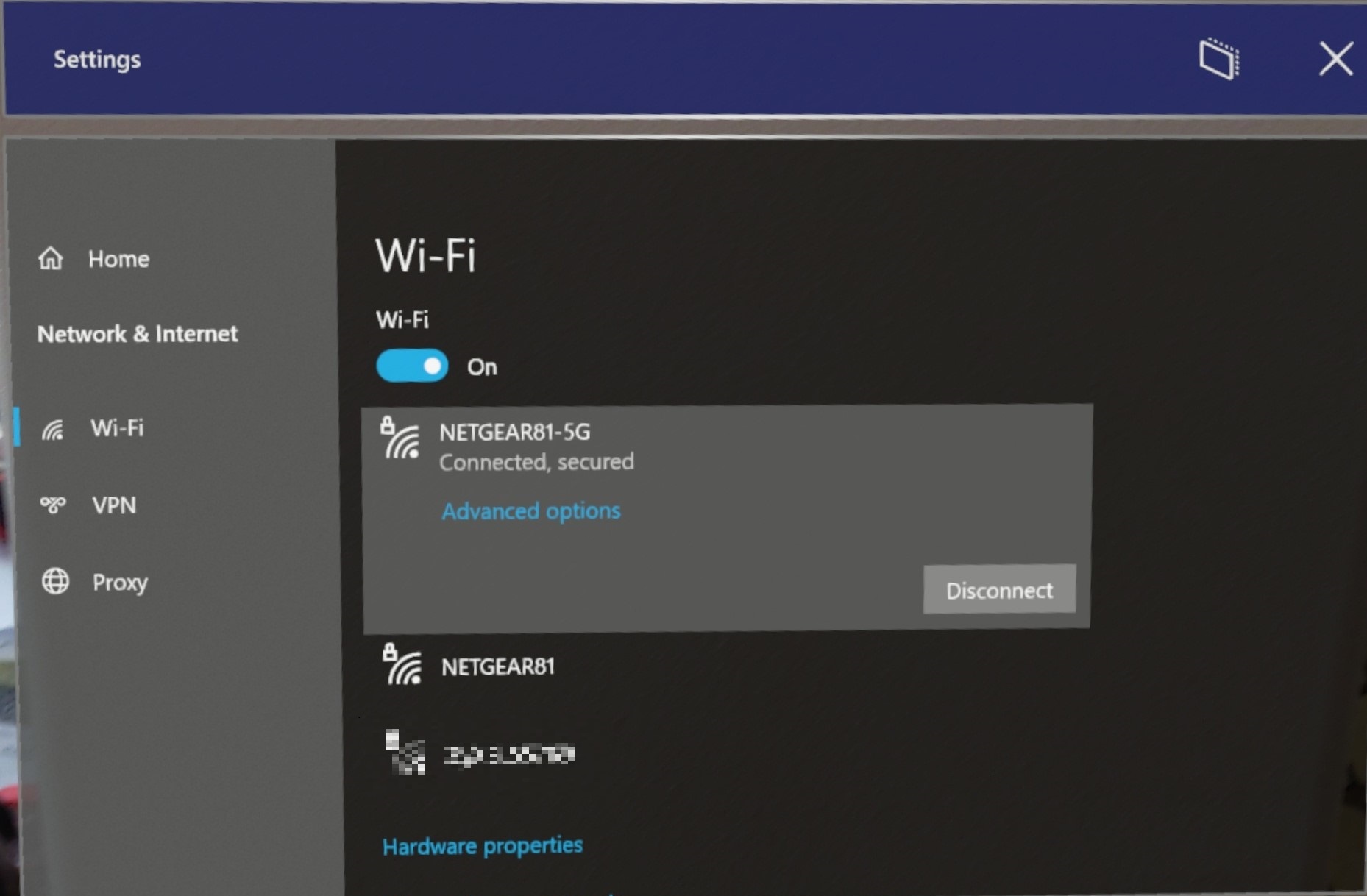

- 执行“开始手势”并选择“设置”。 随即自动显示“设置”应用。

- 选择“网络和 Internet”>“Wi-Fi”。 确保 WLAN 已打开。 如果未看到网络,请向下滚动列表。

- 选择一个网络,然后选择“连接”。

- 如果系统提示输入网络密码,请键入它,然后选择“ 下一步”。

若要确认已连接到 Wi-Fi 网络,请在“开始”菜单中检查 Wi-Fi 状态:

- 打开“开始”菜单。

- 查看“开始”菜单左上方的 Wi-Fi 状态。 那里将显示 Wi-Fi 状态和已连接网络的 SSID。

提示

如果 Wi-Fi 不可用,还可以连接到手机网络和 5G 网络。

重要

根据设计,用户无法微调 HoloLens 2 的 Wi-Fi 漫游行为。 刷新 Wi-Fi 列表的唯一方法就是将 Wi-Fi 切换为“关闭”或“打开”。 此操作可以防止许多问题,比如一旦超出范围,设备就会“粘”在 AP 上。

HoloLens 2 Wi-Fi 模块

将HoloLens 2 设备连接到 Wi-Fi 网络时,请使用以下技术规格来确保 Wi-Fi 终端之间的正常漫游。

- 芯片组:带有 WCN3990 Wi-Fi 模块的 SDM850。 802.11 AC wave 1

- 通道带宽:2.4 GHz 支持 20 MHz,5 GHz 支持 20 MHz、40 MHz 和 80 MHz

- 空间流:2x2 MIMO

- 支持 802.11r(快速漫游),触发漫游的 RSSI 约为 70dBm

Wi-Fi 信号电平直接影响漫游,因为吞吐量要求因用例而异。 设置 Wi-Fi 终端时,请考虑以下规格。

将 HoloLens 连接到企业 Wi-Fi 网络

企业 Wi-Fi 配置文件使用可扩展的身份验证协议 (EAP) 对 Wi-Fi 连接进行身份验证。 HoloLens 企业 Wi-Fi 配置文件可以通过使用 Windows 配置设计器创建的 MDM 或预配程序包进行配置。

对于 Microsoft Intune 托管设备,请参阅 Intune 了解配置说明。

若要在 WCD 中创建 Wi-Fi 预配包,需要预配置的 Wi-Fi 配置文件 .xml 文件。 下面是使用 EAP-TLS 身份验证 WPA2-Enterprise 的示例 Wi-Fi 配置文件:

<?xml version="1.0"?>

<WLANProfile xmlns="http://www.microsoft.com/networking/WLAN/profile/v1">

<name>SampleEapTlsProfile</name>

<SSIDConfig>

<SSID>

<hex>53616d706c65</hex>

<name>Sample</name>

</SSID>

<nonBroadcast>true</nonBroadcast>

</SSIDConfig>

<connectionType>ESS</connectionType>

<connectionMode>auto</connectionMode>

<autoSwitch>false</autoSwitch>

<MSM>

<security>

<authEncryption>

<authentication>WPA2</authentication>

<encryption>AES</encryption>

<useOneX>true</useOneX>

<FIPSMode xmlns="http://www.microsoft.com/networking/WLAN/profile/v2">false</FIPSMode>

</authEncryption>

<PMKCacheMode>disabled</PMKCacheMode>

<OneX xmlns="http://www.microsoft.com/networking/OneX/v1">

<authMode>machine</authMode>

<EAPConfig>

<EapHostConfig xmlns="http://www.microsoft.com/provisioning/EapHostConfig">

<EapMethod>

<Type xmlns="http://www.microsoft.com/provisioning/EapCommon">13</Type>

<VendorId xmlns="http://www.microsoft.com/provisioning/EapCommon">0</VendorId>

<VendorType xmlns="http://www.microsoft.com/provisioning/EapCommon">0</VendorType>

<AuthorId xmlns="http://www.microsoft.com/provisioning/EapCommon">0</AuthorId>

</EapMethod>

<Config xmlns="http://www.microsoft.com/provisioning/EapHostConfig">

<Eap xmlns="http://www.microsoft.com/provisioning/BaseEapConnectionPropertiesV1">

<Type>13</Type>

<EapType xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV1">

<CredentialsSource><CertificateStore><SimpleCertSelection>true</SimpleCertSelection>

</CertificateStore>

</CredentialsSource>

<ServerValidation>

<DisableUserPromptForServerValidation>false</DisableUserPromptForServerValidation>

<ServerNames></ServerNames>

<TrustedRootCA>00 01 02 03 04 05 06 07 08 09 0a 0b 0c 0d 0e 0f 10 11 12 13</TrustedRootCA>

</ServerValidation>

<DifferentUsername>false</DifferentUsername>

<PerformServerValidation xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2">true</PerformServerValidation>

<AcceptServerName xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2">false</AcceptServerName>

</EapType>

</Eap>

</Config>

</EapHostConfig>

</EAPConfig>

</OneX>

</security>

</MSM>

</WLANProfile>

根据 EAP 类型,可能必须在设备上预配服务器根 CA 证书和客户端证书。

其他资源:

- WLANv1Profile 架构:[MS-GPWL]:无线 LAN 配置文件 v1 架构 | Microsoft Docs

- EAP-TLS 架构:[MS-GPWL]:Microsoft EAP TLS 架构 | Microsoft Docs

如果在连接到 Wi-Fi 时遇到问题,请查看我们的 故障排除 页面。

HoloLens 2 协议和端口

下表列出了 HoloLens 2 系统服务使用的 IP 协议和 TCP/UDP 端口。

| 端口 | 协议 | 应用程序协议 | 系统服务名称 |

|---|---|---|---|

| 空值 | ICMP | ICMP(IP 协议 1) | TCP/IP |

| 空值 | IGMP | IGMP(IP 协议 2) | TCP/IP |

| 空值 | IPv6 | IPv6 封装 | TCP/IP |

| 空值 | ESP | IPsec ESP(IP 协议 50) | 路由和远程访问 |

| 空值 | AH | IPsec AH(IP 协议 51) | 路由和远程访问 |

| 空值 | IPv6-ICMP | ICMP for IPv6(IP 协议 58) | TCP/IP |

| 53 | UDP | DNS | DNS 客户端的运行情况 |

| 67 | UDP | DHCP | TCP/IP |

| 80 | TCP | HTTP | 应用 & 服务 |

| 123 | UDP | SNTP | Windows 时间 |

| 443 | TCP | HTTPS | 应用 & 服务 |

| 500 | UDP | IPSec IKE | 路由和远程访问 |

| 546 | UDP | DHCPv6 | TCP/IP |

| 1701 | UDP | L2TP | 路由和远程访问 |

| 1900 | UDP | SSDP | SSDP 发现服务 |

| 2869 | TCP | SSDP 事件通知 | SSDP 发现服务 |

| 4500 | UDP | NAT-T | 路由和远程访问 |

| 5353 | UDP | mDNS | DNS 客户端的运行情况 |

| 5355 | UDP | LLMNR | DNS 客户端的运行情况 |

| 7236 | TCP | 混合现实捕获 | MRC 服务 |

| 7236 | UDP | 混合现实捕获 | MRC 服务 |

配置网络代理

本部分介绍使用 Windows HTTP 堆栈的 HoloLens OS 和通用 Windows 平台 (UWP) 应用的网络代理。 使用非 Windows HTTP 堆栈的应用程序可能有自己的代理配置和处理。

代理配置

- 代理自动配置 (PAC) 脚本:一个 PAC 文件(打开非 Microsoft 网站)包含 JavaScript 函数 FindProxyForURL(url, host)。

- 静态代理:Server:Port 形式。

- Web 代理自动发现协议 (WPAD):通过 DHCP 或 DNS 提供代理配置文件的 URL。

代理预配方法

预配代理的方法有以下三种:

设置 UI:

- 每用户代理(20H2 或早期版本):

- 打开“开始”菜单,然后选择设置。

- 选择“网络和 Internet”,然后选择左侧菜单上的“代理”。

- 向下滚动到“手动设置代理”,并将“使用代理服务器”切换为“开”。

- 输入代理服务器的 IP 地址。

- 输入端口号。

- 单击“保存”。

- Wi-Fi 代理(21H1 或更高版本):

- 打开“开始”菜单并转到 Wi-Fi 网络的“属性”页。

- 向下滚动到“代理”

- 更改为“手动设置”

- 输入代理服务器的 IP 地址。

- 输入端口号。

- 单击“应用”。

- 每用户代理(20H2 或早期版本):

MDM

PPKG

- 打开 Windows 配置设计器

- 单击“高级预配”,输入新项目的名称,然后单击“下一步”。

- 选择“Windows 全息版(HoloLens 2)”,然后单击“下一步”。

- 导入 PPKG(可选)并单击“完成”。

- 展开“运行时设置”->“连接配置文件”->“WLAN”->“WLAN 代理”。

- 输入 Wi-Fi 网络的 SSID,并单击“添加”。

- 在左窗口选择 Wi-Fi 网络,并输入所需的自定义项。 在左侧菜单中,启用的自定义将以粗体显示。

- 单击“保存并退出”。

- 将预配程序包应用于 HoloLens。

CSP 支持 Microsoft Intune 和非 Microsoft MDM 服务提供商中 Windows 10 的许多管理任务和策略。 还可以使用 Windows 配置设计器来创建预配程序包,并将其应用于 HoloLens 2。 最可能应用于你的 HoloLens 2 的 CSP 是:

- WiFi CSP:每个配置文件 Wi-Fi 代理

VPN

VPN 连接可以帮助提供更安全的连接,并可访问公司网络和 Internet。 HoloLens 2 支持内置 VPN 客户端和通用 Windows 平台 (UWP) VPN 插件。

支持的内置 VPN 协议:

- IKEv2

- L2TP

- PPTP

如果使用证书对内置 VPN 客户端进行身份验证,则需要将所需的客户端证书添加到用户证书存储。 要查找第三方 VPN 插件是否支持 HoloLens 2,请前往 Microsoft Store 定位 VPN 应用并检查 HoloLens 是否被列为支持的设备,以及系统要求页面中应用是否支持 ARM 或 ARM64 架构。 HoloLens 只支持第三方 VPN 的通用 Windows 平台应用程序。

MDM 可通过 Settings/AllowVPN 来管理 VPN,并通过 Vpnv2-csp 策略进行设置。

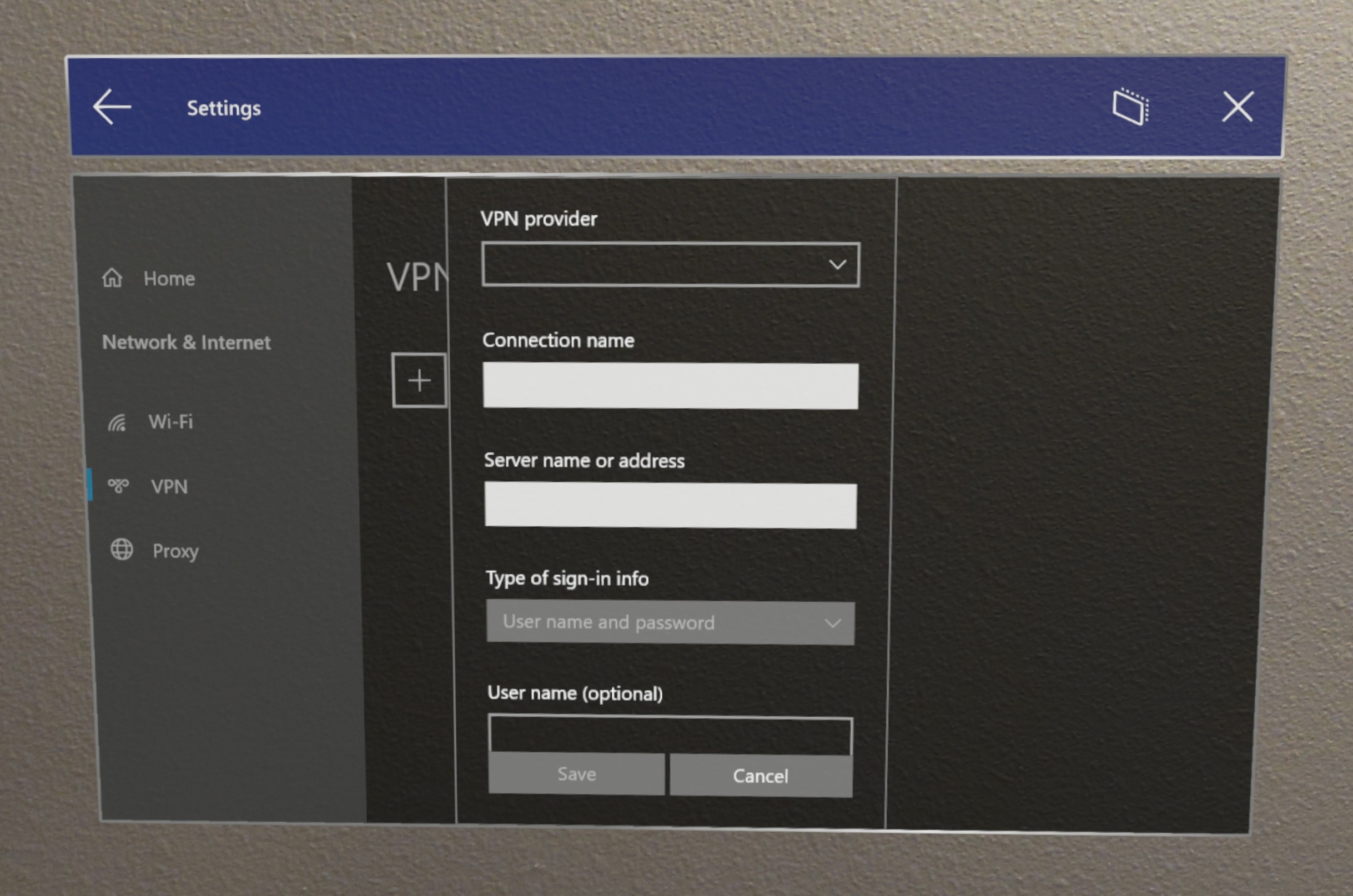

VPN(通过 UI)

VPN 默认未启用,但可以通过打开 “设置” 应用并导航到 “网络 & Internet -> VPN”来手动启用 VPN。

- 选择 VPN 提供商。

- 创建连接名称。

- 输入服务器名称或地址。

- 选择 VPN 类型。

- 选择登录信息的类型。

- (可选)添加用户名和密码。

- 应用 VPN 设置。

通过预配程序包进行 VPN 设置

提示

在我们的 Windows 全息版 20H2 中,我们修复了 VPN 连接的代理配置问题。 如果你打算使用此流程,请考虑将设备升级到此内部版本。

- 启动 Windows 配置设计器。

- 单击“预配 HoloLens 设备”,然后选择“目标设备”和“下一步”。

- 输入程序包名称和路径。

- 单击“切换到高级编辑器”。

- 打开“运行时设置”->“ConnectivityProfiles”->“VPN”->“VPNSettings”。

- 配置 VPNProfileName

- 选择 ProfileType:“本机”或“第三方”。

- 对于“本机”配置文件,请选择“NativeProtocolType”,然后配置服务器、路由策略、身份验证类型和其他设置。

- 对于“第三方”配置文件,配置服务器 URL、VPN 插件应用程序包系列名称(仅预定义 3 个)和自定义配置。

- 导出程序包。

- 连接 HoloLens 并将 .ppkg 文件复制到设备。

- 在 HoloLens 上,通过打开“开始”菜单并选择“设置”->“帐户”->“访问工作或学校帐户”->“添加或删除预配程序包”-> 选择你的 VPN 包来应用 VPN .ppkg。

通过 Intune 设置 VPN

只需按照 Intune 文档开始。 执行这些步骤时,请记住 HoloLens 设备支持的内置 VPN 协议。

在 Intune 中创建 VPN 配置文件以连接到 VPN 服务器。

使用 Intune 添加 VPN 连接的 Windows 10 和 Windows 全息版设备。

完成后,请记得 分配配置文件。

通过第三方 MDM 解决方案的 VPN

第三方 VPN 连接示例:

<!-- Configure VPN Server Name or Address (PhoneNumber=) [Comma Separated]-->

<Add>

<CmdID>10001</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/PluginProfile/ServerUrlList</LocURI>

</Target>

<Data>selfhost.corp.contoso.com</Data>

</Item>

</Add>

<!-- Configure VPN Plugin AppX Package ID (ThirdPartyProfileInfo=) -->

<Add>

<CmdID>10002</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/PluginProfile/PluginPackageFamilyName</LocURI>

</Target>

<Data>TestVpnPluginApp-SL_8wekyb3d8bbwe</Data>

</Item>

</Add>

<!-- Configure Microsoft's Custom XML (ThirdPartyProfileInfo=) -->

<Add>

<CmdID>10003</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/PluginProfile/CustomConfiguration</LocURI>

</Target> <Data><pluginschema><ipAddress>auto</ipAddress><port>443</port><networksettings><routes><includev4><route><address>172.10.10.0</address><prefix>24</prefix></route></includev4></routes><namespaces><namespace><space>.vpnbackend.com</space><dnsservers><server>172.10.10.11</server></dnsservers></namespace></namespaces></networksettings></pluginschema></Data>

</Item>

</Add>

本机 IKEv2 VPN 示例:

<Add>

<CmdID>10001</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/NativeProfile/Servers</LocURI>

</Target>

<Data>Selfhost.corp.contoso.com</Data>

</Item>

</Add>

<Add>

<CmdID>10002</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/NativeProfile/RoutingPolicyType</LocURI>

</Target>

<Data>ForceTunnel</Data>

</Item>

</Add>

<!-- Configure VPN Protocol Type (L2tp, Pptp, Ikev2) -->

<Add>

<CmdID>10003</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/NativeProfile/NativeProtocolType</LocURI>

</Target>

<Data>Ikev2</Data>

</Item>

</Add>

<!-- Configure VPN User Method (Mschapv2, Eap) -->

<Add>

<CmdID>10004</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/NativeProfile/Authentication/UserMethod</LocURI>

</Target>

<Data>Eap</Data>

</Item>

</Add>

<Add>

<CmdID>10004</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/NativeProfile/Authentication/Eap/Configuration</LocURI>

</Target>

<Data>EAP_configuration_xml_content</Data>

</Item>

</Add>

在 HoloLens (第一代)上禁用 Wi-Fi

在 HoloLens 上使用“设置”应用

打开“开始”菜单。

从“开始”或“开始”菜单左侧的“所有应用”列表中选择“设置”应用。 随即自动显示“设置”应用。

选择“网络和 Internet”。

选择 Wi-Fi 滑块开关将其移至“关闭”位置。 这将关闭 Wi-Fi 无线电收发器的射频器件,并禁用 HoloLens 上的所有 Wi-Fi 功能。

警告

禁用 Wi-Fi 无线电收发器后,HoloLens 将无法自动加载你的空间。

将滑块开关移至“打开”位置,打开 Wi-Fi 无线电收发器,并在 Microsoft HoloLens 上恢复 Wi-Fi 功能。 选定的 Wi-Fi 无线电收发器状态(“打开”或“关闭”)将在重启后保持原状态。

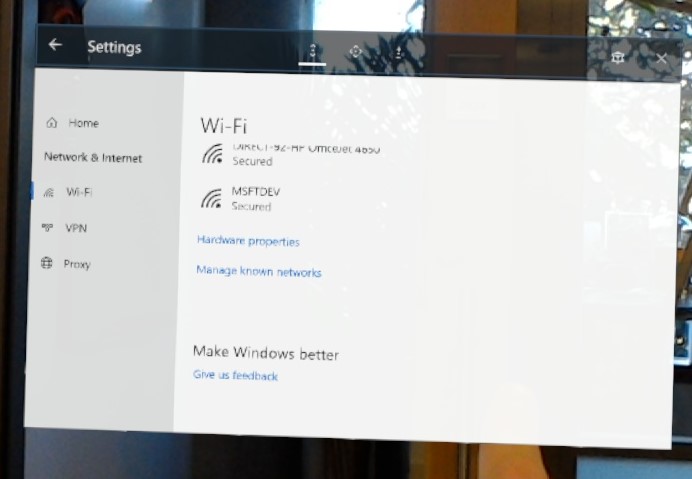

识别你的 HoloLens 在 Wi-Fi 网络上的 IP 地址

通过使用“设置”应用

打开“开始”菜单。

从“开始”或“开始”菜单左侧的“所有应用”列表中选择“设置”应用。 随即自动显示“设置”应用。

选择“网络和 Internet”。

向下滚动到可用 Wi-Fi 网络列表下方,选择“硬件属性”。

IP 地址显示在“IPv4 地址”旁。

通过使用语音命令

根据设备版本,可使用内置语音命令或 Cortana 来显示你的 IP 地址。 在 19041.1103 之后的内部版本中,说出“我的 IP 地址是什么?”就会显示 IP 地址。 在早期版本或 HoloLens(第一代)中说出“你好小娜,我的 IP 地址是什么?”,然后 Cortana 便会显示并读出你的 IP 地址。

通过使用 Windows 设备门户

- 在电脑上的 Web 浏览器中,打开设备门户。

- 导航到“网络”部分。

此部分将显示你的 IP 地址和其他网络信息。 通过使用此方法,你可以在开发电脑上复制粘贴该 IP 地址。

将 IP 地址更改为静态地址

通过使用设置

- 打开“开始”菜单。

- 从“开始”或“开始”菜单左侧的“所有应用”列表中选择“设置”应用。 随即自动显示“设置”应用。

- 选择“网络和 Internet”。

- 向下滚动到可用 Wi-Fi 网络列表下方,选择“硬件属性”。

- 在“编辑 IP 设置”窗口中,将第一个字段更改为“手动”。

- 在其余字段中输入所需的 IP 配置,然后单击“保存”。

通过使用 Windows 设备门户

- 在电脑上的 Web 浏览器中,打开设备门户。

- 导航到“网络”部分。

- 选择“IPv4 配置”按钮。

- 选择“使用以下 IP 地址”并输入所需的 TCP/IP 配置。

- 选择“使用以下 DNS 服务器地址”,并根据需要输入首选和备用 DNS 服务器地址。

- 单击“保存” 。