使用 Active Directory 同盟服務控制組織數據的存取

本檔提供跨內部部署、混合式和雲端案例的AD FS訪問控制概觀。

自 Active Directory 同盟服務引進以來,授權原則已可供根據要求和資源的屬性來限制或允許使用者存取資源。 當 AD FS 從版本移至版本時,這些原則的實作方式已變更。 如需依版本存取控制功能的詳細資訊,請參閱:

- Windows Server 2016 AD FS 中的訪問控制原則

- Windows Server 2012 R2 中 AD FS 的訪問控制

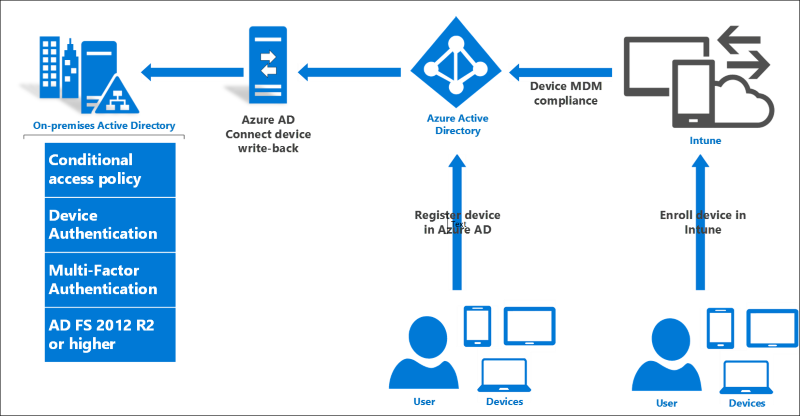

AD FS 會在混合式案例中提供條件式存取原則的內部部署元件。 AD FS 型授權規則應該用於非Microsoft Entra 資源,例如直接與 AD FS 同盟的內部部署應用程式。 雲端元件是由 Microsoft Entra 條件式存取提供。 Microsoft Entra Connect 提供兩者之間的控制平面。

例如,當您使用 Microsoft Entra ID 註冊裝置以條件存取雲端資源時,Microsoft Entra Connect 裝置回寫功能可讓裝置註冊資訊在內部部署中可用,以供 AD FS 原則使用和強制執行。 如此一來,您即可針對內部部署和雲端資源使用一致的訪問控制原則。

很多人使用 AD FS 的客戶端存取原則來限制對 Office 365 和其他 Microsoft 線上服務的存取,根據以下因素,例如客戶端的位置和使用的應用程式類型。

- Windows Server 2012 R2 AD FS 中的用戶端存取原則

- AD FS 2.0 中的用戶端存取原則

這些原則的一些範例包括:

- 封鎖 Office 365 的所有外部網路用戶端存取

- 封鎖 Office 365 的所有外部網路用戶端存取,但存取 Exchange Active Sync Exchange Online 的裝置除外

這些政策背後的主要需求通常是為了降低數據洩漏的風險,只有經授權的客戶端、不快取數據的應用程式,或能從遠端停用的裝置能夠存取資源。

雖然上述記載的 AD FS 原則可在記載的特定案例中運作,但它們有限制,因為它們相依於未一致可用的客戶端數據。 例如,用戶端應用程式的身分識別僅適用於 Exchange Online 服務,不適用於 SharePoint Online 等資源,其中相同的數據可能透過瀏覽器或 Word 或 Excel 等「厚用戶端」來存取。 此外,AD FS 也不知道正在存取 Office 365 內的資源,例如 SharePoint Online 或 Exchange Online。

為了解決這些限制,並提供更健全的方式使用政策來管理企業資料在 Office 365 或其他基於 Microsoft Entra ID 的資源的存取權,Microsoft 引進了 Microsoft Entra 條件式存取。 Microsoft Entra 條件式存取原則可以針對特定資源設定,或針對 Microsoft Entra ID 中 Office 365、SaaS 或自定義應用程式內的任何或所有資源設定。 這些政策依賴裝置信任、位置和其他因素。

若要深入瞭解 Microsoft Entra ID 中的條件式存取,請參閱 Microsoft Entra ID 的條件式存取

啟用這些案例的關鍵變更是 新式驗證,這是在 Office 用戶端、Skype、Outlook 和瀏覽器上以相同方式驗證使用者和裝置的新方式。

如需控制跨雲端和內部部署存取的詳細資訊,請參閱:

- Microsoft Entra ID 中的條件式存取

- AD FS 2016 中的 訪問控制原則