نظرة عامة على التقنية والميزات الخاصة بـ Azure Active Directory B2C

رفيق لـ حول Azure Active Directory B2C، توفر هذه المقالة مقدمة أكثر تعمقًا إلى الخدمة. نناقش هنا الموارد الأساسية التي تعمل معها في الخدمة، وميزاتها. تعرف على كيفية تمكنك هذه الميزات من توفير تجربة هوية مخصصة بشكل كامل لعملائك في تطبيقاتك.

مستأجر Azure AD B2C

في Azure Active Directory B2C (Azure AD B2C)، يمثل المستأجر مؤسستك وهو دليل للمستخدمين. كل مستأجر في Azure AD B2C متميز ومنفصل عن مستأجري Azure AD B2C الآخرين. يختلف مستأجر B2C Azure AD عن مستأجر Microsoft Entra، والذي قد يكون لديك بالفعل.

الموارد الأساسية التي تعمل بها في مستأجر Azure AD B2C هي:

- الدليل - الدليل هو المكان الذي يخزن فيه Azure AD B2C بيانات اعتماد المستخدمين وبيانات ملف التعريف وتسجيلات التطبيق.

- تسجيلات التطبيقات - سجل تطبيقات الويب والهاتف المحمول والتطبيقات الأصلية باستخدام Azure AD B2C لتمكين إدارة الهوية. يمكنك أيضًا تسجيل أي واجهات APIs تريد حمايتها باستخدام Azure AD B2C.

-

تدفقات المستخدمين والنُهج المخصصة - إنشاء تجارب الهوية للتطبيقات الخاصة بك مع تدفق المستخدم المضمن، والنُهج المخصصة القابلة للتكوين بالكامل:

- تساعدك تدفقات المستخدمين على تمكين مهام الهوية المشتركة بسرعة مثل التسجيل، تسجيل الدخول، وتحرير ملف التعريف.

- تتيح لك النُهج المخصصة إنشاء مهام سير عمل معقدة للهوية فريدة من نوعها لمؤسستك وعملائك وموظفيك وشركائك ومواطنيك.

-

خيارات تسجيل الدخول - يقدم Azure AD B2C خيارات تسجيل وتسجيل دخول مختلفة لمستخدمي تطبيقاتك:

- اسم المستخدم والبريد الإلكتروني والدخول عبر الهاتف - قم بتكوين الحسابات المحلية في Azure AD B2C للسماح بالتسجيل وتسجيل الدخول باستخدام اسم مستخدم أو عنوان بريد إلكتروني أو رقم هاتف أو مجموعة من الأساليب.

- موفري الهوية الاجتماعية - الاتحاد مع موفري الخدمات الاجتماعية مثل Facebook أو LinkedIn أو Twitter.

- موفري الهوية الخارجية - الاتحاد مع بروتوكولات الهوية القياسية مثل OAuth 2.0 وOpenID Connect وغيرها.

- المفاتيح - إضافة مفاتيح التشفير وإدارتها لتوقيع الرموز المميزة والتحقق من صحتها وأسرار العميل والشهادات وكلمات المرور.

يعد مستأجر Azure AD B2C هو المورد الأول الذي تحتاج إلى إنشائه للبدء باستخدام Azure AD B2C. ستتعرف على كيفية:

الحسابات في Azure AD B2C

يُعرف Azure AD B2C عدة أنواع من حسابات المستخدمين. يشترك معرف Microsoft Entra Microsoft Entra B2B وAzure Active Directory B2C في أنواع الحسابات هذه.

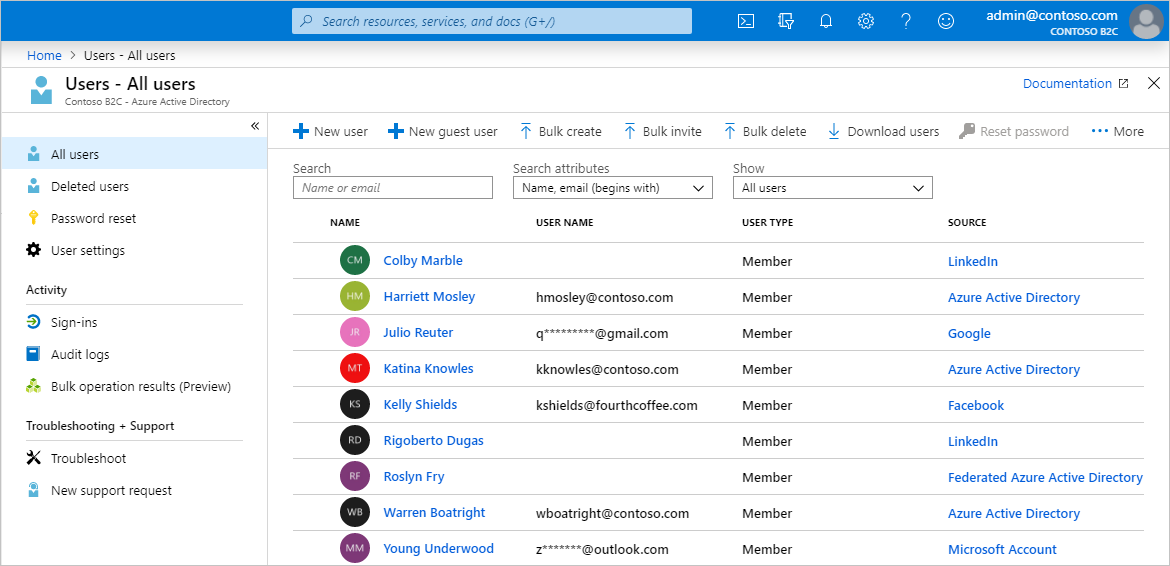

- حساب العمل - يمكن للمستخدمين الذين لديهم حسابات عمل إدارة الموارد في المستأجر، ومع دور المسؤول، يمكنهم أيضًا إدارة المستأجرين. يمكن للمستخدمين الذين لديهم حسابات عمل إنشاء حسابات جديدة للمستهلكين، وإعادة تعيين كلمات المرور، وحظر/إلغاء حظر الحسابات، وتعيين أذونات أو تعيين حساب لمجموعة أمان.

- حساب الضيف - المستخدمون الخارجيون الذين تدعوهم إلى المستأجر كضيوف. سيناريو نموذجي لدعوة مستخدم ضيف إلى المستأجر Azure AD B2C لمشاركة مسؤوليات الإدارة.

- حساب المستهلك - الحسابات التي تتم إدارتها بواسطة تدفقات المستخدم Azure AD B2C والسياسات المخصصة.

الشكل: دليل المستخدم داخل مستأجر B2C Azure AD في مدخل Microsoft Azure.

حسابات المستهلك

باستخدام حساب المستهلك، يمكن للمستخدمين تسجيل الدخول إلى التطبيقات التي قمت بتأمينها باستخدام Azure AD B2C. ومع ذلك، لا يمكن للمستخدمين الذين لديهم حسابات مستهلك الوصول إلى موارد Azure، على سبيل المثال مدخل Azure.

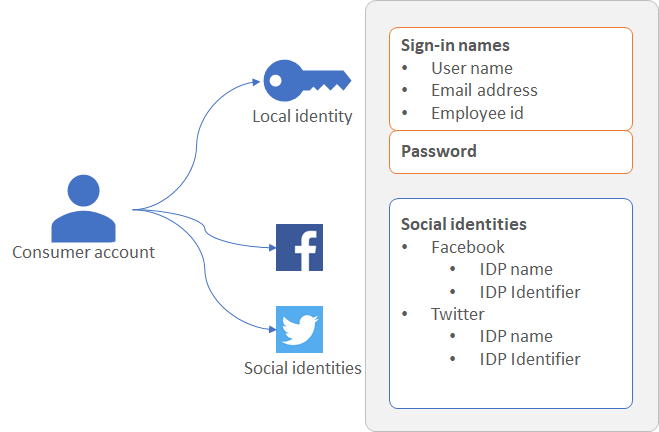

يمكن إقران حساب المستهلك بأنواع الهوية هذه:

- الهوية المحلية، مع اسم المستخدم وكلمة المرور المخزنة محليًا في دليل Azure AD B2C. غالبًا ما نشير إلى هذه الهويات على أنها "حسابات محلية."

- الهويات الاجتماعية أو المؤسسية، حيث تتم إدارة هوية المستخدم من قبل موفر هوية متحد. على سبيل المثال، فيسبوك أو جوجل أو مايكروسوفت أو ADFS أو Salesforce.

يمكن للمستخدم الذي لديه حساب مستهلك تسجيل الدخول باستخدام هويات متعددة. على سبيل المثال اسم المستخدم والبريد الإلكتروني وهوية الموظف والهيئة الحكومية وغيرها. يمكن أن يكون للحساب الواحد هويات متعددة، محلية واجتماعية على حد سواء.

الشكل: حساب مستهلك واحد له هويات متعددة في Azure AD B2C

لمزيد من المعلومات، راجع نظرة عامة على حسابات المستخدمين في Azure Active Directory B2C.

خيارات تسجيل الدخول للحساب المحلي

يوفر Azure AD B2C طرقا مختلفة يمكنك من خلالها مصادقة مستخدم. يمكن للمستخدمين تسجيل الدخول إلى حساب محلي، باستخدام اسم المستخدم وكلمة المرور، والتحقق من الهاتف (المعروف أيضًا باسم مصادقة بدون كلمة مرور). يتم تمكين الاشتراك عبر البريد الإلكتروني بشكل افتراضي في إعدادات موفر هوية الحساب المحلي.

تعرف على المزيد حول خيارات تسجيل الدخول أو كيفية إعداد موفر هوية الحساب المحلي.

سمات ملف تعريف المستخدم

يتيح لك Azure AD B2C إدارة السمات الشائعة لملفات تعريف حسابات المستهلكين. على سبيل المثال، عرض الاسم واللقب والاسم المعطى والمدينة وغيرها.

يمكنك أيضا توسيع مخطط Microsoft Entra لتخزين معلومات إضافية حول المستخدمين. على سبيل المثال، بلد/منطقة الإقامة واللغة المفضلة والتفضيلات مثل ما إذا كانوا يريدون الاشتراك في رسالة إخبارية أو تمكين المصادقة متعددة العوامل. لمزيد من المعلومات، انظر:

تسجيل الدخول مع موفري الهوية الخارجيين

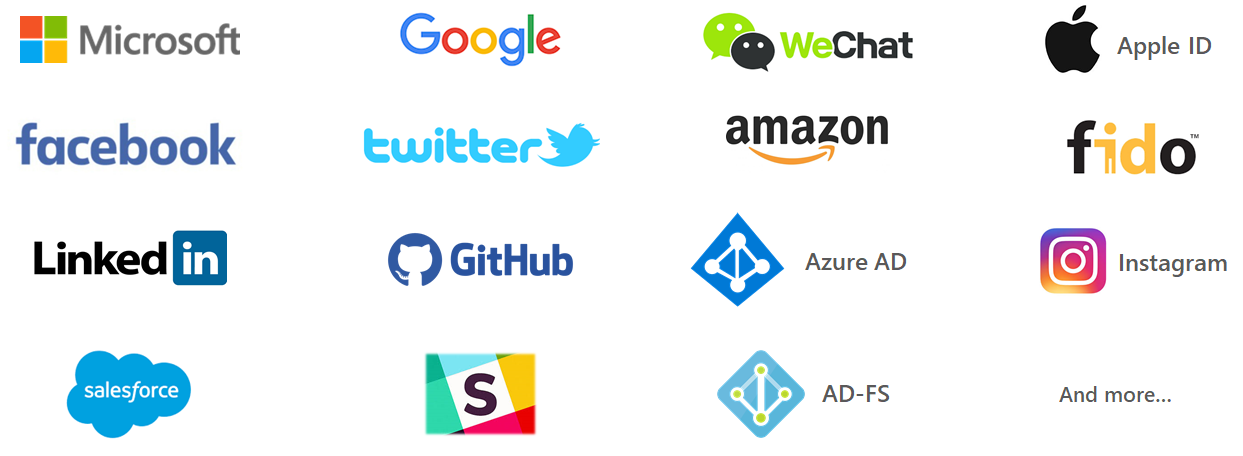

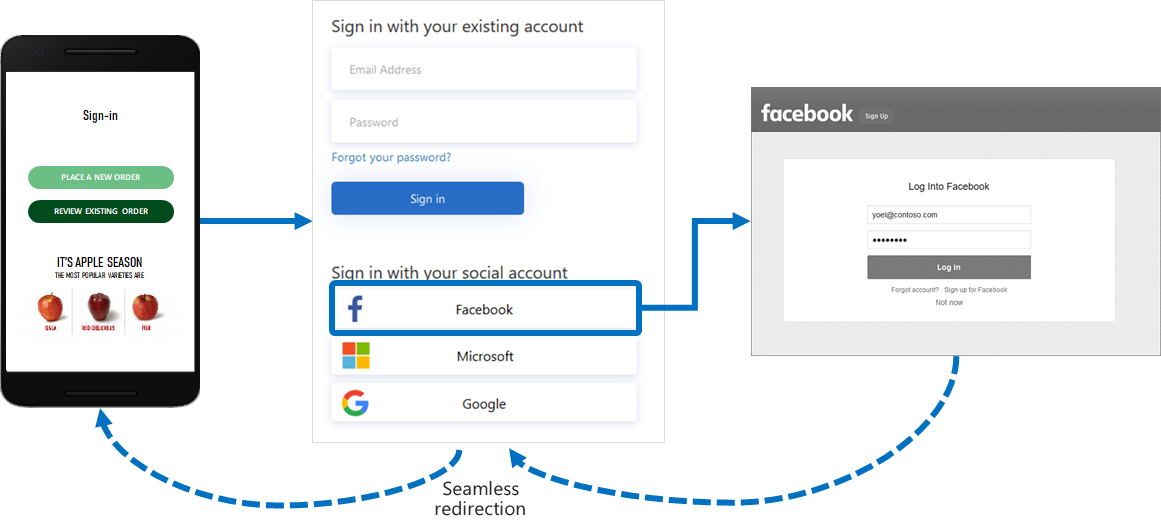

يمكنك تكوين Azure AD B2C للسماح للمستخدمين بتسجيل الدخول إلى التطبيق الخاص بك باستخدام بيانات الاعتماد من موفري الهوية الاجتماعية والمؤسسية. يمكن أن يتحد Azure AD B2C مع موفري الهوية الذين يدعمون بروتوكولات OAuth 1.0 وOAuth 2.0 وOpenID Connect وSAML. على سبيل المثال، Facebook وحساب Microsoft وGoogle وTwitter وAD-FS.

باستخدام موفري الهوية الخارجيين، يمكنك تزويد المستهلكين بالقدرة على تسجيل الدخول باستخدام حساباتهم الاجتماعية أو حسابات المؤسسة الحالية، دون الحاجة إلى إنشاء حساب جديد لتطبيقك فقط.

في صفحة التسجيل أو تسجيل الدخول، يقدم Azure AD B2C قائمة بموفري الهوية الخارجيين الذين يمكن للمستخدم اختيارهم لتسجيل الدخول. بمجرد تحديد أحد موفري الهوية الخارجيين، تتم إعادة توجيههم إلى موقع ويب الموفر المحدد لإكمال عملية تسجيل الدخول. بعد تسجيل دخول المستخدم بنجاح، يتم إرجاعها إلى Azure AD B2C للمصادقة على الحساب في التطبيق الخاص بك.

لمشاهدة كيفية إضافة موفري الهوية في Azure AD B2C، راجع إضافة موفري الهوية إلى التطبيقات الخاصة بك في Azure Active Directory B2C.

تجارب الهوية: تدفقات المستخدم أو النُهج المخصصة

في Azure AD B2C، يمكنك تحديد منطق العمل الذي يتبعه المستخدمون للوصول إلى التطبيق الخاص بك. على سبيل المثال، يمكنك تحديد تسلسل الخطوات التي يتبعها المستخدمون عند تسجيل الدخول أو التسجيل أو تحرير ملف تعريف أو إعادة تعيين كلمة مرور. بعد إكمال التسلسل، يحصل المستخدم على رمز مميز ويكتسب حق الوصول إلى التطبيق الخاص بك.

في Azure AD B2C، هناك طريقتان لتوفير تجارب مستخدم الهوية:

يتم تعريف تدفقات المستخدمين مسبقًا، والسياسات المضمنة القابلة للتكوين التي نقدمها حتى تتمكن من إنشاء تجارب تسجيل الدخول، والتسجيل وتحرير النهج في دقائق.

تمكنك النُهج المخصصة من إنشاء رحلات المستخدم الخاصة بك لسيناريوهات تجربة الهوية المعقدة.

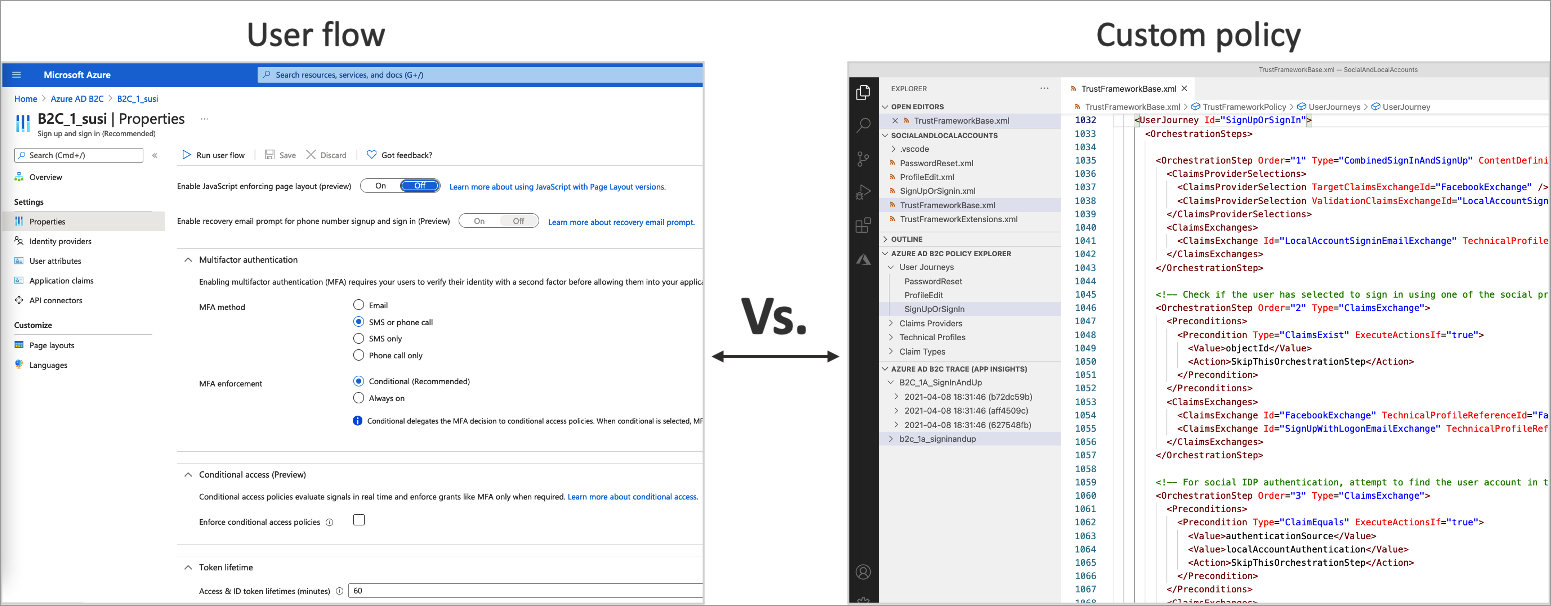

تعرض لقطة الشاشة التالية واجهة المستخدم لإعدادات تدفق المستخدم، مقابل ملفات تكوين النُهج المخصصة.

قراءة مقالة نظرة عامة حول تدفقات المستخدمين والنُهج المخصصة. فهي تقدم نظرة عامة على تدفقات المستخدمين والنُهج المخصصة، وتساعدك على تحديد الطريقة التي ستعمل بشكل أفضل لاحتياجات عملك.

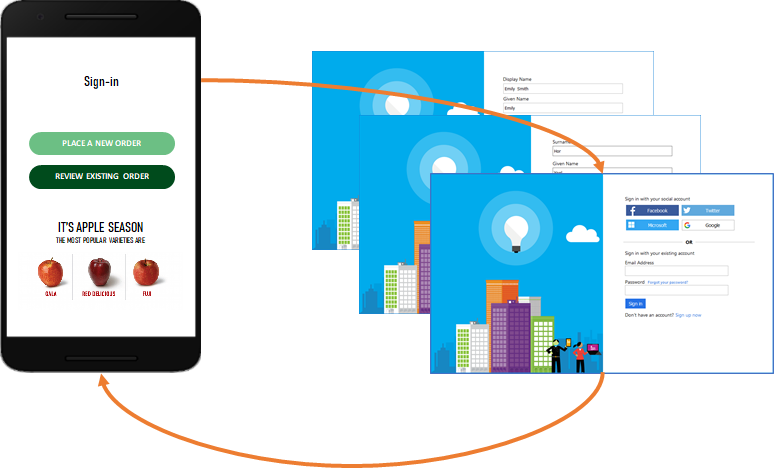

واجهة المستخدم

في Azure AD B2C، يمكنك صياغة تجارب هوية المستخدمين بحيث تتم مزج الصفحات المعروضة بسلاسة مع شكل وأسلوب علامتك التجارية. يمكنك الحصول على التحكم الكامل تقريبًا بمحتوى HTML وCSS المقدم إلى المستخدمين عند متابعة رحلات الهوية للتطبيق الخاص بك. مع هذه المرونة، يمكنك الحفاظ على تناسق العلامة التجارية والتناسق المرئي بين التطبيق الخاص بك وAzure AD B2C.

ملاحظة

يقتصر تخصيص الصفحات التي تعرضها جهات خارجية عند استخدام الحسابات الاجتماعية على الخيارات التي يوفرها موفر الهوية هذا، وهي خارجة عن سيطرة Azure AD B2C.

للحصول على معلومات حول تخصيص واجهة المستخدم، راجع:

- تخصيص واجهة المستخدم

- تخصيص واجهة المستخدم باستخدام قوالب HTML

- تمكين JavaScript وتحديد إصدار تخطيط الصفحة

مجال مخصص

يمكنك تخصيص مجال B2C Azure AD في عناوين URI لإعادة التوجيه لتطبيقك. يتيح لك المجال المخصص إنشاء تجربة سلسة بحيث تمتزج الصفحات المعروضة بسلاسة مع اسم المجال الخاص بتطبيقك. من وجهة نظر المستخدم، تبقى في المجال الخاص بك أثناء عملية تسجيل الدخول بدلًا من إعادة التوجيه إلى المجال الافتراضي Azure AD B2C. .b2clogin.com

للمزيد من المعلومات، راجع تعيين مجالات مخصصة.

الترجمة

يتيح لك تخصيص اللغة في Azure AD B2C استيعاب لغات مختلفة لتناسب احتياجات العملاء. توفر Microsoft الترجمات لـ 36 لغة، ولكن يمكنك أيضًا توفير ترجماتك الخاصة لأي لغة.

انظر كيف تعمل الترجمة في تخصيص اللغة في Azure Active Directory B2C.

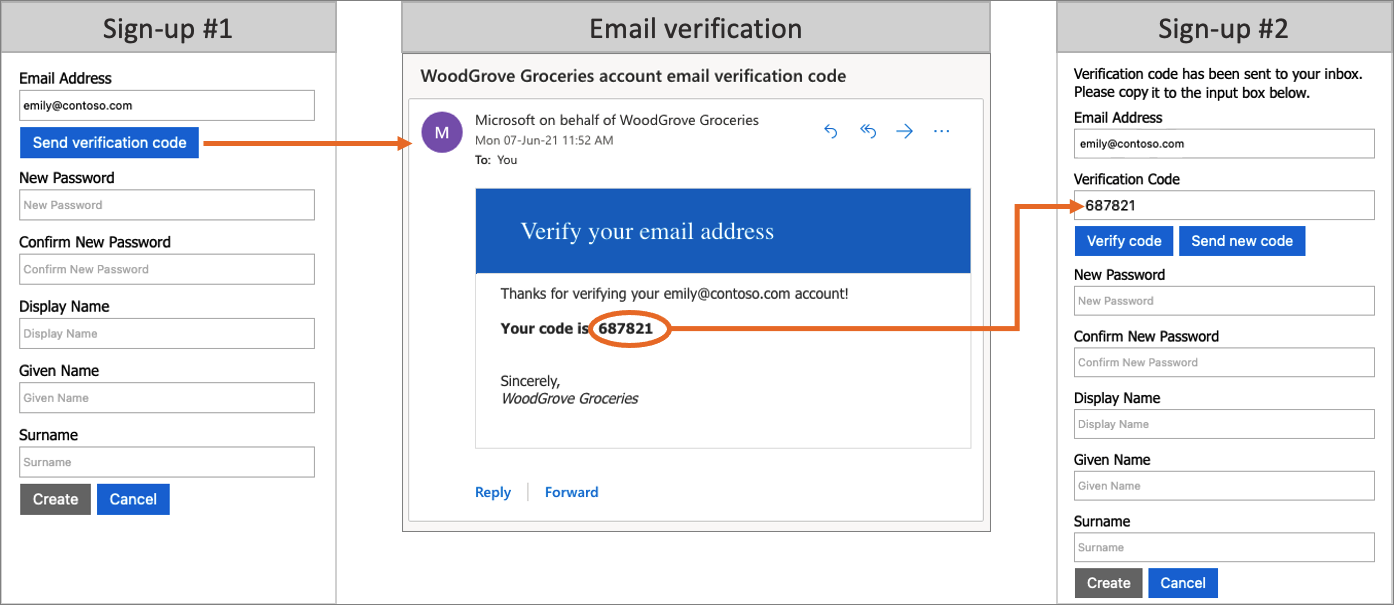

التحقق من البريد الإلكتروني

يضمن Azure AD B2C عناوين بريد إلكتروني صالحة من خلال مطالبة العملاء بالتحقق منها أثناء التسجيل، وتدفقات إعادة تعيين كلمة المرور. كما يمنع الجهات الفاعلة الضارة من استخدام العمليات الآلية لإنشاء حسابات احتيالية في التطبيقات الخاصة بك.

يمكنك تخصيص البريد الإلكتروني للمستخدمين الذين يسجلون لاستخدام التطبيقات الخاصة بك. باستخدام موفر البريد الإلكتروني الخاص بجهة خارجية، يمكنك استخدام قالب البريد الإلكتروني الخاص بك من: العنوان والموضوع، بالإضافة إلى دعم الترجمة وإعدادات كلمة المرور المخصصة لمرة واحدة (OTP). لمزيد من المعلومات، انظر:

- التحقق من البريد الإلكتروني المخصص باستخدام Mailjet

- التحقق من البريد الإلكتروني المخصص باستخدام SendGrid

إضافة منطق العمل الخاص بك واستدعاء واجهات برمجة تطبيقات RESTful

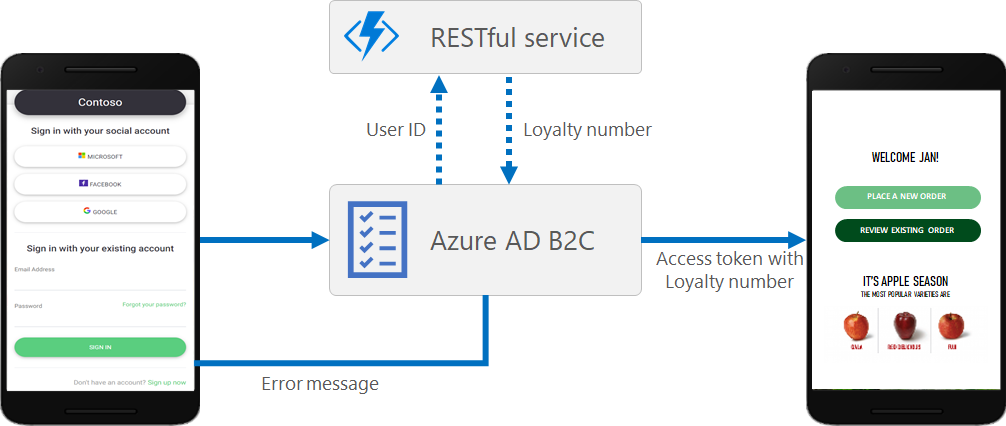

يمكنك التكامل مع واجهة برمجة تطبيقات RESTful في كل من تدفقات المستخدمين والسياسات المخصصة. الفرق هو، في تدفق المستخدم، يمكنك إجراء مكالمات في أماكن محددة، بينما في السياسات المخصصة، يمكنك إضافة منطق الأعمال الخاصة بك إلى المشروع. تسمح لك هذه الميزة باسترداد البيانات واستخدامها من مصادر الهوية الخارجية. على سبيل المثال، يمكن لـ Azure AD B2C تبادل البيانات مع خدمة RESTful إلى:

- عرض رسائل خطأ سهلة الاستخدام مخصصة.

- التحقق من صحة إدخال المستخدم لمنع البيانات المشوهة من الثبات في دليل المستخدم. على سبيل المثال، يمكنك تعديل البيانات التي تم إدخالها من قبل المستخدم، مثل كتابة الاسم الأول بأحرف كبيرة إذا قاموا بإدخاله في كافة الأحرف الصغيرة.

- إثراء بيانات المستخدم من خلال مزيد من التكامل مع تطبيق خط العمل الخاص بك.

- باستخدام استدعاءات RESTful، يمكنك إرسال إعلامات مؤقتة وتحديث قواعد بيانات الشركة وتشغيل عملية ترحيل المستخدم وإدارة الأذونات وقواعد بيانات التدقيق وغيرها.

برامج الولاء هي سيناريو آخر تم تمكينه من خلال دعم Azure AD B2C لاستدعاء REST APIs. على سبيل المثال، يمكن أن تتلقى خدمة RESTful عنوان البريد الإلكتروني للمستخدم، وتستعلم عن قاعدة بيانات العملاء، ثم ترجع رقم ولاء المستخدم إلى Azure AD B2C.

يمكن تخزين بيانات الإرجاع في حساب دليل المستخدم في Azure AD B2C. يمكن تقييم البيانات بعد ذلك في الخطوات اللاحقة في النهج، أو تضمينها في رمز الوصول المميز.

يمكنك إضافة استدعاء REST API في أي خطوة في رحلة مستخدم محددة بواسطة نهج مخصص. على سبيل المثال، يمكنك استدعاء REST API:

- أثناء تسجيل الدخول، قبل أن يتحقق Azure AD B2C من صحة بيانات الاعتماد

- مباشرة بعد تسجيل الدخول

- قبل أن يقوم Azure AD B2C بإنشاء حساب جديد في الدليل

- بعد قيام Azure AD B2C بإنشاء حساب جديد في الدليل

- قبل أن يصدر Azure AD B2C رمز وصول مميز

لمزيد من المعلومات، راجع دمج عمليات تبادل مطالبات REST API في نهج Microsoft Azure Active Directory B2C المخصص الخاص بك .

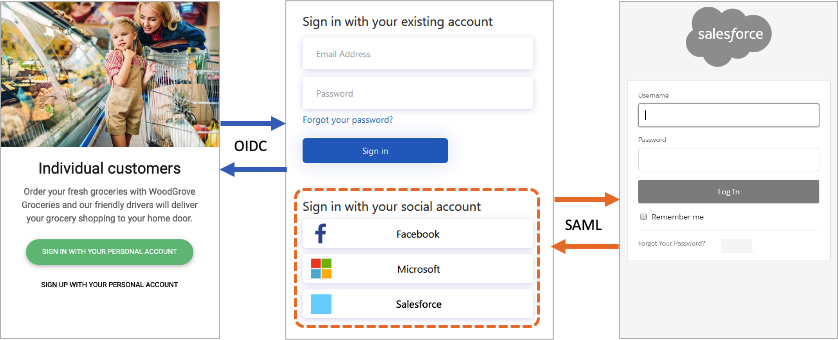

البروتوكولات والرموز المميزة

للتطبيقات، يدعم Azure AD B2C بروتوكولات OAuth 2.0وOpenID Connect وSAML لرحلات المستخدم. يبدأ التطبيق الخاص بك رحلة المستخدم بإصدار طلبات المصادقة إلى Azure AD B2C. نتيجة طلب إلى Azure AD B2C هو رمز أمان مميز، مثل رمز معرف مميز أو رمز وصول مميزأو رمز SAML مميز. يعرف رمز الأمان المميز هذا هوية المستخدم داخل التطبيق.

بالنسبة للهويات الخارجية، يدعم Azure AD B2C الاتحاد مع أي موفري هوية OAuth 1.0 وOAuth 2.0 وOpenID Connect وSAML.

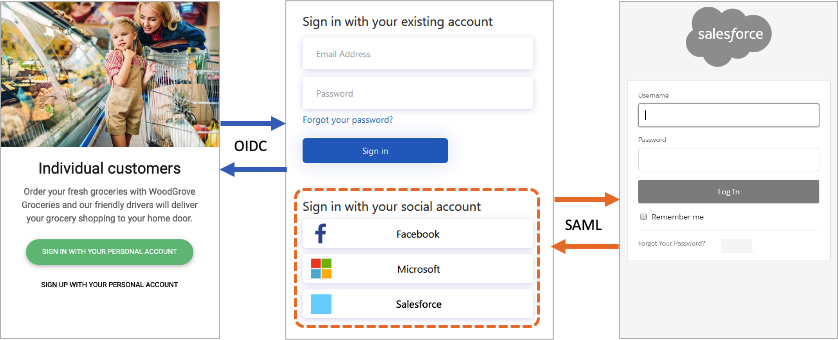

يوضح الرسم التخطيطي التالي كيفية اتصال Azure AD B2C باستخدام بروتوكولات مختلفة ضمن نفس تدفق المصادقة:

- يبدأ تطبيق طرف الاعتماد طلب تخويل إلى Azure AD B2C باستخدام OpenID Connect.

- عندما يختار مستخدم التطبيق تسجيل الدخول باستخدام موفر هوية خارجي يستخدم بروتوكول SAML، يقوم Azure AD B2C باستدعاء بروتوكول SAML للاتصال بموفر الهوية هذا.

- بعد إكمال المستخدم عملية تسجيل الدخول مع موفر الهوية الخارجي، يقوم Azure AD B2C بإرجاع الرمز المميز إلى تطبيق طرف الاعتماد باستخدام OpenID Connect.

تكامل التطبيقات

عندما يريد المستخدم تسجيل الدخول إلى التطبيق الخاص بك، يبدأ التطبيق طلب تخويل لتدفق المستخدم أو نقطة نهاية مخصصة مقدمة من قبل النهج. يعرف تدفق المستخدم أو النهج المخصص تجربة المستخدم ويتحكم بها. عند إكمال تدفق مستخدم، على سبيل المثال تدفق تسجيل أو تسجيل الدخول، يقوم Azure AD B2C بإنشاء رمز مميز، ثم يعيد توجيه المستخدم مرة أخرى إلى التطبيق الخاص بك. هذا الرمز المميز خاص بـ Azure AD B2C ولا يجب الخلط بينه وبين الرمز المميز الصادر عن موفري الهوية التابعين لجهة خارجية عند استخدام الحسابات الاجتماعية. للحصول على معلومات حول كيفية استخدام الرموز المميزة لجهة خارجية، راجع تمرير رمز الوصول المميز لموفر الهوية إلى تطبيقك في Azure Active Directory B2C.

يمكن أن تستخدم تطبيقات متعددة نفس تدفق المستخدم أو نهج مخصص. يمكن تطبيق واحد أن يستخدم تدفقات متعددة للمستخدمين أو النُهج المخصصة.

على سبيل المثال، لتسجيل الدخول إلى تطبيق، يستخدم التطبيق تدفق المستخدم للتسجيل أو لتسجيل دخول. بعد تسجيل دخول المستخدم، قد يرغب في تحرير ملف التعريف الخاص به، لذلك يبدأ التطبيق طلب تخويل آخر، وهذه المرة باستخدام تدفق المستخدم لتحرير ملف التعريف.

مصادقة متعددة العوامل (MFA)

تساعد المصادقة متعددة العوامل Azure AD B2C (MFA) على حماية الوصول إلى البيانات والتطبيقات مع الحفاظ على البساطة للمستخدمين. توفر أمانًا إضافيًا من خلال طلب شكل ثانٍ من المصادقة وتوفر مصادقة قوية عبر مجموعة من طرق المصادقة سهلة الاستخدام.

قد يتم أو لا يتم تحدي المستخدمين للحصول على MFA بناءً على قرارات التكوين التي تتخذها كمسؤول.

لمزيد من المعلومات، راجع تمكين المصادقة متعددة العوامل في Azure Active Directory B2C.

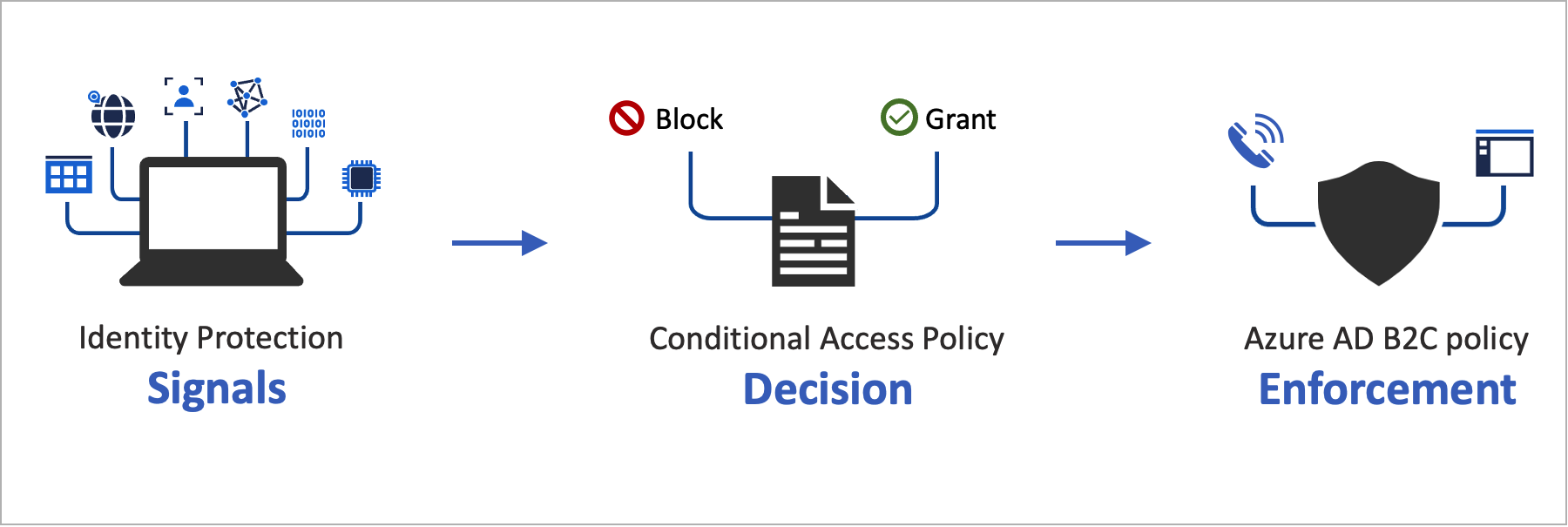

الوصول المشروط

Microsoft Entra ID Protection يتم الكشف عن ميزات الكشف عن المخاطر، بما في ذلك المستخدمين الخطرين وتسجيلات الدخول الخطرة، وعرضها تلقائيا في مستأجر B2C Azure AD. يمكنك إنشاء نُهج الوصول المشروط التي تستخدم ميزات الكشف عن المخاطر هذه لتحديد إجراءات المعالجة وفرض نُهج تنظيمية.

يقوم Azure AD B2C بتقييم كل حدث تسجيل دخول ويضمن استيفاء جميع متطلبات النهج قبل منح المستخدم الوصول. قد يتم حظر المستخدمين أو الاتصالات الخطرة أو مواجهة إصلاح معين مثل المصادقة متعددة العوامل (MFA). لمزيد من المعلومات، راجع حماية الهوية والوصول المشروط.

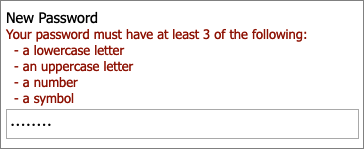

تعقيد كلمة المرور

أثناء التسجيل أو إعادة تعيين كلمة المرور، يجب على المستخدمين توفير كلمة مرور تفي بقواعد التعقيد. بشكل افتراضي، يفرض Azure AD B2C نهج كلمة مرور قوية. يوفر Azure AD B2C أيضًا خيارات تكوين لتحديد متطلبات التعقيد الخاصة بكلمات المرور التي يستخدمها عملاؤك عندما يستخدمون حسابات محلية.

لمزيد من المعلومات، راجع تكوين متطلبات التعقيد لكلمات المرور في Azure AD B2C.

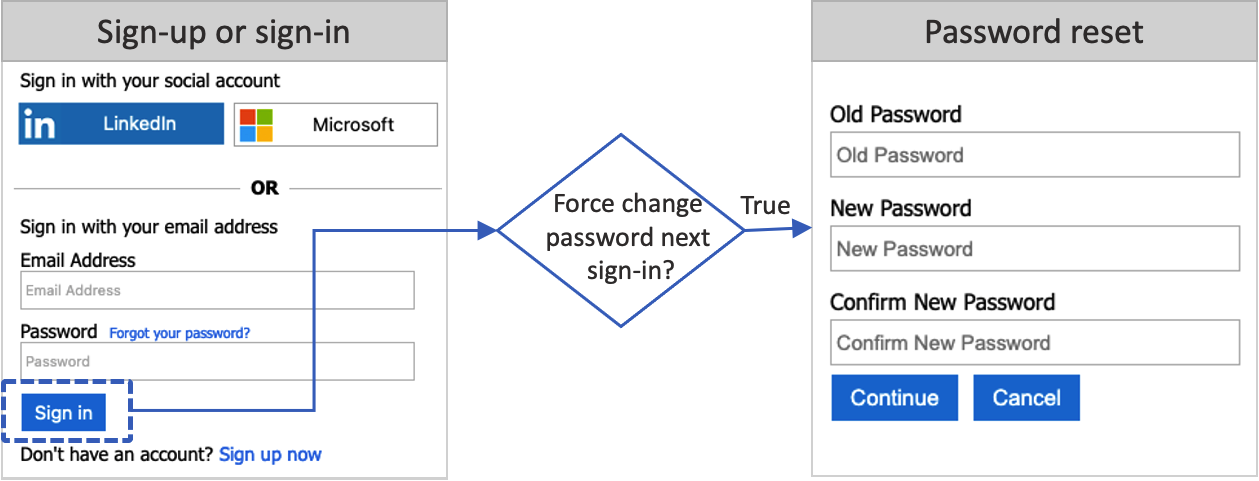

فرض إعادة تعيين كلمة المرور

كمسؤول مستأجر Azure AD B2C، يمكنك إعادة تعيين كلمة مرور المستخدم إذا نسي المستخدم كلمة المرور الخاصة به. أو الرغبة في إجبارهم على إعادة تعيين كلمة المرور بشكل دوري. لمزيد من المعلومات، راجع إعداد تدفق إعادة تعيين كلمة مرور مفروض.

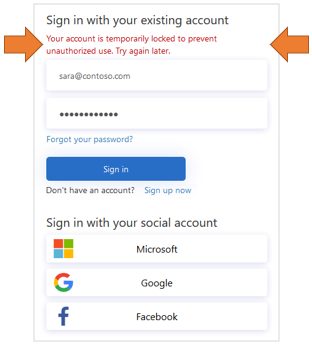

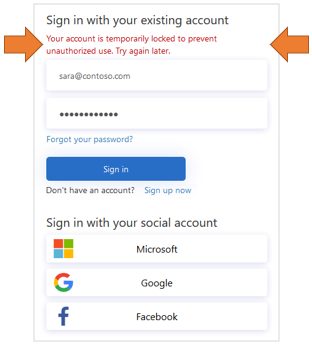

تأمين الحساب الذكي

لمنع محاولات تخمين كلمة المرور بقوة غاشمة، يستخدم Azure AD B2C استراتيجية متطورة لتأمين الحسابات استنادًا إلى IP للطلب وكلمات المرور التي تم إدخالها والعديد من العوامل الأخرى. يتم زيادة مدة التأمين تلقائيًا استنادًا إلى المخاطر وعدد المحاولات.

لمزيد من المعلومات حول إدارة إعدادات حماية كلمة المرور، راجع تخفيف هجمات بيانات الاعتماد في Azure AD B2C.

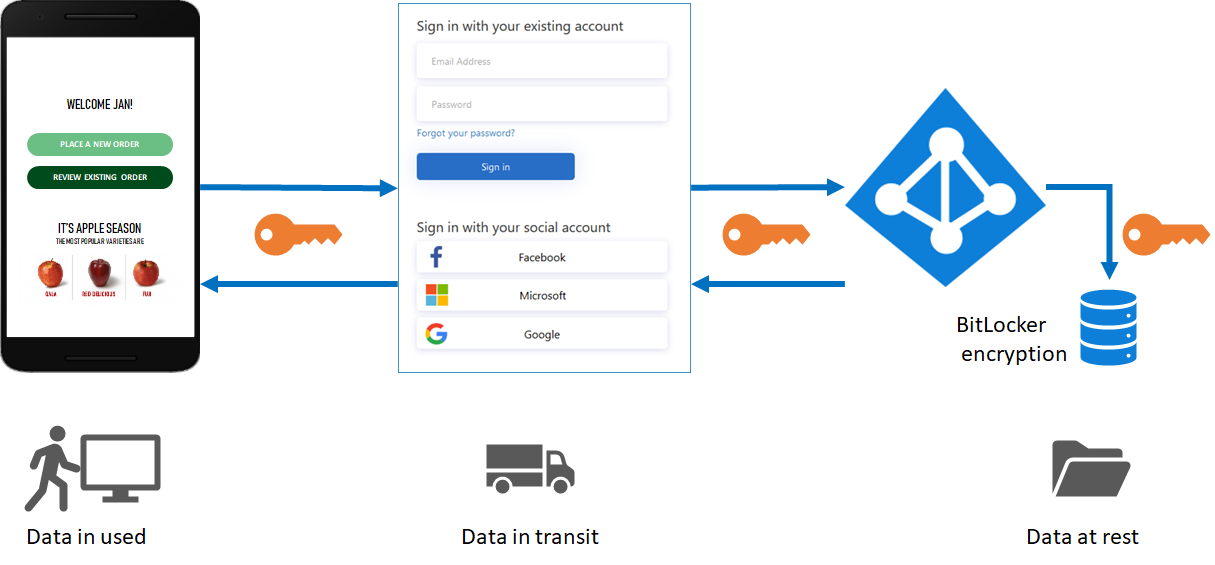

حماية الموارد وهويات العملاء

يتوافق Azure AD B2C مع الأمان والخصوصية والالتزامات الأخرى الموضحة في Microsoft Azure Trust Center.

يتم تصميم جلسات العمل كبيانات مشفرة، مع مفتاح فك التشفير المعروف فقط لخدمة Azure AD B2C Security Token Service. يتم استخدام خوارزمية تشفير قوية، AES-192. جميع مسارات الاتصال محمية مع TLS للسرية والنزاهة. تستخدم خدمة Security Token Service لدينا شهادة التحقق الموسع (EV) لـ TLS. بشكل عام، تخفف خدمة Security Token Service هجمات البرمجة النصية عبر المواقع (XSS) بعدم تقديم إدخال غير موثوق به.

الوصول إلى بيانات المستخدم

Azure AD يشترك مستأجرو B2C في العديد من الخصائص مع مستأجري Microsoft Entra المؤسسة المستخدمين للموظفين والشركاء. تتضمن الجوانب المشتركة آليات لعرض الأدوار الإدارية وتعيين الأدوار وأنشطة التدقيق.

يمكنك تعيين أدوار للتحكم في الأشخاص الذين يمكنهم تنفيذ إجراءات إدارية معينة في Azure AD B2C، بما في ذلك:

- إنشاء وإدارة جميع جوانب تدفقات المستخدمين

- إنشاء مخطط السمة المتوفر لكافة تدفقات المستخدمين وإدارته

- تكوين موفري الهوية للاستخدام في الاتحاد المباشر

- إنشاء نُهج إطار عمل الثقة وإدارتها في إطار عمل تجربة الهوية (نُهج مخصصة)

- إدارة أسرار الاتحاد والتشفير في إطار عمل تجربة الهوية (نُهج مخصصة)

لمزيد من المعلومات حول أدوار Microsoft Entra، بما في ذلك دعم دور إدارة Azure AD B2C، راجع أذونات دور المسؤول في معرف Microsoft Entra.

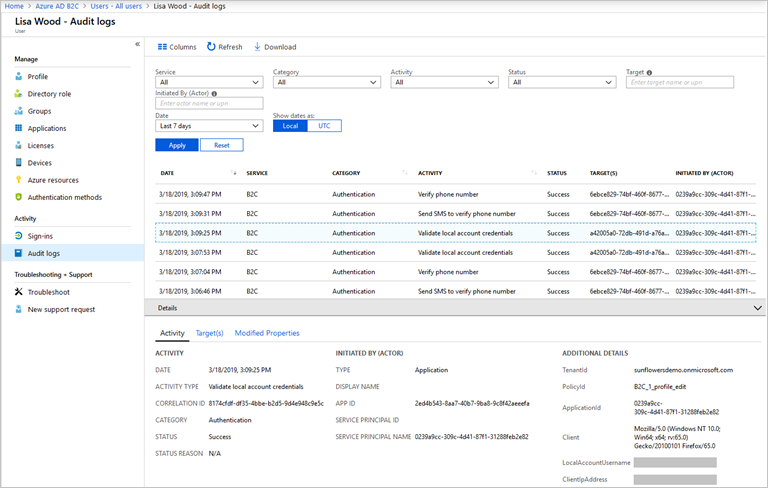

التدقيق والسجلات

تصدر Azure AD B2C سجلات تدقيق تحتوي على معلومات نشاط حول موارده والرموز المميزة الصادرة ووصول المسؤول. يمكنك استخدام سجلات التدقيق لفهم نشاط النظام الأساسي وتشخيص المشكلات. تتوفر إدخالات سجل التدقيق بعد وقت قصير من حدوث النشاط الذي أنشأ الحدث.

في سجل التدقيق، الذي يتوفر لمستأجر أو لمستخدم معين، لـ Azure AD B2C يمكنك العثور على معلومات تتضمن:

- الأنشطة المتعلقة بتخويل المستخدم للوصول إلى موارد B2C (على سبيل المثال، يقوم مسؤول بالوصول إلى قائمة نُهج B2C)

- الأنشطة المتعلقة بسمات الدليل التي يتم استردادها عند قيام مسؤول بتسجيل الدخول باستخدام مدخل Azure

- تنفيذ عمليات إنشاء البيانات وقراءتها وتحديثها وحذفها (CRUD) في تطبيقات B2C

- عمليات CRUD على المفاتيح المخزنة في حاوية مفاتيح B2C

- عمليات CRUD على موارد B2C (على سبيل المثال، النُهج وموفري الهوية)

- التحقق من صحة بيانات اعتماد المستخدم وإصدار الرمز المميز

لمزيد من المعلومات حول سجلات التدقيق، راجع الوصول إلى سجلات التدقيق Azure AD B2C.

تحليلات الاستخدام

يتيح لك Azure AD B2C اكتشاف متى يقوم الأشخاص بالتسجيل أو تسجيل الدخول إلى تطبيقك، ومكان تواجد المستخدمين، وما هي المتصفحات وأنظمة التشغيل التي يستخدمونها.

من خلال تكامل Azure Application Insights في نُهج Azure AD B2C المخصصة، يمكنك الحصول على نتيجة تحليلات حول كيفية تسجيل الأشخاص أو تسجيل الدخول أو إعادة تعيين كلمة المرور الخاصة بهم أو تحرير ملف التعريف الخاص بهم. بفضل هذه المعرفة، يمكنك اتخاذ قرارات مستندة إلى البيانات بشأن دورات التطوير التالية.

لمزيد من المعلومات، راجع تعقب سلوك المستخدم في Azure Active Directory B2C باستخدام Application Insights.

توفر المنطقة وموقع البيانات

تتوفر خدمة Azure AD B2C بشكل عام في جميع أنحاء العالم مع خيار تواجد البيانات في المناطق كما هو محدد في المنتجات المتوفرة حسب المنطقة. يتم تحديد مكان إقامة البيانات حسب البلد / المنطقة التي تحددها عند إنشاء المستأجر الخاص بك.

تعرف على المزيد حول توفر منطقة خدمة Microsoft Azure Active Directory B2C & موقع البيانات واتفاقية مستوى الخدمة (SLA) لـ Azure Active Directory B2C .

التنفيذ التلقائي باستخدام واجهة برمجة تطبيقات microsoft Graph

استخدم واجهة برمجة تطبيقات الرسم البياني MS لإدارة دليل Azure AD B2C. يمكنك أيضا إنشاء دليل Azure AD B2C نفسه. يمكنك إدارة المستخدمين، موفري الهوية، تدفق المستخدمين، السياسات المخصصة والمزيد.

تعرف على المزيد حول كيفية إدارة Azure AD B2C باستخدام Microsoft Graph.

حدود وقيود الخدمة Azure AD B2C

تعرف على المزيد حول حدود خدمة Azure AD B2C وقيودها

الخطوات التالية

الآن بعد أن أصبح لديك نظرة أعمق على الميزات والجوانب التقنية من Azure Active Directory B2C: