تأمين مستودع بيانات باستخدام Azure Synapse Analytics

توضح هذه المقالة عملية التصميم والمبادئ وخيارات التكنولوجيا لاستخدام Azure Synapse لإنشاء حل مستودع بيانات آمن. نحن نركز على الاعتبارات الأمنية والقرارات التقنية الرئيسية.

Apache® وApache Spark® وشعار لهب هي إما علامات تجارية مسجلة أو علامات تجارية ل Apache Software Foundation في الولايات المتحدة و/أو بلدان أخرى. لا توجد موافقة ضمنية من Apache Software Foundation باستخدام هذه العلامات.

بناء الأنظمة

يوضح الرسم التخطيطي التالي بنية حل مستودع البيانات. وهو مصمم للتحكم في التفاعلات بين الخدمات من أجل التخفيف من التهديدات الأمنية. ستختلف الحلول اعتمادا على المتطلبات الوظيفية والأمنية.

قم بتنزيل ملف Visio لهذه البنية.

تدفق البيانات

يظهر تدفق البيانات للحل في الرسم التخطيطي التالي:

- يتم تحميل البيانات من مصدر البيانات إلى المنطقة المنتقل إليها للبيانات، إما إلى تخزين Azure Blob أو إلى مشاركة ملف توفرها Azure Files. يتم تحميل البيانات بواسطة برنامج أو نظام محمل دفعي. يتم التقاط البيانات المتدفقة وتخزينها في Blob Storage باستخدام ميزة الالتقاط في Azure Event Hubs. يمكن أن تكون هناك مصادر بيانات متعددة. على سبيل المثال، يمكن للعديد من المصانع المختلفة تحميل بيانات عملياتها. للحصول على معلومات حول تأمين الوصول إلى Blob Storage، مشاركات الملفات، وموارد التخزين الأخرى، راجع توصيات الأمان لتخزين Blob والتخطيط لتوزيع ملفات Azure.

- يؤدي وصول ملف البيانات إلى تشغيل Azure Data Factory لمعالجة البيانات وتخزينها في مستودع البيانات في منطقة البيانات الأساسية. يحمي تحميل البيانات إلى منطقة البيانات الأساسية في Azure Data Lake من النقل غير المصرح للبيانات.

- يخزن Azure Data Lake البيانات الأولية التي تم الحصول عليها من مصادر مختلفة. وهي محمية بقواعد جدار الحماية والشبكات الظاهرية. يمنع جميع محاولات الاتصال القادمة من الإنترنت العام.

- يؤدي وصول البيانات في مستودع البيانات إلى تشغيل مسار Azure Synapse، أو تشغيل مشغل مؤقت لمهمة معالجة البيانات. يتم تنشيط Apache Spark في Azure Synapse وتشغيل مهمة أو دفتر ملاحظات Spark. كما أنه ينسق تدفق عملية البيانات في مستودع البيانات. تقوم مسارات Azure Synapse بتحويل البيانات من المنطقة البرونزية إلى المنطقة الفضية ثم إلى المنطقة الذهبية.

- تقوم مهمة Spark أو دفتر الملاحظات بتشغيل مهمة معالجة البيانات. يمكن أيضا تشغيل تنظيم البيانات أو مهمة تدريب التعلم الآلي في Spark. يتم تخزين البيانات المنظمة في المنطقة الذهبية بتنسيق Delta Lake .

- ينشئ تجمع SQL بلا خادم جداول خارجية تستخدم البيانات المخزنة في Delta Lake. يوفر تجمع SQL بلا خادم محرك استعلام SQL قويا وفعالا ويمكنه دعم حسابات مستخدمي SQL التقليدية أو حسابات مستخدمي Microsoft Entra.

- يتصل Power BI بتجمع SQL بلا خادم لتصور البيانات. يقوم بإنشاء تقارير أو لوحات معلومات باستخدام البيانات في مستودع البيانات.

- يمكن لمحللي البيانات أو العلماء تسجيل الدخول إلى Azure Synapse Studio من أجل:

- تعزيز البيانات بشكل أكبر.

- تحليل للحصول على رؤى الأعمال.

- تدريب نموذج التعلم الآلي.

- تتصل تطبيقات الأعمال بتجمع SQL بلا خادم وتستخدم البيانات لدعم متطلبات تشغيل الأعمال الأخرى.

- تقوم Azure Pipelines بتشغيل عملية CI/CD التي تنشئ الحل وتختبره وتنشره تلقائيا. تم تصميمه لتقليل التدخل البشري أثناء عملية النشر.

المكونات

فيما يلي المكونات الرئيسية في حل مستودع البيانات هذا:

- Azure Synapse

- ملفات Azure

- مراكز الأحداث

- Blob Storage

- Azure Data Lake Storage

- أAzure DevOps

- Power BI

- Data Factory

- Azure Bastion

- Azure Monitor

- Microsoft Defender for Cloud

- Azure Key Vault

البدائل

- إذا كنت بحاجة إلى معالجة البيانات في الوقت الحقيقي، يمكنك، بدلا من تخزين الملفات الفردية على منطقة هبوط البيانات، استخدم Apache Structured Streaming لتلقي دفق البيانات من مراكز الأحداث ومعالجته.

- إذا كانت البيانات تحتوي على بنية معقدة وتتطلب استعلامات SQL معقدة، ففكر في تخزينها في تجمع SQL مخصص بدلا من تجمع SQL بلا خادم.

- إذا كانت البيانات تحتوي على العديد من بنيات البيانات الهرمية - على سبيل المثال، تحتوي على بنية JSON كبيرة - فقد ترغب في تخزينها في Azure Synapse Data Explorer.

تفاصيل السيناريو

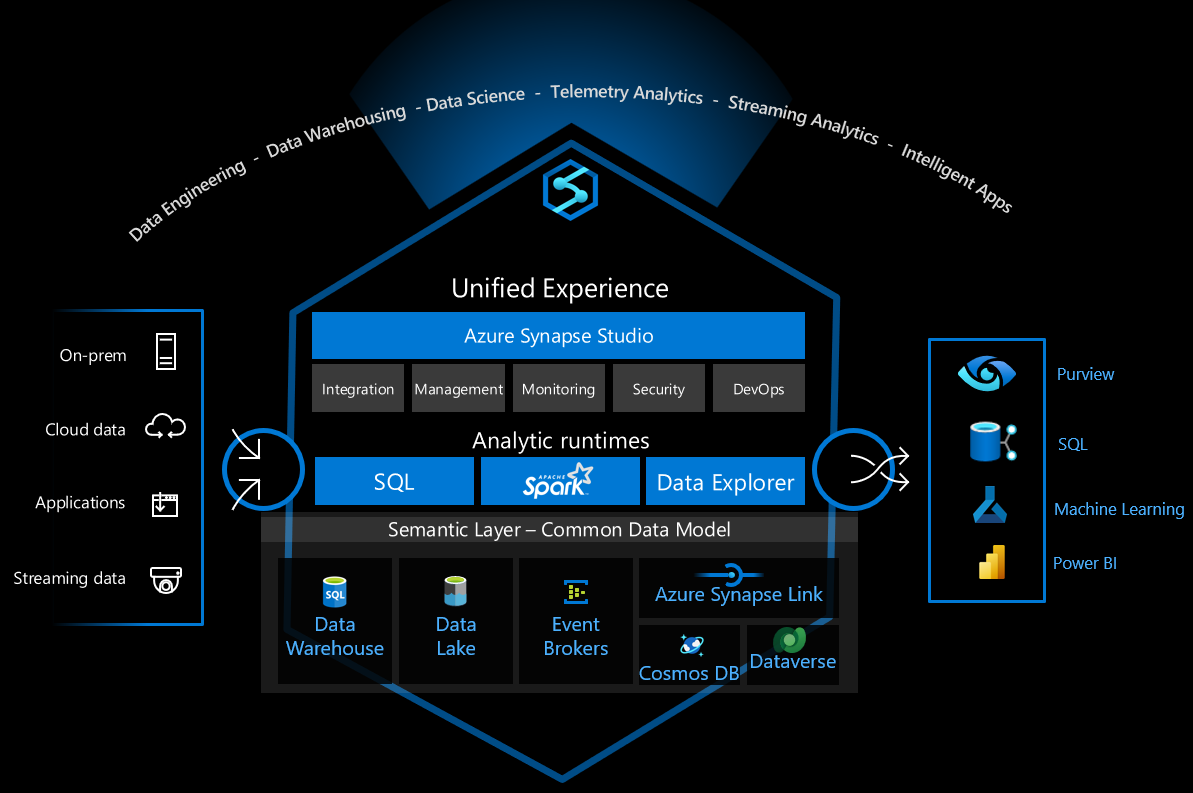

Azure Synapse Analytics هو نظام أساسي للبيانات متعدد الاستخدامات يدعم تخزين بيانات المؤسسة وتحليلات البيانات في الوقت الفعلي والتدفقات ومعالجة بيانات السلسلة الزمنية والتعلم الآلي وإدارة البيانات. لدعم هذه القدرات، فإنه يدمج العديد من التقنيات المختلفة، مثل:

- تخزين بيانات المؤسسة

- تجمعات SQL بلا خادم

- Apache Spark

- التدفقات

- مستكشف البيانات

- قدرات التعلم الآلي

- إدارة البيانات الموحدة لـ Microsoft Purview

تفتح هذه الإمكانات العديد من الاحتمالات، ولكن هناك العديد من الخيارات التقنية التي يجب اتخاذها لتكوين البنية الأساسية للاستخدام الآمن بشكل آمن.

توضح هذه المقالة عملية التصميم والمبادئ وخيارات التكنولوجيا لاستخدام Azure Synapse لإنشاء حل مستودع بيانات آمن. نحن نركز على الاعتبارات الأمنية والقرارات التقنية الرئيسية. يستخدم الحل خدمات Azure هذه:

- Azure Synapse

- تجمعات SQL بلا خادم في Azure Synapse

- Apache Spark في Azure Synapse Analytics

- مسارات Azure Synapse

- Azure Data Lake

- Azure DevOps.

والهدف من ذلك هو توفير إرشادات حول بناء نظام أساسي آمن وفعال من حيث التكلفة لاستخدام المؤسسات وجعل التقنيات تعمل معا بسلاسة وأمان.

حالات الاستخدام المحتملة

مستودع البيانات هو بنية حديثة لإدارة البيانات تجمع بين ميزات كفاءة التكلفة والحجم والمرونة لمستودع البيانات مع قدرات إدارة البيانات والمعاملات لمستودع البيانات. يمكن لمخزن البيانات التعامل مع كمية هائلة من البيانات ودعم سيناريوهات المعلومات المهنية والتعلم الآلي. كما يمكنه معالجة البيانات من هياكل البيانات المتنوعة ومصادر البيانات. لمزيد من المعلومات، راجع ما هي Databricks Lakehouse؟.

بعض حالات الاستخدام الشائعة للحل الموضحة هنا هي:

- تحليل بيانات تتبع الاستخدام لإنترنت الأشياء (IoT)

- أتمتة المصانع الذكية (للتصنيع)

- تعقب أنشطة المستهلك وسلوكه (للبيع بالتجزئة)

- إدارة الحوادث والأحداث الأمنية

- مراقبة سجلات التطبيق وسلوك التطبيق

- معالجة وتحليل الأعمال للبيانات شبه المنظمة

تصميم عالي المستوى

يركز هذا الحل على تصميم الأمان وممارسات التنفيذ في البنية. تجمع SQL بلا خادم، وApache Spark في Azure Synapse، وخطوط أنابيب Azure Synapse، وData Lake Storage، وPower BI هي الخدمات الرئيسية المستخدمة لتنفيذ نمط مستودع البيانات.

فيما يلي تصميم الحل عالي المستوى:

اختيار تركيز الأمان

بدأنا تصميم الأمان باستخدام أداة نمذجة المخاطر. ساعدتنا الأداة على:

- التواصل مع أصحاب المصلحة في النظام حول المخاطر المحتملة.

- حدد حد الثقة في النظام.

استنادا إلى نتائج نمذجة المخاطر، جعلنا المجالات الأمنية التالية أهم أولوياتنا:

- التحكم في الهوية والوصول

- حماية الشبكة

- أمان DevOps

لقد صممنا ميزات الأمان وتغييرات البنية الأساسية لحماية النظام من خلال التخفيف من المخاطر الأمنية الرئيسية المحددة مع هذه الأولويات العليا.

للحصول على تفاصيل حول ما يجب فحصه ووضعه في الاعتبار، راجع:

خطة حماية الشبكة والأصول

أحد مبادئ الأمان الرئيسية في Cloud Adoption Framework هو المبدأ ثقة معدومة: عند تصميم الأمان لأي مكون أو نظام، قلل من خطر قيام المهاجمين بتوسيع وصولهم بافتراض تعرض الموارد الأخرى في المؤسسة للخطر.

استنادا إلى نتيجة نمذجة التهديد، يعتمد الحل توصية نشر التجزئة الصغيرة دون ثقة ويحدد العديد من حدود الأمان. شبكة Azure الظاهرية وحماية النقل غير المصرح للبيانات Azure Synapse هي التقنيات الرئيسية المستخدمة لتنفيذ حد الأمان من أجل حماية أصول البيانات والمكونات الهامة.

نظرا لأن Azure Synapse يتكون من العديد من التقنيات المختلفة، نحتاج إلى:

تحديد مكونات Synapse والخدمات ذات الصلة المستخدمة في المشروع.

Azure Synapse هو نظام أساسي للبيانات متعدد الاستخدامات يمكنه التعامل مع العديد من احتياجات معالجة البيانات المختلفة. أولا، نحتاج إلى تحديد المكونات في Azure Synapse المستخدمة في المشروع حتى نتمكن من التخطيط لكيفية حمايتها. نحتاج أيضا إلى تحديد الخدمات الأخرى التي تتصل بمكونات Azure Synapse هذه.

في بنية مستودع البيانات، المكونات الرئيسية هي:

- SQL بلا خادم في Azure Synapse

- Apache Spark في Azure Synapse

- مسارات Azure Synapse

- Data Lake Store

- Azure DevOps

تعريف سلوكيات الاتصال القانونية بين المكونات.

نحن بحاجة إلى تحديد سلوكيات الاتصال المسموح بها بين المكونات. على سبيل المثال، هل نريد أن يتصل محرك Spark بمثيل SQL المخصص مباشرة، أم نريده أن يتصل من خلال وكيل مثل مسار تكامل بيانات Azure Synapse أو Data Lake Storage؟

بناء على مبدأ ثقة معدومة، نقوم بحظر الاتصال إذا لم تكن هناك حاجة تجارية للتفاعل. على سبيل المثال، نمنع محرك Spark الموجود في مستأجر غير معروف من الاتصال مباشرة بمساحة تخزين Data Lake.

اختر حل الأمان المناسب لفرض سلوكيات الاتصال المحددة.

في Azure، يمكن للعديد من تقنيات الأمان فرض سلوكيات اتصال الخدمة المحددة. على سبيل المثال، في Data Lake Storage، يمكنك استخدام قائمة السماح لعنوان IP للتحكم في الوصول إلى مستودع بيانات، ولكن يمكنك أيضا اختيار الشبكات الظاهرية وخدمات Azure ومثيلات الموارد المسموح بها. يوفر كل أسلوب حماية حماية مختلفة. اختر استنادا إلى احتياجات الأعمال والقيود البيئية. يتم وصف التكوين المستخدم في هذا الحل في القسم التالي.

تنفيذ الكشف عن التهديدات والدفاعات المتقدمة للموارد الهامة.

بالنسبة للموارد الهامة، من الأفضل تنفيذ الكشف عن التهديدات والدفاعات المتقدمة. تساعد الخدمات في تحديد التهديدات وتشغيل التنبيهات، حتى يتمكن النظام من إعلام المستخدمين بالاختراقات الأمنية.

ضع في اعتبارك التقنيات التالية لحماية الشبكات والأصول بشكل أفضل:

نشر الشبكات المحيطة لتوفير مناطق أمان لمسارات البيانات

عندما يتطلب حمل عمل مسار البيانات الوصول إلى البيانات الخارجية والمنطقة المنتقل إليها للبيانات، فمن الأفضل تنفيذ شبكة محيطية وفصلها باستخدام مسار استخراج وتحويل وتحميل (ETL).

تمكين Defender for Cloud لجميع حسابات التخزين

يقوم Defender for Cloud بتشغيل تنبيهات الأمان عندما يكتشف محاولات غير عادية وربما ضارة للوصول إلى حسابات التخزين أو استغلالها. للحصول على مزيد من المعلومات، راجع تكوينMicrosoft Azure Storage.

تأمين حساب تخزين لمنع الحذف الضار أو تغييرات التكوين

لمزيد من المعلومات، راجع تطبيق قفل Azure Resource Manager على حساب تخزين.

بنية مع حماية الشبكة والأصول

يصف الجدول التالي سلوكيات الاتصال المحددة وتقنيات الأمان المختارة لهذا الحل. واستندت الخيارات إلى الأساليب التي نوقشت في خطة حماية الشبكة والأصول.

| من (العميل) | إلى (الخدمة) | سلوك | التكوين | ملاحظات | |

|---|---|---|---|---|---|

| الإنترنت | Data Lake Store | رفض الكل | قاعدة جدار الحماية - الرفض الافتراضي | الافتراضي: "رفض" | قاعدة جدار الحماية - الرفض الافتراضي |

| Azure Synapse Pipeline/Spark | Data Lake Store | السماح (مثيل) | الشبكة الظاهرية - نقطة النهاية الخاصة المدارة (Data Lake Storage) | ||

| Synapse SQL | Data Lake Store | السماح (مثيل) | قاعدة جدار الحماية - مثيلات الموارد (Synapse SQL) | يحتاج Synapse SQL إلى الوصول إلى Data Lake Storage باستخدام الهويات المدارة | |

| عامل Azure Pipelines | Data Lake Store | السماح (مثيل) | قاعدة جدار الحماية - الشبكات الظاهرية المحددة نقطة نهاية الخدمة - التخزين |

لاختبار التكامل تجاوز: "AzureServices" (قاعدة جدار الحماية) |

|

| الإنترنت | مساحة عمل Synapse | رفض الكل | قاعدة جدار الحماية | ||

| عامل Azure Pipelines | مساحة عمل Synapse | السماح (مثيل) | الشبكة الظاهرية - نقطة نهاية خاصة | يتطلب ثلاث نقاط نهاية خاصة (Dev وSQL بلا خادم وSQL مخصص) | |

| الشبكة الظاهرية المدارة من Synapse | الإنترنت أو مستأجر Azure غير المصرح به | رفض الكل | الشبكة الظاهرية - حماية تسرب بيانات Synapse | ||

| مسار Synapse/Spark | Key Vault | السماح (مثيل) | الشبكة الظاهرية - نقطة النهاية الخاصة المدارة (Key Vault) | الافتراضي: "رفض" | |

| عامل Azure Pipelines | Key Vault | السماح (مثيل) | قاعدة جدار الحماية - الشبكات الظاهرية المحددة * نقطة نهاية الخدمة - Key Vault |

تجاوز: "AzureServices" (قاعدة جدار الحماية) | |

| دالات Azure | SQL بلا خادم Synapse | السماح (مثيل) | الشبكة الظاهرية - نقطة النهاية الخاصة (SQL بلا خادم Synapse) | ||

| مسار Synapse/Spark | Azure Monitor | السماح (مثيل) | الشبكة الظاهرية - نقطة النهاية الخاصة (Azure Monitor) |

على سبيل المثال، في الخطة نريد:

- إنشاء مساحة عمل Azure Synapse مع شبكة ظاهرية مدارة.

- تأمين خروج البيانات من مساحات عمل Azure Synapse باستخدام حماية النقل غير المصرح للبيانات في مساحات عمل Azure Synapse.

- إدارة قائمة مستأجري Microsoft Entra المعتمدين لمساحة عمل Azure Synapse.

- تكوين قواعد الشبكة لمنح نسبة استخدام الشبكة إلى حساب التخزين من الشبكات الظاهرية المحددة، والوصول فقط، وتعطيل الوصول إلى الشبكة العامة.

- استخدم نقاط النهاية الخاصة المدارة لتوصيل الشبكة الظاهرية التي يديرها Azure Synapse بم بحيرة البيانات.

- استخدم مثيل المورد لتوصيل Azure Synapse SQL ببحيرة البيانات بشكل آمن.

الاعتبارات

تطبق هذه الاعتبارات ركائز إطار العمل جيد التصميم في Azure، وهي مجموعة من المبادئ التوجيهية التي يمكنك استخدامها لتحسين جودة حمل العمل. لمزيد من المعلومات، يرجى مراجعةMicrosoft Azure Well-Architected Framework.

الأمان

للحصول على معلومات حول ركيزة الأمان لإطار العمل المصمم جيدا، راجع الأمان.

الهوية وعناصر التحكم في الوصول

هناك العديد من المكونات في النظام. يتطلب كل واحد تكوينا مختلفا لإدارة الهوية والوصول (IAM). تحتاج هذه التكوينات إلى التعاون لتوفير تجربة مستخدم مبسطة. لذلك، نستخدم إرشادات التصميم التالية عندما ننفذ التحكم في الهوية والوصول.

اختيار حل هوية لطبقات التحكم في الوصول المختلفة

- هناك أربعة حلول هوية مختلفة في النظام.

- حساب SQL (SQL Server)

- كيان الخدمة (معرف Microsoft Entra)

- الهوية المدارة (معرف Microsoft Entra)

- حساب المستخدم (معرف Microsoft Entra)

- هناك أربع طبقات مختلفة للتحكم في الوصول في النظام.

- طبقة الوصول إلى التطبيق: اختر حل الهوية لأدوار AP.

- طبقة الوصول إلى Azure Synapse DB/Table: اختر حل الهوية للأدوار في قواعد البيانات.

- طبقة الموارد الخارجية للوصول إلى Azure Synapse: اختر حل الهوية للوصول إلى الموارد الخارجية.

- طبقة الوصول إلى Data Lake Storage: اختر حل الهوية للتحكم في الوصول إلى الملفات في التخزين.

يتمثل جزء حاسم من التحكم في الهوية والوصول في اختيار حل الهوية الصحيح لكل طبقة تحكم في الوصول. تقترح مبادئ تصميم الأمان في Azure Well-Architected Framework استخدام عناصر التحكم الأصلية وتبسيط القيادة. لذلك، يستخدم هذا الحل حساب مستخدم Microsoft Entra للمستخدم النهائي في التطبيق وطبقات الوصول إلى Azure Synapse DB. ويستخدم حلول IAM الأصلية التابعة لجهة أولى ويوفر تحكما دقيقا في الوصول. تستخدم طبقة الموارد الخارجية للوصول إلى Azure Synapse وطبقة الوصول إلى Data Lake الهوية المدارة في Azure Synapse لتبسيط عملية التخويل.

- هناك أربعة حلول هوية مختلفة في النظام.

مراعاة الوصول الأقل امتيازا

يقترح المبدأ التوجيهي ثقة معدومة توفير الوصول في الوقت المناسب وما يكفي من الوصول إلى الموارد الهامة. راجع Microsoft Entra إدارة الهويات المتميزة (PIM) لتحسين الأمان في المستقبل.

حماية الخدمة المرتبطة

تحدد الخدمات المرتبطة معلومات الاتصال المطلوبة للخدمة للاتصال بالموارد الخارجية. من المهم تأمين تكوينات الخدمات المرتبطة.

- إنشاء خدمة مرتبطة ب Azure Data Lake باستخدام Private Link.

- استخدم الهوية المدارة كطريقة مصادقة في الخدمات المرتبطة.

- استخدم Azure Key Vault لتأمين بيانات الاعتماد للوصول إلى الخدمة المرتبطة.

تقييم نقاط الأمان والكشف عن التهديدات

لفهم حالة أمان النظام، يستخدم الحل Microsoft Defender for Cloud لتقييم أمان البنية الأساسية واكتشاف مشكلات الأمان. Microsoft Defender for Cloud عبارة عن أداة لإدارة الموقف الأمني وحماية التهديدات. يمكنه حماية أحمال العمل التي تعمل في Azure والأنظمة الأساسية المختلطة وغيرها من الأنظمة الأساسية السحابية.

يمكنك تمكين خطة Defender for Cloud المجانية تلقائيا على جميع اشتراكات Azure عند زيارة صفحات Defender for Cloud لأول مرة في مدخل Microsoft Azure. نوصي بشدة بتمكينه للحصول على تقييم واقتراحات وضع أمان السحابة. سيوفر Microsoft Defender for Cloud درجة الأمان وبعض إرشادات تقوية الأمان لاشتراكاتك.

إذا كان الحل يحتاج إلى إدارة أمان متقدمة وقدرات الكشف عن التهديدات مثل الكشف عن الأنشطة المشبوهة والتنبيه إليها، يمكنك تمكين حماية حمل العمل السحابي بشكل فردي لموارد مختلفة.

تحسين التكلفة

للحصول على معلومات حول ركيزة تحسين التكلفة لإطار العمل المصمم جيدا، راجع تحسين التكلفة.

تتمثل الفائدة الرئيسية لحل مستودع البيانات في كفاءة التكلفة والهيكل القابل للتطوير. تستخدم معظم المكونات في الحل الفوترة المستندة إلى الاستهلاك وستتم تحجيمها تلقائيا. في هذا الحل، يتم تخزين جميع البيانات في Data Lake Storage. أنت تدفع فقط لتخزين البيانات إذا لم تقم بتشغيل أي استعلامات أو معالجة البيانات.

يعتمد تسعير هذا الحل على استخدام الموارد الرئيسية التالية:

- Azure Synapse Serverless SQL: استخدم الفوترة المستندة إلى الاستهلاك، وادفع فقط مقابل ما تستخدمه.

- Apache Spark في Azure Synapse: استخدم الفوترة المستندة إلى الاستهلاك، وادفع فقط مقابل ما تستخدمه.

- Azure Synapse Pipelines: استخدم الفوترة المستندة إلى الاستهلاك، وادفع فقط مقابل ما تستخدمه.

- Azure Data Lakes: استخدم الفوترة المستندة إلى الاستهلاك، وادفع فقط مقابل ما تستخدمه.

- Power BI: تستند التكلفة إلى الترخيص الذي تشتريه.

- Private Link: استخدم الفوترة المستندة إلى الاستهلاك، وادفع فقط مقابل ما تستخدمه.

حلول حماية الأمان المختلفة لها أوضاع تكلفة مختلفة. يجب عليك اختيار حل الأمان بناء على احتياجات عملك وتكاليف الحل.

يمكنك استخدام Azure Pricing Calculator لتقدير تكلفة الحل.

التميز التشغيلي

للحصول على معلومات حول ركيزة التميز التشغيلي للإطار المصمم جيدا، راجع التميز التشغيلي.

استخدام عامل تدفق مستضاف ذاتيا ممكن للشبكة الظاهرية لخدمات CI/CD

لا يدعم عامل البنية الأساسية لبرنامج ربط العمليات التجارية Azure DevOps الافتراضي اتصال الشبكة الظاهرية لأنه يستخدم نطاق عنوان IP واسع جدا. ينفذ هذا الحل عامل Azure DevOps المستضاف ذاتيا في الشبكة الظاهرية بحيث يمكن لعمليات DevOps الاتصال بسلاسة مع الخدمات الأخرى في الحل. يتم تخزين سلسلة الاتصال والأسرار لتشغيل خدمات CI/CD في Key Vault مستقل. أثناء عملية النشر، يصل العامل المستضاف ذاتيا إلى مخزن المفاتيح في منطقة البيانات الأساسية لتحديث تكوينات الموارد والأسرار. لمزيد من المعلومات، راجع مستند استخدام خزائن المفاتيح المنفصلة . يستخدم هذا الحل أيضا مجموعات مقياس الجهاز الظاهري للتأكد من أن محرك DevOps يمكن توسيع نطاقه تلقائيا صعودا وهبوطا استنادا إلى حمل العمل.

تنفيذ فحص أمان البنية الأساسية واختبار دخان الأمان في البنية الأساسية لبرنامج ربط العمليات التجارية CI/CD

يمكن أن تساعد أداة التحليل الثابتة لفحص ملفات البنية الأساسية كتعليق برمجي (IaC) في اكتشاف التكوينات الخاطئة التي يمكن أن تؤدي إلى مشاكل تتعلق بالأمان أو التوافق ومنعها. يضمن اختبار الدخان الأمني تمكين إجراءات أمان النظام الحيوية بنجاح، والحماية من فشل التوزيع.

- استخدم أداة تحليل ثابتة لفحص البنية الأساسية كقوالب تعليمات برمجية (IaC) للكشف عن التكوينات الخاطئة التي يمكن أن تؤدي إلى مشاكل تتعلق بالأمان أو التوافق ومنعها. استخدم أدوات مثل Checkov أو Terrascan للكشف عن المخاطر الأمنية ومنعها.

- تأكد من معالجة البنية الأساسية لبرنامج ربط العمليات التجارية CD بشكل صحيح لحالات فشل التوزيع. يجب التعامل مع أي فشل في النشر يتعلق بميزات الأمان على أنه فشل فادح. يجب أن يعيد المسار محاولة الإجراء الفاشل أو يحتفظ بالنشر.

- تحقق من صحة مقاييس الأمان في البنية الأساسية لبرنامج ربط العمليات التجارية للتوزيع عن طريق تشغيل اختبار دخان الأمان. يمكن أن يضمن اختبار دخان الأمان، مثل التحقق من حالة تكوين الموارد المنشورة أو حالات الاختبار التي تفحص سيناريوهات الأمان الهامة، أن يعمل تصميم الأمان كما هو متوقع.

المساهمون

تحتفظ Microsoft بهذه المقالة. وهي مكتوبة في الأصل من قبل المساهمين التاليين.

الكاتب الرئيسي:

- هيرمان وو | مهندس برامج أول

مساهمون آخرون:

- إيان تشن | العميل الرئيسي لمهندس البرمجيات

- خوسيه كونتريراس | هندسة البرمجيات الرئيسية

- روي تشان | مدير مهندسي البرامج الأساسيين

الخطوات التالية

- وثائق منتج Azure

- مقالات أخرى

- ما المقصود بـ Azure Synapse Analytics؟

- تجمع SQL بلا خادم في Azure Synapse Analytics

- Apache Spark في Azure Synapse Analytics

- المسارات والأنشطة في Azure Data Factory وAzure Synapse Analytics

- ما هو Azure Synapse Data Explorer؟ (معاينة)

- قدرات التعلم الآلي في Azure Synapse Analytics

- ما هو Microsoft Purview؟

- Azure Synapse Analytics وAzure Purview يعملان معا بشكل أفضل

- مقدمة إلى الجيل الثاني من تخزين Azure Data Lake

- ما هو Azure Data Factory؟

- سلسلة مدونة أنماط البيانات الحالية: Data Lakehouse

- ما هو Microsoft Defender for Cloud؟

- Data Lakehouse ومستودع البيانات وبنية النظام الأساسي للبيانات الحديثة

- أفضل الممارسات لتنظيم مساحات عمل Azure Synapse و lakehouse

- فهم نقاط النهاية الخاصة ل Azure Azure Synapse

- Azure Synapse Analytics – رؤى جديدة حول أمان البيانات

- أساس أمان Azure لتجمع SQL المخصص لـ Azure Synapse (المعروف سابقا باسم SQL DW)

- Cloud Network Security 101: نقاط نهاية خدمة Azure مقابل نقاط النهاية الخاصة

- كيفية إعداد التحكم في الوصول لمساحة عمل Azure Synapse

- الاتصال بـ Azure Synapse Studio باستخدام Azure Private Link Hubs

- كيفية توزيع البيانات الاصطناعية لمساحة عمل Azure Synapse إلى مساحة عمل Azure Synapse للشبكة الظاهرية المدارة

- التكامل والتسليم المستمرين لمساحة عمل Azure Synapse Analytics

- درجات الأمان في Microsoft Defender for Cloud

- أفضل الممارسات لاستخدام Azure Key Vault

- سيناريو Adatum Corporation لإدارة البيانات والتحليلات في Azure