ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يجب أن يكون كل طلب آمن لحساب Azure Storage معتمدًا. بشكل افتراضي، يمكن تفويض الطلبات باستخدام بيانات اعتماد Microsoft Entra، أو باستخدام مفتاح الوصول إلى الحساب لتخويل المفتاح المشترك. من بين هذين النوعين من التخويل، يوفر معرف Microsoft Entra أمانا فائقا وسهولة في الاستخدام عبر المفتاح المشترك، ويوصي به Microsoft. لمطالبة العملاء باستخدام معرف Microsoft Entra لتخويل الطلبات، يمكنك عدم السماح بالطلبات إلى حساب التخزين المخول باستخدام المفتاح المشترك.

عندما لا تسمح بتخويل المفتاح المشترك لحساب تخزين، يرفض Azure Storage جميع الطلبات اللاحقة لهذا الحساب المصرح بها باستخدام مفاتيح الوصول إلى الحساب. لن تنجح سوى الطلبات المؤمنة المخولة باستخدام معرف Microsoft Entra. لمزيد من المعلومات حول استخدام معرف Microsoft Entra، راجع تخويل الوصول إلى البيانات في Azure Storage.

لم يتم تعيين الخاصية AllowSharedKeyAccess لحساب تخزين بشكل افتراضي ولا ترجع قيمة حتى تقوم بتعيينها بشكل صريح. يسمح حساب التخزين بالطلبات المصرح بها باستخدام Shared Key عندما تكون قيمة الخاصية null أو عندما تكون true.

توضح هذه المقالة كيفية استخدام إطار عمل DRAG (Detection-Remediation-Audit-Governance) لإدارة تخويل المفتاح المشترك لحساب التخزين الخاص بك باستمرار.

المتطلبات الأساسية

قبل عدم السماح بالوصول إلى المفتاح المشترك على أي من حسابات التخزين الخاصة بك:

- فهم كيفية تأثير عدم السماح بالمفتاح المشترك على رموز SAS المميزة

- ضع في اعتبارك التوافق مع أدوات وخدمات Azure الأخرى

- ضع في اعتبارك الحاجة إلى عدم السماح بتخويل المفتاح المشترك لاستخدام الوصول المشروط من Microsoft Entra

- تخويل الوصول إلى بيانات الملفات أو انتقال أحمال عمل ملفات Azure

فهم كيفية تأثير عدم السماح بـShared Key على رموز SAS المميزة

عندما يكون الوصول إلى Shared Key غير مسموح به لحساب التخزين، يعالج Azure Storage الرموز المميزة لـ SAS استنادًا إلى نوع SAS والخدمة التي يستهدفها الطلب. يوضح الجدول التالي كيفية اعتماد كل نوع من أنواع SAS وكيفية تعامل Azure Storage مع SAS عندما تكون الخاصية AllowSharedKeyAccess لحساب التخزين خاطئة.

| نوع SAS | نوع التفويض | السلوك عندما يكون AllowSharedKeyAccess خاطئًا |

|---|---|---|

| تفويض المستخدم SAS (تخزين Blob فقط) | Microsoft Entra ID | يسمح بالطلب. توصي Microsoft باستخدام تفويض مستخدم SAS عند الإمكان للحصول على أمان فائق. |

| توقيعات الوصول المشترك للخدمات | المفتاح المشترك | تم رفض الطلب لكافة خدمات تخزين Azure. |

| توقيعات الوصول المشترك للحسابات | المفتاح المشترك | تم رفض الطلب لكافة خدمات تخزين Azure. |

لا تميز مقاييس Azure وتسجيل الدخول إلى Azure Monitor بين الأنواع المختلفة من توقيعات الوصول المشترك. عامل تصفية SAS في مستكشف مقاييس Azure وحقل SAS في تسجيل تخزين Azure في Azure Monitor كلاهما تقارير عن الطلبات المصرح بها مع أي نوع من SAS. ومع ذلك، يتم تفويض أنواع مختلفة من توقيعات الوصول المشترك بشكل مختلف، وتتصرف بشكل مختلف عند عدم السماح بالوصول إلى "Shared Key":

- يتم تفويض رمز SAS المميز للخدمة أو رمز SAS المميز للحساب باستخدام المفتاح المشترك ولن يسمح به عند طلب تخزين Blob عند تعيين الخاصية AllowSharedKeyAccess إلى false.

- تفويض المستخدم SAS مصرح به مع معرف Microsoft Entra وسيتم السماح به بناء على طلب تخزين Blob عند تعيين الخاصية AllowSharedKeyAccess إلى false.

عندما تقوم بتقييم حركة المرور إلى حساب التخزين الخاص بك، ضع في اعتبارك أن المقاييس والسجلات كما هو موضح في الكشف عن نوع التفويض الذي تستخدمه تطبيقات العميل قد تتضمن الطلبات المقدمة باستخدام SAS تفويض المستخدم.

للحصول على مزيد من المعلومات عن توقيعات الوصول المشارك، راجع منح الوصول المحدود إلى موارد Azure Storage باستخدام توقيعات الوصول المشاركة (SAS).

ضع في اعتبارك التوافق مع أدوات وخدمات Azure الأخرى

يستخدم عدد من خدمات Azure تخويل المفتاح المشترك للاتصال ب Azure Storage. إذا لم تسمح بتخويل المفتاح المشترك لحساب تخزين، فلن تتمكن هذه الخدمات من الوصول إلى البيانات الموجودة في هذا الحساب، وقد تتأثر تطبيقاتك سلبًا.

توفر بعض أدوات Azure خيار استخدام تخويل Microsoft Entra للوصول إلى Azure Storage. يسرد الجدول التالي بعض أدوات Azure الشائعة ويشير إلى ما إذا كان يمكنهم استخدام معرف Microsoft Entra لتخويل الطلبات إلى Azure Storage.

| أداة Azure | تخويل Microsoft Entra إلى Azure Storage |

|---|---|

| مدخل Azure | مدعوم. للحصول على معلومات حول التفويض باستخدام حساب Microsoft Entra الخاص بك من مدخل Microsoft Azure، راجع اختيار كيفية تخويل الوصول إلى بيانات الكائن الثنائي كبير الحجم في مدخل Microsoft Azure. |

| AzCopy | مدعوم ل Blob Storage. للحصول على معلومات حول تخويل عمليات AzCopy، راجع اختيار كيفية توفير بيانات اعتماد التخويل في وثائق AzCopy. |

| Azure Storage Explorer | مدعوم لتخزين Blob وتخزين قائمة الانتظار وتخزين الجدول وAzure Data Lake Storage. الوصول إلى معرف Microsoft Entra إلى تخزين الملفات غير معتمد. تأكد من تحديد مستأجر Microsoft Entra الصحيح. ولمزيد من المعلومات، اطلع على البدء في استخدام Storage Explorer |

| Azure PowerShell | مدعوم. للحصول على معلومات حول كيفية تخويل أوامر PowerShell لعمليات blob أو قائمة الانتظار باستخدام معرف Microsoft Entra، راجع تشغيل أوامر PowerShell باستخدام بيانات اعتماد Microsoft Entra للوصول إلى بيانات الكائن الثنائي كبير الحجم أو تشغيل أوامر PowerShell باستخدام بيانات اعتماد Microsoft Entra للوصول إلى بيانات قائمة الانتظار. |

| Azure CLI | مدعوم. للحصول على معلومات حول كيفية تخويل أوامر Azure CLI باستخدام معرف Microsoft Entra للوصول إلى بيانات النقطة وقائمة الانتظار، راجع تشغيل أوامر Azure CLI باستخدام بيانات اعتماد Microsoft Entra للوصول إلى بيانات النقطة أو قائمة الانتظار. |

| Azure IoT Hub | مدعوم. لمزيد من المعلومات، راجع دعم IoT Hub للشبكات الظاهرية. |

| Azure Cloud Shell | Azure Cloud Shell عبارة عن غلاف متكامل في مدخل Microsoft Azure. يستضيف Azure Cloud Shell ملفات للاستمرار في مشاركة ملف Azure في حساب تخزين. سيتعذر الوصول إلى هذه الملفات إذا تم عدم السماح بتخويل Shared Key لحساب التخزين هذا. لمزيدٍ من المعلومات، اطلع على ملفات المتابعة في Azure Cloud Shell. لتشغيل الأوامر في Azure Cloud Shell لإدارة حسابات التخزين التي لا يسمح بالوصول إلى "Shared Key" لها، تأكد أولاً من أنك قد حصلت على الأذونات اللازمة لهذه الحسابات عبر Azure RBAC. لمزيد من المعلومات، راجع ما هو التحكم في الوصول استناداً إلى الدور في Azure (Azure RBAC)؟ |

عدم السماح بتخويل المفتاح المشترك لاستخدام الوصول المشروط ل Microsoft Entra

لحماية حساب تخزين Azure باستخدام نهج الوصول المشروط من Microsoft Entra، يجب عدم السماح بتخويل المفتاح المشترك لحساب التخزين.

تخويل الوصول إلى بيانات الملفات أو انتقال أحمال عمل ملفات Azure

يدعم Azure Storage تخويل Microsoft Entra للطلبات إلى Azure Files وBlob Storage وQueue Storage وTable Storage. ومع ذلك، يستخدم مدخل Microsoft Azure بشكل افتراضي تخويل المفتاح المشترك للوصول إلى مشاركات ملفات Azure. إذا لم تسمح بتخويل المفتاح المشترك لحساب تخزين لم يتم تكوينه باستخدام تعيينات التحكم في الوصول استنادا إلى الدور المناسبة، فستفشل الطلبات إلى ملفات Azure، ولن تتمكن من الوصول إلى مشاركات ملفات Azure في مدخل Microsoft Azure.

للتخفيف من حدة ذلك، نوصي باتباع أحد النهج الثلاثة:

- اتبع هذه الخطوات لتخويل الوصول إلى بيانات الملف باستخدام حساب Microsoft Entra، أو

- ترحيل أي بيانات Azure Files إلى حساب تخزين منفصل قبل عدم السماح بالوصول إلى حساب عبر المفتاح المشترك، أو

- لا تطبق هذا الإعداد على حسابات التخزين التي تدعم أحمال عمل Azure Files.

تحديد حسابات التخزين التي تسمح بالوصول إلى المفتاح المشترك

هناك طريقتان لتحديد حسابات التخزين التي تسمح بالوصول إلى المفتاح المشترك:

- تحقق من إعداد الوصول إلى المفتاح المشترك لحسابات متعددة

- تكوين نهج Azure للوصول إلى المفتاح المشترك في وضع التدقيق

التحقق من إعداد الوصول إلى Shared Key لحسابات متعددة

للتحقق من إعداد الوصول إلى Shared Key عبر مجموعة من حسابات التخزين ذات الأداء الأمثل، يمكنك استخدام مستكشف Graph Azure Resource في مدخل Microsoft Azure. لمعرفة المزيد حول استخدام Resource Graph Explorer، راجع التشغيل السريع: تشغيل أول استعلام Resource Graph باستخدام Azure Resource Graph Explorer.

يؤدي تشغيل الاستعلام التالي في Resource Graph Explorer إلى إرجاع قائمة بحسابات التخزين وعرض إعداد وصول Shared Key لكل حساب:

resources

| where type =~ 'Microsoft.Storage/storageAccounts'

| extend allowSharedKeyAccess = parse_json(properties).allowSharedKeyAccess

| project subscriptionId, resourceGroup, name, allowSharedKeyAccess

تكوين نهج Azure للوصول إلى المفتاح المشترك في وضع التدقيق

يجب أن تمنع حسابات Azure Policy Storage الوصول إلى المفتاح المشترك يمنع المستخدمين الذين لديهم أذونات مناسبة من تكوين حسابات تخزين جديدة أو موجودة للسماح بتخويل المفتاح المشترك. قم بتكوين هذا النهج في وضع التدقيق لتحديد حسابات التخزين حيث يسمح بتخويل المفتاح المشترك. بعد تغيير التطبيقات لاستخدام Microsoft Entra بدلا من المفتاح المشترك للتخويل، يمكنك تحديث النهج لمنع السماح بالوصول إلى المفتاح المشترك.

لمزيد من المعلومات حول النهج المضمن، راجع يجب أن تمنع حسابات التخزين الوصول إلى المفتاح المشترك في قائمة تعريفات النهج المضمنة.

تعيين السياسة المضمنة لنطاق الموارد

اتبع هذه الخطوات لتعيين النهج المضمن للنطاق المناسب في مدخل Microsoft Azure:

في مدخل Azure، ابحث عن النهج لعرض لوحة معلومات نهج Azure.

في قسم التأليف، حدد المهام.

اختر تعيين النهج.

في علامة التبويب الأساسيات في صفحة تعيين النهج، في قسم النطاق، حدد نطاق تعيين النهج. حدد الزر المزيد (...) لاختيار الاشتراك ومجموعة الموارد الاختيارية.

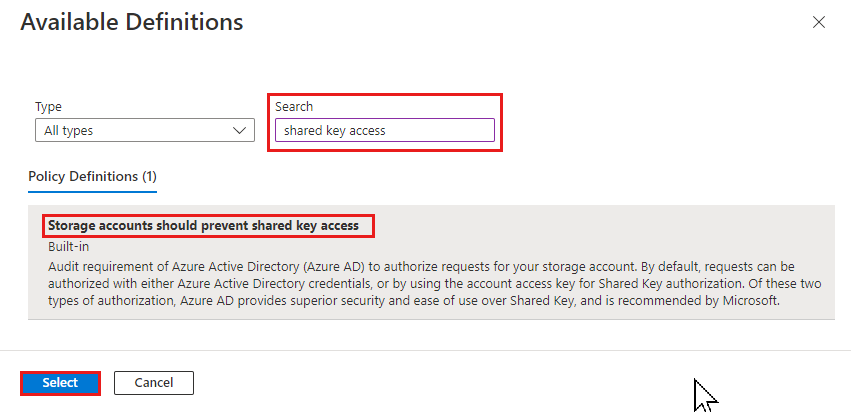

بالنسبة لحقل تعريف النهج، حدد الزر المزيد (...)، وأدخل الوصول إلى المفتاح المشترك في حقل البحث . حدد تعريف النهج المسمى حسابات التخزين التي يجب أن تمنع الوصول إلى المفتاح المشترك.

حدد "Review + create".

في علامة التبويب Review + create ، راجع تعيين النهج ثم حدد Create لتعيين تعريف النهج إلى النطاق المحدد.

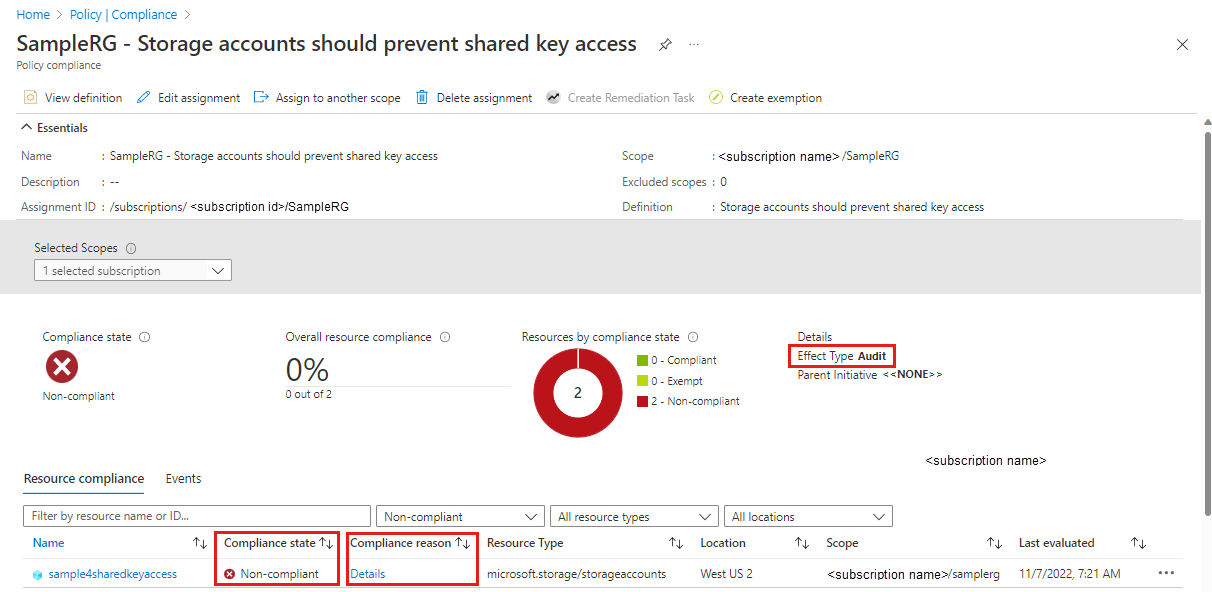

مراقبة الامتثال للنهج

لمراقبة حسابات التخزين الخاصة بك للامتثال لنهج الوصول إلى المفتاح المشترك، اتبع الخطوات التالية:

في لوحة معلومات Azure Policy ضمن Authoring، حدد Assignments.

حدد موقع تعيين النهج الذي أنشأته في القسم السابق وحدده.

حدد علامة التبويب عرض التوافق.

تظهر أي حسابات تخزين ضمن نطاق تعيين النهج لا تفي بمتطلبات النهج في تقرير التوافق.

للحصول على مزيد من المعلومات حول سبب عدم توافق حساب التخزين، حدد التفاصيل ضمن سبب التوافق.

الكشف عن نوع التفويض المستخدم من قبل تطبيقات العميل

لفهم كيفية تأثير عدم السماح بتخويل “Shared Key” على تطبيقات العميل قبل إجراء هذا التغيير، قم بتمكين التسجيل والمقاييس لحساب التخزين. يمكنك بعد ذلك تحليل أنماط الطلبات إلى حسابك على مدى فترة زمنية لتحديد كيفية تفويض الطلبات.

استخدم المقاييس لتحديد عدد الطلبات التي يتلقاها حساب التخزين والمصرح بها باستخدام “Shared Key” أو توقيع الوصول المشترك (SAS). استخدم السجلات لتحديد العملاء الذين يرسلون هذه الطلبات.

قد يتم تفويض SAS إما باستخدام مفتاح مشترك أو معرف Microsoft Entra. لمزيد من المعلومات حول تفسير الطلبات المقدمة باستخدام توقيع وصول مشترك، راجع فهم كيفية تأثير عدم السماح لـShared Key بالتأثير على رموز SAS.

تحديد عدد الطلبات المعتمدة باستخدام المفتاح المشترك وتكرارها

لتعقب كيفية اعتماد الطلبات إلى حساب تخزين، استخدم Azure Metrics Explorer في مدخل Microsoft Azure. لمزيد من المعلومات حول Metrics Explorer، راجع تحليل المقاييس باستخدام مستكشف مقاييس Azure Monitor.

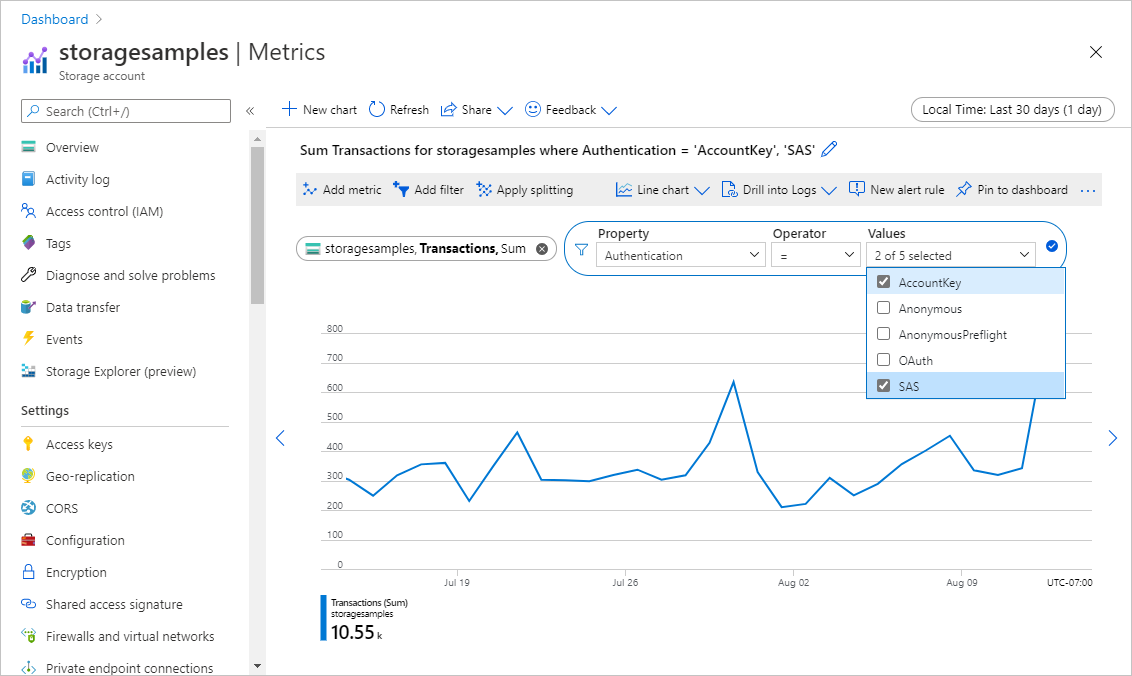

اتبع الخطوات التالية لإنشاء مقياس يتتبع الطلبات المقدمة باستخدام Shared Key أو SAS:

انتقل إلى حساب التخزين خاصتك في مدخل Microsoft Azure. ضمن قسم Monitoring، حدد Metrics.

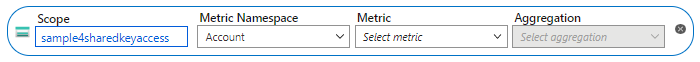

يجب أن يظهر مربع القياس الجديد:

إذا لم يحدث ذلك، فحدد Add metric.

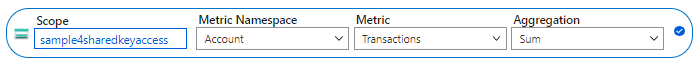

في مربع الحوار Metric، حدد القيم التالية:

- اترك الحقل Scope مضبوطًا على اسم حساب التخزين.

- اضبط Metric Namespace إلى Account. سيقدم هذا المقياس تقريرًا عن جميع الطلبات مقابل حساب التخزين.

- عيِِن حقل Metric إلى Transactions.

- اضبط حقل التجميع إلى المجموع.

سيعرض المقياس الجديد مجموع عدد المعاملات مقابل حساب التخزين خلال فترة زمنية معينة. يظهر المقياس الناتج كما هو موضح في الصورة التالية:

بعد ذلك، حدد زر Add filter لإنشاء عامل تصفية على المقياس نوع التخويل.

في مربع الحوار Filter، حدد القيم التالية:

- عيِن قيمة Property إلى Authentication.

- اضبط حقل Operator على علامة التساوي (=).

- في الحقل Values، حدد Account Key و SAS.

في الزاوية العلوية اليمنى، حدد النطاق الزمني الذي تريد عرض المقياس الخاص به. يمكنك أيضًا الإشارة إلى مدى دقة تجميع الطلبات، من خلال تحديد الفترات الزمنية في أي مكان من دقيقة واحدة إلى شهر واحد. على سبيل المثال، قم بتعيين Time range إلى 30 يومًا وTime granularity إلى 1 يوم لرؤية الطلبات المجمعة حسب اليوم خلال ال 30 يومًا الماضية.

بعد تهيئة المقياس، ستبدأ الطلبات إلى حساب التخزين في الظهور على الرسم البياني. تعرض الصورة التالية الطلبات التي تمت الموافقة عليها باستخدام Shared Key أو التي تم إجراؤها باستخدام رمز SAS. يتم تجميع الطلبات يوميًا على مدار الثلاثين يومًا الماضية.

يمكنك أيضا تكوين قاعدة تنبيه لإعلامك عند إجراء عدد معين من الطلبات التي تم تفويضها باستخدام "Shared Key" مقابل حساب التخزين الخاص بك. لمزيدٍ من المعلومات، راجع إنشاء وعرض وإدارة تنبيهات القياسات باستخدام Azure Monitor.

تحليل السجلات لتحديد العملاء الذين يأذنون بالطلبات باستخدام Shared Key أو SAS

تلتقط سجلات Azure Storage تفاصيل حول الطلبات المقدمة مقابل حساب التخزين، بما في ذلك كيفية اعتماد الطلب. يمكنك تحليل السجلات لتحديد العملاء الذين يأذنون بالطلبات باستخدام Shared Key أو رمز SAS.

لتسجيل الطلبات إلى حساب Azure Storage الخاص بك من أجل تقييم كيفية تخويلها، يمكنك استخدام تسجيل Azure Storage في Azure Monitor. للحصول على مزيدٍ من المعلومات، راجع مراقبة تخزين Azure.

يدعم تسجيل Azure Storage في Azure Monitor استخدام استعلامات السجل لتحليل بيانات السجل. للاستعلام عن السجلات، يمكنك استخدام مساحة عمل Azure Log Analytics. لمعرفة المزيد عن استعلامات السجل، راجع البرنامج التعليمي: بدء استخدام استعلامات Log Analytics.

إنشاء إعداد تشخيصي في مدخل Microsoft Azure

لتسجيل بيانات Azure Storage باستخدام Azure Monitor وتحليلها باستخدام Azure Log Analytics، يجب عليك أولاً إنشاء إعداد تشخيص يشير إلى أنواع الطلبات وخدمات التخزين التي تريد تسجيل البيانات لها. بعد تكوين التسجيل لحساب التخزين الخاص بك، تتوفر السجلات في مساحة عمل Log Analytics. لإنشاء مساحة عمل، راجع إنشاء مساحة عمل Log Analytics في مدخل Microsoft Azure.

لمعرفة كيفية إنشاء إعداد تشخيص في مدخل Microsoft Azure، راجع إنشاء إعدادات التشخيص في Azure Monitor.

للحصول على مرجع للحاويات المتوفرة في سجلات تخزين Azure في Azure Monitor، راجع سجلات الموارد.

سجلات الاستعلام عن الطلبات المقدمة باستخدام Shared Key أو SAS

تتضمن سجلات تخزين Azure في Azure Monitor نوع التصريح الذي اُستخدم لتقديم طلب إلى حساب تخزين. لاسترداد سجلات الطلبات المقدمة في الأيام السبعة الأخيرة والتي تمت الموافقة عليها باستخدام Shared Key أو SAS، افتح مساحة عمل Log Analytics. بعد ذلك، الصق الاستعلام التالي في استعلام سجل جديد وقم بتشغيله. يعرض هذا الاستعلام عناوين IP العشرة التي أرسلت الطلبات الأكثر تكرارًا والتي تم تفويضها باستخدام Shared Key أو SAS:

StorageBlobLogs

| where AuthenticationType in ("AccountKey", "SAS") and TimeGenerated > ago(7d)

| summarize count() by CallerIpAddress, UserAgentHeader, AccountName

| top 10 by count_ desc

يمكنك أيضًا تكوين قاعدة تنبيه استنادًا إلى هذا الاستعلام لإعلامك بالطلبات المصرح بها باستخدام Shared Key أو SAS. لمزيد من المعلومات، راجع إنشاء وعرض وإدارة تنبيهات السجل باستخدام شاشة Azure .

معالجة التفويض عبر Shared Key

بعد تحليل كيفية تفويض الطلبات إلى حساب التخزين الخاص بك، يمكنك اتخاذ إجراء لمنع الوصول عبر Shared Key. ولكن أولا، تحتاج إلى تحديث أي تطبيقات تستخدم تخويل المفتاح المشترك لاستخدام معرف Microsoft Entra بدلا من ذلك. يمكنك مراقبة السجلات والمقاييس كما هو موضح في اكتشاف نوع التخويل الذي تستخدمه تطبيقات العميل لتتبع الانتقال. لمزيد من المعلومات حول استخدام معرف Microsoft Entra للوصول إلى البيانات في حساب تخزين، راجع تخويل الوصول إلى البيانات في Azure Storage.

عندما تكون واثقا من أنه يمكنك رفض الطلبات المصرح بها باستخدام Shared Key بأمان، يمكنك تعيين الخاصية AllowSharedKeyAccess لحساب التخزين إلى false.

تحذير

إذا كان أي عملاء يصلون حاليا إلى البيانات في حساب التخزين الخاص بك باستخدام المفتاح المشترك، فإن Microsoft توصي بترحيل هؤلاء العملاء إلى معرف Microsoft Entra قبل عدم السماح بالوصول إلى المفتاح المشترك إلى حساب التخزين.

أذونات للسماح أو عدم السماح بالوصول إلى Shared Key

لتعيين خاصية AllowBlobPublicAccess لحساب التخزين، يجب أن يكون لدى المستخدم أذونات لإنشاء حسابات التخزين وإدارتها. تتضمن أدوار Azure للتحكم في الوصول القائم على الأدوار (Azure RBAC) التي توفر هذه الأذونات إجراء Microsoft.Storage/storageAccounts/write أو Microsoft.Storage/storageAccounts/*. وتشمل الأدوار المدمجة مع هذا الإجراء ما يلي:

- دور المالك في Azure Resource Manager

- دور المساهم في إدارة الموارد Azure

- دور المساهم في حساب التخزين

لا توفر هذه الأدوار الوصول إلى البيانات في حساب تخزين عبر معرف Microsoft Entra. ومع ذلك، فهي تشمل Microsoft.Storage/storageAccounts/listkeys/action، الذي يتيح الوصول إلى مفاتيح الوصول إلى الحساب. وبهذا الإذن، يمكن للمستخدم استخدام مفاتيح الوصول إلى الحساب للوصول إلى جميع البيانات في حساب التخزين.

يجب تحديد نطاق مهام الدور إلى مستوى حساب التخزين أو أعلى للسماح للمستخدم بالسماح أو عدم السماح بالوصول العام لحساب التخزين. لمزيد من المعلومات حول نطاق الدور، راجع فهم نطاق التحكم في الوصول استنادًا إلى الدور من Azure.

احرص على تقييد تعيين هذه الأدوار فقط لأولئك الذين يحتاجون إلى القدرة على إنشاء حساب تخزين أو تحديث خصائصه. استخدم مبدأ أقل الامتيازات لضمان حصول المستخدمين على أقل عدد من الأذونات بحيث تقتصر على ما يحتاجون إليه لإنجاز مهامهم. لمزيد من المعلومات حول إدارة الوصول باستخدام التحكم في الوصول استنادًا إلى الدور من Azure، راجع أفضل الممارسات للتحكم في الوصول استنادًا إلى الدور من Azure.

إشعار

تشمل أدوار مسؤول الاشتراك الكلاسيكي مسؤول الخدمة والمسؤول المشارك ما يعادل دور Azure Resource Managerالمالك. يتضمن دور Owner جميع الإجراءات، لذلك يمكن للمستخدم الذي لديه أحد هذه الأدوار الإدارية أيضًا إنشاء حسابات التخزين وإدارتها. لمزيد من المعلومات، راجع أدوار Azure وأدوار Microsoft Entra وأدوار مسؤول الاشتراك الكلاسيكي.

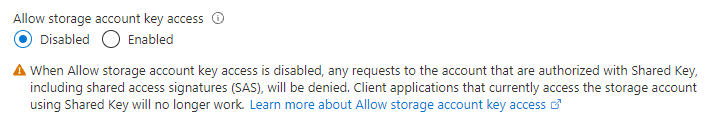

تعطيل تخويل المفتاح المشترك

باستخدام حساب لديه الأذونات اللازمة، قم بتعطيل تخويل المفتاح المشترك في مدخل Microsoft Azure، باستخدام PowerShell أو باستخدام Azure CLI.

لعدم السماح بتخويل Shared Key لحساب تخزين في مدخل Microsoft Azure، اتبع الخطوات التالية:

بعد عدم السماح بتخويل Shared Key، سيفشل تقديم طلب إلى حساب التخزين باستخدام تفويض Shared Key باستخدام رمز الخطأ 403 (محظور). يقوم Azure Storage بإرجاع خطأ يشير إلى أن التخويل المستند إلى المفتاح غير مسموح به في حساب التخزين.

إن خاصية AllowSharedKeyAccess معتمدة بالنسبة إلى حسابات التخزين التي تستخدم نموذج توزيع Azure Resource Manager فقط. لمزيد من المعلومات حول حسابات التخزين التي تستخدم نموذج توزيع Azure Resource Manager، راجع أنواع حسابات التخزين.

تحقق من عدم السماح بالوصول إلى Shared Key

للتحقق من أن تخويل المفتاح المشترك لم يعد مسموحا به، يمكنك الاستعلام عن إعدادات حساب تخزين Azure باستخدام الأمر التالي. استبدل قيم العنصر النائب بين قوسين بقيمك الخاصة.

az storage account show \

--name <storage-account-name> \

--resource-group <resource-group-name> \

--query "allowSharedKeyAccess"

يقوم الأمر بإرجاع خطأ إذا كان تخويل المفتاح المشترك غير مسموح به لحساب التخزين.

إشعار

الطلبات المجهولة غير مصرح بها وستتم المتابعة إذا قمت بتكوين حساب التخزين والحاوية للوصول للقراءة المجهول. لمزيد من المعلومات، راجع تكوين الوصول للقراءة المجهولة للحاويات والكائنات الثنائية كبيرة الحجم.

مراقبة نهج Azure للتوافق

بعد عدم السماح بالوصول إلى المفتاح المشترك على حسابات التخزين المطلوبة، استمر في مراقبة النهج الذي أنشأته سابقا للتوافق المستمر. استنادا إلى نتائج المراقبة، اتخذ الإجراء المناسب حسب الحاجة، بما في ذلك تغيير نطاق النهج، أو عدم السماح بالوصول إلى المفتاح المشترك على المزيد من الحسابات أو السماح به للحسابات حيث يلزم مزيد من الوقت للمعالجة.

تحديث نهج Azure لمنع السماح بالوصول إلى المفتاح المشترك

لبدء فرض تعيين نهج Azure الذي قمت بإنشائه مسبقا لحسابات تخزين النهج يجب أن يمنع الوصول إلى المفتاح المشترك، قم بتغيير تأثير تعيين النهج إلى رفض لمنع المستخدمين المعتمدين من السماح بالوصول إلى المفتاح المشترك على حسابات التخزين. لتغيير تأثير النهج، قم بتنفيذ الخطوات التالية:

في لوحة معلومات Azure Policy، حدد موقع تعيين النهج الذي أنشأته مسبقا وحدده.

حدد تحرير المهمة.

انتقل إلى علامة التبويب معلمات .

قم بإلغاء تحديد خانة الاختيار إظهار المعلمات التي تحتاج إلى إدخال أو مراجعة فقط.

في القائمة المنسدلة تأثير تغيير التدقيق إلى رفض، ثم حدد مراجعة + حفظ.

في علامة التبويب مراجعة + حفظ ، راجع التغييرات، ثم حدد حفظ.

إشعار

قد يستغرق الأمر ما يصل إلى 30 دقيقة حتى يدخل تغيير النهج حيز التنفيذ.