Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

platí pro:SQL Server

Tento článek vám pomůže připravit prostředí na migraci spravované instance SQL Serveru, která je povolena službou Azure Arc, na Azure SQL Managed Instance v Azure portálu.

Pomocí odkazu můžete migrovat databáze SQL Serveru do služby Azure SQL Managed Instance pomocí replikace v reálném čase s distribuovanou skupinou dostupnosti (online migrace):

Poznámka:

Svůj názor na prostředí migrace můžete poskytnout přímo produktové skupině.

Požadavky

Pokud chcete migrovat databáze SQL Serveru do služby Azure SQL Managed Instance prostřednictvím webu Azure Portal, potřebujete následující požadavky:

- Aktivní předplatné Azure. Pokud žádné nemáte, vytvořte si bezplatný účet.

-

Podporovaná instance SQL Serveru povolená službou Azure Arc s rozšířením Azure pro verzi

1.1.3238.349SQL Serveru nebo novější. Rozšíření můžete upgradovat pomocí webu Azure Portal nebo Azure CLI.

Podporované verze SQL Serveru

Úrovně služby Pro obecné účely i Pro důležité obchodní informace spravované instance Azure SQL podporují odkaz na spravovanou instanci. Migrace pomocí funkce propojení funguje s edicemi Enterprise, Developer a Standard SQL Serveru na Windows Serveru.

Následující tabulka uvádí minimální podporované verze SQL Serveru pro odkaz:

| Verze SQL Serveru | Minimální požadovaná servisní aktualizace |

|---|---|

| SQL Server 2025 (17.x) | SQL Server 2025 RTM (17.0.1000.7) |

| SQL Server 2022 (16.x) | SQL Server 2022 RTM (16.0.1000.6) |

| SQL Server 2019 (15.x) | SQL Server 2019 CU20 (15.0.4312.2) |

| SQL Server 2017 (14.x) | SQL Server 2017 CU31 (14.0.3456.2) nebo novější a odpovídající build SQL Serveru 2017 Azure Connect (14.0.3490.10) |

| SQL Server 2016 (13.x) | SQL Server 2016 SP3 (13.0.6300.2) a odpovídající build SQL Server 2016 Azure Connect Pack (13.0.7000.253) |

| SQL Server 2014 (12.x) a starší | Verze před SQL Serverem 2016 se nepodporují. |

Zpětná migrace se podporuje pouze pro SQL Server 2025 a SQL Server 2022 ze spravovaných instancí SQL s odpovídajícími zásadami aktualizace. Migraci můžete ručně převrátit pomocí jiných nástrojů, jako je nativní zálohování a obnovení, nebo ručně nakonfigurovat propojení v nástroji SSMS.

Povolení

Tato část popisuje oprávnění, která potřebujete k migraci instance SQL Serveru do služby SQL Managed Instance prostřednictvím webu Azure Portal.

Ve zdrojové instanci SQL Serveru potřebujete následující oprávnění:

- Pokud povolíte nejnižší oprávnění, získáte potřebná oprávnění, jako je správce systému, podle potřeby během procesu migrace databáze.

- Pokud nemůžete použít nejnižší oprávnění, osoba provádějící migraci potřebuje oprávnění správce systému ve zdrojové instanci SQL Serveru. Pokud navíc potřebujete migraci zrušit, přiřaďte účtu oprávnění

NT AUTHORITY\SYSTEMtaké ručně.

Pokud chcete migrovat pomocí odkazu na spravovanou instanci, potřebujete pro cíl služby SQL Managed Instance jednu z následujících oprávnění:

- Role přispěvatele spravované instance SQL

- Role Přispěvatel nebo Vlastník na úrovni předplatného

Minimální oprávnění najdete v tématu Vlastní oprávnění.

Poznámka:

Uživatelé s oprávněními SqlServerAvailabilityGroups_CreateManagedInstanceLink, SqlServerAvailabilityGroups_failoverMiLink a SqlServerAvailabilityGroups_deleteMiLink v Azure mohou v rámci podokna migrace databáze během procesu migrace provádět akce, které zvýší oprávnění SQL Serveru účtu používaného rozšířením, včetně role sysadmin.

Příprava instance SQL Serveru

Pokud chcete připravit instanci SQL Serveru, proveďte následující kroky:

- Ověřte, že používáte podporovanou verzi.

- Vytvořte v databázi

master. - Povolte funkci skupin dostupnosti.

- Přidejte správné příznaky trasování při spuštění.

- Restartujte SQL Server a ověřte konfiguraci.

- Nastavte databázi na úplný model obnovení.

- Naimportujte klíče kořenové certifikační autority důvěryhodné azure do SQL Serveru.

Aby se tyto změny projevily, musíte restartovat SQL Server .

Instalace aktualizací služby

Ujistěte se, že vaše verze SQL Serveru má nainstalovanou příslušnou servisní aktualizaci, jak je uvedeno v tabulce podpory verzí. Pokud potřebujete nainstalovat jakékoli aktualizace, musíte během aktualizace restartovat instanci SQL Serveru.

Pokud chcete zkontrolovat verzi SQL Serveru, spusťte na SQL Serveru následující skript jazyka Transact-SQL (T-SQL):

-- Run on SQL Server

-- Shows the version and CU of the SQL Server

USE master;

GO

SELECT @@VERSION as 'SQL Server version';

Vytvoření hlavního klíče databáze v hlavní databázi

Propojení používá certifikáty k šifrování ověřování a komunikace mezi SQL Serverem a spravovanou instancí SQL. Hlavní klíč databáze chrání certifikáty používané odkazem. Pokud už máte hlavní klíč databáze, můžete tento krok přeskočit.

Vytvořte v master databázi hlavní klíč databáze. Místo následujícího skriptu vložte heslo <strong_password> a uchovávejte ho na důvěrném a bezpečném místě. Spusťte tento skript T-SQL na SQL Serveru:

-- Run on SQL Server

-- Create a master key

USE master;

GO

CREATE MASTER KEY ENCRYPTION BY PASSWORD = '<strong_password>';

Abyste měli jistotu, že máte hlavní klíč databáze, použijte na SQL Serveru následující skript T-SQL:

-- Run on SQL Server

USE master;

GO

SELECT * FROM sys.symmetric_keys WHERE name LIKE '%DatabaseMasterKey%';

Příprava instancí SQL Serveru 2016

Pro SQL Server 2016 (13.x) musíte dokončit dodatečné kroky popsané v požadavcích na přípravu SQL Serveru 2016 pro odkaz. Tyto další kroky nejsou vyžadovány pro SQL Server 2017 (14.x) a novější verze podporované odkazem.

Povolení skupin dostupnosti

Funkce propojení spoléhá na funkci skupiny dostupnosti AlwaysOn, která je ve výchozím nastavení zakázaná. Další informace najdete v tématu Povolení funkce Skupiny dostupnosti AlwaysOn.

Pokud chcete ověřit, že je funkce skupin dostupnosti povolená, spusťte na SQL Serveru následující skript T-SQL:

-- Run on SQL Server

-- Is the availability groups feature enabled on this SQL Server

DECLARE @IsHadrEnabled sql_variant = (select SERVERPROPERTY('IsHadrEnabled'))

SELECT

@IsHadrEnabled as 'Is HADR enabled',

CASE @IsHadrEnabled

WHEN 0 THEN 'Availability groups DISABLED.'

WHEN 1 THEN 'Availability groups ENABLED.'

ELSE 'Unknown status.'

END

as 'HADR status'

Pokud funkce skupin dostupnosti není povolená, povolte ji následujícím postupem:

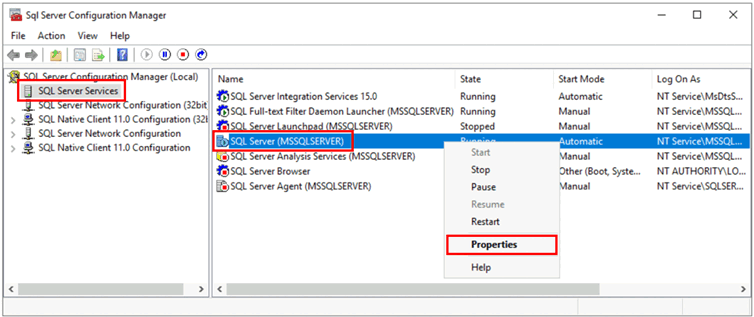

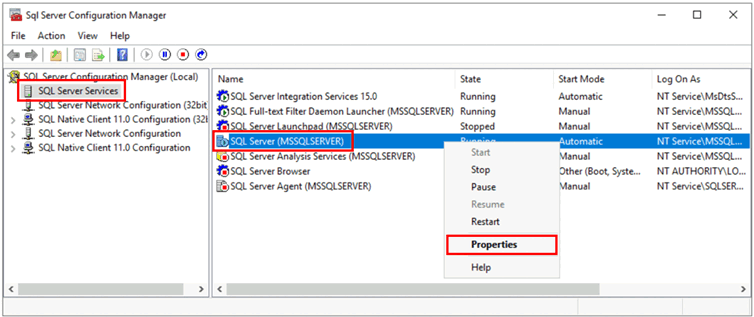

Otevřete SQL Server Configuration Manager.

V levém podokně vyberte služby SQL Serveru.

Klikněte pravým tlačítkem myši na službu SQL Serveru a pak vyberte Vlastnosti:

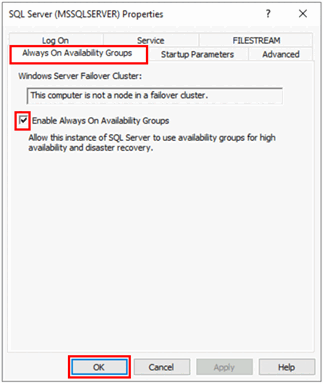

Přejděte na kartu Always On Availability Groups.

Zaškrtněte políčko Povolit skupiny dostupnosti AlwaysOn a pak vyberte OK.

- Pokud používáte SQL Server 2016 (13.x) a možnost Povolit skupiny dostupnosti AlwaysOn je ve zprávě

This computer is not a node in a failover clusterzakázaná, postupujte podle kroků popsaných v požadavcích přípravy SQL Serveru 2016 pro odkaz. Po dokončení těchto kroků se vraťte k tomuto kroku a zkuste to znovu.

- Pokud používáte SQL Server 2016 (13.x) a možnost Povolit skupiny dostupnosti AlwaysOn je ve zprávě

V dialogovém okně vyberte OK .

Restartujte službu SQL Serveru.

Povolení příznaků trasování po spuštění

Pokud chcete optimalizovat výkon odkazu, povolte při spuštění následující příznaky trasování:

-

-T1800: Tento příznak trasování optimalizuje výkon, když jsou soubory protokolu pro primární a sekundární repliky ve skupině dostupnosti na discích s různými velikostmi sektorů, například 512 bajtů a 4 kB. Pokud primární i sekundární repliky používají sektor disku o velikosti 4 kB, tento příznak trasování nepotřebujete. Další informace najdete v tématu KB3009974. -

-T9567: Tento příznak trasování povoluje kompresi datového toku pro skupiny dostupnosti během automatického nasazení. Komprese zvyšuje zatížení procesoru, ale může výrazně zkrátit dobu přenosu během inicializace.

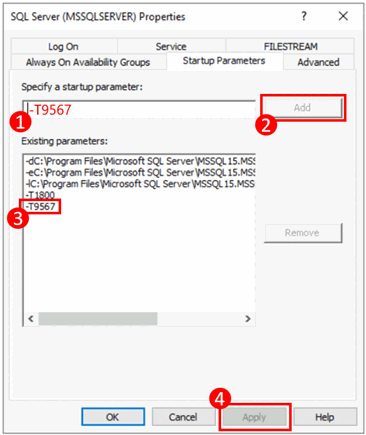

Pokud chcete při spuštění povolit tyto příznaky trasování, postupujte následovně:

Otevřete nástroj SQL Server Configuration Manager.

V levém podokně vyberte služby SQL Serveru.

Klikněte pravým tlačítkem myši na službu SQL Serveru a pak vyberte Vlastnosti.

Přejděte na kartu Spouštěcí parametry . V části Zadání spouštěcího parametru zadejte

-T1800a vyberte Přidat a přidejte spouštěcí parametr. Pak zadejte-T9567a vyberte Přidat a přidejte další příznak trasování. Výběrem možnosti Použít změny uložte.

Výběrem ok zavřete okno Vlastnosti .

Další informace najdete v syntaxi pro aktivaci sledovacích příznaků.

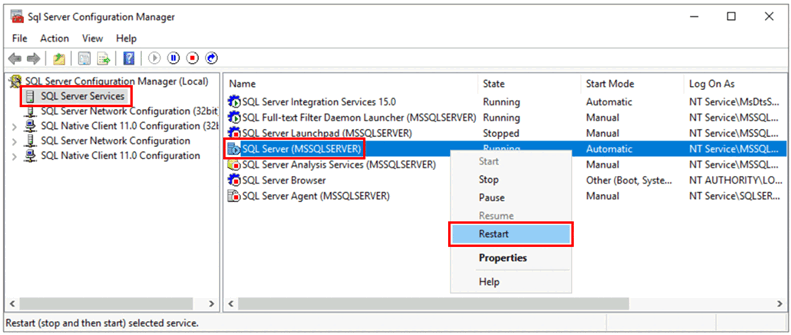

Restartujte SQL Server a ověřte konfiguraci.

Pokud jste nemuseli upgradovat verzi SQL Serveru, povolit funkci pro skupiny dostupnosti nebo přidat příznaky trasování při spuštění, můžete tuto část přeskočit.

Po ověření, že používáte podporovanou verzi SQL Serveru, povolte funkci skupiny dostupnosti AlwaysOn a přidejte příznaky trasování spuštění, restartujte instanci SQL Serveru, aby se všechny tyto změny projevily:

Otevřete SQL Server Configuration Manager.

V levém podokně vyberte služby SQL Serveru.

Klikněte pravým tlačítkem myši na službu SQL Serveru a pak vyberte Restartovat.

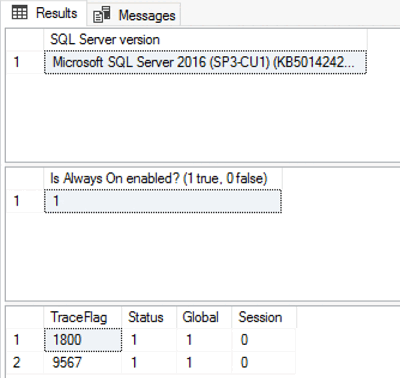

Po restartování spusťte na SQL Serveru následující skript T-SQL, který ověří konfiguraci vaší instance SQL Serveru:

-- Run on SQL Server

-- Shows the version and CU of SQL Server

USE master;

GO

SELECT @@VERSION as 'SQL Server version';

GO

-- Shows if the Always On availability groups feature is enabled

SELECT SERVERPROPERTY ('IsHadrEnabled') as 'Is Always On enabled? (1 true, 0 false)';

GO

-- Lists all trace flags enabled on SQL Server

DBCC TRACESTATUS;

Vaše verze SQL Serveru by měla být jednou z podporovaných verzí s použitými odpovídajícími aktualizacemi služby. Měla by být povolena funkce skupin dostupnosti Always On a měly by být povoleny -T1800 a -T9567 trasovací příznaky. Následující snímek obrazovky je příkladem očekávaného výsledku pro správně nakonfigurovanou instanci SQL Serveru:

Nastavení databáze na úplný model obnovení

Databáze migrované prostřednictvím propojení musí být v úplném modelu obnovení a musí mít aspoň jednu zálohu.

Na SQL Serveru spusťte následující kód pro všechny databáze, které chcete migrovat. Nahraďte <DatabaseName> skutečným názvem databáze.

-- Run on SQL Server

-- Set full recovery model for all databases you want to migrate.

ALTER DATABASE [<DatabaseName>] SET RECOVERY FULL

GO

-- Execute backup for all databases you want to migrate.

BACKUP DATABASE [<DatabaseName>] TO DISK = N'<DiskPath>'

GO

Import klíče důvěryhodných certifikačních autorit Azure do SQL Serveru

Pokud chcete důvěřovat certifikátům veřejného klíče služby SQL Managed Instance, které Azure vydává, musíte importovat klíče kořenové certifikační autority (CA) důvěryhodné azure do SQL Serveru.

Klíče kořenové certifikační autority si můžete stáhnout z podrobností certifikační autority Azure. Minimálně stáhněte certifikáty DigiCert Global Root G2 a Microsoft RSA Root Certificate Authority 2017 a naimportujte je do vaší instance SQL Serveru.

Poznámka:

Kořenový certifikát v cestě k certifikaci certifikátu veřejného klíče služby SQL Managed Instance vydává důvěryhodná kořenová certifikační autorita (CA) Azure. Konkrétní kořenová certifikační autorita se může v průběhu času měnit, protože Azure aktualizuje seznam důvěryhodných certifikačních autorit. Pro zjednodušenou instalaci nainstalujte všechny kořenové certifikáty CA uvedené v Azure Root Certificate Authorities. Stačí nainstalovat jenom požadovaný klíč certifikační autority tak, že identifikujete vystavitele dříve importovaného veřejného klíče služby SQL Managed Instance.

Uložte certifikáty místní do instance SQL Serveru, například do ukázkové C:\certs\<name of certificate>.crt cesty, a pak importujte certifikáty z této cesty pomocí následujícího skriptu Transact-SQL. Nahraďte <name of certificate> skutečným názvem certifikátu: DigiCert Global Root G2 a Microsoft RSA Root Certificate Authority 2017, což jsou požadované názvy pro tyto dva certifikáty.

-- Run on SQL Server-- Import <name of certificate> root-authority certificate (trusted by Azure), if not already present

CREATE CERTIFICATE [DigiCertPKI] FROM FILE = 'C:\certs\DigiCertGlobalRootG2.crt'

DECLARE @CERTID int

SELECT @CERTID = CERT_ID('DigiCertPKI')

EXEC sp_certificate_add_issuer @CERTID, N'*.database.windows.net';

GO

CREATE CERTIFICATE [MicrosoftPKI] FROM FILE = 'C:\certs\Microsoft RSA Root Certificate Authority 2017.crt'

DECLARE @CERTID int

SELECT @CERTID = CERT_ID('MicrosoftPKI')

EXEC sp_certificate_add_issuer @CERTID, N'*.database.windows.net';

GO

Návod

sp_certificate_add_issuer Pokud v prostředí SQL Serveru chybí uložená procedura, instance SQL Serveru pravděpodobně nemá nainstalovanou příslušnou aktualizaci služby.

Nakonec pomocí následujícího zobrazení dynamické správy ověřte všechny vytvořené certifikáty:

-- Run on SQL Server

USE master

SELECT * FROM sys.certificates

Konfigurace síťového připojení

Aby propojení fungovalo, musíte mít síťové připojení mezi SQL Serverem a spravovanou instancí SQL. Možnost sítě, kterou zvolíte, závisí na tom, jestli je vaše instance SQL Serveru v síti Azure.

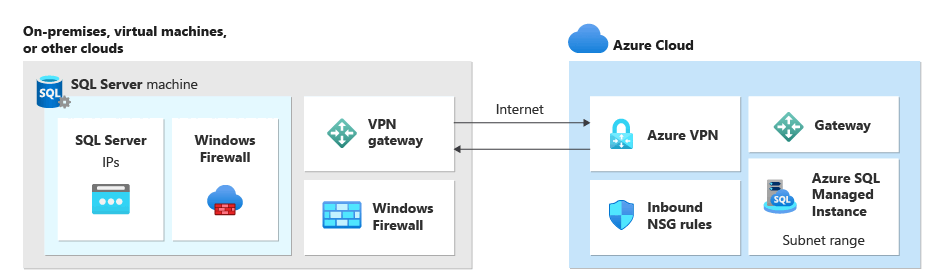

SQL Server mimo Azure

Pokud hostujete instanci SQL Serveru mimo Azure, můžete vytvořit připojení VPN mezi SQL Serverem a spravovanou instancí SQL pomocí některé z těchto možností:

Návod

Pokud chcete dosáhnout nejlepšího výkonu sítě při replikaci dat, použijte ExpressRoute. Zřiďte bránu s dostatečnou šířkou pásma pro váš případ použití.

SQL Server na Azure Virtual Machines

Nasazení SQL Serveru na virtuální počítače Azure ve stejné virtuální síti Azure, která je hostitelem služby SQL Managed Instance, je nejjednodušší metoda, protože mezi těmito dvěma instancemi automaticky existuje síťové připojení. Další informace najdete v tématu Rychlý start: Konfigurace virtuálního počítače Azure pro připojení ke službě Azure SQL Managed Instance.

Pokud je váš SQL Server na virtuálních počítačích Azure v jiné virtuální síti než vaše spravovaná instance SQL, musíte tyto dvě virtuální sítě propojit. Virtuální sítě nemusí být ve stejném předplatném, aby tento scénář fungoval.

Virtuální sítě můžete propojit dvěma způsoby:

- Propojení virtuálních sítí Azure

- Brána VPN typu VNet-to-VNet (Azure Portal, PowerShell, Azure CLI)

Partnerský vztah je vhodnější, protože používá páteřní síť Microsoftu. Z hlediska připojení tedy neexistuje žádný znatelný rozdíl v latenci mezi virtuálními počítači v partnerské virtuální síti a ve stejné virtuální síti. Peering virtuálních sítí je podporováno mezi sítěmi ve stejném regionu. Globální propojení virtuálních sítí se podporuje pro instance hostované v podsítích vytvořených po 22. září 2020. Další informace najdete v tématu Nejčastější dotazy.

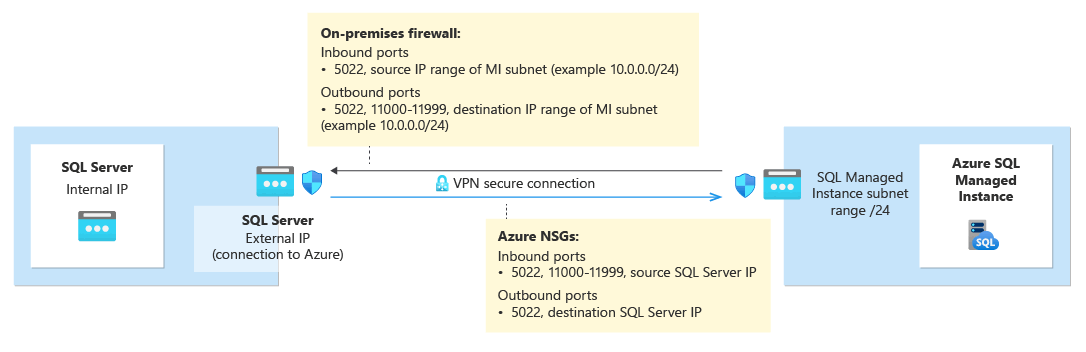

Síťové porty mezi prostředími

Bez ohledu na mechanismus připojení musíte splňovat následující požadavky pro tok síťového provozu mezi prostředími:

Pravidla skupiny zabezpečení sítě (NSG) v podsíti, která hostuje službu SQL Managed Instance, musí umožňovat:

- Příchozí port 5022 a rozsah portů 11000–11999 pro příjem provozu ze zdrojové IP adresy SQL Serveru

- Odchozí port 5022 pro odesílání provozu na cílovou IP adresu SQL Serveru

Port 5022 nejde změnit ve službě SQL Managed Instance.

Všechny brány firewall v síti, které hostují SQL Server, a hostitelský operační systém musí povolit:

- Příchozí port 5022 otevřený pro příjem provozu ze zdrojového rozsahu IP adres podsítě MI /24 (například 10.0.0.0/24)

- Odchozí porty 5022 a rozsah portů 11000–11999 otevřené pro odesílání provozu do cílového rozsahu IP adres podsítě MI (příklad 10.0.0.0/24)

Port 5022 lze přizpůsobit na straně SQL Serveru, ale rozsah portů 11000–11999 musí být otevřený tak, jak je.

Následující tabulka popisuje akce portů pro každé prostředí:

| Životní prostředí | Co dělat |

|---|---|

| SQL Server (mimo Azure) | Otevřete příchozí i odchozí provoz na portu 5022 pro firewall na celý rozsah IP adres podsítě služby SQL Managed Instance. V případě potřeby proveďte totéž na firewallu operačního systému Windows hostitele SQL Serveru. |

| SQL Server (v Azure) | Otevřete příchozí i odchozí provoz na portu 5022 pro firewall na celý rozsah IP adres podsítě služby SQL Managed Instance. V případě potřeby proveďte totéž na firewallu operačního systému Windows hostitele SQL Serveru. Pokud chcete povolit komunikaci na portu 5022, vytvořte ve virtuální síti pravidlo skupiny zabezpečení sítě (NSG), které je hostitelem virtuálního počítače. |

| SQL Managed Instance | Na webu Azure Portal vytvořte pravidlo NSG, které povolí příchozí a odchozí provoz z IP adresy a sítě hostované SQL Serverem na portu 5022 a rozsahu portů 11000–11999. |

Pokud chcete otevřít porty v bráně Windows Firewall, použijte následující skript PowerShellu v hostitelském operačním systému Windows instance SQL Serveru:

New-NetFirewallRule -DisplayName "Allow TCP port 5022 inbound" -Direction inbound -Profile Any -Action Allow -LocalPort 5022 -Protocol TCP

New-NetFirewallRule -DisplayName "Allow TCP port 5022 outbound" -Direction outbound -Profile Any -Action Allow -LocalPort 5022 -Protocol TCP

Následující diagram ukazuje příklad místního síťového prostředí. Znázorňuje, že všechny brány firewall v prostředí musejí mít otevřené porty, včetně brány firewall OS, která hostuje instanci SQL Serveru, a všech podnikových firewallů a bran.

Důležité

- Musíte otevřít porty v každém firewallu v síťovém prostředí, včetně hostitelského serveru a všech podnikových firewallů nebo brán v síti. V podnikových prostředích možná budete muset zobrazit informace správce sítě v této části, abyste mohli otevřít další porty v podnikové síťové vrstvě.

- I když se můžete rozhodnout přizpůsobit koncový bod na straně SQL Serveru, nemůžete změnit ani přizpůsobit čísla portů pro službu SQL Managed Instance.

- Rozsahy IP adres podsítí hostující spravované instance a SQL Server se nesmí překrývat.

Přidat adresy URL do povoleného seznamu

V závislosti na nastavení zabezpečení sítě možná budete muset přidat adresy URL do seznamu povolených plně kvalifikovaných názvů domén služby SQL Managed Instance a některé koncové body správy prostředků používané v Azure.

Do seznamu povolených přidejte následující prostředky:

- Plně kvalifikovaný název domény (FQDN) vaší spravované instance SQL. Například:

managedinstance.a1b2c3d4e5f6.database.windows.net. - Microsoft Entra Authority

- ID prostředku koncového bodu Microsoft Entra

- Koncový bod Resource Manageru

- Koncový bod služby

Postupujte podle kroků v části Konfigurace SSMS pro cloudy pro státní správu , abyste měli přístup k rozhraní nástrojů v sadě SQL Server Management Studio (SSMS) a identifikovali konkrétní adresy URL pro prostředky v cloudu, které musíte přidat do seznamu povolených.

Migrace certifikátu databáze chráněné transparentním šifrováním dat (volitelné)

Pokud propojíte databázi SQL Serveru chráněnou transparentním šifrováním dat (TDE) se spravovanou instancí SQL, musíte před použitím odkazu migrovat odpovídající šifrovací certifikát z místní instance nebo instance SQL Serveru virtuálního počítače Azure do spravované instance SQL. Podrobné kroky najdete v tématu Migrace certifikátu databáze chráněné transparentním šifrováním dat do služby Azure SQL Managed Instance.

Databáze služby SQL Managed Instance, které jsou šifrované pomocí klíčů transparentního šifrování dat spravované službou, nejde propojit s SQL Serverem. Šifrovanou databázi můžete propojit pouze s SQL Serverem, pokud jste ji zašifrovali pomocí klíče spravovaného zákazníkem a cílový server má přístup ke stejnému klíči, který se používá k šifrování databáze. Další informace najdete v tématu Nastavení transparentního šifrování dat SQL Serveru pomocí služby Azure Key Vault.

Poznámka:

Sql Server v Linuxu podporuje službu Azure Key Vault počínaje kumulativní aktualizací 14 pro SQL Server 2022.

Testování připojení k síti

Před zahájením migrace otestujte síťové připojení mezi vaší instancí SQL Serveru a spravovanou instancí SQL. Připojení můžete otestovat přímo z webu Azure Portal v rámci procesu migrace. Připojení ale můžete otestovat také ručně pomocí Transact-SQL a agenta SQL Serveru. Další informace najdete v tématu Testování připojení k síti.

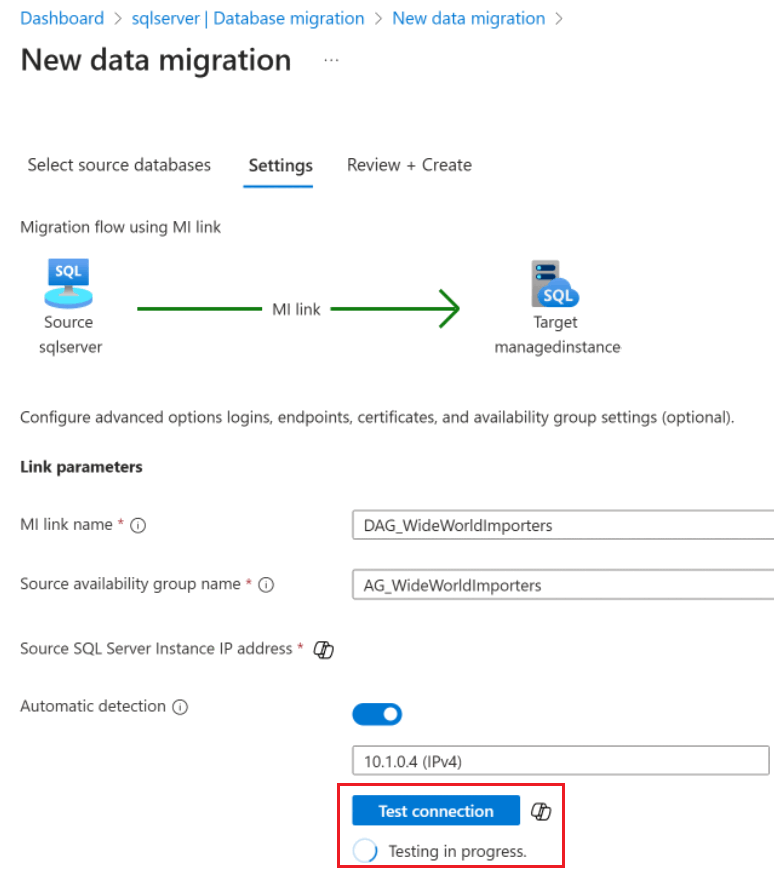

Pokud chcete otestovat připojení prostřednictvím webu Azure Portal, postupujte takto:

V podokně Migrace databáze pro prostředek instance SQL Serveru vyberte Možnost Migrovat data.

Vyberte možnost MI odkaz.

Vyberte cílové databáze, které chcete migrovat, a pak pomocí možnosti Další: Nastavení přejděte na další kartu.

Na kartě Nastavení zadejte název odkazu a skupinu dostupnosti zdroje. Pak pomocí testovacího připojení ověřte síťové připojení mezi SQL Serverem a službou SQL Managed Instance:

Vezměte v úvahu následující body:

- Aby se zabránilo falešně negativním výsledkům, musí všechny brány firewall v síťové cestě umožňovat provoz protokolu ICMP (Internet Control Message Protocol).

- Aby se zabránilo falešně pozitivním výsledkům, musí všechny brány firewall na síťové cestě umožňovat provoz na proprietárním protokolu SQL Server UCS. Blokování protokolu může vést k úspěšnému testu připojení, ale propojení se nepodaří vytvořit.

- Pokročilá nastavení brány firewall s mantinely na úrovni paketů musí být správně nakonfigurovaná tak, aby umožňovala provoz mezi SQL Serverem a spravovanou instancí SQL.

Omezení

Berte v úvahu následující omezení:

- Omezení odkazu na spravovanou instanci platí pro migrace prostřednictvím webu Azure Portal.

- Zrušení migrace vyžaduje oprávnění správce systému ve zdrojové instanci SQL Serveru. Pokud vaše instance SQL Serveru nepoužívá nejnižší oprávnění, ručně přiřaďte účtu oprávnění

NT AUTHORITY\SYSTEM. - Konfigurace odkazu prostřednictvím webu Azure Portal pro účely migrace není kompatibilní s odkazy vytvořenými ručně, buď prostřednictvím aplikace SQL Server Management Studio (SSMS), nebo Transact-SQL (T-SQL). Další informace najdete v známém problému .

- Monitorování migrace prostřednictvím webu Azure Portal je dostupné jenom pro instance SQL Serveru, které splňují požadavky na licencování monitorování.

Řešení běžných potíží

Pokud chcete vyřešit běžné problémy při migraci do služby Azure SQL Managed Instance, přečtěte si téma Řešení potíží s migrací.

Související obsah

- Osvědčené postupy pro propojení spravované instance

- Migrace SQL Serveru ve službě Azure Arc

- Příprava prostředí pro migraci LRS

- Přehled SQL Serveru povoleného službou Azure Arc

- Zpětná vazba k zkušenostem s migrací přímo směřuje do produktové skupiny

- Migrace do azure SQL Managed Instance – Migrace SQL Serveru ve službě Azure Arc