Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Důležité

Od 1. května 2025 už nebude Azure AD B2C k dispozici k nákupu pro nové zákazníky. Další informace najdete v našich nejčastějších dotazech.

Než začnete, pomocí selektoru Zvolit typ zásady v horní části této stránky zvolte typ zásady, kterou nastavujete. Azure Active Directory B2C nabízí dvě metody pro definování způsobu interakce uživatelů s vašimi aplikacemi: prostřednictvím předdefinovaných toků uživatelů nebo prostřednictvím plně konfigurovatelných vlastních zásad. Kroky vyžadované v tomto článku se pro každou metodu liší.

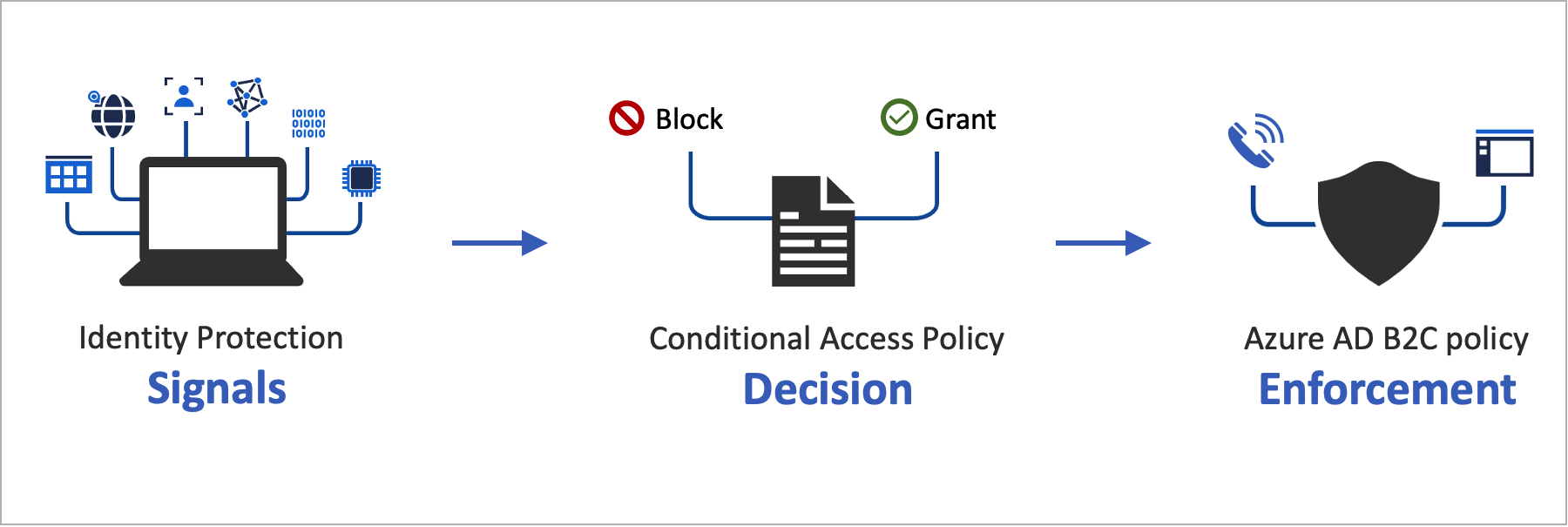

Podmíněný přístup můžete přidat do toků uživatelů Azure Active Directory B2C (Azure AD B2C) nebo vlastních zásad pro správu rizikových přihlášení k vašim aplikacím. Podmíněný přístup Microsoft Entra je nástroj používaný službou Azure AD B2C k propojení signálů, rozhodování a vynucování zásad organizace.

Automatizace hodnocení rizik pomocí podmínek zásad znamená, že se okamžitě identifikují riziková přihlášení a následně se buď opraví, nebo zablokují.

Automatizace hodnocení rizik pomocí podmínek zásad znamená, že se okamžitě identifikují riziková přihlášení a následně se buď opraví, nebo zablokují.

Přehled služby

Azure AD B2C vyhodnocuje každou událost přihlášení a zajišťuje splnění všech požadavků zásad před udělením přístupu uživatele. Během této fáze vyhodnocení služba Podmíněný přístup vyhodnocuje signály shromážděné detekcemi rizik identity Protection během událostí přihlašování. Výsledek tohoto procesu vyhodnocení je sada nároků, která označuje, zda má být přihlášení povoleno nebo zablokováno. Zásady Azure AD B2C tyto deklarace identity používají k akci v rámci toku uživatele. Příkladem je blokování přístupu nebo vyzvání uživatele konkrétním řešením, jako je vícefaktorové ověřování (MFA). Možnost Blokovat přístup přepíše všechna ostatní nastavení.

Následující příklad ukazuje technický profil podmíněného přístupu, který se používá k vyhodnocení hrozby přihlášení.

<TechnicalProfile Id="ConditionalAccessEvaluation">

<DisplayName>Conditional Access Provider</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="OperationType">Evaluation</Item>

</Metadata>

...

</TechnicalProfile>

Aby bylo zajištěno správné vyhodnocení signálů Identity Protection, je potřeba zavolat ConditionalAccessEvaluation technický profil pro všechny uživatele, včetně jak místních, tak sociálních účtů. V opačném případě služba Identity Protection značí nesprávný stupeň rizika spojeného s uživateli.

Ve fázi nápravy , která následuje, se uživateli zobrazí výzva k vícefaktorovým ověřováním. Po dokončení Azure AD B2C informuje Službu Identity Protection, že identifikovaná přihlašovací hrozba byla opravena a kterou metodou. V tomto příkladu Azure AD B2C signalizuje, že uživatel úspěšně dokončil výzvu vícefaktorového ověřování. Náprava může probíhat také prostřednictvím jiných kanálů. Například při resetování hesla účtu správcem nebo uživatelem. Stav rizikovosti uživatele můžete zkontrolovat v zprávě Rizikových uživatelů.

Důležité

Pokud chcete riziko úspěšně napravit v rámci cesty, ujistěte se, že se po spuštění technického profilu vyhodnocení volá technický profil nápravy. Pokud je vyhodnocení vyvoláno bez nápravy, stav rizika označuje jako Ohroženo.

Pokud se doporučení k technickému profilu Vyhodnocení vrátí Block, volání technického profilu Vyhodnocení se nevyžaduje. Stav rizika je nastaven na Ohroženo.

Následující příklad ukazuje technický profil podmíněného přístupu, který slouží k nápravě zjištěné hrozby:

<TechnicalProfile Id="ConditionalAccessRemediation">

<DisplayName>Conditional Access Remediation</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<Metadata>

<Item Key="OperationType">Remediation</Item>

</Metadata>

...

</TechnicalProfile>

Součásti řešení

Toto jsou komponenty, které v Azure AD B2C povolují podmíněný přístup:

- Uživatelský tok nebo vlastní pravidla, které uživatele provedou procesem přihlášení a registrace.

- Zásady podmíněného přístupu , které spojují signály pro rozhodování a vynucování zásad organizace. Když se uživatel přihlásí k vaší aplikaci prostřednictvím zásad Azure AD B2C, zásady podmíněného přístupu používají signály microsoft Entra ID Protection k identifikaci rizikových přihlášení a zobrazí příslušnou nápravnou akci.

- Registrovaná aplikace, která uživatele přesměruje na příslušný uživatelský tok Azure AD B2C nebo vlastní zásady.

- Prohlížeč TOR pro simulaci rizikového přihlášení

Omezení a důležité informace o službách

Při použití podmíněného přístupu Microsoft Entra zvažte následující:

- Služba Identity Protection je dostupná pro místní i sociální identity, jako je Google nebo Facebook. V případě sociálních identit je potřeba podmíněný přístup aktivovat ručně. Detekce je omezená, protože přihlašovací údaje k účtu sociálních sítí spravuje externí zprostředkovatel identity.

- U nájemců Azure AD B2C je k dispozici pouze podmnožina zásad podmíněného přístupu Microsoft Entra.

Požadavky

- Dokončete kroky v Začněte s vlastními zásadami ve službě Azure Active Directory B2C. V tomto kurzu se dozvíte, jak aktualizovat soubory vlastních zásad tak, aby používaly konfiguraci tenanta Azure AD B2C.

- Pokud jste webovou aplikaci nezaregistrovali, zaregistrujte ji pomocí kroků v registraci webové aplikace.

Cenová úroveň

Azure AD B2C Premium P2 se vyžaduje k vytvoření rizikových zásad přihlašování, ale od 1. května 2025 už je zastaralý. Tenanti Premium P1 můžou vytvořit zásadu založenou na umístění, aplikaci, uživatelích nebo zásadách založených na skupinách.

Příprava tenanta Azure AD B2C

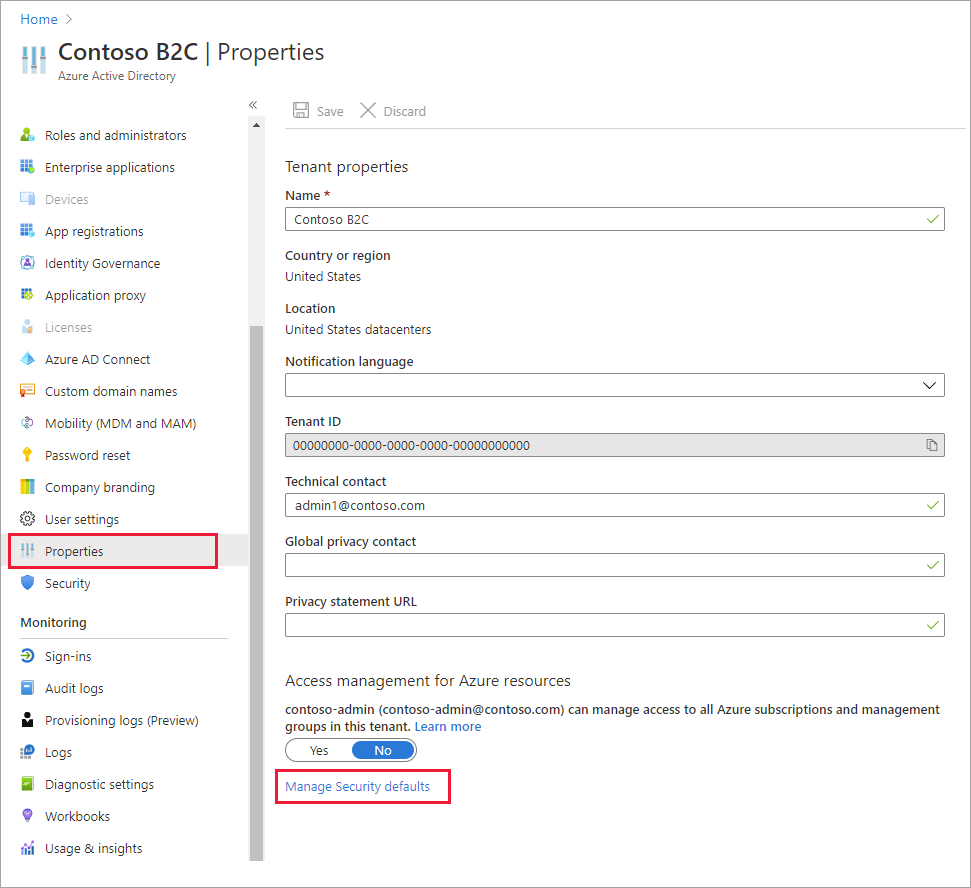

Pokud chcete přidat zásady podmíněného přístupu, zakažte výchozí nastavení zabezpečení:

Přihlaste se do Azure Portalu.

Pokud máte přístup k více tenantům, vyberte ikonu Nastavení v horní nabídce a přepněte se do svého tenanta Azure AD B2C z nabídky Adresáře + předplatná.

V části Služby Azure vyberte Microsoft Entra ID. Nebo pomocí vyhledávacího pole vyhledejte a vyberte MICROSOFT Entra ID.

Vyberte Vlastnosti a pak vyberte Spravovat výchozí hodnoty zabezpečení.

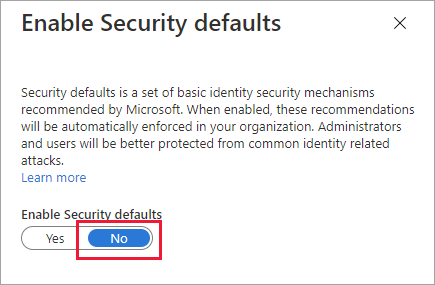

V části Povolit výchozí nastavení zabezpečení vyberte Ne.

Přidání zásad podmíněného přístupu

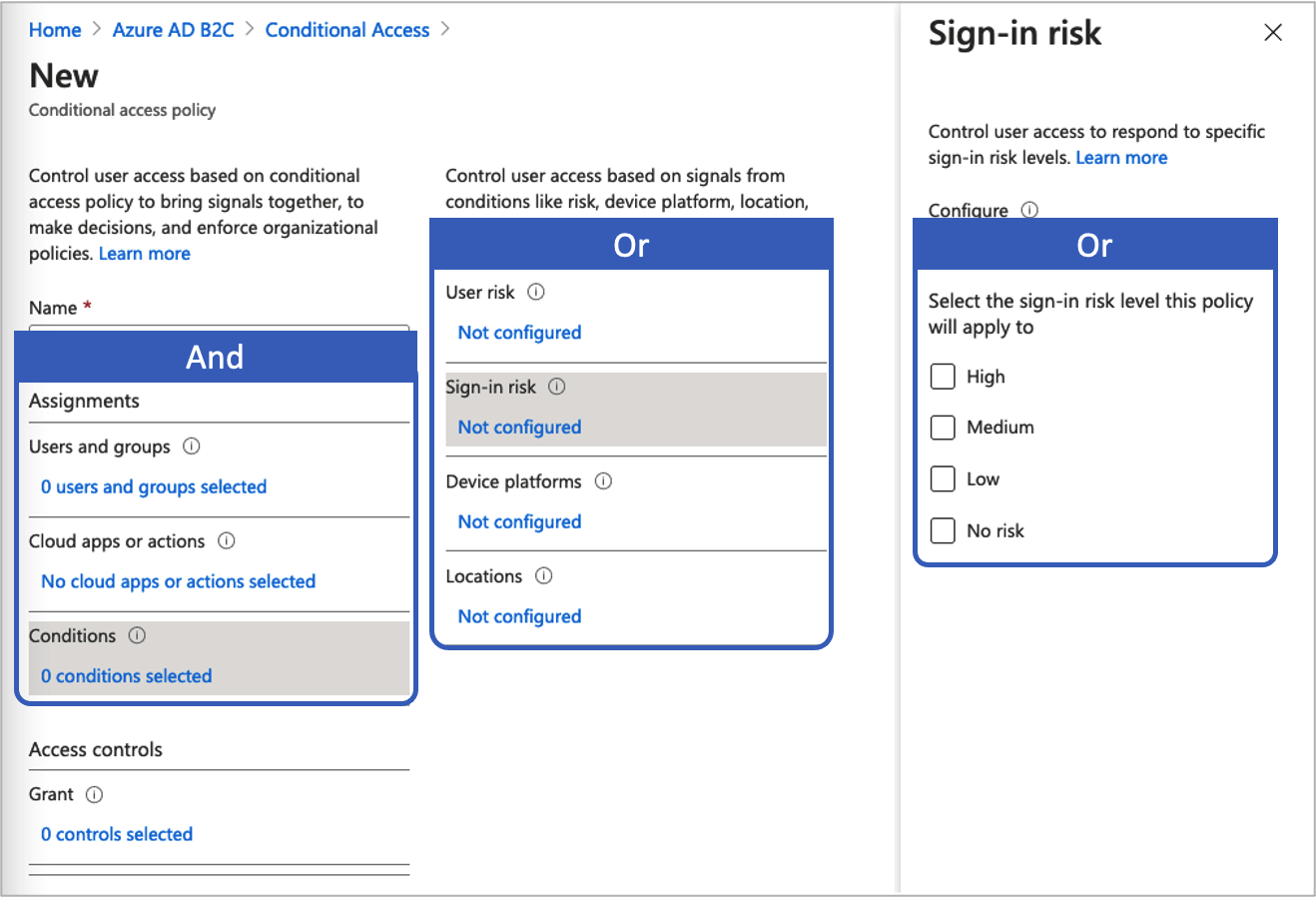

Zásada podmíněného přístupu je logický výraz pokud-pak, zahrnující přiřazení a kontrolu přístupu. Zásady podmíněného přístupu spojují signály k rozhodování a vynucování zásad organizace.

Návod

V tomto kroku nakonfigurujete zásady podmíněného přístupu. Doporučujeme použít jednu z následujících šablon: Šablona 1: Podmíněný přístup založený na přihlášení, Šablona 2: Podmíněný přístup založený na riziku uživatele nebo Šablona 3: Bloková umístění s podmíněným přístupem. Zásady podmíněného přístupu můžete nakonfigurovat prostřednictvím webu Azure Portal nebo rozhraní MS Graph API.

Logický operátor mezi přiřazeními je And. Operátor v každém přiřazení je Or.

Jak přidat zásadu podmíněného přístupu:

Jak přidat zásadu podmíněného přístupu:

Na webu Azure Portal vyhledejte a vyberte Azure AD B2C.

V části Zabezpečení vyberte Podmíněný přístup. Otevře se stránka Zásady podmíněného přístupu .

Vyberte + Nová zásada.

Zadejte název zásady, například Blokovat rizikové přihlašování.

V části Přiřazení zvolte Uživatelé a skupiny a pak vyberte jednu z následujících podporovaných konfigurací:

Zahrnout Licence Poznámky Všichni uživatelé P1, P2 Tato zásada má vliv na všechny vaše uživatele. Pokud si chcete být jistí, že se nezamknete, vyloučíte účet správce tak, že zvolíte Možnost Vyloučit, vyberete Role adresáře a pak v seznamu vyberete Globální správce . Můžete také vybrat uživatele a skupiny a pak vybrat svůj účet v seznamu Vybrat vyloučené uživatele . Vyberte cloudové aplikace nebo akce a pak vyberte aplikace. Vyhledejte aplikaci předávající strany.

Vyberte Podmínky a pak vyberte z následujících podmínek. Vyberte například riziko přihlášení a vysokou, střední a nízkou úroveň rizika.

Podmínka Licence Poznámky Riziko uživatele P2 Riziko uživatele představuje pravděpodobnost, že je ohroženo zabezpečení dané identity nebo účtu. Riziko přihlášení P2 Riziko přihlášení představuje pravděpodobnost, že daný požadavek na ověření neautorizuje vlastník identity. Platformy zařízení Nepodporováno Charakterizuje se operační systém, který běží na zařízení. Další informace najdete v tématu Platformy zařízení. Umístění P1, P2 Pojmenovaná umístění mohou zahrnovat informace o veřejné IPv4 síti, zemích či regionech nebo zahrnovat neznámé oblasti, které se nemapují na konkrétní země nebo regiony. Další informace najdete v tématu Umístění. Pod Řízení přístupu vyberte Udělit. Pak vyberte, jestli chcete blokovat nebo udělit přístup:

Možnost Licence Poznámky Blokování přístupu P1, P2 Zabraňuje přístupu na základě podmínek zadaných v této zásadě podmíněného přístupu. Udělte přístup s požadavkem na vícefaktorové ověřování P1, P2 Na základě podmínek zadaných v této zásadě podmíněného přístupu musí uživatel projít vícefaktorovým ověřováním Azure AD B2C. V části Povolit politiku vyberte jednu z následujících možností:

Možnost Licence Poznámky Pouze hlášení P1, P2 Sestava umožňuje správcům vyhodnotit dopad zásad podmíněného přístupu, než je povolí ve svém prostředí. Doporučujeme zkontrolovat zásady s tímto stavem a určit dopad na koncové uživatele bez nutnosti vícefaktorového ověřování nebo blokování uživatelů. Další informace naleznete v části Prozkoumání výsledků podmíněného přístupu ve zprávě auditu. Na P1, P2 Zásady přístupu jsou vyhodnocovány, ale nevynucovány. Vypnuto P1, P2 Zásady přístupu nejsou aktivované a nemají na uživatele žádný vliv. Povolte testovací zásady Conditional Access výběrem Vytvořit.

Šablona 1: Podmíněný přístup založený na přihlašovacím riziku

Většina uživatelů se chová běžným způsobem, který je možné sledovat. Když se mimo tento běžný způsob vychýlí, může být nebezpečné jim povolit se normálně přihlásit. Můžete ho chtít zablokovat nebo ho požádat, aby provedl vícefaktorové ověřování, aby prokázal, že je skutečně tím, kdo je. Riziko přihlášení představuje pravděpodobnost, že daný požadavek na ověření není autorizován vlastníkem identity. Tenanti Azure AD B2C s licencemi P2 můžou vytvářet zásady podmíněného přístupu, které zahrnují detekce rizik přihlašování k Microsoft Entra ID Protection.

Všimněte si omezení detekce služby Identity Protection pro B2C. Pokud se zjistí riziko, můžou uživatelé provádět vícefaktorové ověřování k samoobslužné nápravě a zavřít rizikovou událost přihlášení, aby se zabránilo zbytečnému šumu pro správce.

Nakonfigurujte podmíněný přístup prostřednictvím webu Azure Portal nebo rozhraní Microsoft Graph API, abyste povolili zásady podmíněného přístupu založené na riziku přihlašování vyžadující vícefaktorové ověřování, pokud je riziko přihlášení střední nebo vysoké.

- V části Zahrnout vyberte Všichni uživatelé.

- V části Vyloučit vyberte Uživatelé a skupiny a zvolte nouzové nebo záložní účty vaší organizace.

- Vyberte Hotovo.

- V části Cloudové aplikace nebo akce>Zahrnout vyberte Všechny cloudové aplikace.

- Pod Podmínkami>Riziko přihlášení nastavte Konfigurovat na Ano. V části Vybrat úroveň rizika přihlášení se tato zásada použije na

- Vyberte Vysoká a Střední.

- Vyberte Hotovo.

- V části Řízení přístupu, > vyberte Udělit přístup, Vyžadovat vícefaktorové ověřování a Vybrat.

- Potvrďte nastavení a nastavte Zapnout politiku na Zapnuto.

- Vyberte Vytvořit, abyste zásadu vytvořili a aktivovali.

Povolení šablony 1 s rozhraními API podmíněného přístupu (volitelné)

Vytvořte zásadu podmíněného přístupu založenou na riziku přihlašování pomocí MS Graph API. Další informace najdete v tématu Rozhraní API podmíněného přístupu. Pomocí následující šablony můžete vytvořit zásadu podmíněného přístupu se zobrazovaným názvem „Šablona 1: Vyžadovat vícefaktorové ověřování pro střední až vysoké riziko přihlášení“ pouze ve zprávách.

{

"displayName": "Template 1: Require MFA for medium+ sign-in risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"signInRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

]

}

}

Šablona 2: Podmíněný přístup založený na riziku uživatele

Služba Identity Protection dokáže vypočítat, o čem se domnívá, že je pro chování uživatele normální, a využít ji k základu rozhodnutí o jejich riziku. Riziko uživatele je výpočet pravděpodobnosti, že byla ohrožena identita. Tenanti B2C s licencemi P2 můžou vytvářet zásady podmíněného přístupu, které zahrnují riziko uživatelů. Když se uživatel zjistí jako ohrožený, můžete vyžadovat, aby bezpečně změnil heslo, aby toto riziko opravili a získali přístup ke svému účtu. Důrazně doporučujeme nastavit zásady rizik uživatelů tak, aby vyžadovaly zabezpečenou změnu hesla, aby uživatelé mohli sami napravit.

Přečtěte si další informace o riziku uživatelů ve službě Identity Protection s ohledem na omezení detekce služby Identity Protection pro B2C.

Nakonfigurujte podmíněný přístup prostřednictvím webu Azure Portal nebo rozhraní Microsoft Graph API tak, aby zásady podmíněného přístupu založené na riziku uživatelů vyžadovaly vícefaktorové ověřování (MFA) a změnu hesla, pokud je riziko uživatele střední nebo vysoké.

Chcete-li nakonfigurovat podmíněný přístup podle uživatele:

- Přihlaste se do Azure Portalu.

- Přejděte na Azure AD B2C>zabezpečení>podmíněný přístup.

- Vyberte Novou politiku.

- Pojmenujte zásadu. Doporučujeme, aby organizace vytvořily smysluplný standard pro názvy zásad.

- V části Přiřazení vyberte Uživatelé a skupiny.

- V části Zahrnout vyberte Všichni uživatelé.

- V části Vyloučit vyberte Uživatelé a skupiny a zvolte nouzové nebo záložní účty vaší organizace.

- Vyberte Hotovo.

- V části Cloudové aplikace nebo akce>Zahrnout vyberte Všechny cloudové aplikace.

- Pod Podmínky>Riziko uživatele nastavte Konfigurovat na Ano. V části Konfigurace úrovní rizik uživatelů potřebných k vynucení zásad

- Vyberte Vysoká a Střední.

- Vyberte Hotovo.

- V části Řízení přístupu>Udělte, vyberte Udělit přístup, Vyžadovat změnu hesla a stiskněte Potvrdit. Ve výchozím nastavení je vyžadováno vícefaktorové ověřování.

- Potvrďte nastavení a nastavte Zapnout politiku na Zapnuto.

- Vyberte Vytvořit, abyste zásadu vytvořili a aktivovali.

Povolení šablony 2 s rozhraními API podmíněného přístupu (volitelné)

Pokud chcete vytvořit zásady podmíněného přístupu na základě uživatelského rizika pomocí rozhraní API podmíněného přístupu, projděte si dokumentaci k rozhraním API podmíněného přístupu.

Pomocí následující šablony můžete vytvořit zásadu podmíněného přístupu s zobrazovacím názvem „Šablona 2: Vyžadovat bezpečnou změnu hesla pro uživatelské riziko na úrovni střední nebo vyšší“ v režimu pouze pro sestavy.

{

"displayName": "Template 2: Require secure password change for medium+ user risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"userRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "AND",

"builtInControls": [

"mfa",

"passwordChange"

]

}

}

Šablona 3: Blokování umístění pomocí podmíněného přístupu

Pomocí podmínky umístění v podmíněném přístupu můžete řídit přístup ke cloudovým aplikacím na základě umístění uživatele v síti. Nakonfigurujte podmíněný přístup prostřednictvím webu Azure Portal nebo rozhraní Microsoft Graph API a povolte zásady podmíněného přístupu blokující přístup ke konkrétním umístěním. Další informace najdete v tématu Použití podmínky umístění v zásadách podmíněného přístupu.

Definování umístění

- Přihlaste se do Azure Portalu.

- Přejděte do Azure AD B2C>zabezpečení>podmíněného přístupu>pojmenovaných umístění.

- Vyberte umístění zemí nebo umístění rozsahů IP adres.

- Pojmenujte umístění.

- Zadejte rozsahy IP adres nebo vyberte země/oblasti pro zadané umístění. Pokud zvolíte Země/oblasti, můžete volitelně zvolit zahrnutí neznámých oblastí.

- Vyberte Uložit.

Povolit pomocí zásad podmíněného přístupu:

- Přihlaste se do Azure Portalu.

- Přejděte na Azure AD B2C>zabezpečení>podmíněný přístup.

- Vyberte Novou politiku.

- Pojmenujte zásadu. Doporučujeme, aby organizace vytvořily smysluplný standard pro názvy zásad.

- V části Přiřazení vyberte Uživatelé a skupiny.

- V části Zahrnout vyberte Všichni uživatelé.

- V části Vyloučit vyberte Uživatelé a skupiny a zvolte nouzové nebo záložní účty vaší organizace.

- Vyberte Hotovo.

- V části Cloudové aplikace nebo akce>Zahrnout vyberte Všechny cloudové aplikace.

- Za podmínek>umístění

- Nastavte možnost Konfigurovat na hodnotu Ano.

- V části Zahrnout vyberte Vybraná umístění.

- Vyberte pojmenované umístění, které jste vytvořili.

- Klikněte na Vybrat.

- V části Řízení> přístupu vyberte Blokovat přístup a vyberte Vybrat.

- Potvrďte nastavení a nastavte Zapnout politiku na Zapnuto.

- Vyberte Vytvořit, abyste zásadu vytvořili a aktivovali.

Povolení šablony 3 s rozhraními API podmíněného přístupu (volitelné)

Pokud chcete vytvořit zásady podmíněného přístupu založené na umístění pomocí rozhraní API podmíněného přístupu, projděte si dokumentaci k rozhraním API podmíněného přístupu. Pokud chcete nastavit pojmenovaná umístění, projděte si dokumentaci pro pojmenovaná umístění.

Následující šablonu lze použít k vytvoření zásady podmíněného přístupu se zobrazovaným názvem "Template 3: Blokovat nepovolené lokality" v režimu jen pro sestavy.

{

"displayName": "Template 3: Block unallowed locations",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

},

"locations": {

"includeLocations": [

"b5c47916-b835-4c77-bd91-807ec08bf2a3"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"block"

]

}

}

Přidání podmíněného přístupu do toku uživatele

Po přidání zásady podmíněného přístupu Microsoft Entra povolte podmíněný přístup ve vašem uživatelském toku nebo ve vlastních zásadách. Když povolíte podmíněný přístup, nemusíte zadávat název zásady. Na jednotlivé uživatele se může kdykoli použít několik zásad podmíněného přístupu. V tomto případě má přednost nejtriktnější zásada řízení přístupu. Pokud například jedna zásada vyžaduje vícefaktorové ověřování, zatímco ostatní blokují přístup, je uživatel zablokovaný.

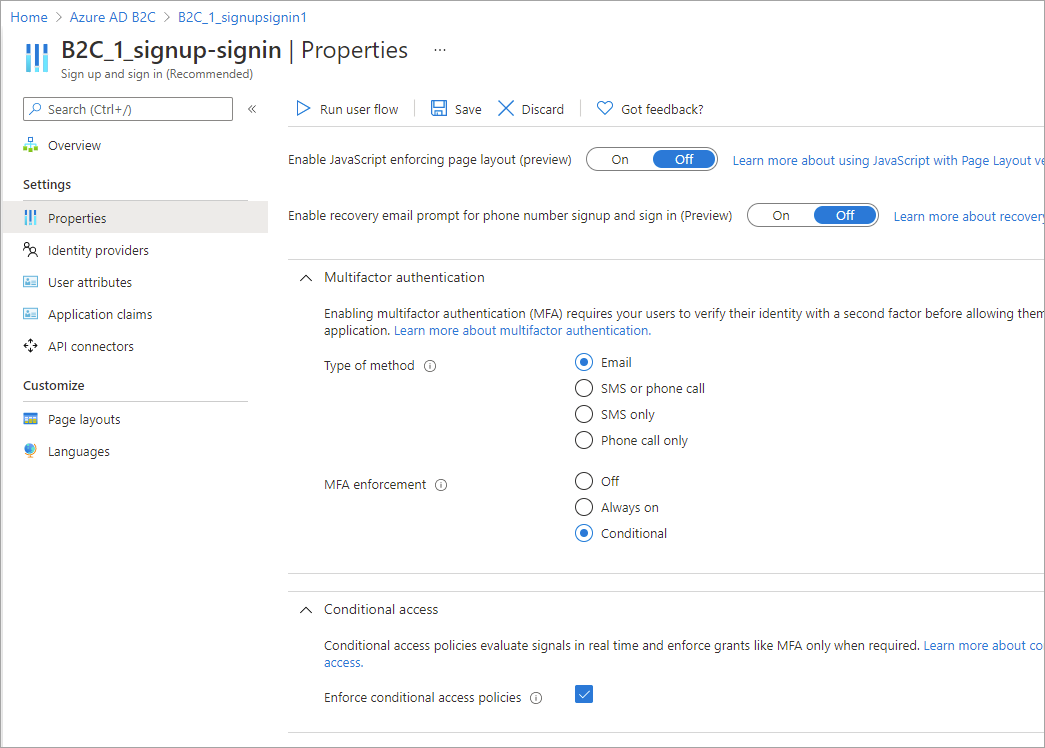

Povolení vícefaktorového ověřování (volitelné)

Při přidávání podmíněného přístupu k toku uživatele zvažte použití vícefaktorového ověřování (MFA). Uživatelé můžou používat jednorázový kód prostřednictvím SMS nebo hlasu, jednorázového hesla prostřednictvím e-mailu nebo jednorázového hesla (TOTP) prostřednictvím ověřovací aplikace pro vícefaktorové ověřování. Nastavení vícefaktorového ověřování se konfiguruje odděleně od nastavení podmíněného přístupu. Můžete si vybrat z těchto možností vícefaktorového ověřování:

- Vypnuto – Vícefaktorové ověřování se během přihlašování nikdy nevynucuje a uživatelé se během registrace nebo přihlášení nezobrazí výzva k registraci do vícefaktorového ověřování.

- Vždy zapnuté – vícefaktorové ověřování je vždy povinné bez ohledu na nastavení podmíněného přístupu. Během registrace se uživatelům zobrazí výzva k registraci do vícefaktorového ověřování. Pokud uživatelé ještě nejsou zaregistrovaní v MFA, během přihlašování se jim zobrazí výzva k registraci.

-

Podmíněný – Během registrace a přihlášení se uživatelům zobrazí výzva k registraci do vícefaktorového ověřování (noví uživatelé i stávající uživatelé, kteří nejsou zaregistrovaní v MFA). Při přihlašování se vícefaktorové ověřování vynucuje jenom v případě, že je vyžaduje aktivní vyhodnocení zásad podmíněného přístupu:

- Pokud je výsledkem bezriziková vícefaktorová výzva, je vícefaktorové ověřování vynuceno. Pokud uživatel ještě není zaregistrovaný v MFA, zobrazí se výzva k registraci.

- Pokud je výsledkem výzva vícefaktorového ověřování kvůli riziku a uživatel není zaregistrovaný v MFA, přihlášení se zablokuje.

Poznámka:

S obecnou dostupností podmíněného přístupu v Azure AD B2C se teď uživatelům při registraci zobrazí výzva k registraci metody MFA. Všechny toky uživatelů registrace, které jste vytvořili před obecnou dostupností, nebudou toto nové chování automaticky odrážet, ale toto chování můžete zahrnout vytvořením nových toků uživatelů.

Pokud chcete povolit podmíněný přístup pro tok uživatele, ujistěte se, že verze podporuje podmíněný přístup. Tyto verze toku uživatele jsou označené doporučeným popiskem.

- Přihlaste se do Azure Portalu.

- Pokud máte přístup k více tenantům, vyberte ikonu Nastavení v horní nabídce a přepněte se do svého tenanta Azure AD B2C z nabídky Adresáře + předplatná.

- V části Služby Azure vyberte Azure AD B2C. Nebo pomocí vyhledávacího pole vyhledejte a vyberte Azure AD B2C.

- V části Zásady vyberte Toky uživatelů. Pak vyberte tok uživatele.

- Vyberte Vlastnosti a ujistěte se, že tok uživatele podporuje podmíněný přístup. Vyhledejte nastavení s popiskem Podmíněný přístup.

- V části Vícefaktorové ověřování vyberte požadovaný typ metody a pak v části Vynucení vícefaktorového ověřování vyberte Podmíněný.

- V části Podmíněný přístup zaškrtněte políčko Vynutit zásady podmíněného přístupu .

- Vyberte Uložit.

Přidejte podmíněný přístup ke své zásadě

- Získejte příklad zásad podmíněného přístupu na GitHubu.

- V každém souboru nahraďte řetězec

yourtenantnázvem vašeho tenanta Azure AD B2C. Pokud je například název vašeho tenanta B2C contosob2c, všechny instanceyourtenant.onmicrosoft.comse stanoucontosob2c.onmicrosoft.com. - Nahrajte soubory zásad.

Nakonfigurujte údaj identity jiný než telefonní číslo pro vícefaktorové ověřování

V zásadách podmíněného přístupu výše metoda transformace deklarace identity zkontroluje, DoesClaimExist jestli deklarace identity obsahuje hodnotu, například pokud strongAuthenticationPhoneNumber deklarace identity obsahuje telefonní číslo.

Přeměna nároků není omezena na strongAuthenticationPhoneNumber nárok. V závislosti na scénáři můžete použít jakýkoli jiný nárok. V následujícím fragmentu XML je místo toho zkontrolován nárok strongAuthenticationEmailAddress. Vybraný nárok musí mít platnou hodnotu IsMfaRegistered, jinak je nárok nastaven na hodnotu False. Pokud je nastaven na False, vyhodnocení zásad podmíněného přístupu vrátí Block typ udělení, což uživateli brání v dokončení uživatelského procesu.

<ClaimsTransformation Id="IsMfaRegisteredCT" TransformationMethod="DoesClaimExist">

<InputClaims>

<InputClaim ClaimTypeReferenceId="strongAuthenticationEmailAddress" TransformationClaimType="inputClaim" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="IsMfaRegistered" TransformationClaimType="outputClaim" />

</OutputClaims>

</ClaimsTransformation>

Otestujte své vlastní zásady

- Vyberte zásadu

B2C_1A_signup_signin_with_caneboB2C_1A_signup_signin_with_ca_whatifa otevřete její stránku s přehledem. Pak vyberte Spustit tok uživatele. V části Aplikace vyberte webovou aplikaci1. Adresa URL odpovědi by se měla zobrazithttps://jwt.ms. - Zkopírujte adresu URL v části Spustit koncový bod toku uživatele.

- Pokud chcete simulovat rizikové přihlášení, otevřete Prohlížeč tor a pomocí adresy URL, kterou jste zkopírovali v předchozím kroku, se přihlaste k registrované aplikaci.

- Zadejte požadované informace na přihlašovací stránce a pak se pokuste přihlásit. Token se vrátí

https://jwt.msa měl by vám být zobrazen. V jwt.ms dekódovaném tokenu byste měli vidět, že přihlášení bylo zablokováno.

Testování toku uživatele

- Vyberte tok uživatele, který jste vytvořili, a otevřete jeho stránku přehledu a pak vyberte Spustit tok uživatele. V části Aplikace vyberte webovou aplikaci1. Adresa URL odpovědi by se měla zobrazit

https://jwt.ms. - Zkopírujte adresu URL v části Spustit koncový bod toku uživatele.

- Pokud chcete simulovat rizikové přihlášení, otevřete Prohlížeč tor a pomocí adresy URL, kterou jste zkopírovali v předchozím kroku, se přihlaste k registrované aplikaci.

- Zadejte požadované informace na přihlašovací stránce a pak se pokuste přihlásit. Token se vrátí

https://jwt.msa měl by vám být zobrazen. V jwt.ms dekódovaném tokenu byste měli vidět, že přihlášení bylo zablokováno.

Přehled výsledků podmíněného přístupu v sestavě auditu

Kontrola výsledku události podmíněného přístupu:

- Přihlaste se do Azure Portalu.

- Pokud máte přístup k více tenantům, vyberte ikonu Nastavení v horní nabídce a přepněte se do svého tenanta Azure AD B2C z nabídky Adresáře + předplatná.

- V části Služby Azure vyberte Azure AD B2C. Nebo pomocí vyhledávacího pole vyhledejte a vyberte Azure AD B2C.

- Pod Aktivity vyberte protokoly auditu.

- Vyfiltrujte protokol auditu nastavením Kategorie na B2C a nastavením typu prostředku aktivity na IdentityProtection. Potom vyberte Použít.

- Zkontrolujte aktivitu auditu až za posledních 7 dnů. Patří sem následující typy aktivit:

- Vyhodnocení zásad podmíněného přístupu: Tato položka protokolu auditu označuje, že se během ověřování provedlo vyhodnocení podmíněného přístupu.

- Náprava uživatele: Tato položka označuje, že koncovému uživateli byly splněny udělení nebo požadavky zásad podmíněného přístupu a tato aktivita byla hlášena rizikovému modulu pro zmírnění (snížení rizika) uživatele.

- Výběrem položky protokolu Vyhodnoťte zásady podmíněného přístupu v seznamu otevřete stránku Podrobnosti o aktivitě: Protokol auditu, která zobrazuje identifikátory protokolu auditu spolu s těmito informacemi v části Další podrobnosti:

- ConditionalAccessResult: Oprávnění vyžadované vyhodnocením podmíněné politiky.

- AppliedPolicies: Seznam všech zásad podmíněného přístupu, ve kterých byly splněny podmínky, a zásady jsou zapnuté.

- ReportingPolicies: Seznam zásad podmíněného přístupu, které byly nastaveny na režim pouze pro hlášení a kde se splnily podmínky.

Související obsah

Přizpůsobení uživatelského rozhraní v toku uživatele Azure AD B2C