Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Důležité

Od 1. května 2025 už nebude Azure AD B2C k dispozici k nákupu pro nové zákazníky. Další informace najdete v našich nejčastějších dotazech.

Tento článek je průvodcem o službě Azure Active Directory B2C a poskytuje podrobnější úvod ke službě. Zde probereme primární prostředky, se kterými pracujete ve službě, s jejími funkcemi a dozvíte se, jak zákazníkům ve vašich aplikacích poskytnout plně vlastní prostředí identit.

Tenant Azure AD B2C

V Azure Active Directory B2C (Azure AD B2C) představuje tenant vaši organizaci a je adresář uživatelů. Každý tenant Azure AD B2C je odlišný a oddělený od ostatních tenantů Azure AD B2C. Tenant Azure AD B2C se také liší od tenanta Microsoft Entra, kterého už možná máte.

Primární prostředky, se kterými pracujete v tenantovi Azure AD B2C, jsou:

- Adresář – Tady Azure AD B2C ukládá přihlašovací údaje uživatelů, data profilu a registrace vašich aplikací.

- Registrace aplikací – K povolení správy identit můžete zaregistrovat webové, mobilní a nativní aplikace v Azure AD B2C. Můžete také zaregistrovat všechna rozhraní API, která chcete chránit pomocí Azure AD B2C.

-

Toky uživatelů a vlastní zásady – slouží k vytváření prostředí identit pro vaše aplikace s integrovanými toky uživatelů a plně konfigurovatelnými vlastními zásadami:

- Toky uživatelů vám pomůžou rychle povolit běžné úlohy identit, jako jsou registrace, přihlášení a úpravy profilu.

- Vlastní zásady umožňují vytvářet složité pracovní postupy identit jedinečné pro vaši organizaci, zákazníky, zaměstnance, partnery a občany.

-

Možnosti přihlášení – Azure AD B2C nabízí uživatelům aplikací různé možnosti registrace a přihlašování :

- Uživatelské jméno, e-mail a přihlášení k telefonu – Místní účty Azure AD B2C můžete nakonfigurovat tak, aby se mohly zaregistrovat a přihlásit pomocí uživatelského jména, e-mailové adresy, telefonního čísla nebo kombinace metod.

- Zprostředkovatelé sociálních identit – Můžete federovat se sociálními poskytovateli, jako je Facebook, LinkedIn nebo X.

- Externí zprostředkovatelé identity – Můžete také federovat pomocí standardních protokolů identit, jako je OAuth 2.0, OpenID Connect a další.

- Klíče – Přidání a správa šifrovacích klíčů pro podepisování a ověřování tokenů, tajných klíčů klienta, certifikátů a hesel

Tenant Azure AD B2C je první prostředek, který je potřeba vytvořit, abyste mohli začít s Azure AD B2C. Naučte se jak:

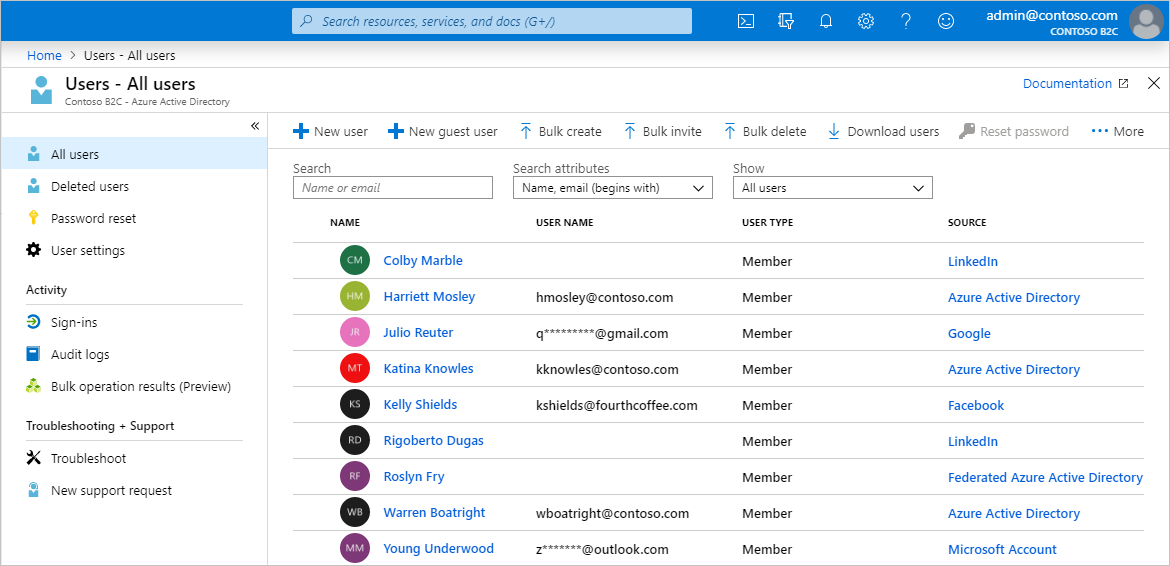

Účty v Azure AD B2C

Azure AD B2C definuje několik typů uživatelských účtů. Microsoft Entra ID, Microsoft Entra B2B a Azure Active Directory B2C sdílejí tyto typy účtů.

- Pracovní účet – Uživatelé s pracovními účty můžou spravovat prostředky v tenantovi a s rolí správce můžou také spravovat tenanty. Uživatelé s pracovními účty můžou vytvářet nové zákaznické účty, resetovat hesla, zablokovat nebo odblokovat účty a nastavit oprávnění nebo přiřadit účet ke skupině zabezpečení.

- Účet hosta – Jedná se o externí uživatele, které pozvete do svého tenanta jako hosty. Typickým scénářem pozvání uživatele typu host do tenanta Azure AD B2C je sdílení odpovědností za správu.

- Spotřebitelský účet – Jedná se o účty spravované uživatelskými toky v Azure AD B2C a vlastními zásadami pro správu.

Obrázek: Uživatelský adresář v rámci tenanta Azure AD B2C na webu Azure Portal

Uživatelské účty

S uživatelským účtem se uživatelé můžou přihlásit k aplikacím, které jste zabezpečili pomocí Azure AD B2C. Uživatelé s uživatelskými účty ale nemají přístup k prostředkům Azure, například k webu Azure Portal.

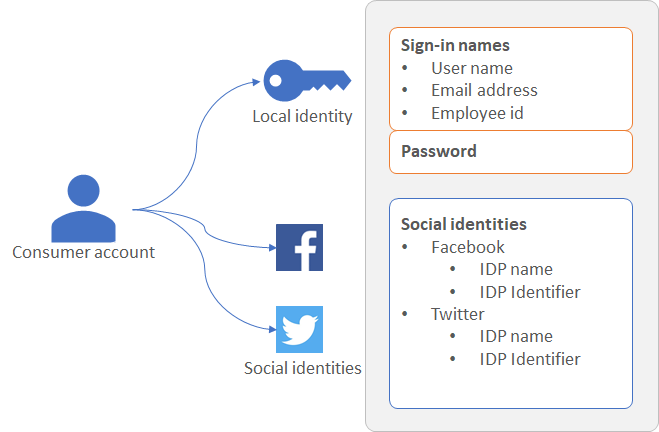

Uživatelský účet může být přidružený k těmto typům identit:

- Místní identita s uživatelským jménem a heslem uloženým místně v adresáři Azure AD B2C. Tyto identity často označujeme jako "místní účty".

- Sociální nebo podnikové identity, kde identitu uživatele spravuje federovaný zprostředkovatel identity. Například Facebook, Google, Microsoft, ADFS nebo Salesforce.

Uživatel s uživatelským účtem se může přihlásit s více identitami. Například uživatelské jméno, e-mail, ID zaměstnance, ID státní správy a další. Jeden účet může mít více identit, místní i sociální sítě.

Obrázek: Jeden uživatelský účet s více identitami v Azure AD B2C

Další informace najdete v tématu Přehled uživatelských účtů v Azure Active Directory B2C.

Možnosti přihlášení k místnímu účtu

Azure AD B2C nabízí různé způsoby, jak uživatele ověřit. Uživatelé se můžou přihlásit k místnímu účtu pomocí uživatelského jména a hesla, ověření telefonu (označovaného také jako ověřování bez hesla). Přihlášení e-mailem je automaticky povolené v nastavení poskytovatele identity lokálního účtu.

Přečtěte si další informace o možnostech přihlášení nebo o tom, jak nastavit zprostředkovatele identity místního účtu.

Atributy profilu uživatele

Azure AD B2C umožňuje spravovat běžné atributy profilů uživatelských účtů. Například zobrazované jméno, příjmení, dané jméno, město a další.

Můžete také rozšířit základní schéma ID Microsoft Entra a uložit další informace o uživatelích. Například země/oblast rezidence, upřednostňovaný jazyk a předvolby, jako je to, jestli se chtějí přihlásit k odběru bulletinu nebo povolit vícefaktorové ověřování. Další informace najdete tady:

Přihlášení s externími poskytovateli identity

Azure AD B2C můžete nakonfigurovat tak, aby se uživatelé mohli k aplikaci přihlásit pomocí přihlašovacích údajů od zprostředkovatelů sociálních a podnikových identit. Azure AD B2C může federovat s zprostředkovateli identit, které podporují protokoly OAuth 1.0, OAuth 2.0, OpenID Connect a SAML. Například Facebook, účet Microsoft, Google, X a Active Directory Federation Service (AD FS).

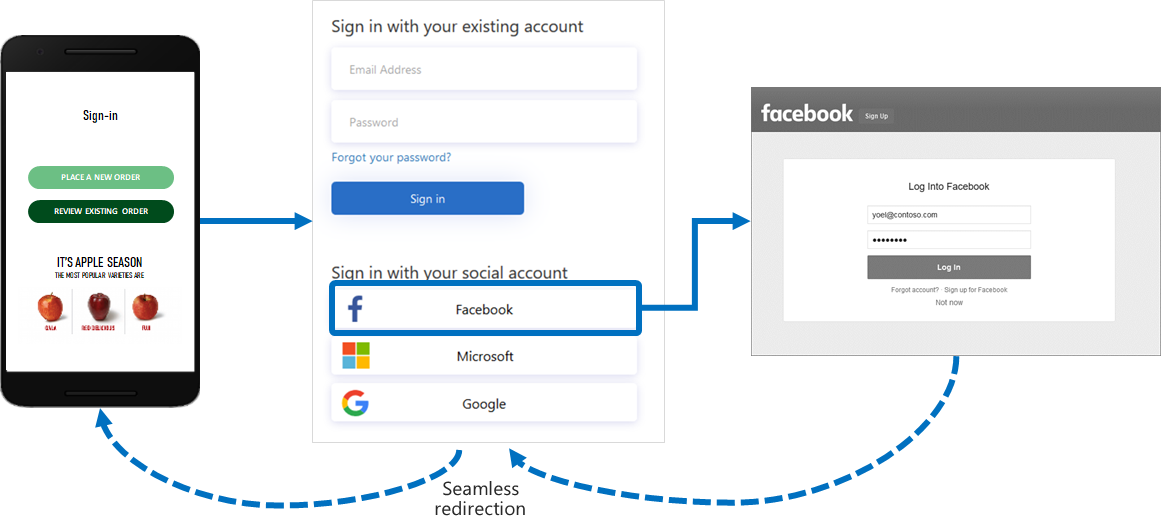

S externími zprostředkovateli identit můžete svým uživatelům nabídnout možnost přihlásit se pomocí stávajících sociálních nebo podnikových účtů, aniž byste museli vytvářet nový účet jenom pro vaši aplikaci.

Na registrační nebo přihlašovací stránce Azure AD B2C je zobrazen seznam externích poskytovatelů identity, které si uživatel může zvolit pro přihlášení. Jakmile vyberou některého z externích zprostředkovatelů identity, přesměrují se na web vybraného poskytovatele a dokončí proces přihlášení. Jakmile se uživatel úspěšně přihlásí, vrátí se do Azure AD B2C pro ověření účtu ve vaší aplikaci.

Další informace o zprostředkovatelích identit najdete v tématu Přidání zprostředkovatelů identity do aplikací v Azure Active Directory B2C.

Zážitky identity: toky uživatelů nebo vlastní zásady

V Azure AD B2C můžete definovat obchodní logiku, kterou uživatelé sledují, abyste získali přístup k vaší aplikaci. Můžete například určit posloupnost kroků, které uživatelé sledují při přihlášení, registraci, úpravě profilu nebo resetování hesla. Po dokončení sekvence uživatel získá token a získá přístup k vaší aplikaci.

V Azure AD B2C existují dva způsoby, jak poskytnout uživatelské prostředí identit:

Toky uživatelů – jedná se o předem připravené, integrované konfigurační zásady, které poskytujeme, abyste mohli vytvářet prostředí pro registraci, přihlášení a úpravy zásad během několika minut.

Vlastní zásady – Ty umožňují vytvářet vlastní cesty uživatelů pro scénáře komplexního prostředí identit.

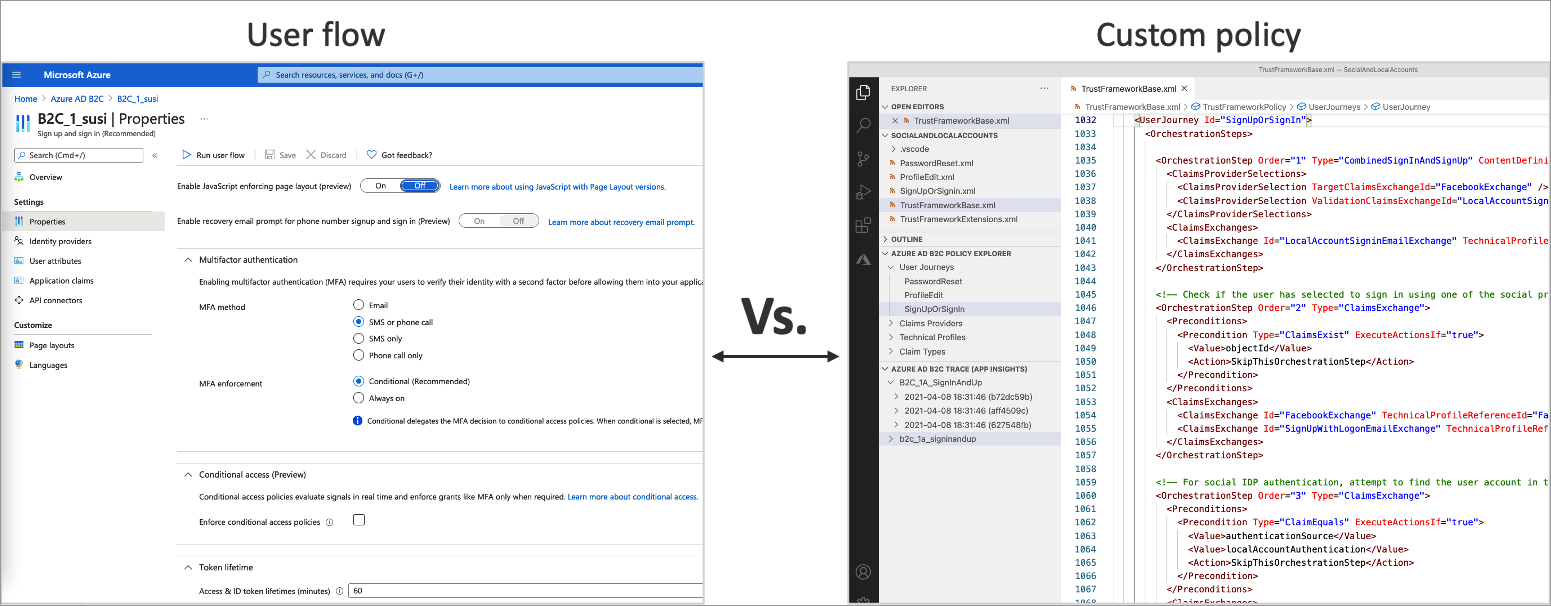

Následující snímek obrazovky ukazuje uživatelské rozhraní nastavení toku uživatele oproti konfiguračním souborům vlastních zásad.

Další informace o tocích uživatelů a vlastních zásadách a pomoc s rozhodováním, která metoda bude pro vaše obchodní potřeby nejvhodnější, najdete v tématu Přehled toků uživatelů a vlastních zásad.

Uživatelské rozhraní

V Azure AD B2C můžete vytvářet prostředí identit uživatelů tak, aby se zobrazené stránky bez problémů schovávají s vzhledem a chováním vaší značky. Při procházení cest identit vaší aplikace získáte téměř úplnou kontrolu nad obsahem HTML a CSS, který se uživatelům zobrazí. Díky této flexibilitě můžete udržovat konzistenci značky a vizuálu mezi vaší aplikací a Azure AD B2C.

Poznámka:

Přizpůsobení stránek vykreslovaných třetími stranami při použití účtů sociálních sítí je omezené na možnosti poskytované zprostředkovatelem identity a jsou mimo kontrolu Azure AD B2C.

Informace o přizpůsobení uživatelského rozhraní najdete tady:

- Přizpůsobení uživatelského rozhraní

- Přizpůsobení uživatelského rozhraní pomocí šablon HTML

- Povolení JavaScriptu a výběr verze rozložení stránky

Vlastní doména

Doménu Azure AD B2C můžete upravit v přesměrovacích URI vaší aplikace. Vlastní doména umožňuje vytvořit bezproblémové prostředí, aby se stránky, které se zobrazují, hladce prolínaly s názvem domény vaší aplikace. Z pohledu uživatele zůstanou ve vaší doméně během procesu přihlašování místo přesměrování na výchozí doménu Azure AD B2C .b2clogin.com.

Další informace najdete v tématu Povolení vlastních domén.

Lokalizace

Přizpůsobení jazyka v Azure AD B2C umožňuje přizpůsobit různé jazyky, aby vyhovovaly potřebám vašich zákazníků. Microsoft poskytuje lokalizace pro 36 jazyků, ale můžete také poskytnout vlastní lokalizace pro libovolný jazyk.

Podívejte se, jak lokalizace funguje v přizpůsobení jazyka v Azure Active Directory B2C.

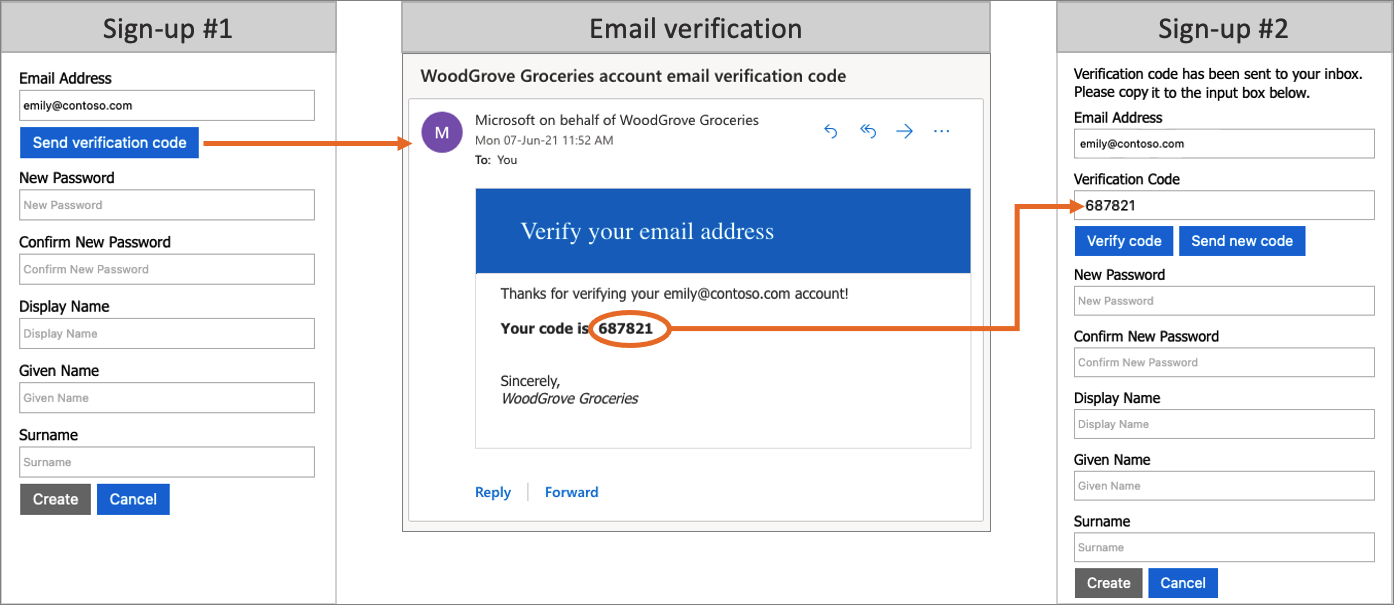

Ověření e-mailu

Azure AD B2C zajišťuje platnost e-mailových adres tím, že vyžaduje, aby je zákazníci ověřili během registrace a při obnovování hesla. Zabráníte tím také tomu, aby aktéři se zlými úmysly používali automatizované procesy k vygenerování podvodných účtů ve vašich aplikacích.

E-maily odeslané uživatelům, kteří se zaregistrují, můžete přizpůsobit tak, aby používali vaše aplikace. Pomocí poskytovatele e-mailu třetí strany můžete použít vlastní e-mailovou šablonu, adresu odesílatele a předmět, a také zajistit lokalizaci a vlastní nastavení jednorázových hesel (OTP). Další informace najdete tady:

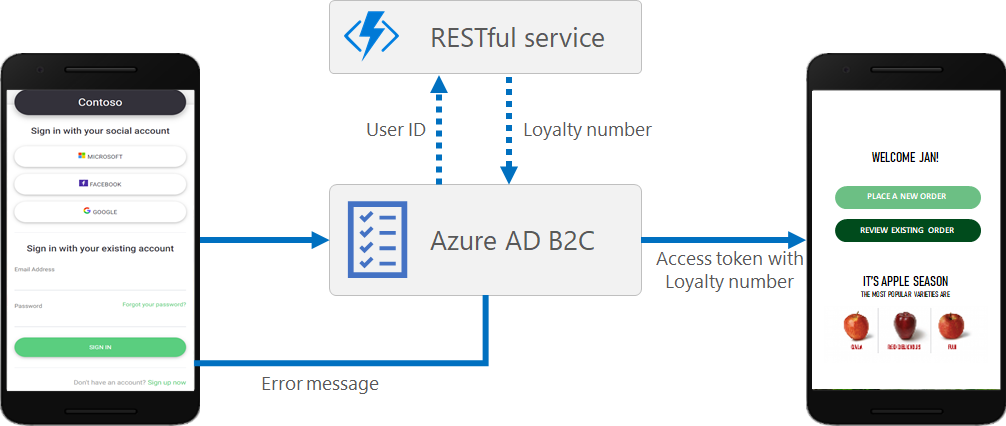

Přidání vlastní obchodní logiky a volání rozhraní RESTful API

S rozhraním RESTful API můžete integrovat jak toky uživatelů, tak vlastní zásady. Rozdíl spočívá v tom, že v tocích uživatelů provádíte volání na zadaných místech, zatímco ve vlastních politikách přidáte do procesu vlastní obchodní logiku. Tato funkce umožňuje načíst a používat data z externích zdrojů identit. Azure AD B2C může vyměňovat data se službou RESTful do:

- Umožňuje zobrazit vlastní uživatelsky přívětivé chybové zprávy.

- Ověřte vstup uživatele, aby se zabránilo zachování poškozených dat v adresáři uživatele. Můžete například upravit data zadaná uživatelem, jako je kapitalizace jejich křestního jména, pokud ho zadali malými písmeny.

- Obohacení uživatelských dat o další integraci s podnikovou obchodní aplikací

- Pomocí volání RESTful můžete odesílat nabízená oznámení, aktualizovat podnikové databáze, spouštět proces migrace uživatelů, spravovat oprávnění, auditovat databáze a provádět další akce.

Partnerské programy jsou dalším scénářem, který podporuje podpora Azure AD B2C pro volání rozhraní REST API. Vaše služba RESTful může například obdržet e-mailovou adresu uživatele, zadat dotaz na zákaznickou databázi a pak vrátit číslo věrnosti uživatele do Azure AD B2C.

Vrácená data mohou být uložena v účtu adresáře uživatele v Azure AD B2C. Data pak můžete dále vyhodnotit v dalších krocích zásad nebo je zahrnout do přístupového tokenu.

Volání rozhraní REST API můžete přidat v libovolném kroku na cestě uživatele definované vlastní zásadou. Můžete například volat rozhraní REST API:

- Během přihlašování těsně před tím, než Azure AD B2C ověří přihlašovací údaje

- Ihned po přihlášení

- Než Azure AD B2C vytvoří nový účet v adresáři

- Poté, co Azure AD B2C vytvoří nový účet v adresáři

- Před tím, než Azure AD B2C vydá přístupový token

Další informace najdete v tématu O konektorech rozhraní API v Azure AD B2C.

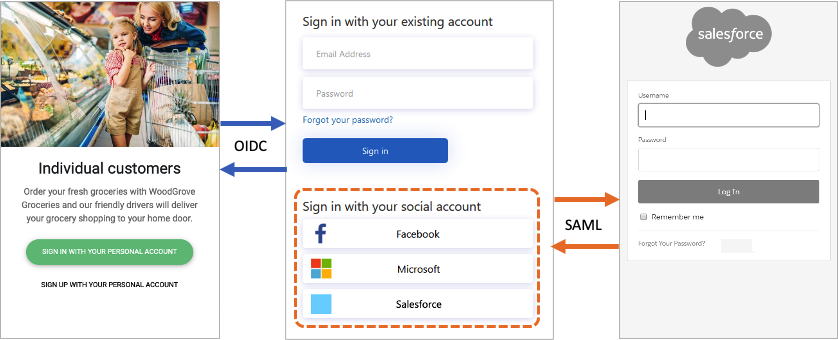

Protokoly a tokeny

Azure AD B2C pro aplikace podporuje protokoly OAuth 2.0, OpenID Connect a SAML pro cesty uživatelů. Vaše aplikace spustí cestu uživatele tak, že do Azure AD B2C vydá žádosti o ověření. Výsledkem požadavku na Azure AD B2C je token zabezpečení, jako je token ID, přístupový token nebo token SAML. Tento token zabezpečení definuje identitu uživatele v rámci aplikace.

Pro externí identity podporuje Azure AD B2C federaci s libovolnými zprostředkovateli identity OAuth 1.0, OAuth 2.0, OpenID Connect a SAML identity.

Následující diagram znázorňuje, jak může Azure AD B2C komunikovat pomocí různých protokolů ve stejném toku ověřování:

- Aplikace předávající strany spustí žádost o autorizaci pro Azure AD B2C pomocí OpenID Connect.

- Když se uživatel aplikace rozhodne přihlásit pomocí externího zprostředkovatele identity, který používá protokol SAML, Azure AD B2C vyvolá protokol SAML pro komunikaci s tímto zprostředkovatelem identity.

- Jakmile uživatel dokončí operaci přihlášení s externím zprostředkovatelem identity, Azure AD B2C pak vrátí token do aplikace předávající strany pomocí OpenID Connect.

Integrace aplikací

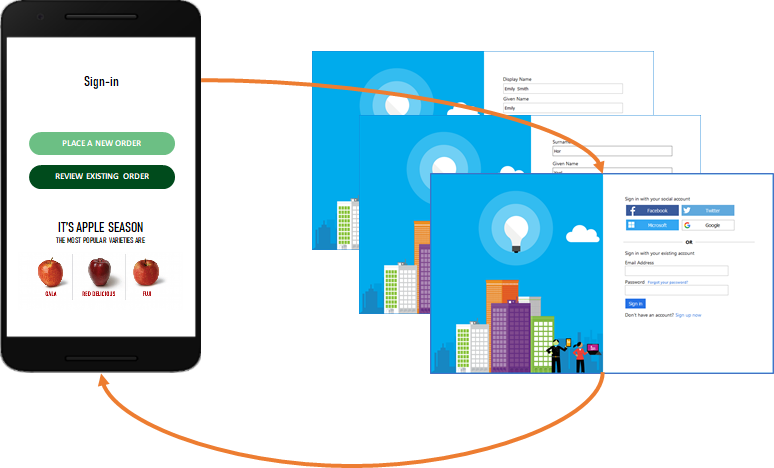

Když se uživatel chce přihlásit do vaší aplikace, aplikace zahájí žádost o autorizaci na koncový bod poskytovaný tokem uživatele nebo vlastní zásadou. Tok uživatele nebo vlastní zásady definují a řídí uživatelské prostředí. Když dokončí tok uživatele, například tok registrace nebo přihlášení , Azure AD B2C vygeneruje token a pak přesměruje uživatele zpět do vaší aplikace. Tento token je specifický pro Azure AD B2C a při používání sociálních účtů se nesmí zaměňovat s tokenem vydaným zprostředkovateli identity třetích stran. Informace o tom, jak používat tokeny třetích stran, najdete v tématu Předání přístupového tokenu zprostředkovatele identity do vaší aplikace v Azure Active Directory B2C.

Stejný tok uživatele nebo vlastní zásady může používat více aplikací. Jedna aplikace může používat více toků uživatelů nebo vlastních zásad.

Pokud se například chcete přihlásit k aplikaci, aplikace používá tok registrace nebo přihlášení uživatele. Jakmile se uživatel přihlásí, může chtít upravit svůj profil, takže aplikace zahájí další žádost o autorizaci, tentokrát pomocí toku uživatele pro úpravu profilu .

Vícefaktorové ověřování (MFA)

Vícefaktorové ověřování Azure AD B2C (MFA) pomáhá chránit přístup k datům a aplikacím při zachování jednoduchosti pro vaše uživatele. Poskytuje dodatečné zabezpečení tím, že vyžaduje druhou formu ověřování a poskytuje silné ověřování tím, že nabízí řadu snadno použitelných metod ověřování.

Vaši uživatelé mohou být vyzváni k vícefaktorovému ověřování, nebo nemusí, v závislosti na rozhodnutích ohledně konfigurace, která učiníte jako správce.

Další informace najdete v tématu Povolení vícefaktorového ověřování v Azure Active Directory B2C.

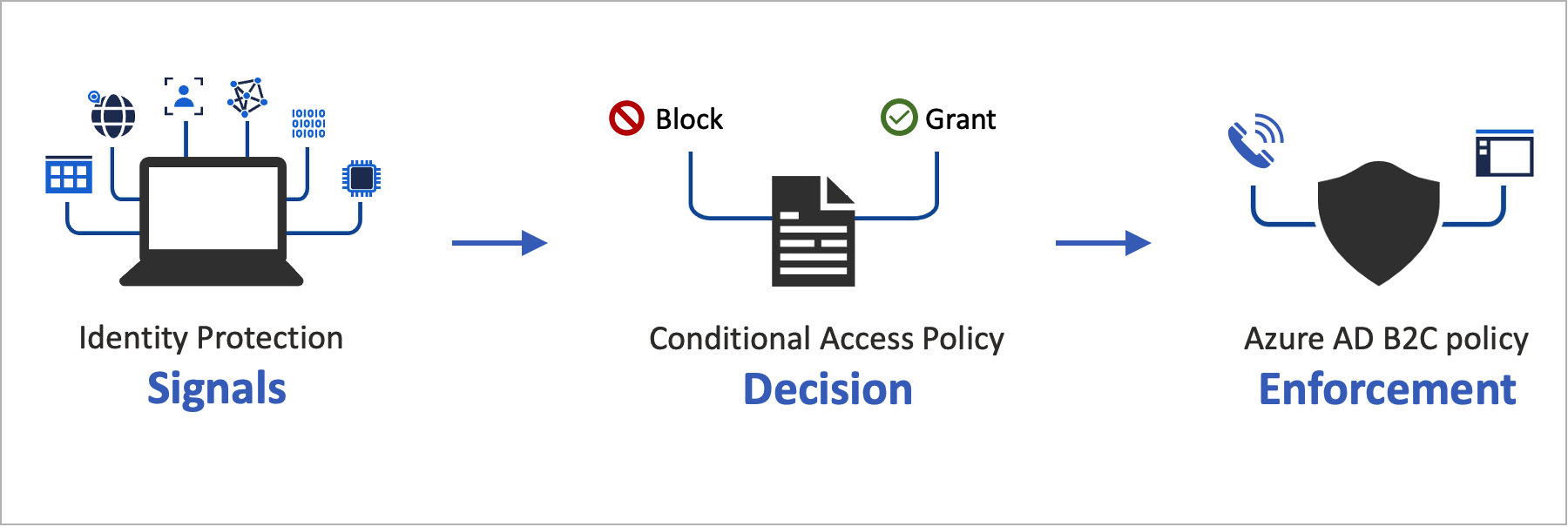

Podmíněný přístup

Funkce detekce rizik microsoft Entra ID Protection, včetně rizikových uživatelů a rizikových přihlášení, se automaticky detekují a zobrazí ve vašem tenantovi Azure AD B2C. Můžete vytvořit zásady podmíněného přístupu, které tyto detekce rizik používají k určení nápravných akcí a vynucení zásad organizace.

Azure AD B2C vyhodnocuje každou událost přihlášení a zajišťuje splnění všech požadavků zásad před udělením přístupu uživatele. Rizikoví uživatelé nebo riziková přihlášení můžou být zablokovaní nebo můžou být vyzváni k určitému řešení, jako je vícefaktorové ověřování (MFA). Další informace najdete v tématu Ochrana identit a podmíněný přístup.

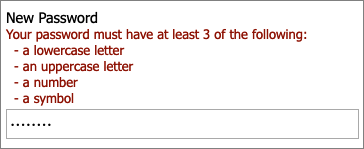

Složitost hesla

Během registrace nebo resetování hesla musí uživatelé zadat heslo, které splňuje pravidla složitosti. Azure AD B2C ve výchozím nastavení vynucuje zásady silného hesla. Azure AD B2C také poskytuje možnosti konfigurace pro určení požadavků na složitost hesel, která zákazníci používají při používání místních účtů.

Další informace najdete v tématu Konfigurace požadavků na složitost hesel v Azure AD B2C.

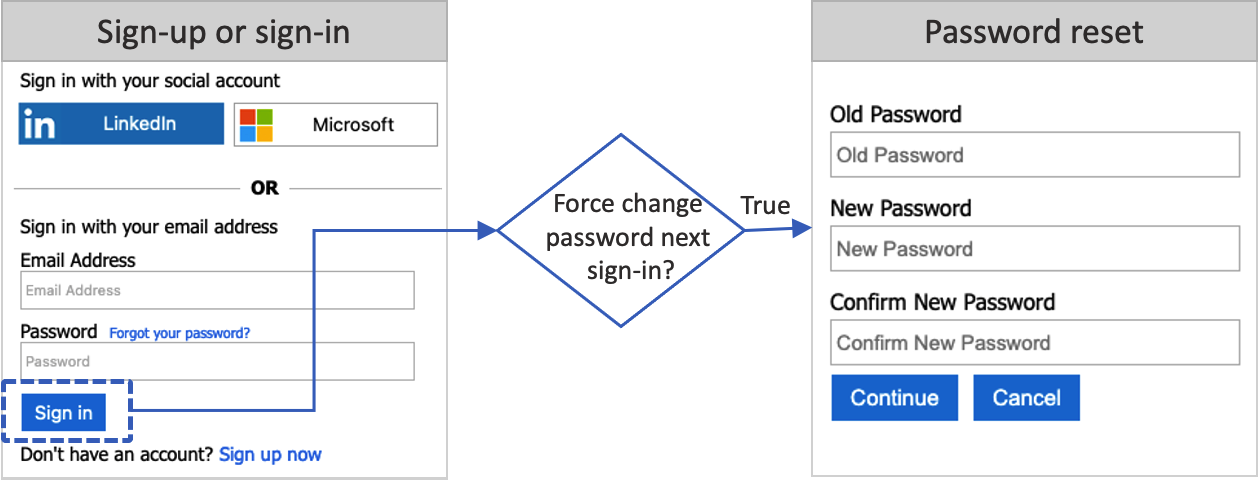

Vynucení resetování hesla

Jako správce tenanta Azure AD B2C můžete resetovat heslo uživatele , pokud uživatel zapomene heslo. Nebo můžete nastavit zásadu, která uživatelům pravidelně vynucuje resetování hesla. Další informace najdete v tématu Nastavení toku vynuceného resetování hesla.

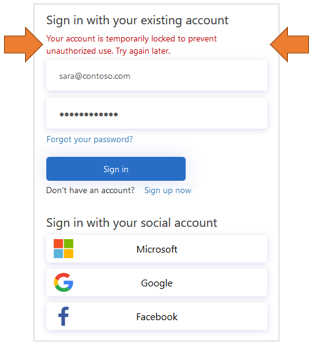

Uzamčení inteligentního účtu

Aby se zabránilo pokusům o odhadování hesla hrubou silou, Azure AD B2C používá sofistikovanou strategii k uzamčení účtů na základě IP adresy požadavku, zadaných hesel a několika dalších faktorů. Doba trvání uzamčení se automaticky zvýší na základě rizika a počtu pokusů.

Další informace o správě nastavení ochrany heslem najdete v tématu Zmírnění útoků na přihlašovací údaje v Azure AD B2C.

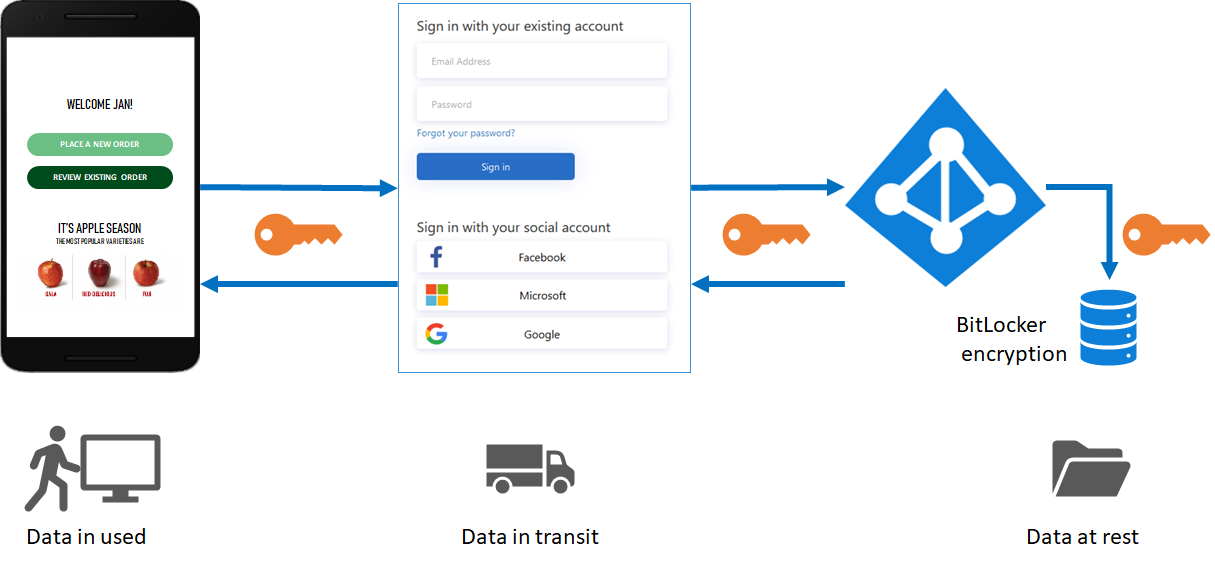

Ochrana prostředků a identit zákazníků

Azure AD B2C splňuje požadavky na zabezpečení, ochranu osobních údajů a další závazky popsané v Centru zabezpečení Microsoft Azure.

Relace jsou modelovány jako šifrovaná data, přičemž dešifrovací klíč je znám pouze službě tokenů zabezpečení Azure AD B2C (STS). Používá se silný šifrovací algoritmus AES-192. Všechny komunikační cesty jsou chráněny protokolem TLS kvůli důvěrnosti a integritě. Naše služba tokenů zabezpečení používá pro protokol TLS certifikát rozšířeného ověřování (EV). Obecně platí, že služba tokenů zabezpečení snižuje útoky na skriptování mezi weby (XSS) tím, že nevykresluje nedůvěryhodný vstup.

Přístup k uživatelským datům

Tenanti Azure AD B2C sdílejí mnoho charakteristik s podnikovými tenanty Microsoft Entra používanými pro zaměstnance a partnery. Mezi sdílené aspekty patří mechanismy pro zobrazení rolí správy, přiřazování rolí a auditování aktivit.

Role můžete přiřadit k řízení, kdo může provádět určité akce správy v Azure AD B2C, včetně:

- Vytváření a správa všech aspektů toků uživatelů

- Vytvoření a správa schématu atributů dostupných pro všechny toky uživatelů

- Konfigurace zprostředkovatelů identity pro použití v přímé federaci

- Vytváření a správa zásad architektury důvěryhodnosti v rozhraní Identity Experience Framework (vlastní zásady)

- Správa tajných kódů pro federaci a šifrování v rozhraní Identity Experience Framework (vlastní zásady)

Další informace o rolích Microsoft Entra, včetně podpory rolí správy Azure AD B2C, najdete v tématu Oprávnění role správce v Microsoft Entra ID.

Auditování a protokoly

Azure AD B2C vytvoří protokoly auditu obsahující informace o aktivitách týkajících se jeho prostředků, vydaných tokenech a přístupu správce. Protokoly auditu můžete použít k pochopení aktivit platformy a diagnostice problémů. Položky protokolu auditu jsou k dispozici brzy po aktivitě, která vygenerovala událost.

V protokolu auditu, který je k dispozici pro vašeho tenanta Azure AD B2C nebo pro konkrétního uživatele, najdete informace, mezi které patří:

- Aktivity týkající se autorizace uživatele pro přístup k prostředkům B2C (například správce, který přistupuje k seznamu zásad B2C)

- Aktivity související s atributy adresáře načtené při přihlášení správce pomocí webu Azure Portal

- Vytváření, čtení, aktualizace a odstraňování operací (CRUD) v aplikacích B2C

- Operace CRUD s klíči uloženými v kontejneru klíčů B2C

- Operace CRUD s prostředky B2C (například strategie a poskytovatelé identit)

- Ověření přihlašovacích údajů uživatele a vystavování tokenů

Další informace o protokolech auditu najdete v tématu Přístup k protokolům auditu Azure AD B2C.

Analýza využití

Azure AD B2C umožňuje zjistit, kdy se lidé zaregistrují nebo přihlásí do vaší aplikace, kde se nacházejí uživatelé a jaké prohlížeče a operační systémy používají.

Integrací Azure Application Insights do vlastních zásad Azure AD B2C získáte přehled o tom, jak se lidé zaregistrují, přihlásí, resetují svoje heslo nebo upraví svůj profil. Díky těmto znalostem můžete provádět rozhodnutí založená na datech pro nadcházející vývojové cykly.

Další informace najdete v tématu Sledování chování uživatelů v Azure Active Directory B2C pomocí Application Insights.

Rezidence dat a dostupnost oblastí

Služba Azure AD B2C je obecně dostupná po celém světě s možností rezidence dat v oblastech, jak je uvedeno v produktech dostupných v jednotlivých oblastech. Rezidence dat se určuje podle země nebo oblasti, kterou vyberete při vytváření tenanta.

Přečtěte si další informace o dostupnosti oblastí služeb Azure Active Directory B2C a rezidenci dat a smlouvě o úrovni služeb (SLA) pro Azure Active Directory B2C.

Automatizace pomocí rozhraní Microsoft Graph API

Ke správě adresáře Azure AD B2C použijte rozhraní MS Graph API. Můžete také vytvořit samotný adresář Azure AD B2C. Můžete spravovat uživatele, zprostředkovatele identit, toky uživatelů, vlastní zásady a další.

Přečtěte si další informace o správě Azure AD B2C pomocí Microsoft Graphu.

Omezení a omezení služby Azure AD B2C

Další informace o omezeních a omezeních služby Azure AD B2C

Další kroky

Teď, když máte hlubší přehled o funkcích a technických aspektech Azure Active Directory B2C: