Povolení vlastních domén pro Azure Active Directory B2C

Než začnete, pomocí selektoru Zvolit typ zásady zvolte typ zásady, kterou nastavujete. Azure Active Directory B2C nabízí dvě metody pro definování způsobu interakce uživatelů s vašimi aplikacemi: prostřednictvím předdefinovaných toků uživatelů nebo prostřednictvím plně konfigurovatelných vlastních zásad. Kroky vyžadované v tomto článku se pro každou metodu liší.

Tento článek popisuje, jak povolit vlastní domény v adresách URL pro přesměrování pro Azure Active Directory B2C (Azure AD B2C). Pokud používáte ověřenou vlastní doménu, máte výhody, jako jsou:

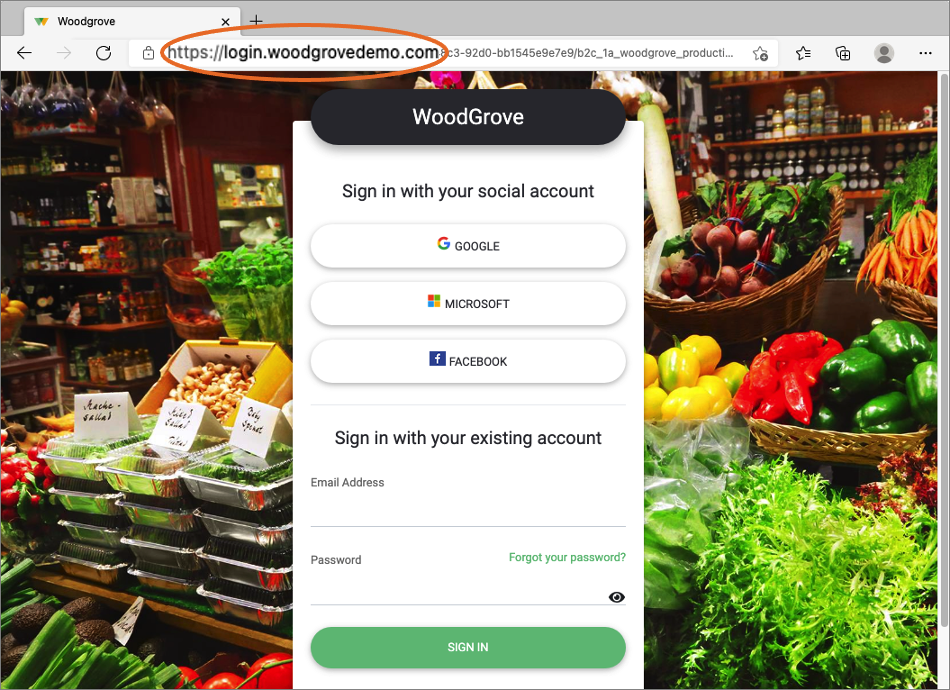

Poskytuje plynulejší uživatelské prostředí. Z pohledu uživatele zůstanou ve vaší doméně během procesu přihlášení místo přesměrování na výchozí název tenanta domény <Azure AD B2C.b2clogin.com.>

Když zůstanete ve stejné doméně pro vaši aplikaci během přihlašování, zmírníte dopad blokování souborů cookie třetích stran.

Zvýšíte počet objektů (uživatelských účtů a aplikací), které můžete vytvořit ve svém tenantovi Azure AD B2C z výchozích 1,25 milionů na 5,25 milionu.

Přehled vlastní domény

Vlastní domény pro Azure AD B2C můžete povolit pomocí služby Azure Front Door. Azure Front Door je globální vstupní bod, který používá globální hraniční síť Microsoftu k vytváření rychlých, zabezpečených a široce škálovatelných webových aplikací. Obsah Azure AD B2C můžete vykreslit za Službou Azure Front Door a pak nakonfigurovat možnost ve službě Azure Front Door pro doručování obsahu prostřednictvím vlastní domény v adrese URL vaší aplikace.

V tomto videu se dozvíte o vlastní doméně Azure AD B2C.

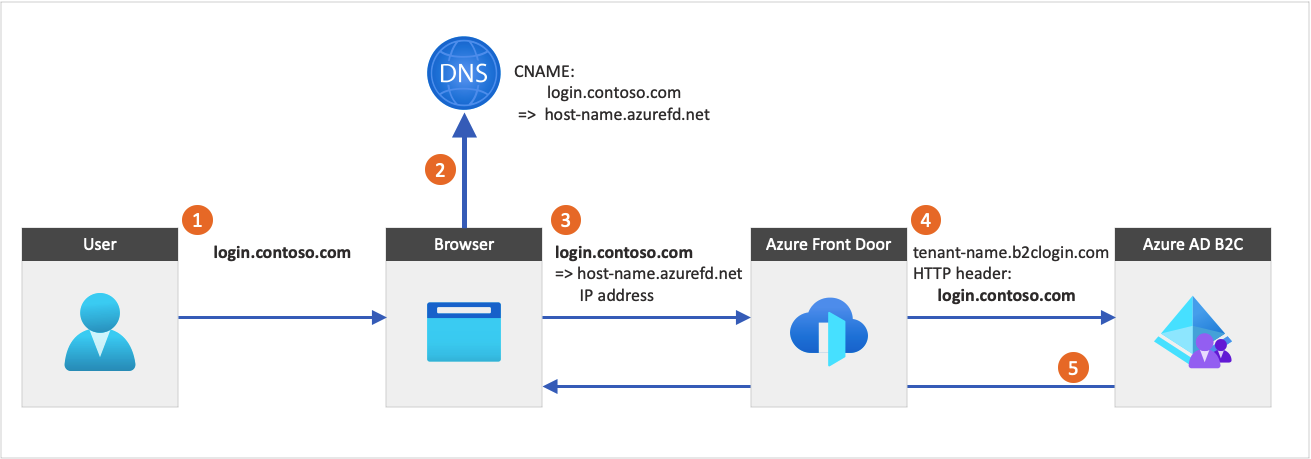

Následující diagram znázorňuje integraci služby Azure Front Door:

- V aplikaci uživatel vybere tlačítko pro přihlášení, které je přenese na přihlašovací stránku Azure AD B2C. Tato stránka určuje vlastní název domény.

- Webový prohlížeč přeloží název vlastní domény na IP adresu služby Azure Front Door. Během překladu DNS odkazuje záznam CNAME (Canonical Name) s vlastním názvem domény na výchozího front-endového hostitele služby Front Door (například

contoso-frontend.azurefd.net). - Provoz adresovaný vlastní doméně (například

login.contoso.com) se směruje na zadaného výchozího hostitele front-endu služby Front Door (contoso-frontend.azurefd.net). - Azure Front Door vyvolá obsah Azure AD B2C pomocí výchozí domény Azure AD B2C

<tenant-name>.b2clogin.com. Požadavek na koncový bod Azure AD B2C obsahuje původní vlastní název domény. - Azure AD B2C odpoví na požadavek zobrazením relevantního obsahu a původní vlastní domény.

Důležité

Připojení z prohlížeče ke službě Azure Front Door by vždy mělo používat protokol IPv4 místo protokolu IPv6.

Při používání vlastních domén zvažte následující:

- Můžete nastavit více vlastních domén. Maximální počet podporovaných vlastních domén najdete v tématu Omezení a omezení služby Microsoft Entra pro limity a omezení předplatného Azure AD B2C a služby Azure, kvóty a omezení pro Službu Azure Front Door.

- Azure Front Door je samostatná služba Azure, takže se vám budou účtovat další poplatky. Další informace najdete v tématu Ceny služby Front Door.

- Po konfiguraci vlastních domén budou mít uživatelé stále přístup k výchozímu názvu <domény Azure AD B2C název>_tenanta.b2clogin.com (pokud nepoužíváte vlastní zásady a nezablokujete přístup).

- Pokud máte více aplikací, migrujte je všechny do vlastní domény, protože prohlížeč ukládá relaci Azure AD B2C pod aktuálně používaným názvem domény.

Předpoklady

- Vytvořte tok uživatele, aby se uživatelé mohli zaregistrovat a přihlásit k vaší aplikaci.

- Zaregistrujte webovou aplikaci.

Krok 1: Přidání vlastního názvu domény do tenanta Azure AD B2C

Každý nový tenant Azure AD B2C má počáteční název domény, <název>_domény.onmicrosoft.com. Počáteční název domény nemůžete změnit ani odstranit, ale můžete přidat vlastní doménu.

Pokud chcete do tenanta Azure AD B2C přidat vlastní doménu, postupujte takto:

Přidejte vlastní název domény do ID Microsoft Entra.

Důležité

Pro tyto kroky se nezapomeňte přihlásit ke svému tenantovi Azure AD B2C a vybrat službu Microsoft Entra ID .

Přidejte informace o DNS do doménového registrátora. Po přidání vlastního názvu domény do Microsoft Entra ID vytvořte DNS

TXTneboMXzáznam pro vaši doménu. Vytvoření tohoto záznamu DNS pro vaši doménu ověřuje vlastnictví vašeho názvu domény.Následující příklady ukazují záznamy TXT pro login.contoso.com a account.contoso.com:

Název (název hostitele) Typ Data Přihlásit TXT MS=ms12345678 account TXT MS=ms87654321 Záznam TXT musí být přidružený k subdoméně nebo názvu hostitele domény. Například přihlašovací část domény contoso.com . Pokud je název hostitele prázdný nebo

@, id Microsoft Entra nebude moct ověřit vlastní doménu, kterou jste přidali. V následujících příkladech jsou oba záznamy nesprávně nakonfigurované.Název (název hostitele) Typ Data TXT MS=ms12345678 @ TXT MS=ms12345678 Ověřte vlastní název domény. Ověřte každou subdoménu nebo název hostitele, který plánujete použít. Pokud se například chcete přihlásit pomocí login.contoso.com a account.contoso.com, musíte ověřit jak subdomény, tak nejen contoso.com domény nejvyšší úrovně.

Důležité

Po ověření domény odstraňte záznam DNS TXT, který jste vytvořili.

Krok 2: Vytvoření nové instance služby Azure Front Door

Při vytváření služby Azure Front Door postupujte takto:

Přihlaste se k portálu Azure.

Pokud chcete zvolit adresář, který obsahuje předplatné Azure, které chcete použít pro Azure Front Door, a ne adresář obsahující vašeho tenanta Azure AD B2C, vyberte v horní nabídce ikonu Nastavení a v nabídce Adresáře a předplatná přepněte do tenanta Azure AD B2C.

Postupujte podle kroků v části Vytvoření profilu služby Front Door – Rychlé vytvoření a vytvoření služby Front Door pro vašeho tenanta Azure AD B2C pomocí následujících nastavení:

Key Hodnota Předplatné Vyberte své předplatné Azure. Skupina zdrojů Vyberte existující skupinu prostředků nebo vytvořte novou. Název Zadejte název profilu, například b2cazurefrontdoor.Úroveň Vyberte úroveň Standard nebo Premium. Úroveň Standard je optimalizovaná pro doručování obsahu. Úroveň Premium vychází z úrovně Standard a zaměřuje se na zabezpečení. Viz porovnání vrstev. Název koncového bodu Zadejte globálně jedinečný název koncového bodu, například b2cazurefrontdoor. Název hostitele koncového bodu se vygeneruje automaticky.Typ původu Vyberte Custom.Název hostitele původu Zadejte <tenant-name>.b2clogin.com. Nahraďte<tenant-name>názvem vašeho tenanta Azure AD B2C, napříkladcontoso.b2clogin.com.Ponechte Ukládání do mezipaměti a zásady WAF prázdné.

Po vytvoření prostředku Služby Azure Front Door vyberte Přehled a zkopírujte název hostitele koncového bodu. Vypadá to jako

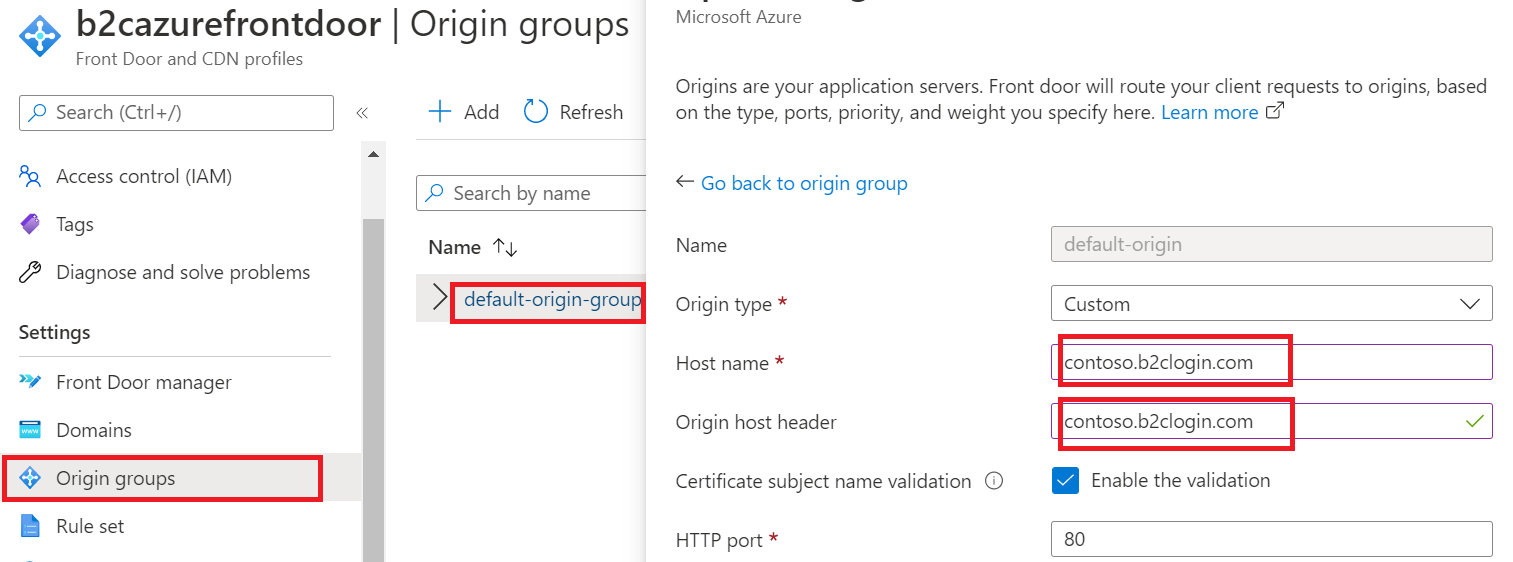

b2cazurefrontdoor-ab123e.z01.azurefd.net.Ujistěte se, že název hostitele a hlavička hostitele Origin vašeho původu mají stejnou hodnotu:

- V části Nastavení vyberte Skupiny původu.

- Ze seznamu vyberte svoji skupinu původu, například výchozí skupinu původu.

- V pravém podokně vyberte název hostitele Origin, například

contoso.b2clogin.com. - V podokně Aktualizovat zdroj aktualizujte název hostitele a hlavičku hostitele origin tak, aby měly stejnou hodnotu.

Krok 3: Nastavení vlastní domény ve službě Azure Front Door

V tomto kroku přidáte vlastní doménu, kterou jste zaregistrovali v kroku 1 , do služby Azure Front Door.

3.1. Vytvoření záznamu DNS CNAME

Pokud chcete přidat vlastní doménu, vytvořte záznam CNAME (Canonical Name) u svého poskytovatele domény. Záznam CNAME je typ záznamu DNS, který mapuje zdrojový název domény na cílový název domény (alias). Pro Azure Front Door je zdrojový název domény váš vlastní název domény a cílový název domény je výchozí název hostitele služby Front Door, který jste nakonfigurovali v kroku 2. Vytvořte novou instanci služby Azure Front Door. Například, b2cazurefrontdoor-ab123e.z01.azurefd.net.

Po ověření záznamu CNAME, který jste vytvořili, se provoz adresovaný zdrojové vlastní doméně (například login.contoso.com) směruje na zadaného cílového výchozího hostitele front-endu služby Front Door, například contoso-frontend.azurefd.net. Další informace najdete v tématu Přidání vlastní domény do služby Front Door.

Vytvoření záznamu CNAME pro vlastní doménu:

Přihlaste se k webu poskytovatele vaší vlastní domény.

Vyhledejte stránku pro správu záznamů DNS – projděte si dokumentaci poskytovatele nebo hledejte oblasti webu označené jako Domain Name (Název domény), DNS nebo Name Server Management (Správa názvových serverů).

Vytvořte položku záznamu CNAME pro svou vlastní doménu a vyplňte pole podle následující tabulky (názvy polí se můžou lišit):

Source Typ Cíl <login.contoso.com>CNAME contoso-frontend.azurefd.netZdroj: Zadejte vlastní název domény (například login.contoso.com).

Typ: Zadejte CNAME.

Cíl: Zadejte výchozího hostitele front-endu služby Front Door, který vytvoříte v kroku 2. Musí mít následující formát: <název_hostitele>.azurefd.net. Například,

contoso-frontend.azurefd.net.

Uloží vaše změny.

3.2. Přidružení vlastní domény ke službě Front Door

Na domovské stránce webu Azure Portal vyhledejte a vyberte

myb2cazurefrontdoorprostředek Služby Azure Front Door a otevřete ho.V nabídce vlevo v části Nastavení vyberte Domény.

Vyberte Přidat doménu.

Pro správu DNS vyberte Všechny ostatní služby DNS.

Jako vlastní doménu zadejte vlastní doménu, například

login.contoso.com.Ponechte ostatní hodnoty jako výchozí hodnoty a pak vyberte Přidat. Do seznamu se přidá vaše vlastní doména.

V části Stav ověření domény, kterou jste právě přidali, vyberte Čeká na vyřízení. Otevře se podokno s informacemi o záznamu TXT.

Přihlaste se k webu poskytovatele vaší vlastní domény.

Vyhledejte stránku pro správu záznamů DNS – projděte si dokumentaci poskytovatele nebo hledejte oblasti webu označené jako Domain Name (Název domény), DNS nebo Name Server Management (Správa názvových serverů).

Vytvořte nový záznam TXT DNS a vyplňte pole, jak je znázorněno níže:

- Název:

_dnsauth.contoso.com, ale musíte zadat jen_dnsauth. - Typ:

TXT - Hodnota: Něco jako

75abc123t48y2qrtsz2bvk.......

Po přidání záznamu TXT DNS se stav ověření v prostředku služby Front Door nakonec změní z čeká naschválení. Možná budete muset stránku znovu načíst, aby se změna stala.

- Název:

Vraťte se na web Azure Portal. V části Přidružení koncového bodu domény, kterou jste právě přidali, vyberte Nepřidruženo.

V části Vybrat koncový bod vyberte koncový bod názvu hostitele z rozevíracího seznamu.

V seznamu Vybrat trasy vyberte výchozí trasu a pak vyberte Přidružit.

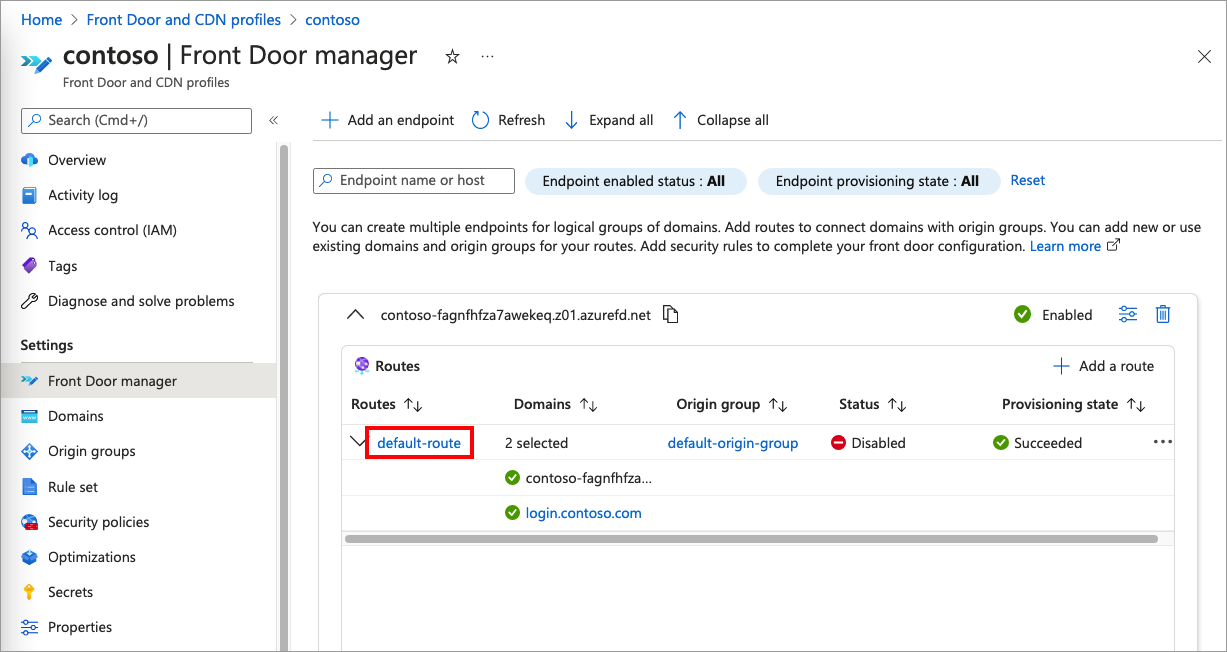

3.3. Povolení trasy

Výchozí trasa směruje provoz z klienta do služby Azure Front Door. Azure Front Door pak použije vaši konfiguraci k odesílání provozu do Azure AD B2C. Pokud chcete povolit výchozí trasu, postupujte podle těchto kroků.

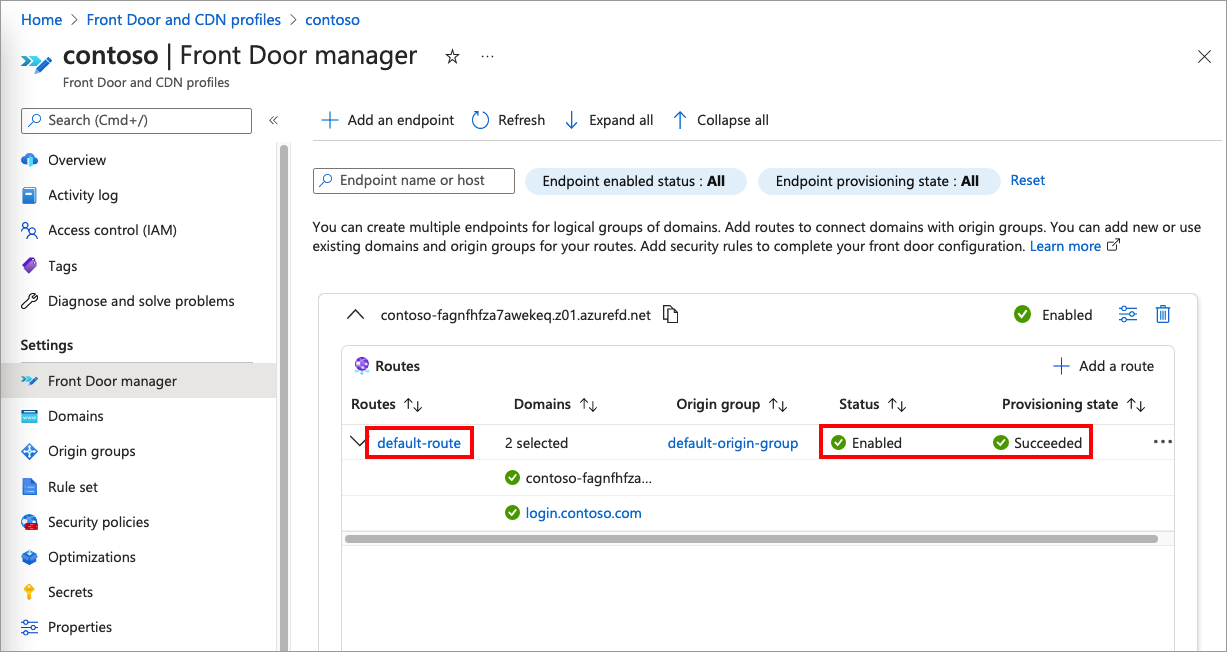

Vyberte správce služby Front Door.

Pokud chcete přidat povolení výchozí trasy, nejprve rozbalte koncový bod ze seznamu koncových bodů ve správci služby Front Door. Pak vyberte výchozí trasu.

Následující snímek obrazovky ukazuje, jak vybrat výchozí trasu.

Zaškrtněte políčko Povolit trasu.

Výběrem možnosti Aktualizovat uložte změny.

Krok 4: Konfigurace CORS

Pokud přizpůsobíte uživatelské rozhraní Azure AD B2C pomocí šablony HTML, musíte nakonfigurovat CORS s vlastní doménou.

Nakonfigurujte úložiště objektů blob v Azure pro sdílení prostředků mezi zdroji pomocí následujících kroků:

- Na webu Azure Portal přejděte ke svému účtu úložiště.

- V nabídce vyberte CORS.

- Pro Povolené původy zadejte

https://your-domain-name. Nahraďteyour-domain-namenázvem domény. Například,https://login.contoso.com. Při zadávání názvu tenanta používejte všechna malá písmena. - Pro povolené metody vyberte obě

GETaOPTIONS. - Jako povolené hlavičky zadejte hvězdičku (*).

- Pro vystavené hlavičky zadejte hvězdičku (*).

- Do maximálního věku zadejte 200.

- Zvolte Uložit.

Testování vlastní domény

Přihlaste se k portálu Azure.

Pokud máte přístup k více tenantům, v horní nabídce vyberte ikonu Nastavení a v nabídce Adresáře a předplatná přepněte do svého tenanta Azure AD B2C.

Na webu Azure Portal vyhledejte a vyberte Azure AD B2C.

V části Zásady vyberte Toky uživatelů (zásady).

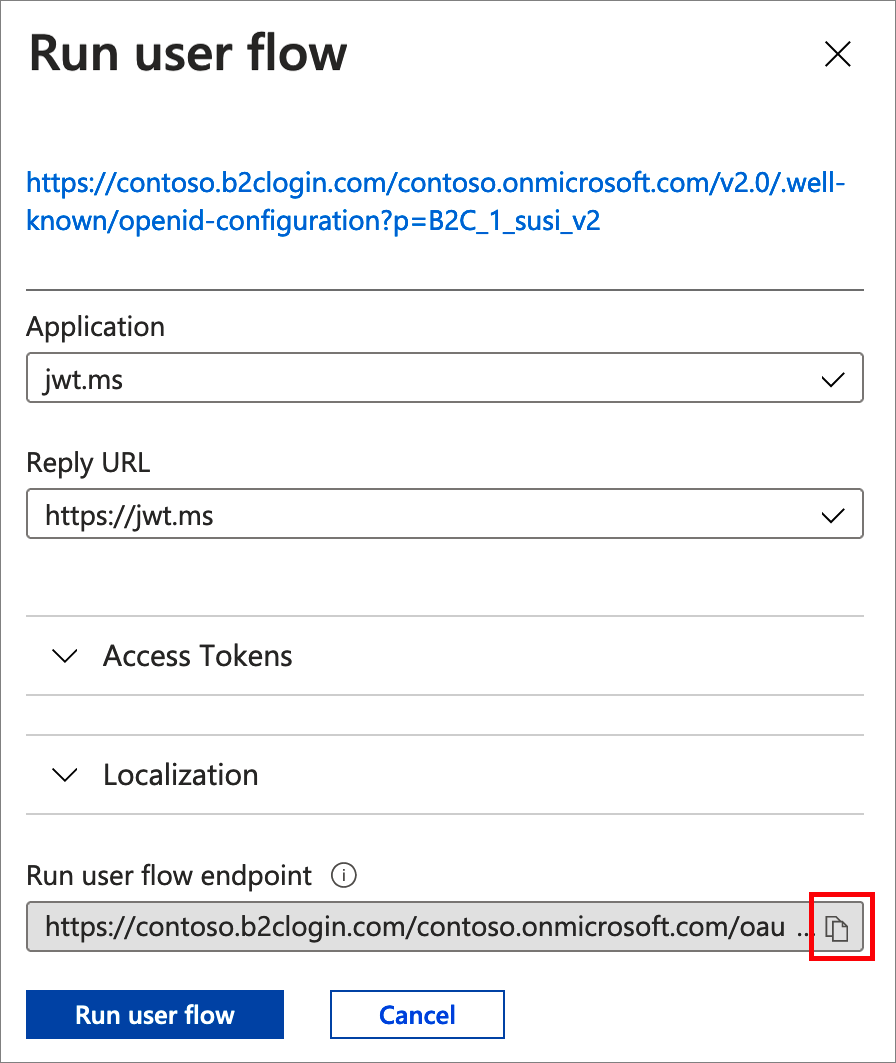

Vyberte tok uživatele a pak vyberte Spustit tok uživatele.

V případě aplikace vyberte webovou aplikaci s názvem webapp1 , kterou jste předtím zaregistrovali. Adresa URL odpovědi by se měla zobrazit

https://jwt.ms.Zkopírujte adresu URL v části Spustit koncový bod toku uživatele.

Pokud chcete simulovat přihlášení pomocí vlastní domény, otevřete webový prohlížeč a použijte zkopírovanou adresu URL. Nahraďte doménu Azure AD B2C (<název> tenanta.b2clogin.com) vlastní doménou.

Například místo:

https://contoso.b2clogin.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginpoužijte:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginOvěřte, že je správně načtena služba Azure AD B2C. Pak se přihlaste pomocí místního účtu.

Opakujte test se zbývajícími zásadami.

Konfigurace zprostředkovatele identity

Když se uživatel rozhodne přihlásit pomocí zprostředkovatele sociální identity, Azure AD B2C zahájí žádost o autorizaci a přenese uživatele na vybraného zprostředkovatele identity, aby dokončil proces přihlášení. Žádost o autorizaci určuje redirect_uri výchozí název domény Azure AD B2C:

https://<tenant-name>.b2clogin.com/<tenant-name>/oauth2/authresp

Pokud jste nakonfigurovali zásady tak, aby povolovaly přihlášení pomocí externího zprostředkovatele identity, aktualizujte identifikátory URI přesměrování OAuth vlastní doménou. Většina zprostředkovatelů identity umožňuje registrovat více identifikátorů URI přesměrování. Místo jejich nahrazení doporučujeme přidat identifikátory URI přesměrování, abyste mohli otestovat vlastní zásady, aniž by to mělo vliv na aplikace, které používají výchozí název domény Azure AD B2C.

V následujícím identifikátoru URI přesměrování:

https://<custom-domain-name>/<tenant-name>/oauth2/authresp

- Nahraďte <vlastní> název domény vlastním názvem domény.

- Nahraďte <název> tenanta názvem vašeho tenanta nebo ID tenanta.

Následující příklad ukazuje platný identifikátor URI přesměrování OAuth:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/authresp

Pokud se rozhodnete použít ID tenanta, platný identifikátor URI přesměrování OAuth by vypadal jako v následující ukázce:

https://login.contoso.com/11111111-1111-1111-1111-111111111111/oauth2/authresp

Metadata zprostředkovatelů identity SAML by vypadala jako v následující ukázce:

https://<custom-domain-name>.b2clogin.com/<tenant-name>/<your-policy>/samlp/metadata?idptp=<your-technical-profile>

Konfigurace aplikace

Po konfiguraci a otestování vlastní domény můžete aplikace aktualizovat tak, aby načetly adresu URL, která určuje vaši vlastní doménu jako název hostitele místo domény Azure AD B2C.

Integrace vlastní domény se vztahuje na koncové body ověřování, které k ověřování uživatelů používají zásady Azure AD B2C (toky uživatelů nebo vlastní zásady). Tyto koncové body můžou vypadat jako v následující ukázce:

https://<custom-domain>/<tenant-name>/<policy-name>/v2.0/.well-known/openid-configurationhttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/authorizehttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/token

Nahrazení:

- vlastní doména s vlastní doménou

- název tenanta s názvem tenanta nebo ID tenanta

- název zásady s názvem vaší zásady. Přečtěte si další informace o zásadách Azure AD B2C.

Metadata zprostředkovatele služeb SAML můžou vypadat jako v následující ukázce:

https://custom-domain-name/tenant-name/policy-name/Samlp/metadata

(Volitelné) Použití ID tenanta

Název tenanta B2C v adrese URL můžete nahradit identifikátorem GUID vašeho ID tenanta, abyste odebrali všechny odkazy na "b2c" v adrese URL. Identifikátor GUID ID tenanta najdete na stránce Přehled B2C na webu Azure Portal.

Můžete třeba změnit https://account.contosobank.co.uk/contosobank.onmicrosoft.com/ na https://account.contosobank.co.uk/<tenant ID GUID>/.

Pokud se rozhodnete místo názvu tenanta použít ID tenanta, nezapomeňte odpovídajícím způsobem aktualizovat identifikátory URI přesměrování OAuth zprostředkovatele identity. Další informace najdete v tématu Konfigurace zprostředkovatele identity.

Vystavování tokenů

Název vystavitele tokenu (iss) se změní na základě používané vlastní domény. Příklad:

https://<domain-name>/11111111-1111-1111-1111-111111111111/v2.0/

(Volitelné) Blokování přístupu k výchozímu názvu domény

Po přidání vlastní domény a konfiguraci aplikace budou mít uživatelé stále přístup k <doméně názvu> tenanta.b2clogin.com. Pokud chcete zabránit přístupu, můžete zásadu nakonfigurovat tak, aby zkontrolovala požadavek na autorizaci na seznam povolených domén. Název hostitele je název domény, který se zobrazí v adrese URL. Název hostitele je dostupný prostřednictvím {Context:HostName}překladačů deklarací identity. Pak můžete prezentovat vlastní chybovou zprávu.

- Získejte příklad zásady podmíněného přístupu, které kontrolují název hostitele z GitHubu.

- V každém souboru nahraďte řetězec

yourtenantnázvem vašeho tenanta Azure AD B2C. Pokud je například název vašeho tenanta B2C contosob2c, všechny instanceyourtenant.onmicrosoft.comse stanoucontosob2c.onmicrosoft.com. - Nahrajte soubory zásad v následujícím pořadí:

B2C_1A_TrustFrameworkExtensions_HostName.xmla pakB2C_1A_signup_signin_HostName.xml.

(Volitelné) Pokročilá konfigurace služby Azure Front Door

Můžete použít pokročilou konfiguraci služby Azure Front Door, jako je Azure Web Application Firewall (WAF). Azure WAF poskytuje centralizovanou ochranu webových aplikací před běžným zneužitím a ohrožením zabezpečení.

Při používání vlastních domén zvažte následující body:

- Zásady WAF musí být stejné jako profil služby Azure Front Door. Další informace o tom, jak vytvořit zásadu WAF pro použití se službou Azure Front Door, najdete v tématu Konfigurace zásad WAF.

- Funkce spravovaných pravidel WAF není oficiálně podporovaná, protože může způsobit falešně pozitivní výsledky a zabránit legitimním žádostem v předávání, takže používejte vlastní pravidla WAF jenom v případě, že vyhovují vašim potřebám.

Řešení problému

Azure AD B2C vrátí chybu, která nebyla nalezena.

- Příznak : Nakonfigurujete vlastní doménu, ale když se pokusíte přihlásit pomocí vlastní domény, zobrazí se chybová zpráva HTTP 404.

- Možné příčiny – Tento problém může souviset s konfigurací DNS nebo konfigurací back-endu služby Azure Front Door.

- Řešení:

- Ujistěte se, že je vlastní doména zaregistrovaná a úspěšně ověřená ve vašem tenantovi Azure AD B2C.

- Ujistěte se, že je vlastní doména správně nakonfigurovaná. Záznam

CNAMEpro vaši vlastní doménu musí odkazovat na výchozího hostitele front-endu služby Azure Front Door (například contoso-frontend.azurefd.net).

Naše služby momentálně nejsou k dispozici.

Příznak : Nakonfigurujete vlastní doménu, ale když se pokusíte přihlásit pomocí vlastní domény, zobrazí se následující chybová zpráva: Naše služby momentálně nejsou k dispozici. Pracujeme na co nejrychlejším obnovení všech služeb. Brzy se prosím vraťte.

Možné příčiny – Tento problém může souviset s konfigurací trasy služby Azure Front Door.

Řešení: Zkontrolujte stav výchozí trasy. Pokud je zakázaná, povolte trasu. Následující snímek obrazovky ukazuje, jak by měla vypadat výchozí trasa:

Azure AD B2C vrátí prostředek, který hledáte, byl odebrán, změnil se jeho název nebo je dočasně nedostupný.

- Příznak : Nakonfigurujete vlastní doménu, ale když se pokusíte přihlásit pomocí vlastní domény, získáte odebraný prostředek, který hledáte, změnil se jeho název nebo je dočasně nedostupná chybová zpráva.

- Možné příčiny – Tento problém může souviset s ověřením vlastní domény Microsoft Entra.

- Řešení: Ujistěte se, že je vlastní doména zaregistrovaná a úspěšně ověřená ve vašem tenantovi Azure AD B2C.

Identifikace zprostředkovatele vrátí chybu.

- Příznak – Po konfiguraci vlastní domény se můžete přihlásit pomocí místních účtů. Když se ale přihlásíte pomocí přihlašovacích údajů z externích zprostředkovatelů sociálních nebo podnikových identit, zprostředkovatel identity zobrazí chybovou zprávu.

- Možné příčiny – Když Azure AD B2C vezme uživatele, aby se přihlásil pomocí zprostředkovatele federované identity, určuje identifikátor URI přesměrování. Identifikátor URI přesměrování je koncový bod, do kterého zprostředkovatel identity vrací token. Identifikátor URI přesměrování je stejná doména, kterou vaše aplikace používá s žádostí o autorizaci. Pokud identifikátor URI přesměrování ještě není zaregistrovaný ve zprostředkovateli identity, nemusí důvěřovat novému identifikátoru URI přesměrování, což má za následek chybovou zprávu.

- Řešení – Postupujte podle kroků v části Konfigurace zprostředkovatele identity a přidejte nový identifikátor URI přesměrování.

Nejčastější dotazy

Když se pokusím spustit zásadu pomocí příkazu Spustit hned, proč se mi vlastní doména nezobrazuje?

Zkopírujte adresu URL, ručně změňte název domény a vložte ji zpět do prohlížeče.

Která IP adresa se prezentuje službě Azure AD B2C? IP adresa uživatele nebo IP adresa služby Azure Front Door?

Azure Front Door předá původní IP adresu uživatele. Jedná se o IP adresu, kterou uvidíte ve generování sestav auditu nebo ve vlastních zásadách.

Důležité

Pokud klient odešle hlavičku x-forwarded-for do služby Azure Front Door, Azure AD B2C použije x-forwarded-for jako IP adresu uživatele pro vyhodnocení podmíněného přístupu a {Context:IPAddress}překladače deklarací identity.

Můžu s B2C používat firewall webových aplikací (WAF) třetí strany?

Ano, Azure AD B2C podporuje BYO-WAF (Bring Your Own Web Application Firewall). Musíte ale otestovat WAF, abyste zajistili, že neblokuje nebo upozorňují legitimní požadavky na toky uživatelů Azure AD B2C nebo vlastní zásady. Zjistěte, jak nakonfigurovat Akamai WAF a Cloudflare WAF pomocí Azure AD B2C.

Je možné instanci služby Azure Front Door hostovat v jiném předplatném, než je můj tenant Azure AD B2C?

Ano, Azure Front Door může být v jiném předplatném.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro