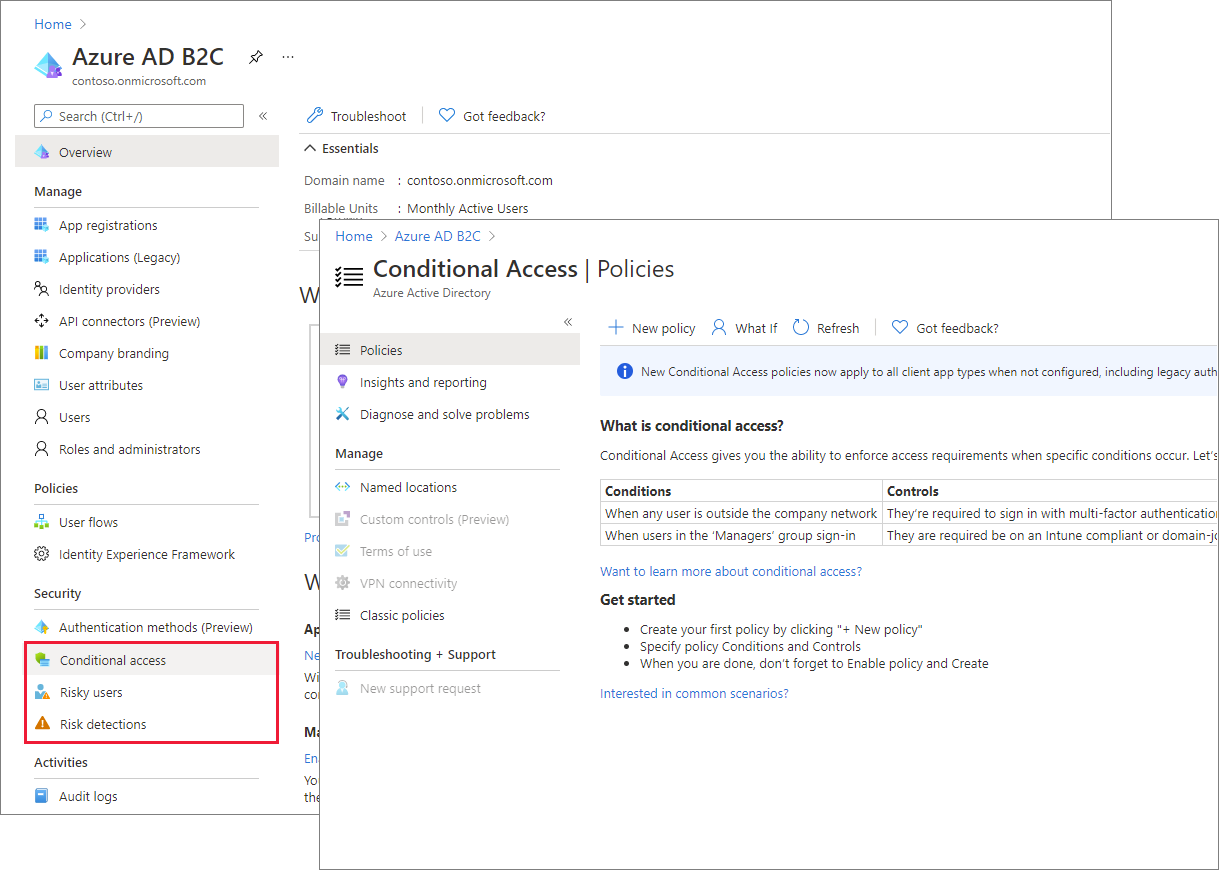

Identity Protection a podmíněný přístup pro Azure AD B2C

Vylepšete zabezpečení Služby Azure Active Directory B2C (Azure AD B2C) pomocí Microsoft Entra ID Protection a podmíněného přístupu. Funkce detekce rizik služby Identity Protection, včetně rizikových uživatelů a rizikových přihlášení, se automaticky detekují a zobrazují ve vašem tenantovi Azure AD B2C. Můžete vytvořit zásady podmíněného přístupu, které pomocí těchto detekcí rizik určují akce a vynucují zásady organizace. Tyto funkce společně poskytují vlastníkům aplikací Azure AD B2C větší kontrolu nad rizikovými ověřováními a zásadami přístupu.

Pokud už jste obeznámeni se službou Identity Protection a podmíněným přístupem v Microsoft Entra ID, bude používání těchto funkcí s Azure AD B2C dobře známé s drobnými rozdíly probíranými v tomto článku.

Poznámka

Azure AD B2C Premium P2 se vyžaduje k vytvoření rizikových zásad přihlašování. Tenanti Premium P1 můžou vytvořit zásadu, která je založená na zásadách umístění, aplikací, uživatelů nebo skupin. Další informace najdete v tématu Změna cenové úrovně Azure AD B2C.

Výhody služby Identity Protection a podmíněného přístupu pro Azure AD B2C

Spárováním zásad podmíněného přístupu s detekcí rizik služby Identity Protection můžete na riziková ověřování reagovat příslušnou akcí zásad.

- Získejte novou úroveň přehledu o rizicích ověřování pro vaše aplikace a zákaznickou základnu. Díky signálům z miliard měsíčních ověřování napříč Microsoft Entra ID a účtem Microsoft teď algoritmy detekce rizik označí ověřování jako nízké, střední nebo vysoké riziko pro ověřování místních uživatelů nebo občanů.

- Automaticky řešit rizika konfigurací vlastního adaptivního ověřování U zadaných aplikací můžete vyžadovat, aby určitá sada uživatelů poskytla druhý faktor ověřování, jako je to u vícefaktorového ověřování (MFA). Nebo můžete přístup zablokovat na základě zjištěné úrovně rizika. Stejně jako u jiných Azure AD prostředí B2C si můžete přizpůsobit výsledné prostředí koncových uživatelů pomocí hlasu, stylu a značky vaší organizace. Pokud uživatel nemůže získat přístup, můžete také zobrazit alternativy pro zmírnění rizik.

- Řízení přístupu na základě polohy, skupin a aplikací Podmíněný přístup lze také použít k řízení situací, které nejsou založené na riziku. Můžete například vyžadovat vícefaktorové ověřování pro zákazníky, kteří přistupují ke konkrétní aplikaci, nebo blokovat přístup z určitých geografických oblastech.

- Integrace s Azure AD toky uživatelů B2C a vlastními zásadami služby Identity Experience Framework Použijte stávající přizpůsobená prostředí a přidejte ovládací prvky, které potřebujete pro rozhraní s podmíněným přístupem. Můžete také implementovat pokročilé scénáře pro udělení přístupu, jako je přístup na základě znalostí nebo vlastní preferovaný poskytovatel vícefaktorového ověřování.

Rozdíly a omezení funkcí

Služba Identity Protection a podmíněný přístup v Azure AD B2C obecně fungují stejně jako v Microsoft Entra ID s následujícími výjimkami:

Microsoft Defender pro cloud není v Azure AD B2C k dispozici.

Identity Protection a podmíněný přístup nejsou podporované pro toky ropc mezi servery v tenantech Azure AD B2C.

V tenantech Azure AD B2C jsou detekce rizik služby Identity Protection dostupné pro místní i sociální identity, jako je Google nebo Facebook. U sociálních identit musí být aktivovaný podmíněný přístup. Detekce je omezená, protože přihlašovací údaje k účtu sociálních sítí spravuje externí zprostředkovatel identity.

V tenantech Azure AD B2C je k dispozici podmnožina detekce rizik služby Identity Protection. Viz Zkoumání rizik pomocí služby Identity Protection a Přidání podmíněného přístupu k tokům uživatelů.

Funkce dodržování předpisů zařízením podmíněného přístupu není dostupná v tenantech Azure AD B2C.

Integrace podmíněného přístupu s toky uživatelů a vlastními zásadami

V Azure AD B2C můžete aktivovat podmínky podmíněného přístupu z předdefinovaných toků uživatelů. Podmíněný přístup můžete také začlenit do vlastních zásad. Stejně jako u jiných aspektů toku uživatelů B2C je možné i zasílání zpráv v prostředí koncového uživatele přizpůsobit podle možností hlasu, značky a alternativ pro zmírnění rizik ve vaší organizaci. Viz Přidání podmíněného přístupu k tokům uživatelů.

Microsoft Graph API

Zásady podmíněného přístupu můžete spravovat také v Azure AD B2C pomocí Microsoft Graph API. Podrobnosti najdete v dokumentaci k podmíněnému přístupu a operacích Microsoft Graphu.