Generování uživatelského rozhraní Azure Enterprise: Zásady správného řízení předplatných

Poznámka:

Podnikové generování uživatelského rozhraní Azure bylo integrováno do architektury Microsoft Cloud Adoption Framework. Obsah v tomto článku je nyní reprezentován metodikou připravenosti architektury. Tento článek bude na začátku roku 2020 zastaralý. Pokud chcete začít používat nový proces, podívejte se na přehled metodologie připravenosti, cílové zóny Azure a aspekty cílové zóny.

Podniky stále častěji využívají veřejný cloud pro svou flexibilitu a flexibilitu. Spoléhají na silné stránky cloudu a generují výnosy a optimalizují využití prostředků pro firmu. Microsoft Azure poskytuje celou řadu služeb a možností, které podniky sestavují, jako jsou stavební bloky pro řešení široké škály úloh a aplikací.

Rozhodování o používání Microsoft Azure je jediným prvním krokem k dosažení výhod cloudu. Druhým krokem je pochopení toho, jak může podnik efektivně používat Azure, a identifikovat základní funkce, které je potřeba zavést k řešení otázek, jako jsou:

- "Mám obavy o suverenitu dat; jak můžu zajistit, aby moje data a systémy splňovaly naše zákonné požadavky?"

- "Návody vědět, co každý prostředek podporuje, abych si ho mohl účtovat a fakturovat ho přesně?"

- "Chci se ujistit, že vše, co nasazujeme nebo děláme ve veřejném cloudu, začíná s myšlením zabezpečení, jak to můžu usnadnit?"

Vyhlídka na prázdné předplatné bez zábradlí je nepříjemné. Toto prázdné místo může bránit vašemu přechodu do Azure.

Tento článek obsahuje výchozí bod pro technické odborníky, kteří řeší potřebu zásad správného řízení a vyvážit ji s potřebou flexibility. Představuje koncept podnikového uživatelského rozhraní, které vede organizace k implementaci a správě jejich prostředí Azure bezpečným způsobem. Poskytuje rámec pro vývoj efektivních a efektivních kontrol.

Potřeba zásad správného řízení

Při přechodu do Azure je potřeba nejprve vyřešit téma zásad správného řízení, abyste zajistili úspěšné použití cloudu v rámci podniku. Čas a administrativa vytvoření komplexního systému zásad správného řízení bohužel znamená, že některé obchodní skupiny jdou přímo na poskytovatele bez zapojení podnikových IT. Tento přístup může nechat podnik otevřený, aby mohl ohrozit zabezpečení, pokud nejsou prostředky správně spravované. Charakteristiky veřejného cloudu – flexibilita, flexibilita a ceny založené na spotřebě – jsou důležité pro obchodní skupiny, které potřebují rychle splnit požadavky zákazníků (interní i externí). Podniková IT ale potřebuje zajistit efektivní ochranu dat a systémů.

Při vytváření budovy se generování uživatelského rozhraní používá k vytvoření základu struktury. Vygenerování vede obecný přehled a poskytuje ukotvení bodů pro trvalejší systémy, které se mají připojit. Podnikové uživatelské rozhraní je stejné: sada flexibilních ovládacích prvků a možností Azure, které poskytují strukturu prostředí, a ukotvení služeb založených na veřejném cloudu. Poskytuje tvůrcům (IT a obchodním skupinám) základ pro vytváření a připojování nových služeb s ohledem na rychlost doručování.

Generování uživatelského rozhraní vychází z postupů, které jsme shromáždili z mnoha zapojení klientů různých velikostí. Tito klienti jsou od malých organizací, které vyvíjejí řešení v cloudu, až po velké nadnárodní podniky a nezávislé dodavatele softwaru, kteří migrují úlohy a vyvíjejí řešení nativní pro cloud. Podnikové uživatelské rozhraní je "účelově vytvořené", aby podporovalo tradiční úlohy IT i agilní úlohy, jako jsou vývojáři vytvářející aplikace typu software jako služba (SaaS) založené na možnostech platformy Azure.

Podnikové uživatelské rozhraní může sloužit jako základ každého nového předplatného v Rámci Azure. Správa istrátory můžou používat podnikové uživatelské rozhraní, aby zajistily, že úlohy splňují minimální požadavky organizace na zásady správného řízení a umožní obchodním skupinám a vývojářům rychle splnit vlastní cíle. Naše zkušenosti ukazují, že se tím výrazně zrychlí růst veřejného cloudu, a nekomplikuje to.

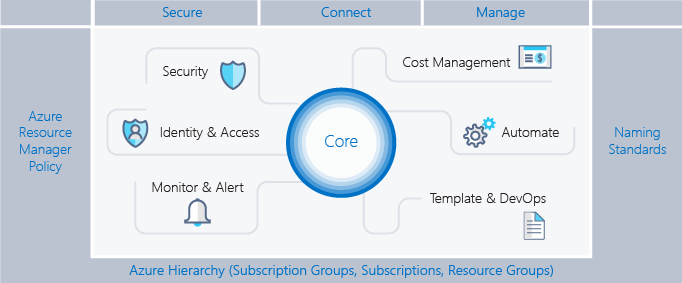

Následující obrázek znázorňuje komponenty uživatelského rozhraní. Základem je pevný plán pro hierarchii správy a předplatná. Pilíře se skládají ze zásad Resource Manageru a silných standardů pojmenování. Zbytek uživatelského rozhraní jsou základní funkce a funkce Azure, které umožňují a propojují zabezpečené a spravovatelné prostředí.

Definování hierarchie

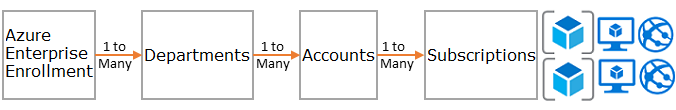

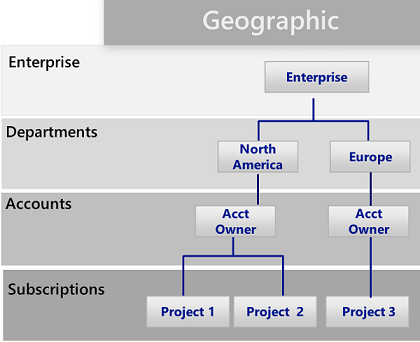

Základem uživatelského rozhraní je hierarchie a vztah registrace smlouva Enterprise (EA) k předplatným a skupinám prostředků. Registrace definuje tvar a použití služeb Azure ve vaší společnosti z smluvních pohledu. V rámci smlouva Enterprise můžete prostředí dále rozdělit do oddělení, účtů, předplatných a skupin prostředků tak, aby odpovídaly struktuře vaší organizace.

Předplatné Azure je základní jednotka, ve které jsou obsaženy všechny prostředky. Definuje také několik omezení v rámci Azure, například počet jader, virtuálních sítí a dalších prostředků. Skupiny prostředků se používají k dalšímu upřesnění modelu předplatného a povolení přirozenějšího seskupení prostředků.

Každý podnik se liší a hierarchie na obrázku výše umožňuje značnou flexibilitu uspořádání Azure ve vaší společnosti. Modelování hierarchie tak, aby odráželo potřeby fakturace, správy prostředků a přístupu k prostředkům vaší společnosti, je první a nejdůležitější rozhodnutí, které uděláte při spuštění ve veřejném cloudu.

Oddělení a účty

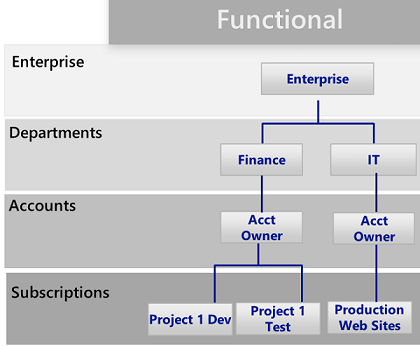

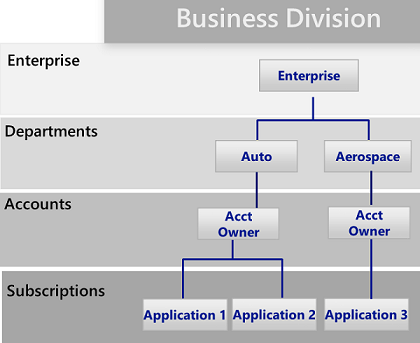

Existují tři běžné vzory pro registrace EA:

Funkční vzor:

Model obchodní jednotky :

Geografický vzor:

I když mají tyto vzory své místo, model obchodních jednotek se stále častěji přijímá pro svou flexibilitu při modelování modelu nákladů organizace a odráží rozsah řízení. Základní technická a provozní skupina Microsoftu vytvořila efektivní podmnožinu modelu obchodních jednotek modelovaných ve federálním, státním a místním prostředí. Další informace najdete v tématu Uspořádání předplatných a skupin prostředků.

Skupiny pro správu Azure

Microsoft teď nabízí další způsob modelování hierarchie: skupiny pro správu Azure. Skupiny pro správu jsou mnohem flexibilnější než oddělení a účty a dají se vnořit až do šesti úrovní. Skupiny pro správu umožňují vytvořit hierarchii, která je oddělená od fakturační hierarchie, výhradně pro efektivní správu prostředků. Skupiny pro správu můžou zrcadlit fakturační hierarchii a podniky často tímto způsobem začínají. Síla skupin pro správu je ale, když je použijete k modelování organizace, seskupování souvisejících předplatných (bez ohledu na jejich umístění v hierarchii fakturace) a přiřazování běžných rolí, zásad a iniciativ. Mezi některé příklady patří:

Produkční vs. neprodukční. Některé podniky vytvářejí skupiny pro správu, které identifikují produkční a neprodukční předplatná. Skupiny pro správu těmto uživatelům umožňují snadnější správu rolí a zásad. Například neprodukční předplatné může vývojářům povolit přístup přispěvatele, ale v produkčním prostředí mají pouze přístup "čtenář".

Interní služby vs. externí služby. Podniky často mají různé požadavky, zásady a role pro interní služby a služby zaměřené na zákazníky.

Dobře navržené skupiny pro správu jsou společně se zásadami Azure Policy a iniciativami zásad základem efektivního řízení Azure.

Předplatná

Při rozhodování o odděleních a účtech (nebo skupinách pro správu) primárně posuzujete, jak uspořádat prostředí Azure tak, aby odpovídalo vaší organizaci. Předplatná jsou ale tam, kde se skutečně pracuje, a vaše rozhodnutí tady ovlivňují zabezpečení, škálovatelnost a fakturaci. Mnoho organizací používá jako vodítka následující vzory:

- Aplikace/služba: Předplatná představují aplikaci nebo službu (portfolio aplikací)

- Životní cyklus: Předplatná představují životní cyklus služby, například

ProductionneboDevelopment. - Oddělení: Předplatná představují oddělení v organizaci.

První dva vzory se nejčastěji používají a obě se důrazně doporučují. Přístup pracující s životním cyklem je vhodný pro většinu organizací. V tomto případě se obecně doporučuje použít dvě základní předplatná Production a Nonproductionpak skupiny prostředků použít k oddělení prostředí dále.

Skupiny prostředků

Azure Resource Manager umožňuje uspořádat prostředky do smysluplných skupin pro správu, fakturaci nebo přirozené spřažení. Skupiny prostředků jsou kontejnery prostředků, které mají společný životní cyklus nebo sdílejí atribut, například All SQL servers nebo Application A.

Skupiny prostředků není možné vnořovat a prostředky můžou patřit pouze do jedné skupiny prostředků. Některé akce se můžou provádět se všemi prostředky ve skupině prostředků. Odstraněním skupiny prostředků se například odeberou všechny prostředky v rámci skupiny prostředků. Podobně jako u předplatných existují běžné vzory při vytváření skupin prostředků a budou se lišit od tradičních IT úloh až po agilní úlohy IT:

Tradiční úlohy IT jsou obvykle seskupené podle položek ve stejném životním cyklu, jako je aplikace. Seskupení podle aplikace umožňuje správu jednotlivých aplikací.

Agilní úlohy IT se obvykle zaměřují na externí cloudové aplikace zaměřené na zákazníky. Skupiny prostředků často odrážejí vrstvy nasazení (například webovou vrstvu nebo aplikační vrstvu) a správu.

Poznámka:

Pochopení úloh vám pomůže s vývojem strategie skupin prostředků. Tyto vzory se dají kombinovat a spárovat. Například skupina prostředků sdílených služeb se může nacházet ve stejném předplatném jako agilní skupiny prostředků úloh.

Standardy pro vytváření názvů

Prvním pilířem generování uživatelského rozhraní je konzistentní standard pojmenování. Dobře navržené standardy pojmenování umožňují identifikovat prostředky na portálu, na faktuře a ve skriptech. Pravděpodobně už máte existující standardy pojmenování pro místní infrastrukturu. Když do svého prostředí přidáte Azure, měli byste tyto standardy pro vytváření názvů rozšířit i na prostředky Azure.

Tip

Zásady vytváření názvů:

- Pokud je to možné, projděte si a přijměte pokyny k pojmenování a označování architektury přechodu na cloud. Tyto pokyny vám pomůžou při rozhodování o smysluplné normě pojmenování a poskytují rozsáhlé příklady.

- Použití zásad Resource Manageru k vynucování standardů pojmenování

Mějte na paměti, že později je obtížné změnit jména, takže pár minut vám teď ušetří problémy později.

Soustřeďte své standardy pojmenování na ty prostředky, které se běžně používají a hledají. Všechny skupiny prostředků by například měly dodržovat silné normy, aby byly přehledné.

Značky prostředků

Značky prostředků jsou úzce sladěné se standardy pojmenování. S tím, jak se prostředky přidávají do předplatných, je stále důležitější je logicky kategorizovat pro účely fakturace, správy a provozu. Další informace najdete v tématu Použití značek k uspořádání prostředků Azure.

Důležité

Značky můžou obsahovat osobní údaje a mohou spadat do nařízení GDPR. Pečlivě naplánujte správu značek. Pokud hledáte obecné informace o GDPR, přečtěte si část GDPR na portálu Microsoft Service Trust Portal.

Značky se používají mnoha způsoby nad rámec fakturace a správy. Často se používají jako součást automatizace (viz další část). To může způsobit konflikty, pokud nejsou považovány za předem. Osvědčeným postupem je identifikovat všechny společné značky na podnikové úrovni (například ApplicationOwnerCostCentera) a konzistentně je použít při nasazování prostředků pomocí automatizace.

Azure Policy a iniciativy

Druhým pilířem uživatelského rozhraní je použití azure Policy a iniciativ ke správě rizik vynucováním pravidel (s účinky) nad prostředky a službami ve vašich předplatných. Iniciativy Azure Policy jsou kolekce zásad, které jsou navržené tak, aby dosáhly jednoho cíle. Zásady a iniciativy se pak přiřadí k rozsahu prostředků, aby se začaly tyto zásady vynucovat.

Zásady a iniciativy jsou při použití se skupinami pro správu zmíněnými výše ještě výkonnější. Skupiny pro správu umožňují přiřazení iniciativy nebo zásady k celé sadě předplatných.

Běžné použití zásad Resource Manageru

Zásady a iniciativy jsou výkonné nástroje Azure. Zásady umožňují společnostem poskytovat kontroly tradičních IT úloh, které poskytují stabilitu obchodních aplikací, a zároveň umožňují flexibilnější vývoj úloh, jako je vývoj zákaznických aplikací bez vystavení podniku dalším rizikům. Nejběžnější vzory zásad jsou:

Geografická dodržování předpisů a suverenita dat. Azure má stále rostoucí seznam oblastí po celém světě. Podniky často potřebují zajistit, aby prostředky v určitém rozsahu zůstaly v geografické oblasti, aby řešily zákonné požadavky.

Vyhněte se veřejnému zveřejnění serverů. Azure Policy může zakázat nasazení určitých typů prostředků. Je běžné vytvořit zásadu, která zakáže vytvoření veřejné IP adresy v rámci určitého rozsahu, aby nedocházelo k nezamýšlené expozici serveru na internetu.

Správa nákladů a metadata Značky prostředků se často používají k přidání důležitých fakturačních dat do prostředků a skupin prostředků, jako

CostCenterjsou například aOwner. Tyto značky jsou neocenitelné pro přesnou fakturaci a správu prostředků. Zásady můžou vynutit použití značek prostředků pro všechny nasazené prostředky, což usnadňuje správu.

Běžné použití iniciativ

Iniciativy poskytují podnikům možnost seskupit logické zásady a sledovat je jako jednu entitu. Iniciativy pomáhají podniku řešit potřeby agilních i tradičních úloh. Mezi běžné použití iniciativ patří:

Povolte monitorování v programu Microsoft Defender for Cloud. Jedná se o výchozí iniciativu ve službě Azure Policy a vynikající příklad toho, co jsou iniciativy. Umožňuje zásady, které identifikují nešifrované databáze SQL, ohrožení zabezpečení virtuálního počítače a častější potřeby související se zabezpečením.

Iniciativa specifická pro právní předpisy. Podniky často seskupují zásady společné s zákonným požadavkem (například HIPAA), aby kontroly a dodržování předpisů těchto ovládacích prvků byly efektivně sledovány.

Typy prostředků a skladové položky. Vytvoření iniciativy, která omezuje typy prostředků, které je možné nasadit, a skladové položky, které je možné nasadit, můžou pomoct řídit náklady a zajistit, aby vaše organizace nasadila jenom prostředky, které má váš tým nastavené dovednosti a postupy pro podporu.

Tip

Místo definic zásad doporučujeme vždy používat definice iniciativ. Po přiřazení iniciativy k oboru, jako je předplatné nebo skupina pro správu, můžete do iniciativy snadno přidat další zásady, aniž byste museli měnit přiřazení. Díky tomu je pochopení toho, co se používá a sleduje dodržování předpisů, mnohem jednodušší.

Přiřazení zásad a iniciativ

Po vytvoření zásad a jejich seskupení do logických iniciativ musíte zásadu přiřadit k oboru, jako je skupina pro správu, předplatné nebo skupina prostředků. Přiřazení umožňují také vyloučit dílčí rozsah z přiřazení zásady. Pokud například zakážete vytváření veřejných IP adres v rámci předplatného, můžete vytvořit přiřazení s vyloučením pro skupinu prostředků připojenou k chráněné dmZ.

Příklady ukazující, jak se zásady a iniciativy dají použít na prostředky v Azure, jsou k dispozici v azure-policy úložišti GitHub.

Správa identit a přístupu

Klíčové otázky, které byste se měli zeptat při přijetí veřejného cloudu, jsou "Kdo by měl mít přístup k prostředkům?" a "Návody řídit tento přístup?". Řízení přístupu k webu Azure Portal a prostředkům je důležité pro dlouhodobou bezpečnost vašich prostředků v cloudu.

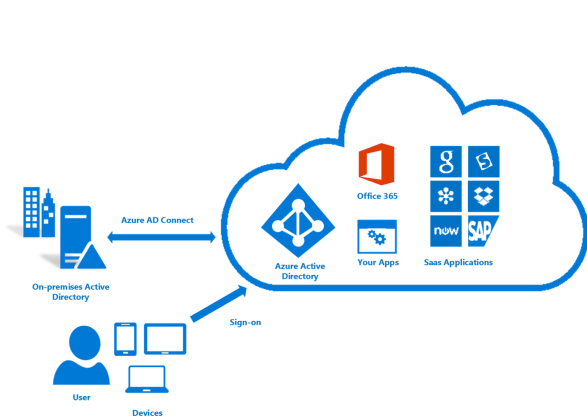

Pokud chcete zabezpečit přístup k prostředkům, nejprve nakonfigurujete zprostředkovatele identity a pak nakonfigurujete role a přístup. ID Microsoft Entra, připojené k vašemu místní Active Directory, je základem identity v Azure. ID Microsoft Entra však není stejné jako místní Active Directory a je důležité pochopit, co je tenant Microsoft Entra a jak souvisí s vaší registrací. Projděte si správu přístupu k prostředkům v Azure a získejte solidní znalosti o ID Microsoft Entra a místní Active Directory. Pokud se chcete připojit a synchronizovat místní adresář s MICROSOFT Entra ID, nainstalujte a nakonfigurujte místní nástroj Microsoft Entra Připojení.

Při původním vydání Azure byly řízení přístupu k předplatnému základní: uživatelé můžou mít přiřazenou roli Správa istrator nebo spolu Správa istrator. Přístup k předplatnému v tomto klasickém modelu předpokládá přístup ke všem prostředkům na portálu. Tento nedostatek jemně odstupňované kontroly vedl k šíření předplatných, aby poskytoval přiměřenou úroveň řízení přístupu pro registraci. Tato šíření předplatných už není potřeba. Pomocí řízení přístupu na základě role v Azure (RBAC) můžete přiřadit uživatele ke standardním rolím, jako je vlastník, přispěvatel nebo čtenář, kteří poskytují běžná oprávnění, nebo dokonce vytvářet vlastní role.

Při implementaci řízení přístupu na základě role v Azure se důrazně doporučují následující postupy:

- Řídí role Správa istrator a spolu Správa istrator předplatného, protože tyto role mají rozsáhlá oprávnění. Vlastníka předplatného musíte přidat jenom jako spolu Správa istrator, pokud potřebují spravovat nasazení Azure Classic.

- Pomocí skupin pro správu přiřaďte role napříč několika předplatnými a snižte zatížení jejich správy na úrovni předplatného.

- Přidejte uživatele Azure do skupiny (například

Application X Owners) ve službě Active Directory. Pomocí synchronizované skupiny můžete členům skupiny poskytnout příslušná práva ke správě skupiny prostředků obsahující aplikaci. - Postupujte podle principu udělení nejnižšího oprávnění potřebného k provedení očekávané práce.

Důležité

Zvažte použití služby Microsoft Entra Privileged Identity Management, vícefaktorového ověřování Azure a možností podmíněného přístupu Microsoft Entra k zajištění lepšího zabezpečení a lepší viditelnosti akcí správy napříč předplatnými Azure. Tyto funkce pocházejí z platné licence Microsoft Entra ID P1 nebo P2 (v závislosti na této funkci) pro další zabezpečení a správu vaší identity. Microsoft Entra PIM umožňuje přístup pro správu za běhu pomocí pracovního postupu schvalování a také úplný audit aktivací a aktivit správce. Vícefaktorové ověřování Azure je další důležitou funkcí a umožňuje dvoustupňové ověřování pro přihlášení k webu Azure Portal. V kombinaci s ovládacími prvky podmíněného přístupu Microsoft Entra můžete efektivně spravovat riziko ohrožení zabezpečení.

Plánování a příprava na řízení identit a přístupu a dodržování osvědčených postupů správy identit Azure je jednou z nejlepších strategií pro zmírnění rizik, které můžete použít a které by se měly považovat za povinné pro každé nasazení.

Zabezpečení

Jedním z největších překážky přechodu na cloud je tradičně obavy ohledně zabezpečení. Správci it rizik a oddělení zabezpečení musí zajistit, aby prostředky v Azure byly ve výchozím nastavení chráněné a zabezpečené. Azure nabízí možnosti, které můžete použít k ochraně prostředků při zjišťování a odstraňování hrozeb proti těmto prostředkům.

Microsoft Defender for Cloud

Microsoft Defender for Cloud poskytuje jednotný přehled o stavu zabezpečení prostředků ve vašem prostředí kromě rozšířené ochrany před hrozbami. Defender for Cloud je otevřená platforma, která partnerům Microsoftu umožňuje vytvářet software, který se připojuje a vylepšuje jeho možnosti. Základní možnosti úrovně Free v Defenderu pro cloud poskytují posouzení a doporučení, která zlepšují stav zabezpečení. Jeho placené úrovně umožňují další a cenné funkce, jako je privilegovaný přístup za běhu a adaptivní řízení aplikací (seznamy povolených).

Tip

Defender for Cloud je výkonný nástroj, který se pravidelně vylepšuje s novými funkcemi, které můžete použít k detekci hrozeb a ochraně vašeho podniku. Důrazně doporučujeme vždy povolit Defender for Cloud.

Zámky pro prostředky Azure

Vzhledem k tomu, že vaše organizace přidává do předplatných základní služby, je stále důležitější vyhnout se přerušení podnikání. K jednomu častému přerušení dojde, když skript nebo nástroj spuštěný v předplatném Azure neúmyslně odstraní prostředek. Zámky omezují operace na vysoce hodnotných prostředcích, kde by jejich úpravy nebo odstranění měly významný dopad. Zámky můžete použít pro předplatná, skupiny prostředků nebo jednotlivé prostředky. Zámky použijte u základních prostředků, jako jsou virtuální sítě, brány, skupiny zabezpečení sítě a účty úložiště klíčů.

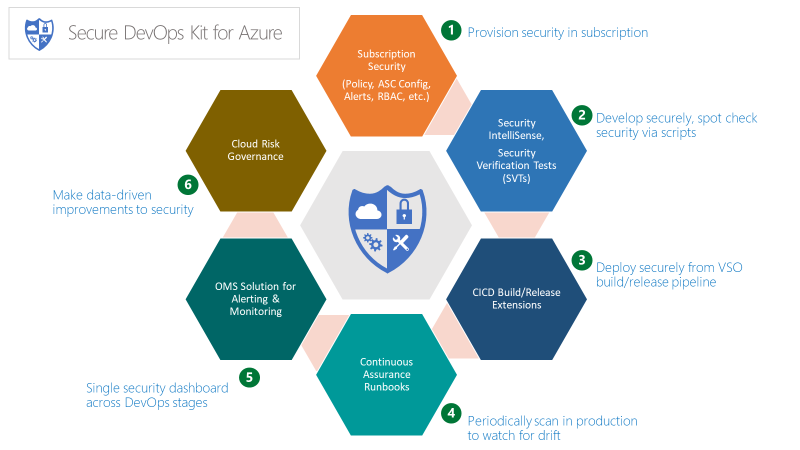

Zabezpečení sady DevOps Kit pro Azure

Sada Secure DevOps Kit pro Azure (AzSK) je kolekce skriptů, nástrojů, rozšíření a možností automatizace, které původně vytvořil vlastní IT tým Microsoftu a vydal jako open source prostřednictvím GitHubu. AzSK zajišťuje komplexní požadavky na zabezpečení prostředků a předplatného Azure pro týmy využívající rozsáhlou automatizaci a bezproblémovou integraci zabezpečení do nativních pracovních postupů DevOps, které pomáhají zabezpečit DevOps s těmito šesti oblastmi zájmu:

- Zabezpečení předplatného

- Povolení zabezpečeného vývoje

- Integrace zabezpečení do CI/CD

- Průběžná kontrola

- Upozorňování a monitorování

- Zásady správného řízení rizik v cloudu

AzSK je bohatá sada nástrojů, skriptů a informací, které jsou důležitou součástí úplného plánu zásad správného řízení Azure a jejich začlenění do uživatelského rozhraní, je zásadní pro podporu cílů řízení rizik ve vaší organizaci.

Azure Update Management

Jedním z klíčových úkolů, které můžete udělat, abyste zajistili bezpečnost prostředí, je zajistit, aby vaše servery byly opraveny s nejnovějšími aktualizacemi. I když k tomu existuje mnoho nástrojů, Azure poskytuje řešení Azure Update Management , které řeší identifikaci a zavedení důležitých oprav operačního systému. Používá Službu Azure Automation, která je popsána v části Automatizace dále v této příručce.

Monitorování a upozornění

Shromažďování a analýza telemetrie, která poskytuje přehled o aktivitách, metrikách výkonu, stavu a dostupnosti služeb, které používáte napříč předplatnými Azure, je velmi důležitá k proaktivní správě aplikací a infrastruktury a je základní potřebou každého předplatného Azure. Každá služba Azure generuje telemetrii ve formě protokolů aktivit, metrik a diagnostických protokolů.

- Protokoly aktivit popisují všechny operace prováděné s prostředky ve vašich předplatných.

- Metriky jsou číselné informace generované prostředkem, který popisuje výkon a stav prostředku.

- Diagnostické protokoly jsou generovány službou Azure a poskytují bohatá a často se používají data týkající se provozu této služby.

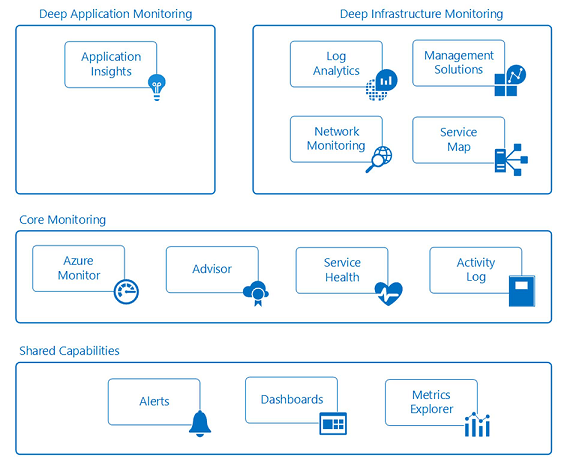

Tyto informace lze zobrazit a pracovat na několika úrovních a neustále se vylepšují. Azure poskytuje sdílené, základní a hloubkové možnosti monitorování prostředků Azure prostřednictvím služeb popsaných v následujícím diagramu.

Sdílené funkce

Upozornění: Z prostředků Azure můžete shromažďovat všechny protokoly, události a metriky, ale bez možnosti dostávat oznámení o kritických podmínkách a jednat, tato data jsou užitečná jenom pro historické účely a forenzní účely. Upozornění Azure vás aktivně upozorňují na podmínky, které definujete ve všech vašich aplikacích a infrastruktuře. Pravidla upozornění vytvoříte napříč protokoly, událostmi a metrikami, které používají skupiny akcí k upozorňování skupin příjemců. Skupiny akcí také poskytují možnost automatizovat nápravu pomocí externích akcí, jako jsou webhooky ke spouštění runbooků Azure Automation a Azure Functions.

Řídicí panely: Řídicí panely umožňují agregovat zobrazení monitorování a kombinovat data napříč prostředky a předplatnými, abyste získali celopodnikové zobrazení telemetrie prostředků Azure. Můžete vytvářet a konfigurovat vlastní zobrazení a sdílet je s ostatními. Můžete například vytvořit řídicí panel skládající se z různých dlaždic pro správce databáze, který poskytuje informace napříč všemi databázovými službami Azure, včetně Azure SQL Database, Azure Database for PostgreSQL a Azure Database for MySQL.

Průzkumník metrik: Metriky jsou číselné hodnoty generované prostředky Azure (procento procesoru nebo vstupně-výstupní metriky disku), které poskytují přehled o provozu a výkonu vašich prostředků. Pomocí Průzkumníka metrik můžete definovat a odesílat metriky, které vás zajímají, do Log Analytics pro agregaci a analýzu.

Základní monitorování

Azure Monitor: Azure Monitor je základní služba platformy, která poskytuje jeden zdroj pro monitorování prostředků Azure. Rozhraní webu Azure Portal služby Azure Monitor poskytuje centralizovaný odrazový bod pro všechny funkce monitorování v Azure, včetně možností hloubkového monitorování aplikačních Přehledy, Log Analytics, monitorování sítě, řešení pro správu a map služeb. Pomocí služby Azure Monitor můžete vizualizovat, dotazovat se, směrovat, archivovat a reagovat na metriky a protokoly přicházející z prostředků Azure v rámci celého cloudového majetku. Kromě portálu můžete načítat data prostřednictvím rutin PowerShellu služby Azure Monitor, rozhraní příkazového řádku pro různé platformy nebo rozhraní REST API služby Azure Monitor.

Azure Advisor: Azure Advisor neustále monitoruje telemetrii napříč předplatnými a prostředími. Doporučuje také osvědčené postupy pro optimalizaci nákladů na prostředky Azure a zlepšení výkonu, zabezpečení a dostupnosti prostředků aplikace.

Azure Service Health: Azure Service Health identifikuje všechny problémy se službami Azure, které by mohly ovlivnit vaše aplikace, a pomáhá vám při plánování časových období údržby.

Protokol aktivit: Protokol aktivit popisuje všechny operace s prostředky ve vašich předplatných. Poskytuje záznam auditu, který určuje, kdo a kdy operace CRUD (vytvoření, aktualizace, odstranění) prostředků. Události protokolu aktivit se ukládají na platformě a jsou k dispozici pro dotazování po dobu 90 dnů. Protokoly aktivit můžete ingestovat do Log Analytics pro delší dobu uchovávání a hlubší dotazování a analýzu napříč několika prostředky.

Hloubkové monitorování aplikace

- Přehledy aplikací: Aplikační Přehledy umožňuje shromažďovat telemetrii specifickou pro aplikaci a monitorovat výkon, dostupnost a využití aplikací v cloudu nebo v místním prostředí. Instrumentací aplikace s podporovanými sadami SDK pro více jazyků, včetně .NET, JavaScriptu, Javy, Node.js, Ruby a Pythonu. Události Přehledy aplikací se ingestují do stejného úložiště dat Log Analytics, které podporuje monitorování infrastruktury a zabezpečení, abyste mohli korelovat a agregovat události v průběhu času prostřednictvím bohatého dotazovacího jazyka.

Hloubkové monitorování infrastruktury

Log Analytics: Log Analytics hraje v monitorování Azure ústřední roli tím, že shromažďuje telemetrická data a další data z různých zdrojů a poskytuje dotazovací jazyk a analytický modul, který poskytuje přehled o provozu vašich aplikací a prostředků. Data Log Analytics můžete buď interagovat přímo prostřednictvím rychlého prohledávání a zobrazení protokolů, nebo můžete použít analytické nástroje v jiných službách Azure, které ukládají jejich data do Log Analytics, jako je například application Přehledy nebo Microsoft Defender for Cloud.

Monitorování sítě: Služby monitorování sítě Azure umožňují získat přehled o toku síťového provozu, výkonu, zabezpečení, připojení a kritických bodech. Dobře plánovaný návrh sítě by měl zahrnovat konfiguraci služeb monitorování sítě Azure, jako je Network Watcher a ExpressRoute Monitor.

Řešení pro správu: Řešení pro správu jsou zabalené sady logiky, přehledů a předdefinovaných dotazů Log Analytics pro aplikaci nebo službu. Spoléhají na Log Analytics jako základ pro ukládání a analýzu dat událostí. Ukázková řešení pro správu zahrnují kontejnery monitorování a analýzy služby Azure SQL Database.

Service Map: Service Map poskytuje grafické zobrazení komponent infrastruktury, jejich procesů a vzájemné závislosti na jiných počítačích a externích procesech. Provádí integraci událostí, údajů o výkonu a řešení pro správu v Log Analytics.

Tip

Před vytvořením jednotlivých upozornění vytvořte a udržujte sadu skupin sdílených akcí, které se dají použít napříč upozorněními Azure. To vám umožní centrálně udržovat životní cyklus seznamů příjemců, metody doručování oznámení (e-mail, telefonní čísla SMS) a webhooky pro externí akce (runbooky Azure Automation, Azure Functions a Logic Apps, ITSM).

Správa nákladů

Jednou z hlavních změn, se kterými se setkáte při přechodu z místního cloudu do veřejného cloudu, je přechod z kapitálových výdajů (nákup hardwaru) na provozní výdaje (placení za službu při použití). Tento přepínač také vyžaduje pečlivější správu nákladů. Výhodou cloudu je, že můžete v podstatě a pozitivně ovlivnit náklady na službu, kterou používáte, pouhým vypnutím nebo změnou velikosti, když ji nepotřebujete. Úmyslná správa nákladů v cloudu je osvědčeným postupem a osvědčeným postupem, který zákazníci zralí každý den dělají.

Microsoft nabízí několik nástrojů, které vám pomůžou vizualizovat, sledovat a spravovat náklady. Poskytujeme také úplnou sadu rozhraní API, která vám umožní přizpůsobit a integrovat správu nákladů do vlastních nástrojů a řídicích panelů. Tyto nástroje jsou volně seskupené do funkcí webu Azure Portal a externích funkcí.

Možnosti webu Azure Portal

Jedná se o nástroje, které vám poskytnou okamžité informace o nákladech a také možnost provádět akce.

Náklady na prostředky předplatného: Nachází se na portálu, zobrazení Microsoft Cost Management poskytuje rychlý přehled o nákladech a informacích o denní útratě podle prostředků nebo skupiny prostředků.

Cost Management: To vám umožní spravovat a analyzovat útraty Za Azure a také to, co utratíte u jiných poskytovatelů veřejného cloudu. K dispozici jsou bezplatné i placené úrovně s velkým množstvím možností.

Rozpočty a skupiny akcí Azure: Znalost toho, co něco stojí a co s ním dělá, až donedávna byla více ručním cvičením. Díky zavedení rozpočtů Azure a jeho rozhraní API teď můžete vytvářet akce , které se spouštějí při dosažení prahové hodnoty nákladů. Můžete například vypnout

testskupinu prostředků, když její spotřeba dosáhne 100 % rozpočtu.Azure Advisor: Znalost nákladů na něco je pouze polovina bitvy; druhá polovina ví, co s informacemi dělat. Azure Advisor poskytuje doporučení k akcím, které vám pomůžou ušetřit peníze, zlepšit spolehlivost nebo dokonce zvýšit zabezpečení.

Externí nástroje pro správu nákladů

Power BI Azure Consumption Přehledy: Chcete vytvořit vlastní vizualizace pro vaši organizaci? Pokud ano, pak je zvoleným nástrojem balíček obsahu Azure Consumption Přehledy pro Power BI. Pomocí tohoto balíčku obsahu a Power BI můžete vytvářet vlastní vizualizace, které představují vaši organizaci, provádět hlubší analýzu nákladů a přidávat další zdroje dat pro další rozšiřování.

Rozhraní API služby Azure Consumption: Rozhraní API consumption poskytují programový přístup k datům o nákladech a využití, kromě informací o rozpočtech, rezervovaných instancích a poplatcích za marketplace. Tato rozhraní API jsou přístupná jenom pro registrace EA a některá předplatná Web Direct, ale umožňují integrovat data nákladů do vlastních nástrojů a datových skladů. K těmto rozhraním API můžete přistupovat také přes Azure CLI.

Zákazníci, kteří jsou dlouhodobými a vyspělými uživateli cloudu, se řídí určitými osvědčenými postupy:

Aktivně monitorovat náklady. Organizace, které jsou vyspělí uživatelé Azure, neustále monitorují náklady a v případě potřeby provádějí akce. Některé organizace dokonce vyhrazují lidem analýzu a navrhují změny využití a tito lidé platí víc než za sebe poprvé, když najdou nepoužitý cluster HDInsight, který běží několik měsíců.

Použijte rezervované instance virtuálních počítačů Azure. Dalším klíčovým klíčem ke správě nákladů v cloudu je použití správného nástroje pro úlohu. Pokud máte virtuální počítač IaaS, který musí zůstat na 24x7, ušetří vám použití rezervované instance významné peníze. Nalezení správné rovnováhy mezi automatizací vypnutí virtuálních počítačů a používáním rezervovaných instancí přebírá zkušenosti a analýzu.

Efektivně používejte automatizaci. Mnoho úloh nemusí běžet každý den. Vypnutí virtuálního počítače na 4hodinové období každý den vám může ušetřit 15 % nákladů. Automatizace se bude platit za sebe rychle.

K viditelnosti použijte značky prostředků. Jak je uvedeno jinde v tomto dokumentu, použití značek prostředků umožní lepší analýzu nákladů.

Správa nákladů je disciplína, která je základem efektivního a efektivního provozu veřejného cloudu. Podniky, které dosáhli úspěchu, mohou řídit své náklady a odpovídat jejich skutečné poptávce, a nikoli přebuzovat a doufat, že poptávka přichází.

Automatizovat

Jednou z mnoha možností, které rozlišují vyspělost organizací využívajících poskytovatele cloudu, je úroveň automatizace, kterou začlenili. Automatizace je nikdy nekončící proces. Když se vaše organizace přesune do cloudu, je to oblast, do které potřebujete investovat prostředky a čas do sestavování. Automatizace slouží k mnoha účelům, včetně konzistentního zavedení prostředků (kde se přímo spojuje s jiným základním konceptem generování, šablonami a DevOps) k nápravě problémů. Automatizace spojuje každou oblast uživatelského rozhraní Azure.

S vytvářením této funkce vám může pomoct několik nástrojů, jako jsou Azure Automation, Event Grid a Azure CLI, až po velký počet nástrojů třetích stran, jako je Terraform, Jenkins, Chef a Puppet. Mezi základní nástroje automatizace patří Azure Automation, Event Grid a Azure Cloud Shell.

- Azure Automation umožňuje vytvářet runbooky v PowerShellu nebo Pythonu, které automatizují procesy, konfigurují prostředky a dokonce používají opravy. Azure Automation má rozsáhlou sadu funkcí pro různé platformy, které jsou integrální pro vaše nasazení, ale jsou příliš rozsáhlé, aby se zde podrobně probíraly.

- Event Grid je plně spravovaný systém směrování událostí, který umožňuje reagovat na události ve vašem prostředí Azure. Stejně jako azure Automation je spojovací tkáně vyspělých cloudových organizací, Event Grid je spojovací tkáně dobré automatizace. Pomocí Event Gridu můžete vytvořit jednoduchou akci bez serveru, která správci pošle e-mail pokaždé, když se vytvoří nový prostředek, a protokolovat tento prostředek do databáze. Stejná služba Event Grid může upozornit, když se prostředek odstraní a odebere položku z databáze.

- Azure Cloud Shell je interaktivní prostředí založené na prohlížeči pro správu prostředků v Azure. Poskytuje kompletní prostředí pro Prostředí PowerShell nebo Bash, které se spouští podle potřeby (a udržuje se za vás), abyste měli konzistentní prostředí, ze kterého se mají skripty spouštět. Azure Cloud Shell poskytuje přístup k dalším klíčovým nástrojům , které už jsou nainstalované, a automatizuje vaše prostředí, včetně Azure CLI, Terraformu a rostoucího seznamu dalších nástrojů pro správu kontejnerů, databází (sqlcmd) a dalších.

Automatizace je práce na plný úvazek a rychle se stane jednou z nejdůležitějších provozních úkolů v rámci cloudového týmu. Organizace, které využívají přístup "automatizovat jako první", mají větší úspěch při používání Azure:

- Správa nákladů: Aktivně hledáte příležitosti a vytváříte automatizaci pro změnu velikosti prostředků, vertikální navýšení nebo snížení kapacity a vypněte nevyužité prostředky.

- Provozní flexibilita: Díky automatizaci (společně se šablonami a DevOps) získáte úroveň opakovatelnosti, která zvyšuje dostupnost, zvyšuje zabezpečení a umožňuje vašemu týmu soustředit se na řešení obchodních problémů.

Šablony a DevOps

Jak jsme už zmínili dříve, vaším cílem jako organizace by mělo být zřizování prostředků prostřednictvím šablon a skriptů řízených zdrojem a minimalizace interaktivní konfigurace prostředí. Tento přístup infrastruktury jako kódu (IaC) spolu s disciplínou procesu DevOps pro průběžné nasazování může zajistit konzistenci a snížit posun mezi vašimi prostředími. Téměř každý prostředek Azure je možné nasadit prostřednictvím šablon JSON Azure Resource Manageru ve spojení s PowerShellem nebo azure multiplatformním rozhraním příkazového řádku a nástroji, jako je Terraform by HashiCorp, který má prvotřídní podporu a integraci s Azure Cloud Shellem.

Články, jako jsou osvědčené postupy pro používání šablon Azure Resource Manageru, poskytují vynikající diskuzi o osvědčených postupech a lekcích znalostí pro použití přístupu DevOps k šablonám Azure Resource Manageru pomocí sady nástrojů Azure DevOps . Věnujte čas a úsilí při vývoji základní sady šablon specifických pro požadavky vaší organizace a k vývoji kanálů průběžného doručování pomocí nástrojů DevOps (například Azure DevOps, Jenkins, Bamboo, TeamCity a Concourse), a to zejména pro vaše produkční prostředí a prostředí pro kontrolu kvality. Na GitHubu je velká knihovna šablon Azure Pro rychlý start, kterou můžete použít jako výchozí bod pro šablony a můžete rychle vytvářet cloudové kanály doručování pomocí Azure DevOps.

Osvědčeným postupem pro produkční předplatná nebo skupiny prostředků by mělo být použití zabezpečení Azure RBAC k tomu, aby ve výchozím nastavení nepovolily interaktivní uživatele a používaly automatizované kanály průběžného doručování založené na instančních objektech pro zřizování všech prostředků a doručování veškerého kódu aplikace. Žádný správce ani vývojář by se neměl dotýkat webu Azure Portal, aby interaktivně nakonfigurovali prostředky. Tato úroveň DevOps má sladěné úsilí a využívá všechny koncepty generování uživatelského rozhraní Azure, které poskytuje konzistentní a bezpečnější prostředí, které bude vyhovovat potřebě vaší organizace škálovat.

Tip

Při navrhování a vývoji složitých šablon Azure Resource Manageru můžete pomocí propojených šablon uspořádat a refaktorovat složité vztahy prostředků z monolitických souborů JSON. To vám umožní spravovat prostředky jednotlivě a vytvářet šablony čitelnější, testovatelné a opakovaně použitelné.

Azure je poskytovatel cloudu hyperškálování. Když přesunete organizaci z místních serverů do cloudu, spoléháte se na stejné koncepty, které používají poskytovatelé cloudu a aplikace SaaS, pomůže vaší organizaci reagovat na potřeby firmy mnohem efektivněji.

Základní síť

Poslední komponenta referenčního modelu generování uživatelského rozhraní Azure je základem toho, jak vaše organizace přistupuje k Azure zabezpečeným způsobem. Přístup k prostředkům může být interní (v rámci sítě společnosti) nebo externí (prostřednictvím internetu). Uživatelům ve vaší organizaci je snadné neúmyslně umístit prostředky na nesprávné místo a potenciálně je otevřít pro škodlivý přístup. Stejně jako u místních zařízení musí podniky přidávat odpovídající kontroly, aby uživatelé Azure udělali správná rozhodnutí. V případě zásad správného řízení předplatného identifikujeme základní prostředky, které poskytují základní kontrolu nad přístupem. Základní prostředky se skládají z:

Virtuální sítě jsou kontejnerové objekty pro podsítě. I když to není nezbytně nutné, často se používá při připojování aplikací k interním podnikovým prostředkům.

Trasy definované uživatelem umožňují manipulovat se směrovací tabulkou v podsíti, která umožňuje odesílat provoz přes síťové virtuální zařízení nebo do vzdálené brány v partnerské virtuální síti.

Partnerský vztah virtuálních sítí umožňuje bezproblémově propojit dvě nebo více virtuálních sítí v Azure a vytvářet složitější návrhy hvězdicové architektury nebo sítě sdílených služeb.

Koncové body služby. V minulosti služby PaaS spoléhaly na různé metody zabezpečení přístupu k těmto prostředkům z vašich virtuálních sítí. Koncové body služby umožňují zabezpečit přístup k povoleným službám PaaS jenom z připojených koncových bodů, což zvyšuje celkové zabezpečení.

Skupiny zabezpečení jsou rozsáhlou sadou pravidel, která umožňují povolit nebo odepřít příchozí a odchozí provoz do a z prostředků Azure. Skupiny zabezpečení se skládají z pravidel zabezpečení, která se dají rozšířit o značky služeb (které definují běžné služby Azure, jako je Azure Key Vault nebo Azure SQL Database) a skupiny zabezpečení aplikací (které definují strukturu aplikací, jako jsou webové nebo aplikační servery).

Tip

Pomocí značek služeb a skupin zabezpečení aplikací ve skupinách zabezpečení sítě můžete:

- Vylepšete čitelnost pravidel, což je pro pochopení dopadu zásadní.

- Umožňuje efektivní mikrosegmentaci ve větší podsíti, což snižuje rozrůstání a zvyšuje flexibilitu.

Virtuální datové centrum Azure

Azure poskytuje interní možnosti i funkce třetích stran z naší rozsáhlé partnerské sítě, které vám poskytují efektivní postoj k zabezpečení. Důležitější je, že Microsoft poskytuje osvědčené postupy a pokyny ve formě virtuálního datového centra Azure (VDC). Při přechodu z jedné úlohy na několik úloh, které používají hybridní funkce, vám doprovodné materiály služby VDC poskytnou "recepty", které umožní flexibilní síť, která se bude rozšiřovat s rostoucími úlohami v Azure.

Další kroky

Zásady správného řízení jsou pro úspěch Azure zásadní. Tento článek se zaměřuje na technickou implementaci podnikového uživatelského rozhraní, ale týká se pouze širšího procesu a vztahů mezi komponentami. Zásady správného řízení proudí shora dolů a určují, čeho chce firma dosáhnout. Vytvoření modelu zásad správného řízení pro Azure přirozeně zahrnuje zástupce z IT, ale důležitější je, že by měla mít silnou reprezentaci vedoucích pracovníků obchodních skupin a řízení zabezpečení a rizik. Na konci je podnikové uživatelské rozhraní o zmírnění obchodních rizik, aby se usnadnilo poslání a cíle organizace.

Teď, když jste se dozvěděli o zásadách správného řízení předplatného, projděte si osvědčené postupy pro připravenost Azure a podívejte se na tato doporučení v praxi.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro