Konfigurace virtuálních sítí služeb Azure AI Služby

Služby Azure AI poskytují model vrstveného zabezpečení. Tento model umožňuje zabezpečit účty služeb Azure AI s konkrétní podmnožinou sítí. Pokud jsou nakonfigurovaná pravidla sítě, mají přístup k účtu jenom aplikace, které požadují data přes zadanou sadu sítí. Přístup k prostředkům můžete omezit pomocí filtrování požadavků, což umožňuje požadavky pocházející pouze z určených IP adres, rozsahů IP adres nebo ze seznamu podsítí ve virtuálních sítích Azure.

Aplikace, která přistupuje k prostředku služeb Azure AI, když jsou platná pravidla sítě, vyžaduje autorizaci. Autorizace se podporuje s přihlašovacími údaji Microsoft Entra ID nebo platným klíčem rozhraní API.

Důležité

Zapnutí pravidel brány firewall pro účet služeb Azure AI ve výchozím nastavení blokuje příchozí požadavky na data. Pokud chcete žádosti povolit, je potřeba splnit jednu z následujících podmínek:

- Požadavek pochází ze služby, která funguje ve službě Azure Virtual Network v seznamu povolených podsítí cílového účtu služeb Azure AI. Požadavek na koncový bod, který pochází z virtuální sítě, musí být nastavený jako vlastní subdoména vašeho účtu služeb Azure AI.

- Požadavek pochází ze seznamu povolených IP adres.

Mezi blokované požadavky patří ty z jiných služeb Azure, z webu Azure Portal a z protokolování a služeb metrik.

Poznámka:

Při práci s Azure doporučujeme používat modul Azure Az PowerShellu. Pokud chcete začít, přečtěte si téma Instalace Azure PowerShellu. Informace o tom, jak migrovat na modul Az PowerShell, najdete v tématu Migrace Azure PowerShellu z AzureRM na Az.

Scénáře

Pokud chcete zabezpečit prostředek služeb Azure AI, měli byste nejprve nakonfigurovat pravidlo pro odepření přístupu k provozu ze všech sítí, včetně internetového provozu, ve výchozím nastavení. Pak nakonfigurujte pravidla, která udělují přístup k provozu z konkrétních virtuálních sítí. Tato konfigurace umožňuje vytvořit zabezpečenou hranici sítě pro vaše aplikace. Můžete také nakonfigurovat pravidla pro udělení přístupu k provozu z vybraných rozsahů veřejných internetových IP adres a povolit připojení z konkrétního internetu nebo místních klientů.

Pravidla sítě se vynucují ve všech síťových protokolech do služeb Azure AI, včetně REST a WebSocketu. Pokud chcete získat přístup k datům pomocí nástrojů, jako jsou testovací konzoly Azure, musí být nakonfigurovaná explicitní pravidla sítě. Pravidla sítě můžete použít na existující prostředky služeb Azure AI nebo při vytváření nových prostředků služeb Azure AI. Po použití pravidel sítě se vynucují pro všechny požadavky.

Podporované oblasti a nabídky služeb

Virtuální sítě jsou podporované v oblastech, kde jsou dostupné služby Azure AI. Služby Azure AI podporují značky služeb pro konfiguraci pravidel sítě. Uvedené služby jsou součástí značky CognitiveServicesManagement služby.

- Detektor anomálií

- Azure OpenAI

- Content Moderator

- Custom Vision

- Rozpoznávání tváře

- Language Understanding (LUIS)

- Personalizace

- Služba Speech

- Jazyk

- QnA Maker

- Translator

Poznámka:

Pokud používáte služby Azure OpenAI, LUIS, Speech Services nebo Language, CognitiveServicesManagement značka umožňuje tuto službu používat jenom pomocí sady SDK nebo rozhraní REST API. Pokud chcete získat přístup k sadě Azure OpenAI Studio, portál LUIS, Speech Studio nebo Language Studio z virtuální sítě, musíte použít následující značky:

AzureActiveDirectoryAzureFrontDoor.FrontendAzureResourceManagerCognitiveServicesManagementCognitiveServicesFrontEndStorage(Jenom Speech Studio)

Informace o konfiguraci nástroje Azure AI Studio najdete v dokumentaci k sadě Azure AI Studio.

Změna výchozího pravidla přístupu k síti

Prostředky služeb Azure AI ve výchozím nastavení přijímají připojení z klientů v jakékoli síti. Chcete-li omezit přístup na vybrané sítě, musíte nejdřív změnit výchozí akci.

Upozorňující

Provádění změn pravidel sítě může mít vliv na schopnost vašich aplikací připojit se ke službám Azure AI. Nastavení výchozího pravidla sítě tak, aby odepřel veškerý přístup k datům, pokud se nepoužijí také konkrétní pravidla sítě, která udělují přístup.

Než změníte výchozí pravidlo na odepření přístupu, nezapomeňte udělit přístup všem povoleným sítím pomocí pravidel sítě. Pokud povolíte výpis IP adres pro vaši místní síť, nezapomeňte přidat všechny možné odchozí veřejné IP adresy z místní sítě.

Správa výchozích pravidel přístupu k síti

Výchozí pravidla přístupu k síti pro prostředky služeb Azure AI můžete spravovat prostřednictvím webu Azure Portal, PowerShellu nebo Azure CLI.

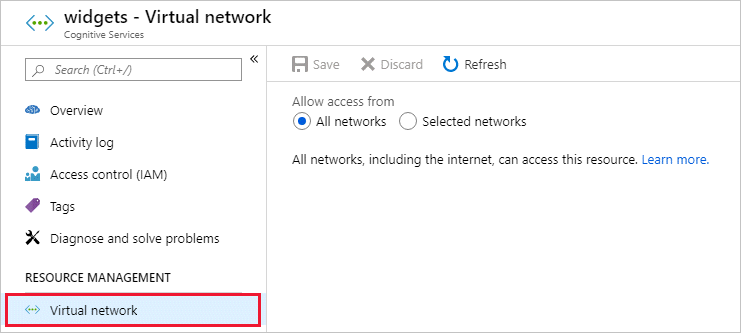

Přejděte k prostředku služeb Azure AI, který chcete zabezpečit.

Výběrem možnosti Správa prostředků ho rozbalte a pak vyberte Sítě.

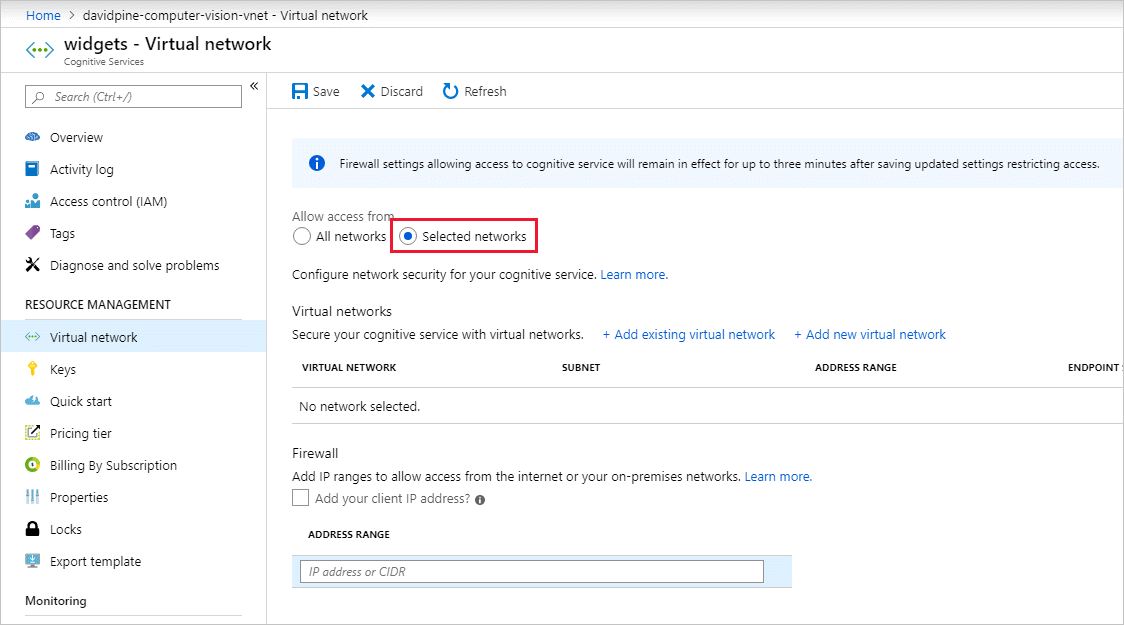

Pokud chcete ve výchozím nastavení odepřít přístup, v části Brány firewall a virtuální sítě vyberte Vybrané sítě a privátní koncové body.

Pokud je toto nastavení samotné, nescházeno nakonfigurovanými virtuálními sítěmi nebo rozsahy adres, je veškerý přístup efektivně odepřen. Pokud je veškerý přístup odepřen, požadavky, které se pokusí využívat prostředek služeb Azure AI, nejsou povolené. Azure Portal, Azure PowerShell nebo Azure CLI se stále dají použít ke konfiguraci prostředku služeb Azure AI.

Pokud chcete povolit provoz ze všech sítí, vyberte Všechny sítě.

Výběrem možnosti Uložit se vaše změny uplatní.

Udělení přístupu z virtuální sítě

Prostředky služeb Azure AI můžete nakonfigurovat tak, aby umožňovaly přístup pouze z konkrétních podsítí. Povolené podsítě můžou patřit do virtuální sítě ve stejném předplatném nebo v jiném předplatném. Druhé předplatné může patřit do jiného tenanta Microsoft Entra. Pokud podsíť patří do jiného předplatného, musí být pro toto předplatné zaregistrovaný také poskytovatel prostředků Microsoft.CognitiveServices.

Povolte koncový bod služby pro služby Azure AI ve virtuální síti. Koncový bod služby směruje provoz z virtuální sítě přes optimální cestu ke službě Azure AI. Další informace najdete v tématu Koncové body služby pro virtuální síť.

S každým požadavkem se odesílají také identity podsítě a virtuální sítě. Správci pak můžou nakonfigurovat pravidla sítě pro prostředek služeb Azure AI tak, aby povolovali požadavky z konkrétních podsítí ve virtuální síti. Klienti, kterým tato pravidla sítě udělili přístup, musí dál splňovat požadavky na autorizaci prostředku služeb Azure AI pro přístup k datům.

Každý prostředek služeb Azure AI podporuje až 100 pravidel virtuální sítě, která je možné kombinovat s pravidly sítě IP. Další informace naleznete v tématu Udělení přístupu z rozsahu internetových IP adres dále v tomto článku.

Nastavení požadovaných oprávnění

Pokud chcete použít pravidlo virtuální sítě na prostředek služeb Azure AI, potřebujete příslušná oprávnění pro přidání podsítí. Požadované oprávnění je výchozí role přispěvatele nebo role Přispěvatel služeb Cognitive Services. Požadovaná oprávnění je také možné přidat do vlastních definic rolí.

Prostředek služeb Azure AI a virtuální sítě, které mají udělený přístup, můžou být v různých předplatných, včetně předplatných, která jsou součástí jiného tenanta Microsoft Entra.

Poznámka:

Konfigurace pravidel, která udělují přístup k podsítím ve virtuálních sítích, které jsou součástí jiného tenanta Microsoft Entra, se v současné době podporují jenom prostřednictvím PowerShellu, Azure CLI a rozhraní REST API. Tato pravidla můžete zobrazit na webu Azure Portal, ale nemůžete je nakonfigurovat.

Konfigurace pravidel virtuální sítě

Pravidla virtuální sítě pro prostředky služeb Azure AI můžete spravovat prostřednictvím webu Azure Portal, PowerShellu nebo Azure CLI.

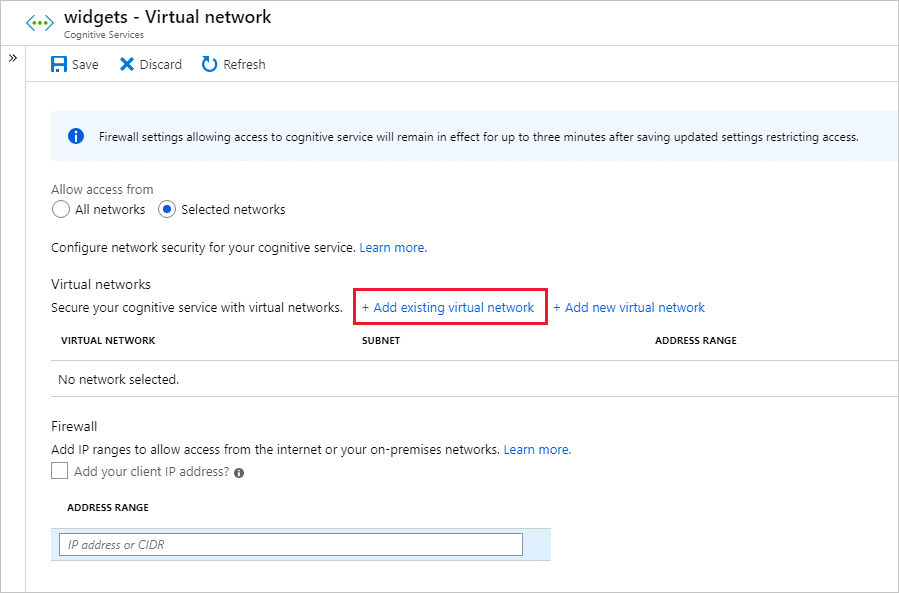

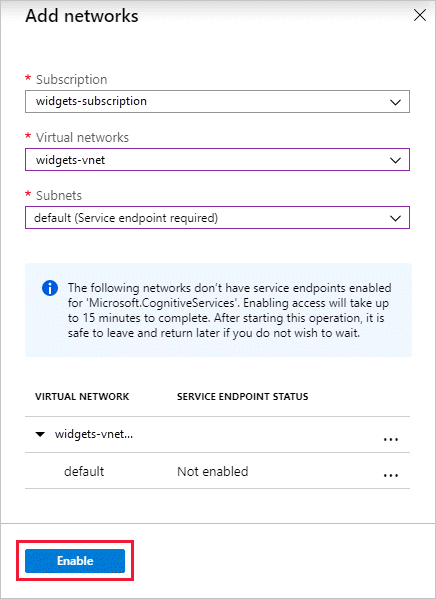

Udělení přístupu k virtuální síti pomocí existujícího pravidla sítě:

Přejděte k prostředku služeb Azure AI, který chcete zabezpečit.

Výběrem možnosti Správa prostředků ho rozbalte a pak vyberte Sítě.

Potvrďte, že jste vybrali vybrané sítě a privátní koncové body.

V části Povolit přístup vyberte Přidat existující virtuální síť.

Vyberte možnosti Virtuální sítě a podsítě a pak vyberte Povolit.

Poznámka:

Pokud koncový bod služby pro služby Azure AI nebyl dříve nakonfigurovaný pro vybranou virtuální síť a podsítě, můžete ho nakonfigurovat jako součást této operace.

V současné době jsou během vytváření pravidla k dispozici pouze virtuální sítě, které patří do stejného tenanta Microsoft Entra. Pokud chcete udělit přístup k podsíti ve virtuální síti, která patří do jiného tenanta, použijte PowerShell, Azure CLI nebo rozhraní REST API.

Výběrem možnosti Uložit se vaše změny uplatní.

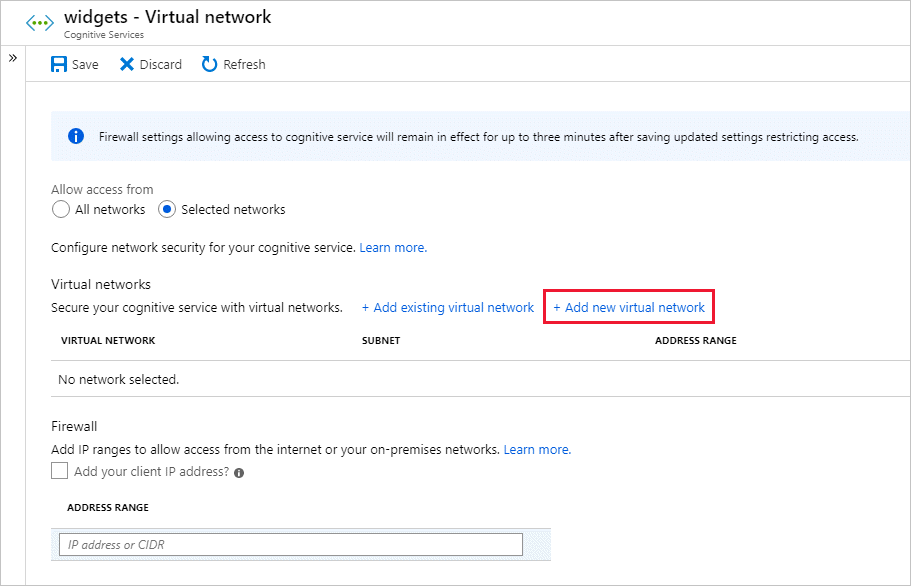

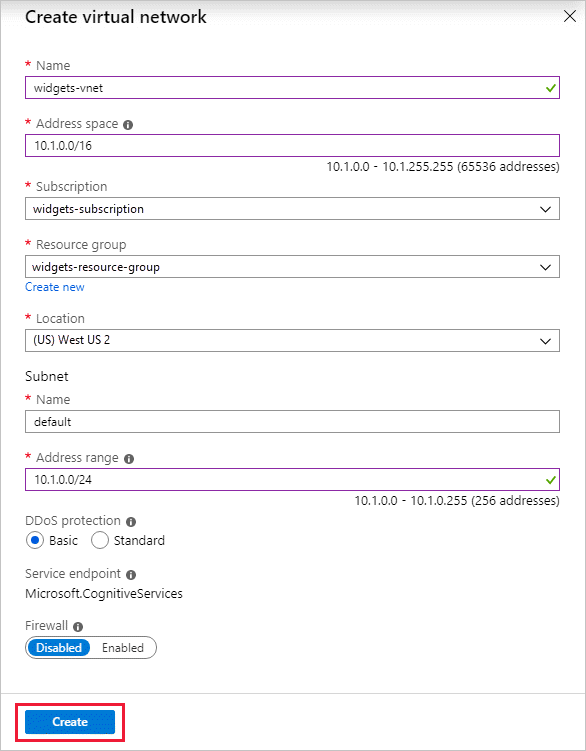

Vytvoření nové virtuální sítě a udělení přístupu:

Na stejné stránce jako v předchozím postupu vyberte Přidat novou virtuální síť.

Zadejte informace potřebné k vytvoření nové virtuální sítě a pak vyberte Vytvořit.

Výběrem možnosti Uložit se vaše změny uplatní.

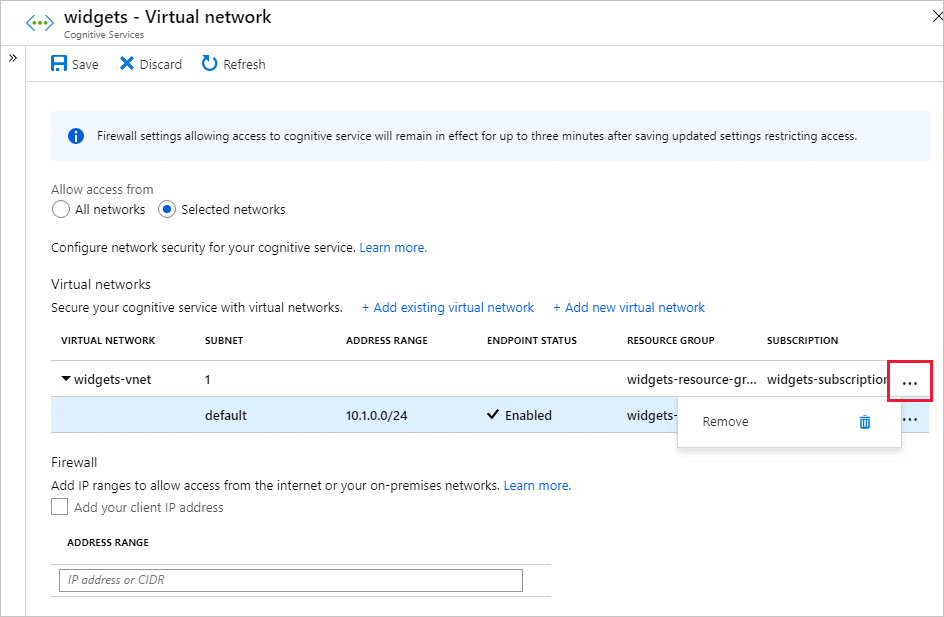

Odebrání pravidla virtuální sítě nebo podsítě:

Důležité

Nezapomeňte nastavit výchozí pravidlo na odepření nebo pravidla sítě nemají žádný vliv.

Udělení přístupu z rozsahu internetových IP adres

Prostředky služeb Azure AI můžete nakonfigurovat tak, aby umožňovaly přístup z konkrétních rozsahů veřejných INTERNETOVÝCH IP adres. Tato konfigurace uděluje přístup ke konkrétním službám a místním sítím, které efektivně blokují obecný internetový provoz.

Povolené rozsahy internetových adres můžete zadat pomocí formátu CIDR (RFC 4632) ve formuláři 192.168.0.0/16 nebo jako jednotlivé IP adresy, například 192.168.0.1.

Tip

Malé rozsahy adres, které používají /31 velikosti předpon, /32 se nepodporují. Nakonfigurujte tyto rozsahy pomocí jednotlivých pravidel IP adres.

Pravidla sítě IP jsou povolená jenom pro veřejné internetové IP adresy. Rozsahy IP adres vyhrazené pro privátní sítě nejsou v pravidlech IP adres povolené. Soukromé sítě zahrnují adresy začínající 10.*na ,172.31.*172.16.* - a .192.168.* Další informace naleznete v tématu Privátní adresní prostor (RFC 1918).

V současné době se podporují jenom adresy IPv4. Každý prostředek služeb Azure AI podporuje až 100 pravidel sítě IP, která je možné kombinovat s pravidly virtuální sítě.

Konfigurace přístupu z místních sítí

Pokud chcete udělit přístup z místních sítí k prostředku služeb Azure AI pomocí pravidla sítě IP, identifikujte internetové IP adresy používané vaší sítí. Požádejte o pomoc správce sítě.

Pokud pro partnerský vztah Microsoftu používáte místní Azure ExpressRoute, musíte identifikovat IP adresy překladu adres (NAT). Další informace najdete v tématu Co je Azure ExpressRoute.

V případě partnerského vztahu Microsoftu jsou IP adresy překladu adres (NAT), které používá zákazník, nebo poskytnuté poskytovatelem služeb. Pokud chcete povolit přístup k prostředkům služby, musíte tyto veřejné IP adresy povolit v nastavení IP adresy brány firewall prostředku.

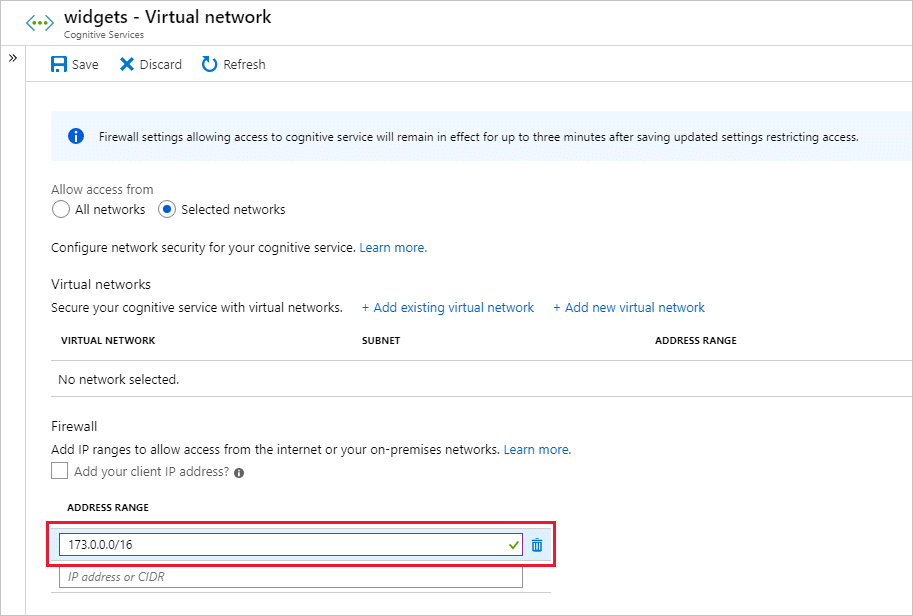

Správa pravidel sítě IP

Pravidla sítě IP pro prostředky služeb Azure AI můžete spravovat prostřednictvím webu Azure Portal, PowerShellu nebo Azure CLI.

Přejděte k prostředku služeb Azure AI, který chcete zabezpečit.

Výběrem možnosti Správa prostředků ho rozbalte a pak vyberte Sítě.

Potvrďte, že jste vybrali vybrané sítě a privátní koncové body.

V části Brány firewall a virtuální sítě vyhledejte možnost Rozsah adres. Pokud chcete udělit přístup k rozsahu INTERNETOVÝCH IP adres, zadejte IP adresu nebo rozsah adres (ve formátu CIDR). Akceptují se pouze platné veřejné IP adresy (neservované).

Pokud chcete odebrat pravidlo sítě IP, vyberte ikonu koše vedle rozsahu adres.

Výběrem možnosti Uložit se vaše změny uplatní.

Důležité

Nezapomeňte nastavit výchozí pravidlo na odepření nebo pravidla sítě nemají žádný vliv.

Použití privátních koncových bodů

Privátní koncové body pro prostředky služeb Azure AI můžete použít k tomu, aby klienti ve virtuální síti mohli bezpečně přistupovat k datům přes Azure Private Link. Privátní koncový bod používá IP adresu z adresního prostoru virtuální sítě pro váš prostředek služeb Azure AI. Síťový provoz mezi klienty ve virtuální síti a prostředkem prochází virtuální sítí a privátní propojení v páteřní síti Microsoft Azure, což eliminuje vystavení z veřejného internetu.

Privátní koncové body pro prostředky služeb Azure AI umožňují:

- Zabezpečte prostředek služeb Azure AI tak, že nakonfigurujete bránu firewall tak, aby blokovala všechna připojení ve veřejném koncovém bodu služby Azure AI.

- Zvyšte zabezpečení virtuální sítě tím, že umožníte blokovat exfiltraci dat z virtuální sítě.

- Bezpečně se připojte k prostředkům služeb Azure AI z místních sítí, které se připojují k virtuální síti pomocí služby Azure VPN Gateway nebo ExpressRoutes s privátním partnerským vztahem.

Principy privátních koncových bodů

Privátní koncový bod je speciální síťové rozhraní pro prostředek Azure ve vaší virtuální síti. Vytvoření privátního koncového bodu pro prostředek služeb Azure AI zajišťuje zabezpečené připojení mezi klienty ve vaší virtuální síti a vaším prostředkem. Privátní koncový bod má přiřazenou IP adresu z rozsahu IP adres vaší virtuální sítě. Připojení mezi privátním koncovým bodem a službou Azure AI používá zabezpečené privátní propojení.

Aplikace ve virtuální síti se můžou bez problémů připojit ke službě přes privátní koncový bod. Připojení používají stejné připojovací řetězec a mechanismy autorizace, které by jinak používaly. Výjimkou jsou služby Speech, které vyžadují samostatný koncový bod. Další informace najdete v tématu Privátní koncové body se službami Speech v tomto článku. Privátní koncové body je možné používat se všemi protokoly podporovanými prostředkem služeb Azure AI, včetně REST.

Privátní koncové body je možné vytvářet v podsítích, které používají koncové body služby. Klienti v podsíti se můžou připojit k jednomu prostředku služby Azure AI pomocí privátního koncového bodu a současně používat koncové body služby pro přístup k ostatním. Další informace najdete v tématu Koncové body služby pro virtuální síť.

Když ve virtuální síti vytvoříte privátní koncový bod pro prostředek služeb Azure AI, Azure odešle žádost o souhlas ke schválení vlastníkovi prostředku služeb Azure AI. Pokud je uživatel, který žádá o vytvoření privátního koncového bodu, také vlastníkem prostředku, bude tato žádost o souhlas automaticky schválena.

Vlastníci prostředků služeb Azure AI můžou spravovat žádosti o souhlas a privátní koncové body prostřednictvím karty připojení privátního koncového bodu pro prostředek služeb Azure AI na webu Azure Portal.

Zadání privátních koncových bodů

Při vytváření privátního koncového bodu zadejte prostředek služeb Azure AI, ke kterému se připojuje. Další informace o vytvoření privátního koncového bodu najdete tady:

- Vytvoření privátního koncového bodu pomocí webu Azure Portal

- Vytvoření privátního koncového bodu pomocí Azure PowerShellu

- Vytvoření privátního koncového bodu pomocí Azure CLI

Připojení k privátním koncovým bodům

Poznámka:

Služba Azure OpenAI používá jinou privátní zónu DNS a předávání veřejných zón DNS než jiné služby Azure AI. Správné názvy zón a služeb předávání najdete v tématu Konfigurace zóny DNS služeb Azure.

Klienti ve virtuální síti, kteří používají privátní koncový bod, používají stejný připojovací řetězec pro prostředek služeb Azure AI jako klienti připojující se k veřejnému koncovému bodu. Výjimkou je služba Speech, která vyžaduje samostatný koncový bod. Další informace najdete v tématu Použití privátních koncových bodů se službou Speech v tomto článku. Překlad DNS automaticky směruje připojení z virtuální sítě k prostředku služeb Azure AI přes privátní propojení.

Azure ve výchozím nastavení vytvoří privátní zónu DNS připojenou k virtuální síti s potřebnými aktualizacemi pro privátní koncové body. Pokud používáte vlastní server DNS, možná budete muset provést další změny konfigurace DNS. Informace o aktualizacích, které můžou být vyžadovány pro privátní koncové body, najdete v části Použití změn DNS pro privátní koncové body v tomto článku.

Použití privátních koncových bodů se službou Speech

Viz Použití služby Speech prostřednictvím privátního koncového bodu.

Použití změn DNS pro privátní koncové body

Při vytváření privátního koncového bodu se záznam prostředku DNS CNAME pro prostředek služeb Azure AI aktualizuje na alias v subdoméně s předponou privatelink. Azure ve výchozím nastavení také vytvoří privátní zónu DNS, která odpovídá privatelink subdoméně, se záznamy prostředků DNS A pro privátní koncové body. Další informace najdete v tématu Co je Azure Privátní DNS.

Při překladu adresy URL koncového bodu mimo virtuální síť s privátním koncovým bodem se přeloží na veřejný koncový bod prostředku služeb Azure AI. Když se přeloží z virtuální sítě hostující privátní koncový bod, adresa URL koncového bodu se přeloží na IP adresu privátního koncového bodu.

Tento přístup umožňuje přístup k prostředku služeb Azure AI pomocí stejného připojovací řetězec pro klienty ve virtuální síti, která hostuje privátní koncové body a klienty mimo virtuální síť.

Pokud ve své síti používáte vlastní server DNS, klienti musí být schopni přeložit plně kvalifikovaný název domény (FQDN) pro koncový bod prostředku služby Azure AI na IP adresu privátního koncového bodu. Nakonfigurujte server DNS tak, aby delegovali subdoménu privátního propojení do zóny privátního DNS pro virtuální síť.

Tip

Pokud používáte vlastní nebo místní server DNS, měli byste nakonfigurovat server DNS tak, aby přeložil název prostředku služby Azure AI v privatelink subdoméně na IP adresu privátního koncového bodu. Delegujte subdoménu privatelink na privátní zónu DNS virtuální sítě. Případně nakonfigurujte zónu DNS na serveru DNS a přidejte záznamy DNS A.

Další informace o konfiguraci vlastního serveru DNS pro podporu privátních koncových bodů najdete v následujících zdrojích informací:

Udělení přístupu k důvěryhodným službám Azure pro Azure OpenAI

Při zachování pravidel sítě pro jiné aplikace můžete udělit podmnožinu důvěryhodných služeb Azure přístup k Azure OpenAI. Tyto důvěryhodné služby pak budou používat spravovanou identitu k ověření vaší služby Azure OpenAI. Následující tabulka uvádí služby, které mají přístup k Azure OpenAI, pokud spravovaná identita těchto služeb má odpovídající přiřazení role.

| Služba | Název poskytovatele prostředků |

|---|---|

| Azure AI Služby | Microsoft.CognitiveServices |

| Azure Machine Learning | Microsoft.MachineLearningServices |

| Azure AI Vyhledávač | Microsoft.Search |

Síťový přístup k důvěryhodným službám Azure můžete udělit vytvořením výjimky pravidla sítě pomocí rozhraní REST API nebo webu Azure Portal:

Použití Azure CLI

accessToken=$(az account get-access-token --resource https://management.azure.com --query "accessToken" --output tsv)

rid="/subscriptions/<your subscription id>/resourceGroups/<your resource group>/providers/Microsoft.CognitiveServices/accounts/<your Azure AI resource name>"

curl -i -X PATCH https://management.azure.com$rid?api-version=2023-10-01-preview \

-H "Content-Type: application/json" \

-H "Authorization: Bearer $accessToken" \

-d \

'

{

"properties":

{

"networkAcls": {

"bypass": "AzureServices"

}

}

}

'

Pokud chcete výjimku odvolat, nastavte networkAcls.bypass na hodnotu None.

Pokud chcete ověřit, jestli je na webu Azure Portal povolená důvěryhodná služba,

Použití zobrazení JSON ze stránky přehledu prostředků Azure OpenAI

V části Verze rozhraní API zvolte nejnovější verzi rozhraní API. Podporuje

2023-10-01-previewse pouze nejnovější verze rozhraní API.

Pomocí webu Azure Portal

Přejděte k prostředku Azure OpenAI a v navigační nabídce vyberte Sítě .

V části Výjimky vyberte Povolit službám Azure v seznamu důvěryhodných služeb přístup k tomuto účtu služeb Cognitive Services.

Tip

Možnost Výjimky můžete zobrazit výběrem vybraných sítí a privátních koncových bodů nebo zakázaných v části Povolit přístup.

Ceny

Podrobnosti o cenách najdete v tématu s cenami služby Azure Private Link.

Další kroky

- Prozkoumání různých služeb Azure AI

- Další informace o koncových bodech služeb virtuální sítě

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro