Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento článek obsahuje informace, které vám pomohou:

- Seznamte se s bezpečnostními výhodami hostování aplikací v cloudu

- Vyhodnoťte bezpečnostní výhody platformy jako služby (PaaS) ve srovnání s jinými modely cloudových služeb

- Změňte své zaměření na zabezpečení z přístupu zaměřeného na zabezpečení perimetru zaměřeného na síť na přístup zaměřený na identitu

- Implementace obecných doporučení osvědčených postupů zabezpečení PaaS

Vývoj zabezpečených aplikací v Azure je obecným průvodcem bezpečnostními otázkami a kontrolními mechanismy, které byste měli vzít v úvahu v každé fázi životního cyklu vývoje softwaru při vývoji aplikací pro cloud.

Výhody zabezpečení cloudu

Je důležité pochopit rozdělení odpovědnosti mezi vámi a společností Microsoft. V místním prostředí vlastníte celou infrastrukturu, ale při přechodu do cloudu se některé odpovědnosti přenesou na Microsoft.

Existují bezpečnostní výhody spojené s přítomností v cloudu. V místním prostředí mají organizace pravděpodobně k dispozici nespravované zodpovědnosti a omezené prostředky pro investici do zabezpečení, což vytvoří prostředí, ve kterém útočníci můžou zneužít ohrožení zabezpečení ve všech vrstvách.

Organizace můžou zlepšit detekci hrozeb a dobu odezvy pomocí cloudových možností zabezpečení a cloudových inteligentních funkcí poskytovatele. Přesunutím odpovědnosti na poskytovatele cloudu mohou organizace získat větší pokrytí zabezpečením, což jim umožní přerozdělit bezpečnostní zdroje a rozpočet na jiné obchodní priority.

Bezpečnostní výhody modelu cloudových služeb PaaS

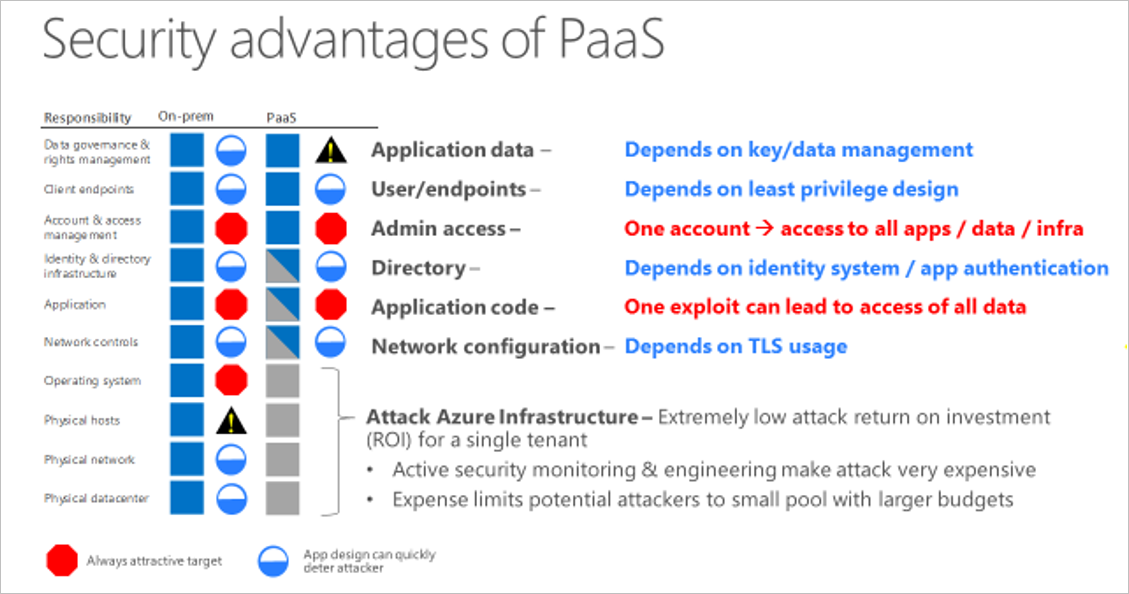

Podívejme se na bezpečnostní výhody nasazení Azure PaaS ve srovnání s místním nasazením.

Počínaje spodní částí zásobníku, fyzickou infrastrukturou, Microsoft zmírňuje běžná rizika a odpovědnosti. Vzhledem k tomu, že cloud společnosti Microsoft je neustále monitorován společností Microsoft, je těžké na něj zaútočit. Nedává smysl, aby útočník pronásledoval cloud Microsoftu jako cíl. Pokud útočník nemá spoustu peněz a zdrojů, pravděpodobně se přesune k jinému cíli.

Uprostřed zásobníku není žádný rozdíl mezi nasazením PaaS a místním nasazením. Na aplikační vrstvě a ve vrstvě správy účtů a přístupu máte podobná rizika. V další části tohoto článku vás provedeme osvědčenými postupy pro odstranění nebo minimalizaci těchto rizik.

Na vrcholu sady, správy dat a správy práv, na sebe berete jedno riziko, které lze zmírnit správou klíčů. Správa klíčů je další zodpovědností, ale máte oblasti v nasazení PaaS, které už nemusíte spravovat, abyste mohli přesunout prostředky do správy klíčů.

Platforma Azure také poskytuje silnou ochranu před útoky DDoS pomocí různých technologií založených na síti. Všechny typy síťových metod ochrany před útoky DDoS však mají svá omezení na základě jednotlivých odkazů a datových center. Abyste se vyhnuli dopadům velkých útoků DDoS, můžete využít základní cloudové funkce Azure, které vám umožní rychle a automaticky škálovat na více instancí a bránit se tak útokům DDoS.

Identita jako primární hraniční síť zabezpečení

S nasazeními PaaS se mění celkový přístup k zabezpečení. Přejdete od potřeby mít vše pod kontrolou sami ke sdílení odpovědnosti s Microsoftem.

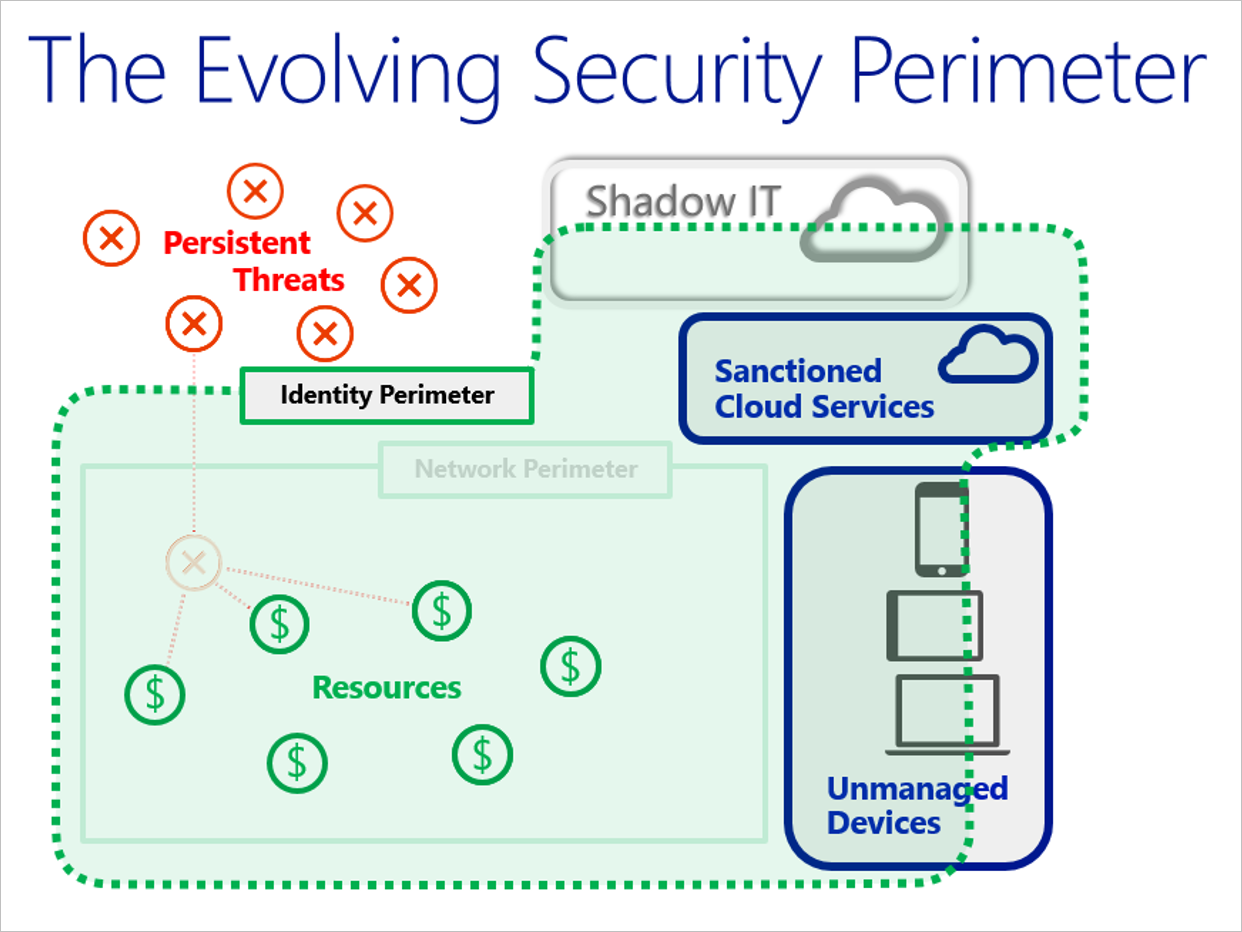

Dalším významným rozdílem mezi PaaS a tradičními místními nasazeními je nový pohled na to, co definuje primární hraniční síť zabezpečení. Historicky byla primární místní bezpečnostní perimetr vaší sítí a většina místních návrhů zabezpečení používá síť jako primární pivot zabezpečení. V případě nasazení PaaS vám lépe poslouží, když budete považovat identitu za primární perimetr zabezpečení.

Jednou z pěti základních charakteristik cloud computingu je široký přístup k síti, díky čemuž je síťově orientované myšlení méně relevantní. Cílem velké části cloud computingu je umožnit uživatelům přístup ke zdrojům bez ohledu na umístění. Pro většinu uživatelů bude jejich poloha někde na internetu.

Následující obrázek znázorňuje, jak se perimetr zabezpečení vyvinul z perimetru sítě na perimetr identity. Zabezpečení se stává méně o obraně vaší sítě a více o ochraně vašich dat, stejně jako o správě zabezpečení vašich aplikací a uživatelů. Klíčový rozdíl je v tom, že chcete posunout zabezpečení blíže k tomu, co je pro vaši společnost důležité.

Služby Azure PaaS (například Azure App Service a Azure SQL) zpočátku poskytovaly malou nebo žádnou tradiční ochranu hraniční sítě. Bylo zřejmé, že účelem elementu bylo být vystaven na Internetu (webová role) a že ověřování poskytuje nový obvod zabezpečení (například Azure SQL).

Moderní postupy zabezpečení předpokládají, že nežádoucí osoba porušila hraniční síť. Moderní postupy obrany se proto přesunuly na identitu. Organizace musí vytvořit hraniční síť zabezpečení založenou na identitě se silnou hygienou ověřování a autorizace.

Osvědčené postupy pro správu identit

Níže jsou uvedeny osvědčené postupy pro správu perimetru identity.

Osvědčený postup: Nejprve byste měli zvážit použití spravovaných identit pro prostředky Azure pro bezpečný přístup k jiným službám bez uložení přihlašovacích údajů. Podrobnosti: Spravované identity automaticky poskytují identitu pro aplikace spuštěné ve službách Azure a umožňují jim ověřovat se ve službách, které podporují ID Microsoft Entra, aniž by vyžadovaly přihlašovací údaje v kódu nebo konfiguračních souborech. To snižuje riziko vystavení přihlašovacích údajů a zjednodušuje správu identit pro vaše aplikace.

Osvědčený postup: Zabezpečte klíče a přihlašovací údaje pro zabezpečení nasazení PaaS. Podrobnosti: Ztráta klíčů a přihlašovacích údajů je častým problémem. Můžete použít centralizované řešení, kde klíče a tajné kódy mohou být uloženy v modulech hardwarového zabezpečení (HSM). Azure Key Vault chrání vaše klíče a tajné kódy šifrováním ověřovacích klíčů, klíčů účtu úložiště, klíčů pro šifrování dat, souborů .pfx a hesel pomocí klíčů, které jsou chráněné moduly hardwarového zabezpečení.

Osvědčený postup: Neumisťujte přihlašovací údaje a další tajné kódy do zdrojového kódu ani na GitHub. Detail: Jediná věc, která je horší než ztráta klíčů a přihlašovacích údajů, je, že k nim získá přístup neoprávněná strana. Útočníci mohou využít technologie botů k nalezení klíčů a tajných kódů uložených v úložištích kódu, jako je GitHub. Do těchto úložišť veřejného kódu neukládejte klíče a tajné kódy.

Osvědčený postup: Používejte platformy pro silné ověřování a autorizaci. Podrobnosti: Místo vlastních úložišť uživatelů použijte ID Microsoft Entra pro ověřování. Pokud používáte Microsoft Entra ID, využijete přístup založený na platformě a delegujete správu autorizovaných identit. Přístup Microsoft Entra ID je zvlášť důležitý v případě, že jsou zaměstnanci ukončeni a že informace je potřeba promítnout prostřednictvím více systémů identit a autorizace.

Místo vlastního kódu používejte mechanismy ověřování a autorizace poskytované platformou. Důvodem je, že vývoj vlastního ověřovacího kódu může být náchylný k chybám. Většina vašich vývojářů nejsou odborníci na zabezpečení a je nepravděpodobné, že by si byli vědomi jemností a nejnovějšího vývoje v oblasti ověřování a autorizace. Komerční kód (například od společnosti Microsoft) je často rozsáhle kontrolován z hlediska zabezpečení.

Používejte vícefaktorové ověřování (MFA) a ujistěte se, že metody MFA odolné proti phishingu — jako jsou Passkeys, FIDO2, nebo ověřování založené na certifikátech (CBA) — se vynucují prostřednictvím zásad podmíněného přístupu. Minimálně je vyžadovat pro všechny správce a pro optimální zabezpečení je implementovat v rámci celého tenanta. Přístup k rozhraním azure pro správu (portál nebo vzdálený PowerShell) i službám určeným pro zákazníky by měl být navržený a nakonfigurovaný tak, aby používal vícefaktorové ověřování Microsoft Entra.

Pro přihlášení k aplikaci použijte OpenID Connect (OIDC) s OAuth 2.0 přes Microsoft Entra ID. Tyto protokoly byly rozsáhle recenzovány a pravděpodobně jsou implementovány jako součást knihoven vaší platformy pro ověřování a autorizaci.

Použití modelování hrozeb během návrhu aplikace

Životní cyklus vývoje zabezpečení společnosti Microsoft určuje, že týmy by se měly během fáze návrhu zapojit do procesu zvaného modelování hrozeb. Aby společnost Microsoft tento proces usnadnila, vytvořila nástroj SDL Threat Modeling Tool. Modelování návrhu aplikace a výčet hrozeb STRIDE napříč všemi hranicemi důvěryhodnosti může zachytit chyby návrhu již v rané fázi.

V následující tabulce jsou uvedeny hrozby STRIDE a uvádí některé příklady zmírnění rizik pomocí funkcí Azure. Tato zmírnění nebudou fungovat v každé situaci.

| Hrozba | Vlastnost zabezpečení | Potenciální zmírnění rizik platformy Azure |

|---|---|---|

| Falšování | Autentizace | Vyžadovat připojení HTTPS. |

| Manipulace | Integrita | Ověřte certifikáty TLS/SSL. |

| Odmítnutí | Neodvolatelnost | Povolte monitorování a diagnostiku Azure. |

| Zpřístupnění informací | Důvěrnost | Šifrujte citlivá data v klidu pomocí certifikátů služby. |

| Odepření služby | Dostupnost | Monitorujte metriky výkonu z hlediska potenciálních podmínek odmítnutí služby. Implementujte filtry připojení. |

| Zvýšení oprávnění | Autorizace | Použijte Privileged Identity Management. |

Azure App Service

Azure App Service je nabídka PaaS, která umožňuje vytvářet webové a mobilní aplikace pro jakoukoli platformu nebo zařízení a připojovat se k datům kdekoli, v cloudu nebo místně. App Service zahrnuje webové a mobilní funkce, které byly dříve dodávány samostatně jako Weby Azure a Mobilní služby Azure. Zahrnuje také nové funkce pro automatizaci obchodních procesů a hostování cloudových rozhraní API.

Níže jsou uvedeny osvědčené postupy pro používání služby App Service.

Osvědčený postup: Ověření prostřednictvím Microsoft Entra ID. Podrobnosti: App Service poskytuje službu OAuth 2.0 pro vašeho poskytovatele identity. OAuth 2.0 se zaměřuje na jednoduchost vývojářů klientů a zároveň poskytuje specifické autorizační toky pro webové aplikace, desktopové aplikace a mobilní telefony. Microsoft Entra ID používá OAuth 2.0, který vám umožní autorizovat přístup k mobilním a webovým aplikacím.

Osvědčený postup: Omezte přístup na základě nutnosti znát a principů zabezpečení s nejnižšími oprávněními. Podrobnosti: Omezení přístupu je nezbytné pro organizace, které chtějí vynutit zásady zabezpečení pro přístup k datům. Azure RBAC můžete použít k přiřazení oprávnění uživatelům, skupinám a aplikacím v určitém rozsahu.

Osvědčený postup: Chraňte své klíče. Podrobnosti: Azure Key Vault pomáhá chránit kryptografické klíče a tajné kódy, které používají cloudové aplikace a služby. Služba Key Vault umožňuje šifrovat klíče a tajemství (jako jsou autentifikační klíče, klíče k úložným účtům, klíče pro šifrování dat, .PFX soubory a hesla) pomocí klíčů, které jsou chráněné hardwarovými bezpečnostními moduly (HSM). Pro větší jistotu můžete importovat nebo generovat klíče v modulech HSM. Další informace najdete v tématu Azure Key Vault . Ke správě certifikátů TLS s automatickým prodlužováním platnosti můžete použít také Key Vault.

Osvědčený postup: Omezte příchozí zdrojové IP adresy. Podrobnosti: App Service Environment má funkci integrace virtuální sítě, která vám pomůže omezit příchozí zdrojové IP adresy prostřednictvím skupin zabezpečení sítě. Virtuální sítě umožňují umístit prostředky Azure do neinternetové směrovatelné sítě, ke které řídíte přístup. Další informace najdete v tématu Integrace aplikace s virtuální sítí Azure. Kromě toho můžete použít také privátní propojení (privátní koncový bod) a zakázat veřejnou síť k vynucení privátního síťového připojení mezi službou App Service a dalšími službami.

Osvědčený postup: Pro všechna připojení vynucujte přenosy pouze HTTPS a vyžadují protokol TLS 1.2 nebo vyšší. Pokud je to možné, zakažte přístup PŘES FTP; pokud je přenos souborů nezbytný, použijte FTPS k zajištění zabezpečených šifrovaných přenosů. Podrobnosti: Konfigurace služby App Service tak, aby přijímala pouze přenos HTTPS, zajišťuje šifrování dat při přenosu a ochranu citlivých informací před zachycením. Vyžadování protokolu TLS 1.2 nebo vyšší poskytuje silnější zabezpečení před ohroženími zabezpečení zjištěných v dřívějších verzích protokolu. Zakázání ftp snižuje riziko přenosu přihlašovacích údajů nebo dat bez šifrování. Pokud se vyžaduje přenos souborů, povolte pouze FTPS, který během přenosu šifruje přihlašovací údaje i data.

Osvědčený postup: Monitorujte stav zabezpečení prostředí App Service. Podrobnosti: Monitorování prostředí App Service pomocí programu Microsoft Defender for Cloud Když Defender for Cloud identifikuje potenciální ohrožení zabezpečení, vytvoří doporučení, která vás provedou procesem konfigurace potřebných ovládacích prvků. Microsoft Defender for App Service poskytuje ochranu před hrozbami pro vaše prostředky služby App Service.

Další informace najdete v programu Microsoft Defender for App Service.

Web Application Firewall

Webové aplikace se čím dál častěji stávají cílem škodlivých útoků, které zneužívají běžně známé chyby zabezpečení. Mezi tyto zneužití patří útoky prostřednictvím injektáže SQL a skriptování mezi weby. Prevence takových útoků v kódu aplikace může být náročná a může vyžadovat důkladnou údržbu, opravy a monitorování v mnoha vrstvách topologie aplikace. Centralizovaný firewall webových aplikací značně zjednodušuje správu zabezpečení a nabízí správcům lepší ochranu aplikací před hrozbami neoprávněného vniknutí. Řešení WAF může také rychleji reagovat na bezpečnostní hrozbu opravou známé chyby zabezpečení v centrálním umístění namísto zabezpečení každé jednotlivé webové aplikace.

Azure Web Application Firewall (WAF) poskytuje centralizovanou ochranu webových aplikací před běžným zneužitím a ohrožením zabezpečení. WAF je k dispozici prostřednictvím služby Azure Application Gateway a Služby Azure Front Door.

ochrana před útoky DDoS

Azure nabízí dvě hlavní úrovně ochrany před útoky DDoS: DDoS IP Protection a DDoS Network Protection. Tyto možnosti pokrývají různé scénáře a mají odlišné funkce a ceny.

- Ochrana IP adres před útoky DDoS: Nejvhodnější pro ochranu konkrétních veřejných IP adres, ideální pro menší nebo cílová nasazení, která potřebují základní omezení rizik útoků DDoS na úrovni IP adresy.

- DDoS Network Protection: Pokrývá celé virtuální sítě s pokročilým zmírněním rizik, analýzou a integrací; vhodné pro větší nebo podniková prostředí, která potřebují širší zabezpečení.

Zvolte ochranu ip adres DDoS pro prioritní případy citlivé na náklady; Vyberte DDoS Network Protection pro komplexní pokrytí a pokročilé funkce.

DDoS Protection chrání síťovou vrstvu (3/4). Pro ochranu aplikační vrstvy (7) přidejte WAF. Viz Ochrana před útoky DDoS aplikace.

Monitorování výkonu aplikace

Azure Monitor shromažďuje, analyzuje a působí na telemetrii z vašeho cloudu a místního prostředí. Efektivní strategie monitorování vám pomůže porozumět detailnímu fungování komponent vaší aplikace. Pomáhá vám prodloužit dobu provozu tím, že vás upozorní na kritické problémy, abyste je mohli vyřešit dříve, než se z nich stanou problémy. Pomáhá vám také detekovat anomálie, které mohou souviset se zabezpečením.

Application Insights můžete použít ke sledování dostupnosti, výkonu a využití vaší aplikace bez ohledu na to, jestli je hostovaná v cloudu nebo v místním prostředí. Pomocí služby Application Insights můžete rychle identifikovat a diagnostikovat chyby ve své aplikaci, aniž byste museli čekat, až je uživatel nahlásí. Na základě shromážděných informací můžete činit informovaná rozhodnutí o údržbě a vylepšování aplikace.

Application Insights má rozsáhlé nástroje pro interakci s daty, která shromažďuje. Application Insights ukládá svá data do společného úložiště. Může využívat sdílené funkce, jako jsou výstrahy, řídicí panely a hloubková analýza pomocí dotazovacího jazyka Kusto.

Testování průniku zabezpečení

Ověření bezpečnostní obrany je stejně důležité jako testování jakékoli jiné funkčnosti. Udělejte z penetračního testování standardní součást procesu sestavování a nasazování. Naplánujte pravidelné testy zabezpečení a kontrolu ohrožení zabezpečení nasazených aplikací a monitorujte otevřené porty, koncové body a útoky.

Další kroky

V tomto článku jsme se zaměřili na bezpečnostní výhody nasazení Azure PaaS a osvědčené postupy zabezpečení pro cloudové aplikace. Dále se seznámíte s doporučenými postupy pro zabezpečení webových a mobilních řešení PaaS pomocí konkrétních služeb Azure. Začneme s Azure App Service, Azure SQL Database a Azure Synapse Analytics a Azure Storage. Jakmile budou k dispozici články o doporučených postupech pro další služby Azure, budou odkazy uvedeny v následujícím seznamu:

V článku Vývoj zabezpečených aplikací v Azure najdete bezpečnostní otázky a ovládací prvky, které byste měli zvážit v každé fázi životního cyklu vývoje softwaru při vývoji aplikací pro cloud.

Podívejte se na osvědčené postupy a vzory zabezpečení Azure, kde najdete další osvědčené postupy zabezpečení, které můžete použít při navrhování, nasazování a správě cloudových řešení pomocí Azure.

K dispozici jsou následující zdroje informací, které poskytují obecnější informace o zabezpečení Azure a souvisejících služby Microsoft:

- Dokumentace k zabezpečení Azure – komplexní pokyny k zabezpečení

- Microsoft Security Response Center – kde můžou být nahlášená ohrožení zabezpečení Microsoftu, včetně problémů s Azure, nebo prostřednictvím e-mailu secure@microsoft.com