Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Nastavili jste konektory a další prostředky shromažďování dat aktivit napříč vašimi digitálními aktivy. Teď potřebujete projít všechna tato data, abyste zjistili vzory aktivit a zjistili aktivity, které neodpovídají těmto vzorům a které by mohly představovat bezpečnostní hrozbu.

Microsoft Sentinel a její mnoho řešení poskytovaných v centru obsahu nabízejí šablony pro nejčastěji používané typy analytických pravidel a důrazně doporučujeme tyto šablony využít a přizpůsobit je tak, aby vyhovovaly vašim konkrétním scénářům. Je ale možné, že budete potřebovat něco úplně jiného, takže v takovém případě můžete vytvořit pravidlo úplně od začátku pomocí průvodce analytickým pravidlem.

Note

Pokud si prohlížíte podrobnosti doporučení optimalizace SOC na stránce optimalizace SOC a sledujete odkaz Další informace na této stránce, možná hledáte seznam navrhovaných analytických pravidel. V tomto případě se posuňte do dolní části karty podrobností optimalizace a vyberte Přejít do centra obsahu a vyhledejte a nainstalujte doporučená pravidla specifická pro toto doporučení. Další informace najdete v tématu Tok využití optimalizace SOC.

Tento článek popisuje proces vytvoření analytického pravidla od začátku, včetně použití průvodce analytickým pravidlem. K průvodci se připojí snímky obrazovky a pokyny pro přístup k průvodci na webu Azure Portal i na portálu Defender.

Important

Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu, včetně pro zákazníky bez licence Microsoft Defender XDR nebo E5.

Od července 2026 budou všichni zákazníci používající Microsoft Sentinel na webu Azure Portal přesměrováni na portál Defender a budou používat Microsoft Sentinel jenom na portálu Defender. Od července 2025 se mnoho nových zákazníků automaticky onboarduje a přesměruje na portál Defender.

Pokud na webu Azure Portal stále používáte Microsoft Sentinel, doporučujeme začít plánovat přechod na portál Defender , abyste zajistili hladký přechod a plně využili sjednoceného prostředí operací zabezpečení, které nabízí Microsoft Defender. Další informace najdete v tématu Je čas přesunout: Vyřazování webu Azure Portal od Microsoft Sentinelu pro zajištění vyššího zabezpečení.

Prerequisites

Musíte mít roli Přispěvatel Služby Microsoft Sentinel nebo jakoukoli jinou roli nebo sadu oprávnění, která zahrnují oprávnění k zápisu do pracovního prostoru služby Log Analytics a její skupiny prostředků.

Měli byste mít alespoň základní znalost datových věd a analýz a dotazovací jazyk Kusto.

Měli byste se seznámit s průvodcem analytickým pravidlem a všemi dostupnými možnostmi konfigurace. Další informace najdete v tématu Naplánovaná analytická pravidla v Microsoft Sentinelu.

Návrh a sestavení dotazu

Než začnete dělat něco jiného, měli byste navrhnout a sestavit dotaz v dotazovací jazyk Kusto (KQL), který pravidlo použije k dotazování jedné nebo více tabulek v pracovním prostoru služby Log Analytics.

Určete zdroj dat nebo sadu zdrojů dat, které chcete vyhledat, abyste zjistili neobvyklou nebo podezřelou aktivitu. Vyhledejte název tabulky Log Analytics, do které se ingestují data z těchto zdrojů. Název tabulky najdete na stránce datového konektoru pro daný zdroj. Jako základ pro váš dotaz použijte tento název tabulky (nebo funkci založenou na ní).

Rozhodněte, jaký druh analýzy má tento dotaz s tabulkou provádět. Toto rozhodnutí určí, které příkazy a funkce byste měli použít v dotazu.

Rozhodněte, které datové prvky (pole, sloupce) chcete z výsledků dotazu použít. Toto rozhodnutí určí, jak strukturujete výstup dotazu.

Sestavte a otestujte své dotazy na obrazovce Protokoly . Až budete spokojeni, uložte dotaz pro použití ve vašem pravidlu.

Další informace naleznete v tématu:

- Osvědčené postupy pro dotazy analytických pravidel

- Dotazovací jazyk Kusto v Microsoft Sentinelu

- Osvědčené postupy pro dotazy dotazovacího jazyka Kusto

Vytvoření analytického pravidla

Tato část popisuje, jak vytvořit pravidlo pomocí portálů Azure nebo Defender.

Začínáme s vytvářením pravidla naplánovaného dotazu

Začněte tím, že přejdete na stránku Analýza v Microsoft Sentinelu a vytvoříte naplánované analytické pravidlo.

Pro Microsoft Sentinel na portálu Defender vyberte Microsoft Sentinel>Configuration>Analytics. Pro Microsoft Sentinel na webu Azure Portal v části Konfigurace vyberte Analýza.

Vyberte +Vytvořit a vyberte Pravidlo naplánovaného dotazu.

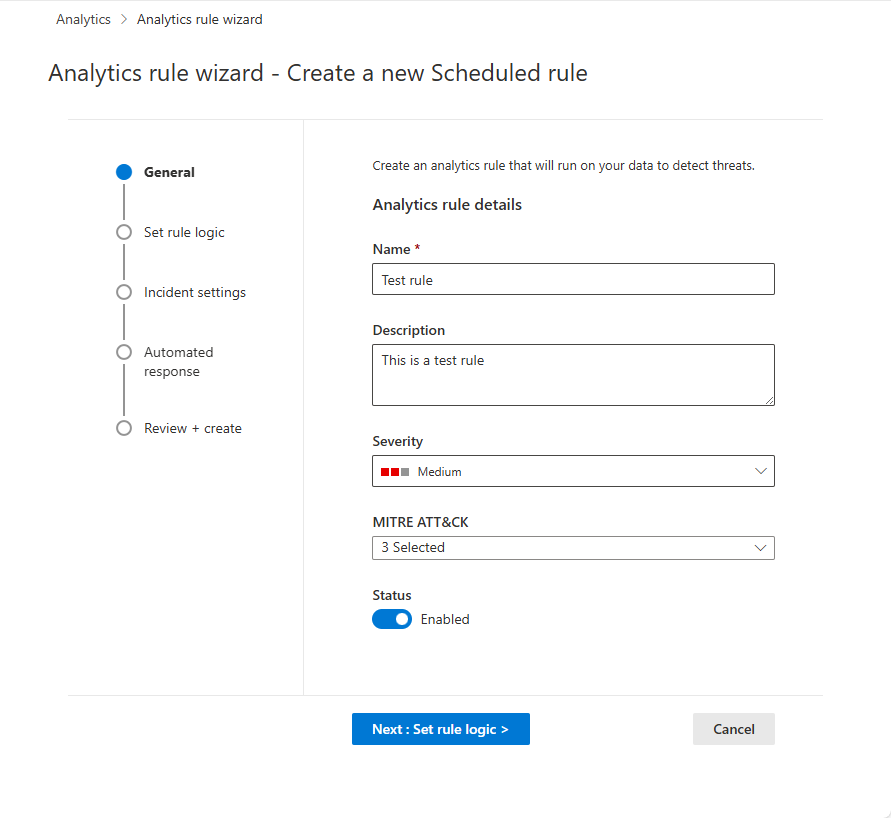

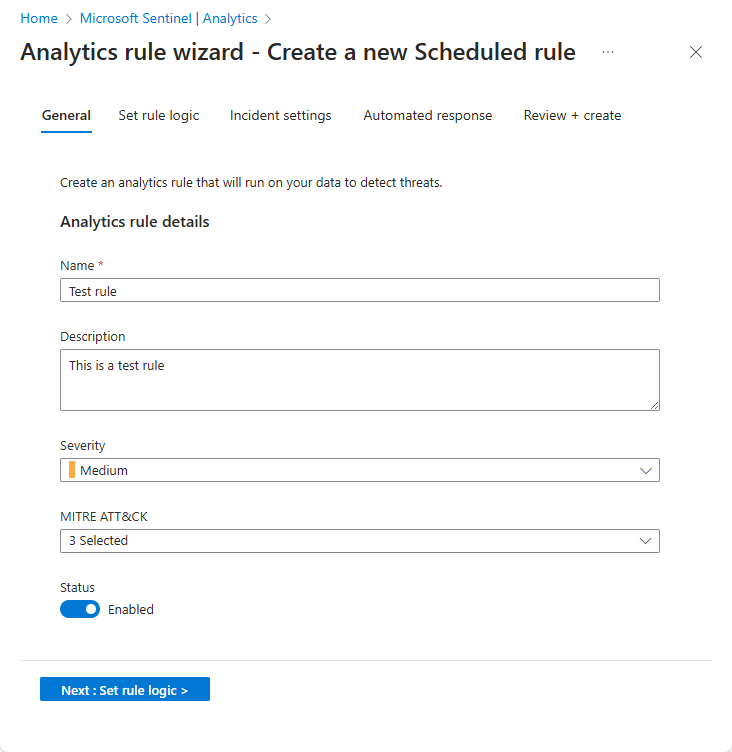

Pojmenujte pravidlo a definujte obecné informace.

Na webu Azure Portal jsou fáze vizuálně reprezentovány jako karty. Na portálu Defender jsou vizuálně reprezentované jako milníky na časové ose.

Zadejte následující informace pro vaše pravidlo.

Field Description Name Jedinečný název pravidla Toto pole podporuje pouze prostý text. Všechny adresy URL zahrnuté v názvu by měly odpovídat formátu kódování procent , aby se správně zobrazovaly. Description Bezplatný textový popis pravidla.

Pokud je Microsoft Sentinel onboardovaný na portálu Defender, toto pole podporuje jenom prostý text. Všechny adresy URL zahrnuté v popisu by měly odpovídat formátu kódování procent, aby se správně zobrazovaly.Severity Shodujte s dopadem, který aktivita aktivující pravidlo může mít v cílovém prostředí, pokud by pravidlo mělo pravdivě pozitivní výsledek.

Informační: Žádný dopad na váš systém, ale informace můžou značit budoucí kroky plánované aktérem hrozeb.

Nízká: Okamžitý dopad by byl minimální. Objekt actor hrozby bude pravděpodobně muset před dosažením dopadu na prostředí provést několik kroků.

Střední: Aktér hrozby může mít určitý vliv na prostředí touto aktivitou, ale byl by omezený rozsahem nebo by vyžadoval další aktivitu.

Vysoká: Identifikovaná aktivita poskytuje aktér hrozby s širokým rozsahem přístupu k provádění akcí v prostředí nebo se aktivuje dopadem na prostředí.MITRE ATT&CK Vyberte aktivity hrozeb, které se vztahují na vaše pravidlo. V rozevíracím seznamu můžete si vybrat z taktik a technik MITRE ATT&CK. Můžete provést více výběrů.

Další informace o maximalizaci pokrytí hrozby MITRE ATT&CK najdete v tématu Vysvětlení pokrytí zabezpečení architekturou MITRE ATT&CK®.Status Povoleno: Pravidlo se spustí okamžitě po vytvoření nebo v konkrétním datu a čase, které se rozhodnete naplánovat (aktuálně ve verzi PREVIEW).

Zakázáno: Pravidlo se vytvoří, ale nespustí se. Pokud ho budete potřebovat, můžete ho později povolit na kartě Aktivní pravidla .Vyberte Další: Nastavení logiky pravidla.

Definování logiky pravidla

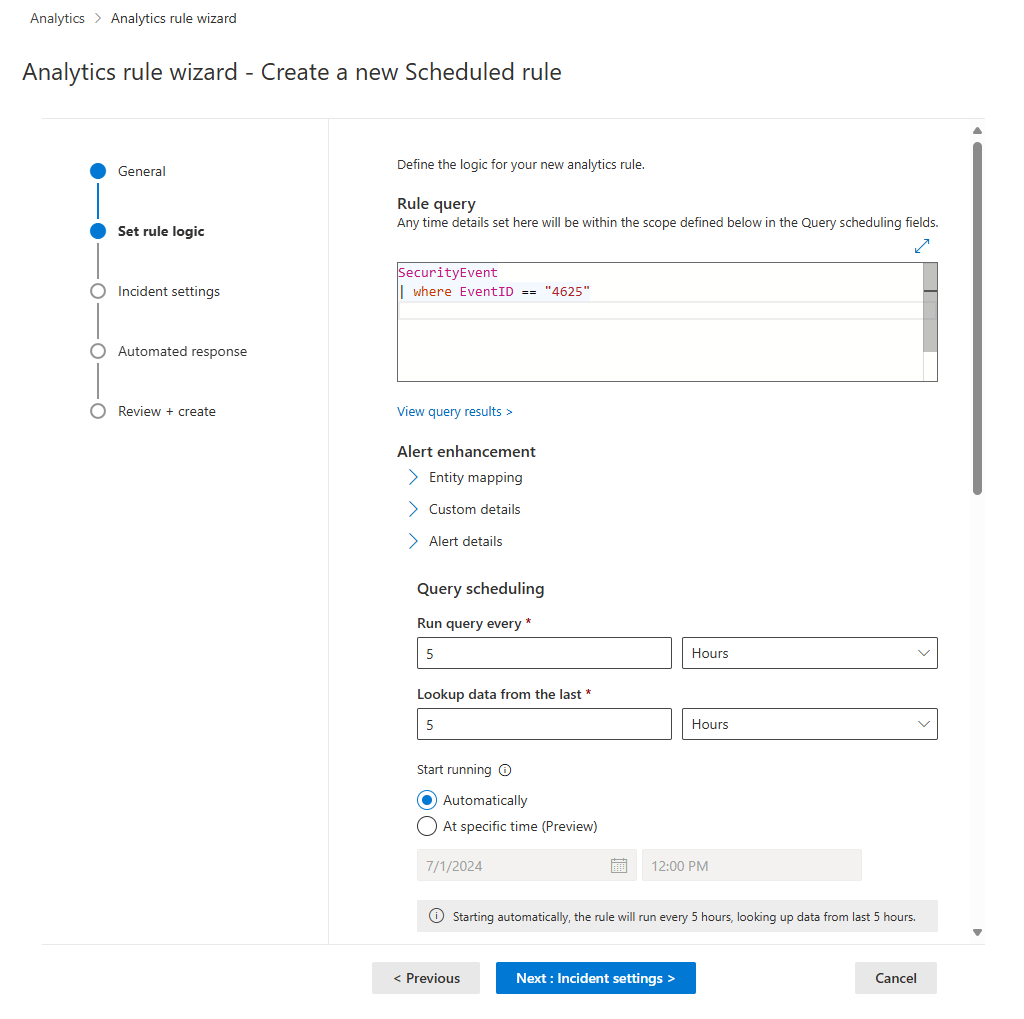

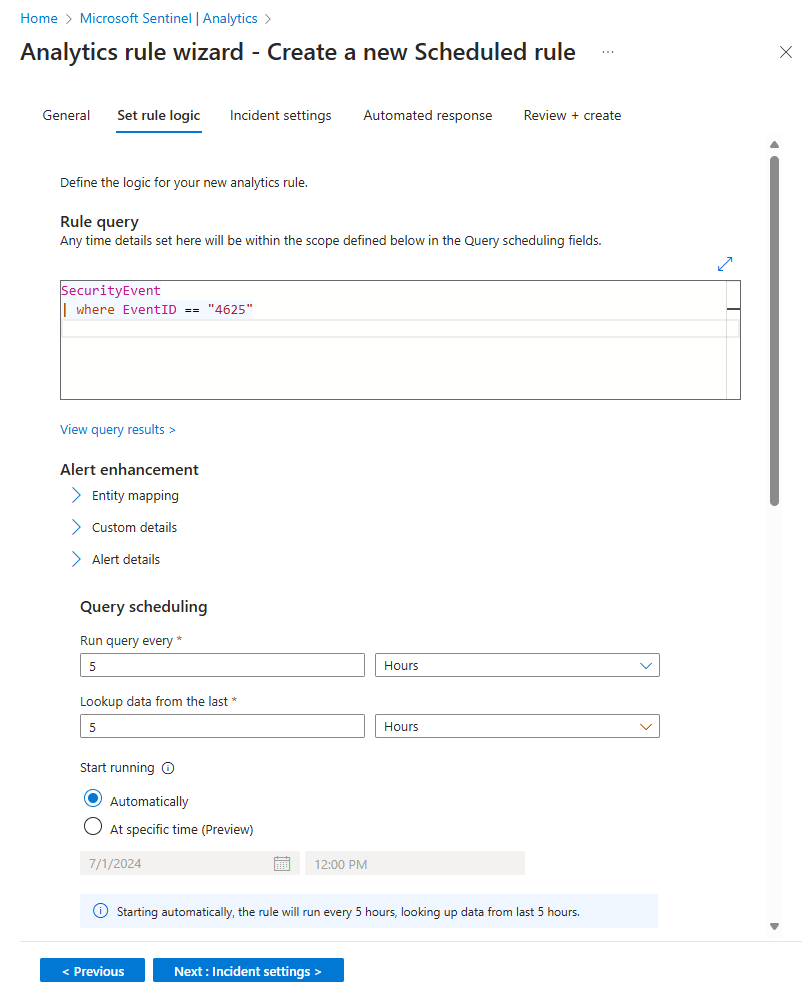

Dalším krokem je nastavení logiky pravidla, která zahrnuje přidání dotazu Kusto, který jste vytvořili.

Zadejte konfiguraci dotazu pravidla a vylepšení upozornění.

Setting Description Rule query Vložte dotaz, který jste navrhli, vytvořili a otestovali do okna dotazu pravidla . Každá změna, kterou v tomto okně uděláte, se okamžitě ověří, takže pokud dojde k nějakým chybám, zobrazí se pod oknem indikace. Map entities Rozbalte mapování entit a definujte až 10 typů entit rozpoznaných službou Microsoft Sentinel na pole ve výsledcích dotazu. Toto mapování integruje identifikované entity do pole Entity ve schématu upozornění.

Úplné pokyny k mapování entit najdete v tématu Mapování datových polí na entity v Microsoft Sentinelu.Vlastní podrobnosti o zařízení Surface v upozorněních Rozbalte vlastní podrobnosti a definujte všechna pole ve výsledcích dotazu, která chcete v upozorněních zobrazit jako vlastní podrobnosti. Tato pole se zobrazí také v jakýchkoli incidentech, které mají za následek.

Úplné pokyny, jak zpřístupnit vlastní podrobnosti, najdete v téma Zobrazení podrobností o vlastních událostech v upozorněních v Microsoft Sentinelu.Přizpůsobení podrobností upozornění Rozbalte podrobnosti výstrahy a přizpůsobte vlastnosti jinak standardní výstrahy podle obsahu různých polí v jednotlivých výstrahách. Přizpůsobte si například název nebo popis upozornění tak, aby obsahoval uživatelské jméno nebo IP adresu, které jsou v upozornění doporučené.

Úplné pokyny k přizpůsobení podrobností výstrah najdete v tématu Přizpůsobení podrobností výstrahy v Microsoft Sentinelu.Naplánujte a využte rozsah dotazu. V části Plánování dotazů nastavte následující parametry:

Setting Popis / možnosti Spuštění dotazu vždy Řídí interval dotazu: jak často se dotaz spouští.

Povolený rozsah: 5 minut až 14 dní.Vyhledávací data z posledního Určuje období zpětného vyhledávání: časové období pokryté dotazem.

Povolený rozsah: 5 minut až 14 dní.

Musí být delší nebo roven intervalu dotazu.Start running Automaticky: Pravidlo se spustí poprvé po vytvoření a potom v intervalu dotazu.

V konkrétním čase (Preview): Nastavte datum a čas pro první spuštění pravidla, po kterém se spustí v intervalu dotazu.

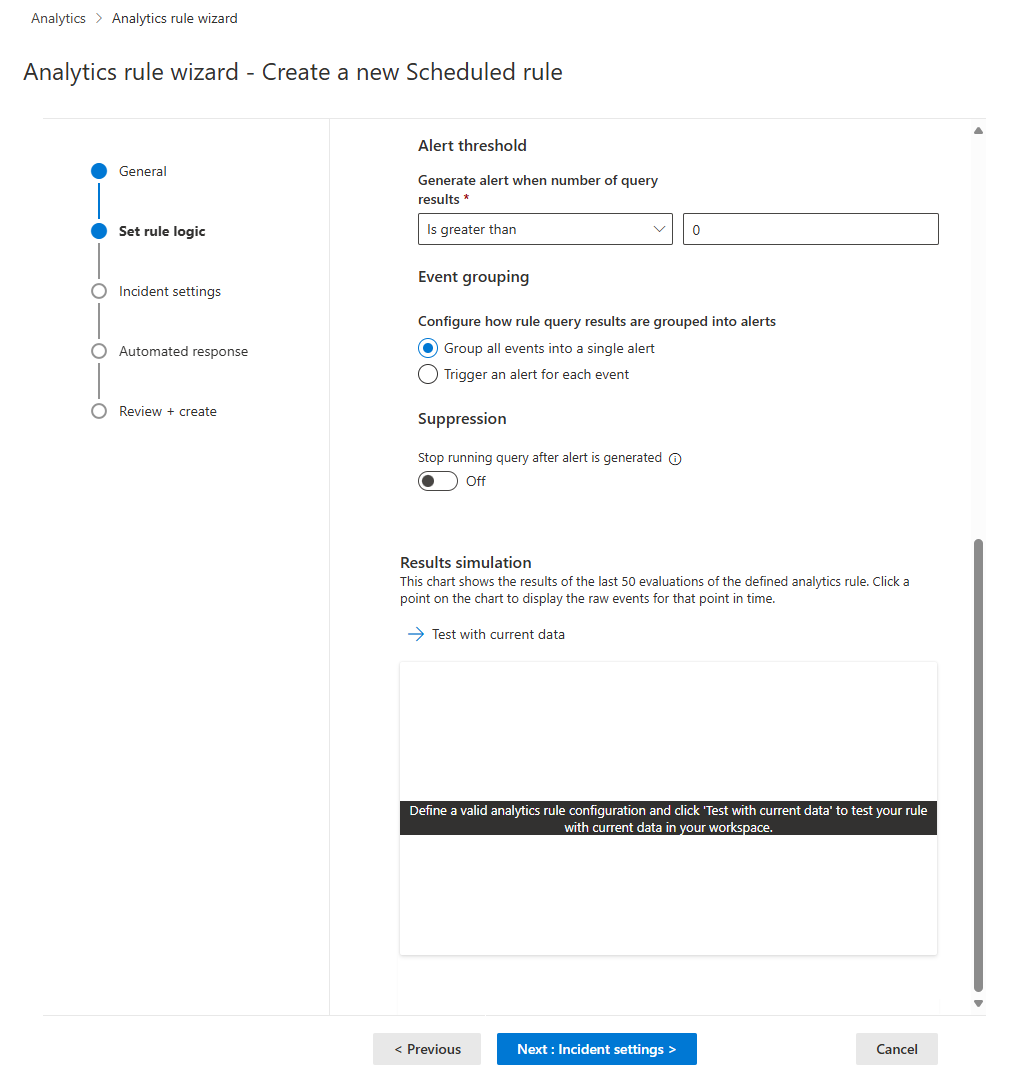

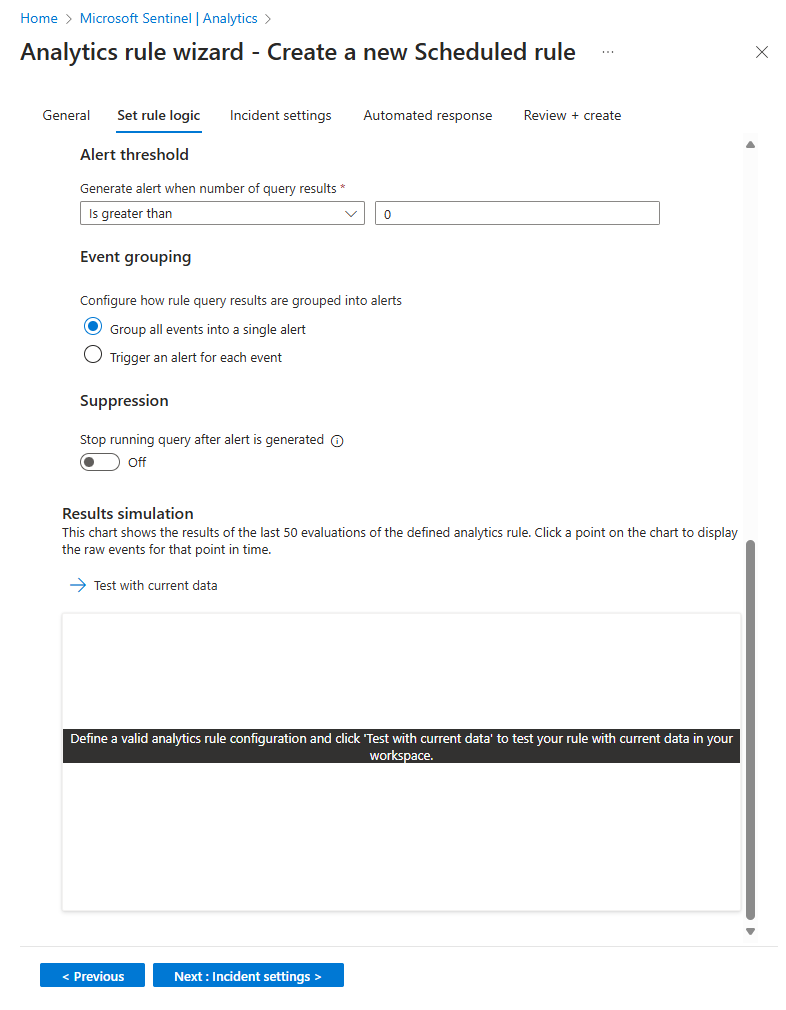

Povolený rozsah: 10 minut až 30 dnů po vytvoření pravidla (nebo povolení).Nastavte prahovou hodnotu pro vytváření upozornění.

Pomocí oddílu Prahová hodnota výstrahy definujte úroveň citlivosti pravidla. Například nastavte minimální prahovou hodnotu 100:

Setting Description Generování upozornění při počtu výsledků dotazu Je větší než Počet událostí 100Pokud nechcete nastavit prahovou hodnotu, zadejte

0do číselného pole.Nastavení seskupení událostí

V části Seskupení událostí zvolte jeden ze dvou způsobů, jak seskupit události do výstrah:

Setting Behavior Seskupení všech událostí do jednoho upozornění

(default)Pravidlo vygeneruje při každém spuštění jednu výstrahu, pokud dotaz vrátí více výsledků než zadaná prahová hodnota upozornění výše. Tato jediná výstraha shrnuje všechny události vrácené ve výsledcích dotazu. Aktivace upozornění pro každou událost Pravidlo vygeneruje jedinečnou výstrahu pro každou událost vrácenou dotazem. To je užitečné, pokud chcete, aby se události zobrazovaly jednotlivě, nebo pokud je chcete seskupit podle určitých parametrů – podle uživatele, názvu hostitele nebo něčeho jiného. Tyto parametry můžete definovat v dotazu. Po vygenerování výstrahy dočasně potlačí pravidlo.

Chcete-li potlačit pravidlo po jeho dalším spuštění, pokud se vygeneruje výstraha, zapněte nastavení Zastavit spuštěný dotaz po vygenerování výstrahy. Pokud tuto možnost zapnete, nastavte možnost Zastavit spuštěný dotaz na dobu, po kterou by měl dotaz přestat běžet, až 24 hodin.

Simulujte výsledky nastavení dotazu a logiky.

V oblasti Simulace výsledků vyberte Možnost Test s aktuálními daty a podívejte se, jak by výsledky pravidla vypadaly, kdyby byly spuštěné na aktuálních datech. Microsoft Sentinel simuluje spuštění pravidla 50krát na aktuálních datech pomocí definovaného plánu a zobrazuje graf výsledků (událostí protokolu). Pokud dotaz upravíte, znovu vyberte Testovat s aktuálními daty a aktualizujte graf. Graf zobrazuje počet výsledků v časovém období definovaném nastavením v části Plánování dotazů .

Vyberte Další: Nastavení incidentu.

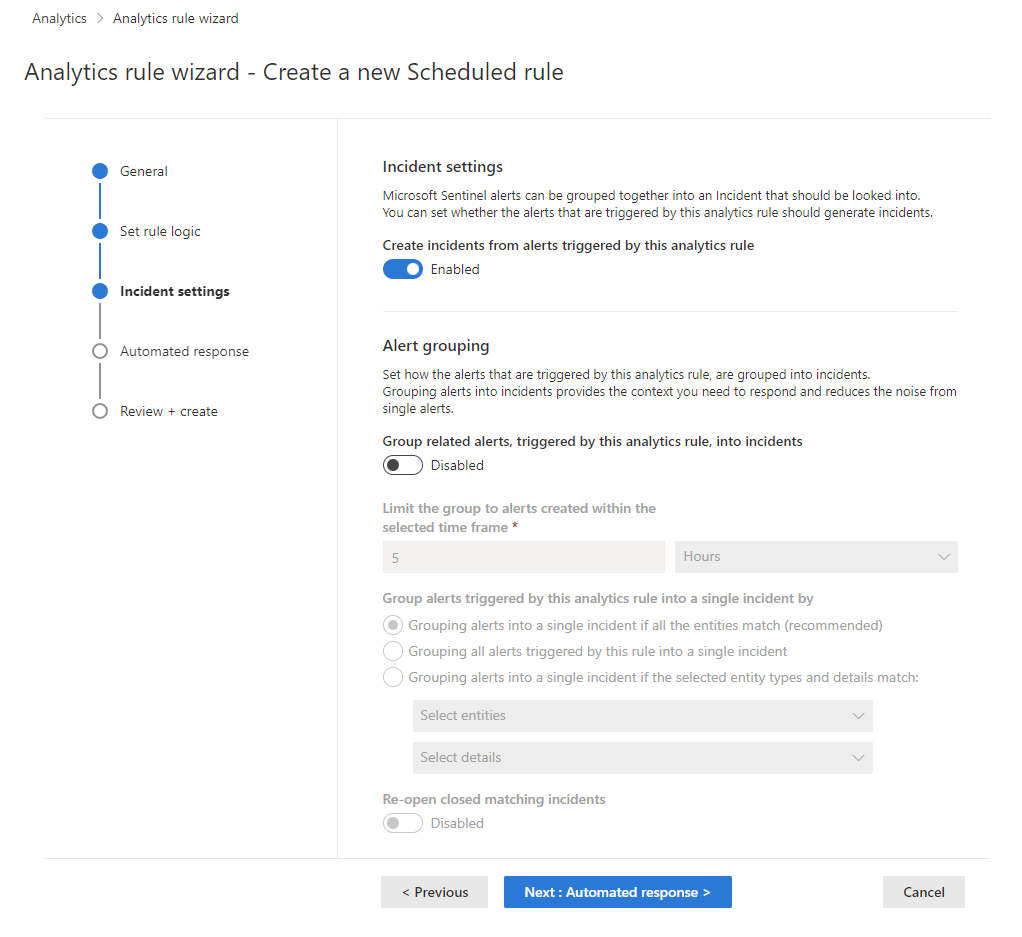

Konfigurace nastavení vytvoření incidentu

Na kartě Nastavení incidentu zvolte, jestli Microsoft Sentinel změní výstrahy na incidenty s možností reakce a jestli a jak se výstrahy seskupují v incidentech.

Povolte vytvoření incidentu.

V části Nastavení incidentu je ve výchozím nastavení možnost Vytváření incidentů z výstrah aktivovaných tímto analytickým pravidlem nastavena na Povoleno, což znamená, že Microsoft Sentinel vytvoří z každé výstrahy aktivované tímto pravidlem jeden samostatný incident.

Pokud nechcete, aby toto pravidlo vedlo k vytvoření incidentů (například pokud toto pravidlo pouze shromažďuje informace pro následné analýzy), nastavte toto pravidlo na Zakázáno.

Important

Pokud jste microsoft Sentinel nasadili na portál Microsoft Defender, ponechte toto nastavení povolené.

- V tomto scénáři jsou incidenty vytvořené XDR v programu Microsoft Defender, nikoli službou Microsoft Sentinel.

- Tyto incidenty se zobrazují ve frontě incidentů na portálech Azure i Defender.

- Na webu Azure Portal se jako název poskytovatele incidentu zobrazí nové incidenty s výrazem Microsoft XDR.

Pokud chcete vytvořit jeden incident ze skupiny výstrah, místo jednoho pro každou jednotlivou výstrahu si prohlédnou další krok.

Nastavte nastavení seskupení výstrah.

Pokud chcete, aby se jeden incident vygeneroval ze skupiny s až 150 podobnými nebo opakovanými výstrahami (viz poznámka), nastavte výstrahy související se skupinou, aktivované tímto analytickým pravidlem, do incidentůna Povoleno a nastavte následující parametry.

Omezit skupinu na výstrahy vytvořené v rámci vybraného časového rámce: Nastavte časový rámec, ve kterém jsou podobná nebo opakovaná upozornění seskupené dohromady. Výstrahy mimo tento časový rámec generují samostatný incident nebo sadu incidentů.

Seskupte výstrahy aktivované tímto analytickým pravidlem do jednoho incidentu: Zvolte, jak se výstrahy seskupují:

Option Description Seskupte výstrahy do jediného incidentu, pokud se shodují všechny entity Výstrahy jsou seskupené, pokud sdílejí stejné hodnoty pro každou mapovanou entitu (definovanou na kartě Nastavit logiku pravidla výše). Toto je doporučené nastavení. Seskupte všechna upozornění aktivovaná tímto pravidlem do jednoho incidentu. Všechna upozornění vygenerovaná tímto pravidlem jsou seskupené dohromady, i když sdílejí žádné identické hodnoty. Seskupte výstrahy do jednoho incidentu, pokud se shodují vybrané entity a podrobnosti Výstrahy jsou seskupené, pokud sdílejí stejné hodnoty pro všechny mapované entity, podrobnosti výstrahy a vlastní podrobnosti vybrané z příslušných rozevíracích seznamů. Opětovné otevření uzavřených odpovídajících incidentů: Pokud se incident vyřešil a zavřel, a později se vygeneruje další výstraha, která by měla patřit do tohoto incidentu, nastavte toto nastavení na Povoleno , pokud chcete, aby se zavřený incident znovu otevřel, a pokud chcete , aby výstraha vytvořila nový incident, ponechte upozornění zakázané.

Tato možnost není dostupná, pokud je Microsoft Sentinel onboardovaný na portálu Microsoft Defenderu.

Important

Pokud jste Microsoft Sentinel nasadili na portál Microsoft Defender, nastavení seskupení upozornění se projeví pouze v okamžiku, kdy je incident vytvořen.

Vzhledem k tomu, že korelační modul portálu Defender je zodpovědný za korelaci výstrah v tomto scénáři, přijímá tato nastavení jako počáteční pokyny, ale může také rozhodovat o korelaci výstrah, která tato nastavení nebere v úvahu.

Způsob seskupení výstrah do incidentů se proto může často lišit od toho, co byste očekávali v závislosti na těchto nastaveních.

Note

Do jednoho incidentu je možné seskupit až 150 výstrah.

Incident se vytvoří až po vygenerování všech výstrah. Všechna upozornění se do incidentu přidají okamžitě po jeho vytvoření.

Pokud se vygeneruje více než 150 výstrah, které je seskupí do jednoho incidentu, vygeneruje se nový incident se stejnými podrobnostmi incidentu jako původní a nadbytečná upozornění se seskupí do nového incidentu.

Vyberte Další: Automatizovaná odpověď.

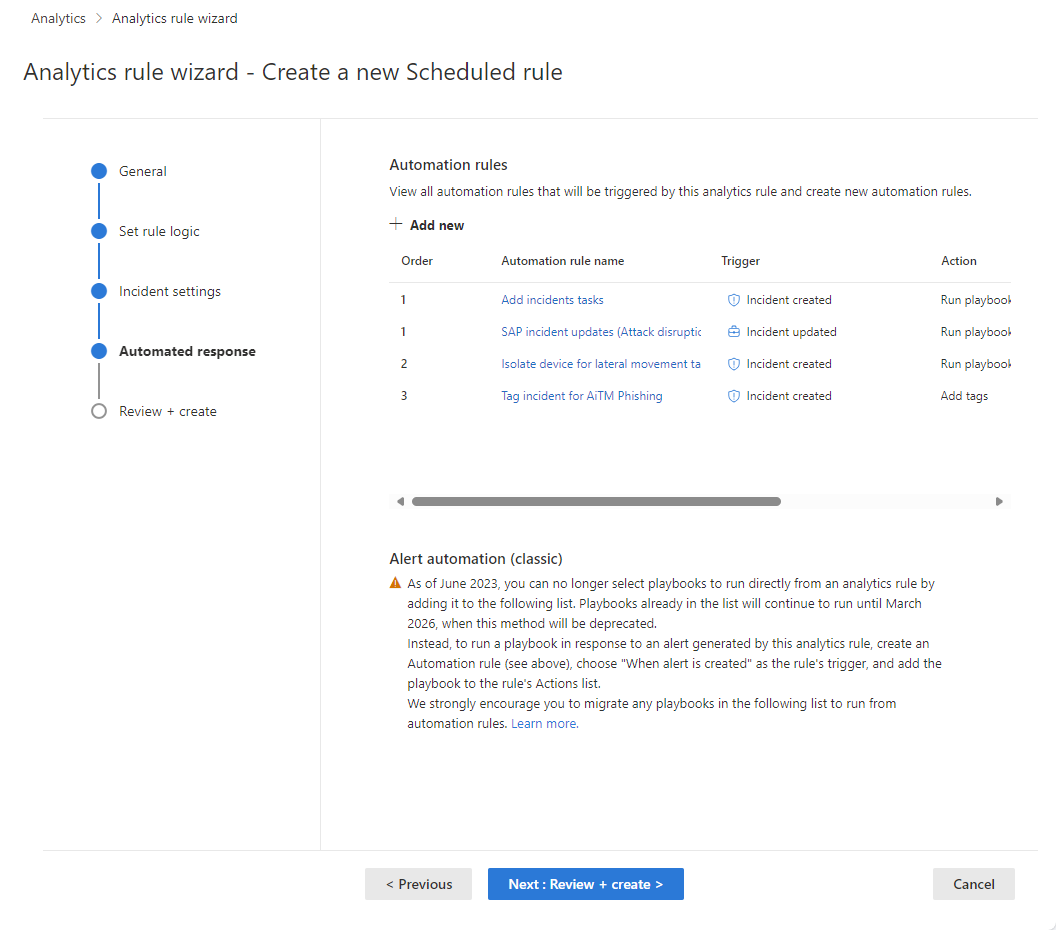

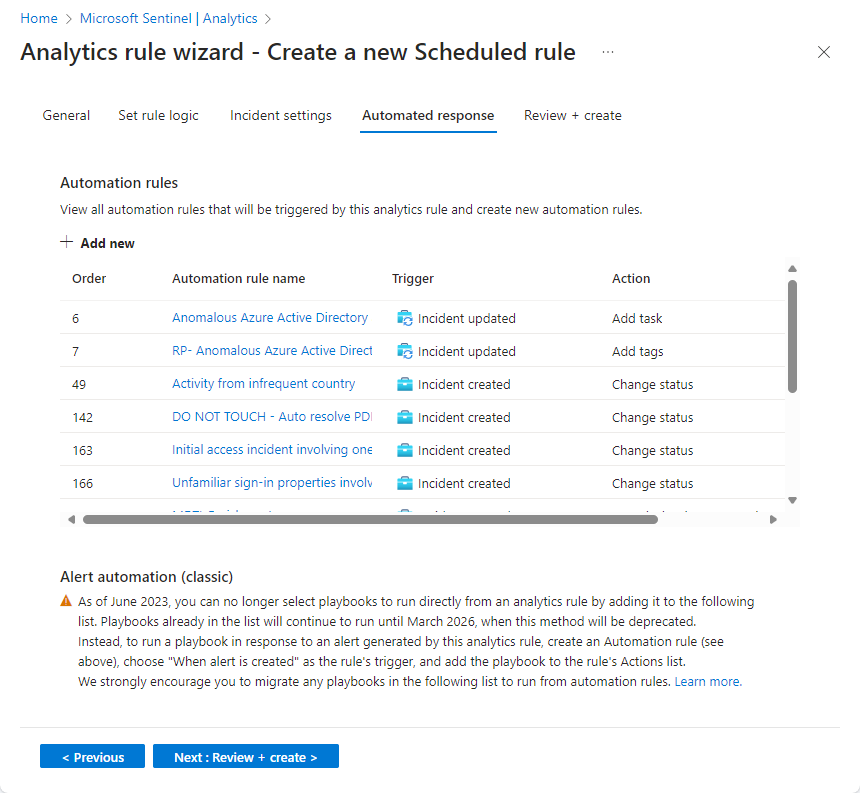

Kontrola nebo přidání automatizovaných odpovědí

Na kartě Automatizované odpovědi se podívejte na pravidla automatizace zobrazená v seznamu. Pokud chcete přidat všechny odpovědi, které ještě nejsou pokryté existujícími pravidly, máte dvě možnosti:

- Pokud chcete, aby přidaná odpověď platila pro mnoho nebo všechna pravidla, upravte existující pravidlo.

- Výběrem Přidat novévytvořte nové pravidlo automatizace, které bude platit pouze pro toto analytické pravidlo.

Další informace o tom, k čemu můžete použít pravidla automatizace, najdete v tématu Automatizace reakcí na hrozby v Microsoft Sentinelu pomocí pravidel automatizace.

- V části Automatizace upozornění (Classic) v dolní části obrazovky uvidíte všechny playbooky, které jste nakonfigurovali tak, aby se spouštěly automaticky, když se výstraha vygeneruje pomocí staré metody.

Od června 2023 už nemůžete do tohoto seznamu přidávat playbooky. Playbooky, které jsou zde uvedeny, budou nadále fungovat, dokud tato metoda nebude zastaralá, s platností od března 2026.

Pokud zde máte stále nějaké playbooky, měli byste místo toho vytvořit pravidlo automatizace na základě vytvoření spouštěče upozornění a vyvolat playbook z pravidla automatizace. Až to uděláte, vyberte trojtečku na konci řádku playbooku uvedeného zde a vyberte Odebrat. Úplné pokyny najdete v dokumentu Migrace playbooků aktivující výstrahy Microsoft Sentinelu do pravidel automatizace.

Vyberte Další: Zkontrolujte a vytvořte , abyste zkontrolovali všechna nastavení nového analytického pravidla.

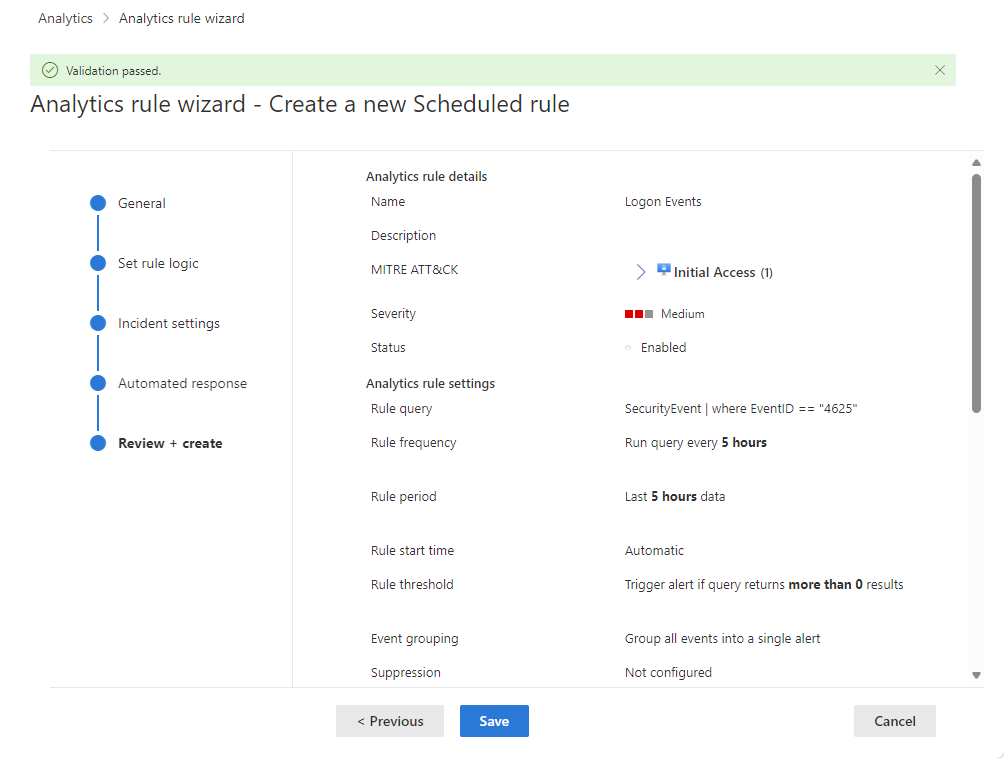

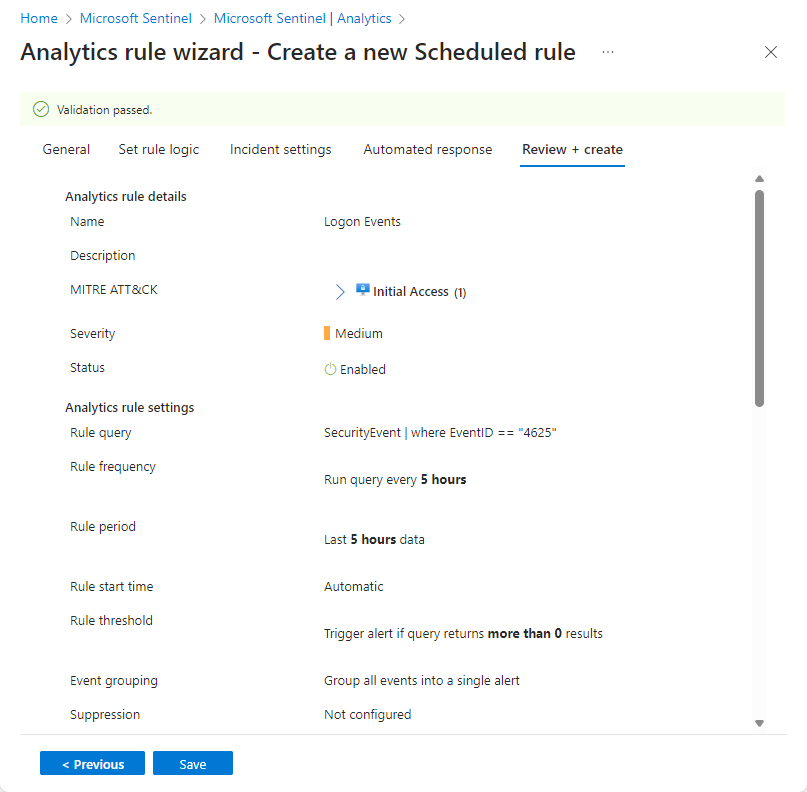

Ověření konfigurace a vytvoření pravidla

Jakmile se zobrazí zpráva Ověření proběhlo úspěšně, vyberte Vytvořit.

Pokud se místo toho zobrazí chyba, vyhledejte a vyberte červenou X na kartě průvodce, kde došlo k chybě.

Opravte chybu a vraťte se na kartu Revize a vytvořte , abyste ověření spustili znovu.

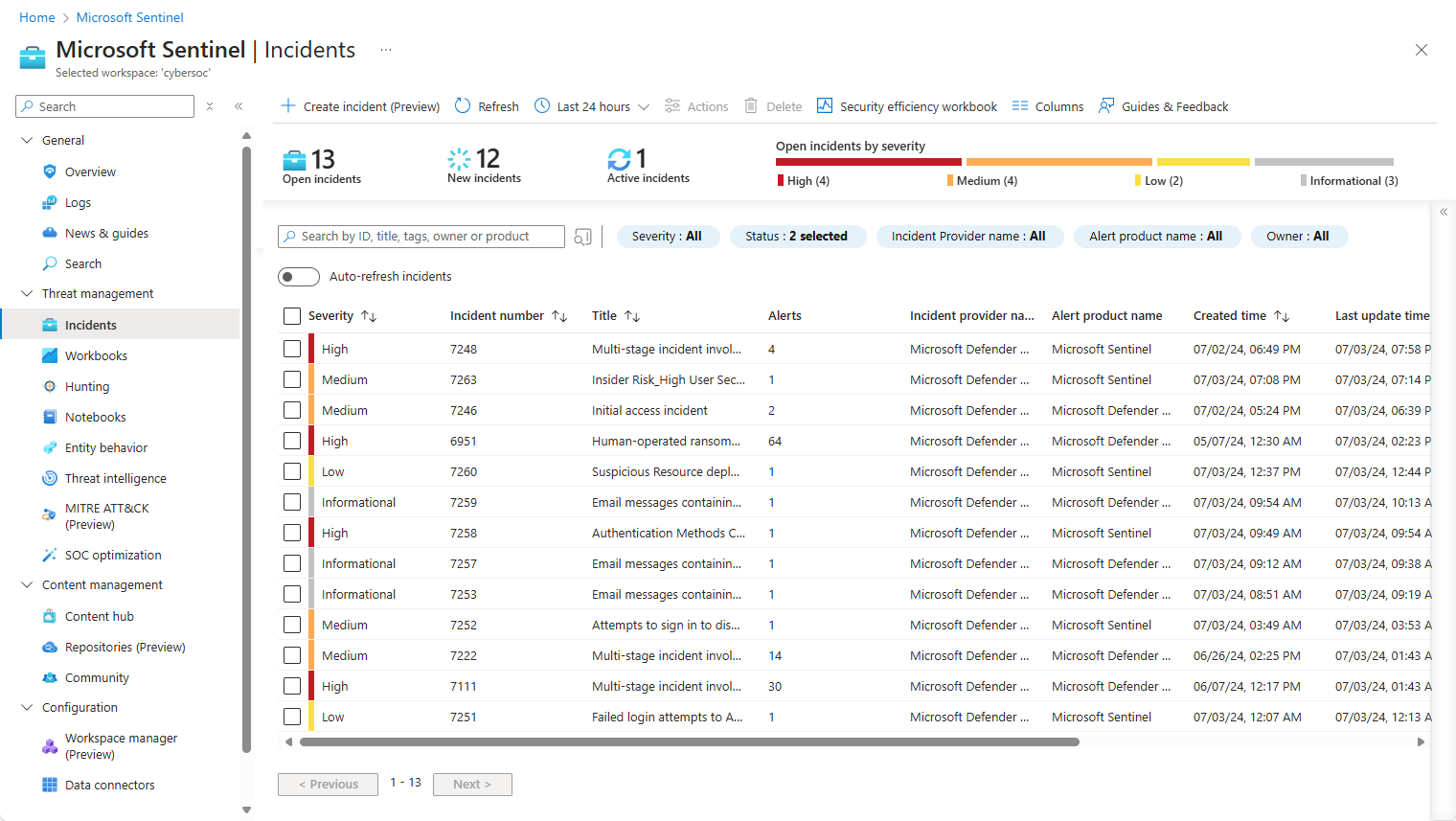

Zobrazení pravidla a jeho výstupu

Zobrazení definice pravidla

Nově vytvořené vlastní pravidlo (typu Naplánovano) najdete v tabulce na kartě Aktivní pravidla na hlavní obrazovce Analýza . V tomto seznamu můžete každé pravidlo povolit, zakázat nebo odstranit.

Zobrazení výsledků pravidla

Pokud chcete zobrazit výsledky analytických pravidel, která vytvoříte na portálu Defender, rozbalte v navigační nabídce Šetření a odpovědi, potom Incidenty a výstrahy. Zobrazte incidenty na stránce Incidenty , kde můžete incidenty určit, prozkoumat a napravit hrozby. Umožňuje zobrazit jednotlivá upozornění na stránce Výstrahy .

Ladění pravidla

- Dotaz pravidla můžete aktualizovat tak, aby vyloučil falešně pozitivní výsledky. Další informace najdete v tématu Zpracování falešně pozitivních výsledků v Microsoft Sentinelu.

Note

Výstrahy vygenerované v Microsoft Sentinelu jsou dostupné prostřednictvím Microsoft Graph Security. Další informace najdete v dokumentaci k upozorněním microsoft Graph Security.

Export pravidla do šablony ARM

Pokud chcete pravidlo zabalit pro správu a nasazení jako kód, můžete pravidlo snadno exportovat do šablony Azure Resource Manageru (ARM). Můžete také importovat pravidla ze souborů šablon, abyste je mohli zobrazit a upravit v uživatelském rozhraní.

Next steps

Pokud k detekci hrozeb z Microsoft Sentinelu používáte analytická pravidla, ujistěte se, že povolíte všechna pravidla přidružená k připojeným zdrojům dat, abyste zajistili úplné pokrytí zabezpečení pro vaše prostředí.

Pro automatizaci povolení pravidel přeneste pravidla do Microsoft Sentinelu prostřednictvím rozhraní API a PowerShellu, což však vyžaduje dodatečné úsilí. Při použití rozhraní API nebo PowerShellu musíte před povolením pravidel nejprve exportovat pravidla do formátu JSON. Rozhraní API nebo PowerShell může být užitečné při povolování pravidel v několika instancích Služby Microsoft Sentinel se stejnými nastaveními v každé instanci.

Další informace naleznete v tématu:

- Řešení potíží s analytickými pravidly v Microsoft Sentinelu

- Navigace a vyšetřování incidentů v Microsoft Sentinelu

- Entity ve Microsoft Sentinelu

- Kurz: Použití playbooků s pravidly automatizace v Microsoft Sentinelu

Také se naučíte z příkladu použití vlastních analytických pravidel při monitorování zoomu pomocí vlastního konektoru.