Pilotní nasazení a nasazení Microsoft Defender for Endpoint

Platí pro:

- Microsoft Defender XDR

Tento článek obsahuje pracovní postup pro pilotní nasazení a nasazení Microsoft Defender for Endpoint ve vaší organizaci. Tato doporučení můžete využít k nasazení Microsoft Defender for Endpoint jako individuálního nástroje kybernetické bezpečnosti nebo jako součást komplexního řešení s Microsoft Defender XDR.

Tento článek předpokládá, že máte produkčního tenanta Microsoftu 365 a v tomto prostředí nasazujete a nasazujete Microsoft Defender for Endpoint. Tento postup zachová všechna nastavení a přizpůsobení, která nakonfigurujete během pilotního nasazení pro úplné nasazení.

Defender for Endpoint přispívá k architektuře nulová důvěra (Zero Trust) tím, že pomáhá předcházet obchodním škodám způsobeným porušením zabezpečení nebo je omezit. Další informace najdete v tématu Prevence nebo omezení obchodních škod způsobených porušením zabezpečení v rámci přechodu microsoftu nulová důvěra (Zero Trust).

Kompletní nasazení pro Microsoft Defender XDR

Toto je článek 4 ze 6 série, který vám pomůže nasadit komponenty Microsoft Defender XDR, včetně vyšetřování incidentů a reakce na ně.

Články v této řadě odpovídají následujícím fázím kompletního nasazení:

| Fáze | Propojit |

|---|---|

| A. Spuštění pilotního nasazení | Spuštění pilotního nasazení |

| B. Pilotní nasazení a nasazení komponent Microsoft Defender XDR |

-

Pilotní nasazení a nasazení Defenderu for Identity - Pilotní nasazení a Defender pro Office 365 - Pilotní nasazení Defenderu for Endpoint (tento článek) - Pilotní nasazení a Microsoft Defender for Cloud Apps |

| C. Prošetřování hrozeb a reakce na ně | Procvičte si šetření incidentů a reakce na ně |

Pilotní a nasazení pracovního postupu pro Defender for Identity

Následující diagram znázorňuje běžný proces nasazení produktu nebo služby v IT prostředí.

Začnete vyhodnocením produktu nebo služby a toho, jak budou fungovat ve vaší organizaci. Potom produkt nebo službu pilotujete s vhodně malou podmnožinou produkční infrastruktury pro testování, učení a přizpůsobení. Pak postupně navyšujte rozsah nasazení, dokud nebude pokryta celá vaše infrastruktura nebo organizace.

Tady je pracovní postup pro pilotní nasazení a nasazení Defenderu for Identity v produkčním prostředí.

Postupujte takto:

- Kontrola stavu licence

- Onboarding koncových bodů pomocí některého z podporovaných nástrojů pro správu

- Ověření pilotní skupiny

- Vyzkoušení funkcí

Tady jsou doporučené kroky pro každou fázi nasazení.

| Fáze nasazení | Popis |

|---|---|

| Hodnotit | Proveďte vyhodnocení produktu Defender for Endpoint. |

| Pilot | Proveďte kroky 1 až 4 pro pilotní skupinu. |

| Úplné nasazení | Nakonfigurujte pilotní skupinu v kroku 3 nebo přidejte skupiny, abyste se rozšířili nad rámec pilotního nasazení a nakonec zahrnuli všechna vaše zařízení. |

Ochrana organizace před hackery

Defender for Identity poskytuje výkonnou ochranu sám o sobě. V kombinaci s dalšími funkcemi Microsoft Defender XDR ale Defender for Endpoint poskytuje data do sdílených signálů, které společně pomáhají zastavit útoky.

Tady je příklad kybernetického útoku a toho, jak ho komponenty Microsoft Defender XDR pomoct rozpoznat a zmírnit.

Defender for Endpoint detekuje ohrožení zabezpečení zařízení a sítě, která by jinak mohla být zneužita pro zařízení spravovaná vaší organizací.

Microsoft Defender XDR koreluje signály ze všech komponent Microsoft Defender a poskytuje kompletní příběh útoku.

Architektura Defenderu for Endpoint

Následující diagram znázorňuje Microsoft Defender for Endpoint architekturu a integrace.

Tato tabulka popisuje obrázek.

| Bublinový popisek | Popis |

|---|---|

| 1 | Zařízení jsou on-boarded prostřednictvím jednoho z podporovaných nástrojů pro správu. |

| 2 | Zařízení na palubě poskytují data Microsoft Defender for Endpoint signálu a reagují na ně. |

| 3 | Spravovaná zařízení jsou připojená nebo zaregistrovaná v Microsoft Entra ID. |

| 4 | Zařízení s Windows připojená k doméně se synchronizují s Microsoft Entra ID pomocí nástroje Microsoft Entra Connect. |

| 5 | Microsoft Defender for Endpoint výstrahy, šetření a odpovědi se spravují v Microsoft Defender XDR. |

Tip

Microsoft Defender for Endpoint také obsahuje testovací prostředí pro testování v rámci produktu, ve kterém můžete přidat předem nakonfigurovaná zařízení a spouštět simulace, abyste vyhodnotili možnosti platformy. Toto testovací prostředí nabízí zjednodušené prostředí pro nastavení, které vám pomůže rychle předvést hodnotu Microsoft Defender for Endpoint včetně pokynů pro mnoho funkcí, jako je pokročilé vyhledávání a analýza hrozeb. Další informace najdete v tématu Vyhodnocení možností. Hlavním rozdílem mezi pokyny v tomto článku a testovacím prostředím pro hodnocení je to, že prostředí pro hodnocení používá produkční zařízení, zatímco testovací prostředí používá neprodukční zařízení.

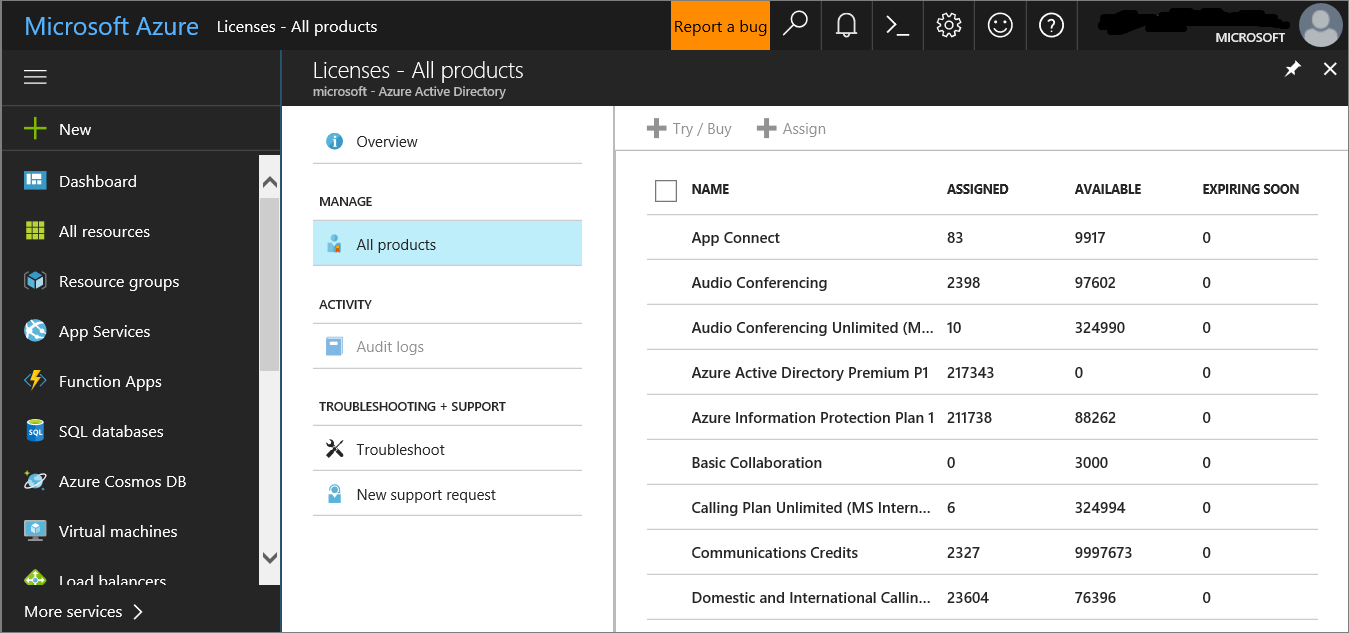

Krok 1: Kontrola stavu licence

Nejprve budete muset zkontrolovat stav licence, abyste ověřili, že je správně zřízená. Můžete to udělat v Centru pro správu nebo prostřednictvím Azure Portal Microsoftu.

Pokud chcete zobrazit své licence, přejděte na microsoft Azure Portal a přejděte do části Licence Microsoft Azure Portal.

Případně v Centru pro správu přejděte na Fakturační>předplatná.

Na obrazovce uvidíte všechny zřízené licence a jejich aktuální stav.

Krok 2: Onboarding koncových bodů pomocí některého z podporovaných nástrojů pro správu

Po ověření správného zřízení stavu licence můžete zahájit onboarding zařízení do služby.

Pro účely vyhodnocení Microsoft Defender for Endpoint doporučujeme vybrat několik zařízení s Windows, na které chcete hodnocení provést.

Můžete použít kterýkoli z podporovaných nástrojů pro správu, ale Intune poskytuje optimální integraci. Další informace najdete v tématu Konfigurace Microsoft Defender for Endpoint v Microsoft Intune.

Téma Plánování nasazení popisuje obecné kroky, které je potřeba provést při nasazení Defenderu for Endpoint.

Podívejte se na toto video, kde najdete rychlý přehled procesu onboardingu a seznamte se s dostupnými nástroji a metodami.

Možnosti nástroje onboardingu

Následující tabulka uvádí dostupné nástroje na základě koncového bodu, který potřebujete nasadit.

| Koncový bod | Možnosti nástrojů |

|---|---|

| Windows |

-

Místní skript (až 10 zařízení) - Zásady skupiny - Microsoft Intune / Mobilní Správce zařízení - Microsoft Endpoint Configuration Manager - Skripty VDI |

| macOS |

-

Místní skripty - Microsoft Intune - JAMF Pro - Mobilní Správa zařízení |

| iOS | Na základě aplikací |

| Android | Microsoft Intune |

Při pilotním nasazení Microsoft Defender for Endpoint můžete před nasazením celé organizace do služby připojit několik zařízení.

Pak můžete vyzkoušet dostupné možnosti, jako je spouštění simulací útoků a sledování toho, jak Defender for Endpoint zobrazuje škodlivé aktivity a umožňuje efektivně reagovat.

Krok 3: Ověření pilotní skupiny

Po dokončení kroků onboardingu popsaných v části Povolení vyhodnocení by se zařízení měla zobrazit v seznamu Inventář zařízení přibližně za hodinu.

Až uvidíte svá onboardovaná zařízení, můžete pokračovat v vyzkoušení funkcí.

Krok 4: Vyzkoušení možností

Teď, když jste dokončili onboarding některých zařízení a ověřili jste, že se hlásí službě, seznamte se s produktem tím, že vyzkoušíte výkonné funkce, které jsou hned po ruce.

Během pilotního nasazení můžete snadno začít s vyzkoušením některých funkcí, abyste viděli produkt v akci, aniž byste museli procházet složité kroky konfigurace.

Začněme tím, že si projdeme řídicí panely.

Zobrazení inventáře zařízení

V inventáři zařízení se zobrazí seznam koncových bodů, síťových zařízení a zařízení IoT ve vaší síti. Poskytuje nejen přehled o zařízeních ve vaší síti, ale také podrobné informace o nich, jako je doména, úroveň rizika, platforma operačního systému a další podrobnosti pro snadnou identifikaci nejvíce ohrožených zařízení.

Zobrazení řídicího panelu Microsoft Defender Správa zranitelností

Defender Správa zranitelností vám pomůže zaměřit se na slabá místa, která pro organizaci představují nejnaléhavější a nejvyšší riziko. Z řídicího panelu získáte základní přehled o skóre expozice organizace, skóre zabezpečení microsoftu pro zařízení, distribuci expozice zařízení, doporučení k nejvyšším zabezpečení, softwaru s nejvyšším ohrožením zabezpečení, hlavních nápravných aktivitách a nejvíce vystavených datech zařízení.

Spuštění simulace

Microsoft Defender for Endpoint obsahuje scénáře útoku "Do It Yourself" (Do It Yourself), které můžete spustit na pilotních zařízeních. Každý dokument obsahuje požadavky na operační systém a aplikace a také podrobné pokyny, které jsou specifické pro scénář útoku. Tyto skripty jsou bezpečné, zdokumentované a snadno se používají. Tyto scénáře budou odrážet možnosti Defenderu for Endpoint a provedou vás šetřením.

Pokud chcete spustit některou ze zadaných simulací, potřebujete alespoň jedno nasazené zařízení.

V části Nápověda>k simulacím & kurzy vyberte, které z dostupných scénářů útoku chcete simulovat:

Scénář 1: Zahodí zadní vrátka dokumentu – simuluje doručení dokumentu se sociálně inženýrem. Dokument spustí speciálně vytvořené zadní vrátka, které útočníkům dává kontrolu.

Scénář 2: Skript PowerShellu při útoku bez souborů – simuluje útok bez souborů, který je závislý na PowerShellu, a ukazuje snížení prostoru útoku a detekci aktivity škodlivé paměti učením zařízení.

Scénář 3: Automatizovaná reakce na incidenty – aktivuje automatizované šetření, které automaticky vyhledá artefakty porušení zabezpečení a opraví je, aby se škálovala kapacita reakce na incidenty.

Stáhněte si a přečtěte si odpovídající dokument s návodem, který je součástí vybraného scénáře.

Stáhněte si soubor simulace nebo zkopírujte simulační skript tak, že přejdete na nápovědu>k simulacím & kurzech. Soubor nebo skript si můžete stáhnout na testovacím zařízení, ale není to povinné.

Spusťte simulační soubor nebo skript na testovacím zařízení podle pokynů v dokumentu s návodem.

Poznámka

Simulační soubory nebo skripty napodobují aktivitu útoku, ale ve skutečnosti jsou neškodné a nepoškodí ani neohrožují testovací zařízení.

Integrace SIEM

Defender for Endpoint můžete integrovat s Microsoft Sentinel nebo obecnou službou pro správu událostí a informací o zabezpečení (SIEM) a povolit tak centralizované monitorování výstrah a aktivit z připojených aplikací. S Microsoft Sentinel můžete komplexněji analyzovat události zabezpečení ve vaší organizaci a vytvářet playbooky pro efektivní a okamžitou reakci.

Microsoft Sentinel zahrnuje konektor Defenderu for Endpoint. Další informace najdete v tématu konektor Microsoft Defender for Endpoint pro Microsoft Sentinel.

Informace o integraci s obecnými systémy SIEM najdete v tématu Povolení integrace SIEM v Microsoft Defender for Endpoint.

Další krok

Začleňte informace z provozního průvodce zabezpečením Defenderu for Endpoint do procesů SecOps.

Další krok pro kompletní nasazení Microsoft Defender XDR

Pokračujte v kompletním nasazení Microsoft Defender XDR pomocí pilotního nasazení a nasazení Microsoft Defender for Cloud Apps.

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.