Úrovně zabezpečení privilegovaného přístupu

Tento dokument popisuje úrovně zabezpečení strategie privilegovaného přístupu Pro plán, jak tuto strategii přijmout, viz plán rychlé modernizace (RaMP). Pokyny k implementaci najdete v tématu nasazení s privilegovaným přístupem.

Tyto úrovně jsou primárně navržené tak, aby poskytovaly jednoduché a jednoduché technické pokyny, aby organizace mohly tyto důležité ochrany rychle nasadit. Strategie privilegovaného přístupu rozpozná, že organizace mají jedinečné potřeby, ale také to, že vlastní řešení vytvářejí složitost, která v průběhu času vede k vyšším nákladům a nižšímu zabezpečení. Aby byla tato potřeba vyvážená, strategie poskytuje pevné preskriptivní pokyny pro každou úroveň a flexibilitu tím, že organizacím umožní zvolit, kdy bude každá role vyžadovat splnění požadavků této úrovně.

Jednoduché věci pomáhají lidem pochopit a snížit riziko, že budou zmateni a dělat chyby. I když je základní technologie téměř vždy složitá, je důležité udržovat věci jednoduché místo vytváření vlastních řešení, která jsou obtížně podporována. Další informace najdete v tématu Principy návrhu zabezpečení.

Navrhování řešení, která jsou zaměřená na potřeby správců a koncových uživatelů, je pro ně jednoduchá. Navrhování řešení, která jsou jednoduchá pro pracovníky zabezpečení a IT k vytváření, posuzování a údržbě (s automatizací tam, kde je to možné) vede k menším chybám zabezpečení a spolehlivějším zárukám zabezpečení.

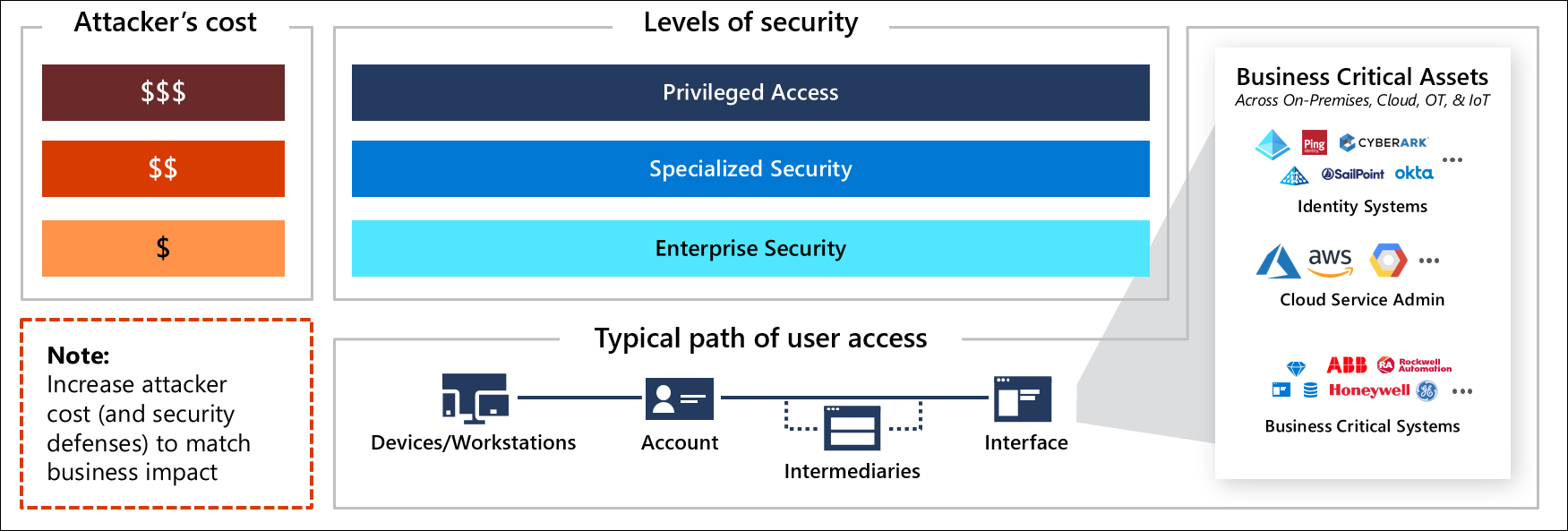

Doporučená strategie zabezpečení privilegovaného přístupu implementuje jednoduchý tříúrovňový systém záruk, který je rozložený mezi oblastmi, který je navržený tak, aby se snadno nasazovaly pro účty, zařízení, zprostředkovatele a rozhraní.

Každá následná úroveň zvyšuje náklady na útočníka s další úrovní investice do programu Defender for Cloud. Úrovně jsou navrženy tak, aby cílily na "sladké místa", kde obránci získají největší návratnost (zvýšení nákladů na útočníka) pro každou investici do zabezpečení, které dělají.

Každá role ve vašem prostředí by se měla mapovat na jednu z těchto úrovní (a volitelně se v průběhu času zvýšit v rámci plánu zlepšování zabezpečení). Každý profil je jasně definovaný jako technická konfigurace a automatizovaný, pokud je to možné, aby se usnadnilo nasazení a urychlil ochranu zabezpečení. Podrobnosti o implementaci najdete v článku Přehled privilegovaného přístupu.

Úrovně zabezpečení

Úrovně zabezpečení používané v této strategii:

Enterprise

Podnikové zabezpečení je vhodné pro všechny podnikové uživatele a scénáře produktivity. V průběhu plánu rychlé modernizace slouží podnik také jako výchozí bod pro specializovaný a privilegovaný přístup, protože postupně staví na bezpečnostních prvcích v podnikovém zabezpečení.

Poznámka:

Existují slabší konfigurace zabezpečení, ale microsoft je dnes nedoporučuje pro podnikové organizace, protože útočníci mají k dispozici dovednosti a prostředky. Informace o tom, co si útočníci můžou koupit na tmavých trzích a průměrné ceny, najdete ve videu 10 nejlepších osvědčených postupů pro zabezpečení Azure.

Specializovaná

Specializované zabezpečení poskytuje zvýšené bezpečnostní prvky pro role se zvýšeným dopadem na firmu (pokud by útočník nebo útočník zneužil zlými úmysly).

Vaše organizace by měla mít zdokumentovaná kritéria pro specializované a privilegované účty (například potenciální obchodní dopad je přes 1 milionů USD) a pak identifikovat všechny role a účty, které splňují tato kritéria. (používané v celé této strategii, včetně specializovaných účtů)

Mezi specializované role obvykle patří:

- Vývojáři důležitých obchodních systémů.

- Citlivé obchodní role , jako jsou uživatelé terminálů SWIFT, výzkumníci s přístupem k citlivým datům, pracovníci s přístupem k finančním sestavě před veřejným vydáním, správci mzdy, schvalovatelé citlivých obchodních procesů a další role s vysokým dopadem.

- Vedoucí pracovníci a osobní asistenti / administrativní asistenti, kteří pravidelně zpracovávají citlivé informace.

- Vysoký dopad na účty sociálních médií, které by mohly poškodit pověst společnosti.

- Citlivé IT Správa s významnými oprávněními a dopadem, ale nejsou v celém podniku. Tato skupina obvykle zahrnuje správce jednotlivých úloh s vysokým dopadem. (například správci plánování podnikových zdrojů, správci bankovnictví, helpdesk /tech support role atd.)

Zabezpečení specializovaného účtu slouží také jako dočasný krok pro privilegované zabezpečení, které dále staví na těchto kontrolních prvcích. Podrobnosti o doporučeném pořadí průběhu najdete v přehledu privilegovaného přístupu.

Privilegované

Privilegované zabezpečení je nejvyšší úroveň zabezpečení navržená pro role, které by mohly snadno způsobit závažný incident a potenciální materiálové škody v organizaci v rukou útočníka nebo škodlivého insidera. Tato úroveň obvykle zahrnuje technické role s oprávněními správce u většiny nebo všech podnikových systémů (a někdy zahrnuje několik důležitých obchodních rolí).

Privilegované účty se zaměřují nejprve na zabezpečení s produktivitou definovanou jako schopnost snadno a bezpečně provádět citlivé úlohy. Tyto role nebudou mít možnost provádět citlivou práci i obecné úlohy produktivity (procházet web, instalovat a používat jakoukoli aplikaci) pomocí stejného účtu nebo stejného zařízení nebo pracovní stanice. Budou mít vysoce omezené účty a pracovní stanice se zvýšeným monitorováním jejich akcí pro neobvyklou aktivitu, která by mohla představovat aktivitu útočníka.

Mezi role zabezpečení privilegovaného přístupu obvykle patří:

- Role správce Microsoft Entra

- Další role správy identit s právy správce k podnikovému adresáři, systémům synchronizace identit, federačnímu řešení, virtuálnímu adresáři, systému správy privilegovaných identit a přístupu nebo podobným.

- Role s členstvím v těchto skupinách místní Active Directory

- Enterprise Admins

- Domain Admins

- Schema Admin

- BUILTIN\Administrators

- Account Operators

- Backup Operators

- Print Operators

- Server Operators

- Domain Controllers

- Read-Only Domain Controllers

- Vlastníci zásad skupiny

- Cryptographic Operators

- Distribuovaní uživatelé modelu COM

- Citlivé místní skupiny Exchange (včetně oprávnění Systému Windows a důvěryhodného subsystému Exchange)

- Další delegované skupiny – vlastní skupiny, které může vaše organizace vytvořit ke správě operací adresářů

- Každý místní správce základního operačního systému nebo tenanta cloudové služby, který hostuje výše uvedené funkce, včetně

- Členové místní skupiny administrators

- Pracovníci, kteří znají kořen nebo předdefinované heslo správce

- Správa istrátory jakéhokoli nástroje pro správu nebo zabezpečení s agenty nainstalovanými v těchto systémech