Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

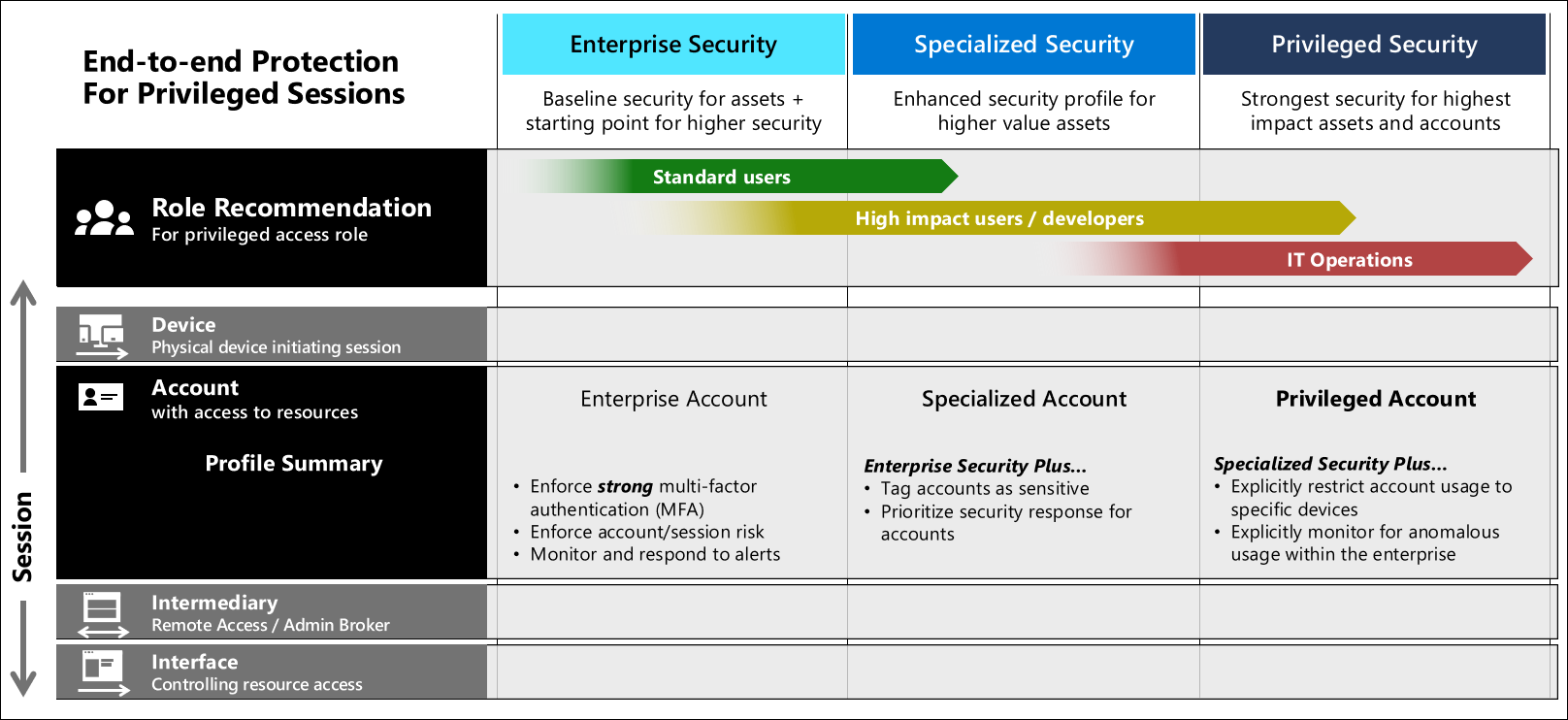

Zabezpečení účtu je důležitou součástí zabezpečení privilegovaného přístupu. Kompletní zabezpečení Zero Trust pro relace vyžaduje silné ověření, že účet použitý v relaci je skutečně pod kontrolou lidského vlastníka, a nikoliv útočníka, který ho zosobňuje.

Silné zabezpečení účtu začíná u zabezpečeného zřizování a kompletní správou životního cyklu až po zrušení zřízení. Každá relace musí poskytnout silné ujištění, že účet není v tuto chvíli ohrožen, na základě všech dostupných dat, včetně historických vzorů chování, dostupné analýzy hrozeb a využití v aktuální relaci.

Zabezpečení účtu

Tyto pokyny definují tři úrovně zabezpečení pro zabezpečení účtu, které můžete použít pro prostředky s různými úrovněmi citlivosti:

Tyto úrovně stanoví jasné a implementovatelné profily zabezpečení vhodné pro každou úroveň citlivosti, ke které můžete přiřadit role a rychle škálovat kapacitu. Všechny tyto úrovně zabezpečení účtů jsou navržené tak, aby udržovaly nebo zlepšily produktivitu pro uživatele omezením nebo odstraněním přerušení pracovních postupů uživatelů a správců.

Plánování zabezpečení účtu

Tyto pokyny popisují technické kontroly potřebné ke splnění jednotlivých úrovní. Pokyny k implementaci jsou v plánu privilegovaného přístupu .

Kontrolní mechanismy zabezpečení účtu

Dosažení zabezpečení pro rozhraní vyžaduje kombinaci technických kontrolních mechanismů, které chrání účty a poskytují signály, které se mají použít v rozhodnutí o zásadách nulové důvěryhodnosti (viz Rozhraní zabezpečení pro referenční informace o konfiguraci zásad).

Mezi ovládací prvky použité v těchto profilech patří:

- Vícefaktorové ověřování – poskytuje různorodé zdroje důkazu, přičemž je navržené tak, aby bylo pro uživatele co nejjednodušší, ale pro nežádoucí osobu obtížné napodobit.

- Riziko účtů – Monitorování hrozeb a anomálií – identifikace rizikových scénářů pomocí UEBA a analýzy hrozeb

- Vlastní monitorování – U citlivějších účtů explicitně definující povolené/akceptované chování/vzory umožňují včasnou detekci neobvyklé aktivity. Tento ovládací prvek není vhodný pro účty pro obecné účely v podniku, protože tyto účty potřebují flexibilitu pro své role.

Kombinace ovládacích prvků vám také umožňuje zlepšit bezpečnost a použitelnost – například uživatel, který zůstává v normálním vzoru (používá stejné zařízení ve stejném umístění den co den), nemusí být při každém ověření vyžadováno vnější MFA.

Účty podnikové bezpečnosti

Kontrolní mechanismy zabezpečení pro podnikové účty jsou navržené tak, aby vytvořily zabezpečený směrný plán pro všechny uživatele a poskytovaly bezpečný základ pro specializované a privilegované zabezpečení:

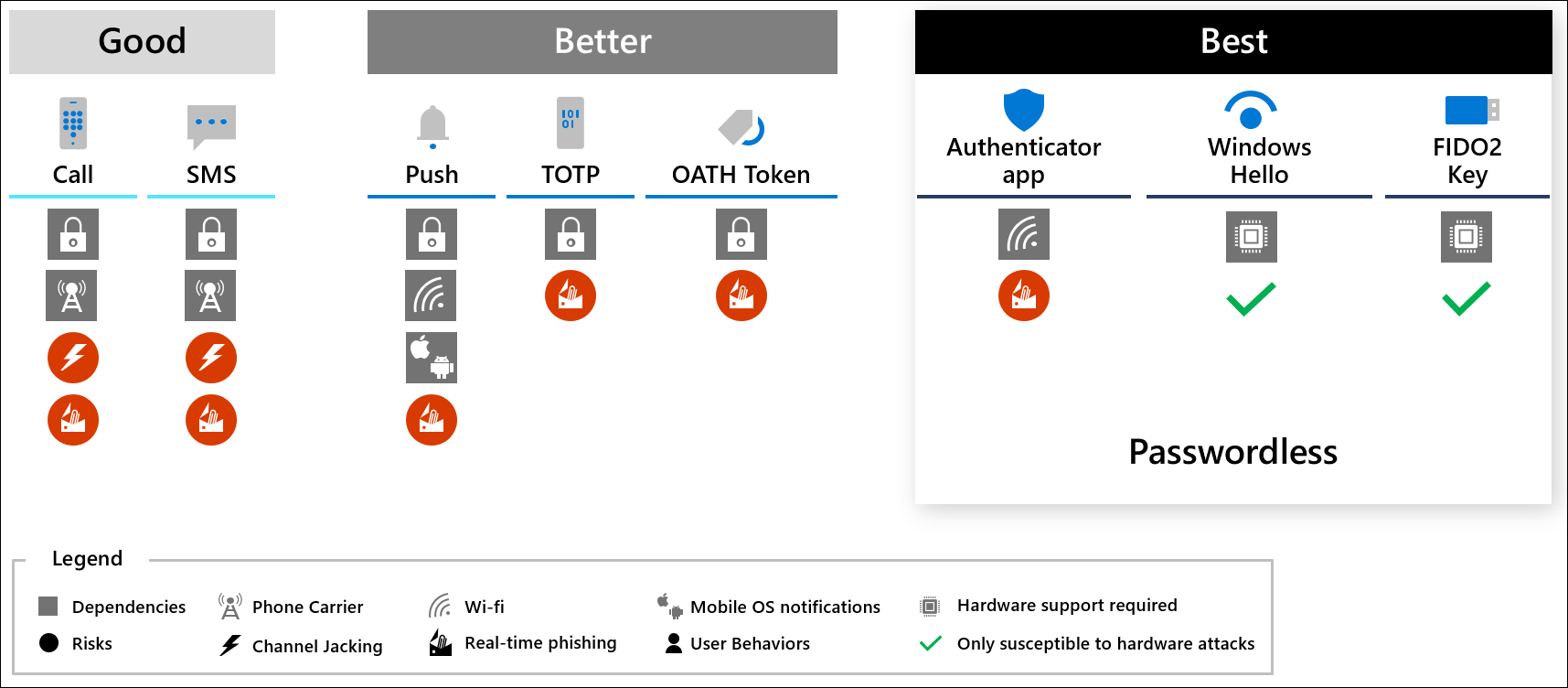

Vynucení silného vícefaktorového ověřování (MFA) – ujistěte se, že je uživatel ověřený pomocí silného vícefaktorového ověřování poskytovaného systémem identit spravovaného podnikem (podrobně v následujícím diagramu). Další informace o vícefaktorovém ověřování najdete v tématu osvědčený postup zabezpečení Azure 6.

Poznámka

I když se vaše organizace může rozhodnout použít stávající slabší formu vícefaktorového ověřování během přechodného období, útočníci stále více zneužívají slabší ochranu vícefaktorového ověřování, takže všechny nové investice do vícefaktorového ověřování by měly být na nejsilnějších formách.

Vynucujte riziko na úrovni účtu nebo relace – ujistěte se, že se účet nemůže autentizovat, pokud není na nízké (nebo střední?) úrovni rizika. Podrobnosti o zabezpečení podmíněného podnikového účtu najdete v tématu Úrovně zabezpečení rozhraní.

Monitorování a reakce na výstrahy – Operace zabezpečení by měly integrovat výstrahy zabezpečení účtů a získat dostatečné školení o tom, jak tyto protokoly a systémy fungují, aby mohly rychle pochopit, co výstraha znamená, a odpovídajícím způsobem reagovat.

- Povolení Microsoft Entra ID Protection

- Prozkoumejte riziko Microsoft Entra ID Protection

- řešení potíží / Zkoumání selhání přihlášení k podmíněnému přístupu

Následující diagram poskytuje porovnání různých forem vícefaktorového ověřování a ověřování bez hesla. Každá možnost v nejlepším poli se považuje za vysokou bezpečnost i vysokou použitelnost. Každý z nich má jiné požadavky na hardware, takže možná budete chtít přizpůsobit jejich použití pro různé role nebo jednotlivce. Všechna řešení bez hesla Microsoftu jsou podmíněným přístupem rozpoznána jako vícefaktorové ověřování, protože vyžadují kombinaci něčeho, co máte s biometrikou, něčím, co víte nebo obojí.

Poznámka

Další informace o tom, proč je SMS a jiné telefonní ověřování omezené, najdete v blogovém příspěvku Je čas přestat používat telefon při ověřování.

Specializované účty

Specializované účty jsou vyšší úroveň ochrany vhodná pro citlivé uživatele. Kvůli vyššímu obchodnímu dopadu vyžadují specializované účty další monitorování a stanovení priorit během výstrah zabezpečení, vyšetřování incidentů a proaktivního vyhledávání hrozeb.

Specializované zabezpečení vychází ze silného vícefaktorového ověřování v podnikovém zabezpečení tím, že identifikuje nejcitlivější účty a zajišťuje stanovení priority procesů výstrah a odpovědí:

- Identifikace citlivých účtů – Pokyny ke specializované úrovni zabezpečení pro identifikaci těchto účtů

- Označení specializovaných účtů – Zajistěte, aby byl každý citlivý účet označený.

- Konfigurace seznamů ke sledování v Microsoft Sentinel k identifikaci těchto citlivých účtů

- Konfigurace ochrany účtu priority v programu Microsoft Defender pro Office 365 a určení specializovaných a privilegovaných účtů jako účtů s prioritou –

- Aktualizace procesů operací zabezpečení – aby se zajistilo, že se těmto výstrahám přidělí nejvyšší priorita

- Nastavení zásad správného řízení – Aktualizace nebo vytvoření procesu zásad správného řízení, aby se zajistilo, že

- Všechny nové role jsou vyhodnoceny pro specializované nebo privilegované klasifikace, jakmile jsou vytvořeny nebo změněny.

- Všechny nové účty se označí jako vytvořené.

- Průběžné nebo pravidelné kontroly mimo hlavní procesy, aby se zajistilo, že role a účty nebudou přehlédnuty běžnými procesy řízení.

Privilegované účty

Privilegované účty mají nejvyšší úroveň ochrany, protože představují významný nebo zásadní potenciální dopad na fungování organizace v případě kompromitace.

Privilegované účty vždy zahrnují správce IT s přístupem k většině nebo všem podnikovým systémům, včetně většiny nebo všech důležitých obchodních systémů. Další účty s vysokým obchodním dopadem mohou také zaručovat tuto dodatečnou úroveň ochrany. Další informace o rolích a účtech, které mají být chráněny na jaké úrovni, naleznete v článku Privileged Security.

Kromě specializovaného zabezpečení zvyšuje zabezpečení privilegovaného účtu obojí:

- Prevence – přidání ovládacích prvků, které omezují používání těchto účtů na určená zařízení, pracovní stanice a zprostředkovatele.

- Reakce – pečlivě monitorujte tyto účty za neobvyklé aktivity a rychle prošetřujte a opravujte rizika.

Konfigurace zabezpečení privilegovaného účtu

Pro zvýšení zabezpečení vašich privilegovaných účtů a snížení nákladů na správu postupujte podle pokynů v plánu rychlé modernizace zabezpečení .

Další kroky

- Přehled zabezpečení privilegovaného přístupu

- strategie privilegovaného přístupu

- Měření úspěšnosti

- úrovně zabezpečení

- zprostředkovatelé

- rozhraní

- zařízení s privilegovaným přístupem

- Model podnikového přístupu