Nasazení privilegovaného přístupu

Tento dokument vás provede implementací technických komponent strategie privilegovaného přístupu, včetně zabezpečených účtů, pracovních stanic a zařízení a zabezpečení rozhraní (se zásadami podmíněného přístupu).

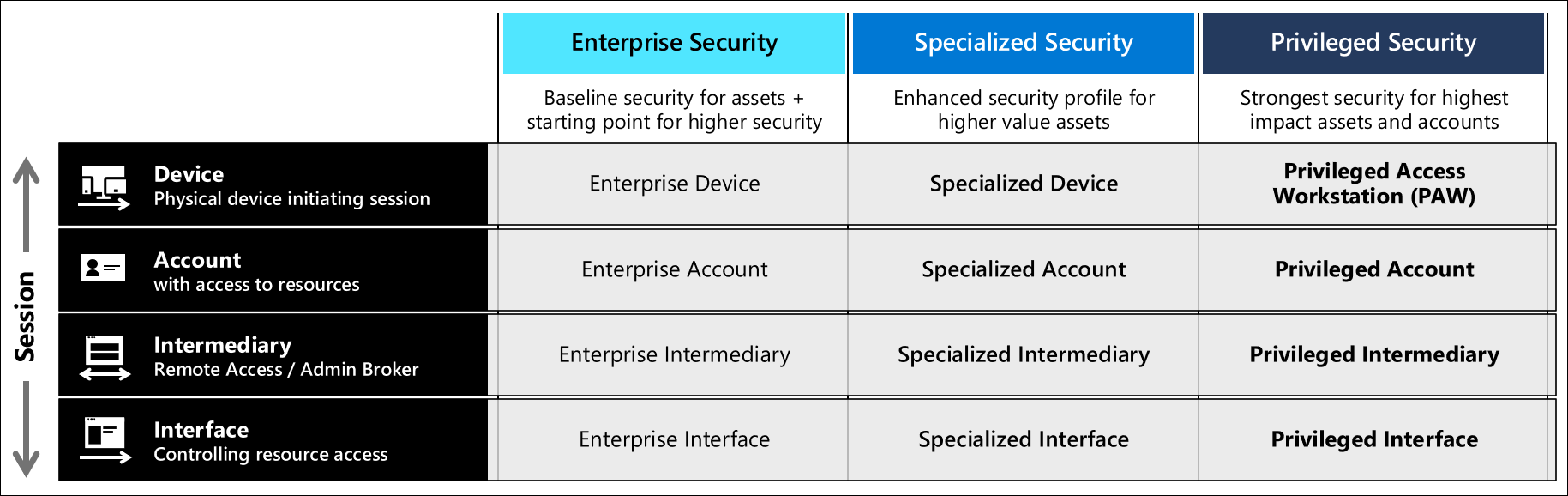

Tyto pokyny nastaví všechny profily pro všechny tři úrovně zabezpečení a měly by mít přiřazené role vaší organizace na základě pokynů k úrovním zabezpečení privilegovaného přístupu. Společnost Microsoft doporučuje konfigurovat je v pořadí popsaném v plánu rychlé modernizace (RAMP).

Požadavky na licenci

Koncepty popsané v této příručce předpokládají, že máte Microsoft 365 Enterprise E5 nebo ekvivalentní produkt. Některá doporučení v této příručce je možné implementovat s jinými licencemi. Další informace najdete v tématu Licencování Microsoftu 365 Enterprise.

Pokud chcete automatizovat zřizování licencí, zvažte licencování na základě skupin pro vaše uživatele.

Konfigurace Microsoft Entra

Id Microsoft Entra spravuje uživatele, skupiny a zařízení pro pracovní stanice správce. Povolte služby identit a funkce pomocí účtu správce.

Když vytvoříte zabezpečený účet správce pracovní stanice, zveřejníte ho pro aktuální pracovní stanici. Ujistěte se, že používáte známé bezpečné zařízení k provedení této počáteční konfigurace a veškeré globální konfigurace. Pokud chcete snížit riziko útoku při prvním výskytu, zvažte použití pokynů, abyste zabránili infekcím malwaru.

Vyžadovat vícefaktorové ověřování, aspoň pro správce. Pokyny k implementaci najdete v tématu Podmíněný přístup: Vyžadování vícefaktorového ověřování pro správce .

Uživatelé a skupiny Microsoft Entra

Na webu Azure Portal přejděte na Microsoft Entra ID>Users>New user.

Podle kroků v kurzu vytvoření uživatele vytvořte uživatele zařízení.

Zadejte:

- Název – zabezpečený uživatel pracovní stanice

- Uživatelské jméno -

secure-ws-user@contoso.com - Správce s omezenými rolemi - adresáře a výběr role správce Intune

- Umístění využití – Například Spojené království nebo požadované umístění ze seznamu.

Vyberte Vytvořit.

Vytvořte uživatele správce zařízení.

Zadejte:

- Název – správce zabezpečené pracovní stanice

- Uživatelské jméno -

secure-ws-admin@contoso.com - Správce s omezenými rolemi - adresáře a výběr role správce Intune

- Umístění využití – Například Spojené království nebo požadované umístění ze seznamu.

Vyberte Vytvořit.

Dále vytvoříte čtyři skupiny: Secure Workstation Users, Secure Workstation Admins, Emergency BreakGlass and Secure Workstation Devices.

Na webu Azure Portal přejděte do nové skupiny Microsoft Entra ID>Groups>.

U skupiny uživatelů pracovní stanice můžete chtít nakonfigurovat licencování na základě skupin pro automatizaci zřizování licencí pro uživatele.

Pro skupinu uživatelů pracovní stanice zadejte:

- Typ skupiny – zabezpečení

- Název skupiny – Zabezpečení uživatelů pracovní stanice

- Typ členství – Přiřazeno

Přidejte uživatele zabezpečené pracovní stanice:

secure-ws-user@contoso.comMůžete přidat další uživatele, kteří používají zabezpečené pracovní stanice.

Vyberte Vytvořit.

Do skupiny Privileged Workstation Admins zadejte:

- Typ skupiny – zabezpečení

- Název skupiny – Správci zabezpečených pracovních stanic

- Typ členství – Přiřazeno

Přidejte uživatele zabezpečené pracovní stanice:

secure-ws-admin@contoso.comMůžete přidat další uživatele, kteří spravují zabezpečené pracovní stanice.

Vyberte Vytvořit.

Do skupiny Nouzové BreakGlass zadejte:

- Typ skupiny – zabezpečení

- Název skupiny – Nouzové BreakGlass

- Typ členství – Přiřazeno

Vyberte Vytvořit.

Přidejte do této skupiny účty pro nouzový přístup.

Pro skupinu zařízení pracovní stanice zadejte:

- Typ skupiny – zabezpečení

- Název skupiny – Zabezpečená zařízení pracovních stanic

- Typ členství – Dynamické zařízení

- Pravidla dynamického členství -

(device.devicePhysicalIds -any _ -contains "[OrderID]:PAW")

Vyberte Vytvořit.

Konfigurace zařízení Microsoft Entra

Určení, kdo může zařízení připojit k Microsoft Entra ID

Nakonfigurujte nastavení zařízení ve službě Active Directory tak, aby vaše skupina zabezpečení pro správu mohla připojovat zařízení k vaší doméně. Konfigurace tohoto nastavení z webu Azure Portal:

- Přejděte do nastavení zařízení>Microsoft Entra ID.>

- V části Uživatelé se můžou zařízení připojovat k MICROSOFT Entra ID a pak vyberte skupinu "Secure Workstation Users" (Uživatelé zabezpečené pracovní stanice).

Odebrat práva místního správce

Tato metoda vyžaduje, aby uživatelé virtuálníCH IP adres, DevOps a privilegovaných pracovních stanic neměli na svých počítačích žádná práva správce. Konfigurace tohoto nastavení z webu Azure Portal:

- Přejděte do nastavení zařízení>Microsoft Entra ID.>

- V části Další místní správci na zařízeních připojených k Microsoft Entra vyberte Možnost Žádné.

Podrobnosti o správě členů místní skupiny administrators na zařízeních připojených k Microsoft Entra najdete v tématu Postup správy členů místní skupiny administrators.

Vyžadování vícefaktorového ověřování pro připojení zařízení

Další posílení procesu připojování zařízení k Microsoft Entra ID:

- Přejděte do nastavení zařízení>Microsoft Entra ID.>

- V části Vyžadovat vícefaktorové ověřování pro připojení zařízení vyberte Ano.

- Zvolte Uložit.

Konfigurace správy mobilních zařízení

Na webu Azure Portal:

- Přejděte do Microsoft Entra ID>Mobility (MDM a MAM)>Microsoft Intune.

- Změňte nastavení oboru uživatele MDM na Vše.

- Zvolte Uložit.

Tyto kroky umožňují spravovat všechna zařízení pomocí Microsoft Endpoint Manageru. Další informace najdete v tématu Rychlý start Intune: Nastavení automatické registrace pro zařízení s Windows 10. Zásady konfigurace a dodržování předpisů Intune vytvoříte v dalším kroku.

Podmíněný přístup Microsoft Entra

Podmíněný přístup Microsoft Entra může pomoct omezit privilegované úlohy správy na vyhovující zařízení. Předdefinovaní členové skupiny Secure Workstation Users musí při přihlašování ke cloudovým aplikacím provádět vícefaktorové ověřování. Osvědčeným postupem je vyloučit z zásad účty pro nouzový přístup. Další informace najdete v tématu Správa účtů pro nouzový přístup v Microsoft Entra ID.

Podmíněný přístup umožňuje přístup k webu Azure Portal pouze pro zabezpečenou pracovní stanici.

Organizace by měly blokovat možnost privilegovaných uživatelů připojit se k cloudovým rozhraním pro správu, portálům a PowerShellu ze zařízení, která nejsou privilegovaným přístupem.

Pokud chcete blokovat přístup k rozhraním pro správu cloudu neoprávněným zařízením, postupujte podle pokynů v článku Podmíněný přístup: Filtry pro zařízení (Preview) Při nasazování této funkce je nezbytné zvážit funkci účtu tísňového přístupu. Tyto účty by se měly používat jenom v extrémních případech a účet spravovaný prostřednictvím zásad.

Poznámka:

Budete muset vytvořit skupinu uživatelů a zahrnout svého tísňového uživatele, který může obejít zásady podmíněného přístupu. V našem příkladu máme skupinu zabezpečení s názvem Emergency BreakGlass.

Tato sada zásad zajišťuje, že vaši správci musí používat zařízení, které může prezentovat konkrétní hodnotu atributu zařízení, že vícefaktorové ověřování je splněné a zařízení je označené jako vyhovující microsoft Endpoint Manageru a programu Microsoft Defender for Endpoint.

Organizace by také měly zvážit blokování starších ověřovacích protokolů ve svých prostředích. Další informace o blokování starších ověřovacích protokolů najdete v článku Postupy : Blokování starší verze ověřování pro Microsoft Entra ID s podmíněným přístupem.

Konfigurace Microsoft Intune

Registrace zařízení odepře vlastní zařízení (BYOD)

V naší ukázce doporučujeme, aby zařízení BYOD nebyla povolená. Použití registrace byOD v Intune umožňuje uživatelům registrovat zařízení, která jsou méně nebo nejsou důvěryhodná. Je ale důležité si uvědomit, že v organizacích, které mají omezený rozpočet na nákup nových zařízení, chtějí používat existující hardwarový park nebo zvažují zařízení, která nejsou windows, můžou zvážit možnost BYOD v Intune k nasazení podnikového profilu.

Následující doprovodné materiály konfigurují registraci pro nasazení, která zakazují přístup BYOD.

Nastavení omezení registrace bránící byOD

- V Centru pro správu Microsoft Intune zvolte >Omezení> registrace zařízení>a zvolte výchozí omezení Všichni uživatelé.

- Výběr možnosti Upravit nastavení platformy vlastností>

- Vyberte Blokovat pro všechny typy s výjimkou Windows MDM.

- Vyberte Blokovat pro všechny položky v osobním vlastnictví.

Vytvoření profilu nasazení Autopilotu

Po vytvoření skupiny zařízení musíte vytvořit profil nasazení pro konfiguraci zařízení Autopilot.

V Centru pro správu Microsoft Intune zvolte Vytvořit profil profilu>nasazení registrace zařízení>s Windows registrace>zařízení.

Zadejte:

- Název – zabezpečený profil nasazení pracovní stanice.

- Popis – Nasazení zabezpečených pracovních stanic

- Nastavte možnost Převést všechna cílová zařízení na Autopilot na Ano. Toto nastavení zajišťuje, aby se všechna zařízení v seznamu zaregistrovala ve službě nasazení Autopilot. Počkejte 48 hodin, než se registrace zpracuje.

Vyberte Další.

- V případě režimu nasazení zvolte Samoobslužné nasazení (Preview). Zařízení s tímto profilem jsou přidružená k uživateli, který zařízení zaregistruje. Během nasazení je vhodné použít funkce režimu samoobslužného nasazení, které zahrnují:

- Zaregistruje zařízení v Intune Microsoft Entra automatickou registraci MDM a povolí přístup k zařízení jenom do doby, než se na zařízení zřídí všechny zásady, aplikace, certifikáty a síťové profily.

- K registraci zařízení se vyžadují přihlašovací údaje uživatele. Je důležité si uvědomit, že nasazení zařízení v režimu samoobslužného nasazení umožňuje nasadit přenosné počítače ve sdíleném modelu. K přiřazení uživatele nedojde, dokud se zařízení nepřiřadí uživateli poprvé. V důsledku toho nebudou povolené všechny zásady uživatelů, jako je BitLocker, dokud se přiřazení uživatele nedokončí. Další informace o tom, jak se přihlásit k zabezpečenému zařízení, najdete v části Vybrané profily.

- Vyberte svůj jazyk (oblast), standardní typ uživatelského účtu.

- V případě režimu nasazení zvolte Samoobslužné nasazení (Preview). Zařízení s tímto profilem jsou přidružená k uživateli, který zařízení zaregistruje. Během nasazení je vhodné použít funkce režimu samoobslužného nasazení, které zahrnují:

Vyberte Další.

- Vyberte značku oboru, pokud jste ji předem nakonfigurovali.

Vyberte Další.

Zvolte Přiřazení>přiřadit vybraným>skupinám. V okně Vybrat skupiny, které chcete zahrnout, zvolte Zabezpečená zařízení pracovních stanic.

Vyberte Další.

Vyberte Vytvořit a vytvořte profil. Profil nasazení Autopilotu je teď k dispozici pro přiřazení k zařízením.

Registrace zařízení v Autopilotu poskytuje jiné uživatelské prostředí na základě typu a role zařízení. V našem příkladu nasazení znázorňujeme model, ve kterém jsou zabezpečená zařízení hromadně nasazená a dají se sdílet, ale při prvním použití se zařízení přiřadí uživateli. Další informace najdete v tématu Registrace zařízení Intune Autopilot.

Stránka stavu registrace

Stránka stavu registrace (ESP) zobrazuje průběh zřizování po registraci nového zařízení. Aby se zajistilo, že jsou zařízení před použitím plně nakonfigurovaná, intune poskytuje způsob , jak blokovat použití zařízení, dokud nebudou nainstalovány všechny aplikace a profily.

Vytvoření a přiřazení profilu stránky stavu registrace

- V Centru pro správu Microsoft Intune zvolte Profil Vytvoření registrační stránky>registrace zařízení>s Windows s Windows.>>

- Zadejte název a popis.

- Zvolte Vytvořit.

- V seznamu stránek stavu registrace zvolte nový profil.

- Nastavte možnost Zobrazit průběh instalace profilu aplikace na ano.

- Nastavte použití blokového zařízení, dokud nebudou nainstalovány všechny aplikace a profily na ano.

- Zvolte Skupiny Vybrat> přiřazení>a vyberte

Secure Workstationskupinu >Vybrat>možnost Uložit. - Zvolte Nastavení> , která chcete použít pro tento profil >Uložit.

Konfigurace služba Windows Update

Udržování Windows 10 v aktualizovaném stavu je jednou z nejdůležitějších věcí, které můžete udělat. Pokud chcete udržovat Systém Windows v zabezpečeném stavu, nasadíte aktualizační kanál pro správu tempa, které se aktualizace použijí na pracovní stanice.

Tyto pokyny doporučují, abyste vytvořili nový aktualizační kanál a změnili následující výchozí nastavení:

V Centru pro správu Microsoft Intune zvolte Aktualizace>softwaru zařízení>s Windows 10 Aktualizační kanály.

Zadejte:

- Název – aktualizace pracovních stanic spravovaných Azure

- Servisní kanál – Půlroční kanál

- Odložení aktualizace kvality (dny) – 3

- Odložení aktualizace funkcí (dny) – 3

- Chování automatické aktualizace – Automatická instalace a restartování bez kontroly koncového uživatele

- Blokování pozastavení aktualizací systému Windows uživatelem – Blokování

- Vyžadování schválení uživatele k restartování mimo pracovní dobu – povinné

- Povolit restartování uživatele (zasílané restartování) – povinné

- Přechod uživatelů na aktivní restartování po automatickém restartování (dny) – 3

- Připomenutí restartování zasnoubení (dny) – 3

- Nastavit konečný termín pro čekající restartování (dny) – 3

Vyberte Vytvořit.

Na kartě Zadání přidejte skupinu Zabezpečené pracovní stanice.

Další informace o zásadách služba Windows Update naleznete v tématu Poskytovatel CSP zásad – Aktualizace.

Integrace Microsoft Defenderu for Endpoint Intune

Microsoft Defender for Endpoint a Microsoft Intune spolupracují, aby se zabránilo porušení zabezpečení. Můžou také omezit dopad porušení předpisů. Tyto funkce poskytují detekci hrozeb v reálném čase a umožňují rozsáhlé auditování a protokolování zařízení koncových bodů.

Konfigurace integrace programu Windows Defender for Endpoint a Microsoft Endpoint Manageru:

V Centru pro správu Microsoft Intune zvolte Ochrana ATP v programu Endpoint Security>v programu Microsoft Defender.

V kroku 1 v části Konfigurace ochrany ATP v programu Windows Defender vyberte Připojit ATP v programu Windows Defender k Microsoft Intune v Centru zabezpečení v programu Windows Defender.

V Centru zabezpečení v programu Windows Defender:

- Vyberte Rozšířené funkce nastavení>.

- V případě připojení k Microsoft Intune zvolte Zapnuto.

- Vyberte Uložit předvolby.

Po navázání připojení se vraťte do Microsoft Endpoint Manageru a v horní části vyberte Aktualizovat .

Nastavte připojení zařízení s Windows verze (20H2) 19042.450 a vyšší na hodnotu AtP v programu Windows Defender na Zapnuto.

Zvolte Uložit.

Vytvoření konfiguračního profilu zařízení pro připojení zařízení s Windows

Přihlaste se do Centra pro správu Microsoft Intune, zvolte Zjišťování koncových bodů zabezpečení>koncového bodu a vytvoření profilu odpovědi.>

V případě platformy vyberte Windows 10 a novější.

Jako typ profilu vyberte Zjišťování a odpověď koncového bodu a pak vyberte Vytvořit.

Na stránce Základy zadejte pracovní stanici s privilegovaným přístupem – Defender for Endpoint do pole Název a Popis (volitelné) profilu a pak zvolte Další.

Na stránce Nastavení konfigurace nakonfigurujte v části Detekce a odpověď koncového bodu následující možnost:

Ukázkové sdílení pro všechny soubory: Vrátí nebo nastaví parametr konfigurace ukázky sdílení ukázky ochrany před internetovými útoky v programu Microsoft Defender.

Připojení počítačů s Windows 10 pomocí Microsoft Endpoint Configuration Manageru obsahuje další podrobnosti o těchto nastaveních ochrany ATP v programu Microsoft Defender.

Výběrem možnosti Další otevřete stránku Značky oboru. Značky oboru jsou volitelné. Pokračujte výběrem tlačítka Další.

Na stránce Přiřazení vyberte skupinu Zabezpečené pracovní stanice. Další informace o přiřazování profilů najdete v tématu Přiřazení profilů uživatelů a zařízení.

Vyberte Další.

Až budete hotovi, na stránce Zkontrolovat a vytvořit zvolte Vytvořit. Nový profil se zobrazí v seznamu, když vyberete typ zásady pro profil, který jste vytvořili. OK a pak vytvořte změny, které vytvoří profil.

Další informace najdete v části Rozšířená ochrana před internetovými útoky v programu Windows Defender.

Dokončení posílení zabezpečení profilu pracovní stanice

Pokud chcete úspěšně dokončit posílení zabezpečení řešení, stáhněte a spusťte příslušný skript. Vyhledejte odkazy ke stažení požadované úrovně profilu:

| Profil | Umístění pro stažení | Název souboru |

|---|---|---|

| Enterprise | https://aka.ms/securedworkstationgit | Enterprise-Workstation-Windows10-(20H2).ps1 |

| Specializovaná | https://aka.ms/securedworkstationgit | Specialized-Windows10-(20H2).ps1 |

| Privilegované | https://aka.ms/securedworkstationgit | Privileged-Windows10-(20H2).ps1 |

Poznámka:

Odebrání práv správce a přístupu a také řízení spouštění aplikací (AppLocker) se spravuje pomocí nasazených profilů zásad.

Po úspěšném spuštění skriptu můžete aktualizovat profily a zásady v Intune. Skripty pro vás vytvářejí zásady a profily, ale musíte je přiřadit skupině zařízení Zabezpečené pracovní stanice .

- Tady najdete profily konfigurace zařízení Intune vytvořené skripty: Azure Portal>Profily konfigurace>zařízení v Microsoft Intune.>

- Tady najdete zásady dodržování předpisů zařízením Intune vytvořené skripty: Azure Portal>Zásady dodržování předpisů>pro zařízení v Microsoft Intune.>

Spuštěním skriptu DeviceConfiguration_Export.ps1 pro export dat Intune z úložiště GitHub DeviceConfiguration exportujte všechny aktuální profily Intune pro porovnání a vyhodnocení profilů.

Nastavení pravidel v konfiguračním profilu služby Endpoint Protection pro bránu firewall v programu Microsoft Defender

Nastavení zásad brány Windows Firewall jsou součástí konfiguračního profilu služby Endpoint Protection. Chování zásad použitých v následující tabulce.

| Profil | Příchozí pravidla | Pravidla pro odchozí provoz | Sloučení chování |

|---|---|---|---|

| Enterprise | Blok | Povolit | Povolit |

| Specializovaná | Blok | Povolit | Blok |

| Privilegované | Blok | Blok | Blok |

Enterprise: Tato konfigurace je nejvýraznější, protože zrcadlí výchozí chování instalace systému Windows. Veškerý příchozí provoz je blokovaný s výjimkou pravidel, která jsou explicitně definovaná v pravidlech místních zásad, protože slučování místních pravidel je nastaveno na povoleno. Veškerý odchozí provoz je povolený.

Specializovaná: Tato konfigurace je více omezující, protože ignoruje všechna místně definovaná pravidla v zařízení. Veškerý příchozí provoz je blokovaný včetně místně definovaných pravidel, která zásada obsahuje dvě pravidla, která umožňují optimalizaci doručení fungovat podle návrhu. Veškerý odchozí provoz je povolený.

Privilegované: Veškerý příchozí provoz je blokovaný včetně místně definovaných pravidel, která zásada obsahuje dvě pravidla, která umožňují optimalizaci doručení fungovat podle návrhu. Odchozí provoz je také blokovaný kromě explicitních pravidel, která povolují provoz DNS, DHCP, NTP, NSCI, HTTP a HTTPS. Tato konfigurace nejen snižuje prostor pro útoky, který zařízení prezentuje v síti, omezuje odchozí připojení, která zařízení může navázat pouze na tato připojení potřebná ke správě cloudových služeb.

| Pravidlo | Směr | Akce | Aplikace nebo služba | Protokol | Místní porty | Vzdálené porty |

|---|---|---|---|---|---|---|

| Webové služby (HTTP Traffic-out) | Odchozí | Povolit | Všechny | TCP | Všechny porty | 80 |

| Webové služby (provoz HTTPS) | Odchozí | Povolit | Všechny | TCP | Všechny porty | 443 |

| Základní sítě – Protokol dynamické konfigurace hostitele pro protokol IPv6 (DHCPV6-Out) | Odchozí | Povolit | %SystemRoot%\system32\svchost.exe | TCP | 546 | 547 |

| Základní sítě – Protokol dynamické konfigurace hostitele pro protokol IPv6 (DHCPV6-Out) | Odchozí | Povolit | Dhcp | TCP | 546 | 547 |

| Základní sítě – Protokol dynamické konfigurace hostitele pro protokol IPv6 (DHCP-Out) | Odchozí | Povolit | %SystemRoot%\system32\svchost.exe | TCP | 68 | 67 |

| Základní sítě – Protokol dynamické konfigurace hostitele pro protokol IPv6 (DHCP-Out) | Odchozí | Povolit | Dhcp | TCP | 68 | 67 |

| Základní sítě – DNS (UDP-Out) | Odchozí | Povolit | %SystemRoot%\system32\svchost.exe | UDP | Všechny porty | 53 |

| Základní sítě – DNS (UDP-Out) | Odchozí | Povolit | Dnscache | UDP | Všechny porty | 53 |

| Základní sítě – DNS (TCP-Out) | Odchozí | Povolit | %SystemRoot%\system32\svchost.exe | TCP | Všechny porty | 53 |

| Základní sítě – DNS (TCP-Out) | Odchozí | Povolit | Dnscache | TCP | Všechny porty | 53 |

| Sonda NSCI (TCP-Out) | Odchozí | Povolit | %SystemRoot%\system32\svchost.exe | TCP | Všechny porty | 80 |

| Sonda NSCI – DNS (TCP-Out) | Odchozí | Povolit | NlaSvc | TCP | Všechny porty | 80 |

| Časový limit systému Windows (udp-out) | Odchozí | Povolit | %SystemRoot%\system32\svchost.exe | TCP | Všechny porty | 80 |

| Časový test windows – DNS (UDP-Out) | Odchozí | Povolit | W32Time | UDP | Všechny porty | 123 |

| Optimalizace doručení (TCP-In) | Příchozí | Povolit | %SystemRoot%\system32\svchost.exe | TCP | 7680 | Všechny porty |

| Optimalizace doručení (TCP-In) | Příchozí | Povolit | DoSvc | TCP | 7680 | Všechny porty |

| Optimalizace doručení (UDP-In) | Příchozí | Povolit | %SystemRoot%\system32\svchost.exe | UDP | 7680 | Všechny porty |

| Optimalizace doručení (UDP-In) | Příchozí | Povolit | DoSvc | UDP | 7680 | Všechny porty |

Poznámka:

Pro každé pravidlo v konfiguraci brány firewall v programu Microsoft Defender jsou definována dvě pravidla. Pokud chcete omezit příchozí a odchozí pravidla na služby Windows, například klienta DNS, název služby, DNSCache a spustitelná cesta, C:\Windows\System32\svchost.exe, musí být definováno jako samostatné pravidlo místo jediného pravidla, které je možné použít pomocí zásad skupiny.

V případě povolených a blokovaných služeb můžete provádět další změny správy příchozích i odchozích pravidel. Další informace najdete v tématu Konfigurační služba brány firewall.

Proxy zámek adresy URL

Správa omezujících přenosů adres URL zahrnuje:

- Odepřít veškerý odchozí provoz s výjimkou vybraných Azure a služby Microsoft včetně Azure Cloud Shellu a možnosti povolit samoobslužné resetování hesla.

- Privilegovaný profil omezuje koncové body na internetu, ke kterým se zařízení může připojit pomocí následující konfigurace uzamčení proxy adres URL.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"ProxyEnable"=dword:00000001

"ProxyServer"="127.0.0.2:8080"

"ProxyOverride"="*.azure.com;*.azure.net;*.microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.windows.net;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.visualstudio.com,portal.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com"

"AutoDetect"=dword:00000000

Koncové body uvedené v seznamu ProxyOverride jsou omezené na tyto koncové body potřebné k ověření v Microsoft Entra ID a přístupu k rozhraním pro správu Azure nebo Office 365. Pokud chcete rozšířit na další cloudové služby, přidejte do seznamu adresu URL pro správu. Tento přístup je navržený tak, aby omezil přístup k širšímu internetu, aby chránil privilegované uživatele před internetovými útoky. Pokud se tento přístup považuje za příliš omezující, zvažte použití následujícího přístupu pro privilegovanou roli.

Povolení programu Microsoft Defender for Cloud Apps, seznamu omezených adres URL na schválené adresy URL (Povolit většinu)

V nasazení rolí se doporučuje, aby pro podniková a specializovaná nasazení, kdy přísné odepření veškerého procházení webu není žádoucí, aby použití funkcí zprostředkovatele zabezpečení přístupu ke cloudu (CASB), jako je Microsoft Defender for Cloud Apps , bylo využito k blokování přístupu k rizikovým a sporným webům. Řešení řeší jednoduchý způsob blokování aplikací a webů, které byly kurátorovány. Toto řešení se podobá získání přístupu k seznamu blokovaných webů, jako je například Spamhaus Project, který udržuje seznam blokovaných domén (DBL): dobrý zdroj, který se používá jako pokročilá sada pravidel pro implementaci blokujících webů.

Řešení poskytuje:

- Viditelnost: detekce všech cloudových služeb; přiřaďte každému hodnocení rizik; identifikace všech uživatelů a aplikací jiných společností než Microsoft, které se můžou přihlásit

- Zabezpečení dat: identifikace a řízení citlivých informací (DLP); reakce na popisky klasifikace u obsahu

- Ochrana před hrozbami: nabídka adaptivního řízení přístupu (AAC); poskytování analýzy chování uživatelů a entit (UEBA); zmírnění malwaru

- Dodržování předpisů: poskytování sestav a řídicích panelů k předvedení zásad správného řízení v cloudu; pomoc při plnění požadavků na rezidenci dat a dodržování právních předpisů

Povolte Defender for Cloud Apps a připojte se k programu Defender ATP, abyste zablokovali přístup k rizikovým adresám URL:

- V části Centrum zabezpečení v programu Microsoft Defender> Settings Advanced features (Pokročilé funkce) > nastavte integraci >Microsoft Defenderu for Cloud Apps ON

- V části Centrum zabezpečení v programu Microsoft Defender> Nastavení > Rozšířených funkcí nastavte vlastní indikátory >sítě ZAPNUTO.

- Nastavení portálu>> Microsoft Defender for Cloud Apps v programu Microsoft Defender pro koncový bod > – Vynutit přístup k aplikacím

Správa místních aplikací

Zabezpečená pracovní stanice se při odebrání místních aplikací přesune do skutečně posíleného stavu, včetně kancelářských aplikací. Tady přidáte Visual Studio Code, abyste umožnili připojení k Azure DevOps pro GitHub ke správě úložišť kódu.

Konfigurace Portál společnosti pro vlastní aplikace

Kopie Portál společnosti spravovaná službou Intune poskytuje přístup na vyžádání k dalším nástrojům, které můžete nabízet uživatelům zabezpečených pracovních stanic.

V zabezpečeném režimu je instalace aplikace omezena na spravované aplikace doručované Portál společnosti. Instalace Portál společnosti ale vyžaduje přístup k Microsoft Storu. V zabezpečeném řešení přidáte a přiřadíte aplikaci windows 10 Portál společnosti pro zřízená zařízení s Autopilotem.

Poznámka:

Ujistěte se, že aplikaci Portál společnosti přiřadíte skupině značek zařízení zabezpečené pracovní stanice, která se používá k přiřazení profilu Autopilotu.

Nasazení aplikací pomocí Intune

V některých situacích se na zabezpečené pracovní stanici vyžadují aplikace, jako je Microsoft Visual Studio Code. Následující příklad obsahuje pokyny k instalaci nástroje Microsoft Visual Studio Code uživatelům ve skupině zabezpečení Secure Workstation Users.

Visual Studio Code je k dispozici jako balíček EXE, takže se musí zabalit jako formátový .intunewin soubor pro nasazení pomocí Microsoft Endpoint Manageru pomocí nástroje Microsoft Win32 Content Prep Tool.

Stáhněte si nástroj Microsoft Win32 Content Prep místně na pracovní stanici a zkopírujte ho do adresáře pro balení, například C:\Packages. Potom vytvořte zdrojový a výstupní adresář v části C:\Packages.

Zabalení nástroje Microsoft Visual Studio Code

- Stáhněte si offline instalační program visual Studio Code pro Windows 64bitovou verzi.

- Zkopírujte stažený soubor exe editoru Visual Studio Code do

C:\Packages\Source - Otevřete konzolu PowerShellu a přejděte na

C:\Packages - Zadejte

.\IntuneWinAppUtil.exe -c C:\Packages\Source\ -s C:\Packages\Source\VSCodeUserSetup-x64-1.51.1.exe -o C:\Packages\Output\VSCodeUserSetup-x64-1.51.1 - Zadáním

Yvytvořte novou výstupní složku. V této složce se vytvoří soubor Intunewin pro Visual Studio Code.

Nahrání VS Code do Microsoft Endpoint Manageru

- V Centru pro správu Microsoft Endpoint Manageru přejděte na Přidat aplikace>pro Windows>.

- V části Vybrat typ aplikace zvolte aplikaci pro Windows (Win32)

- Klikněte na Vybrat soubor balíčku aplikace, klikněte na Vybrat soubor a pak vyberte

VSCodeUserSetup-x64-1.51.1.intunewinzC:\Packages\Output\VSCodeUserSetup-x64-1.51.1. Klikněte na tlačítko OK. - Zadejte

Visual Studio Code 1.51.1do pole Název. - Do pole Popis zadejte popis editoru Visual Studio Code.

- Zadejte

Microsoft Corporationdo pole vydavatele. - Stáhněte

https://jsarray.com/images/page-icons/visual-studio-code.pnga vyberte obrázek loga. Vyberte Další. - Zadejte

VSCodeSetup-x64-1.51.1.exe /SILENTdo pole Příkaz Instalace. - Zadejte

C:\Program Files\Microsoft VS Code\unins000.exedo pole příkazu Odinstalovat. - V rozevíracím seznamu Chování při restartování zařízení vyberte Určit chování na základě návratových kódů. Vyberte Další.

- V rozevíracím seznamu Architektura operačního systému vyberte 64bitovou verzi.

- V rozevíracím seznamu Minimální operační systém vyberte Windows 10 1903. Vyberte Další.

- V rozevíracím seznamu Formát pravidel vyberte Ručně konfigurovat pravidla detekce.

- Klikněte na Přidat a potom v rozevíracím seznamu Typ pravidla vyberte Soubor.

- Zadejte

C:\Program Files\Microsoft VS Codedo pole Cesta . - Zadejte

unins000.exedo pole Soubor nebo složka . - V rozevíracím seznamu vyberte Soubor nebo složku, vyberte OK a pak vyberte Další.

- Vyberte Další , protože tento balíček neobsahuje žádné závislosti.

- Vyberte Přidat skupinu v části Dostupná pro zaregistrovaná zařízení a přidejte skupinu privilegovaných uživatelů. Kliknutím na vybrat potvrďte skupinu. Vyberte Další.

- Klikněte na Vytvořit.

Vytvoření vlastních aplikací a nastavení pomocí PowerShellu

Doporučujeme některá nastavení konfigurace, včetně dvou doporučení defenderu pro koncové body, která je potřeba nastavit pomocí PowerShellu. Tyto změny konfigurace nejde nastavit prostřednictvím zásad v Intune.

Pomocí PowerShellu můžete také rozšířit možnosti správy hostitelů. Skript PAW-DeviceConfig.ps1 z GitHubu je ukázkový skript, který konfiguruje následující nastavení:

- Odebere Internet Explorer.

- Odebere PowerShell 2.0.

- Odebere Přehrávač médií Windows.

- Odebere klienta Pracovních složek.

- Odebere tisk ve formátu XPS.

- Povolí a nakonfiguruje režim hibernace.

- Implementuje opravu registru pro povolení zpracování pravidel knihovny DLL nástroje AppLocker.

- Implementuje nastavení registru pro dva doporučení Microsoft Defenderu pro koncové body, která nejde nastavit pomocí Endpoint Manageru.

- Vyžadování zvýšení úrovně uživatelů při nastavování umístění sítě

- Zabránění ukládání síťových přihlašovacích údajů

- Průvodce zakázáním síťového umístění – zabrání uživatelům nastavit síťové umístění jako soukromé a tím zvýšit prostor pro útoky vystavený v bráně Windows Firewall.

- Nakonfiguruje systém Windows Time tak, aby používal protokol NTP a nastavil službu Automatického času na automatickou.

- Stáhne a nastaví pozadí plochy na konkrétní obrázek, aby bylo možné zařízení snadno identifikovat jako připravenou privilegovanou pracovní stanici.

Skript PAW-DeviceConfig.ps1 z GitHubu.

- Stáhněte skript [PAW-DeviceConfig.ps1] do místního zařízení.

- Přejděte na web Azure Portal>– Přidání skriptů>PowerShellu pro konfiguraci>zařízení v Microsoft Intune.> vProvide název skriptu a zadejte umístění skriptu.

- Vyberte Konfigurovat.

- Nastavte spustit tento skript pomocí přihlášených přihlašovacích údajů na Ne.

- Vyberte OK.

- Vyberte Vytvořit.

- Vyberte skupiny>Výběr přiřazení.

- Přidejte skupinu zabezpečení Zabezpečené pracovní stanice.

- Zvolte Uložit.

Ověření a otestování nasazení pomocí prvního zařízení

Tato registrace předpokládá, že používáte fyzické výpočetní zařízení. V rámci procesu zadávání zakázek se doporučuje, aby společnost OEM, Reseller, distributor nebo partner zaregistrovala zařízení ve Windows Autopilotu.

Pro testování je ale možné vystát virtuální počítače jako testovací scénář. Všimněte si ale, že registrace zařízení připojených k osobním uživatelům je potřeba revidovat, aby byla tato metoda připojení klienta povolena.

Tato metoda funguje u virtuálních počítačů nebo fyzických zařízení, která nebyla dříve zaregistrovaná.

- Spusťte zařízení a počkejte, až se zobrazí dialogové okno uživatelského jména.

- Stisknutím

SHIFT + F10zobrazíte příkazový řádek. - Zadejte

PowerShellklávesu Enter. - Zadejte

Set-ExecutionPolicy RemoteSignedklávesu Enter. - Zadejte

Install-Script Get-WindowsAutopilotInfoklávesu Enter. - Zadáním

Ya kliknutím na Enter přijměte změnu prostředí PATH. - Zadejte

Ya klikněte na Enter a nainstalujte zprostředkovatele NuGet. - Zadejte důvěryhodnost

Yúložiště. - Spuštění typu

Get-WindowsAutoPilotInfo -GroupTag PAW –outputfile C:\device1.csv - Kopírování sdíleného svazku clusteru z virtuálního počítače nebo fyzického zařízení

Import zařízení do Autopilotu

V Centru pro správu Microsoft Endpoint Manageru přejděte na> Zařízení s Windows Zařízení s Windows Registrace>Zařízení>s Windows.

Vyberte Importovat a zvolte soubor CSV.

Počkejte,

Group Tagaž bude aktualizovánaPAWaProfile Statusže se má změnit naAssigned.Poznámka:

Značka skupiny je používána dynamickou skupinou Zabezpečené pracovní stanice k tomu, aby zařízení bylo členem své skupiny.

Přidejte zařízení do skupiny zabezpečení Zabezpečené pracovní stanice .

Na zařízení s Windows 10, které chcete nakonfigurovat, přejděte na stránku Windows Settings>Update a Security>Recovery.

- V části Obnovit tento počítač zvolte Začínáme.

- Postupujte podle pokynů k resetování a změně konfigurace zařízení s nakonfigurovanými zásadami profilu a dodržování předpisů.

Po nakonfigurování zařízení dokončete kontrolu a zkontrolujte konfiguraci. Než budete pokračovat v nasazení, ověřte, že je první zařízení správně nakonfigurované.

Přiřazení zařízení

Pokud chcete přiřadit zařízení a uživatele, musíte vybrané profily namapovat na skupinu zabezpečení. Všichni noví uživatelé, kteří vyžadují oprávnění ke službě, musí být také přidáni do skupiny zabezpečení.

Monitorování incidentů zabezpečení a reakce na ně pomocí Microsoft Defenderu for Endpoint

- Nepřetržité sledování a monitorování ohrožení zabezpečení a chybných konfigurací

- Využití programu Microsoft Defender for Endpoint k určení priority dynamických hrozeb v zástupné oblasti

- Podpora korelace ohrožení zabezpečení s upozorněními detekce a reakce u koncových bodů (EDR)

- Použití řídicího panelu k identifikaci ohrožení zabezpečení na úrovni počítače během vyšetřování

- Nabízení náprav do Intune

Nakonfigurujte Centrum zabezpečení v programu Microsoft Defender. Přehled řídicího panelu Správa ohrožení zabezpečení a ohrožení zabezpečení s využitím pokynů

Monitorování aktivit aplikací pomocí rozšířeného proaktivního vyhledávání hrozeb

Počínaje specializovanou pracovní stanicí je AppLocker povolený pro monitorování aktivity aplikace na pracovní stanici. Program Defender for Endpoint ve výchozím nastavení zachytává události Nástroje AppLocker a rozšířené dotazy proaktivního vyhledávání k určení aplikací, skriptů a souborů DLL blokovaných nástrojem AppLocker.

Poznámka:

Profily specializovaných a privilegovaných pracovních stanic obsahují zásady AppLockeru. Nasazení zásad se vyžaduje pro monitorování aktivity aplikace na klientovi.

V podokně Centrum zabezpečení v programu Microsoft Defender Rozšířené proaktivní vyhledávání použijte následující dotaz k vrácení událostí AppLockeru.

DeviceEvents

| where Timestamp > ago(7d) and

ActionType startswith "AppControl"

| summarize Machines=dcount(DeviceName) by ActionType

| order by Machines desc

Sledování

- Vysvětlení, jak zkontrolovat skóre expozice

- Kontrola doporučení zabezpečení

- Správa náprav zabezpečení

- Správa detekce a reakce u koncových bodů

- Monitorování profilů pomocí monitorování profilů Intune