Přehled architektury přechodu na nulová důvěra (Zero Trust)

Digitální transformace tvaruje nový normální. Organizace přijímají digitální transformaci za účelem správy průběžných změn obchodního prostředí sledováním:

- Přesouvání obchodních modelů a partnerství

- Technologické trendy.

- Regulační, geopolitické a kulturní síly.

Kromě toho vzdálená práce covid-19 tuto transformaci urychlila a přesouvá zabezpečení z nákladového střediska na strategický faktor růstu.

nulová důvěra (Zero Trust) je zabezpečení digitálních firem. Digitální transformace vyžaduje aktualizaci tradičních modelů zabezpečení, protože tradiční přístupy k zabezpečení nesplňují aktuální požadavky na obchodní flexibilitu, uživatelská prostředí a neustále se vyvíjející hrozby. Organizace implementují nulová důvěra (Zero Trust), aby tyto výzvy řešily a umožnily novou normální práci kdekoli, s kýmkoli, kdykoli.

Přechod z tradičního modelu zabezpečení na nulová důvěra (Zero Trust) ale představuje významnou transformaci, která vyžaduje nákup, přijetí a správu změn v celé organizaci. Vedoucí pracovníci, vedoucí pracovníci technologií, vedoucí pracovníci zabezpečení a odborníci na zabezpečení hrají zásadní úlohu při vytváření agilního přístupu nulová důvěra (Zero Trust) zabezpečení.

Mnoho architektů zabezpečení a IT týmů žádá o pomoc při komunikaci s obchodními vedoucími pracovníky, sledování průběhu a řízení přijetí. Tyto pokyny pomáhají týmům zabezpečení a technologií spolupracovat s obchodními vedoucími pracovníky na nulová důvěra (Zero Trust) tím, že poskytují:

- Doporučené nulová důvěra (Zero Trust) cíle pro vedoucí pracovníky v celé organizaci.

- Metodický a fázovaný přístup k implementaci architektury nulová důvěra (Zero Trust).

- Systematický způsob, jak sledovat pokrok, vymezený na vedoucí pracovníky podniku.

- Curation of the most relevant resources for adoption of nulová důvěra (Zero Trust) from slides that are ready to present to business leader to technical implementation guidance and user infoographics.

Naším cílem je pomoci každé organizaci posílit své možnosti zabezpečení prostřednictvím architektury nulová důvěra (Zero Trust) postavené na našich komplexních řešeních, která zahrnují správu identit, zabezpečení, dodržování předpisů a zařízení napříč všemi cloudy a platformami." – Satya Nadella, výkonný předseda a generální ředitel Microsoftu.

Jako partner Microsoftu přispěl NBConsult k tomuto pokynům k přijetí a poskytla nám materiálovou zpětnou vazbu.

nulová důvěra (Zero Trust) vyžaduje nákup na nejvyšší úrovni.

nulová důvěra (Zero Trust) chrání obchodní prostředky všude, kde jsou umístěné a kdekoli. nulová důvěra (Zero Trust) je proaktivní integrovaný přístup k zabezpečení, který vyžaduje znalost obchodních prostředků a procesů, které jsou nejdůležitější k ochraně a zabezpečení a zachování obchodní flexibility.

Přijetí přístupu nulová důvěra (Zero Trust) vyžaduje nákup v sadě C. S tím, jak se hrozba rozšiřuje a kritické útoky se stávají častějšími, obchodní vedoucí pracovníci v různých funkčních oblastech se stále více zabývají přístupem k kybernetické bezpečnosti, který podniknou ve své organizaci.

nulová důvěra (Zero Trust) umožňuje celé sadě C-suite a podnikání přijmout měřitelný obchodní výsledek, který je v souladu s omezením hrozeb a zvýšením produktivity.

nulová důvěra (Zero Trust) přidává hodnotu do dvou převládajících scénářů, které jsou vidět na marketplace:

- Formální strategie zabezpečení sladěná s obchodními výsledky. Tento přístup nulová důvěra (Zero Trust) poskytuje ucelený pohled na zabezpečení celého podniku prostřednictvím hodnot, které jsou sdíleny v rámci firmy a přijaty na všech úrovních shora dolů. Často se jedná o ciso-led a obchodní výsledky jsou sledovány jako součást funkce vytváření sestav nulová důvěra (Zero Trust) průběžným způsobem.

- Delegované zabezpečení na IT funkce , kde se zabezpečení považuje za jinou technologii vertikální s minimálním vstupem a integrací sady C. Tato možnost se často zaměřuje na krátkodobou optimalizaci nákladů na zabezpečení a nespravuje ji jako obchodní riziko, často dále rozděluje zabezpečení na neintegrovanou nezávislá řešení typu "best of breed".

nulová důvěra (Zero Trust) poskytuje způsob integrace vertikálních řešení do jedné vize. Tato vize podporuje konzistentní obchodní možnosti a výsledky a poskytuje průběžné měřitelné metriky o stavu zabezpečení.

Tradičně CISO nebo IT/Security Manager nastavuje strategii nebo alespoň volby technologií zabezpečení. Nákup od ostatních vedoucích pracovníků na úrovni C je však nutný k odůvodnění dalších výdajů na "zabezpečení". V rámci strategie zabezpečení nulová důvěra (Zero Trust) se ostatní členové C-suite musí zapojit do nulová důvěra (Zero Trust) cesty a pochopit, že zabezpečení je sdílená obchodní odpovědnost v souladu s obchodními výsledky.

Následuje zobecněný pohled na možné funkce, které využívají různé funkce na úrovni jazyka C a jak odpovídají integrované vizi zabezpečení pomocí nulová důvěra (Zero Trust).

| Role | Odpovědnost | nulová důvěra (Zero Trust) zájem |

|---|---|---|

| Výkonný ředitel (GENERÁLNÍ ŘEDITEL) | Odpovědnost za firmu | nulová důvěra (Zero Trust) poskytuje integrovaný přístup k zabezpečení napříč všemi digitálními vrstvami. |

| Hlavní marketingový ředitel (CMO) | Zodpovědná za marketingovou vizi a provádění | nulová důvěra (Zero Trust) umožňuje rychlé zotavení po porušení zabezpečení a umožňuje zodpovědné funkci vytváření sestav pro veřejnou organizaci, která umožňuje, aby byla porušení obsažena bez ztráty reputace. |

| Ředitel informačních technologií (CIO) | Odpovědnost za IT jako celek | nulová důvěra (Zero Trust) principy eliminují vertikální řešení zabezpečení, která nejsou v souladu s obchodními výsledky, a umožňují zabezpečení jako platformu, která odpovídá obchodním výsledkům. |

| Ředitel pro zabezpečení informací (CISO) | Odpovědnost za implementaci programu zabezpečení | nulová důvěra (Zero Trust) principy poskytují dostatečný základ pro organizaci, aby dodržovala různé standardy zabezpečení a umožňuje organizaci zabezpečit data, prostředky a infrastrukturu. |

| Technický ředitel (CTO) | Hlavní architekt firmy | nulová důvěra (Zero Trust) pomáhá se zpřesnitelnou technologií sladěnou s obchodními výsledky. Pomocí nulová důvěra (Zero Trust) se zabezpečení zapíná do každé architektury. |

| Provozní ředitel (COO) | Odpovědnost za provozní provádění | nulová důvěra (Zero Trust) pomáhá s provozními zásadami správného řízení; "postupy" vize zabezpečení a zpřístupnění toho, kdo co a kdy udělal. Obě jsou v souladu s obchodními výsledky. |

| Finanční ředitel (CFO) | Odpovědnost za zásady správného řízení a útratu | nulová důvěra (Zero Trust) pomáhá s odpovědností výdajů a defensibilitou výdajů; měřitelný způsob získání míry založené na riziku proti zabezpečení a nulová důvěra (Zero Trust) útraty v souladu s obchodními výsledky. |

nulová důvěra (Zero Trust) principy pro sadu C

nulová důvěra (Zero Trust) je strategie a architektura založená na třech principech.

| Princip | Technický popis | Popis firmy |

|---|---|---|

| Explicitní ověření | Vždy ověřte a autorizujete na základě všech dostupných datových bodů, včetně identity uživatele, umístění, stavu zařízení, služby nebo úlohy, klasifikace dat a anomálií. | Tento princip vyžaduje, aby uživatelé ověřili, kdo jsou, pomocí více než jedné metody, aby ohrožené účty získané hackery neměli povolený přístup k vašim datům a aplikacím. Tento přístup také vyžaduje, aby zařízení byla rozpoznána jako povolená pro přístup k prostředí a v ideálním případě musí být spravovaná a v pořádku (nenarušovaná malwarem). |

| Použití nejméně privilegovaného přístupu | Omezte přístup uživatelů s využitím přístupu za běhu a přístupu podle potřeby (JIT/JEA), adaptivních zásad založených na rizicích a ochrany dat, které pomáhají zabezpečit data i produktivitu. | Tento princip omezuje poloměr výbuchu potenciálního porušení zabezpečení tak, aby v případě ohrožení účtu došlo k omezení potenciálního poškození. U účtů s většími oprávněními, jako jsou účty správců, to zahrnuje použití funkcí, které omezují, kolik přístupu k těmto účtům mají a kdy mají přístup. Zahrnuje také použití vyšších úrovní zásad ověřování na základě rizik pro tyto účty. Tento princip zahrnuje také identifikaci a ochranu citlivých dat. Například složka dokumentu přidružená k citlivému projektu by měla obsahovat přístupová oprávnění jenom pro členy týmu, kteří ho potřebují. Tyto ochrany společně omezují, kolik poškození může být způsobeno ohroženým uživatelským účtem. |

| Předpokládat porušení zabezpečení | Minimalizujte poloměr výbuchu a segmentování přístupu. Ověřte komplexní šifrování a využijte analýzy k získání viditelnosti, zjišťování hrozeb a zlepšení ochrany. | Tento princip předpokládá pravděpodobnost, že útočník získá přístup k účtu, identitě, koncovému bodu, aplikaci, rozhraní API nebo jinému prostředku. Aby společnost Microsoft reagovala, chrání všechny prostředky odpovídajícím způsobem, aby omezila škody. Tento princip zahrnuje také implementaci nástrojů pro průběžnou detekci hrozeb a rychlou reakci. V ideálním případě mají tyto nástroje přístup ke signálům integrovaným ve vašem prostředí a můžou provádět automatizované akce, jako je zakázání účtu, aby se co nejdříve snížila poškození. |

nulová důvěra (Zero Trust) funkční oblasti a technická architektura

Tři principy nulová důvěra (Zero Trust) se uplatňují napříč oblastmi obrany. Někdy se označují jako funkční oblasti nebo disciplíny správy IT. Řada organizací je strukturovaná v těchto oblastech s týmy specializovaných jednotlivců.

nulová důvěra (Zero Trust) vyžaduje integrovaný přístup napříč těmito oblastmi a týmy, a proto je proto důležité mít nákup v rámci sady C a dobře orchestrovanou strategii a plánovat v celé organizaci.

| Funkční oblast | Technická definice | Obchodní překlad |

|---|---|---|

| Identity | Lidské a jiné než lidské identity, včetně uživatelů, počítačů a instančních objektů. Cokoli, co se může ověřit | Cokoli, co je založené na člověku nebo počítači, které je schopné se přihlásit nebo používat vaše služby. |

| Koncové body | Výpočetní zařízení koncových uživatelů, včetně počítačů, notebooků, mobilních telefonů a tabletů | Zařízení, která naši uživatelé používají k připojení k vašim službám a provozují vaše data. |

| Aplikace | Cloudové nebo datacentrové aplikace, které vyžadují, aby se uživatelé přihlásili a spotřebovali tyto služby nebo aplikace. | Všechny aplikace, které vaše organizace používá, včetně aplikací SaaS, které si předplatíte, a dalších aplikací, ať už v cloudu nebo místně. |

| Infrastruktura | Infrastruktura jako služba (IaaS) nebo infrastruktura založená na datacentru, včetně síťových komponent, serverů a úložiště dat. | Jedná se o technické základy a komponenty, které podporují vaši organizaci, včetně fyzických a virtuálních serverů hostovaných ve vašem datacentru nebo cloudové službě. |

| Data | Strukturovaná, nestrukturovaná a aplikační data. | Vaše firmy obsahují data v souborech, databázích nebo jiných aplikacích (například CRM). |

| Síť | LAN, WAN, bezdrátové připojení nebo připojení k internetu, včetně mobilních zařízení (například 3G a 5G) nebo dokonce bezdrátové sítě v kavárně. | Síť, která slouží k připojení uživatelů ke službám, které potřebují. Může to být síť LAN (Local Area Network), širší síť zahrnující přístup k vašim digitálním aktivům nebo připojení k internetu, která používají vaši pracovníci k připojení. |

Při uplatňování nulová důvěra (Zero Trust) strategie v rámci digitálních aktiv je méně užitečné přemýšlet o nezávislém řešení každé z těchto doménových oblastí. Není to tak, že tým identit dokáže provést všechna doporučení a pak se nulová důvěra (Zero Trust) zaměření může přesunout do týmu, který spravuje koncové body. nulová důvěra (Zero Trust) strategie tyto funkční oblasti použije společně k zabezpečení oblasti v rámci digitálních aktiv a rozšíření rozsahu ochrany v rámci digitálních aktiv.

Tým identit může například dosáhnout tak velkého pokroku při využívání zásad podmíněného přístupu Microsoft Entra ještě před tím, než bude spolupracovat s týmem koncových bodů, aby se pletl dohromady.

Následující diagram integruje tyto funkční oblasti do sjednocené architektury nulová důvěra (Zero Trust).

V diagramu:

- Každá z funkčních oblastí je reprezentovaná: Identity, koncové body, síť, data, aplikace, infrastruktura

- nulová důvěra (Zero Trust) integruje ochranu napříč všemi funkčními oblastmi prostřednictvím zásad a optimalizace zásad.

- Ochrana před hrozbami spojuje signály v celé organizaci v reálném čase, aby poskytovala přehled o útocích a zjednodušila nápravu prostřednictvím automatizovaných akcí a sledování reakcí na incidenty.

V další části se dozvíte, jak začít na nulová důvěra (Zero Trust) cestě. Jako příklad použijeme funkční oblast Identityies .

Návrh přijetí nulová důvěra (Zero Trust)

Zákazníci, kteří jsou obeznámeni s architekturou přechodu na cloud pro Azure, se zeptali, "Kde je architektura přechodu na nulová důvěra (Zero Trust)?".

Architektura přechodu na cloud pro Azure je metodický proces zavedení nových aplikací a služeb do organizace. Zaměřuje se především na prověřený proces, který může organizace dodržovat, aby do prostředí zavedla aplikaci nebo službu. Pohyb škálování opakuje proces pro každou aplikaci přidanou do digitálních aktiv.

Přijetí strategie a architektury nulová důvěra (Zero Trust) vyžaduje jiný rozsah. Jde o zavedení nových konfigurací zabezpečení v rámci celého digitálního majetku. Pohyb měřítka je dvourozměrný:

- Vezmeme si část architektury nulová důvěra (Zero Trust), jako je ochrana dat, a horizontální navýšení kapacity této ochrany napříč všemi digitálními aktivy.

- Opakování procesu s každou další částí nulová důvěra (Zero Trust) architektury, počínaje strategickými rychlými výhrami a základy a následným přechodem na složitější části.

Podobně jako architektura přechodu na cloud pro Azure se tento nulová důvěra (Zero Trust) pokyny k přechodu zabývají prací ve scénářích přechodu, jak je popsáno v další části.

Následující diagram shrnuje rozdíly mezi těmito dvěma typy pohybu přechodu.

Tento nulová důvěra (Zero Trust) pokyny k přechodu používá stejné fáze životního cyklu jako architektura přechodu na cloud pro Azure, ale přizpůsobená pro nulová důvěra (Zero Trust).

Následující tabulka popisuje fáze životního cyklu.

| Fáze životního cyklu | Popis |

|---|---|

| Definování strategie | Vytvořte obchodní případ zaměřený na výsledky, které jsou nejvíce v souladu s riziky a strategickými cíli vaší organizace. |

| Plánování |

|

| Připraven |

|

| Přijetí | Přírůstkově implementujte strategii napříč funkčními oblastmi. |

| Řízení | Sledujte a změřte úspěšnost nasazení. |

| Spravovat |

|

Obchodní scénáře

Tento nulová důvěra (Zero Trust) pokyny k přijetí doporučuje vytvořit strategii a architekturu nulová důvěra (Zero Trust) prostřednictvím těchto obchodních scénářů:

- Rychlá modernizace stavu zabezpečení

- Zabezpečení práce na dálku a hybridní práci

- Identifikace a ochrana citlivých obchodních dat

- Zabránění nebo snížení obchodních škod z porušení zabezpečení

- Splnění zákonných požadavků a požadavků na dodržování předpisů

Každý obchodní scénář je popsaný v článku, který popisuje postup technické práce v jednotlivých fázích životního cyklu, počínaje vytvořením obchodního případu. Nejvhodnější prostředky jsou k dispozici na cestě.

Každý z těchto obchodních scénářů rozdělí práci nulová důvěra (Zero Trust) na spravovatelné části, které je možné implementovat ve čtyřech fázích implementace. To vám pomůže určit prioritu, posunout dopředu a sledovat práci při procházení různých vrstev implementace architektury nulová důvěra (Zero Trust).

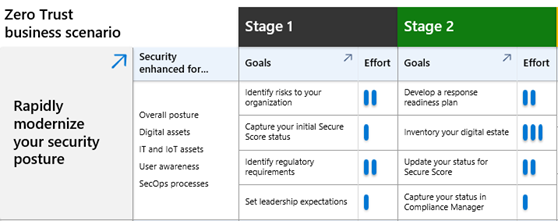

Tyto pokyny zahrnují powerpointovou prezentaci s průběhovými snímky, které můžete použít k prezentování práce a sledování průběhu na vysoké úrovni pro vedoucí pracovníky a další zúčastněné strany. Snímky obsahují funkce, které vám pomůžou sledovat a prezentovat pokrok zúčastněným stranám. Následuje příklad.

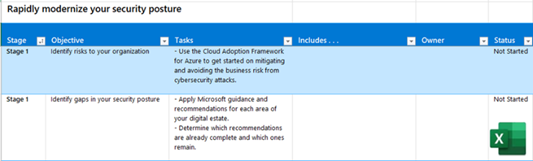

Tyto pokyny také obsahují excelový sešit s listy pro každý obchodní scénář, který můžete použít k přiřazení vlastníků a sledování průběhu jednotlivých fází, cílů a úkolů. Následuje příklad.

Ve všech obchodních scénářích jsou fáze implementace zhruba sladěné, takže plnění cílů fáze 1 ve scénářích pomáhá zajistit, aby vaše organizace postupovala na všech frontách.

Zahájení nulová důvěra (Zero Trust) cesty

Pokud se chystáte na cestu nulové důvěry, která je v souladu s obchodním scénářem nebo chcete přijmout nulová důvěra (Zero Trust) jako strategickou obrannou nauku, může být úspěch obtížné měřit. Důvodem je to, že zabezpečení nepřejde jednoduchým typem vyhodnocení nebo selháním. Zabezpečení je spíše závazkem a cestou, ke které nulová důvěra (Zero Trust) poskytuje základní principy.

Při použití těchto pokynů k přijetí jako procesního rozhraní nejprve vytvořte a zdokumentovali naši strategii zabezpečení, která je velmi podobná dokumentu PID (Project Initiation Document). S využitím principů, které platí pro strategii, byste měli minimálně zdokumentovat:

- Vykonávaná činnost

- Proč to děláš?

- Jak souhlasíte s úspěchem a měříte je?

Každý obchodní scénář zahrnuje jinou sadu prostředků s různými nástroji pro inventarizaci. Metodicky začnete inventarizací a klasifikací prostředků pro každý obchodní scénář:

- Identifikace prostředků: Jaké prostředky chcete chránit, jako jsou identity, data, aplikace, služby a infrastruktura? Funkční oblasti, které jsou uvedené výše, můžete použít jako vodítko, kde začít. Identifikace aktiv tvoří součást fází definování strategie a plánování životního cyklu. Fáze definovat strategii může vyjádřit konkrétní scénář, zatímco fáze plánu dokumentuje digitální aktiva.

- Klasifikace prostředků: Jak důležitá je každá z identifikovaných prostředků, jako jsou identity, důležitá obchodní data a data lidských zdrojů? Klasifikace prostředků je součástí fáze Připraveno , ve které začnete identifikovat strategii ochrany jednotlivých prostředků.

- Správa prostředků: Jak se rozhodnete chránit (řídit) a spravovat (spravovat) tyto prostředky?

- Obnovení prostředků: Jak se dá obnovit z ohrožení nebo ztráty kontroly nad aktivem (řízením)?

Každý obchodní scénář doporučuje, jak inventarizaci provést a jak chránit prostředky a hlásit průběh. I když se v obchodních scénářích nutně některé překrývají, tyto pokyny k přijetí se snaží co nejvíce zjednodušit tím, že řeší typy prostředků převážně v jednom obchodním scénáři.

Sledování průběhu

Sledování průběhu celého procesu přechodu na nulová důvěra (Zero Trust) je zásadní, protože vaší organizaci umožňuje monitorovat a měřit strategické cíle a cíle.

Co sledovat a měřit

Microsoft doporučuje sledovat průběh dvěma způsoby:

- Změřte svůj pokrok proti zmírnění rizik pro vaši firmu.

- Změřte pokrok směrem k dosažení strategických cílů v architektuře nulová důvěra (Zero Trust).

Mnoho organizací používá k měření rizika organizace prostředky a nástroje standardů ISO (International Organization for Standardization). Konkrétně:

ISO/IEC 27001:2022

- Zabezpečení informací, kybernetická bezpečnost a ochrana osobních údajů

- Systémy správy zabezpečení informací

- Požadavky

ISO 31000

- Řízení rizik

Požadavky a pokyny v těchto standardech jsou obecné a můžou se vztahovat na jakoukoli organizaci. Poskytují strukturovaný a komplexní způsob, jak zkontrolovat a posoudit rizika, která platí pro vaši organizaci, a také zmírnění rizik.

Identifikace a pochopení konkrétních rizik, která platí pro vaši organizaci, vám pomůže určit prioritu vašich nejdůležitějších cílů v architektuře nulová důvěra (Zero Trust).

Sledování a měření

Jakmile vaše organizace identifikovala a určila prioritu vašich nejdůležitějších technických cílů, můžete namapovat připravený plán pro implementaci. Průběh pak můžete sledovat pomocí různých nástrojů.

Přizpůsobitelné sestavy sledování

Microsoft poskytuje přizpůsobitelné nástroje pro sledování PowerPointu a Excelu. Jsou předem naplněné cíli a úkoly uspořádané podle nulová důvěra (Zero Trust) obchodních scénářů. Můžete je přizpůsobit vlastními prioritami, cíli a členy týmu.

- Sledování obchodních výsledků – prezentace PowerPointu ke stažení se sledováním průběhu snímků Jsou navržené tak, aby vám pomohly sledovat a komunikovat průběh na vysoké úrovni. Přizpůsobte si tyto snímky pro vlastní použití.

- Sledování implementátoru – sešit aplikace Excel ke stažení pro přiřazení vlastnictví a sledování průběhu fází, cílů a úkolů. Vedoucí projektů obchodních scénářů, vedoucí IT a implementátoři IT.

Řídicí panely v produktu

Správa ohrožení zabezpečení společnosti Microsoft je řešení zabezpečení, které poskytuje jednotné zobrazení stavu zabezpečení napříč firemními prostředky a úlohami. V rámci tohoto nástroje pomáhají iniciativy zabezpečení vyhodnotit připravenost a vyspělost v konkrétních oblastech bezpečnostních rizik. Iniciativy zabezpečení používají proaktivní přístup ke správě programů zabezpečení ke konkrétním cílům souvisejícím s rizikem nebo doménou.

Pomocí iniciativy nulová důvěra (Zero Trust) můžete sledovat pokrok vaší organizace směrem k implementaci nulová důvěra (Zero Trust) zabezpečení. Tato iniciativa je v souladu s touto architekturou přechodu na microsoft nulová důvěra (Zero Trust) a umožňuje sledovat průběh s metrikami v souladu s obchodními scénáři. Tyto metriky zaznamenávají pokrytí vašich prostředků napříč doporučeními, která umožňují určit prioritu akcí, aby týmy zabezpečení chránily svoji organizaci. Iniciativa také poskytuje data o nulová důvěra (Zero Trust) průběhu v reálném čase, která je možné sdílet se zúčastněnými stranami.

Další informace o tom, jak používat iniciativu nulová důvěra (Zero Trust) v nástroji Správa expozice, najdete v tématu Rychlá modernizace stavu zabezpečení – Sledování a měření.

Kromě toho vám může pomoct několik dalších portálů a sestav při vytváření přehledu rizik v rámci vaší firmy, mezi které patří:

- Iniciativa Ochrany kritických prostředků ve správě ohrožení zabezpečení společnosti Microsoft spojuje kritické riziko aktiv napříč produkty a oblastmi Defenderu.

- Sestavy v rámci XDR v programu Microsoft Defender poskytují informace o trendech zabezpečení a sledují stav ochrany vašich identit, dat, zařízení, aplikací a infrastruktury.

- Průzkumník zabezpečení cloudu umožňuje proaktivně vyhledávat rizika zabezpečení.

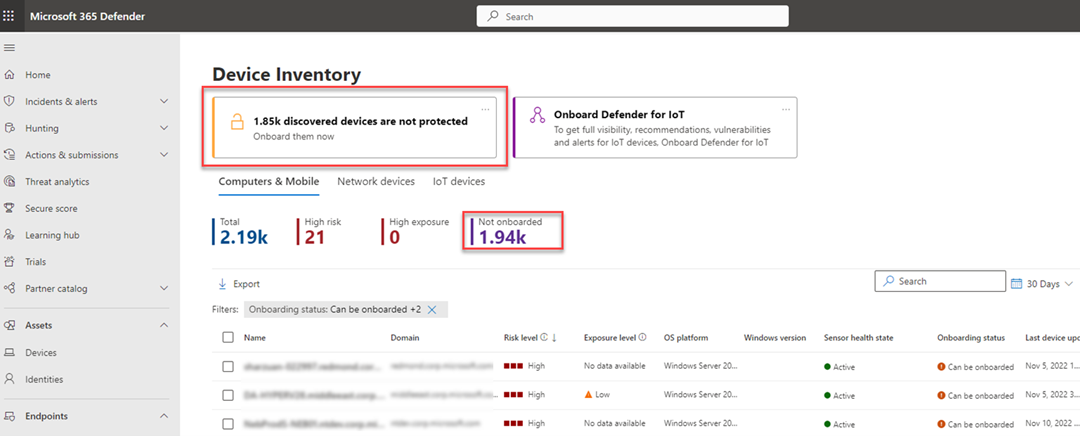

Inventář zařízení v rámci XDR v programu Microsoft Defender například poskytuje jasný přehled o nově zjištěných zařízeních ve vaší síti, která ještě nejsou chráněná. V horní části každé karty inventáře zařízení uvidíte celkový počet zařízení, která nejsou onboardovaná. Následuje příklad.

Další informace o používání XDR v programu Microsoft Defender ke sledování průběhu najdete v tématu Posílení stavu zabezpečení pomocí XDR v programu Microsoft Defender.

Všimněte si, že procento průběhu poskytované nástroji v rámci produktu nemusí být přesné pro organizace, které nejsou ochotné implementovat všechny kontroly z důvodů, jako jsou:

- Rozsah podnikání

- Licencování

- Kapacita

Další články o přijetí

- Rychlá modernizace stavu zabezpečení

- Zabezpečení vzdálené a hybridní práce s nulová důvěra (Zero Trust)

- Identifikace a ochrana citlivých obchodních dat

- Zabránění nebo snížení obchodních škod z porušení zabezpečení

- Splnění zákonných požadavků a požadavků na dodržování předpisů

Sledování průběhu – zdroje

Pro každý obchodní scénář můžete použít následující zdroje pro sledování průběhu.

| Prostředek sledování průběhu | To vám pomůže... | Určeno pro... |

|---|---|---|

Soubor Visio nebo PDF s možností stažení scénáře přechodu ve fázi fáze gridu

|

Snadno pochopit vylepšení zabezpečení pro každý obchodní scénář a úroveň úsilí pro fáze a cíle fáze plánu. | Vedoucí obchodních scénářů, vedoucí pracovníci podniku a další účastníci. |

| nulová důvěra (Zero Trust) sledování přijetí ke stažení powerpointové prezentace |

Sledujte průběh fázemi a cíli fáze plánu. | Vedoucí obchodních scénářů, vedoucí pracovníci podniku a další účastníci. |

Cíle obchodního scénáře a úkoly ke stažení excelového sešitu

|

Přiřaďte vlastnictví a sledujte průběh ve fázích, cílech a úkolech fáze plánu. | Vedoucí projektu obchodního scénáře, vedoucí IT a implementátoři IT. |

Další zdroje informací najdete v tématu nulová důvěra (Zero Trust) hodnocení a sledování průběhu prostředků.

Další dokumentace k nulová důvěra (Zero Trust)

Podívejte se na další nulová důvěra (Zero Trust) obsah založený na sadě dokumentace nebo vaší roli ve vaší organizaci.

Sada dokumentace

Postupujte podle této tabulky pro ty nejlepší sady dokumentace nulová důvěra (Zero Trust) pro vaše potřeby.

| Sada dokumentace | Pomáhá vám... | Role |

|---|---|---|

| Koncepty a cíle nasazení pro obecné pokyny k nasazení pro technologické oblasti | Použijte ochranu nulová důvěra (Zero Trust) v souladu s technologickými oblastmi. | IT týmy a bezpečnostní pracovníci |

| nulová důvěra (Zero Trust) pro malé firmy | Použití principů nulová důvěra (Zero Trust) pro malé firmy | Zákazníci a partneři pracující s Microsoftem 365 pro firmy |

| nulová důvěra (Zero Trust) plán rychlé modernizace (RaMP) pro pokyny a kontrolní seznamy pro řízení projektů pro snadné výhry | Rychle implementujte klíčové vrstvy ochrany nulová důvěra (Zero Trust). | Architekti zabezpečení a implementátoři IT |

| nulová důvěra (Zero Trust) plánu nasazení s Microsoftem 365 pro stupňovité a podrobné pokyny k návrhu a nasazení | Použijte ochranu nulová důvěra (Zero Trust) pro vašeho tenanta Microsoftu 365. | IT týmy a bezpečnostní pracovníci |

| nulová důvěra (Zero Trust) pro Microsoft Copilots pro stupňovité a podrobné pokyny k návrhu a nasazení | Použijte ochranu nulová důvěra (Zero Trust) u Microsoft Copilots. | IT týmy a bezpečnostní pracovníci |

| nulová důvěra (Zero Trust) pro služby Azure pro stupňovité a podrobné pokyny k návrhu a nasazení | Použití ochrany nulová důvěra (Zero Trust) pro úlohy a služby Azure | IT týmy a bezpečnostní pracovníci |

| Integrace partnerů s nulová důvěra (Zero Trust) pro pokyny k návrhu pro technologické oblasti a specializace | Použijte ochranu nulová důvěra (Zero Trust) u partnerských cloudových řešení Microsoftu. | Vývojáři partnerů, IT týmy a bezpečnostní pracovníci |

| Vývoj s využitím principů nulová důvěra (Zero Trust) pro pokyny k návrhu a osvědčeným postupům při vývoji aplikací | U aplikace použijte ochranu nulová důvěra (Zero Trust). | Vývojáři aplikací |

Vaše role

V této tabulce najdete nejlepší sady dokumentace pro vaši roli ve vaší organizaci.

| Role | Sada dokumentace | Pomáhá vám... |

|---|---|---|

| Člen IT nebo bezpečnostního týmu | Koncepty a cíle nasazení pro obecné pokyny k nasazení pro technologické oblasti | Použijte ochranu nulová důvěra (Zero Trust) v souladu s technologickými oblastmi. |

| Zákazník nebo partner pro Microsoft 365 pro firmy | nulová důvěra (Zero Trust) pro malé firmy | Použití principů nulová důvěra (Zero Trust) pro malé firmy |

| Architekt zabezpečení Implementátor IT |

nulová důvěra (Zero Trust) plán rychlé modernizace (RaMP) pro pokyny a kontrolní seznamy pro řízení projektů pro snadné výhry | Rychle implementujte klíčové vrstvy ochrany nulová důvěra (Zero Trust). |

| Člen IT nebo bezpečnostního týmu pro Microsoft 365 | nulová důvěra (Zero Trust) plánu nasazení s Microsoftem 365 pro stupňovité a podrobné pokyny k návrhu a nasazení pro Microsoft 365 | Použijte ochranu nulová důvěra (Zero Trust) pro vašeho tenanta Microsoftu 365. |

| Člen IT nebo bezpečnostního týmu pro Microsoft Copilots | nulová důvěra (Zero Trust) pro Microsoft Copilots pro stupňovité a podrobné pokyny k návrhu a nasazení | Použijte ochranu nulová důvěra (Zero Trust) u Microsoft Copilots. |

| Člen IT nebo bezpečnostního týmu pro služby Azure | nulová důvěra (Zero Trust) pro služby Azure pro stupňovité a podrobné pokyny k návrhu a nasazení | Použití ochrany nulová důvěra (Zero Trust) pro úlohy a služby Azure |

| Partnerský vývojář nebo člen IT nebo bezpečnostního týmu | Integrace partnerů s nulová důvěra (Zero Trust) pro pokyny k návrhu pro technologické oblasti a specializace | Použijte ochranu nulová důvěra (Zero Trust) u partnerských cloudových řešení Microsoftu. |

| Vývojář aplikace | Vývoj s využitím principů nulová důvěra (Zero Trust) pro pokyny k návrhu a osvědčeným postupům při vývoji aplikací | U aplikace použijte ochranu nulová důvěra (Zero Trust). |