Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

V rámci pokynů k přijetí Zero Trust tento článek popisuje obchodní scénář splnění regulačních a compliance požadavků, které můžou být relevantní pro vaši organizaci.

Nové zákonné požadavky, které můžou mít vliv na vaši firmu, se neustále přidávají bez ohledu na složitost IT prostředí vaší organizace nebo její velikost. Mezi tyto předpisy patří obecné nařízení Evropské unie o ochraně osobních údajů (GDPR), Zákon o ochraně spotřebitele v Kalifornii (CCPA), řadu požadavků na zdravotní péči a finanční informace a požadavky na rezidenci dat.

Proces splnění zákonných požadavků a požadavků na dodržování předpisů může být dlouhý, složitý a zdlouhavý, pokud se nespravuje správně. Tato výzva výrazně zvýšila zatížení týmů zabezpečení, dodržování předpisů a předpisů, aby dosáhly a prokázaly dodržování předpisů, připravily se na audit a zavedly průběžné osvědčené postupy.

Přístup nulová důvěra (Zero Trust) často překračuje některé typy požadavků stanovených předpisy o dodržování předpisů, například požadavky, které řídí přístup k osobním údajům. Organizace, které implementovaly přístup nulová důvěra (Zero Trust), můžou zjistit, že už splňují některé nové podmínky, nebo můžou snadno stavět na své architektuře nulová důvěra (Zero Trust), aby vyhovovaly předpisům.

| Tradiční přístupy ke splnění zákonných požadavků a požadavků na dodržování předpisů | Moderní přístup ke splnění zákonných požadavků a požadavků na dodržování předpisů s nulovou důvěryhodností |

|---|---|

| Mnoho organizací používá různá starší řešení, která jsou společně propojená. Tato řešení často nefungují bezproblémově, čímž odhalují mezery v infrastruktuře a zvyšují provozní náklady. Některá nezávislá "nejlepší specializovaná řešení" mohou dokonce bránit dodržování určitých předpisů, zatímco jsou používána k dodržení jiného. Jedním z rozšířených příkladů je použití šifrování, které zajistí, aby autorizovaní jednotlivci bezpečně zpracovávali data. Většina řešení šifrování ale zpřístupní data službám, jako je ochrana před únikem informací (DLP), eDiscovery nebo archivace. Šifrování brání organizaci v provádění hloubkové kontroly akcí provedených uživateli, kteří využívají šifrovaná data. Tento výsledek nutí organizace k obtížným a rizikovým rozhodnutím, jako je například zákaz veškerého použití šifrování na úrovni souboru pro přenos citlivých dat, nebo umožnění, aby šifrovaná data odešla mimo organizaci bez kontroly. |

Sjednocení strategie zabezpečení a zásad zabezpečení pomocí přístupu Nulové důvěry (Zero Trust) odstraňuje bariéry mezi IT týmy a systémy, což umožňuje lepší viditelnost a ochranu v rámci IT infrastruktury. Nativně integrovaná řešení dodržování předpisů, například řešení v Microsoft Purview, spolupracují nejen na podpoře požadavků na dodržování předpisů a přístupu nulové důvěryhodnosti, ale dělají to s plnou transparentností, což umožňuje každému řešení využívat výhody ostatních, jako je například dodržování předpisů komunikace využívající popisky citlivosti v obsahu. Integrovaná řešení dodržování předpisů můžou poskytovat požadované pokrytí s minimálními kompromisy, jako je transparentní zpracování šifrovaného obsahu eDiscovery nebo řešeními ochrany před únikem informací. Viditelnost v reálném čase umožňuje automatické zjišťování prostředků, včetně důležitých prostředků a úloh, zatímco u těchto prostředků je možné použít mandáty dodržování předpisů prostřednictvím klasifikace a označování citlivosti. Implementace architektury nulové důvěryhodnosti pomáhá splnit zákonné požadavky a požadavky na dodržování předpisů díky komplexní strategii. Použití řešení Microsoft Purview v architektuře nulové důvěryhodnosti pomáhá zjišťovat, řídit, chránit a spravovat celá datová aktiva vaší organizace podle předpisů, které ovlivňují vaši organizaci. Strategie nulové důvěry (Zero Trust) často zahrnují implementaci kontrol, které splňují nebo překračují určité zákonné požadavky, což snižuje zátěž provádění systémových změn, aby dodržovaly nové zákonné požadavky. |

Pokyny v tomto článku vás provedou jednotlivými postupy, jak začít s nulovou důvěryhodností jako rámec pro splnění zákonných požadavků a požadavků na dodržování předpisů s důrazem na to, jak komunikovat a pracovat s vedoucími pracovníky a týmy ve vaší organizaci.

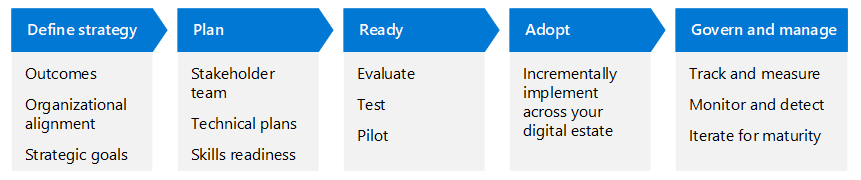

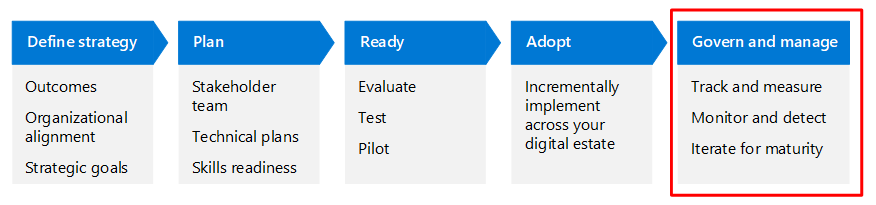

Tento článek používá stejné fáze životního cyklu jako architektura přechodu na cloud pro Azure – definování strategie, plánu, připravenosti, přijetí a správy – ale přizpůsobené nulové důvěryhodnosti.

Následující tabulka je přístupná verze obrázku.

| Definování strategie | Plán | Připraven | Adoptovat | Řízení a správa |

|---|---|---|---|---|

| Organizační sladění Strategické cíle Výsledky |

Tým účastníků Technické plány Připravenost dovedností |

Hodnotit Test Pilotní projekt |

Provádějte postupné implementace napříč vaším digitálním prostředím | Sledování a měření Monitorování a zjišťování Opakujte pro dosažení zralosti |

Definování fáze strategie

Fáze definovat strategii je důležitá pro definování a formalizaci úsilí o řešení "Proč?" tohoto scénáře. V této fázi rozumíte scénáři prostřednictvím regulačních, obchodních, IT, provozních a strategických perspektiv.

Pak definujete výsledky, proti kterým se má měřit úspěch v tomto scénáři, abyste pochopili, že dodržování předpisů je přírůstková a iterativní cesta.

Tento článek navrhuje motivaci a výsledky, které jsou relevantní pro mnoho organizací. Tyto návrhy vám pomůžou vylepšit strategii pro vaši organizaci na základě vašich jedinečných potřeb.

Pochopení motivací vedoucích pracovníků vaší firmy

I když nulový vztah důvěryhodnosti může zjednodušit proces splnění zákonných požadavků, možná největší výzvou je získání podpory a přispívání vedoucích pracovníků ve vaší organizaci. Tyto pokyny k přijetí jsou navržené tak, aby vám pomohly komunikovat s nimi, abyste získali organizační sladění, definovali strategické cíle a identifikovali výsledky.

Získání souladu začíná pochopením toho, co motivuje vedoucí pracovníky a proč by se měli starat o splnění zákonných požadavků. Následující tabulka obsahuje ukázkové perspektivy, ale je důležité, abyste se seznámili s jednotlivými vedoucími a týmy a seznámili se se sdíleným porozuměním jejich motivaci.

| Role | Proč je splnění zákonných požadavků důležité |

|---|---|

| Výkonný ředitel (GENERÁLNÍ ŘEDITEL) | Zodpovídá za zabezpečení organizační strategie, která je ověřena externími auditními subjekty. Generální ředitel většinou hlásí správní radě, která může také vyhodnotit úroveň dodržování legislativních požadavků v rámci organizace a výročních zjištění auditu. |

| Hlavní marketingový ředitel (CMO) | Zodpovídá za to, že důvěrné informace o společnosti nejsou externě sdíleny výhradně pro marketingové účely. |

| Ředitel informačních technologií (CIO) | Je obvykle informační pracovník v organizaci a bude před regulačními orgány zodpovědný za informace. |

| Technický ředitel (CTO) | Zodpovídá za dodržování právních předpisů v rámci digitálních aktiv. |

| Ředitel pro zabezpečení informací (CISO) | Zodpovídá za přijetí a soulad s oborových standardů, které poskytují kontroly přímo související s dodržováním předpisů zabezpečení informací. |

| Provozní ředitel (COO) | Zajišťuje, aby zásady a postupy společnosti týkající se zabezpečení informací, ochrany osobních údajů a dalších regulačních postupů byly zachovány na provozní úrovni. |

| Finanční ředitel (CFO) | Vyhodnocuje finanční nevýhody a výhody dodržování předpisů, jako je například kybernetické pojištění a dodržování daní. |

| Ředitel pro rizika (CRO) | Vlastní komponentu Rizika v rámci architektury GRC (Governance Risk and Compliance) v rámci organizace. Zmírňuje hrozby pro neshodu a dodržování předpisů. |

Různé části vaší organizace můžou mít různé motivace a pobídky ke splnění požadavků na regulaci a dodržování. Následující tabulka shrnuje některé z těchto motivací. Nezapomeňte se spojit se zúčastněnými stranami, abyste porozuměli jejich motivaci.

| Plocha | Motivace |

|---|---|

| Obchodní potřeby | Dodržování zákonných a legislativních požadavků, které platí. |

| Potřeby IT | Implementace technologií, které automatizují soulad se zákonnými požadavky a požadavky na dodržování předpisů, jak stanoví vaše organizace v rámci identit, dat, zařízení (koncových bodů), aplikací a infrastruktury. |

| Provozní potřeby | Implementujte zásady, postupy a pracovní pokyny, na které se odkazují a odpovídají příslušným standardům odvětví a souvisejícím požadavkům na dodržování předpisů. |

| Strategické potřeby | Snižte riziko porušení vnitrostátních, regionálních a místních zákonů a potenciálních finančních a veřejných škod, které můžou mít za následek porušení předpisů. |

Použití pyramidy zásad správného řízení k informování strategie

Nejdůležitější věcí, kterou je potřeba si uvědomit v tomto obchodním scénáři, je, že rámec nulové důvěry slouží jako součást rozsáhlejšího modelu zásad správného řízení, který vytváří hierarchii různých legislativních, zákonných, regulačních, politických a procedurálních požadavků v rámci organizace. V oblasti dodržování předpisů a regulačního prostoru může existovat mnoho způsobů, jak dosáhnout stejného požadavku nebo kontroly. Je důležité uvést, že tento článek se zabývá dodržováním právních předpisů pomocí přístupu nulové důvěryhodnosti.

Model strategie, který se často používá v rámci dodržování právních předpisů, je pyramida zásad správného řízení, která je zde znázorněna.

Tato pyramida znázorňuje různé úrovně, na kterých většina organizací spravuje zásady správného řízení informačních technologií (IT). Od vrcholu pyramidy dolů jsou tyto úrovně právní předpisy, standardy, zásady a postupy a pracovní pokyny.

Vrchol jehlanu představuje nejdůležitější úroveň – právní předpisy. Na této úrovni je variace mezi organizacemi menší, protože zákony se vztahují na mnoho organizací, i když vnitrostátní a obchodní předpisy se můžou vztahovat pouze na některé společnosti a ne na jiné. Základ pyramidy, pracovní pokyny, představuje oblast s největší variací a povrchovou oblastí implementace napříč organizacemi. Jedná se o úroveň, která organizaci umožňuje využívat technologie ke splnění důležitějších požadavků na vyšší úrovně.

Pravá strana pyramidy poskytuje příklady scénářů, ve kterých může dodržování předpisů organizace vést k pozitivním obchodním výsledkům a výhodám. Obchodní význam vytváří více pobídek pro organizace, aby měly strategii řízení.

Následující tabulka popisuje, jak různé úrovně zásad správného řízení na levé straně pyramidy mohou poskytnout strategické obchodní výhody na pravé straně.

| Úroveň zásad správného řízení | Strategická obchodní relevance a výsledky |

|---|---|

| Právní předpisy a zákony, považované jako celek | Absolvování právních auditů se může vyhnout pokutám a penále a posiluje důvěru spotřebitelů a věrnost značce. |

| Standardy poskytují spolehlivý základ pro lidi, aby sdíleli stejná očekávání o produktu nebo službě. | Standardy zajišťují kvalitu prostřednictvím různých oborových kontrol kvality. Některé certifikace mají také výhody kybernetického pojištění. |

| Zásady a postupy dokumentuje každodenní funkce a operace organizace. | Mnoho ručních procesů souvisejících se zásadami správného řízení je možné zjednodušit a automatizovat. |

| Pokyny k práci popisují, jak provést proces na základě definovaných zásad a postupů v podrobných krocích. | Složité podrobnosti o příručkách a instrukčních dokumentech mohou být zjednodušeny technologií. To může výrazně snížit lidské chyby a ušetřit čas. Příkladem je použití zásad podmíněného přístupu Microsoft Entra v rámci procesu onboardingu zaměstnanců. |

Model pyramid zásad správného řízení pomáhá zaměřit priority:

Legislativní a právní požadavky

Organizace můžou čelit vážným důsledkům, pokud se tyto nebudou dodržovat.

Oborové standardy a standardy zabezpečení

Organizace můžou mít oborový požadavek na dodržování předpisů nebo certifikaci s jedním nebo více těmito standardy. Architektura nulové důvěryhodnosti je možné mapovat na různé standardy zabezpečení, zabezpečení informací a správy infrastruktury.

Zásady a postupy

Specifické pro organizaci a řídící niterné procesy v rámci firmy.

Pokyny pro práci

Podrobné kontroly, které jsou vysoce technické a přizpůsobené pro organizace, aby splňovaly zásady a postupy.

Existuje několik standardů, které přidávají největší hodnotu do oblastí architektury nulové důvěryhodnosti. Zaměření pozornosti na následující standardy, které platí pro vás, budou mít větší dopad:

Srovnávací testy Center for Internet Security (CIS) poskytují cenné pokyny pro správu zařízení a zásady správy koncových bodů. Srovnávací testy CIS zahrnují průvodce implementací pro Microsoft 365 a Microsoft Azure. Organizace ve všech odvětvích a svislých oborech používají srovnávací testy CIS, které jim pomůžou dosáhnout cílů zabezpečení a dodržování předpisů. zejména těch, které pracují v silně regulovaných prostředích.

National Institute of Standards and Technology (NIST) poskytuje NIST Special Publication (NIST SP 800-63-4 ipd) Pokyny pro digitální identitu. Tyto pokyny poskytují technické požadavky federálních agentur, které implementují služby digitální identity a nejsou určeny k omezení vývoje nebo používání standardů mimo tento účel. Je důležité si uvědomit, že tyto požadavky jsou provedeny k vylepšení stávajících protokolů, které tvoří součást strategie nulové důvěryhodnosti. Organizace státní správy i veřejného sektoru, zejména ve Spojených státech, se přihlašují k odběru NIST, ale veřejně uvedené společnosti mohou také využívat hlavní principy v rámci tohoto rámce. NIST také poskytuje pomoc s implementací architektury nulové důvěryhodnosti v publikacích, které jsou součástí NIST SP 1800-35.

Nově revidovaná norma ISO 27002:2022 se doporučuje pro celkové zásady správného řízení dat a zabezpečení informací. Kontrolní mechanismy annexure A však poskytují dobrý základ pro vytvoření kontrolního seznamu kontrolních mechanismů, které lze později převést na funkční cíle.

ISO 27001:2022 také poskytuje komplexní pokyny k tomu, jak lze řízení rizik implementovat v kontextu zabezpečení informací. To může být zvlášť výhodné s počtem metrik dostupných uživatelům na většině portálů a řídicích panelů.

Standardy, jako jsou tyto, mohou být upřednostňovány tak, aby vaše organizace poskytovala standardní hodnoty zásad a kontrolních mechanismů, které splňují běžné požadavky.

Microsoft poskytuje Microsoft Purview Compliance Manager, který vám pomůže plánovat a sledovat pokrok směrem k standardům schůzek, které platí pro vaši organizaci. Compliance Manager vám může pomoci po celou dobu vaší cesty za dodržováním pravidel, od zmapování vašich rizik ochrany dat až po řízení složitostí implementace opatření, udržování aktuálnosti s předpisy a certifikacemi a podávání zpráv auditorům.

Definování strategie

Z hlediska dodržování předpisů by vaše organizace měla definovat svou strategii podle své vnitřní metodologie GRC. Pokud se organizace nepřihlásí k odběru konkrétního standardu, zásad nebo architektury, měla by být z Správce dodržování předpisů získána šablona posouzení. Každému aktivnímu předplatnému Microsoft 365 je přiřazena základní úroveň ochrany dat, která může být mapována na pokyny pro nasazení Zero Trust. Tento směrný plán poskytuje vašim implementátorům skvělý výchozí bod, jak by měla vypadat praktická implementace nulové důvěryhodnosti z hlediska dodržování předpisů. Tyto zdokumentované ovládací prvky lze později převést na měřitelné cíle. Tyto cíle by měly být specifické, měřitelné, dosažitelné, realistické a časově vázané (SMART).

Šablona Standardní hodnoty ochrany dat ve Správci dodržování předpisů integruje 36 akcí pro nulový vztah důvěryhodnosti, které jsou v souladu s následujícími rodinami ovládacích prvků:

- Aplikace nulové důvěryhodnosti

- Pokyny k vývoji aplikací s nulovou důvěryhodností

- Koncový bod nulové důvěryhodnosti

- Data nulové důvěryhodnosti

- Identita nulové důvěryhodnosti

- Infrastruktura nulové důvěryhodnosti

- Síť nulové důvěryhodnosti

- Viditelnost, automatizace a orchestrace Zero Trust

Tyto hodnoty jsou silně v souladu s referenční architekturou nulové důvěryhodnosti, jak je znázorněno zde.

Fáze plánování

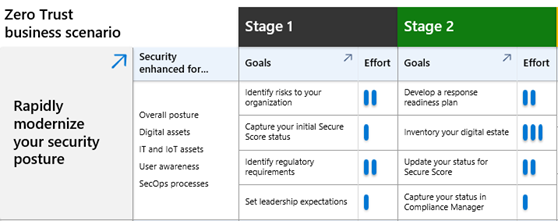

Mnoho organizací může k těmto technickým aktivitám přistupovat ve čtyřech fázích, které jsou shrnuté v následující tabulce.

| Fáze 1 | Fáze 2 | Fáze 3 | Fáze 4 |

|---|---|---|---|

| Identifikujte zákonné požadavky, které platí pro vaši organizaci. Pomocí Správce dodržování předpisů identifikujte předpisy, které můžou mít vliv na vaši firmu, vyhodnoťte dodržování požadavků vysoké úrovně stanovených těmito předpisy a naplánujte nápravu zjištěných mezer. Projděte si aktuální pokyny k předpisům, které platí pro vaši organizaci. |

Pomocí Průzkumníka obsahu v Microsoft Purview identifikujte data, která podléhají požadavkům na regulaci, a vyhodnoťte rizika a vystavení. Definujte vlastní klasifikátory pro přizpůsobení této schopnosti potřebám vaší firmy. Vyhodnoťte požadavky na ochranu informací, jako jsou uchovávání dat a zásady správy záznamů, a pak implementujte základní zásady ochrany informací a zásad správného řízení dat pomocí popisků uchovávání informací a citlivosti. Implementujte základní zásady ochrany před únikem informací pro řízení toku regulovaných informací. V případě potřeby implementujte zásady dodržování předpisů pro komunikaci . |

Rozšíření zásad správy životního cyklu dat pomocí automatizace Nastavte ovládací prvky dělení a izolace pomocí popisků citlivosti, ochrany před únikem informací nebo informačních bariér, pokud to požadují předpisy. Rozšiřte zásady ochrany informací implementací popisků kontejnerů, automatických a povinných popisků a přísnějších zásad ochrany před únikem informací. Tyto zásady pak rozšiřte na místní data, zařízení (koncové body) a cloudové služby třetích stran pomocí dalších funkcí v Microsoft Purview. Znovu vyhodnocuje dodržování předpisů pomocí Správce dodržování předpisů a identifikuje a opravuje zbývající mezery. |

Pomocí Microsoft Sentinelu můžete vytvářet sestavy založené na jednotném protokolu auditu, abyste mohli průběžně vyhodnocovat a sledovat dodržování předpisů u vašich informací. Pokračujte v používání Správce dodržování předpisů průběžně, abyste identifikovali a opravili zbývající mezery a splnili požadavky nových nebo aktualizovaných předpisů. |

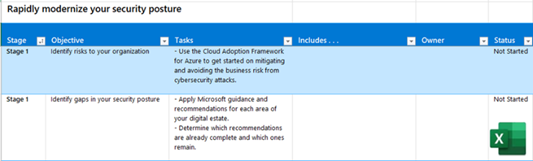

Pokud tento fázovaný přístup funguje pro vaši organizaci, můžete použít:

Tento PowerPointový balíček snímků ke stažení, který slouží k prezentaci a sledování vašeho pokroku ve vašich fázích a cílech, je určen pro vedoucí pracovníky a další zúčastněné strany. Zde je snímek pro tento obchodní scénář.

Tento excelový sešit slouží k přiřazení vlastníků a sledování průběhu těchto fází, cílů a jejich úkolů. Tady je list pro tento obchodní scénář.

Tým účastníků

Váš tým účastníků pro tento obchodní scénář zahrnuje vedoucí pracovníky ve vaší organizaci, kteří investovali do stavu zabezpečení a pravděpodobně budou zahrnovat následující role:

| Vedoucí programu a techničtí vlastníci | Odpovědnost |

|---|---|

| Sponzor | Strategie, řízení, eskalace, přístup, obchodní sladění a řízení koordinace. |

| Vedoucí projektu | Celková správa zapojení, zdrojů, časové osy a plánu, komunikace a dalších. |

| CISO | Ochrana a správa datových prostředků a systémů, jako je určování rizik a politik a sledování a reportování. |

| Správce dodržování předpisů IT | Určení požadovaných kontrolních mechanismů pro řešení požadavků na dodržování předpisů a ochranu |

| Vedoucí zabezpečení a použitelnosti pro koncové uživatele (EUC) | Zastoupení vašich zaměstnanců. |

| Role vyšetřování a auditu | Vyšetřování a hlášení ve spolupráci s vedoucími zodpovědnými za dodržování předpisů a ochranu. |

| Správce ochrany informací | Klasifikace dat a identifikace citlivých dat, ovládací prvky a náprava |

| Vedoucí architektury | Technické požadavky, architektura, revize, rozhodnutí a stanovení priorit |

| Správci Microsoftu 365 | Tenant a prostředí, příprava, konfigurace, testování. |

Balíček prezentací PowerPoint s materiály pro tento obsah přijetí obsahuje následující snímek s pohledem na zúčastněné strany, které si můžete přizpůsobit pro vlastní organizaci.

Technické plány a připravenost schopností

Microsoft poskytuje zdroje informací, které vám pomůžou splnit zákonné požadavky a požadavky na dodržování předpisů. Následující části zvýrazňují zdroje pro konkrétní cíle ve čtyřech fázích, které byly dříve definovány.

Fáze 1

Ve fázi 1 identifikujete předpisy, které platí pro vaši organizaci, a začnete používat Správce dodržování předpisů. Zkontrolujete také předpisy, které platí pro vaši organizaci.

| Cíle pro fázi 1 | Prostředky |

|---|---|

| Identifikace požadavků na dodržování předpisů s využitím pyramid zásad správného řízení | Posouzení manažera pro dodržování předpisů |

| Pomocí Správce dodržování předpisů můžete vyhodnotit dodržování předpisů a naplánovat nápravu zjištěných mezer. | Navštivte portál Microsoft Purview a zkontrolujte všechny akce zlepšování spravované zákazníky, které jsou relevantní pro vaši organizaci. |

| Projděte si aktuální pokyny k předpisům, které platí pro vaši organizaci. | Podívejte se na následující tabulku. |

Tato tabulka obsahuje seznam běžných předpisů nebo standardů.

| Regulace nebo standard | Prostředky |

|---|---|

| National Institute of Standards and Technology (NIST) | nakonfigurujte ID Microsoft Entra tak, aby splňovalo úrovně záruky ověřovacího programu NIST |

| Federální program řízení rizik a oprávnění (FedRAMP, Federal Risk and Authorization Management Program) | Nakonfigurujte Microsoft Entra ID, aby splňoval požadavky na úroveň vysokého dopadu FedRAMP |

| Certifikace modelu vyspělosti kybernetické bezpečnosti (CMMC) | Konfigurace ID Microsoft Entra pro dodržování předpisů CMMC |

| Výkonný řád o zlepšení kybernetické bezpečnosti národu (EO 14028) | Splnění požadavkůnach |

| HIPAA (Health Insurance Portability and Accountability Act) z roku 1996 | Konfigurace ID Microsoft Entra pro dodržování předpisů HIPAA |

| Rada bezpečnostních standardů pro odvětví platebních karet (PCI SSC) | Doprovodné materiály k Microsoft Entra PCI-DSS |

| Předpisy o finančních službách |

Klíčové aspekty dodržování předpisů a zabezpečení pro bankovnictví a kapitálové trhy v USA

|

| North America Electric Reliability Corporation (NERC) | Klíčové aspekty dodržování předpisů a zabezpečení pro energetické odvětví |

Fáze 2

Ve fázi 2 začnete implementovat ovládací prvky pro data, která ještě nejsou k dispozici. Další pokyny k plánování a nasazení ovládacích prvků ochrany informací najdete v průvodci identifikací a ochranou citlivých obchodních dat s nulovou důvěryhodností.

| Cíle pro fázi 2 | Prostředky |

|---|---|

| Pomocí Průzkumníka obsahu můžete identifikovat regulovaná data. |

Začínáme s Průzkumníkem obsahu Průzkumník obsahu vám může pomoct při kontrole aktuální expozice regulovaných dat a posouzení jeho souladu s předpisy, které diktují, kde musí být uloženy a jak musí být chráněny. Vytvoření vlastních typů citlivých informací |

| Implementujte základní zásady správného řízení a ochrany informací pomocí popisků uchovávání a citlivosti. |

Informace o zásadách uchovávání informací a popiscích pro uchovávání nebo odstranění Dozvědět se více o označeních citlivosti |

| Ověřte zásady ochrany před únikem informací a šifrování. |

Ochrana před únikem informací v Purview Šifrování s označením citlivosti Šifrování pro Office 365 |

| Implementujte zásady komunikace (pokud jsou k dispozici). | Vytváření a správa zásad dodržování předpisů pro komunikaci |

Fáze 3

Ve fázi 3 začnete automatizovat zásady správného řízení dat pro uchovávání a odstraňování, včetně použití adaptivních oborů.

Tato fáze zahrnuje implementaci kontrolních mechanismů pro oddělení a izolaci. NIST například předepisuje hostování projektů v izolovaném prostředí, pokud tyto projekty souvisejí s konkrétními typy klasifikovaných prací pro státní správu Spojených států a s vládou Spojených států. V některých scénářích vyžadují předpisy o finančních službách rozdělení prostředí, aby se zabránilo vzájemné komunikaci zaměstnanců různých částí firmy.

| Cíle pro fázi 3 | Prostředky |

|---|---|

| Rozšíření zásad správy životního cyklu dat pomocí automatizace | správa životního cyklu dat |

| Nastavte ovládací prvky dělení a izolace (pokud je k dispozici). |

Informační bariéry Ochrana před únikem informací Přístup mezi tenanty |

| Rozbalte zásady ochrany informací do jiných úloh. |

Informace o skeneru ochrany informací Použití zásad ochrany před únikem informací pro cloudové aplikace mimo Microsoft Ochrana před únikem informací a Microsoft Teams Použití ochrany před únikem informací koncového bodu Použití popisků citlivosti k ochraně obsahu v Microsoft Teams, skupinách Microsoft 365 a sharepointových webech |

| Znovu posoudí dodržování předpisů pomocí Správce dodržování předpisů. | Správce dodržování předpisů |

Fáze 4

Cíle ve fázi 4 se týkají zprovoznění tohoto scénáře přechodem na průběžný pohyb vyhodnocení shody vašich prostředků s platnými předpisy a standardy.

| Cíle pro fázi 4 | Prostředky |

|---|---|

| Nepřetržitě vyhodnocujte a inventarizujte dodržování předpisů u prostředků. | Tento článek identifikoval všechny požadované nástroje a pro tento účel tvoří opakovatelný a iterativní proces, který umožňuje nepřetržité sledování prostředků a aktiv v rámci digitálních statků. Prohledávání protokolu auditu na portálu pro dodržování předpisů |

| Pomocí Microsoft Sentinelu můžete vytvářet sestavy pro měření dodržování předpisů. | Pomocí Služby Microsoft Sentinel můžete vytvářet sestavy založené na jednotném protokolu auditu k vyhodnocení a měření dodržování předpisů a předvedení efektivity kontrol. Log Analytics v Azure |

| Využijte Správce dodržování předpisů k identifikaci a nápravě nových mezer. | Správce dodržování předpisů |

Fáze připravenosti

Většina dodržování předpisů probíhá prostřednictvím vynucování zásad. Určíte, jaké podmínky musí být splněny, aby bylo dosaženo dodržování předpisů, a pak vytvoříte zásadu nebo sadu zásad pro automatizaci sady ovládacích prvků. Vynucení zásad pomocí Zero Trust vytváří opakovatelné ověření pro specifické kontroly souladů s předpisy, které jsou implementovány. Vytvořením ovládacích prvků do provozní technologie, se kterou organizace každý den komunikuje, se stává jednodušší úlohou dosáhnout připravenosti na audit.

Během fáze Připraveno vyhodnotíte, otestujete a pilotujete zásady, na které cílíte, abyste měli jistotu, že tyto aktivity dosáhnou zamýšlených výsledků. Ujistěte se, že nezavádějí nová rizika. Pro tento obchodní scénář nulové důvěry je důležité spolupracovat se zúčastněnými stranami, kteří implementují řízení přístupu, ochranu dat a další ochranu infrastruktury. Doporučení pro vyhodnocování, testování a pilotní nasazení zásad umožňujících vzdálenou a hybridní práci se například liší od doporučení pro identifikaci a ochranu citlivých dat v rámci digitálních aktiv.

Příklady ovládacích prvků

Každý pilíř nulové důvěry (Zero Trust) je možné mapovat na konkrétní kontroly v rámci regulačního rámce nebo rámce standardů.

Příklad 1

Zero Trust pro identitu je mapováno na správu řízení přístupu v rámci srovnávacího testu Center for Internet Security (CIS) a na přílohu A.9.2.2 Zřizování uživatelských přístupů v ISO 27001:2022.

V tomto diagramu je řízení přístupu definováno v příloze 9.2.2 standardu požadavků ISO 27001, zřizování přístupu uživatelů. Požadavky pro tuto část jsou splněny vyžadováním vícefaktorového ověřování.

Provádění jednotlivých ovládacích prvků, jako je vynucení zásad podmíněného přístupu, je jedinečné pro každou organizaci. Profil rizika vaší organizace spolu s inventarizací prostředků by měl vytvořit přesnou plochu a rozsah implementace.

Příklad 2

Jednou z nejjevnějších korelací mezi architekturou nulové důvěryhodnosti a oborovými standardy je klasifikace informací. Příloha 8.2.1 z ISO 27001 určuje, že:

- Informace musí být klasifikovány z hlediska právních požadavků, hodnoty, kritičnosti a citlivosti na jakékoli neoprávněné zveřejnění nebo úpravy, ideálně klasifikované tak, aby odrážely obchodní činnost a nebrání ani nekomplikují.

V tomto diagramu se služba klasifikace dat Microsoft Purview používá k definování a použití popisků citlivosti na e-maily, dokumenty a strukturovaná data.

Příklad 3

Příloha 8.1.1 v ISO 27001:2022 (Inventarizace aktiv) vyžaduje, aby "všechna aktiva spojená s informacemi a zařízeními pro zpracování informací potřebují být identifikována a řízena v průběhu jejich životního cyklu a stále udržována aktuální."

Plnění tohoto požadavku na kontrolu lze dosáhnout prostřednictvím implementace správy zařízení Intune. Tento požadavek poskytuje jasný účet inventáře a hlásí stav dodržování předpisů pro každé zařízení proti definovaným firemním nebo oborovým zásadám.

Pro splnění tohoto kontrolního požadavku použijete Microsoft Intune ke správě zařízení, včetně nastavení zásad shody pro hlášení o souladu zařízení s vámi nastavenými zásadami. Zásady podmíněného přístupu můžete použít také k vyžadování dodržování předpisů zařízením během procesu ověřování a autorizace.

Příklad 4

Nejobsálejším příkladem pilíře nulové důvěryhodnosti, který je namapovaný na oborové standardy, je analýza hrozeb a reakce na incidenty. V tomto scénáři se uplatní celá nabídka produktů v programu Microsoft Defender a Microsoft Sentinel, které poskytují podrobnou analýzu a provádění analýzy hrozeb a reakce na incidenty v reálném čase.

V tomto diagramu microsoft Sentinel společně s nástroji Microsoft Defenderu poskytují analýzu hrozeb.

Fáze přijetí

Ve fázi přechodu postupně implementujete své technické plány napříč digitálními aktivy. Budete muset kategorizovat technické plány podle oblastí a pracovat s odpovídajícími týmy, abyste mohli tuto fázi provést.

V případě přístupu k identitě a zařízením použijte fázovaný přístup, kdy začínáte s malým počtem uživatelů a zařízení a pak postupně navyšujete nasazení tak, aby zahrnovalo celé prostředí. Toto je popsáno ve scénáři zabezpečeného vzdáleného a hybridního přechodu na práci . Tady je příklad.

Přechod na ochranu dat zahrnuje kaskádové fungování a iteraci, abyste měli jistotu, že vytvořené zásady jsou pro vaše prostředí správně vyladěné. Toto je popsáno ve scénáři Identifikace a ochrana citlivých obchodních dat . Tady je příklad.

Řízení a správa

Splnění zákonných požadavků a požadavků na dodržování předpisů je probíhající proces. Při přechodu na tuto fázi přejděte na sledování a monitorování. Microsoft nabízí několik nástrojů, které vám pomůžou.

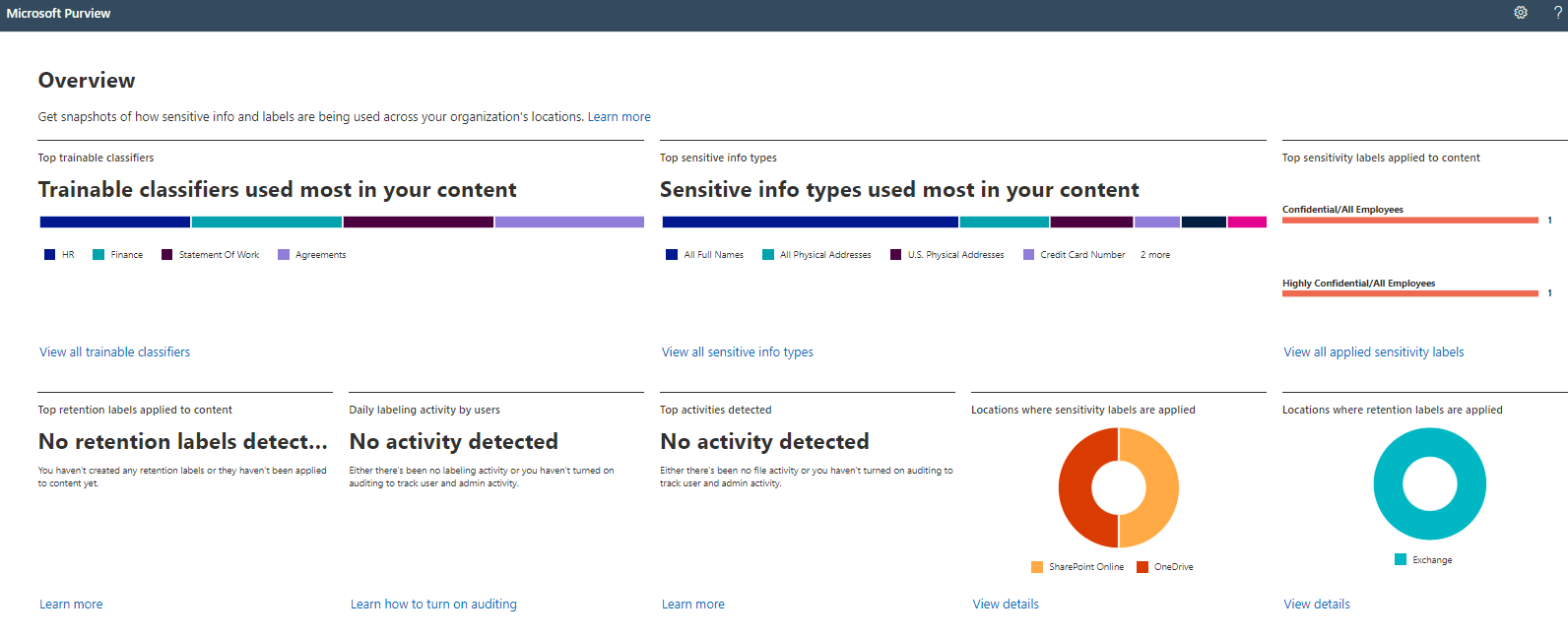

Pomocí Průzkumníka obsahu můžete monitorovat stav dodržování předpisů organizace. Nástroj pro průzkum obsahu pro klasifikaci dat poskytuje přehled o rozložení citlivých informací v rámci vaší organizace. Od vytrénovatelných klasifikátorů až po různé typy citlivých dat – buď prostřednictvím adaptivních oborů, nebo ručně vytvořených popisků citlivosti – můžou správci zjistit, jestli je předepsané schéma citlivosti správně použito v celé organizaci. To je také příležitost identifikovat konkrétní oblasti rizika, kdy se citlivé informace konzistentně sdílejí v Exchangi, SharePointu a OneDrivu. Tady je příklad.

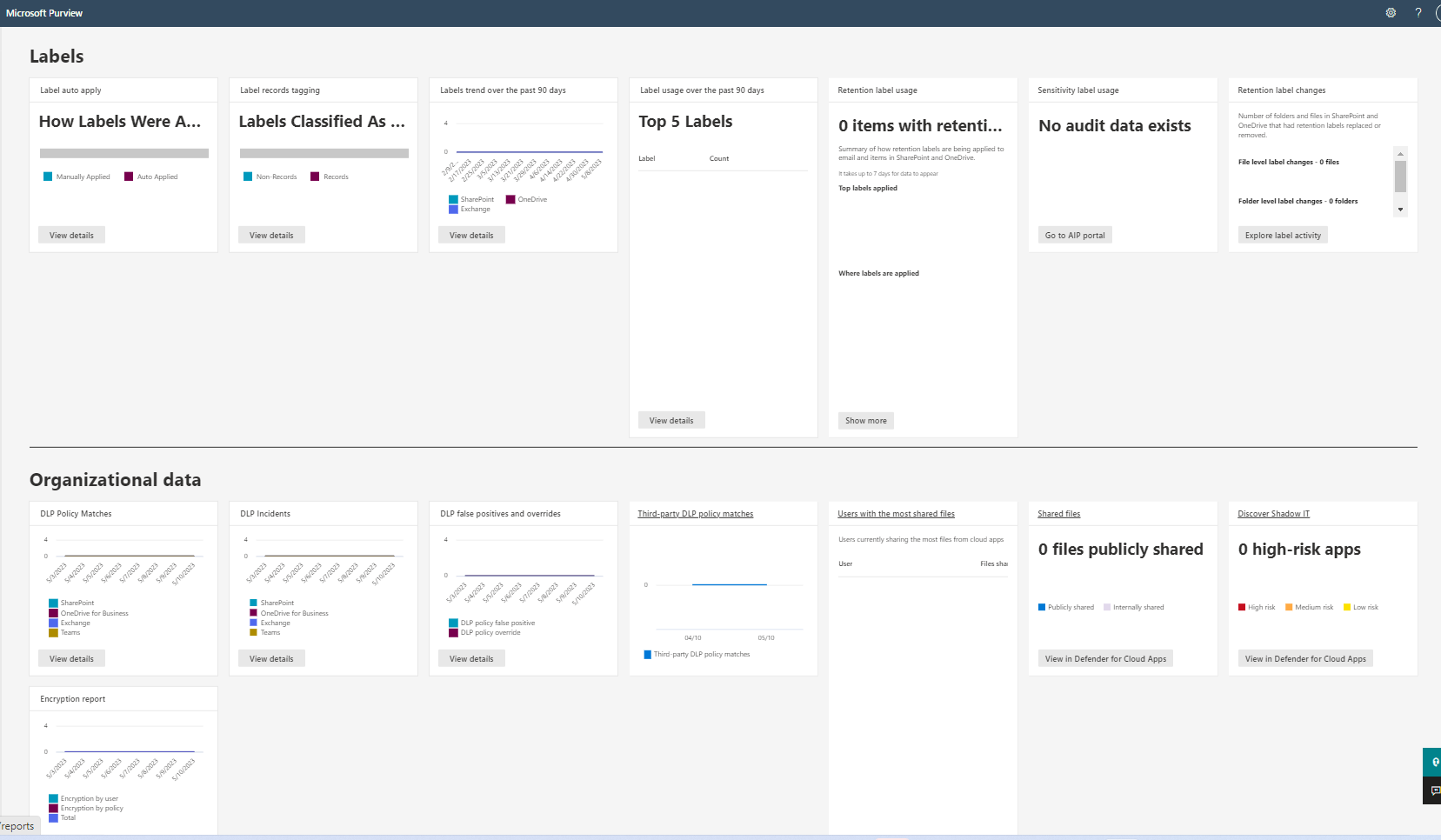

Pomocí rozšířených funkcí vytváření sestav na portálu Microsoft Purview můžete vytvořit a kvantifikovat makro pohled na dodržování předpisů. Tady je příklad.

Stejné myšlení a proces lze použít v Azure. Pomocí programu Defender for Cloud-Regulatory Compliance určete skóre dodržování předpisů podobné stejnému skóre, které je uvedené ve Správci dodržování předpisů Purview. Skóre je v souladu s několika regulačními standardy a architekturami napříč různými odvětvími. Je na vaší organizaci, abyste pochopili, které z těchto regulačních standardů a architektur se vztahují na skóre. Stav poskytnutý tímto řídicím panelem zobrazuje průběžné hodnocení úspěšnosti oproti neúspěšným hodnocením podle jednotlivých norem v reálném čase. Tady je příklad.

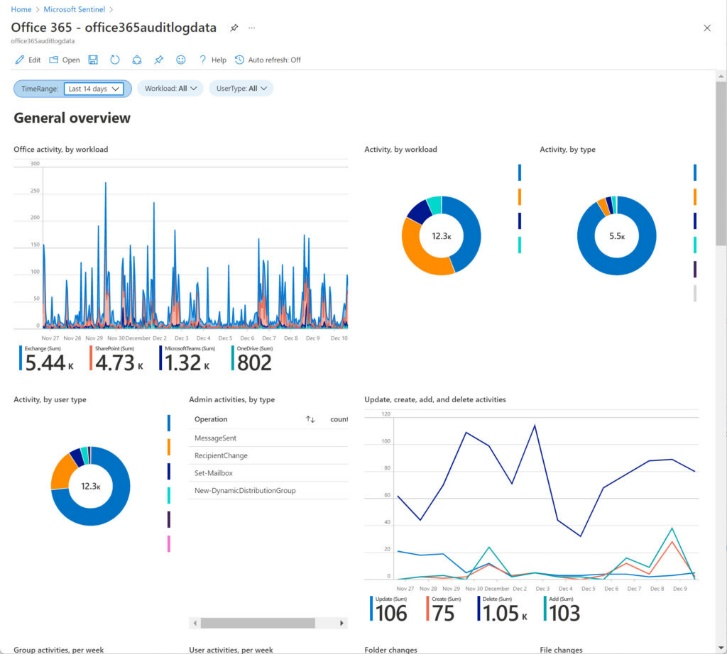

Řídicí panely Purview poskytují široké hodnocení, které může pomoct informovat vedoucí pracovníky a používat je v sestavách oddělení, jako je třeba čtvrtletní kontrola. Z hlediska provozních aspektů můžete využít Microsoft Sentinel vytvořením pracovního prostoru Log Analytics pro sjednocení dat auditního protokolu. Tento pracovní prostor je možné připojit k datům Microsoftu 365 a poskytnout přehled o aktivitách uživatelů. Tady je příklad.

Tato data se dají přizpůsobit a lze je použít ve spojení s ostatními řídicími panely k kontextování zákonného požadavku, který je speciálně sladěný se strategií vaší organizace, profilem rizik, cíli a cíli.

Další kroky

- Přehled architektury přechodu na nulovou důvěryhodnost

- rychle modernizovat stav zabezpečení

- Zajištění bezpečné práce na dálku a hybridní práce

- Identifikace a ochrana citlivých obchodních dat

- Zabránit nebo snížit škody na podnikání způsobené narušením

Zdroje ke sledování průběhu

Pro některý z obchodních scénářů nulové důvěryhodnosti můžete použít následující zdroje sledování průběhu.

| Prostředek sledování průběhu | To vám pomůže... | Určeno pro... |

|---|---|---|

Plán scénáře přijetí – Fáze gridu ke stažení souboru Visia nebo PDF

|

Snadno pochopíte vylepšení zabezpečení pro každý obchodní scénář a úroveň úsilí pro etapy a cíle plánovací fáze. | Vedoucí projektů obchodních scénářů, vedoucí pracovníci podniku a další zainteresované strany. |

| Sledování přijetí nulové důvěry ke stažení powerpointové prezentace |

Sledujte průběh fázemi a cíli fáze plánu. | Vedoucí projektů obchodních scénářů, vedoucí pracovníci podniku a další zainteresované strany. |

Cíle a úkoly obchodního scénáře ke stažení excelový sešit

|

Přiřaďte vlastnictví a sledujte svůj postup v jednotlivých fázích, cílech a úkolech fáze Plánu. | Vedoucí projektu obchodního scénáře, vedoucí IT a implementátoři IT. |

Další zdroje najdete v tématu hodnocení nulové důvěryhodnosti a sledování průběhu prostředků.