Identifikace a ochrana citlivých obchodních dat

Tento článek popisuje obchodní scénář ochrany nejdůležitějších datových prostředků v rámci nulová důvěra (Zero Trust) pokynů k přijetí. Tento scénář se zaměřuje na to, jak identifikovat a chránit citlivá obchodní data.

Digitální transformace vedla organizace k řešení rostoucího objemu dat. Externí spolupracovníci, jako jsou partneři, dodavatelé a zákazníci, ale přistupují k velké části těchto sdílených dat mimo podnikovou síť. Tento posun vytvořil komplexní datovou krajinu, zejména když uvažujete o šíření hybridních pracovních sil a cloudových migrací, rostoucích kybernetických hrozeb, vývoji zabezpečení a změně zákonných požadavků ohledně toho, jak se data řídí a chrání.

S hybridními pracovními modely jsou firemní prostředky a data na cestách. Vaše organizace musí řídit, kde jsou data uložená a přenášená na zařízeních, v aplikacích a s partnery. V případě moderního zabezpečení už ale nemůžete spoléhat na tradiční ovládací prvky ochrany sítě.

| Tradiční ochrana dat pomocí síťových ovládacích prvků | Moderní ochrana dat pomocí nulová důvěra (Zero Trust) |

|---|---|

| V tradičních sítích řídí řízení hraniční sítě kritický přístup k datům, nikoli citlivost dat. Popisky obvykle použijete u citlivých dat ručně, což může vést k nekonzistentní klasifikaci dat. | Model nulová důvěra (Zero Trust) používá silné ověřování pro žádosti o přístup k datům, použití zásad k ověření každé identity a zajištění přístupu identit k aplikacím a datům. Model nulová důvěra (Zero Trust) zahrnuje identifikaci citlivých dat a použití klasifikace a ochrany, včetně ochrany před únikem informací. nulová důvěra (Zero Trust) zahrnuje obranu, která chrání vaše data i poté, co opustila vaše řízené prostředí. Zahrnuje také adaptivní ochranu, která snižuje vnitřní riziko. Kromě těchtoochranych nulová důvěra (Zero Trust)ch |

Následující diagram znázorňuje posun od tradiční ochrany pomocí síťových ovládacích prvků na levé straně (z omezených známých umístění) na moderní ochranu s nulová důvěra (Zero Trust) vpravo (na neznámá místa), ve které se ochrana používá bez ohledu na to, kde se nacházejí uživatelé a zařízení.

Pokyny v tomto článku vás seznámí s tím, jak začít s vaší strategií identifikovat a chránit citlivá data. Pokud vaše organizace podléhá předpisům, které chrání data, použijte článek o splnění zákonných požadavků a požadavků na dodržování předpisů v této sérii a zjistěte, jak použít to, co se dozvíte v tomto článku, na ochranu dat, která jsou regulovaná.

Jak vedoucí firmy uvažují o ochraně citlivých dat

Před zahájením jakékoli technické práce je důležité porozumět různým motivacím investovat do ochrany obchodních dat, protože pomáhají informovat strategii, cíle a opatření pro úspěch.

Následující tabulka uvádí důvody, proč by obchodní vedoucí pracovníci v organizaci měli investovat do ochrany dat založených na nulová důvěra (Zero Trust).

| Role | Proč je ochrana citlivých dat důležitá |

|---|---|

| Výkonný ředitel (GENERÁLNÍ ŘEDITEL) | Duševní vlastnictví je páteří mnoha obchodních modelů organizací. Zabránění úniku dat a umožnění bezproblémové spolupráce s autorizovanými stranami je pro firmu zásadní. V organizacích zabývajících se identifikovatelnými osobními údaji zákazníků může riziko úniku vést nejen k finančním sankcím, ale také k poškození pověsti společnosti. Citlivé obchodní konverzace (například fúze a akvizice, restrukturalizace podniku, strategie a právní záležitosti) mohou v případě úniku vážně poškodit organizaci. |

| Hlavní marketingový ředitel (CMO) | Plánování produktů, zasílání zpráv, branding a nadcházející oznámení o produktech musí být vydány ve správný čas a správným způsobem, aby se maximalizoval dopad. Nečasný únik může snížit návratnost investic a tipovat konkurenty na nadcházející plány. |

| Ředitel informačních technologií (CIO) | I když tradiční přístupy k ochraně informací závisejí na omezení přístupu k informacím, ochrana citlivých dat adekvátně pomocí moderních technologií umožňuje flexibilnější spolupráci s externími stranami podle potřeby bez zvýšeného rizika. Vaše IT oddělení můžou splnit svůj mandát, aby zajistily produktivitu a současně minimalizovaly riziko. |

| Ředitel pro zabezpečení informací (CISO) | Hlavní funkcí této role je zabezpečení citlivých obchodních dat nedílnou součástí zabezpečení informací. Tento výsledek přímo ovlivňuje větší strategii kybernetické bezpečnosti organizace. Pokročilé technologie a nástroje zabezpečení poskytují možnost monitorovat data a zabránit únikům a ztrátám. |

| Technický ředitel (CTO) | Duševní vlastnictví může odlišovat úspěšné podnikání od neúspěšného podnikání. Ochrana těchto dat před nadměrném sdílením, neoprávněným přístupem a krádeží je klíčem k zajištění budoucího růstu organizace. |

| Provozní ředitel (COO) | Provozní data, postupy a plány výroby jsou klíčovou strategickou výhodou organizace. Tyto plány také můžou odhalit strategická ohrožení zabezpečení, která můžou zneužít konkurenti. Ochrana těchto dat před krádeží, nadměrné sdílením a zneužitím je důležitá pro pokračování úspěchu firmy. |

| Finanční ředitel (CFO) | Veřejně obchodované společnosti mají povinnost chránit konkrétní finanční údaje před zveřejněním. Další finanční data mohou odhalit plány a strategické silné stránky nebo slabá místa. Tato data musí být chráněná, aby byla zajištěna dodržování stávajících předpisů a zachovala strategické výhody. |

| Ředitel pro dodržování předpisů (CCO) | Nařízení po celém světě vyžadují ochranu osobních údajů zákazníků nebo zaměstnanců a dalších citlivých údajů. CCO zodpovídá za zajištění toho, aby organizace dodržovala tyto předpisy. Komplexní strategie ochrany informací je klíčem k dosažení tohoto cíle. |

| Ředitel pro ochranu osobních údajů (CPO) | CPO obvykle zodpovídá za zajištění ochrany osobních údajů. V organizacích, které pracují s velkým množstvím zákaznických osobních údajů a organizací pracujících v oblastech s přísnými předpisy na ochranu osobních údajů, může selhání ochrany citlivých dat vést ke strmým pokutám. Tyto organizace také riskují ztrátu důvěry zákazníků v důsledku toho. CpO také musí zabránit zneužití osobních údajů způsobem, který porušuje smlouvy se zákazníkem nebo zákony, což může zahrnovat nesprávné sdílení dat v rámci organizace a s partnery. |

Cyklus přijetí pro ochranu důležitých obchodních dat

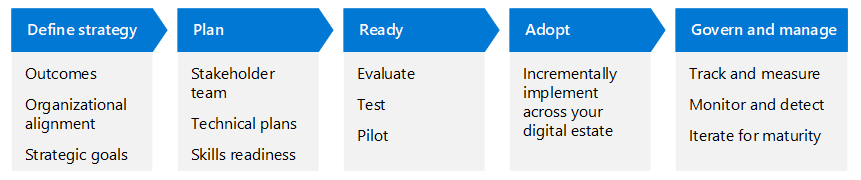

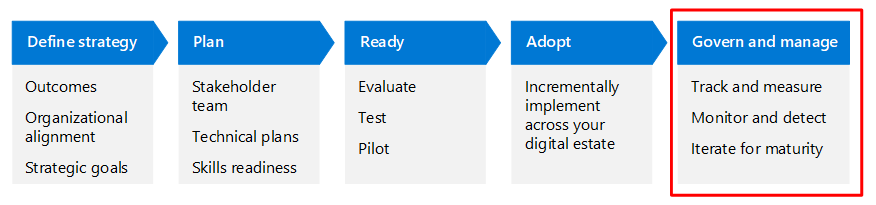

Tento článek vás provede tímto obchodním scénářem pomocí stejných fází životního cyklu jako architektura přechodu na cloud pro Azure – definování strategie, plánování, připravenosti, přijetí a řízení a správy – ale přizpůsobená pro nulová důvěra (Zero Trust).

Následující tabulka je přístupná verze obrázku.

| Definování strategie | Plánování | Připraven | Přijetí | Řízení a správa |

|---|---|---|---|---|

| Výsledky Organizační sladění Strategické cíle |

Tým účastníků Technické plány Připravenost dovedností |

Vyhodnotit Test Pilotní program |

Přírůstkové implementace napříč vašimi digitálními aktivy | Sledování a měření Monitorování a zjišťování Iterace pro splatnost |

Další informace o cyklu přechodu nulová důvěra (Zero Trust) najdete v přehledu architektury přechodu na nulová důvěra (Zero Trust).

Definování fáze strategie

Fáze definovat strategii je důležitá k definování a formalizaci našeho úsilí – formalizuje "Proč?". tohoto scénáře. V této fázi rozumíte scénáři prostřednictvím obchodních, IT, provozních a strategických perspektiv. Definujete výsledky, proti kterým se má měřit úspěch ve scénáři, abyste pochopili, že zabezpečení je přírůstková a iterativní cesta.

Tento článek navrhuje motivaci a výsledky, které jsou relevantní pro mnoho organizací. Tyto návrhy vám pomůžou vylepšit strategii pro vaši organizaci na základě vašich jedinečných potřeb.

Motivace k ochraně dat

Motivace k identifikaci a ochraně citlivých obchodních dat jsou jednoduché, ale různé části vaší organizace mají různé pobídky pro tuto práci. Následující tabulka shrnuje některé z těchto motivací.

| Plocha | Motivace |

|---|---|

| Obchodní potřeby | K ochraně citlivých obchodních dat, zejména při sdílení s partnery. |

| Potřeby IT | Standardizované schéma klasifikace dat, které lze konzistentně použít v rámci digitálních aktiv. |

| Provozní potřeby | Pokud je to možné, implementujte ochranu dat konzistentním a standardním způsobem. |

| Strategické potřeby | Snižte škody, které může účastník programu Insider způsobit (úmyslně nebo neúmyslně) nebo špatný aktér, který získá přístup k prostředí. |

Mějte na paměti, že splnění zákonných požadavků může být primárním hnacím faktorem pro některé organizace. Pokud je to pro vás pravdivé, přidejte ji do strategie vaší organizace a použijte tento obchodní scénář společně s článkem Splnit zákonné požadavky a požadavky na dodržování předpisů v této sérii.

Výsledky ochrany dat

Použití celkového cíle nulová důvěra (Zero Trust) na "nikdy nedůvěřovat, vždy ověřit" na vaše data přidá do vašeho prostředí významnou vrstvu ochrany. Je důležité jasně určit výsledky, které očekáváte, abyste dosáhli správné rovnováhy mezi ochranou a použitelností pro všechny zúčastněné týmy, včetně uživatelů. Následující tabulka obsahuje navrhované cíle a výsledky.

| Účel | Výsledek |

|---|---|

| Produktivita | Uživatelé mohou snadno spolupracovat na vytváření obchodních dat nebo provádět své pracovní funkce pomocí obchodních dat. |

| přístup k Sejf | Přístup k datům a aplikacím je zabezpečený na odpovídající úrovni. Vysoce citlivá data vyžadují přísnější bezpečnostní opatření, ale tato ochrana by neměla zatěžovat uživatele, kteří mají přispívat k těmto datům nebo je používat. Citlivá obchodní data jsou omezená na ty, které je potřebují používat, a zavedli jste ovládací prvky, abyste omezili nebo zabránili uživatelům ve sdílení nebo replikaci těchto dat mimo zamýšlenou skupinu využití. |

| Podpora koncových uživatelů | Ovládací prvky pro zabezpečení dat byly integrovány do celkové architektury nulová důvěra (Zero Trust). Mezi tyto ovládací prvky patří jednotné přihlašování, vícefaktorové ověřování (MFA) a podmíněný přístup Microsoft Entra, takže uživatelé nebudou neustále vyzváni s požadavky na ověřování a autorizaci. Uživatelé dostanou školení o tom, jak bezpečně klasifikovat a sdílet data. Uživatelům je povoleno převzít kontrolu nad důležitými daty, což jim umožní odvolat přístup v případě potřeby nebo sledovat využití informací po jejich sdílení. Zásady ochrany dat jsou automatizované, pokud je to možné, aby se snížila zátěž uživatelů. |

| Zvýšení zabezpečení | Přidání ochrany dat napříč digitálními aktivy chrání tyto důležité obchodní prostředky a pomáhá snížit potenciální škody při porušení zabezpečení dat. Ochrana dat zahrnuje ochranu před úmyslnými, neúmyslnými nebo negligentními úniky dat ze strany současných nebo bývalých zaměstnanců a partnerů. |

| Posílení IT | Váš IT tým má jasnou znalost toho, co se kvalifikuje jako citlivá obchodní data. Mají dobře odůvodněné schéma pro sladění s technologickými nástroji a možnostmi implementace plánů a monitorování stavu a úspěchu. |

Fáze plánování

Plány přijetí převádějí zásady nulová důvěra (Zero Trust) strategie na akční plán. Vaše kolektivní týmy můžou plán přechodu využít k vedení technického úsilí a jejich sladění s obchodní strategií vaší organizace.

Motivace a výsledky, které definujete společně s obchodními vedoucími a týmy, podporují "Proč?". pro vaši organizaci a stát se severní hvězdou pro vaši strategii. Dále přichází technické plánování k dosažení cílů.

Technický přechod na identifikaci a ochranu citlivých obchodních dat zahrnuje:

- Zjišťování a identifikace citlivých dat v rámci digitálních aktiv

- Curating a classification and protection schema, including DLP.

- Zpřístupněte schéma ve vašich digitálních aktivech, počínaje daty v Microsoftu 365 a rozšiřte ochranu na všechny aplikace SaaS, cloudovou infrastrukturu a data v místních úložištích. Aplikace SaaS jsou aplikace, které nejsou součástí vašeho předplatného Microsoftu 365, ale jsou integrované s vaším tenantem Microsoft Entra.

Ochrana citlivých obchodních dat zahrnuje také několik souvisejících aktivit, mezi které patří:

- Šifrování síťové komunikace

- Správa externího přístupu k Teams a projektům, ve kterých se sdílí citlivá data

- Nastavení a používání vyhrazených a izolovaných týmů v Microsoft Teams pro projekty, které zahrnují vysoce citlivá obchodní data, která by měla být vzácná. Většina organizací nevyžaduje tuto úroveň zabezpečení a izolace dat.

Mnoho organizací může k těmto cílům nasazení přistupovat ve čtyřech fázích, které jsou shrnuté v následující tabulce.

| Fáze 1 | Fáze 2 | Fáze 3 | Fáze 4 |

|---|---|---|---|

| Zjišťování a identifikace citlivých obchodních dat Zjišťování neschvalovaných aplikací SaaS Šifrování síťové komunikace |

Vývoj a testování klasifikačního schématu Použití popisků u dat v Microsoftu 365 Zavedení základních zásad ochrany před únikem informací Nastavení zabezpečeného Microsoft Teams pro interní a externí sdílení dat s obchodními partnery |

Přidání ochrany ke konkrétním popiskům (šifrování a další nastavení ochrany) Zavedení automatického a doporučeného popisování v aplikace Office a službách Rozšíření zásad ochrany před únikem informací napříč službami Microsoftu 365 Implementaceklíčovýchch |

Rozšíření popisků a ochrany na data v aplikacích SaaS, včetně ochrany před únikem informací Rozšíření automatizované klasifikace na všechny služby Rozšíření popisků a ochrany na neaktivní uložená data v místních úložištích Ochrana dat organizace v cloudové infrastruktuře |

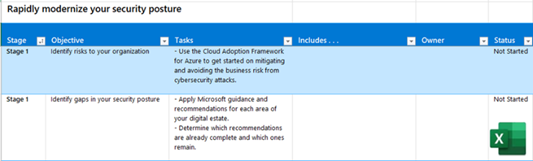

Pokud tento fázovaný přístup funguje pro vaši organizaci, můžete použít:

Tato prezentace PowerPointu ke stažení pro prezentaci a sledování vašeho pokroku prostřednictvím těchto fází a cílů pro vedoucí pracovníky a další zúčastněné strany. Tady je snímek pro tento obchodní scénář.

Tento excelový sešit slouží k přiřazení vlastníků a sledování průběhu těchto fází, cílů a jejich úkolů. Tady je list pro tento obchodní scénář.

Vysvětlení vaší organizace

Tento doporučený postup pro technickou implementaci vám může pomoct poskytnout kontext pro pochopení vaší organizace. Potřeby jednotlivých organizací pro ochranu citlivých obchodních dat a složení a objemu dat se liší.

Základní krok v životním cyklu přechodu nulová důvěra (Zero Trust) pro každý obchodní scénář zahrnuje inventarizaci. V tomto obchodním scénáři provedete inventarizaci dat vaší organizace.

Platí následující akce:

Inventarizace dat

Nejprve se podívejte na to, kde se nacházejí všechna vaše data, což může být stejně jednoduché jako výpis aplikací a úložišť s vašimi daty. Po nasazení technologií, jako je označování citlivosti, můžete zjistit další umístění, kde se ukládají citlivá data. Tato umístění se někdy označují jako tmavě nebo šedá IT.

Je také užitečné odhadnout, kolik dat plánujete inventarizaci (objem). V průběhu doporučeného technického procesu použijete sadu nástrojů ke zjišťování a identifikaci obchodních dat. Dozvíte se, jaké druhy dat máte a kde se tato data nacházejí napříč službami a cloudovými aplikacemi, abyste mohli korelovat citlivost dat s úrovní vystavení umístění, ve kterých se nacházejí.

Microsoft Defender for Cloud Apps například pomáhá identifikovat aplikace SaaS, o kterých jste si možná nebyli vědomi. Práce zjišťování, kde se nachází citlivá data, začíná ve fázi 1 technické implementace a kaskádově prochází všemi čtyřmi fázemi.

Zdokumentujte cíle a naplánujte přírůstkové přijetí na základě priorit.

Čtyři fáze doporučené představují plán přírůstkového přijetí. Upravte tento plán na základě priorit vaší organizace a složení digitálních aktiv. Nezapomeňte vzít v úvahu všechny milníky nebo povinnosti časové osy pro dokončení této práce.

Inventarizovat všechny sady dat nebo vyhrazené projekty, které vyžadují ochranu rozdělenou do oddílů (například stanované nebo speciální projekty).

Ne každá organizace vyžaduje ochranu rozdělenou do oddílů.

Organizační plánování a sladění

Technická práce na ochraně citlivých obchodních dat překračuje několik překrývajících se oblastí a rolí:

- Data

- Aplikace

- Koncové body

- Síť

- Identity

Tato tabulka shrnuje role, které se doporučují při vytváření programu Sponsorship a hierarchie řízení projektů za účelem určení a řízení výsledků.

| Vedoucí programu a technické vlastníky | Odpovědnost |

|---|---|

| CISO, CIO nebo ředitel zabezpečení dat | Podpora z vedení |

| Vedoucí programu ze služby Data Security | Podpora výsledků a spolupráce mezi týmy |

| Architekt zabezpečení | Rady o konfiguraci a standardech, zejména ohledně šifrování, správy klíčů a dalších základních technologií |

| Pracovníci pro dodržování předpisů | Mapování požadavků na dodržování předpisů a rizika na konkrétní kontroly a dostupné technologie |

| Správa Microsoftu 365 | Implementace změn tenanta Microsoftu 365 pro OneDrive a chráněné složky |

| Vlastníci aplikace | Identifikace důležitých obchodních prostředků a zajištění kompatibility aplikací s označenými, chráněnými a šifrovanými daty |

| Správa zabezpečení dat | Implementace změn konfigurace |

| IT Správa | Aktualizace standardů a dokumentů zásad |

| Zásady správného řízení zabezpečení nebo IT Správa | Monitorování pro zajištění dodržování předpisů |

| Tým pro vzdělávání uživatelů | Ujistěte se, že pokyny pro uživatele odrážejí aktualizace zásad a poskytují přehled o přijetí taxonomie popisků uživatelů. |

Powerpointová prezentace zdrojů pro tento obsah osvojení obsahuje následující snímek se zobrazením účastníků, které si můžete přizpůsobit pro vlastní organizaci.

Připravenost na technické plánování a dovednosti

Než se pustíte do technické práce, Microsoft doporučuje seznámit se s možnostmi, tím, jak spolupracují, a osvědčenými postupy pro přístup k této práci. Následující tabulka obsahuje několik zdrojů, které pomáhají týmům získat dovednosti.

| Resource | Popis |

|---|---|

| Průvodce zrychlením nasazení – Ochrana informací a ochrana před únikem informací | Seznamte se s osvědčenými postupy od týmů Microsoft Customer Engagement. Tyto pokyny vedou organizace k vyspělosti procházením, procházením, spouštěním modelu, který odpovídá doporučeným fázím v těchto doprovodných materiálech k přijetí. |

Kontrolní seznam RaMP: Ochrana dat  |

Další zdroj pro výpis a stanovení priorit doporučené práce, včetně zúčastněných stran. |

| Úvod do Ochrana před únikem informací Microsoft Purview (začátečník) | V tomto prostředku se dozvíte o ochraně před únikem informací v Microsoft Purview Information Protection. |

Ikona modulu Learn pro úvod k ochraně informací a správě životního cyklu dat v modulu Microsoft Purview Microsoft Learn ( Intermediate) |

Přečtěte si, jak řešení microsoftu 365 information protection a správy životního cyklu dat pomáhají chránit a řídit vaše data v průběhu životního cyklu – ať už žije a cestuje kdekoli. |

Ikona certifikace pro certifikaci Microsoft Certified: Information Protection Správa istrator Associate certification |

Doporučené studijní programy pro získání certifikace Information Protection Správa istrator Associate. |

Fáze 1

Mezi cíle nasazení fáze 1 patří proces inventarizace vašich dat. To zahrnuje identifikaci neschválené aplikace SaaS, které vaše organizace používá k ukládání, zpracování a sdílení dat. Tyto neschválené aplikace můžete buď přenést do procesu správy aplikací a použít ochranu, nebo můžete zabránit použití obchodních dat s těmito aplikacemi.

Zjišťování a identifikace citlivých obchodních dat

Od Microsoftu 365 jsou některé z primárních nástrojů, které používáte k identifikaci citlivých informací, které je potřeba chránit, typy citlivých informací (SIT) a další klasifikátory, včetně vytrénovatelných klasifikátorů a otisků prstů. Tyto identifikátory pomáhají najít běžné citlivé datové typy, jako jsou čísla platebních karet nebo vládní identifikační čísla, a identifikovat citlivé dokumenty a e-maily pomocí strojového učení a dalších metod. Můžete také vytvořit vlastní sity pro identifikaci dat, která jsou jedinečná pro vaše prostředí, včetně použití přesné shody dat k rozlišení dat týkajících se konkrétních lidí, například osobních údajů zákazníků, které potřebují zvláštní ochranu.

Když se data přidají do vašeho prostředí Microsoftu 365 nebo upraví, automaticky se analyzují pro citlivý obsah pomocí všech SIT, které jsou v současnosti definované ve vašem tenantovi.

Pomocí Průzkumníka obsahu v Portál dodržování předpisů Microsoft Purview můžete zobrazit všechny výskyty zjištěných citlivých dat v celém prostředí. Výsledky vám umožní zjistit, jestli potřebujete přizpůsobit nebo vyladit sity pro vaše prostředí, abyste měli větší přesnost. Výsledky vám také poskytnou první obrázek vaší datové zásoby a stavu ochrany informací. Pokud například dostáváte příliš mnoho falešně pozitivních výsledků pro SIT nebo nenajdete známá data, můžete vytvořit vlastní kopie standardních identifikátorů SIT a upravit je tak, aby fungovaly lépe pro vaše prostředí. Můžete je také upřesnit pomocí přesné shody dat.

Kromě toho můžete použít předdefinované trénovací klasifikátory k identifikaci dokumentů, které patří do určitých kategorií, jako jsou smlouvy nebo přepravní dokumenty. Pokud máte konkrétní třídy dokumentů, které víte, že potřebujete identifikovat a potenciálně chránit, můžete pomocí ukázek v Portál dodržování předpisů Microsoft Purview vytrénovat vlastní klasifikátory. Tyto ukázky se dají použít ke zjištění přítomnosti jiných dokumentů s podobnými vzory obsahu.

Kromě průzkumníka obsahu mají organizace přístup k možnosti vyhledávání obsahu, aby mohly vytvářet vlastní vyhledávání dat v prostředí, včetně použití rozšířených kritérií vyhledávání a vlastních filtrů.

Následující tabulka obsahuje zdroje informací o zjišťování citlivých obchodních dat.

| Resource | Popis |

|---|---|

| Nasazení řešení ochrany informací pomocí Microsoftu 365 Purview | Představuje architekturu, proces a možnosti, které můžete použít k dosažení konkrétních obchodních cílů ochrany informací. |

| Typy citlivých informací | Začněte tím, že začnete s typy citlivých informací. Tato knihovna obsahuje mnoho článků pro experimentování a optimalizaci siT. |

| Průzkumník obsahu | V prostředí Microsoftu 365 vyhledejte výskyt identifikátorů SIT a prohlédněte si výsledky v nástroji Průzkumník obsahu. |

| Trénovatelné klasifikátory | Vytrénovatelné klasifikátory umožňují přenést vzorky typu obsahu, který chcete zjistit (seeding) a pak nechat stroj strojového učení zjistit, jak zjistit více těchto dat. Do trénování klasifikátoru se účastníte tak, že výsledky ověřujete, dokud se přesnost nezlepší. |

| Přesná shoda dat | Přesná párování dat umožňuje najít citlivá data, která odpovídají existujícím záznamům – například pii vašich zákazníků, jak je zaznamenáno v obchodních aplikacích – což vám umožňuje přesně cílit na taková data pomocí zásad ochrany informací, což prakticky eliminuje falešně pozitivní výsledky. |

| Vyhledávání obsahu | K rozšířenému vyhledávání, včetně vlastních filtrů, použijte vyhledávání obsahu. Můžete použít klíčová slova a logické vyhledávací operátory. Vyhledávací dotazy můžete vytvářet také pomocí jazyka KQL (Keyword Query Language). |

| Kontrolní seznam RaMP: Ochrana dat: Znalost dat | Kontrolní seznam kroků implementace s vlastníky kroků a odkazy na dokumentaci. |

Zjišťování neschvalovaných aplikací SaaS

Vaše organizace se pravděpodobně přihlásí k odběru mnoha aplikací SaaS, jako jsou Salesforce nebo aplikace specifické pro vaše odvětví. Aplikace SaaS, o kterých víte a které spravujete, se považují za schválené. V pozdějších fázích rozšíříte schéma ochrany dat a zásady ochrany před únikem informací, které vytvoříte s Microsoftem 365, abyste ochránili data v těchto schválených aplikacích SaaS.

V této fázi je ale důležité zjistit neschvalované aplikace SaaS, které vaše organizace používá. Díky tomu můžete monitorovat provoz do těchto aplikací a z těchto aplikací, abyste zjistili, jestli se s těmito aplikacemi sdílí obchodní data vaší organizace. Pokud ano, můžete tyto aplikace přenést do správy a použít ochranu na tato data, počínaje povolením jednotného přihlašování pomocí Microsoft Entra ID.

Nástroj pro zjišťování aplikací SaaS, které vaše organizace používá, je Microsoft Defender for Cloud Apps.

| Resource | Popis |

|---|---|

| Integrace aplikací SaaS pro nulová důvěra (Zero Trust) s Microsoftem 365 | Tento průvodce řešením vás provede procesem ochrany aplikací SaaS pomocí nulová důvěra (Zero Trust) principů. Prvním krokem v tomto řešení je přidání aplikací SaaS do Microsoft Entra ID a rozsahů zásad. Mělo by to být priorita. |

| Vyhodnocení Microsoft Defenderu pro Cloud Apps | Tato příručka vám pomůže co nejrychleji zprovoznění Microsoft Defenderu for Cloud Apps. Neschválené aplikace SaaS můžete objevit na začátku zkušební a pilotní fáze. |

Šifrování síťové komunikace

Tento cíl je spíše kontrolou, abyste měli jistotu, že je síťový provoz šifrovaný. Obraťte se na síťový tým a ujistěte se, že jsou tato doporučení splněná.

| Resource | Popis |

|---|---|

| Zabezpečení sítí pomocí nulová důvěra (Zero Trust)-Objective 3: Interní provoz mezi uživateli je šifrovaný | Ujistěte se, že je interní provoz uživatele-aplikace šifrovaný:

|

| Zabezpečení sítí pomocí nulová důvěra (Zero Trust)-Objective 6: Veškerý provoz je šifrovaný | Šifrování provozu back-endu aplikace mezi virtuálními sítěmi Šifrování provozu mezi místním prostředím a cloudem |

| Vytvoření sítě až do cloudu – názor architekta | V případě síťových architektů tento článek vysvětluje doporučené koncepty sítí do pohledu. Ed Fisher, Security & Compliance Architect v Microsoftu popisuje, jak optimalizovat síť pro cloudové připojení tím, že se vyhnete nejběžnějším nástrahám. |

Fáze 2

Jakmile provedete inventarizaci a zjistíte, kde se nacházejí citlivá data, přejděte k fázi 2, ve které vytvoříte klasifikační schéma a začnete ho testovat s daty vaší organizace. Tato fáze také zahrnuje identifikaci, kde data nebo projekty vyžadují zvýšenou ochranu.

Při vývoji klasifikačního schématu je lákavé vytvořit mnoho kategorií a úrovní. Organizace, které jsou ale nejúspěšnější, omezují počet úrovní klasifikace na malé číslo, například 3–5. Míň je lepší.

Než přeložíte schéma klasifikace vaší organizace na popisky a přidáte do popisků ochranu, je užitečné se zamyslet nad celkovým obrázkem. Při použití jakéhokoli typu ochrany v rámci organizace a zejména velkých digitálních aktiv je nejlepší být co nejjednotnější. To platí i pro data.

Mnoho organizací tak například dobře obsluhuje tříúrovňový model ochrany dat, zařízení a identit. V tomto modelu může být většina dat chráněná na úrovni směrného plánu. Menší množství dat může vyžadovat zvýšenou ochranu. Některé organizace mají velmi malé množství dat, které vyžadují ochranu na mnohem vyšší úrovni. Mezi příklady patří údaje o obchodním tajemství nebo data, která jsou vysoce regulovaná z důvodu extrémně citlivé povahy dat nebo projektů.

Pokud pro vaši organizaci fungují tři úrovně ochrany, zjednodušíte tím způsob překladu na popisky a ochranu, kterou použijete u popisků.

V této fázi vyvíjejte popisky citlivosti a začněte je používat napříč daty v Microsoftu 365. Nedělejte si starosti s přidáváním ochrany k popiskům, to se dá nejlépe provést v pozdější fázi, jakmile se uživatelé s popisky seznámí a budou je používat bez obav ohledně jejich omezení po určitou dobu. Přidání ochrany k popiskům je součástí další fáze. Doporučuje se ale také začít se základními zásadami ochrany před únikem informací. Nakonec v této fázi použijete specifickou ochranu u projektů nebo datových sad, které vyžadují vysoce citlivou ochranu.

Vývoj a testování klasifikačního schématu

| Resource | Popis |

|---|---|

| Popisky citlivosti | Seznamte se s popisky citlivosti a začněte s tím. Nejdůležitějším aspektem v této fázi je zajistit, aby popisky odrážely jak potřeby firmy, tak jazyk používaný uživateli. Pokud názvy popisků nejsou intuitivně resonovat s uživateli nebo jejich významy se nemapují konzistentně na jejich zamýšlené použití, přijetí popisků může skončit jako překážka a přesnost aplikace štítků bude pravděpodobně trpět. |

Použití popisků u dat v Microsoftu 365

| Resource | Popis |

|---|---|

| Povolení popisků citlivosti pro soubory Office na SharePointu a OneDrivu | Povolte integrované popisování podporovaných souborů Office na SharePointu a OneDrivu, aby uživatelé mohli používat popisky citlivosti v Office pro web. |

| Správa popisků citlivosti v aplikace Office | V dalším kroku začněte uživatelům představit popisky, kde je uvidí a použijí. Když publikujete popisky citlivosti z Portál dodržování předpisů Microsoft Purview, začnou se zobrazovat v aplikace Office, aby uživatelé mohli klasifikovat a chránit data při jejich vytváření nebo úpravách. |

| Použití popisků pro skupiny Microsoft Teams a Microsoft 365 | Až budete připraveni, zahrňte do rozsahu nasazení označování skupiny Microsoft Teams a Microsoft 365. |

Zavedení základních zásad ochrany před únikem informací

| Resource | Popis |

|---|---|

| Prevence ztráty dat | Začínáme se zásadami ochrany před únikem informací Doporučujeme začít s "soft" zásadami ochrany před únikem informací, které poskytují upozornění, ale neblokují akce nebo většinou blokují akce a zároveň umožňují uživatelům přepsat zásadu. To vám umožní posoudit dopad těchto zásad bez poškození produktivity. Zásady můžete vyladit tak, aby byly přísnější, protože získáte jistotu o jejich přesnosti a kompatibilitě s obchodními potřebami. |

Nastavení zabezpečených týmů pro interní a externí sdílení dat s obchodními partnery

Pokud jste identifikovali projekty nebo data, která vyžadují vysoce citlivou ochranu, popisují tyto zdroje informací, jak to nastavit v Microsoft Teams. Pokud jsou data uložená v SharePointu bez přidruženého týmu, postupujte podle pokynů v těchto zdrojích pro nastavení SharePointu.

| Resource | Popis |

|---|---|

| Konfigurace týmů s ochranou vysoce citlivých dat | Poskytuje předběžná doporučení pro zabezpečení projektů s vysoce citlivými daty, včetně zabezpečení a správy přístupu hostů (vaši partneři, kteří s vámi můžou na těchto projektech spolupracovat). |

Fáze 3

V této fázi budete dál zavádět schéma klasifikace dat, které jste zpřesněli. Použijete také ochranu, kterou jste naplánovali.

Po přidání ochrany k popisku (například šifrování a správa přístupových práv):

- Všechny dokumenty, které nově obdrží popisek, zahrnují ochranu.

- Všechny dokumenty uložené v SharePointu Online nebo OneDrivu, které obdržely popisek před přidanou ochranou, má ochranu použitou při otevření nebo stažení dokumentu.

Soubory v klidovém stavu ve službě nebo umístěné na počítači uživatele nedostávají ochranu, která byla přidána do popisku PO přijetí tohoto popisku. Jinými slovy, pokud byl soubor dříve označený a pak později přidáte ochranu popisku, ochrana se u těchto souborů nepoužije.

Přidání ochrany k popiskům

| Resource | Popis |

|---|---|

| Informace o popiscích citlivosti | V tomto článku najdete řadu způsobů, jak nakonfigurovat konkrétní popisky pro použití ochrany. Doporučujeme začít se základními zásadami, jako je "šifrovat jenom" pro e-maily a "všichni zaměstnanci – úplné řízení" pro dokumenty. Tyto zásady poskytují silné úrovně ochrany a zároveň poskytují uživatelům jednoduché způsoby, když najdou situace, kdy zavedení šifrování způsobuje problémy s kompatibilitou nebo konflikty s obchodními požadavky. Omezení můžete postupně utáhnout později, jakmile získáte jistotu a porozumění způsobu, jakým uživatelé potřebují využívat citlivá data. |

| Běžné scénáře popisků citlivosti | Podívejte se na tento seznam scénářů podporovaných popisky citlivosti. |

Zavedení automatického popisování v aplikace Office

| Resource | Popis |

|---|---|

| Automatické použití popisku citlivosti na obsah | Automaticky přiřaďte popisek k souborům a e-mailům, když odpovídá zadaným podmínkám. Doporučujeme, abyste nejprve nakonfigurovali popisky tak, aby uživatelům poskytovaly interaktivní doporučení k popisování. Jakmile potvrdíte, že jsou obecně přijaty, přepněte je na automatické použití popisku. |

Rozšíření zásad ochrany před únikem informací napříč Microsoftem 365

| Resource | Popis |

|---|---|

| Prevence ztráty dat | Pokud chcete dál používat zásady ochrany před únikem informací v prostředí Microsoftu 365, rozšiřte zásady na více umístění a služeb a zpřísněte akce pravidel odebráním zbytečných výjimek. |

Implementace základních zásad pro správu insiderských rizik

| Resource | Popis |

|---|---|

| Správa rizik programu Insider | Začněte s doporučenými akcemi. Začněte tím, že použijete šablony zásad, abyste mohli rychle začít, včetně krádeže dat tím, že odcházejí uživatelé. |

Fáze 4

V této fázi rozšíříte ochranu, kterou jste vytvořili v Microsoftu 365, na data v aplikacích SaaS. Také přejdete na automatizaci co nejvíce klasifikace dat a zásad správného řízení.

Rozšíření popisků a ochrany na data v aplikacích SaaS, včetně ochrany před únikem informací

| Resource | Popis |

|---|---|

| Nasazení ochrany informací pro aplikace SaaS | Pomocí Programu Microsoft Defender for Cloud Apps rozšiřujete schéma klasifikace, které jste vytvořili s možnostmi Microsoftu 365 pro ochranu dat v aplikacích SaaS. |

Rozšíření automatizované klasifikace

| Resource | Popis |

|---|---|

| Automatické použití popisku citlivosti na obsah | Pokračujte v zavádění automatizovaných metod pro použití popisků na vaše data. Můžete je rozšířit na neaktivní uložené dokumenty v SharePointu, OneDrivu a Teams a na e-maily, které uživatelé odesílají nebo přijímají. |

Rozšíření popisků a ochrany na data v místních úložištích

| Resource | Popis |

|---|---|

| Microsoft 365 Purview Information Protection Scanner | Kontrolovat data v místních úložištích, včetně sdílených složek Microsoft Windows a SharePoint Serveru. Skener ochrany informací může zkontrolovat všechny soubory, které systém Windows může indexovat. Pokud jste nakonfigurovali popisky citlivosti tak, aby použily automatickou klasifikaci, může skener označit zjištěné soubory, aby tuto klasifikaci použil, a volitelně použít nebo odebrat ochranu. |

Ochrana dat organizace v cloudové infrastruktuře

| Resource | Popis |

|---|---|

| Dokumentace k zásadám správného řízení dat v Microsoft Purview | Zjistěte, jak používat portál zásad správného řízení Microsoft Purview, aby vaše organizace našla, porozuměla, řídila a využívala zdroje dat. Kurzy, reference k rozhraní REST API a další dokumentace ukazují, jak naplánovat a nakonfigurovat úložiště dat, kde můžete zjistit dostupné zdroje dat a spravovat používání práv. |

Plán přechodu na cloud

Plán přechodu je nezbytným požadavkem pro úspěšný přechod na cloud. Mezi klíčové atributy úspěšného plánu přechodu pro ochranu dat patří:

- Strategie a plánování jsou sladěné: Při vytváření plánů pro testování, pilotní nasazení a zavádění funkcí klasifikace a ochrany dat v rámci digitálních aktiv nezapomeňte znovu navštívit strategii a cíle, abyste zajistili soulad vašich plánů. To zahrnuje prioritu sad dat, cíle ochrany dat a cílové milníky.

- Plán je iterativní: Když začnete s zaváděním plánu, dozvíte se mnoho věcí o vašem prostředí a sadě funkcí, které používáte. V každé fázi zavádění se znovu podívejte na výsledky v porovnání s cíli a vylaďte plány. To může zahrnovat revizi dřívějších prací k vyladění zásad, například.

- Školení zaměstnanců a uživatelů je dobře naplánováno: Od pracovníků správy po helpdesk a vaše uživatele je každý vyškolen tak, aby byl úspěšný s identifikací údajů a odpovědností za ochranu.

Další informace z architektury přechodu na cloud pro Azure najdete v tématu Plánování přechodu na cloud.

Fáze připravenosti

Pomocí dříve uvedených prostředků upřednostněte svůj plán pro identifikaci a ochranu citlivých dat. Ochrana citlivých obchodních dat představuje jednu z vrstev ve vícevrstvé strategii nasazení nulová důvěra (Zero Trust).

Fázovaný přístup doporučený v tomto článku zahrnuje kaskádovou práci metodickým způsobem napříč vašimi digitálními aktivy. V této fázi připravenosti se vraťte k těmto prvkům plánu, abyste měli jistotu, že všechno je připravené:

- Data citlivá pro vaši organizaci jsou dobře definovaná. Tyto definice budete pravděpodobně upravovat při hledání dat a analýze výsledků.

- Máte jasnou mapu, se kterými datovými sadami a aplikacemi začnete, a máte nastavený plán pro zvýšení rozsahu vaší práce, dokud nezahrnou vaše digitální aktiva.

- Byly identifikovány a zdokumentované úpravy předepsané technické pokyny vhodné pro vaši organizaci a prostředí.

Tento seznam shrnuje metodický proces vysoké úrovně pro tuto práci:

- Seznamte se s možnostmi klasifikace dat, jako jsou typy citlivých informací, trénovatelné klasifikátory, popisky citlivosti a zásady ochrany před únikem informací.

- Začněte tyto funkce používat s daty ve službách Microsoftu 365. Toto prostředí vám pomůže upřesnit schéma.

- Zavedení klasifikace do aplikace Office

- Přejděte k ochraně dat na zařízeních experimentováním a následným zavedením ochrany před únikem informací o koncových bodech.

- Rozšiřte možnosti, které jste v rámci svého majetku Microsoftu 365 zpřesnili, na data v cloudových aplikacích pomocí Defenderu for Cloud Apps.

- Zjišťování a použití ochrany místních dat pomocí skeneru Microsoft Purview Information Protection

- Pomocí zásad správného řízení dat Microsoft Purview můžete zjišťovat a chránit data ve službách cloudového úložiště dat, včetně úložišť Azure Blobs, Cosmos DB, DATABÁZÍ SQL a úložišť Amazon Web Services S3.

Následující diagram zobrazuje tento proces.

Vaše priority pro zjišťování a ochranu dat se můžou lišit.

Všimněte si následujících závislostí na jiných obchodních scénářích:

- Rozšíření ochrany informací na zařízení koncových bodů vyžaduje koordinaci s Intune (součástí článku Zabezpečené vzdálené a hybridní práce ).

- Rozšíření ochrany informací na data v aplikacích SaaS vyžaduje Microsoft Defender for Cloud Apps. Pilotní nasazení a nasazení Defenderu for Cloud Apps je součástí scénáře Prevence nebo omezení obchodních škod způsobených porušením zabezpečení .

Při dokončování plánů přijetí se nezapomeňte vrátit k průvodci zrychlením nasazení ochrany informací a ochrany před únikem informací a zkontrolovat doporučení a vyladit strategii.

Fáze přijetí

Microsoft doporučuje kaskádový a iterativní přístup ke zjišťování a ochraně citlivých dat. Díky tomu můžete upřesnit strategii a zásady při zvyšování přesnosti výsledků. Začněte například pracovat na schématu klasifikace a ochrany při zjišťování a identifikaci citlivých dat. Data, která zjistíte, informují schéma a schéma vám pomohou zlepšit nástroje a metody, které používáte ke zjišťování citlivých dat. Podobně při testování a pilotním nasazení schématu vám výsledky pomůžou zlepšit zásady ochrany, které jste vytvořili dříve. Před zahájením další fáze nemusíte čekat na dokončení jedné fáze. Výsledky jsou efektivnější, pokud budete iterovat po cestě.

Fáze řízení a správy

Zásady správného řízení dat vaší organizace jsou iterativní proces. Promyšleným vytvořením klasifikačního schématu a jeho zavedením ve vašich digitálních aktivech jste vytvořili základ. Následující cvičení vám pomůžou začít vytvářet počáteční plán zásad správného řízení pro tento základ:

- Vytvořte svoji metodologii: Vytvořte základní metodologii pro kontrolu schématu, její použití v rámci digitálních aktiv a úspěšnost výsledků. Rozhodněte se, jak budete monitorovat a vyhodnocovat úspěch protokolu ochrany informací, včetně aktuálního stavu a budoucího stavu.

- Vytvořte počáteční základ zásad správného řízení: Začněte svou cestu k zásadám správného řízení s malou, snadno implementovanou sadou nástrojů zásad správného řízení. Tento počáteční základ zásad správného řízení se označuje jako minimální realizovatelný produkt (MVP – Minimum Viable Product).

- Vylepšení počátečního základu zásad správného řízení: Iterativním přidáním ovládacích prvků zásad správného řízení můžete řešit hmatatelná rizika při postupu směrem ke koncovému stavu.

Microsoft Purview nabízí několik možností, které vám pomůžou řídit vaše data, mezi které patří:

- Zásady uchovávání informací

- Možnosti uchovávání a archivace poštovní schránky

- Správa záznamů pro sofistikovanější zásady uchovávání a odstraňování a plány

Přečtěte si téma Řízení dat pomocí Microsoft Purview. Průzkumník aktivit navíc poskytuje přehled o tom, jaký obsah byl zjištěn a označen a kde se obsah nachází. V případě aplikací SaaS poskytuje Microsoft Defender for Cloud Apps bohaté vytváření sestav pro citlivá data, která se přesouvají do aplikací SaaS a z aplikací SaaS. Podívejte se na mnoho kurzů v knihovně obsahu Microsoft Defender for Cloud Apps.

Další kroky

- Přehled architektury přechodu na nulová důvěra (Zero Trust)

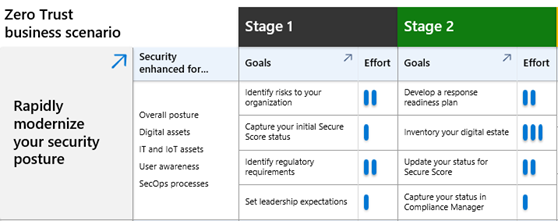

- Rychlá modernizace stavu zabezpečení

- Zabezpečení práce na dálku a hybridní práci

- Zabránění nebo snížení obchodních škod z porušení zabezpečení

- Splnění zákonných požadavků a požadavků na dodržování předpisů

Sledování průběhu – zdroje

Pro kterýkoli z nulová důvěra (Zero Trust) obchodních scénářů můžete použít následující sledovací prostředky průběhu.

| Prostředek sledování průběhu | To vám pomůže... | Určeno pro... |

|---|---|---|

Soubor Visio nebo PDF s možností stažení scénáře přechodu ve fázi fáze gridu

|

Snadno pochopit vylepšení zabezpečení pro každý obchodní scénář a úroveň úsilí pro fáze a cíle fáze plánu. | Vedoucí obchodních scénářů, vedoucí pracovníci podniku a další účastníci. |

| nulová důvěra (Zero Trust) sledování přijetí ke stažení powerpointové prezentace |

Sledujte průběh fázemi a cíli fáze plánu. | Vedoucí obchodních scénářů, vedoucí pracovníci podniku a další účastníci. |

Cíle obchodního scénáře a úkoly ke stažení excelového sešitu

|

Přiřaďte vlastnictví a sledujte průběh ve fázích, cílech a úkolech fáze plánu. | Vedoucí projektu obchodního scénáře, vedoucí IT a implementátoři IT. |

Další zdroje informací najdete v tématu nulová důvěra (Zero Trust) hodnocení a sledování průběhu prostředků.