Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

![]()

Moderní podnik má neuvěřitelnou rozmanitost koncových bodů, které přistupují k datům. Ne všechny koncové body se spravují nebo dokonce vlastní organizace, což vede k různým konfiguracím zařízení a úrovním oprav softwaru. Tím se vytvoří prostor pro masivní útok a pokud zůstane nevyřešený, může se přístup pracovních dat z nedůvěryhodných koncových bodů snadno stát nejslabším propojením ve vaší strategii zabezpečení nulové důvěryhodnosti. (Stáhněte si model vyspělosti nulové důvěry: Zero_Trust_Vision_Paper_Final 10.28.pdf.)

Nulový vztah důvěryhodnosti se řídí principem "Nikdy nedůvěřujte, vždy ověřte". Z hlediska koncových bodů to znamená vždy ověřit všechny koncové body. To zahrnuje nejen dodavatele, partnery a hostující zařízení, ale také aplikace a zařízení, které zaměstnanci používají pro přístup k pracovním datům bez ohledu na vlastnictví zařízení.

V přístupu nulové důvěryhodnosti se používají stejné zásady zabezpečení bez ohledu na to, jestli je zařízení vlastněné společností nebo osobně vlastněné prostřednictvím funkce Přineste si vlastní zařízení (BYOD); bez ohledu na to, jestli je zařízení plně spravované IT, nebo jsou zabezpečené jenom aplikace a data. Zásady se vztahují na všechny koncové body, ať už pc, Mac, smartphone, tablet, wearable nebo zařízení IoT, ať už jsou připojené, ať už jde o zabezpečenou podnikovou síť, domácí širokopásmové připojení nebo veřejný internet. Nejdůležitější je, že stav a důvěryhodnost aplikací, které běží na těchto koncových bodech, ovlivní stav zabezpečení. Potřebujete zabránit úniku podnikových dat do nedůvěryhodných nebo neznámých aplikací nebo služeb, ať už omylem nebo prostřednictvím škodlivého záměru.

V modelu nulové důvěryhodnosti existuje několik klíčových pravidel pro zabezpečení zařízení a koncových bodů: Zásady zabezpečení nulové důvěryhodnosti se centrálně vynucují prostřednictvím cloudu a pokrývají zabezpečení koncových bodů, konfiguraci zařízení, ochranu aplikací, dodržování předpisů zařízením a stav rizika.

- Platforma i aplikace, které běží na zařízeních, jsou bezpečně zřízené, správně nakonfigurované a aktuální.

- V případě ohrožení zabezpečení existuje automatizovaná odpověď, která bude obsahovat přístup k podnikovým datům v rámci aplikací.

- Systém řízení přístupu zajišťuje, aby se všechny ovládací prvky zásad projevily před přístupem k datům.

Cíle nasazení modelu Zero Trust pro zabezpečení koncových bodů

Než většina organizací zahájí cestu nulové důvěryhodnosti, nastaví se zabezpečení koncových bodů následujícím způsobem:

- Koncové body jsou připojené k doméně a spravované pomocí řešení, jako jsou objekty zásad skupiny nebo Configuration Manager. Jedná se o skvělé možnosti, ale nevyužívají moderní poskytovatele konfiguračních služeb windows (CSP) ani nevyžadují samostatné zařízení brány pro správu cloudu pro službu cloudových zařízení.

- Aby bylo možné přistupovat k datům, musí být koncové body v podnikové síti. To může znamenat, že zařízení musí být fyzicky v lokalitě pro přístup k podnikové síti nebo že vyžadují přístup k síti VPN, což zvyšuje riziko, že ohrožené zařízení může přistupovat k citlivým podnikovým prostředkům.

Při implementaci komplexní architektury nulové důvěryhodnosti pro zabezpečení koncových bodů doporučujeme zaměřit se nejprve na tři počáteční cíle nasazení. Po dokončení se zaměřte na čtvrtý cíl:

Koncové body jsou zaregistrované u zprostředkovatelů cloudových identit. Abyste mohli monitorovat zabezpečení a riziko napříč několika koncovými body používanými libovolnou osobou, potřebujete mít přehled o všech zařízeních a přístupových bodech, které můžou mít přístup k vašim prostředkům. Na registrovaných zařízeních pak můžete vynutit standardní hodnoty zabezpečení, které uživatelům také poskytují biometrickou metodu nebo metodu založenou na PIN kódu, která pomáhá eliminovat závislost na heslech.

Přístup se uděluje jenom koncovým bodům a aplikacím spravovaným v cloudu a vyhovujícím předpisům. Nastavte pravidla dodržování předpisů, abyste zajistili, že zařízení před udělením přístupu splňují minimální požadavky na zabezpečení. Vytvořte také pravidla nápravy a oznámení pro zařízení nedodržující předpisy, aby lidé věděli, jak řešit problémy s dodržováním předpisů.

Zásady ochrany před únikem informací se vynucují pro podniková zařízení a byOD. Určete, co může uživatel s daty dělat, až bude mít přístup. Omezte například ukládání souborů na nedůvěryhodná umístění (například na místním disku) nebo omezte sdílení kopírování a vkládání pomocí aplikace pro komunikaci uživatelů nebo chatovací aplikace, aby chránila data.

Detekce hrozeb koncového bodu se používá k monitorování rizika zařízení. Zaměřte se na jedno sjednocené rozhraní, které umožňuje konzistentní správu všech koncových bodů. Pomocí řešení pro správu informací o zabezpečení a správy událostí (SIEM) můžete směrovat protokoly koncových bodů a transakce tak, abyste získali méně výstrah, ale s možností akce.

Jako poslední úkol prozkoumejte principy nulové důvěryhodnosti pro sítě IoT a provozní technologie.

Průvodce nasazením nulová důvěra (Zero Trust) koncového bodu

Tato příručka vás provede kroky potřebnými k zabezpečení zařízení podle principů architektury zabezpečení nulové důvěryhodnosti.

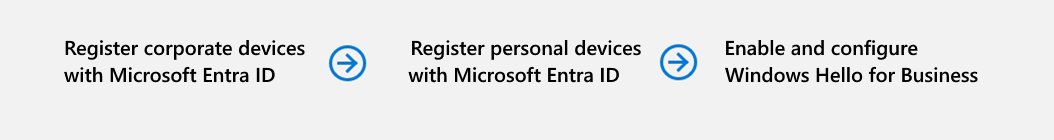

1. Registrace koncových bodů u poskytovatele cloudových identit

Aby bylo možné omezit riziko vystavení, monitorujte koncové body, abyste zajistili, že každá z nich má důvěryhodnou identitu, použijí se základní požadavky na zabezpečení a úroveň rizika pro věci, jako je malware nebo exfiltrace dat, byla měřena, opravena nebo považována za přijatelnou.

Po registraci zařízení můžou uživatelé přistupovat k prostředkům s omezeným přístupem vaší organizace pomocí svého podnikového uživatelského jména a hesla pro přihlášení. Pokud je k dispozici, zvyšte zabezpečení pomocí funkcí, jako je Windows Hello pro firmy.

Registrace podnikových zařízení pomocí Microsoft Entra ID

Zařízení s Windows, která se používají pro přístup k datům vaší organizace, připojte a zaregistrujte pomocí Microsoft Entra ID jedním z následujících způsobů:

Prostředí Windows při prvním spuštění – Použití prostředí Windows při prvním spuštění (OOBE) k připojení zařízení s Windows k Microsoft Entra ID zjednodušuje nastavení, takže zařízení jsou okamžitě připravena k zabezpečenému přístupu k prostředkům organizace. Pokyny najdete v tématu Microsoft Entra připojte nové zařízení s Windows.

Dříve zřízená zařízení s Windows – Uživatelé dříve zřízeného pracovního zařízení s Windows můžou pomocí svého pracovního nebo školního účtu ho zaregistrovat v Microsoft Entra ID. Viz Přidání pracovního nebo školního účtu do zařízení s Windows.

Registrace osobního zařízení – Uživatelé můžou svoje osobní zařízení s Windows zaregistrovat pomocí Microsoft Entra ID. Viz Registrace osobního zařízení v pracovní nebo školní síti.

U zařízení vlastněných společností můžete pomocí následujících metod specifických pro platformu zřídit nové operační systémy a zaregistrovat zařízení pomocí Microsoft Entra ID:

Windows – Windows Autopilot je kolekce technologií používaných k nastavení a předběžné konfiguraci nových zařízení, které jsou připravené k produktivnímu použití. Podívejte se na přehled Windows Autopilotu.

iOS/iPadOS – zařízení vlastněná společností zakoupená prostřednictvím Apple Business Manageru nebo Apple School Manageru je možné zaregistrovat v Intune prostřednictvím automatizované registrace zařízení. Viz Nastavení automatizované registrace zařízení.

Vylepšení zabezpečení ověřování pomocí Windows Hello pro firmy

Pokud chcete uživatelům umožnit alternativní způsob přihlašování, který nahrazuje používání hesel silným dvojúrovňovým ověřováním na zařízeních a vynucování pravidel pro použití PIN kódů, klíčů zabezpečení pro přihlášení a další, povolte Windows Hello pro firmy na zařízeních s Windows uživatelů.

Microsoft Intune podporuje dvě bezplatné metody použití a vynucení nastavení Windows Hello pro firmy:

Při registraci zařízení pomocí zásad pro celého tenanta – pomocí této metody použijte výchozí zásady Windows Hello pro firmy na každé zařízení s Windows, když se zaregistruje v Intune. Tato zásada pomáhá zajistit, aby se každé nové zařízení s Windows, které připojí vaši organizaci, drželo stejné počáteční standardy konfigurace pro požadavky na PIN kód, dvojúrovňové ověřování a další.

Další informace a pokyny ke konfiguraci najdete v dokumentaci k Intune v části Registrace zařízení s Windows Hello .

Po registraci profilů ochrany účtů – Profily ochrany účtů umožňují použít konkrétní konfigurace Windows Hello pro firmy pro různé skupiny v rámci vaší organizace po jejich registraci v Intune. Pokud dojde ke konfliktu mezi profilem ochrany účtu a profilem celého tenanta, má přednost profil ochrany účtu. To umožňuje provádět úpravy pro různé skupiny na základě jejich požadavků.

Profily ochrany účtů Intune jsou jedním typem profilu pro typ zásad ochrany účtů, což je zase jeden typ zásad zabezpečení koncového bodu Intune. Pokyny ke konfiguraci tohoto profilu najdete v tématu Vytvoření zásad zabezpečení koncového bodu a zvolte typ zásad ochrany účtu a typ profilu ochrany účtu .

2. Omezení přístupu ke koncovým bodům a aplikacím spravovaným v cloudu a vyhovujícím předpisům

S identitami pro koncové body, které se připojují k vaší organizaci, zavedenými a vylepšenými požadavky na ověřování zajistěte, aby tyto koncové body splňovaly očekávání zabezpečení vaší organizace, než se použijí pro přístup k datům a prostředkům vaší organizace.

K řízení přístupu použijte zásady shody zařízení Intune, které spolupracují s podmíněným přístupem Microsoft Entra, aby se zajistilo, že ke zdrojům mohou přistupovat pouze zařízení, která jsou aktuálně v souladu s vašimi bezpečnostními požadavky. Důležitou součástí zásad dodržování předpisů jsou nápravná oznámení a pravidla , která uživatelům pomáhají vrátit zařízení nedodržující předpisy.

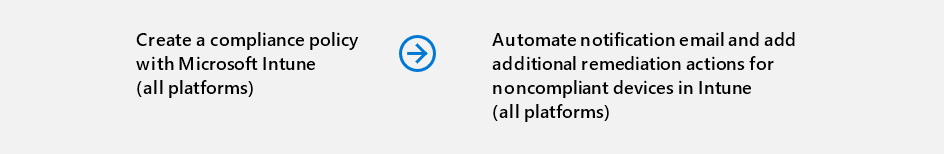

Vytvoření zásad dodržování předpisů v Microsoft Intune

Microsoft Intune zásady dodržování předpisů jsou sady pravidel a podmínek, které používáte k vyhodnocení konfigurace spravovaných zařízení. Tyto zásady vám můžou pomoct zabezpečit data a prostředky organizace ze zařízení, která nesplňují tyto požadavky na konfiguraci. Spravovaná zařízení musí splňovat podmínky, které jste nastavili v zásadách, aby je Intune považovala za vyhovující.

Soulad zařízení v Intune má dvě části, které se navzájem doplňují.

Nastavení zásad dodržování předpisů je jedna sada konfigurací, které platí pro celého tenanta a poskytují předdefinované zásady dodržování předpisů, které obdrží každé zařízení. Nastavení zásad dodržování předpisů určuje, jak ve vašem prostředí fungují zásady dodržování předpisů, včetně způsobu zpracování zařízení, která nemají přiřazenou explicitní zásadu dodržování předpisů zařízením.

Pokud chcete nakonfigurovat tato nastavení pro celého tenanta, přečtěte si téma Nastavení zásad dodržování předpisů.

Zásady dodržování předpisů zařízením jsou samostatné sady pravidel a nastavení specifických pro platformu, které nasadíte do skupin uživatelů nebo zařízení. Zařízení vyhodnocují pravidla v zásadách, aby hlásila jejich stav dodržování předpisů. Stav nedodržování předpisů může mít za následek jednu nebo více akcí při nedodržení předpisů. Microsoft Entra zásady podmíněného přístupu můžou tento stav použít také k blokování přístupu k prostředkům organizace z daného zařízení.

Pokud chcete nakonfigurovat skupiny se zásadami dodržování předpisů zařízením, přečtěte si téma Vytvoření zásad dodržování předpisů v Microsoft Intune. Pro příklady zvyšování úrovní konfigurace dodržování předpisů, které můžete použít, se podívejte na Intune’s Plán pro zásady dodržování předpisů.

Stanovit akce a oznámení pro uživatele pro nevyhovující zařízení

Každá zásada dodržování předpisů Intune zahrnuje akce pro nedodržení předpisů. Akce se použijí, když zařízení nesplňuje přiřazenou konfiguraci zásad dodržování předpisů. Intune i podmíněný přístup čtou stav zařízení, které vám pomůžou určit další kroky, které můžete nakonfigurovat nebo zablokovat přístup k prostředkům organizace z daného zařízení, dokud zařízení nedodržuje předpisy.

Akce pro nedodržení předpisů nakonfigurujete jako součást všech zásad dodržování předpisů zařízením, které vytvoříte.

Mezi akce při nedodržení předpisů patří mimo jiné následující možnosti s různými dostupnými možnostmi pro různé platformy:

- Označení zařízení jako nedodržující předpisy

- Odeslání předem nakonfigurovaného e-mailu uživateli zařízení

- Vzdálené uzamčení zařízení

- Odešlete předem nakonfigurované push oznámení uživateli

Informace o dostupných akcích, jejich přidání do zásad a o tom, jak předkonfigurovat e-maily a oznámení, najdete v tématu Konfigurace akcí pro zařízení nedodržující předpisy v Intune.

3. Nasaďte zásady, které vynucují ochranu před únikem informací (DLP) pro podniková zařízení a BYOD.

Po udělení přístupu k datům chcete řídit, co může uživatel s daty dělat a jak je uložený. Pokud například uživatel přistupuje k dokumentu s firemní identitou, chcete zabránit tomu, aby byl dokument uložen v nechráněném umístění úložiště příjemce nebo aby ho sdílel s komunikační nebo chatovací aplikací.

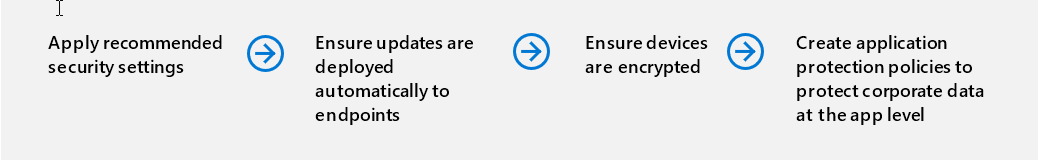

Použití doporučených nastavení zabezpečení

Standardní hodnoty zabezpečení můžou pomoct vytvořit široký a konzistentní směrný plán zabezpečených konfigurací, které pomáhají chránit uživatele, zařízení a data. Standardní hodnoty zabezpečení Intune jsou předem nakonfigurované skupiny nastavení Windows, které vám pomůžou použít známou skupinu nastavení a výchozích hodnot, které doporučují příslušné týmy zabezpečení. Tyto směrné plány můžete použít s jejich výchozími konfiguracemi nebo je upravit a vytvořit přizpůsobené instance, které splňují různé potřeby různých skupin ve vaší organizaci.

Automatické nasazování aktualizací do koncových bodů

Pokud chcete udržovat spravovaná zařízení v souladu s vyvíjejícími se bezpečnostními hrozbami, použijte zásady Intune, které můžou automatizovat nasazení aktualizací:

Aktualizace Windows pro firmy – K automatické instalaci aktualizací Windows na zařízení můžete použít zásady Intune pro aktualizace Windows pro firmy. Zásady se můžou automatizovat při instalaci aktualizací a typu aktualizací, včetně verze Windows, nejnovějších aktualizací zabezpečení a nových ovladačů. Pokud chcete začít, přečtěte si téma Správa aktualizací softwaru Pro Windows 10 a Windows 11 v Intune.

Aktualizace Androidu Enterprise – Intune podporuje automatické přeletové aktualizace operačního systému a firmwaru pro zařízení Sebra s Androidem prostřednictvím partnerské integrace.

iOS/iPadOS – Zásady Intune můžou automaticky instalovat aktualizace na zařízení s iOSem/iPadem, která jsou zaregistrovaná jako zařízení pod dohledem , prostřednictvím některé z možností automatizované registrace zařízení (ADE) společnosti Apple. Pokud chcete nakonfigurovat zásady aktualizací pro iOS, přečtěte si téma Správa zásad aktualizací softwaru pro iOS/iPadOS v Intune.

Šifrování zařízení

K šifrování neaktivních uložených podnikových dat na zařízeních použijte následující možnosti specifické pro platformu:

MacOS – Pokud chcete nakonfigurovat šifrování na plný disk v systému macOS, použijte šifrování disků FileVault pro macOS s Intune.

Windows – Pro zařízení s Windows spravujte zásady šifrování disků pro zařízení s Windows pomocí Intune. Zásady Intune mohou vynutit používání technologie BitLocker pro svazky a disky a osobní šifrování dat, které poskytuje možnosti šifrování dat na základě souborů propojených s přihlašovacími údaji uživatele.

Ochrana podnikových dat na úrovni aplikace pomocí zásad ochrany aplikací

Pokud chcete zajistit zabezpečení firemních dat v rámci spravovaných aplikací, použijte zásady ochrany aplikací Intune. Zásady ochrany aplikací Intune pomáhají chránit data vaší organizace tím, že řídí, jak se k datům přistupuje a sdílí. Tyto zásady například můžou uživatelům blokovat kopírování a vkládání firemních dat do osobních aplikací nebo vyžadovat, aby k firemnímu e-mailu přistupovali pin kódem.

Pokud chcete začít vytvářet a používat tyto zásady, přečtěte si, jak vytvořit a přiřadit zásady ochrany aplikací. Některé příklady tří zvyšujících se úrovní konfigurace zabezpečení, které můžete použít, najdete v tématu Architektura ochrany dat Intune pro zásady ochrany aplikací.

4. Monitorování rizika zařízení s využitím detekce hrozeb koncového bodu

Jakmile dosáhnete prvních tří cílů, nakonfigurujte zabezpečení koncových bodů na zařízeních a začněte monitorovat vznikající hrozby, abyste je mohli napravit dříve, než se stanou větším problémem.

Tady je několik řešení Microsoftu, která můžete použít a kombinovat:

Microsoft Defender s Microsoft Intune – Když integrujete Microsoft Defender for Endpoint s Intune, můžete pomocí Centra pro správu Intune nakonfigurovat Defender pro koncový bod na zařízeních spravovaných službou Intune, zobrazit data hrozeb a doporučení z Defenderu a pak tyto problémy napravit. Můžete také použít scénář správy zabezpečení Defender na koncových bodech, který umožňuje použití zásad Intune ke správě konfigurací Defenderu na zařízeních, která nejsou zaregistrovaná v Intune.

Microsoft Sentinel – Microsoft Sentinel je řešení pro správu událostí (SIEM) nativní pro cloud, které pomáhá odhalit sofistikované hrozby a rychle na ně reagovat.

S datovým skladem Intune můžete odesílat data správy zařízení a aplikací do nástrojů pro vytváření sestav pro inteligentní filtrování výstrah, které snižují šum. Mezi možnosti patří připojení k datovému skladu pomocí Power BI a použití řešení SIEM prostřednictvím vlastního klienta OData.

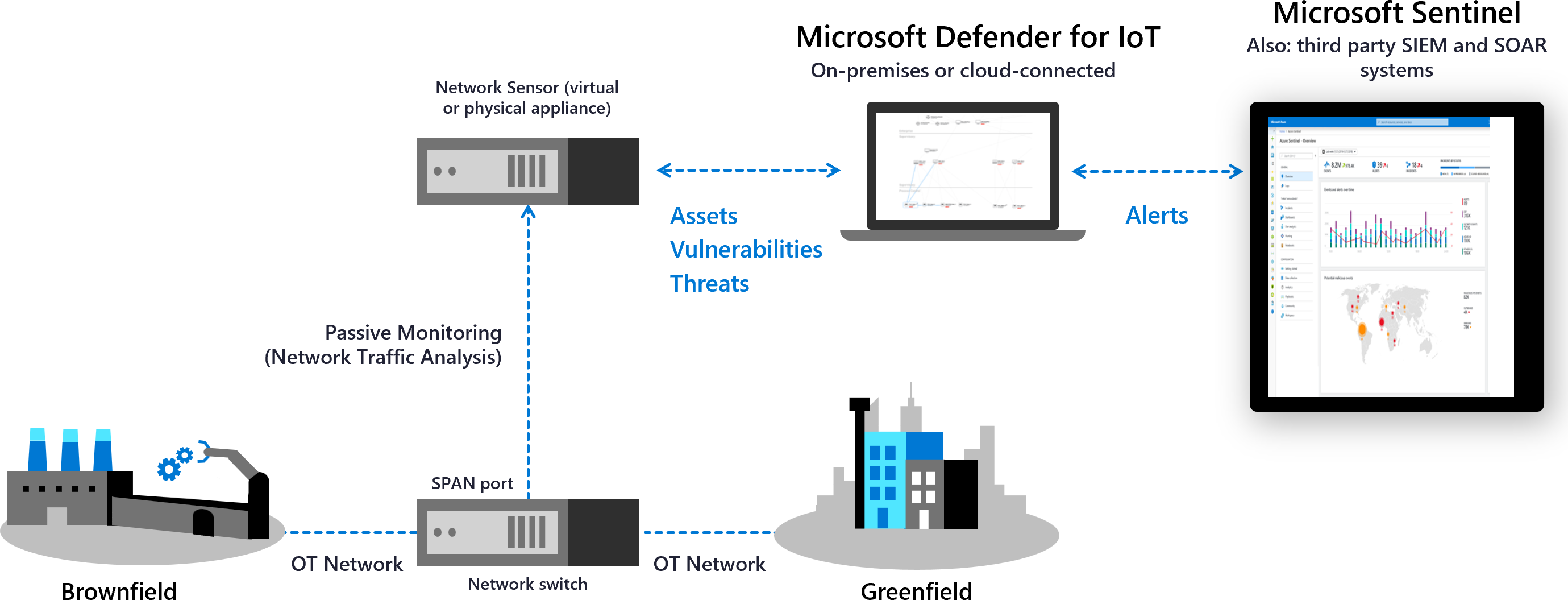

nulová důvěra (Zero Trust) a sítě OT

Microsoft Defender for IoT je jednotné řešení zabezpečení vytvořené speciálně pro identifikaci zařízení, ohrožení zabezpečení a hrozeb napříč sítěmi IoT a operační technologie (OT). Pomocí defenderu pro IoT můžete použít zabezpečení v celém prostředí IoT/OT, včetně existujících zařízení, která nemusí mít integrované agenty zabezpečení.

Sítě OT se často liší od tradiční infrastruktury IT a potřebují specializovaný přístup k nulové důvěryhodnosti. Systémy OT používají jedinečné technologie s proprietárními protokoly a mohou zahrnovat stárnoucí platformy s omezeným připojením a napájením, konkrétními bezpečnostními požadavky a jedinečnými expozicemi fyzickým útokům.

Defender pro IoT podporuje principy nulové důvěryhodnosti tím, že řeší problémy specifické pro OT, například:

- Pomáhá řídit vzdálená připojení k vašim systémům OT.

- Pomoc s revizí a snížením propojení mezi závislými systémy.

- Vyhledání kritických bodů selhání ve vaší síti

Nasaďte senzory sítě Defender for IoT, abyste mohli zjišťovat zařízení a provoz a sledovat ohrožení zabezpečení specifická pro OT. Segmentujte senzory do lokalit a zón ve vaší síti, abyste mohli monitorovat provoz mezi zónami, a postupujte podle kroků pro zmírnění rizik založených na programu Defender for IoT, abyste snížili riziko napříč prostředím OT. Defender pro IoT pak nepřetržitě monitoruje vaše zařízení za neobvyklé nebo neoprávněné chování.

Integrace s služby Microsoft, jako je Microsoft Sentinel a další partnerské služby, včetně systémů SIEM a lístků, pro sdílení dat Defenderu pro IoT ve vaší organizaci.

Další informace naleznete v tématu:

- nulová důvěra (Zero Trust) a sítě OT

- Monitorování sítí OT pomocí principů nulová důvěra (Zero Trust)

- Zkoumání incidentů Defenderu pro IoT pomocí Microsoft Sentinelu

Produkty popsané v této příručce

Microsoft Azure

Microsoft 365

Microsoft Defender for Endpoint

Závěr

Přístup nulová důvěra (Zero Trust) může výrazně posílit stav zabezpečení vašich zařízení a koncových bodů. Pokud potřebujete další informace nebo pomoc s implementací, obraťte se na tým úspěchu zákazníka nebo si přečtěte další kapitoly této příručky, které zahrnují všechny pilíře nulová důvěra (Zero Trust).

Přečtěte si další informace o implementaci ucelené strategie nulové důvěryhodnosti pro:

Série průvodce nasazením nulová důvěra (Zero Trust)