Adresser falske positive/negativer i Microsoft Defender for Endpoint

Gælder for:

- Defender for Endpoint Plan 1

- Defender for Endpoint Plan 2

- Microsoft Defender Antivirus

Platforme

- Windows

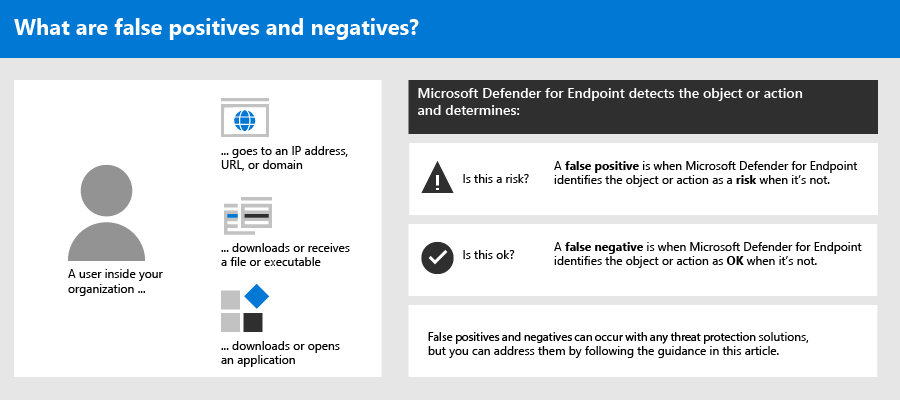

I løsninger til beskyttelse af slutpunkter er en falsk positiv en enhed, f.eks. en fil eller en proces, der blev registreret og identificeret som skadelig, selvom enheden faktisk ikke er en trussel. Et falsk negativt element er et objekt, der ikke blev registreret som en trussel, selvom det rent faktisk er skadeligt. Falske positiver/negativer kan forekomme med enhver trusselsbeskyttelsesløsning, herunder Defender for Endpoint.

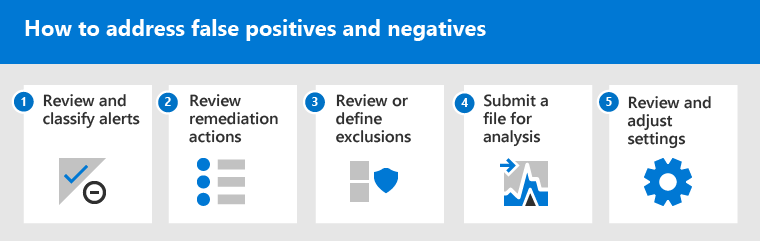

Heldigvis kan der tages skridt til at løse og reducere denne type problemer. Hvis du får vist falske positiver/negativer med Defender for Endpoint, kan dine sikkerhedshandlinger tage skridt til at løse dem ved hjælp af følgende proces:

- Gennemse og klassificer beskeder

- Gennemse afhjælpningshandlinger, der er foretaget

- Gennemse og definer udeladelser

- Send en enhed til analyse

- Gennemse og juster dine indstillinger for trusselsbeskyttelse

Du kan få hjælp, hvis du stadig har problemer med falske positiver/negativer, når du har udført de opgaver, der er beskrevet i denne artikel. Se Har du stadig brug for hjælp?

Bemærk!

Denne artikel er beregnet som vejledning til sikkerhedsoperatorer og sikkerhedsadministratorer, der bruger Defender for Endpoint.

Del 1: Gennemse og klassificer beskeder

Hvis du får vist en besked , der er opstået, fordi noget er registreret som ondsindet eller mistænkeligt, og det ikke bør være det, kan du undertrykke beskeden for den pågældende enhed. Du kan også undertrykke beskeder, der ikke nødvendigvis er falske positiver, men som ikke er vigtige. Vi anbefaler, at du også klassificerer beskeder.

Administration af dine beskeder og klassificering af true/false-positive hjælper med at oplære din løsning til trusselsbeskyttelse og kan reducere antallet af falske positiver eller falske negativer over tid. Hvis du tager disse trin, hjælper det også med at reducere støj i din kø, så dit sikkerhedsteam kan fokusere på arbejdselementer med højere prioritet.

Find ud af, om en besked er nøjagtig

Før du klassificerer eller undertrykker en besked, skal du afgøre, om beskeden er nøjagtig, falsk positiv eller godartet.

Vælg Hændelser & beskeder i navigationsruden i Microsoft Defender portal, og vælg derefter Beskeder.

Vælg en besked for at få vist flere oplysninger om den. Hvis du vil have hjælp til denne opgave, skal du se Gennemse beskeder i Defender for Endpoint.

Afhængigt af beskedstatus skal du udføre de trin, der er beskrevet i følgende tabel:

Beskedstatus Sådan gør du Beskeden er nøjagtig Tildel beskeden, og undersøg den derefter yderligere. Beskeden er falsk positiv 1. Klassificer beskeden som falsk positiv.

2. Ignorer advarslen.

3. Opret en indikator for Microsoft Defender for Endpoint.

4. Send en fil til Microsoft til analyse.Beskeden er nøjagtig, men godartet (uvæsentlig) Klassificer beskeden som en sand positiv, og skjul derefter beskeden.

Klassificer en besked

Beskeder kan klassificeres som falske positiver eller sande positiver på portalen Microsoft Defender. Klassificering af beskeder hjælper med at oplære Defender for Endpoint, så du over tid får vist flere sande beskeder og færre falske beskeder.

Vælg Hændelser & beskeder i Microsoft Defender portal i navigationsruden, vælg Beskeder, og vælg derefter en besked.

Vælg Administrer besked for den valgte besked. Der åbnes en pop op-rude.

I afsnittet Administrer besked skal du i feltet Klassificering klassificere beskeden (Sand positiv, Oplysende, forventet aktivitet eller Falsk positiv).

Tip

Du kan finde flere oplysninger om, hvordan du undertrykker beskeder, under Administrer Defender for Endpoint-beskeder. Og hvis din organisation bruger en SIEM-server (Security Information And Event Management), skal du også definere en undertrykkelsesregel der.

Skjul en besked

Hvis du har beskeder, der enten er falske positiver, eller som er sande positive, men for uvæsentlige hændelser, kan du undertrykke disse beskeder i Microsoft Defender XDR. Undertrykkelse af beskeder hjælper med at reducere støj i din kø.

Vælg Hændelser & beskeder i navigationsruden i Microsoft Defender portal, og vælg derefter Beskeder.

Vælg en besked, som du vil undertrykke, for at åbne ruden Detaljer .

I ruden Detaljer skal du vælge ellipsen (...) og derefter Oprette regel for undertrykkelse.

Angiv alle indstillingerne for undertrykkelsesreglen, og vælg derefter Gem.

Tip

Har du brug for hjælp til undertrykkelsesregler? Se Undertryk en besked, og opret en ny undertrykkelsesregel.

Del 2: Gennemse afhjælpningshandlinger

Afhjælpningshandlinger, f.eks. afsendelse af en fil for at sætte en proces i karantæne eller stoppe en proces, udføres på enheder (f.eks. filer), der registreres som trusler. Flere typer afhjælpningshandlinger forekommer automatisk gennem automatiseret undersøgelse og Microsoft Defender Antivirus:

- Sæt en fil i karantæne

- Fjern en registreringsdatabasenøgle

- Dræb en proces

- Stop en tjeneste

- Deaktiver en driver

- Fjern en planlagt opgave

Andre handlinger, f.eks. start af en antivirusscanning eller indsamling af en undersøgelsespakke, forekommer manuelt eller via Live Response. Handlinger, der udføres via Live Response, kan ikke fortrydes.

Når du har gennemset dine beskeder, er dit næste trin at gennemse afhjælpningshandlinger. Hvis der blev udført nogen handlinger som følge af falske positiver, kan du fortryde de fleste typer afhjælpningshandlinger. Du kan især:

- Gendan en karantænefil fra Løsningscenter

- Fortryd flere handlinger på én gang

- Fjern en fil fra karantæne på tværs af flere enheder. og

- Gendan fil fra karantæne

Når du er færdig med at gennemse og fortryde handlinger, der er udført som følge af falske positiver, skal du fortsætte med at gennemse eller definere undtagelser.

Gennemse fuldførte handlinger

På Microsoft Defender-portalen skal du vælge Handlinger & indsendelser og derefter vælge Løsningscenter.

Vælg fanen Oversigt for at få vist en liste over udførte handlinger.

Vælg et element for at få vist flere oplysninger om den afhjælpningshandling, der blev udført.

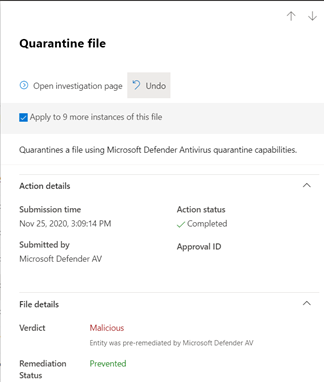

Gendan en karantænefil fra Løsningscenter

På Microsoft Defender-portalen skal du vælge Handlinger & indsendelser og derefter vælge Løsningscenter.

Vælg en handling, du vil fortryde, under fanen Oversigt .

Vælg Fortryd i pop op-ruden. Hvis handlingen ikke kan fortrydes med denne metode, kan du ikke se knappen Fortryd . Du kan få mere at vide under Fortryd fuldførte handlinger.

Fortryd flere handlinger på én gang

På Microsoft Defender-portalen skal du vælge Handlinger & indsendelser og derefter vælge Løsningscenter.

Vælg de handlinger, du vil fortryde, under fanen Oversigt .

I pop op-vinduet i højre side af skærmen skal du vælge Fortryd.

Fjern en fil fra karantæne på tværs af flere enheder

På Microsoft Defender-portalen skal du vælge Handlinger & indsendelser og derefter vælge Løsningscenter.

Under fanen Historik skal du vælge en fil med handlingstypen Karantænefil.

I ruden til højre på skærmen skal du vælge Anvend på X flere forekomster af denne fil og derefter vælge Fortryd.

Gennemse karantænemeddelelser

Vælg Exchange-meddelelsessporing under Mail & samarbejde i Microsoft Defender portal.

Vælg en meddelelse for at få vist detaljer.

Gendan fil fra karantæne

Du kan annullere og fjerne en fil fra karantæne, hvis du har fastslået, at den er ren efter en undersøgelse. Kør følgende kommando på hver enhed, hvor filen blev sat i karantæne.

Åbn kommandoprompten som administrator på enheden:

- Gå til Start, og skriv cmd.

- Højreklik på Kommandoprompt, og vælg Kør som administrator.

Skriv følgende kommando, og tryk på Enter:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllVigtigt!

I nogle scenarier kan ThreatName vises som

EUS:Win32/CustomEnterpriseBlock!cl. Defender for Endpoint gendanner alle brugerdefinerede blokerede filer, der er sat i karantæne på denne enhed inden for de sidste 30 dage. En fil, der er sat i karantæne som en potentiel netværkstrussel, kan muligvis ikke genoprettes. Hvis en bruger forsøger at gendanne filen efter karantæne, er filen muligvis ikke tilgængelig. Dette kan skyldes, at systemet ikke længere har netværkslegitimationsoplysninger for at få adgang til filen. Dette er typisk et resultat af en midlertidig logon på et system eller en delt mappe, og adgangstokens er udløbet.I ruden til højre på skærmen skal du vælge Anvend på X flere forekomster af denne fil og derefter vælge Fortryd.

Del 3: Gennemse eller definer udeladelser

Forsigtighed

Før du definerer en udeladelse, skal du gennemse de detaljerede oplysninger under Administrer udeladelser for Microsoft Defender for Endpoint og Microsoft Defender Antivirus. Vær opmærksom på, at enhver udeladelse, der er defineret, sænker dit beskyttelsesniveau.

En udeladelse er en enhed, f.eks. en fil eller URL-adresse, som du angiver som en undtagelse til afhjælpningshandlinger. Den udeladte enhed kan stadig registreres, men der udføres ingen afhjælpningshandlinger på den pågældende enhed. Dvs. at den registrerede fil eller proces ikke stoppes, sendes i karantæne, fjernes eller på anden måde ændres af Microsoft Defender for Endpoint.

Hvis du vil definere udeladelser på tværs af Microsoft Defender for Endpoint, skal du udføre følgende opgaver:

- Definer udeladelser for Microsoft Defender Antivirus

- Opret "tillad"-indikatorer for Microsoft Defender for Endpoint

Bemærk!

Microsoft Defender Antivirus-undtagelser gælder kun for antivirusbeskyttelse og ikke på tværs af andre Microsoft Defender for Endpoint egenskaber. Hvis du vil udelade filer bredt, skal du bruge udeladelser for Microsoft Defender Antivirus og brugerdefinerede indikatorer for Microsoft Defender for Endpoint.

Procedurerne i dette afsnit beskriver, hvordan du definerer udeladelser og indikatorer.

Undtagelser for Microsoft Defender Antivirus

Generelt bør du ikke behøver at definere undtagelser for Microsoft Defender Antivirus. Sørg for, at du definerer udeladelser sparsomt, og at du kun inkluderer de filer, mapper, processer og procesåbnede filer, der resulterer i falske positiver. Derudover skal du sørge for regelmæssigt at gennemse dine definerede undtagelser. Vi anbefaler, at du bruger Microsoft Intune til at definere eller redigere dine antivirusudeladelser. Du kan dog bruge andre metoder, f.eks. Gruppepolitik (se Administrer Microsoft Defender for Endpoint.

Tip

Har du brug for hjælp til antivirusudeladelser? Se Konfigurer og valider udeladelser for Microsoft Defender Antivirus.

Brug Intune til at administrere antivirusudeladelser (for eksisterende politikker)

Vælg Endpoint security>Antivirusi Microsoft Intune Administration, og vælg derefter en eksisterende politik. (Hvis du ikke har en eksisterende politik, eller du vil oprette en ny politik, skal du gå til Brug Intune til at oprette en ny antiviruspolitik med udeladelser).

Vælg Egenskaber, og vælg Rediger ud for Konfigurationsindstillinger.

Udvid Microsoft Defender Antivirus Exclusions, og angiv derefter dine udeladelser.

-

Udeladte filtypenavne er undtagelser, som du definerer efter filtypenavn. Disse filtypenavne gælder for alle filnavne, der har det definerede filtypenavn uden filstien eller mappen. Adskil hver filtype på listen skal være adskilt med et

|tegn. Det kunne f.eks. værelib|obj. Du kan få flere oplysninger under ExcludedExtensions. -

Udeladte URL-adresser er undtagelser, som du definerer efter deres placering (sti). Disse typer undtagelser kaldes også fil- og mappeudeladelser. Adskil hver sti på listen med et

|tegn. Det kunne f.eks. væreC:\Example|C:\Example1. Du kan få flere oplysninger under ExcludedPaths. -

Ekskluderede processer er udeladelser for filer, der er åbnet af bestemte processer. Adskil hver filtype på listen med et

|tegn. Det kunne f.eks. væreC:\Example. exe|C:\Example1.exe. Disse udeladelser er ikke til de faktiske processer. Hvis du vil udelade processer, kan du bruge fil- og mappeudeladelser. Du kan få flere oplysninger i ExcludedProcesses.

-

Udeladte filtypenavne er undtagelser, som du definerer efter filtypenavn. Disse filtypenavne gælder for alle filnavne, der har det definerede filtypenavn uden filstien eller mappen. Adskil hver filtype på listen skal være adskilt med et

Vælg Gennemse + gem, og vælg derefter Gem.

Brug Intune til at oprette en ny antiviruspolitik med udeladelser

I Microsoft Intune Administration skal du vælge Endpoint security>Antivirus>+ Create Policy.

Vælg en platform (f.eks. Windows 10, Windows 11 og Windows Server).

For Profil skal du vælge Microsoft Defender Antivirus-udeladelser og derefter vælge Opret.

På trinnet Opret profil skal du angive et navn og en beskrivelse til profilen og derefter vælge Næste.

Angiv dine antivirusudeladelser under fanen Konfigurationsindstillinger , og vælg derefter Næste.

-

Udeladte filtypenavne er undtagelser, som du definerer efter filtypenavn. Disse filtypenavne gælder for alle filnavne, der har det definerede filtypenavn uden filstien eller mappen. Adskil hver filtype på listen med et

|tegn. Det kunne f.eks. værelib|obj. Du kan få flere oplysninger under ExcludedExtensions. -

Udeladte URL-adresser er undtagelser, som du definerer efter deres placering (sti). Disse typer undtagelser kaldes også fil- og mappeudeladelser. Adskil hver sti på listen med et

|tegn. Det kunne f.eks. væreC:\Example|C:\Example1. Du kan få flere oplysninger under ExcludedPaths. -

Ekskluderede processer er udeladelser for filer, der er åbnet af bestemte processer. Adskil hver filtype på listen med et

|tegn. Det kunne f.eks. væreC:\Example. exe|C:\Example1.exe. Disse udeladelser er ikke til de faktiske processer. Hvis du vil udelade processer, kan du bruge fil- og mappeudeladelser. Du kan få flere oplysninger i ExcludedProcesses.

-

Udeladte filtypenavne er undtagelser, som du definerer efter filtypenavn. Disse filtypenavne gælder for alle filnavne, der har det definerede filtypenavn uden filstien eller mappen. Adskil hver filtype på listen med et

Hvis du bruger områdekoder i din organisation under fanen Områdekoder , skal du angive områdekoder for den politik, du opretter. (Se Områdekoder).

Under fanen Tildelinger skal du angive de brugere og grupper, som politikken skal anvendes på, og derefter vælge Næste. Hvis du har brug for hjælp til tildelinger, skal du se Tildel bruger- og enhedsprofiler i Microsoft Intune.

Gennemse indstillingerne under fanen Gennemse + opret , og vælg derefter Opret.

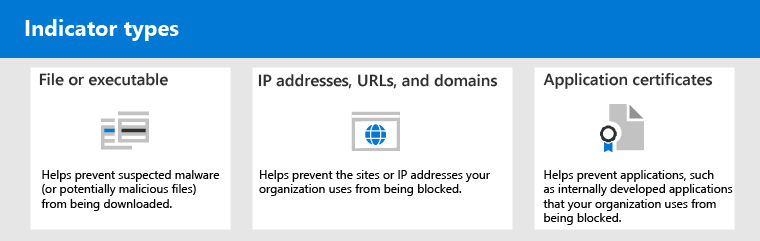

Indikatorer for Defender for Endpoint

Indikatorer (specifikt indikatorer for kompromitteret eller IoCs) gør det muligt for dit sikkerhedsteam at definere registrering, forebyggelse og udeladelse af enheder. Du kan f.eks. angive, at visse filer skal udelades fra scanninger og afhjælpningshandlinger i Microsoft Defender for Endpoint. Eller indikatorer kan bruges til at generere beskeder for bestemte filer, IP-adresser eller URL-adresser.

Hvis du vil angive objekter som undtagelser for Defender for Endpoint, skal du oprette "tillad"-indikatorer for disse objekter. Sådanne "tillad"-indikatorer gælder for næste generations beskyttelse og automatiseret undersøgelse & afhjælpning.

Der kan oprettes "Tillad"-indikatorer for:

Indikatorer for filer

Når du opretter en "tillad"-indikator for en fil, f.eks. en eksekverbar fil, hjælper det med at forhindre, at filer, som din organisation bruger, blokeres. Filer kan indeholde pe-filer (portable executable), f.eks .exe . og .dll filer.

Før du opretter indikatorer for filer, skal du kontrollere, at følgende krav er opfyldt:

- Microsoft Defender Antivirus er konfigureret med cloudbaseret beskyttelse aktiveret (se Administrer skybaseret beskyttelse)

- Antimalware-klientversionen er 4.18.1901.x eller nyere

- Enheder kører Windows 10, version 1703 eller nyere eller Windows 11. Windows Server 2012 R2 og Windows Server 2016 med den moderne samlede løsning i Defender for Endpoint eller Windows Server 2019 eller Windows Server 2022

- Funktionen Bloker eller tillad er slået til

Indikatorer for IP-adresser, URL-adresser eller domæner

Når du opretter en "tillad"-indikator for en IP-adresse, EN URL-adresse eller et domæne, hjælper det med at forhindre, at de websteder eller IP-adresser, din organisation bruger, blokeres.

Før du opretter indikatorer for IP-adresser, URL-adresser eller domæner, skal du kontrollere, at følgende krav er opfyldt:

- Netværksbeskyttelse i Defender for Endpoint er aktiveret i blokeringstilstand (se Aktivér netværksbeskyttelse)

- Antimalware-klientversionen er 4.18.1906.x eller nyere

- Enheder kører Windows 10, version 1709 eller nyere eller Windows 11

Brugerdefinerede netværksindikatorer er slået til i Microsoft Defender XDR. Du kan få mere at vide under Avancerede funktioner.

Indikatorer for programcertifikater

Når du opretter en "tillad"-indikator for et programcertifikat, hjælper det med at forhindre, at programmer, f.eks. internt udviklede programmer, som din organisation bruger, blokeres.

.CER eller .PEM filtypenavne understøttes.

Før du opretter indikatorer for programcertifikater, skal du kontrollere, at følgende krav er opfyldt:

- Microsoft Defender Antivirus er konfigureret med cloudbaseret beskyttelse aktiveret (se Administrer skybaseret beskyttelse

- Antimalware-klientversionen er 4.18.1901.x eller nyere

- Enheder kører Windows 10, version 1703 eller nyere eller Windows 11. Windows Server 2012 R2 og Windows Server 2016 med den moderne samlede løsning i Defender for Endpoint eller Windows Server 2019 eller Windows Server 2022

- Definitioner på beskyttelse af virus og trusler er opdaterede

Tip

Når du opretter indikatorer, kan du definere dem én for én eller importere flere elementer på én gang. Husk, at der er en grænse på 15.000 indikatorer for en enkelt lejer. Og du skal muligvis indsamle visse oplysninger først, f.eks. oplysninger om filhash. Sørg for at gennemse forudsætningerne, før du opretter indikatorer.

Del 4: Send en fil til analyse

Du kan sende enheder, f.eks. filer og filløse registreringer, til Microsoft til analyse. Microsofts sikkerhedsforskere analyserer alle indsendelser, og deres resultater hjælper med at informere Defender for Endpoint Threat Protection-funktioner. Når du logger på indsendelseswebstedet, kan du spore dine indsendelser.

Send en fil til analyse

Hvis du har en fil, der enten fejlagtigt blev registreret som skadelig eller blev overset, skal du følge disse trin for at sende filen til analyse.

Gennemse retningslinjerne her: Send filer til analyse.

Indsend filer i Defender for Endpoint, eller besøg webstedet for Microsoft Sikkerhedsviden indsendelse, og send dine filer.

Send en filløs registrering til analyse

Hvis noget blev registreret som malware baseret på funktionsmåde, og du ikke har en fil, kan du sende filen Mpsupport.cab til analyse. Du kan hente .cab-filen ved hjælp af værktøjet Microsoft Malware Protection Command-Line Utility (MPCmdRun.exe) på Windows 10 eller Windows 11.

Gå til

C:\ProgramData\Microsoft\Windows Defender\Platform\<version>, og kørMpCmdRun.exederefter som administrator.Skriv

mpcmdrun.exe -GetFiles, og tryk derefter på Enter.Der oprettes en .cab fil, der indeholder forskellige diagnosticeringslogge. Filens placering er angivet i outputtet fra kommandoprompten. Som standard er

C:\ProgramData\Microsoft\Microsoft Defender\Support\MpSupportFiles.cabplaceringen .Gennemse retningslinjerne her: Send filer til analyse.

Besøg webstedet for Microsoft Sikkerhedsviden indsendelse (https://www.microsoft.com/wdsi/filesubmission), og send dine .cab filer.

Hvad sker der, når en fil er sendt?

Din indsendelse scannes straks af vores systemer for at give dig den seneste bestemmelse, selv før en analytiker begynder at håndtere din sag. Det er muligt, at en fil allerede er sendt og behandlet af en analytiker. I disse tilfælde træffes der hurtigt en afgørelse.

For indsendelser, der ikke allerede er behandlet, prioriteres de til analyse på følgende måde:

- Udbredt filer med potentiale til at påvirke et stort antal computere får en højere prioritet.

- Godkendte kunder, især virksomhedskunder med gyldige Software Assurance-id'er (SAID'er), får en højere prioritet.

- Indsendelser, der er markeret som høj prioritet af SAID-indehavere, får øjeblikkelig opmærksomhed.

Hvis du vil søge efter opdateringer vedrørende din indsendelse, skal du logge på webstedet for Microsoft Sikkerhedsviden indsendelse.

Tip

Du kan få mere at vide under Send filer til analyse.

Del 5: Gennemse og juster dine indstillinger for trusselsbeskyttelse

Defender for Endpoint tilbyder en lang række muligheder, herunder muligheden for at finjustere indstillinger for forskellige funktioner og funktioner. Hvis du får mange falske positiver, skal du sørge for at gennemse din organisations indstillinger for trusselsbeskyttelse. Du skal muligvis foretage nogle justeringer af:

- Skybaseret beskyttelse

- Afhjælpning af potentielt uønskede programmer

- Automatiseret undersøgelse og afhjælpning

Skybaseret beskyttelse

Kontrollér dit skybaserede beskyttelsesniveau for Microsoft Defender Antivirus. Skybaseret beskyttelse er som standard angivet til Ikke konfigureret. Vi anbefaler dog, at du aktiverer den. Hvis du vil vide mere om konfiguration af din skybaserede beskyttelse, skal du se Slå cloudbeskyttelse til i Microsoft Defender Antivirus.

Du kan bruge Intune eller andre metoder, f.eks. Gruppepolitik, til at redigere eller angive dine skybaserede beskyttelsesindstillinger.

Se Slå skybeskyttelse til i Microsoft Defender Antivirus.

Afhjælpning af potentielt uønskede programmer

Potentielt uønskede programmer (PUA) er en kategori af software, der kan få enheder til at køre langsomt, vise uventede annoncer eller installere anden software, der kan være uventet eller uønsket. Eksempler på PUA omfatter reklame software, bundling software, og undvigelse software, der fungerer anderledes med sikkerhedsprodukter. Selvom PUA ikke betragtes som malware, er nogle typer software PUA baseret på deres adfærd og omdømme.

Hvis du vil vide mere om PUA, skal du se Registrer og bloker potentielt uønskede programmer.

Afhængigt af de apps, din organisation bruger, får du muligvis falske positiver som følge af dine indstillinger for PUA-beskyttelse. Hvis det er nødvendigt, kan du overveje at køre PUA-beskyttelse i overvågningstilstand i et stykke tid eller anvende PUA-beskyttelse på et undersæt af enheder i din organisation. PUA-beskyttelse kan konfigureres til Microsoft Edge-browseren og til Microsoft Defender Antivirus.

Vi anbefaler, at du bruger Intune til at redigere eller angive indstillinger for PUA-beskyttelse. Du kan dog bruge andre metoder, f.eks. Gruppepolitik.

Se Konfigurer PUA-beskyttelse i Microsoft Defender Antivirus.

Automatiseret undersøgelse og afhjælpning

Automatiserede funktioner til undersøgelse og afhjælpning (AIR) er designet til at undersøge beskeder og straks træffe foranstaltninger til at løse brud. Når beskeder udløses, og der køres en automatisk undersøgelse, genereres der en dom for hvert bevis, der undersøges. Dommene kan være Ondsindede, Mistænkelige eller Ingen trusler fundet.

Afhængigt af det automatiseringsniveau , der er angivet for din organisation og andre sikkerhedsindstillinger, udføres afhjælpningshandlinger på artefakter, der anses for at være skadelige eller mistænkelige. I nogle tilfælde sker afhjælpningshandlinger automatisk. i andre tilfælde udføres afhjælpningshandlinger manuelt eller kun efter godkendelse af dit team for sikkerhedshandlinger.

- Få mere at vide om automatiseringsniveauer. og derefter

- Konfigurer AIR-funktioner i Defender for Endpoint.

Vigtigt!

Vi anbefaler, at du bruger Fuld automatisering til automatiseret undersøgelse og afhjælpning. Slå ikke disse egenskaber fra på grund af et falsk positivt. Brug i stedet "tillad"-indikatorer til at definere undtagelser og sørge for, at automatisk undersøgelse og afhjælpning er indstillet til automatisk at udføre relevante handlinger. Hvis du følger denne vejledning , hjælper det med at reducere antallet af beskeder, som sikkerhedsteamet skal håndtere.

Har du stadig brug for hjælp?

Hvis du har gennemgået alle trinnene i denne artikel og stadig har brug for hjælp, skal du kontakte teknisk support.

Vælg spørgsmålstegnet (?) i øverste højre hjørne i Microsoft Defender-portalen, og vælg derefter Microsoft support.

Beskriv dit problem i vinduet Supportassistent , og send derefter din meddelelse. Herfra kan du åbne en serviceanmodning.

Se også

- Administrer Defender for Endpoint

- Administrer udeladelser for Microsoft Defender for Endpoint og Microsoft Defender Antivirus

- Oversigt over Microsoft Defender portal

- Microsoft Defender for Endpoint på Mac

- Microsoft Defender for Endpoint på Linux

- Konfigurer Microsoft Defender for Endpoint på iOS-funktioner

- Konfigurer Defender for Endpoint på Android-funktioner

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.