Schützen von Netzwerken mit Zero Trust

![]()

Big Data bietet neue Möglichkeiten, neue Erkenntnisse zu gewinnen und einen Wettbewerbsvorteil zu erzielen. Wir bewegen uns fort von einer Zeit, in der Netzwerke klar definiert und in der Regel spezifisch für einen bestimmten Standort waren. Die Cloud, mobile Geräte und andere Endpunkte erweitern die Grenzen und ändern das Paradigma. Jetzt gibt es nicht unbedingt ein eigenständiges/definiertes Netzwerk, das geschützt werden soll. Stattdessen gibt es ein großes Portfolio von Geräten und Netzwerken, die alle mit der Cloud verknüpft sind.

Anstatt alles hinter der Unternehmensfirewall als sicher anzunehmen, geht eine End-to-End-Zero Trust-Strategie davon aus, dass Sicherheitsverletzungen unvermeidbar sind. Das bedeutet, dass Sie jede Anforderung so überprüfen müssen, als ob sie aus einem nicht kontrollierten Netzwerk stammt.-Identitätsverwaltung spielt dabei eine entscheidende Rolle.

In dem Zero Trust-Modell gibt es drei wichtige Ziele, wenn es um die Sicherung Ihrer Netzwerke geht:

Seien Sie bereit, Angriffe zu behandeln, bevor sie auftreten.

Minimieren Sie das Ausmaß der Beschädigungen und wie schnell sie sich ausbreiten.

Erhöhen Sie die Schwierigkeiten, Ihren Cloud-Fußabdruck zu gefährden.

Um dies zu ermöglichen, befolgen wir drei Zero Trust Prinzipien:

Explizit überprüfen. Authentifizieren und autorisieren Sie immer anhand aller verfügbaren Datenpunkte, einschließlich der Benutzeridentität, des Standorts, des Gerätestatus, des Diensts oder der Arbeitslast, der Datenklassifizierung und der Anomalien.

Anwenden des Prinzips der geringstmöglichen Berechtigungen. Beschränken Sie den Benutzerzugriff mittels Just-In-Time und Just-Enough Access (JIT/JEA), risikobasierten adaptiven Richtlinien und Datenschutz, um sowohl Daten als auch Produktivität abzusichern.

Von Sicherheitsverletzungen ausgehen. Minimieren Sie den Auswirkungsgrad von Sicherheitsverletzungen und verhindern Sie Lateral Movement-Aktionen, indem Sie den Zugriff nach Netzwerk, Benutzern, Geräten und Anwendungserkennung segmentieren. Stellen Sie sicher, dass alle Sitzungen mit einer Ende-zu-Ende-Verschlüsselung abgehalten werden. Nutzen Sie Analysen, um Transparenz zu erlangen, die Erkennung von Bedrohungen voranzutreiben und Abwehrmaßnahmen zu verbessern.

Netzwerk-Bereitstellungsziele für Zero Trust

Bevor die meisten Organisationen mit Zero Trust beginnen, verfügen sie über Netzwerksicherheit, die durch Folgendes gekennzeichnet ist:

-

Wenige Netzwerksicherheitsumkreise und offene, flache Netzwerke.

-

Minimaler Bedrohungsschutz und statische Datenverkehrsfilterung.

-

Unverschlüsselter interner Datenverkehr.

|

Beim Implementieren eines End-to-End-Zero Trust-Frameworks zum Schützen von Netzwerken empfehlen wir Ihnen, sich zuerst auf diese anfänglichen Bereitstellungsziele zu konzentrieren: |

|

|

|

II. Bedrohungsschutz: Cloudnative Filterung und Schutz für bekannte Bedrohungen. III. Verschlüsselung: Der interne Benutzer-zu-App-Datenverkehr wird verschlüsselt. |

|

Konzentrieren Sie sich nach Abschluss dieser Schritte auf die folgenden zusätzlichen Bereitstellungsziele: |

|

|

|

VI. Verschlüsselung: Der gesamte Datenverkehr wird verschlüsselt. VII. Außerbetriebnahme der vorhandenen Netzwerksicherheitstechnologie |

Leitfaden für die Zero Trust-Bereitstellung

Dieser Leitfaden führt Sie durch die erforderlichen Schritte, um Ihre Netzwerke gemäß den Prinzipien eines Zero Trust-Sicherheitsframeworks zu schützen.

|

|

Anfängliche Bereitstellungsziele |

I. Netzwerksegmentierung: Viele Eingangs- bzw. Ausgangscloud-Mikroperimeter mit etwas Mikrosegmentierung

Organisationen sollten nicht nur über eine einzige große Pipe in ihr Netzwerk (ein- bzw. ausgehend) verfügen. Bei einem Zero Trust-Ansatz werden Netzwerke stattdessen in kleinere Inseln segmentiert, auf denen bestimmte Workloads enthalten sind. Jedes Segment verfügt über eigene Eingangs- und Ausgangssteuerungen, um den „Ausbreitungsradius“ des nicht autorisierten Datenzugriffs zu minimieren. Durch die Implementierung von softwaredefinierten Umkreisen mit präzisen Kontrollen erhöhen Sie die Schwierigkeiten für nicht autorisierte Akteure, sich im gesamten Netzwerk zu verbreiten, und verringern so die laterale Bewegung von Bedrohungen.

Es gibt keinen Architekturentwurf, der den Anforderungen aller Organisationen entspricht. Sie haben die Möglichkeit zwischen einigen gängigen Entwurfsmustern zum Segmentieren Ihres Netzwerks gemäß dem Zero Trust-Modell.

In diesem Bereitstellungsleitfaden führen wir Sie durch die Schritte zum Erreichen eines dieser Entwürfe: Mikrosegmentierung.

Mit der Mikrosegmentierung können Organisationen über einfache zentralisierte netzwerkbasierte Umkreisgrenzen hinaus zu einer umfassenden und verteilten Segmentierung über softwaredefinierte Mikroperimeter wechseln.

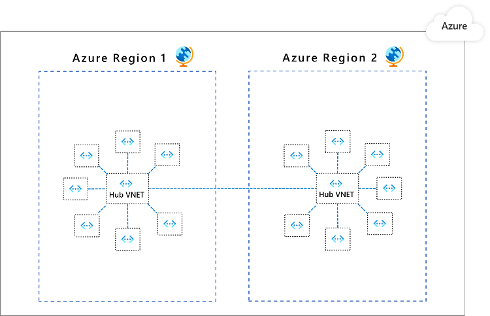

Anwendungen werden in verschiedene virtuelle Azure-Netzwerke (VNETs) partitioniert und über ein Hub-Spoke-Modell verbunden.

Führen Sie folgende Schritte aus:

Erstellen Sie dedizierte virtuelle Netzwerke für verschiedene Anwendungen bzw. Anwendungskomponenten.

Erstellen Sie ein zentrales VNET, um den Sicherheitsstatus für die App-übergreifende Konnektivität einzurichten und die App-VNETs in einer Hub-and-Spoke-Architektur zu verbinden.

Bereitstellen von Azure Firewall im Hub-VNET zum Überprüfen und Steuern des Datenverkehrs zwischen den VNETs.

II. Bedrohungsschutz: Cloudnativ filtern und vor bekannten Bedrohungen schützen

Cloudanwendungen, die Endpunkte für externe Umgebungen wie das Internet oder Ihren lokalen Speicherbedarf geöffnet haben, sind Angriffen aus diesen Umgebungen ausgesetzt. Daher ist es zwingend erforderlich, den Datenverkehr auf schädliche Nutzlasten oder Logik zu überprüfen.

Diese Arten von Bedrohungen lassen sich in zwei allgemeine Kategorien unterteilen:

Bekannte Angriffe. Bedrohungen, die von Ihrem Softwareanbieter oder der größeren Community entdeckt wurden. In solchen Fällen ist die Angriffssignatur verfügbar, und Sie müssen sicherstellen, dass jede Anforderung mit diesen Signaturen überprüft wird. Die Lösung besteht in der Möglichkeit, Ihre Erkennungs-Engine schnell mit neu identifizierten Angriffen zu aktualisieren.

Unbekannte Angriffe. Dies sind Bedrohungen, die nicht ganz mit bekannten Signaturen übereinstimmen. Diese Arten von Bedrohungen umfassen Zero-Day-Sicherheitsrisiken und ungewöhnliche Muster im Anforderungsdatenverkehr. Die Fähigkeit, solche Angriffe zu erkennen, hängt davon ab, wie gut Ihre Verteidigung weiß, was normal ist und was nicht. Ihre Verteidigung sollte ständig lernen und Muster aktualisieren, während sich Ihr Unternehmen (und der zugehörige Datenverkehr) weiterentwickelt.

Führen Sie die folgenden Schritte aus, um sich vor bekannten Bedrohungen zu schützen:

Schützen Sie für Endpunkte mit HTTP/S-Datenverkehr mithilfe von Azure Web Application Firewall (WAF) wie folgt:

Aktivieren des Standardregelsatzes oder des OWASP Top 10 Protection Rulesets zum Schutz vor bekannten Angriffen auf Webebene

Aktivieren sie den Botschutz-Regelsatz, um zu verhindern, dass böswillige Bots Informationen erfassen, Anmeldeinformationen verwenden usw.

Hinzufügen benutzerdefinierter Regeln zum Schutz vor spezifischen Bedrohungen für Ihr Unternehmen.

Sie können eine dieser beiden Optionen auswählen:

Schützen Sie alle Endpunkte (HTTP oder nicht) mit Azure Firewall für Threat Intelligence-basiertes Filtern auf Ebene 4:

III. Verschlüsselung: Interner Verkehr zwischen Benutzer*innen und Anwendung ist verschlüsselt

Das dritte anfängliche Ziel, auf das sie sich konzentrieren sollten, ist das Hinzufügen von Verschlüsselung, um sicherzustellen, dass der interne Benutzer-zu-App-Datenverkehr verschlüsselt wird.

Führen Sie folgende Schritte aus:

Erzwingen Sie die ausschließliche HTTPS-Kommunikation für Ihre Webanwendungen mit Internetverbindung, indem Sie HTTP-Datenverkehr mithilfe von Azure Front Door an HTTPS umleiten.

Verbinden Sie Remotemitarbeiter bzw. -partner mithilfe von Azure VPN Gateway mitMicrosoft Azure.

- Aktivieren Sie die Verschlüsselung für jeden Point-to-Site-Datenverkehr im Azure VPN Gateway-Dienst.

Greifen Sie mithilfe der verschlüsselten Kommunikation über Azure Bastion sicher auf Ihre virtuellen Azure-Computer zu.

Tipp

Erfahren Sie mehr über die Implementierung einer End-to-End Zero-Trust-Strategie für Anwendungen.

|

|

Zusätzliche Bereitstellungsziele |

IV. Netzwerksegmentierung: Vollständig verteilte Eingangs- bzw. Ausgangscloud-Mikroperimeter und tiefere Mikrosegmentierung

Nachdem Sie ihre ersten drei Ziele erreicht haben, besteht der nächste Schritt darin, Ihr Netzwerk weiter zu segmentieren.

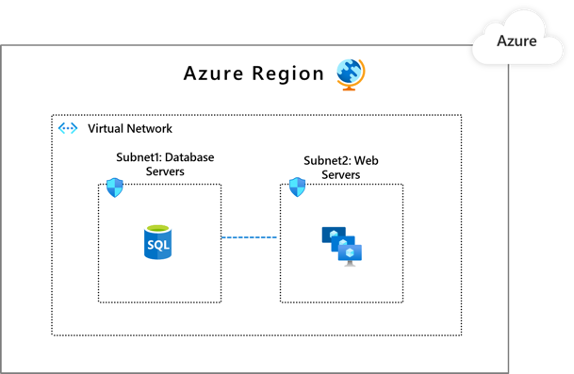

Partitionieren von App-Komponenten in verschiedene Subnetze

Führen Sie folgende Schritte aus:

Fügen Sie innerhalb des VNET Subnetze des virtuellen Netzwerks hinzu, damit diskrete Komponenten einer Anwendung über eigene Perimeter verfügen können.

Wenden Sie Regeln für Netzwerksicherheitsgruppen an, um nur Datenverkehr aus den Subnetzen zuzulassen, für die eine App-Unterkomponente als legitimes Kommunikationsentsprechungsproblem identifiziert wurde.

Segmentieren und Erzwingen der externen Grenzen

Führen Sie je nach Typ der Grenze die folgenden Schritte aus:

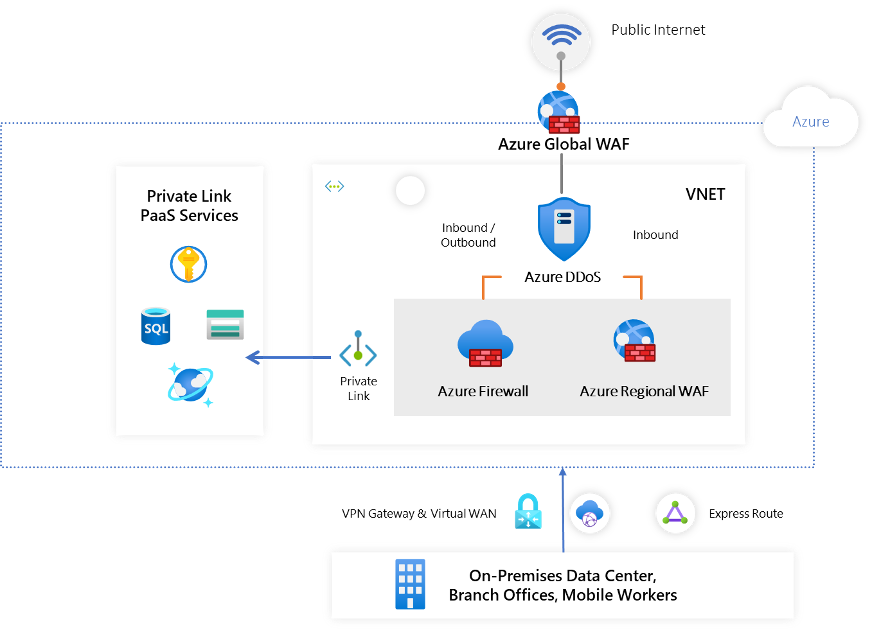

Internetgrenze

Wenn internetkonnektivität für Ihre Anwendung erforderlich ist, die über das Hub-VNET geroutet werden muss, aktualisieren Sie die Regeln für Netzwerksicherheitsgruppen im Hub-VNET, um Internetkonnektivität zuzulassen.

Aktivieren Sie Azure DDoS Protection Standard, um das Hub-VNET vor volumetrischen Netzwerkebenenangriffen zu schützen.

Wenn Ihre Anwendung HTTP/S-Protokolle verwendet, aktivieren Sie Azure Web Application Firewall zum Schutz vor Layer 7-Bedrohungen.

Lokale Grenze

Wenn Ihre App eine Verbindung mit Ihrem lokalen Rechenzentrum benötigt, verwenden Sie Azure ExpressRoute von Azure-VPN für die Konnektivität mit Ihrem Hub-VNET.

Konfigurieren Sie die Azure Firewall im Hub-VNET, um den Datenverkehr zu überprüfen und zu steuern.

PaaS-Dienstgrenze

- Wenn Sie von Azure bereitgestellte PaaS-Dienste (z. B. Azure Storage, Azure Cosmos DB oder Azure-Web-App) verwenden, verwenden Sie die PrivateLink-Konnektivitätsoption, um sicherzustellen, dass sich alle Datenaustausche im privaten IP-Adressraum befinden und der Datenverkehr nie das Microsoft-Netzwerk verlässt.

Tipp

Mehr Informationen über die Implementierung einer durchgängigen Zero-Trust-Strategie für Ihre Daten.

V. Bedrohungsschutz: Machine Learning-basierter Bedrohungsschutz und Filtern mit kontextbasierten Signalen

Aktivieren Sie für weiteren Schutz vor Bedrohungen Azure DDoS Protection Standard, um den Datenverkehr Ihrer in Azure gehosteten Anwendung ständig zu überwachen. Verwenden Sie ML-basierte Frameworks, um eine Baseline zu erstellen und volumetrische Datenverkehrsfluten zu erkennen sowie automatische Entschärfungen anzuwenden.

Führen Sie folgende Schritte aus:

Konfigurieren und Verwalten Sie den Azure DDoS Protection Standard.

Konfigurieren Sie Warnungen für DDoS-Schutzmetriken.

VI. Verschlüsselung: Der gesamte Verkehr ist verschlüsselt

Schließen Sie abschließend den Netzwerkschutz ab, indem Sie sicherstellen, dass der gesamte Datenverkehr verschlüsselt ist.

Führen Sie folgende Schritte aus:

Verschlüsseln Sie den Backend-Datenverkehr der Anwendung zwischen virtuellen Netzwerken.

Verschlüsseln Sie den Datenverkehr zwischen dem lokalen Standort und der Cloud:

Konfigurieren eines Site-to-Site-VPN über ExpressRoute-/Microsoft-Peering.

Konfigurieren des IPsec-Transportmodus für privates ExpressRoute-Peering.

VII. Außerbetriebnahme der vorhandenen Netzwerksicherheitstechnologie

Setzen Sie signaturbasierte NIDS/NIPS-Systeme (Network Intrusion Detection/Network Intrusion Prevention) und DLP (Network Data Leakage/Loss Prevention) nicht mehr ein.

Die großen Cloud-Dienstanbieter filtern bereits nach fehlerhaften Paketen und gängigen Angriffen auf Netzwerkebene, damit eine NIDS/NIPS-Lösung zur Erkennung dieser Angriffe nicht erforderlich ist. Außerdem werden herkömmliche NIDS/NIPS-Lösungen in der Regel durch signaturbasierte Ansätze (die als veraltet eingestuft werden) gesteuert und können von Angreifern problemlos umgangen werden, was in der Regel zu einer hohen Rate von falsch positiven Ergebnissen führt.

Netzwerkbasiertes DLP ist immer weniger effektiv bei der Erkennung von unbeabsichtigtem und vorsätzlichem Datenverlust. Der Grund hierfür ist, dass die meisten modernen Protokolle und Angreifer Verschlüsselung auf Netzwerkebene für die eingehende und ausgehende Kommunikation verwenden. Die einzige praktikable Problemumgehung dafür ist „SSL-Bridging“, das eine „autorisierte Man-in-the-Middle-Lösung“ bietet, die verschlüsselte Netzwerkverbindungen beendet und dann wiederherstellt. Der SSL-Bridging-Ansatz ist aufgrund des Grads an Vertrauen, das für den Partner, der die Lösung betreibt, und die verwendeten Technologien erforderlich ist, gegenstandslos geworden.

Basierend auf dieser Begründung empfehlen wir Ihnen, die Verwendung dieser älteren Netzwerksicherheitstechnologien einzustellen. Wenn Sie jedoch die Erfahrung gemacht haben, dass diese Technologien einen spürbaren Einfluss auf die Verhinderung und Erkennung echter Angriffe hatten, können Sie eine Portierung in Ihre Cloudumgebung in Betracht ziehen.

In diesem Leitfaden behandelte Produkte

Microsoft Azure

Virtuelle Netzwerke und Subnetze

Netzwerksicherheitsgruppen und Anwendungssicherheitsgruppen

Azure Web Application Firewall

Zusammenfassung

Das Schützen von Netzwerken ist von zentraler Bedeutung für eine erfolgreiche Zero Trust-Strategie. Weitere Informationen oder Hilfe bei der Implementierung finden Sie bei Ihrem Kundenerfolgsteam, oder lesen Sie die anderen Kapitel dieses Leitfadens, die alle Zero Trust-Säulen umfassen.

Die Leitfadenreihe für die Zero Trust-Bereitstellung