Überwachen von Azure AD B2C mit Azure Monitor

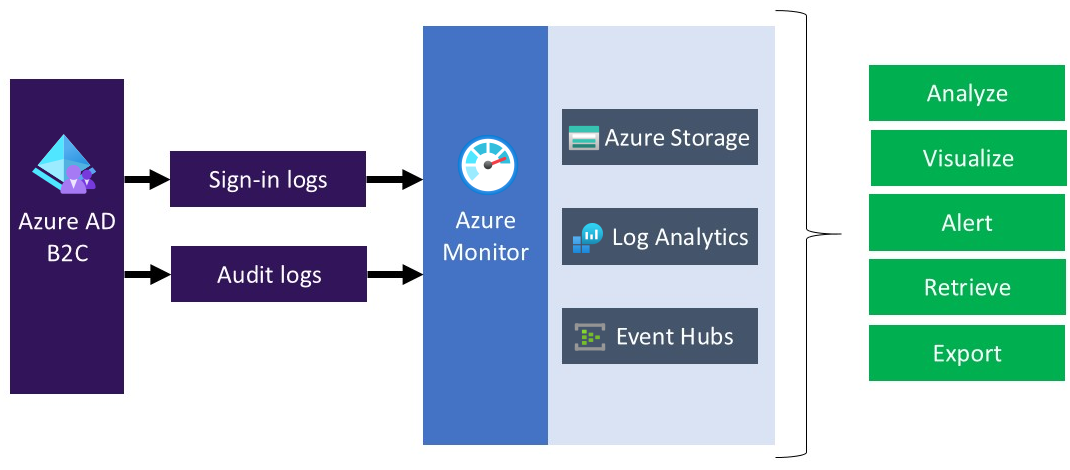

Verwenden Sie Azure Monitor, um Azure AD B2C-Protokolle (Azure Active Directory B2C) für die Anmeldung und Überwachung an verschiedene Überwachungslösungen weiterzuleiten. Sie können die Protokolle entweder zur langfristigen Verwendung speichern oder in SIEM-Drittanbietertools (Security Information & Event Management) integrieren, um Einblicke in Ihre Umgebung zu gewinnen.

Sie können Protokollereignisse an folgende Komponenten weiterleiten:

- Ein Azure-Speicherkonto.

- Einen Azure Log Analytics-Arbeitsbereich (zum Analysieren von Daten, Erstellen von Dashboards und Warnen bei bestimmten Ereignissen).

- Einen Azure Event Hub (mit Integration in Ihre Splunk- und Sumo Logic-Instanzen).

Wenn Sie Azure AD B2C-Protokolle in andere Überwachungslösungen oder in ein Repository übertragen möchten, berücksichtigen Sie, dass Azure AD B2C-Protokolle personenbezogene Daten enthalten. Bei der Verarbeitung solcher Daten müssen geeignete Sicherheitsmaßnahmen für die personenbezogenen Daten ergriffen werden. Dazu zählen unter anderem geeignete technische oder organisatorische Maßnahmen zum Schutz vor nicht autorisierter oder gesetzeswidriger Verarbeitung.

In diesem Artikel erfahren Sie, wie Sie Protokolle in einen Azure Log Analytics-Arbeitsbereich übertragen. Anschließend können Sie ein Dashboard oder Warnungen erstellen, die auf Azure AD B2C-Benutzeraktivitäten basieren.

Sehen Sie sich dieses Video an, um zu erfahren, wie Sie die Überwachung für Azure AD B2C mithilfe von Azure Monitor konfigurieren.

Übersicht über die Bereitstellung

Azure AD B2C verwendet die Microsoft Entra-Überwachung. Im Gegensatz zu Microsoft Entra-Mandanten kann einem Azure AD B2C-Mandant kein Abonnement zugeordnet werden. Daher sind einige zusätzliche Schritte erforderlich, um die Integration zwischen Azure AD B2C und Log Analytics (wohin wir die Protokolle senden) zu ermöglichen. Damit Sie in Ihrem Azure AD B2C-Mandanten die Diagnoseeinstellungen von Microsoft Entra ID aktivieren können, verwenden Sie Azure Lighthouse, um eine Ressource zu delegieren. Dadurch kann Azure AD B2C (Dienstanbieter) eine Microsoft Entra ID-Ressource (Kunde) verwalten.

Tipp

Azure Lighthouse wird in der Regel verwendet, um Ressourcen mehrerer Kunden zu verwalten. Es kann jedoch auch zur Verwaltung von Ressourcen innerhalb eines Unternehmens mit mehreren eigenen Microsoft Entra-Mandanten genutzt werden, was wir hier tun, mit dem Unterschied, dass wir nur die Verwaltung einer einzelnen Ressourcengruppe delegieren.

Nachdem Sie die Schritte in diesem Artikel ausgeführt haben, haben Sie eine neue Ressourcengruppe (hier azure-ad-b2c-monitor genannt) erstellt und Zugriff auf dieselbe Ressourcengruppe, die den Log Analytics-Arbeitsbereich in Ihrem Azure AD B2C-Portal enthält. Sie können die Protokolle auch von Azure AD B2C in den Log Analytics-Arbeitsbereich übertragen.

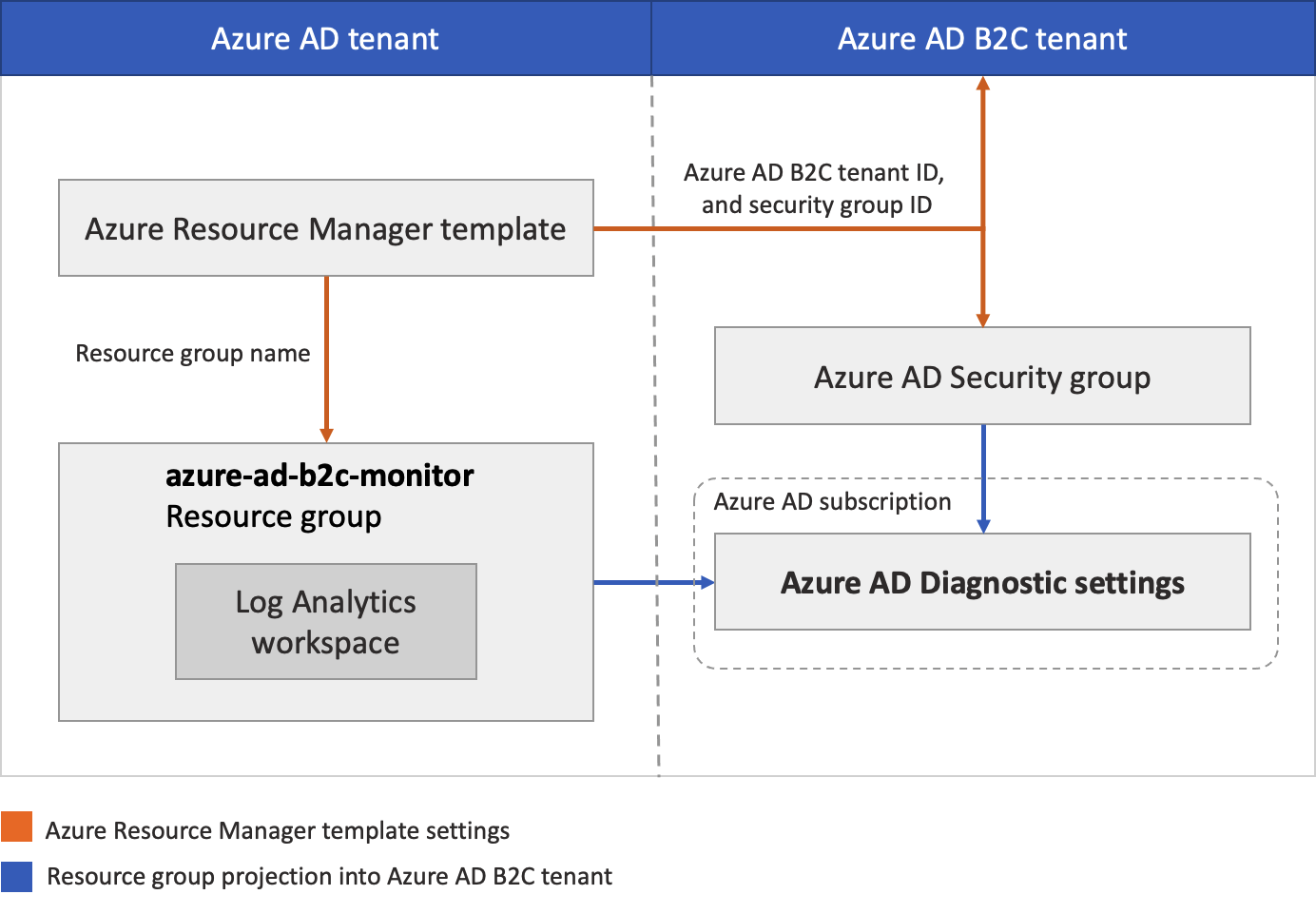

Bei der Bereitstellung autorisieren Sie in Ihrem Azure AD B2C-Verzeichnis einen Benutzer oder eine Gruppe zum Konfigurieren der Instanz des Log Analytics-Arbeitsbereichs in dem Mandanten, der Ihr Azure-Abonnement enthält. Um die Autorisierung zu erstellen, stellen Sie eine Azure Resource Manager-Vorlage für das Abonnement mit dem Log Analytics-Arbeitsbereich bereit.

Im folgenden Diagramm sind die Komponenten dargestellt, die Sie in Ihrem Microsoft Entra ID- und Azure AD B2C-Mandanten konfigurieren.

Im Zuge dieser Bereitstellung konfigurieren Sie Ihren Azure AD B2C-Mandanten, in dem Protokolle generiert werden. Außerdem konfigurieren Sie den Microsoft Entra-Mandanten, in dem der Log Analytics-Arbeitsbereich gehostet wird. Den verwendeten Azure AD B2C-Konten (wie Ihrem Administratorkonto) muss die Rolle Globaler Administrator für den Azure AD B2C-Mandanten zugewiesen werden. Dem für die Bereitstellung verwendeten Microsoft Entra-Konto muss im Microsoft Entra-Abonnement die Rolle Besitzer zugewiesen sein. Es ist auch wichtig sicherzustellen, dass Sie beim richtigen Verzeichnis angemeldet sind, wenn Sie die einzelnen Schritte wie beschrieben ausführen.

Zusammenfassung: Sie verwenden Azure Lighthouse, um es einem Benutzer oder einer Gruppe in Ihrem Azure AD B2C-Mandanten zu ermöglichen, eine Ressourcengruppe in einem Abonnement zu verwalten, das einem anderen Mandanten (dem Microsoft Entra-Mandanten) zugeordnet ist. Nachdem diese Autorisierung erfolgt ist, können das der Abonnement und der Log Analytics-Arbeitsbereich in den Diagnoseeinstellungen in Azure AD B2C als Ziel ausgewählt werden.

Voraussetzungen

Ein Azure AD B2C-Konto mit der Rolle Globaler Administrator für den Azure AD B2C-Mandanten

Ein Microsoft Entra-Konto mit der Rolle Besitzer im Microsoft Entra-Abonnement. Informationen zum Zuweisen eines Benutzers als Administrator eines Azure-Abonnements finden Sie hier.

1. Erstellen oder Auswählen einer Ressourcengruppe

Erstellen Sie zuerst eine Ressourcengruppe (oder wählen Sie eine Ressourcengruppe aus), die den Log Analytics-Zielarbeitsbereich enthält, der Daten von Azure AD B2C empfangen soll. Den Namen der Ressourcengruppe geben Sie beim Bereitstellen der Azure Resource Manager-Vorlage an.

- Melden Sie sich beim Azure-Portal an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Microsoft Entra ID-Mandanten zu wechseln.

- Erstellen Sie eine Ressourcengruppe, oder wählen Sie eine vorhandene Ressourcengruppe aus. In diesem Beispiel wird eine Ressourcengruppe namens azure-ad-b2c-monitor verwendet.

2. Erstellen eines Log Analytics-Arbeitsbereichs

Ein Log Analytics-Arbeitsbereich ist eine spezielle Umgebung für Azure Monitor-Protokolldaten. In diesem Log Analytics-Arbeitsbereich sammeln Sie Daten aus Azure AD B2C-Überwachungsprotokollen, um sie anschließend mit Abfragen und Arbeitsmappen zu visualisieren oder Warnungen zu erstellen.

- Melden Sie sich beim Azure-Portal an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Microsoft Entra ID-Mandanten zu wechseln.

- Erstellen eines Log Analytics-Arbeitsbereichs In diesem Beispiel wird in der Ressourcengruppe namens azure-ad-b2c-monitor ein Log Analytics Arbeitsbereich namens AzureAdB2C verwendet.

3. Delegieren der Ressourcenverwaltung

In diesem Schritt wählen Sie Ihren Azure AD B2C-Mandanten als Dienstanbieter aus. Außerdem definieren Sie die Autorisierungen, die Sie benötigen, um Gruppen in Ihrem Microsoft Entra-Mandanten die entsprechenden integrierten Azure-Rollen zuzuweisen.

3.1 Abrufen der Azure AD B2C-Mandanten-ID

Rufen Sie zuerst die Mandanten-ID (auch Verzeichnis-ID genannt) Ihres Azure AD B2C-Verzeichnisses ab.

- Melden Sie sich beim Azure-Portal an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

- Wählen Sie Microsoft Entra-ID und dann Übersicht aus.

- Notieren Sie sich die Mandanten-ID.

3.2 Auswählen einer Sicherheitsgruppe

Jetzt wählen Sie eine Azure AD B2C-Gruppe bzw. einen Benutzer aus, der oder dem Sie die Berechtigung für die Ressourcengruppe erteilen möchten, die Sie zuvor im Verzeichnis mit Ihrem Abonnement erstellt haben.

Um die Verwaltung zu vereinfachen, empfiehlt es sich, für jede Rolle Microsoft Entra-Benutzergruppen zu verwenden. Dies ermöglicht es Ihnen, der Gruppe einzelne Benutzer hinzuzufügen oder daraus zu entfernen, anstatt einem Benutzer Berechtigungen direkt zuzuweisen. In dieser exemplarischen Vorgehensweise wird eine Sicherheitsgruppe hinzugefügt.

Wichtig

Der Gruppentyp muss auf Sicherheit festgelegt werden, um Berechtigungen für eine Microsoft Entra-Gruppe hinzuzufügen. Diese Option wird bei der Erstellung der Gruppe ausgewählt. Weitere Informationen dazu finden Sie in Erstellen einer Basisgruppe und Hinzufügen von Mitgliedern mit Microsoft Entra ID.

- Achten Sie darauf, dass im Azure AD B2C-Verzeichnis noch der Eintrag Microsoft Entra ID ausgewählt ist. Wählen Sie anschließend Gruppen und danach eine Gruppe aus. Wenn keine Gruppe vorhanden ist, erstellen Sie eine Sicherheitsgruppe, und fügen Sie dann Mitglieder hinzu. Weitere Informationen sind im Verfahren Erstellen einer Basisgruppe und Hinzufügen von Mitgliedern mit Microsoft Entra ID beschrieben.

- Wählen Sie Übersicht aus, und notieren Sie sich die Objekt-ID der Gruppe.

3.3 Erstellen einer Azure Resource Manager-Vorlage

Zum Einrichten der benutzerdefinierten Autorisierung und Delegierung in Azure Lighthouse wird eine Azure Resource Manager-Vorlage verwendet. Diese Vorlage gewährt Azure AD B2C Zugriff auf die Microsoft Entra-Ressourcengruppe, die Sie zuvor erstellt haben (z. B. azure-ad-b2c-monitor). Stellen Sie die Vorlage aus dem GitHub-Beispiel bereit, indem Sie die Schaltfläche In Azure bereitstellen verwenden. Dadurch wird das Azure-Portal geöffnet, und Sie können die Vorlage direkt im Portal konfigurieren und bereitstellen. Stellen Sie bei diesen Schritten sicher, dass Sie bei Ihrem Microsoft Entra-Mandanten (nicht dem Azure AD B2C-Mandanten) angemeldet sind.

Melden Sie sich beim Azure-Portal an.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Microsoft Entra ID-Mandanten zu wechseln.

Verwenden Sie die Schaltfläche In Azure bereitstellen, um das Azure-Portal zu öffnen und die Vorlage direkt im Portal bereitzustellen. Weitere Informationen finden Sie unter Erstellen einer Azure Resource Manager-Vorlage.

Geben Sie auf der Seite Benutzerdefinierte Bereitstellung die folgenden Informationen ein:

Feld Definition Subscription Wählen Sie das Verzeichnis aus, welches das Azure-Abonnement enthält, in dem die Ressourcengruppe azure-ad-b2c-monitor erstellt wurde. Region Wählen Sie die Region aus, in der die Ressource bereitgestellt wird. MSP-Angebotsname Ein Name, der diese Definition beschreibt. Beispiel: Azure-AD-B2C-Monitoring. Dieser Name wird in Azure Lighthouse angezeigt. Der MSP-Angebotsname muss in Ihrer Microsoft Entra ID-Instanz eindeutig sein. Verwenden Sie unterschiedliche Namen, um mehrere Azure AD B2C-Mandanten zu überwachen. MSP-Angebotsbeschreibung Eine kurze Beschreibung Ihres Angebots. Beispiel: Ermöglicht Azure Monitor in Azure AD B2C. Verwaltet durch Mandanten-ID Die Mandanten-ID Ihres Azure AD B2C-Mandanten (auch als Verzeichnis-ID bezeichnet). Authorizations Geben Sie ein JSON-Array von Objekten an, das die principalIdund denprincipalIdDisplayNamevon Microsoft Entra ID und dieroleDefinitionIdvon Azure enthält.principalIdist die Objekt-ID der B2C-Gruppe bzw. des Benutzers, die oder der Zugriff auf die Ressourcen in diesem Azure-Abonnement haben soll. Geben Sie für diese exemplarische Vorgehensweise die Objekt-ID der Gruppe an, die Sie zuvor notiert haben. Verwenden Sie alsroleDefinitionIdden Wert der integrierten Rolle für die Rolle „Mitwirkender“ :b24988ac-6180-42a0-ab88-20f7382dd24c.Ressourcengruppenname Der Name der Ressourcengruppe, die Sie zuvor auf Ihrem Microsoft Entra-Mandanten erstellt haben. Beispiel: azure-ad-b2c-monitor. Im folgenden Beispiel wird ein Autorisierungs-Array mit einer Sicherheitsgruppe veranschaulicht.

[ { "principalId": "<Replace with group's OBJECT ID>", "principalIdDisplayName": "Azure AD B2C tenant administrators", "roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c" } ]

Nach der Bereitstellung der Vorlage kann es einige Minuten (in der Regel nicht länger als fünf Minuten) dauern, bis die Ressourcenprojektion abgeschlossen ist. Sie können die Bereitstellung in Ihrem Microsoft Entra-Mandanten überprüfen und die Details der Ressourcenprojektion abrufen. Weitere Informationen finden Sie unter Anzeigen und Verwalten von Dienstanbietern.

4. Wählen Sie Ihr Abonnement aus.

Nachdem Sie die Vorlage bereitgestellt und einige Minuten auf den Abschluss der Ressourcenprojektion gewartet haben, können Sie mit den folgenden Schritten Ihr Abonnement Ihrem Azure AD B2C-Verzeichnis zuordnen.

Hinweis

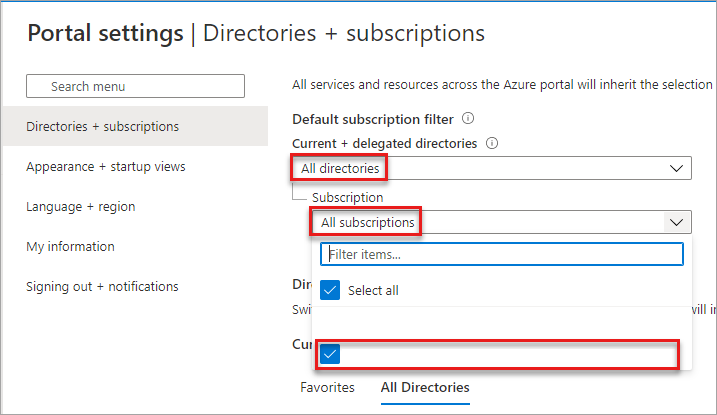

Vergewissern Sie sich auf der Seite Portaleinstellungen | Verzeichnisse + Abonnements, dass unter Aktuelle + delegierte Verzeichnisse Ihre Azure AD B2C- und Microsoft Entra-Mandanten ausgewählt sind.

Melden Sie sich vom Azure-Portal ab und anschließend mit Ihrem Azure AD B2C-Administratorkonto wieder an. Dieses Konto muss ein Mitglied der Sicherheitsgruppe sein, die Sie im Schritt Delegieren der Ressourcenverwaltung angegeben haben. Wenn Sie sich ab- und wieder anmelden, können Ihre Sitzungsanmeldeinformationen im nächsten Schritt aktualisiert werden.

Wählen Sie auf der Portalsymbolleiste das Symbol Einstellungen aus.

Suchen Sie auf der Seite Portaleinstellungen | Verzeichnisse und Abonnementsin der Liste Verzeichnisname Ihr Microsoft Entra-Verzeichnis, das das Azure-Abonnement und die von Ihnen erstellte Ressourcengruppe azure-ad-b2c-monitor enthält, und wählen Sie Wechseln.

Vergewissern Sie sich, dass Sie das richtige Verzeichnis ausgewählt haben und dass Ihr Azure-Abonnement im Standardabonnementfilter aufgeführt und ausgewählt ist.

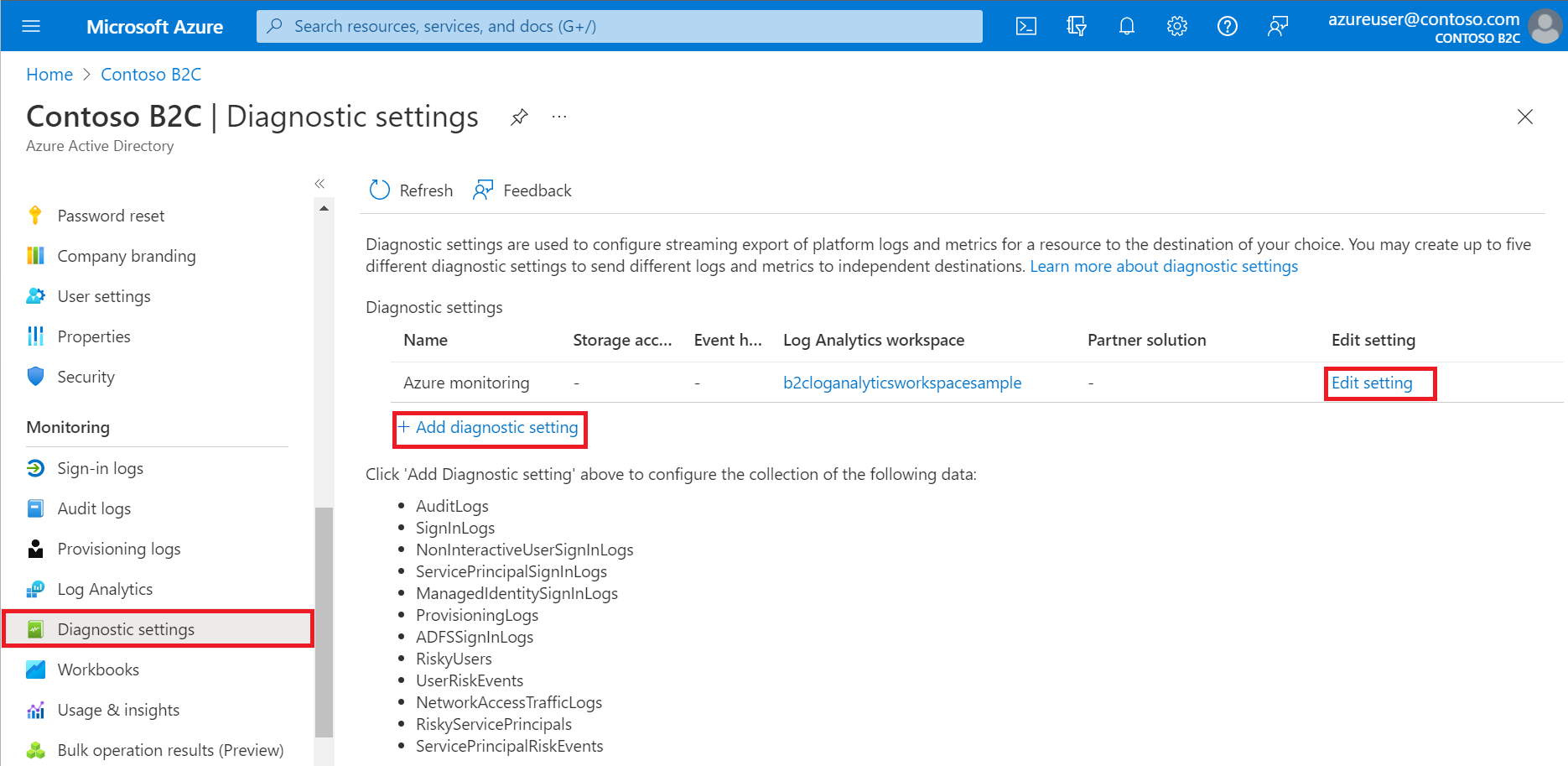

5. Konfigurieren von Diagnoseeinstellungen

Diagnoseeinstellungen definieren, wohin Protokolle und Metriken für eine Ressource gesendet werden sollen. Mögliche Ziele:

In diesem Beispiel verwenden Sie den Log Analytics-Arbeitsbereich, um ein Dashboard zu erstellen.

5.1 Erstellen von Diagnoseeinstellungen

Jetzt können Sie im Azure-Portal Diagnoseeinstellungen erstellen.

Konfigurieren Sie die Überwachungseinstellungen für Azure AD B2C-Aktivitätsprotokolle wie folgt:

Melden Sie sich mit Ihrem Azure AD B2C-Administratorkonto beim Azure-Portal an. Dieses Konto muss ein Mitglied der Sicherheitsgruppe sein, die Sie im Schritt Auswählen einer Sicherheitsgruppe angegeben haben.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

Wählen Sie Microsoft Entra ID aus.

Wählen Sie unter Überwachung die Option Diagnoseeinstellungen aus.

Wenn Einstellungen für die Ressource vorhanden sind, wird eine Liste der bereits konfigurierten Einstellungen angezeigt. Wählen Sie entweder Diagnoseeinstellung hinzufügen aus, um eine neue Einstellung hinzuzufügen, oder wählen Sie Einstellungen bearbeiten aus, um eine vorhandene Einstellung zu bearbeiten. Jede Einstellung kann höchstens einen der Zieltypen aufweisen.

Wenn noch kein Name für die Einstellung vorhanden ist, geben Sie ihr einen Namen.

Wählen Sie AuditLogs und SignInLogs aus.

Wählen Sie An Log Analytics-Arbeitsbereich senden aus, und wählen Sie dann Folgendes aus:

- Wählen Sie unter Abonnement Ihr Abonnement aus.

- Wählen Sie unter Log Analytics-Arbeitsbereich den Namen des Arbeitsbereichs aus, den Sie zuvor erstellt haben, z. B.

AzureAdB2C.

Hinweis

Für Azure AD B2C-Mandanten werden derzeit nur die Diagnoseeinstellungen AuditLogs und SignInLogs unterstützt.

Wählen Sie Speichern aus.

Hinweis

Es kann bis zu 15 Minuten dauern, bis ein Ereignis ausgegeben und in einem Log Analytics-Arbeitsbereich angezeigt wird. Erfahren Sie außerdem mehr über Wartezeiten bei der Active Directory-Berichterstellung, die sich auf die Veraltung von Daten auswirken können und eine wichtige Rolle bei der Berichterstellung spielen.

Falls die Fehlermeldung Um Diagnoseeinstellungen für die Verwendung von Azure Monitor für Ihr Azure AD B2C-Verzeichnis einzurichten, müssen Sie die delegierte Ressourcenverwaltung einrichten angezeigt wird, achten Sie darauf, dass Sie sich als Benutzer anmelden, der Mitglied der Sicherheitsgruppe ist, und wählen Sie Ihr Abonnement aus.

6. Visualisieren Ihrer Daten

Nun können Sie Ihren Log Analytics-Arbeitsbereich zum Visualisieren Ihrer Daten und zum Konfigurieren von Warnungen konfigurieren. Diese Konfigurationen können sowohl in Ihrem Microsoft Entra-Mandanten als auch in Ihrem Azure AD B2C-Mandanten vorgenommen werden.

6.1 Erstellen einer Abfrage

Mithilfe von Protokollabfragen können Sie die Daten, die in Azure Monitor-Protokollen erfasst werden, in vollem Umfang nutzen. Eine leistungsstarke Abfragesprache ermöglicht es Ihnen, Daten aus mehreren Tabellen zusammenzufügen, größere Mengen an Daten zu aggregieren und komplexe Vorgänge mit möglichst wenig Code auszuführen. Beinahe jede Frage kann beantwortet und jede Analyse durchgeführt werden, solange unterstützende Daten erfasst wurden und Sie wissen, wie die richtige Abfrage erstellt werden muss. Weitere Informationen finden Sie unter Erste Schritte mit Protokollabfragen in Azure Monitor.

Melden Sie sich beim Azure-Portal an.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Microsoft Entra ID-Mandanten zu wechseln.

Wählen Sie im Log Analytics-Arbeitsbereich die Option Protokolle aus

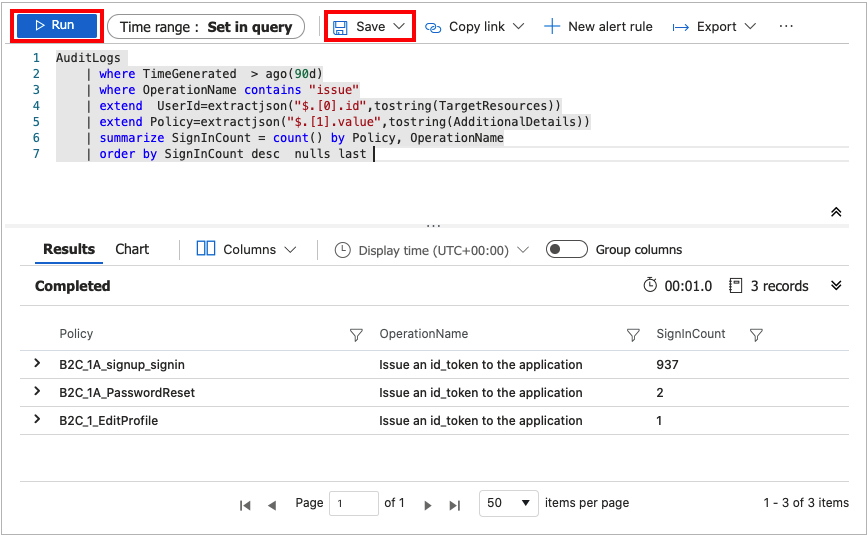

Fügen Sie im Abfrage-Editor die folgende Abfrage in der Kusto-Abfragesprache ein. Mit dieser Abfrage wird die Richtlinienverwendung in den letzten x Tagen nach Vorgang angezeigt. Der Standardzeitraum ist auf 90 Tage (90T) festgelegt. Beachten Sie, dass die Abfrage nur auf den Vorgang fokussiert ist, bei dem von der Richtlinie ein Token bzw. ein Code ausgegeben wird.

AuditLogs | where TimeGenerated > ago(90d) | where OperationName contains "issue" | extend UserId=extractjson("$.[0].id",tostring(TargetResources)) | extend Policy=extractjson("$.[1].value",tostring(AdditionalDetails)) | summarize SignInCount = count() by Policy, OperationName | order by SignInCount desc nulls lastKlicken Sie auf Run (Ausführen). Die Abfrageergebnisse werden unten im Bildschirm angezeigt.

Wenn Sie die Abfrage zur späteren Verwendung speichern möchten, wählen Sie Speichern aus.

Geben Sie die folgenden Details an:

- Name: Geben Sie den Namen Ihrer Abfrage ein.

- Speichern unter: Wählen Sie

queryaus. - Kategorie: Wählen Sie

Logaus.

Wählen Sie Speichern aus.

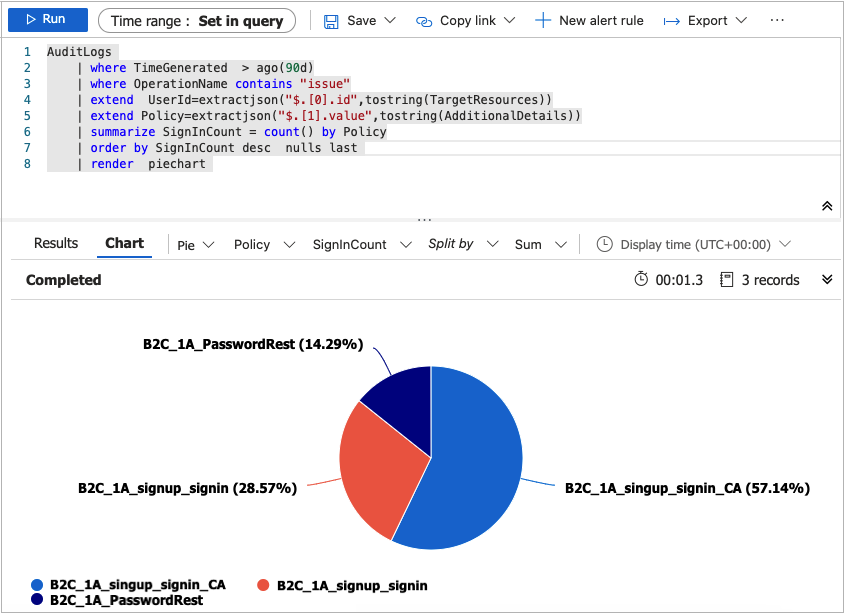

Sie können die Abfrage auch ändern, um die Daten mithilfe des render-Operators zu visualisieren.

AuditLogs

| where TimeGenerated > ago(90d)

| where OperationName contains "issue"

| extend UserId=extractjson("$.[0].id",tostring(TargetResources))

| extend Policy=extractjson("$.[1].value",tostring(AdditionalDetails))

| summarize SignInCount = count() by Policy

| order by SignInCount desc nulls last

| render piechart

Weitere Beispiele finden Sie im SIEM-GitHub-Repository für Azure AD B2C.

6.2 Erstellen einer Arbeitsmappe

Arbeitsmappen bieten einen flexiblen Bereich für die Datenanalyse und die Erstellung umfassender visueller Berichte innerhalb des Azure-Portals. Mit ihnen können Sie mehrere Datenquellen in Azure nutzen und sie zu vereinheitlichten interaktiven Oberflächen kombinieren. Weitere Informationen finden Sie unter Azure Monitor-Arbeitsmappen.

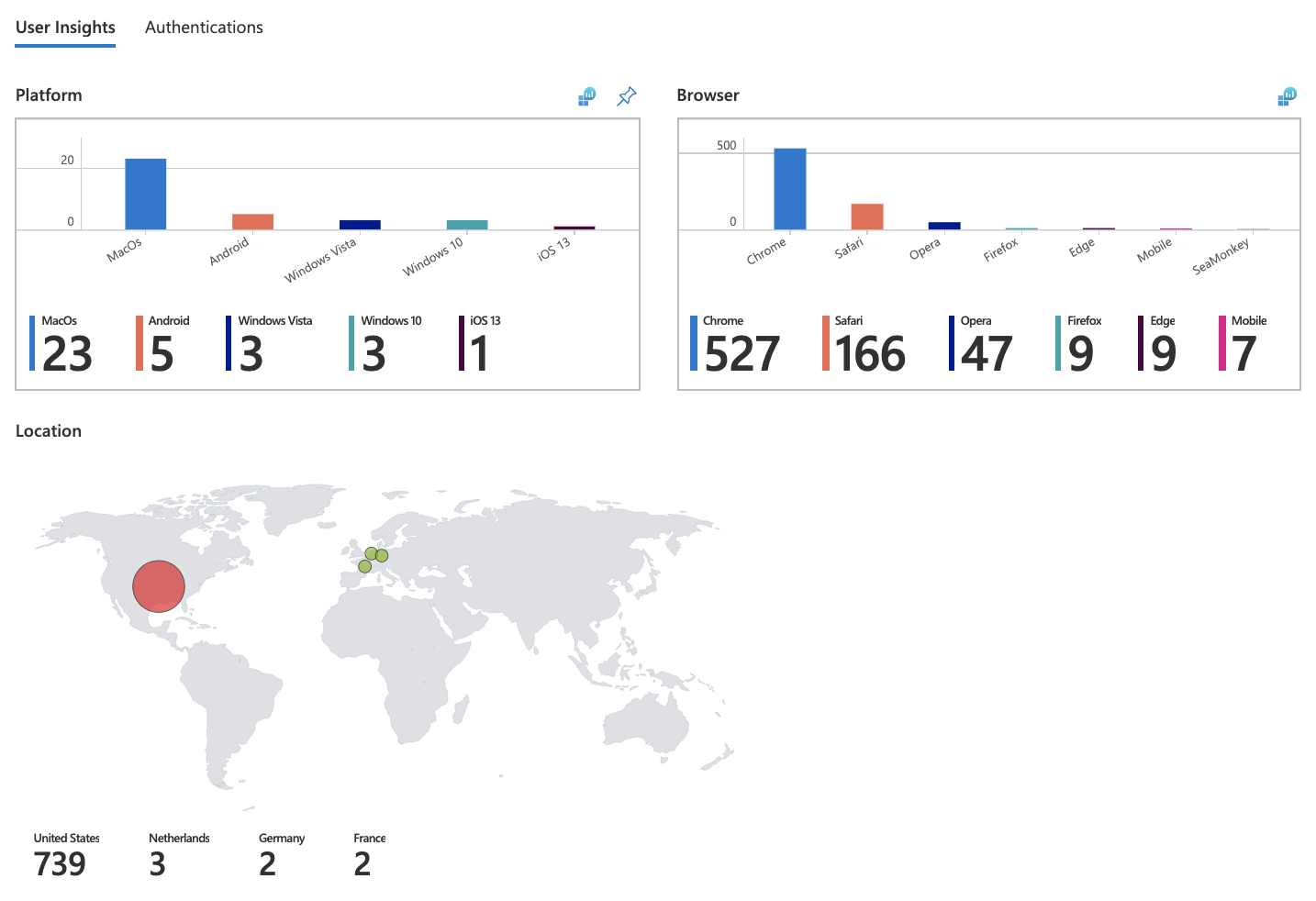

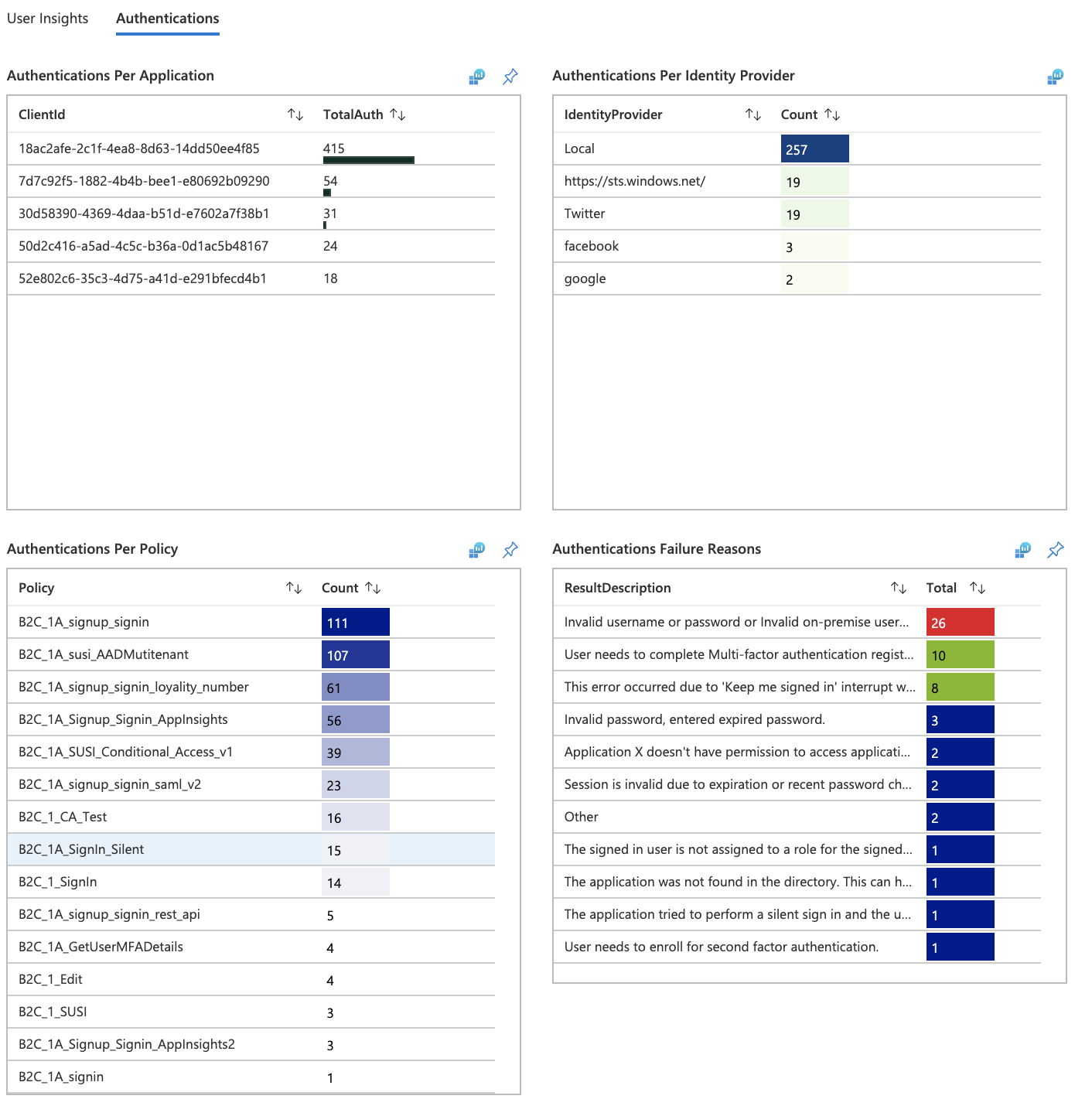

Befolgen Sie die nachfolgenden Anweisungen, um mithilfe einer JSON-Katalogvorlage eine neue Arbeitsmappe zu erstellen. Diese Arbeitsmappe stellt für den Azure AD B2C-Mandanten ein Dashboard für Benutzererkenntnisse und Authentifizierung bereit.

Melden Sie sich beim Azure-Portal an.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Microsoft Entra ID-Mandanten zu wechseln.

Wählen Sie im Log Analytics-Arbeitsbereich die Option Arbeitsmappen aus.

Wählen Sie auf der Symbolleiste die Option + Neu aus, um eine neue Arbeitsmappe zu erstellen.

Wählen Sie auf der Seite Neue Arbeitsmappe den Erweiterten Editor mithilfe der Optionen </> in der Symbolleiste.

Wählen Sie Katalogvorlage aus.

Ersetzen Sie den JSON-Code in der Katalogvorlage durch den Inhalt der grundlegenden Azure AD B2C-Arbeitsmappe:

Wenden Sie mithilfe der Schaltfläche Anwenden die Vorlage an.

Wählen Sie auf der Symbolleiste die Schaltfläche Bearbeitung abgeschlossen aus, um die Bearbeitung der Arbeitsmappe abzuschließen.

Speichern Sie abschließend die Arbeitsmappe mithilfe der Schaltfläche Speichern auf der Symbolleiste.

Geben Sie einen Titel an, z. B. Azure AD B2C-Dashboard.

Wählen Sie Speichern aus.

In der Arbeitsmappe werden Berichte in Form eines Dashboards angezeigt.

Erstellen von Warnungen

Warnungen werden von Warnungsregeln in Azure Monitor erstellt und können in regelmäßigen Abständen automatisch gespeicherte Abfragen oder benutzerdefinierte Protokollsuchen ausführen. Sie können Warnungen auf der Grundlage bestimmter Leistungsmetriken oder bei Auftreten bestimmter Ereignisse erstellen. Sie können auch Warnungen erstellen, wenn ein Ereignis ausbleibt, oder wenn eine Anzahl von Ereignissen innerhalb eines bestimmten Zeitfensters auftritt. Warnungen können beispielsweise verwendet werden, um Sie zu benachrichtigen, wenn die durchschnittliche Anzahl von Anmeldungen einen bestimmten Schwellenwert überschreitet. Weitere Informationen finden Sie unter Warnungen erstellen.

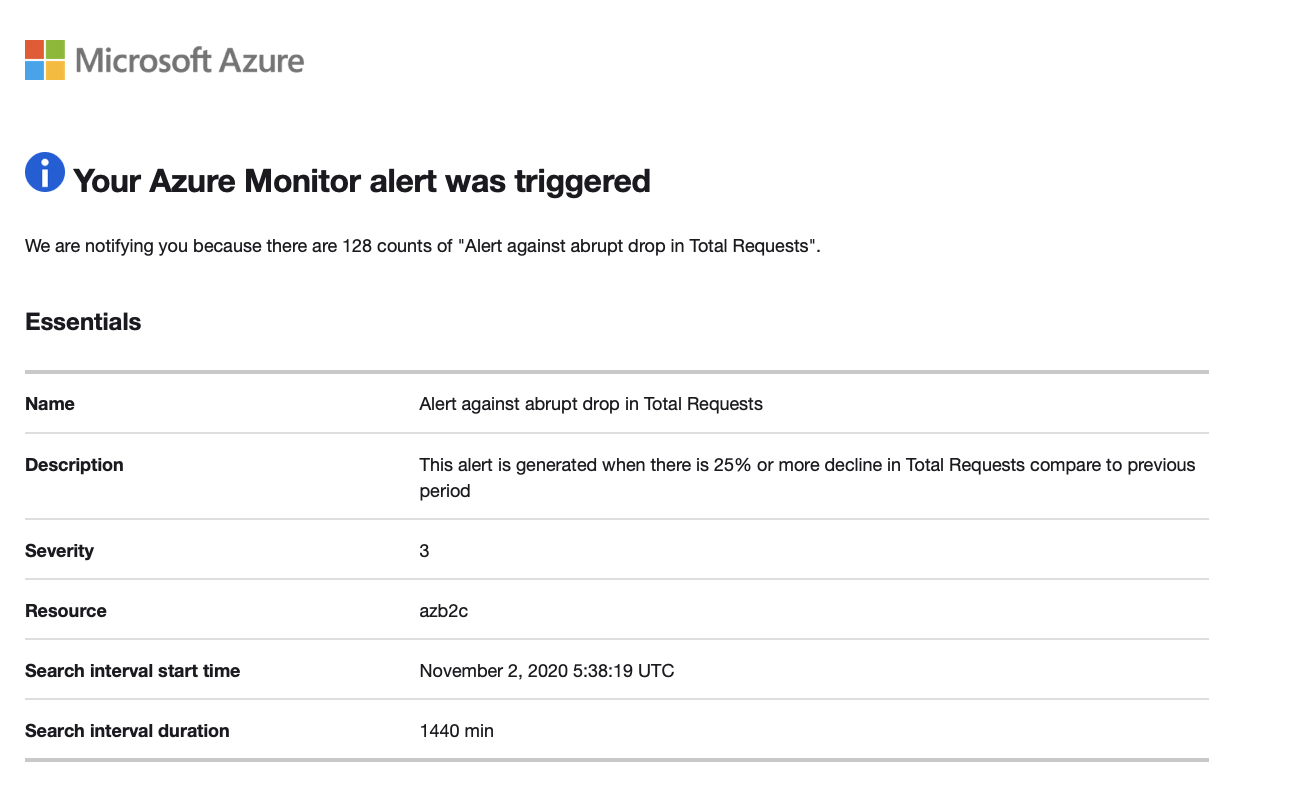

Verwenden Sie die folgenden Anweisungen, um eine neue Azure-Warnung zu erstellen, die eine E-Mail-Benachrichtigung sendet, wenn bei Anforderungen insgesamt im Vergleich zum vorherigen Zeitraum ein Rückgang um 25 Prozent zu verzeichnen ist. Die Warnung wird alle fünf Minuten ausgeführt und sucht nach einem Rückgang in der letzten Stunde (verglichen mit der Stunde davor). Die Warnungen werden in der Kusto-Abfragesprache erstellt.

Melden Sie sich beim Azure-Portal an.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Microsoft Entra ID-Mandanten zu wechseln.

Wählen Sie im Log Analytics-Arbeitsbereich die Option Protokolle aus.

Erstellen Sie mithilfe dieser Abfrage eine neue Kusto-Abfrage.

let start = ago(2h); let end = now(); let threshold = -25; //25% decrease in total requests. AuditLogs | serialize TimeGenerated, CorrelationId, Result | make-series TotalRequests=dcount(CorrelationId) on TimeGenerated from start to end step 1h | mvexpand TimeGenerated, TotalRequests | serialize TotalRequests, TimeGenerated, TimeGeneratedFormatted=format_datetime(todatetime(TimeGenerated), 'yyyy-MM-dd [HH:mm:ss]') | project TimeGeneratedFormatted, TotalRequests, PercentageChange= ((toreal(TotalRequests) - toreal(prev(TotalRequests,1)))/toreal(prev(TotalRequests,1)))*100 | order by TimeGeneratedFormatted desc | where PercentageChange <= threshold //Trigger's alert rule if matched.Wählen Sie Ausführen aus, um die Abfrage zu testen. Sie sollten die Ergebnisse sehen, wenn die Gesamtanzahl der Anforderungen innerhalb der letzten Stunde um mindestens 25 % zurückgegangen ist.

Um eine Warnungsregel basieren auf dieser Abfrage zu erstellen, verwenden Sie die Option + Neue Warnungsregel auf der Symbolleiste.

Wählen Sie auf der Seite Warnungsregel erstellen die Option Bedingungsname aus.

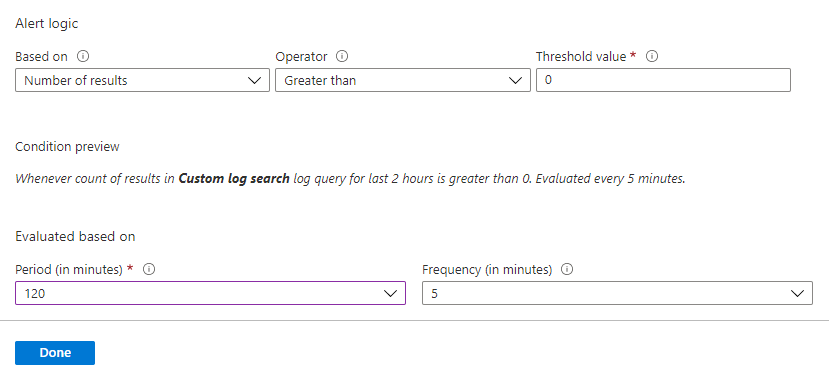

Legen Sie auf der Seite Signallogik konfigurieren die folgenden Werte fest, und speichern Sie dann mit der Schaltfläche Fertig die Änderungen.

- Warnhinweis-Logik: Setzen Sie Anzahl der ErgebnisseGrößer als0.

- Auswertung basiert auf: Wählen Sie 120 als Dauer (in Minuten) und 5 als Häufigkeit (in Minuten) aus.

Navigieren Sie nach dem Erstellen der Warnung zum Log Analytics-Arbeitsbereich, und wählen Sie Warnungen aus. Auf dieser Seite werden alle Warnungen angezeigt, die innerhalb des Zeitbereichs ausgelöst wurden, der mit der Option Zeitbereich festgelegt wurde.

Konfigurieren von Aktionsgruppen

Azure Monitor- und Service Health-Warnungen verwenden Aktionsgruppen, um Benutzer zu benachrichtigen, dass eine Warnung ausgelöst wurde. Sie können das Senden eines Sprachanrufs, einer SMS oder E-Mail aufnehmen oder verschiedene Arten von automatisierten Aktionen auslösen. Entsprechende Anleitungen finden Sie unter Erstellen und Verwalten von Aktionsgruppen im Azure-Portal.

Hier sehen Sie ein Beispiel für eine Warnung in Form einer E-Mail-Benachrichtigung:

Mehrere Mandanten

Zum Integrieren von Protokollen mehrerer Azure AD B2C Mandanten in denselben Log Analytics-Arbeitsbereich (bzw. Azure Storage-Konto oder Event Hub) benötigen Sie separate Bereitstellungen mit unterschiedlichen Werten für MSP-Angebotsname. Stellen Sie sicher, dass sich Ihr Log Analytics-Arbeitsbereich in derselben Ressourcengruppe befindet, die Sie in Erstellen oder Auswählen einer Ressourcengruppe konfiguriert haben.

Wenn Sie mit mehreren Log Analytics-Arbeitsbereichen arbeiten, verwenden Sie Arbeitsbereichsübergreifende Abfrage, um Abfragen zu erstellen, die mehrere Arbeitsbereiche einschließen. Die folgende Abfrage führt beispielsweise zwei Überwachungsprotokolle von verschiedenen Mandanten zusammen, die auf derselben Kategorie basieren (z. B. Authentifizierung):

workspace("AD-B2C-TENANT1").AuditLogs

| join workspace("AD-B2C-TENANT2").AuditLogs

on $left.Category== $right.Category

Ändern des Datenaufbewahrungszeitraums

Azure Monitor-Protokolle sind für die Skalierung und Unterstützung der täglichen Sammlung, Indizierung und Speicherung enormer Datenmengen aus beliebigen Quellen in Ihrem Unternehmen oder aus in Azure bereitgestellten Quellen konzipiert. Standardmäßig werden Protokolle 30 Tage lang aufbewahrt. Die Aufbewahrungsdauer kann jedoch auf bis zu zwei Jahre verlängert werden. Erfahren Sie mehr über das Verwalten von Nutzung und Kosten mit Azure Monitor-Protokollen. Nachdem Sie den Tarif ausgewählt haben, können Sie den Datenaufbewahrungszeitraum ändern.

Deaktivieren der Überwachung der Datensammlung

Um die Erfassung von Protokollen für Ihren Log Analytics-Arbeitsbereich zu beenden, löschen Sie die von Ihnen erstellten Diagnoseeinstellungen. Für die Aufbewahrung der Protokolldaten, die Sie bereits in Ihrem Arbeitsbereich gesammelt haben, fallen weiterhin Gebühren an. Wenn Sie die gesammelten Überwachungsdaten nicht mehr benötigen, können Sie Ihren Log Analytics-Arbeitsbereich und die Ressourcengruppe, die Sie für Azure Monitor erstellt haben, löschen. Durch das Löschen des Log Analytics-Arbeitsbereichs werden alle Daten im Arbeitsbereich gelöscht und verhindert, dass zusätzliche Gebühren für die Datenaufbewahrung anfallen.

Löschen des Log Analytics-Arbeitsbereichs und der Ressourcengruppe

- Melden Sie sich beim Azure-Portal an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Microsoft Entra ID-Mandanten zu wechseln.

- Wählen Sie die Ressourcengruppe aus, die den Log Analytics-Arbeitsbereich enthält. In diesem Beispiel wird eine Ressourcengruppe namens azure-ad-b2c-monitor und ein Log Analytics Arbeitsbereich namens

AzureAdB2Cverwendet. - Löschen Sie den Logs Analytics-Arbeitsbereich.

- Wählen Sie die Schaltfläche Löschen aus, um die Ressourcengruppe zu löschen.

Nächste Schritte

Weitere Beispiele finden Sie im SIEM-Katalog von Azure AD B2C.

Weitere Informationen zum Hinzufügen und Konfigurieren von Diagnoseeinstellungen in Azure Monitor finden Sie im Tutorial: Sammeln und Analysieren von Ressourcenprotokollen von einer Azure-Ressource.

Informationen zum Streamen von Microsoft Entra-Protokollen an einen Event Hub finden Sie im Tutorial: Streamen von Microsoft Entra-Protokollen an einen Azure Event Hub.