Tutorial: Konfigurieren von F5 BIG-IP Easy Button für einmaliges Anmelden (SSO) bei Oracle EBS

Erfahren Sie, wie Sie Oracle Enterprise Business Suite (EBS) mithilfe von Microsoft Entra ID und F5 BIG-IP Easy Button Guided Configuration schützen. Die Integration einer BIG-IP in Microsoft Entra ID hat viele Vorteile:

- Verbesserte Zero Trust-Governance durch Vorabauthentifizierung und bedingten Zugriff von Microsoft Entra

- Lesen Sie auch Was ist bedingter Zugriff?

- Mehr dazu finden Sie unter Zero Trust-Sicherheit.

- Vollständiges einmaliges Anmelden zwischen Microsoft Entra ID und BIG-IP veröffentlichten Diensten

- Verwaltete Identitäten und Zugriff über eine einzelne Steuerungsebene

- Mehr dazu finden Sie im Microsoft Entra Admin Center.

Weitere Informationen:

Beschreibung des Szenarios

In diesem Szenario wird die klassische Oracle EBS-Anwendung behandelt, die mithilfe von HTTP-Autorisierungsheadern den Zugriff auf geschützte Inhalte steuert.

Legacyanwendungen fehlt es an modernen Protokollen zur Unterstützung der Integration in Microsoft Entra. Eine Modernisierung ist kostspielig, zeitaufwändig und birgt das Risiko von Ausfallzeiten. Verwenden Sie stattdessen einen F5 BIG-IP Application Delivery Controller (ADC), um die Lücke zwischen Legacyanwendungen und moderner ID-Steuerungsebene (mit Protokollübergang) zu schließen.

Ein der App vorgeschaltetes BIG-IP ermöglicht es, den Dienst mit Microsoft Entra-Vorab-Authentifizierung und headerbasiertem SSO zu überlagern. Diese Konfiguration verbessert den Sicherheitsstatus der Anwendung.

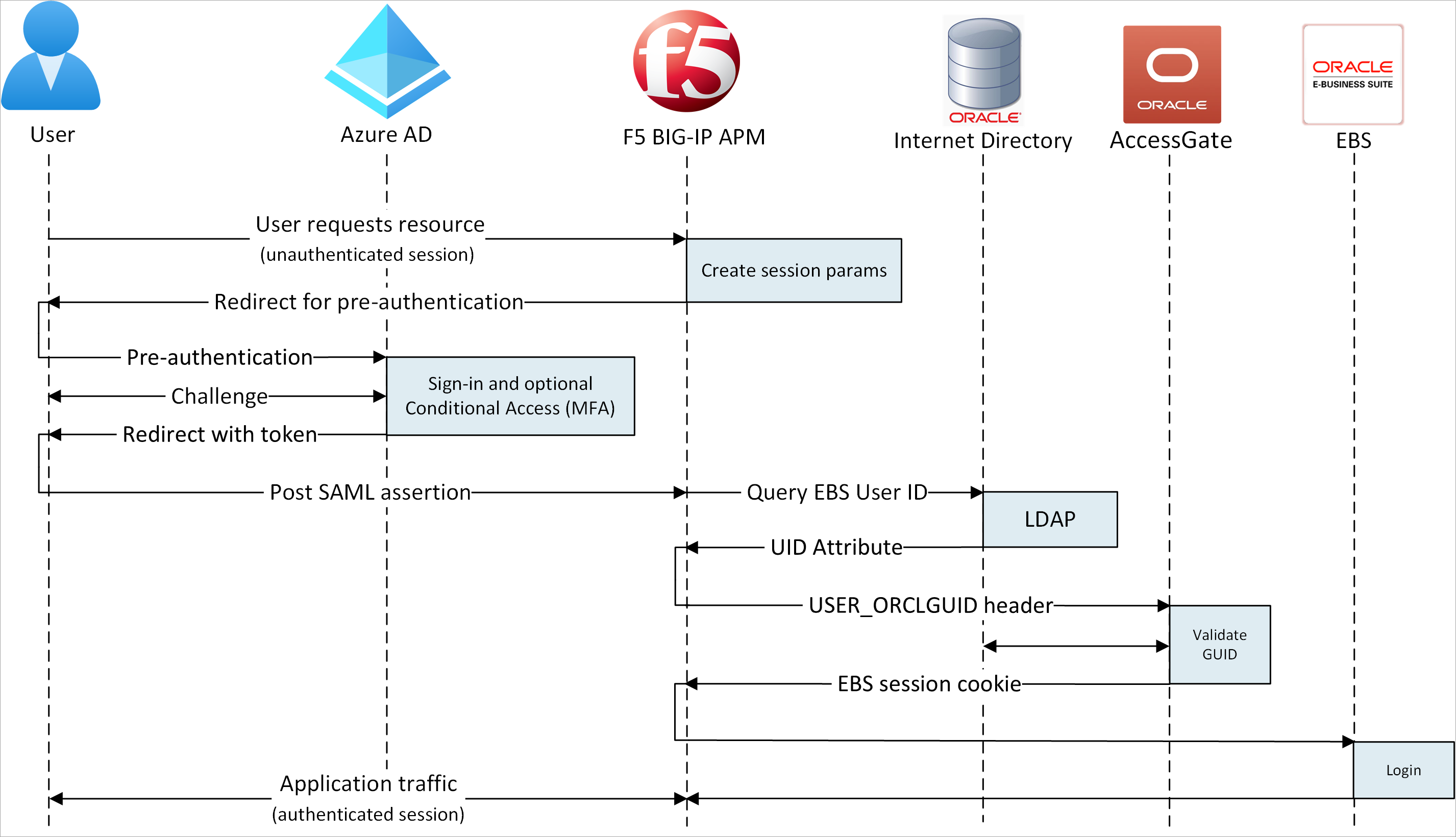

Szenarioarchitektur

Die Lösung für sicheren Hybridzugriff (Secure Hybrid Access, SHA) besteht aus den folgenden Komponenten:

- Oracle EBS-Anwendung: Von BIG-IP veröffentlichter Dienst, der durch SHA von Microsoft Entra geschützt werden soll

- Microsoft Entra ID – SAML-Identitätsanbieter (Security Assertion Markup Language), der Benutzeranmeldeinformationen, bedingten Zugriff und das SAML-basierte einmalige Anmelden für den BIG-IP-Dienst überprüft

- Durch die SSO-Funktionalität stellt Microsoft Entra ID BIG-IP die erforderlichen Sitzungsattribute bereit

- Oracle Internet Directory (OID): dient zum Hosten der Benutzerdatenbank

- BIG-IP überprüft Autorisierungsattribute mit LDAP.

- Oracle E-Business Suite AccessGate: überprüft Autorisierungsattribute mit dem OID-Dienst und stellt dann EBS-Zugriffscookies aus

- BIG-IP: Reverseproxy und SAML-Dienstanbieter (SP) für die Anwendung

- Die Authentifizierung wird an den SAML-IdP delegiert. Anschließend erfolgt headerbasiertes einmaliges Anmelden bei der Oracle-Anwendung.

SHA unterstützt vom SP und IdP eingeleitete Flows. Die folgende Abbildung veranschaulicht den durch den SP eingeleiteten Flow.

- Der Benutzer stellt eine Verbindung mit dem Anwendungsendpunkt (BIG-IP) her.

- Die BIG-IP-APM-Zugriffsrichtlinie leitet Benutzer an Microsoft Entra ID (SAML IdP) um.

- Microsoft Entra führt eine Vorauthentifizierung von Benutzern durch und wendet Richtlinien für bedingten Zugriff an.

- Der Benutzer wird zu BIG-IP (SAML-Dienstanbieter) umgeleitet, und einmaliges Anmelden erfolgt unter Verwendung des ausgestellten SAML-Tokens.

- BIG-IP führt eine LDAP-Abfrage für das UID-Attribut (Unique ID) des Benutzers aus.

- BIG-IP fügt das zurückgegebene UID-Attribut als Header des Typs user_orclguid in die EBS-Sitzungscookieanforderung an Oracle AccessGate ein.

- Oracle AccessGate überprüft die UID im Abgleich mit dem OID-Dienst und stellt ein EBS-Zugriffscookie aus.

- Oracle EBS verwendet den an die Anwendung gesendeten Header und das Cookie und gibt die Nutzdaten an den Benutzer zurück.

Voraussetzungen

Sie benötigen folgende Komponenten:

- Azure-Abonnement

- Wenn Sie kein Konto haben, können Sie ein kostenloses Azure-Konto erhalten.

- Die Rolle „Cloudanwendungsadministrator“ oder „Anwendungsadministrator“.

- Eine BIG-IP-Instanz oder Bereitstellung einer BIG-IP Virtual Edition (VE) in Azure

- Weitere Informationen finden Sie unter Bereitstellen einer F5 BIG-IP Virtual Edition-VM in Azure.

- Eine der folgenden F5 BIG-IP-Lizenz-SKUs:

- F5 BIG-IP® Best Bundle

- Eigenständige Lizenz für F5 BIG-IP Access Policy Manager™ (APM)

- Add-On-Lizenz für F5 BIG-IP Access Policy Manager™ (APM) für eine Instanz von F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90 Tage gültige Testversion für sämtliche Features von BIG-IP. Mehr dazu finden Sie unter Kostenlose Testversionen.

- Benutzeridentitäten, die aus einem lokalen Verzeichnis mit Microsoft Entra ID synchronisiert werden

- Ein SSL-Zertifikat zum Veröffentlichen von Diensten über HTTPS oder zum Verwenden von Standardzertifikaten beim Testen

- Mehr dazu finden Sie unter SSL-Profil

- Oracle EBS, Oracle AccessGate und eine LDAP-fähige Oracle Internet Database (OID)

BIG-IP-Konfigurationsmethode

In diesem Tutorial wird Guided Configuration v16.1 mit einer Easy Button-Vorlage verwendet. Die Easy Button-Vorlage erspart Administratoren Umwege beim Aktivieren von Diensten für SHA. Bereitstellung und Richtlinienverwaltung erfolgen durch den APM-Assistenten für Guided Configuration und Microsoft Graph. Durch diese Integration wird sichergestellt, dass Anwendungen Identitätsverbund, einmaliges Anmelden (Single Sign-On, SSO) und bedingten Zugriff unterstützen, wodurch sich der Verwaltungsaufwand reduziert.

Hinweis

Ersetzen Sie Beispielzeichenfolgen oder -werte durch Angaben für Ihre Umgebung.

Registrieren von Easy Button

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Bevor ein Client oder Dienst auf Microsoft Graph zugreift, muss die Microsoft Identity Platform diesem vertrauen.

Weitere Informationen: Schnellstart: Registrieren einer Anwendung bei der Microsoft Identity Platform

Erstellen Sie die Registrierung einer Mandanten-App, um den Easy Button-Zugriff auf Graph zu autorisieren. Die BIG-IP-Instanz kann Konfigurationen zum Einrichten einer Vertrauensstellung zwischen einer SAML-SP-Instanz für eine veröffentlichte Anwendung und Microsoft Entra ID als SAML-Identitätsanbieter (Identity Provider, IdP) per Push übertragen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>App-Registrierungen>Neue Registrierung.

Geben Sie unter Name einen Anwendungsnamen ein. Zum Beispiel „F5 BIG-IP Easy Button“.

Geben Sie an, wer die Anwendung verwenden darf >Nur Konten in diesem Organisationsverzeichnis.

Wählen Sie Registrieren.

Navigieren Sie zu API-Berechtigungen.

Autorisieren Sie die folgenden Microsoft Graph-Anwendungsberechtigungen:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Application.ReadWrite.OwnedBy

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Erteilen Sie die Administratoreinwilligung für Ihre Organisation.

Wechseln Sie zu Zertifikate & Geheimnisse.

Generieren Sie einen neuen geheimen Clientschlüssel. Notieren Sie sich den geheimen Clientschlüssel.

Navigieren Sie zu Übersicht. Notieren Sie sich die Client-ID und Mandanten-ID.

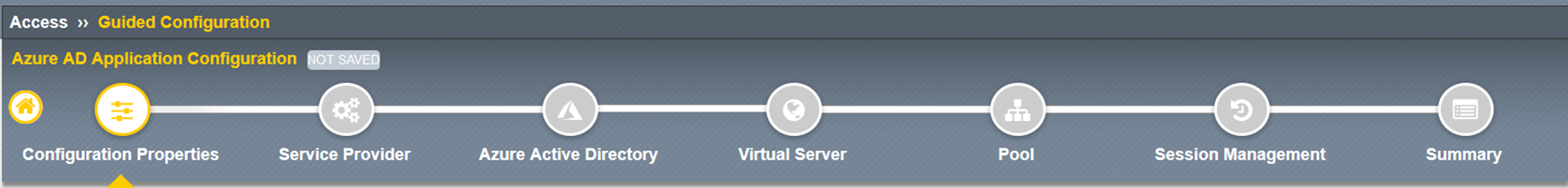

Konfigurieren von Easy Button

Leiten Sie in APM die Guided Configuration (Geführte Konfiguration) ein.

Starten Sie die Vorlage Easy Button.

Navigieren Sie zu Access > Guided Configuration > Microsoft Integration (Zugriff > Geführte Konfiguration > Microsoft-Integration).

Wählen Sie Microsoft Entra-Anwendungsproxy aus.

Überprüfen Sie die Konfigurationsoptionen.

Wählen Sie Weiter aus.

Veröffentlichen Sie Ihre Anwendung mithilfe der Grafik.

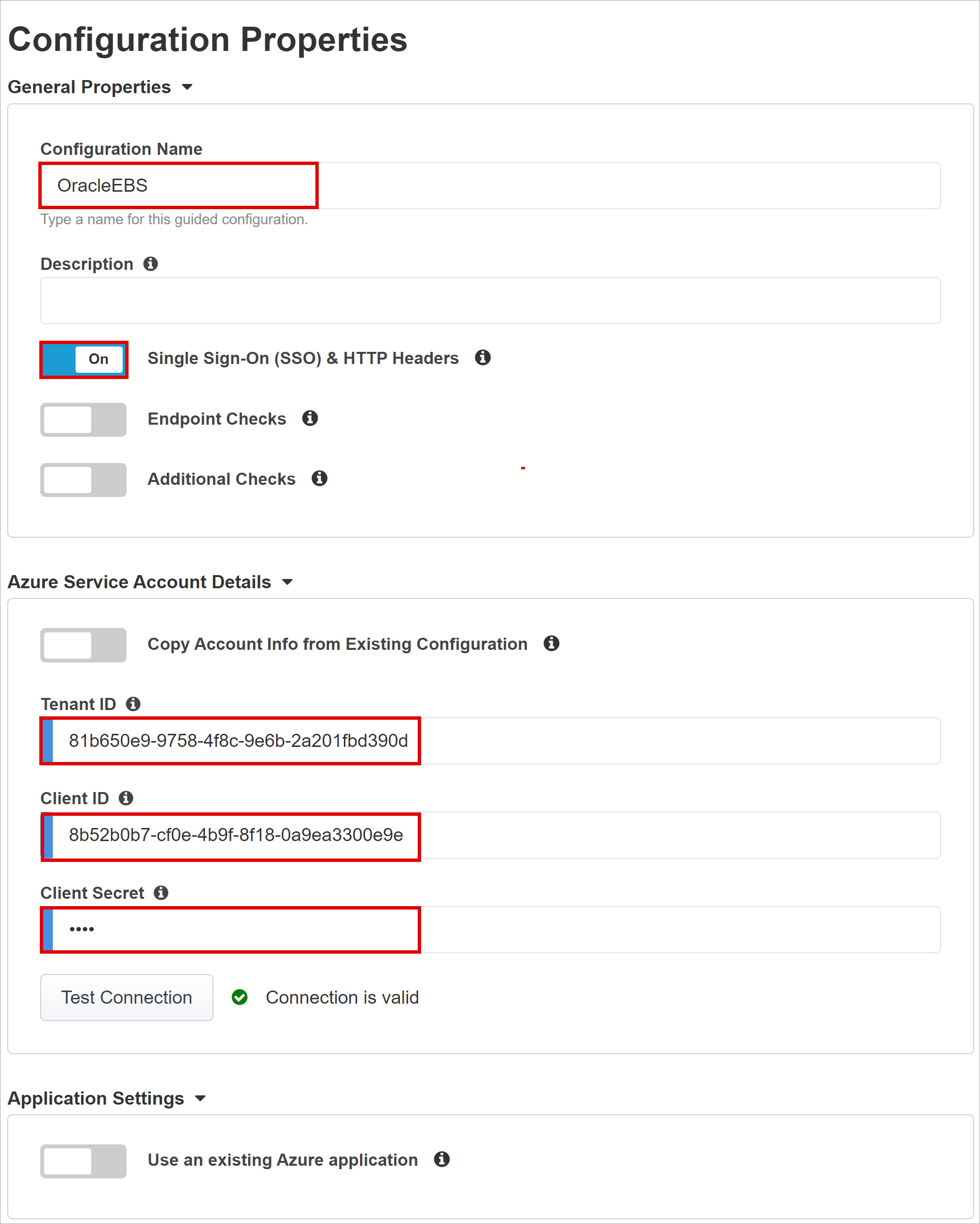

Configuration Properties

Auf der Registerkarte Konfigurationseigenschaften werden eine BIG-IP-Anwendungskonfiguration und ein neues SSO-Objekt erstellt. Im Abschnitt Details zum Azure-Dienstkonto wird der Client, den Sie im Microsoft Entra-Mandanten registriert haben, als Anwendung dargestellt. Mithilfe dieser Einstellungen registriert ein BIG-IP-OAuth-Client einen SAML-Dienstanbieter mit SSO-Eigenschaften in Ihrem Mandanten. Easy Button führt diese Aktion für von BIG-IP veröffentlichte und für SHA aktivierte Dienste aus.

Um Zeit und Aufwand zu reduzieren, verwenden Sie globale Einstellungen zur Veröffentlichung anderer Anwendungen wieder.

Geben Sie einen Konfigurationsnamen ein.

Wählen Sie für Einmaliges Anmelden & HTTP-Header und Ein aus.

Geben Sie unter Tenant ID, Client ID (Mandanten-ID, Client-ID) und Client Secret (Geheimer Clientschlüssel) ein, was Sie sich bei der Easy Button-Clientregistrierung notiert haben.

Vergewissern Sie sich, dass BIG-IP eine Verbindung mit Ihrem Mandanten herstellen kann.

Wählen Sie Weiter aus.

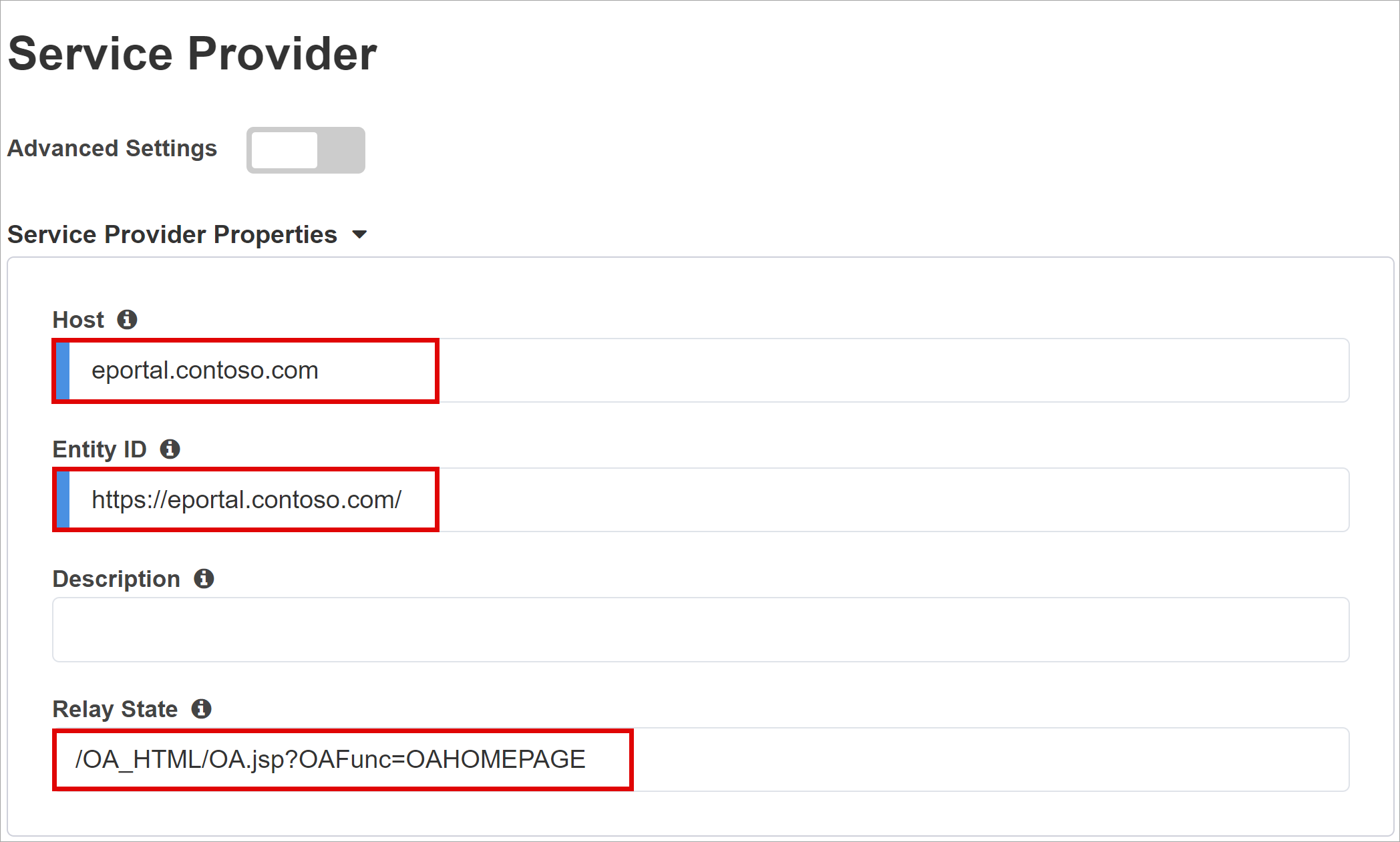

Dienstanbieter

Verwenden Sie Dienstanbietereinstellungen für die Eigenschaften der SAML-SP-Instanz der geschützten Anwendung.

Geben Sie für Host den öffentlichen vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) der Anwendung ein.

Geben Sie für Entitäts-ID den Bezeichner eingeben, den Microsoft Entra ID zum Identifizieren des SAML-Dienstanbieters verwendet und der ein Token anfordert.

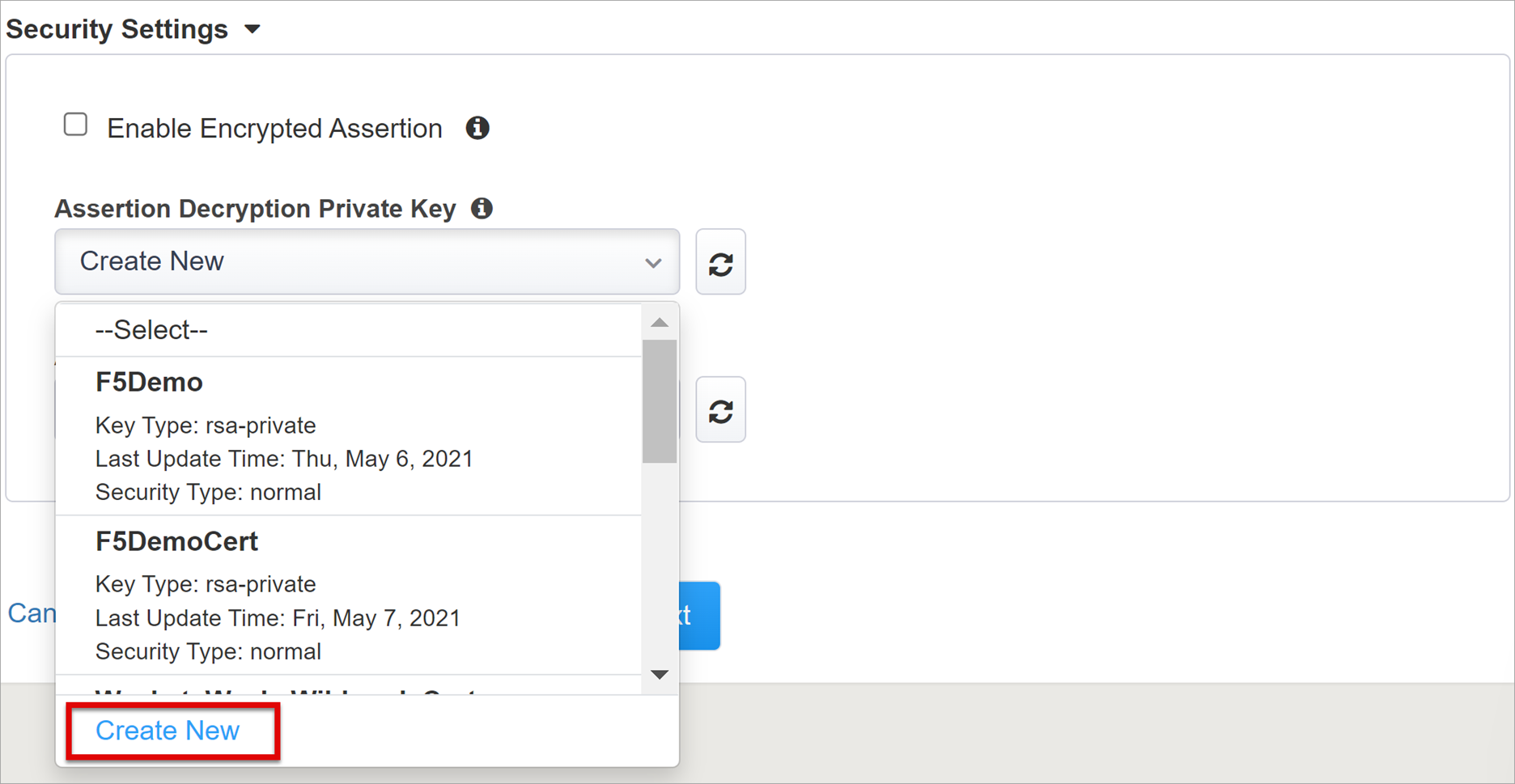

(Optional) Aktivieren oder deaktivieren Sie unter Security Settings (Sicherheitseinstellungen) Enable Encrypted Assertion (Verschlüsselte Assertion aktivieren). Das Verschlüsseln von Assertionen zwischen Microsoft Entra ID und BIG-IP APM bedeutet, dass Inhaltstoken nicht abgefangen und personenbezogene oder Unternehmensdaten nicht kompromittiert werden können.

Wählen Sie in der Liste Privater Schlüssel zur Assertion-Entschlüsselung die Option Neu erstellen aus.

Klicken Sie auf OK.

Das Dialogfeld Import SSL Certificate and Keys (SSL-Zertifikat und Schlüssel importieren) wird auf einer neuen Registerkarte geöffnet.

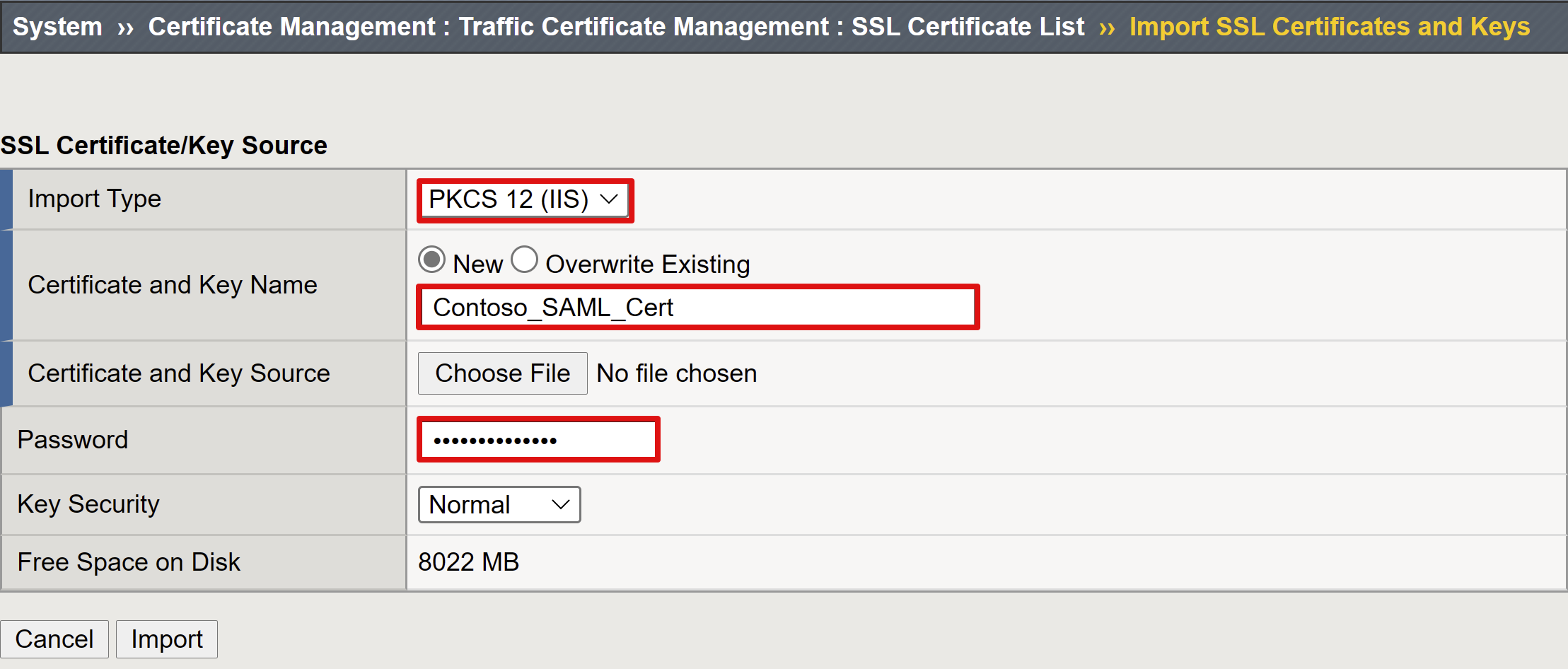

Wählen Sie PKCS 12 (IIS) aus.

Zertifikat und privater Schlüssel werden importiert.

Schließen Sie die Browserregisterkarte, um zur Hauptregisterkarte zurückzukehren.

Aktivieren Sie Enable Encrypted Assertion (Verschlüsselte Assertion aktivieren).

Für die aktivierte Verschlüsselung, wählen Sie in der Liste Assertion Decryption Private Key (Privater Schlüssel zur Entschlüsselung von Assertionen) den privaten Schlüssel für das Zertifikat aus, mit dem BIG-IP APM Microsoft Entra-Assertionen entschlüsselt.

Bei aktivierter Verschlüsselung wählen Sie in der Liste Assertion Decryption Certificate (Zertifikat zum Entschlüsseln von Assertionen) das Zertifikat aus, das BIG-IP in Microsoft Entra ID hochlädt, um die ausgestellten SAML-Assertionen zu verschlüsseln.

Microsoft Entra ID

Easy Button umfasst Anwendungsvorlagen für Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP sowie eine allgemeine SHA-Vorlage. Der folgende Screenshot zeigt die Option „Oracle E-Business Suite“ unter „Azure Configuration“ (Azure-Konfiguration).

- Wählen Sie Oracle E-Business Suite aus.

- Klicken Sie auf Hinzufügen.

Azure-Konfiguration

Geben Sie einen Display Name (Anzeigenamen) für die App, die BIG-IP in Ihrem Microsoft Entra-Mandanten erstellt, und das Symbol in „Meine Apps“ ein.

Geben Sie unter Sign On URL (optional) [Anmelde-URL (optional)] den öffentlichen FQDN der EBS-Anwendung ein.

Geben Sie den Standardpfad für die Oracle EBS-Startseite ein.

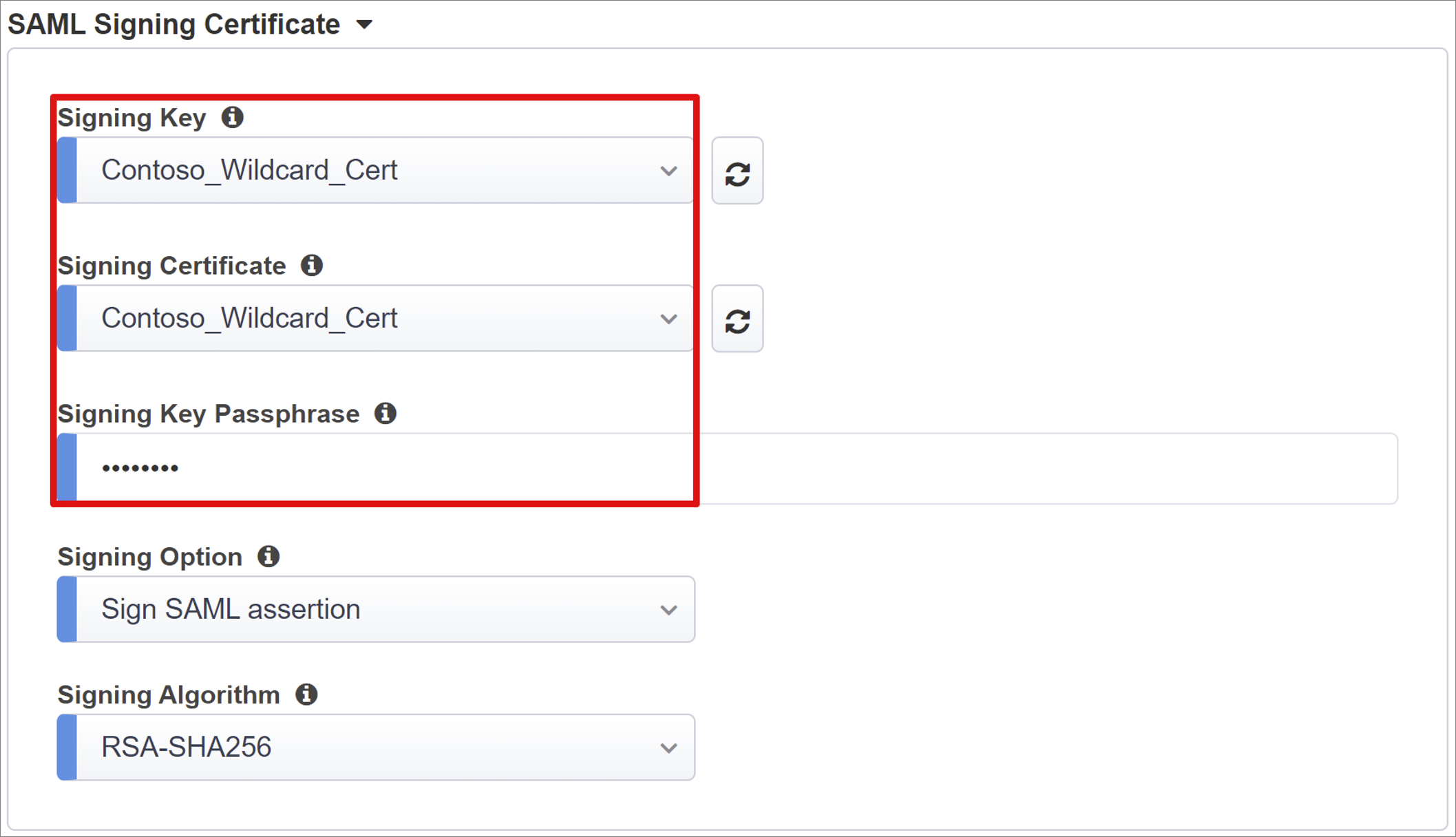

Wählen Sie neben Signing Key (Signaturschlüssel) und Signing Certificate (Signaturzertifikat) das Symbol Aktualisieren aus.

Wechseln Sie zum Zertifikat, das Sie importiert haben.

Geben Sie unter Passphrase für Signaturschlüssel das Zertifikatkennwort ein.

(Optional) Aktivieren Sie Signing Option (Signaturoption). Durch diese Option wird sichergestellt, dass BIG-IP von Microsoft Entra ID signierte Token und Ansprüche akzeptiert.

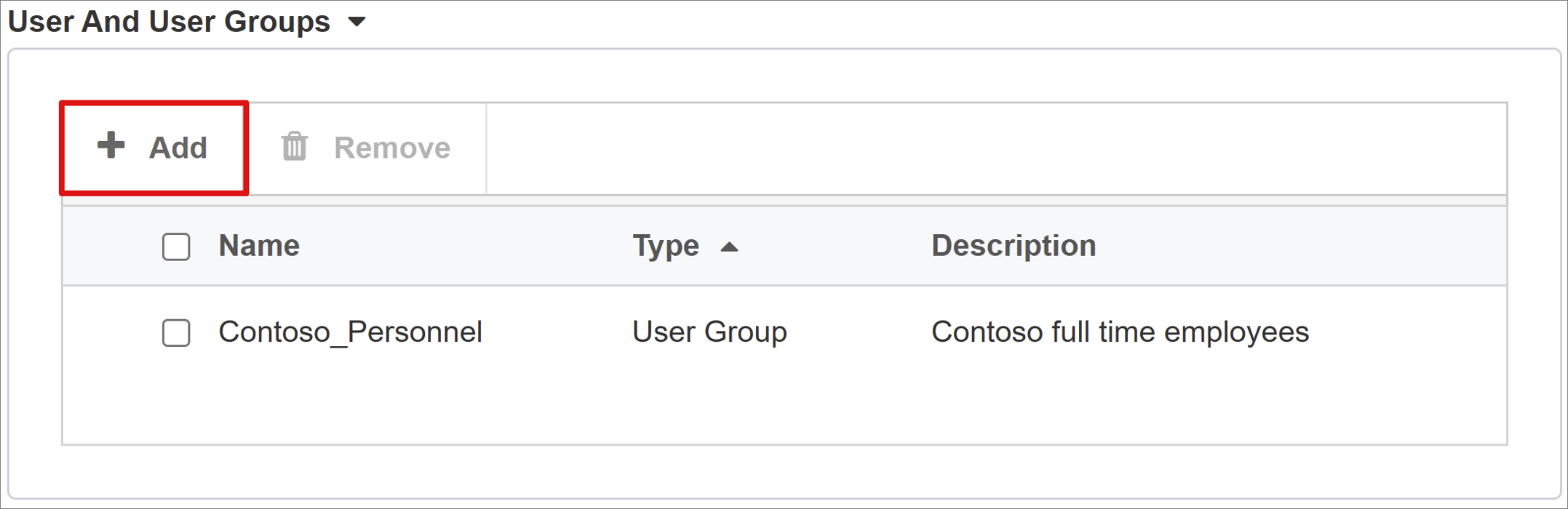

Fügen Sie unter User And User Groups (Benutzer und Benutzergruppen) zum Testen einen Benutzer oder eine Gruppe hinzu. Andernfalls werden sämtliche Zugriffe verweigert. Benutzer*innen und Benutzergruppen werden von Ihrem Microsoft Entra-Mandanten dynamisch abgefragt und zum Autorisieren des Zugriffs auf die Anwendung verwendet.

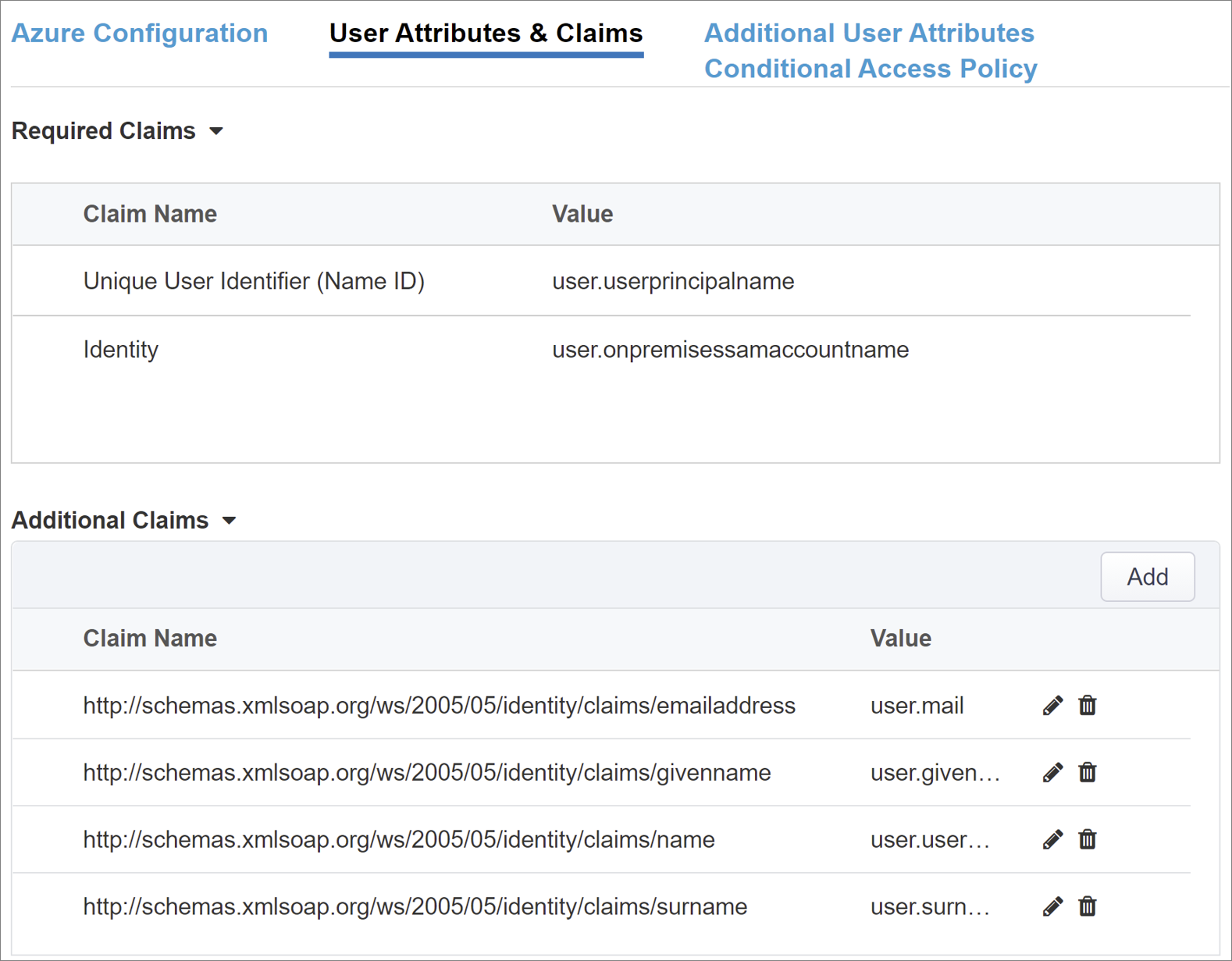

Benutzerattribute und Ansprüche

Wenn sich ein Benutzer authentifiziert, stellt Microsoft Entra ID ein SAML-Token mit Standardansprüchen und -attributen zum Identifizieren des Benutzers aus. Auf der Registerkarte Benutzerattribute & Ansprüche werden die Standardansprüche gezeigt, die für die neue Anwendung ausgestellt werden sollen. In diesem Bereich können weitere Ansprüche konfiguriert werden. Fügen Sie bei Bedarf Microsoft Entra-Attribute hinzu. Für das Oracle EBS-Szenario sind jedoch die Standardattribute erforderlich.

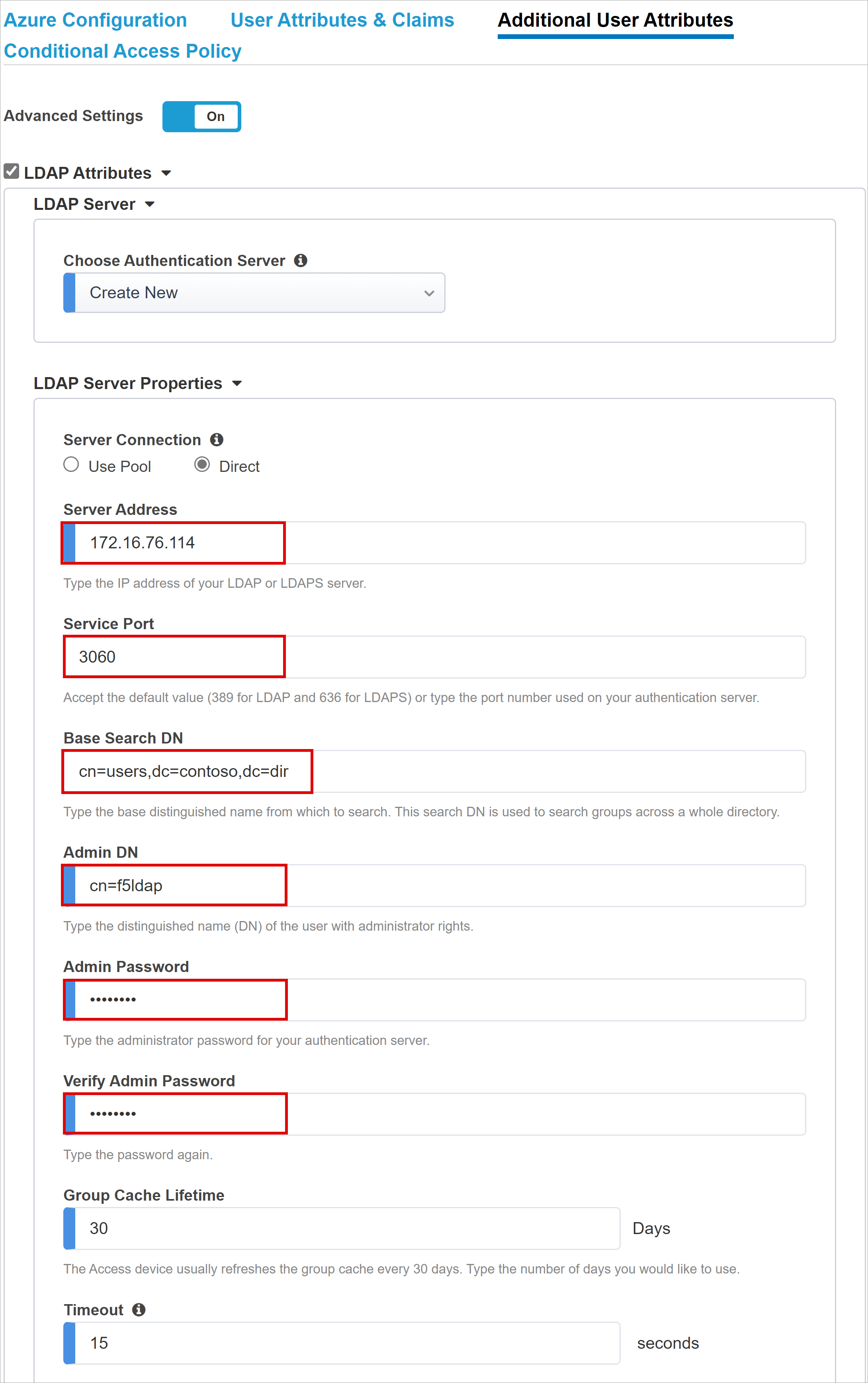

Zusätzliche Benutzerattribute

Die Registerkarte Additional User Attributes (Zusätzliche Benutzerattribute) unterstützt verteilte Systeme, die in anderen Verzeichnissen gespeicherte Attribute für die Sitzungserweiterung erfordern. Attribute, die aus einer LDAP-Quelle abgerufen werden, werden dann als zusätzliche SSO-Header eingefügt, um den Zugriff anhand von Rollen, Partner-ID usw. zu steuern.

Aktivieren Sie die Option Erweiterte Einstellungen.

Aktivieren Sie das Kontrollkästchen LDAP-Attribute.

Wählen Sie unter Choose Authentication Server (Authentifizierungsserver auswählen) Create New (Neu erstellen) aus.

Wählen Sie je nach Einrichtung unter „Server Connection“ (Serververbindung) entweder den Modus Use pool (Pool verwenden) oder Direct (Direkt) für die Serveradresse des Ziel-LDAP-Diensts aus. Wählen Sie bei einem einzelnen LDAP-Server Direct (Direkt) aus.

Geben Sie unter Service Port (Dienstport) für den Oracle LDAP-Dienst 3060 (Standard), 3161 (Sicher) oder einen anderen Port ein.

Geben Sie einen Base Search DN (DN für Basissuche) ein. Anhand des Distinguished Name (DN) können Sie in einem Verzeichnis nach Gruppen suchen.

Geben Sie für Admin DN (DN des Administrators) den Kontonamen ein, den APM zum Authentifizieren von LDAP-Abfragen verwendet.

Geben Sie in Admin Password (Administratorkennwort) das Kennwort ein.

Übernehmen Sie die standardmäßigen LDAP-Schemaattribute.

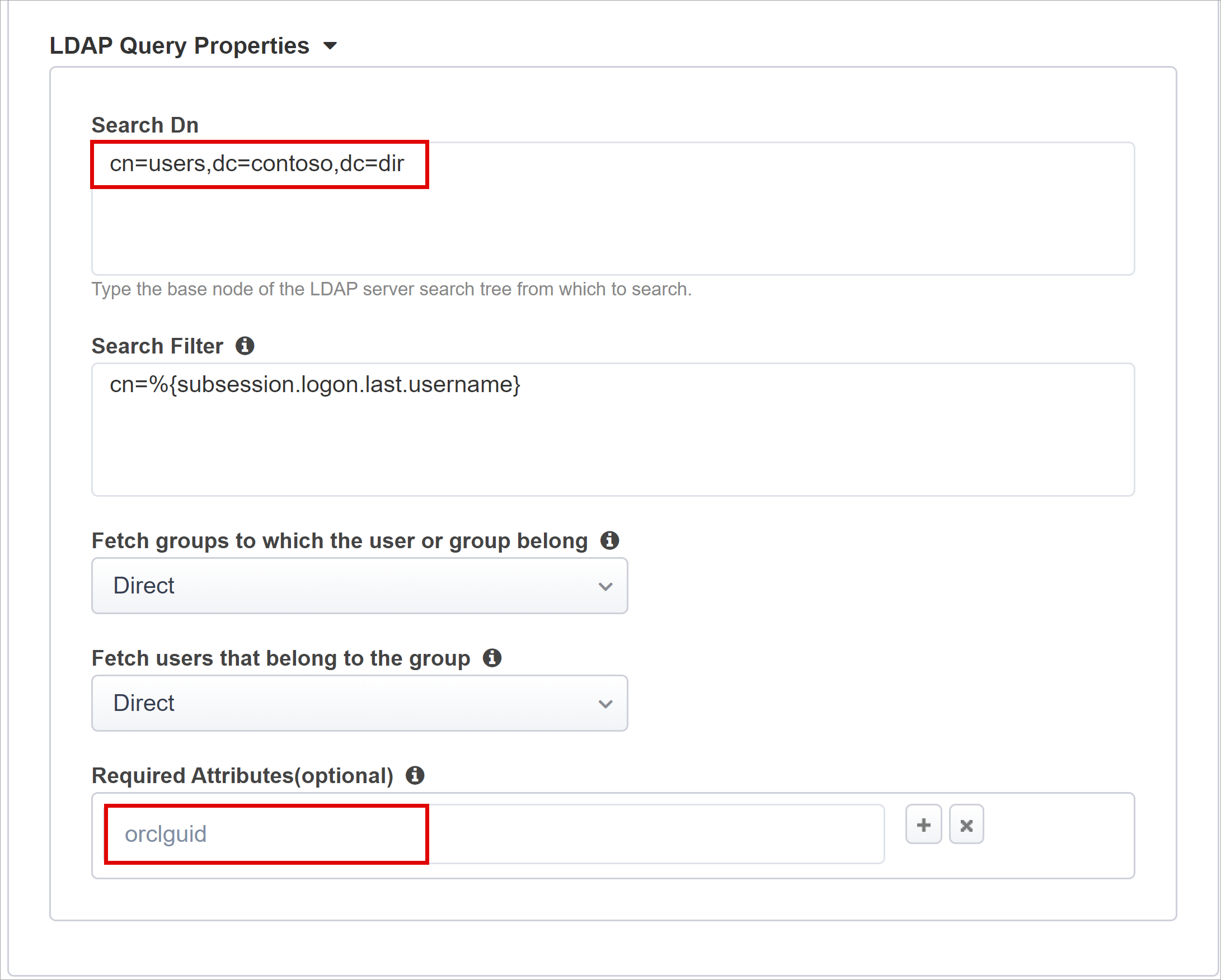

Geben Sie unter LDAP Query Properties (LDAP-Abfrageeigenschaften) für Search Dn (DN für Suche) den LDAP-Serverbasisknoten für die Benutzerobjektsuche ein.

Geben Sie unter Required Attributes (Erforderliche Attribute) den Namen des Benutzerobjektattributs ein, das aus dem LDAP-Verzeichnis zurückgegeben werden soll. Für EBS ist der Standardwert orclguid.

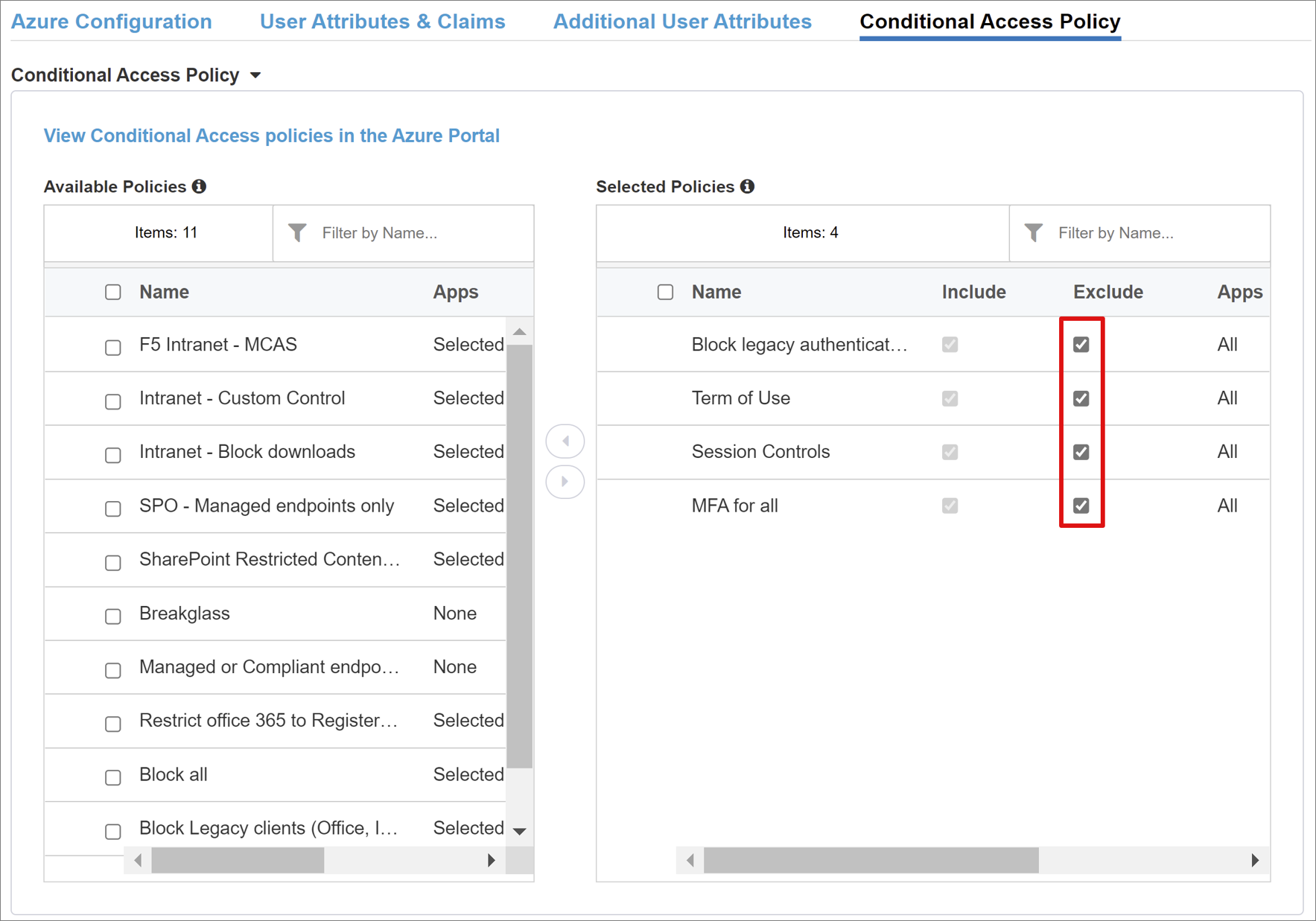

Richtlinie für bedingten Zugriff

Richtlinien für bedingten Zugriff steuern den Zugriff auf der Grundlage von Gerät, Anwendung, Standort und Risikosignalen. Richtlinien werden nach der Microsoft Entra-Vorauthentifizierung erzwungen. Die Ansicht „ Available Policies“ (Verfügbare Richtlinien) zeigt Richtlinien für bedingten Zugriff ohne Benutzeraktionen. In der Ansicht „Selected Policies“ (Ausgewählte Richtlinien) werden Richtlinien für Cloud-Apps gezeigt. Sie können diese Richtlinien nicht deaktivieren oder in die Liste „Available Policies“ (Verfügbare Richtlinien) verschieben, da sie auf Mandantenebene erzwungen werden.

So wählen Sie eine Richtlinie für die zu veröffentlichende Anwendung aus

Wählen Sie in Available Policies „Verfügbare Richtlinien“ eine Richtlinie aus.

Wählen Sie den nach rechts zeigenden Pfeil aus.

Verschieben Sie die Richtlinie in Selected Policies (Ausgewählte Richtlinien).

Hinweis

Die Option Include (Einschließen) oder Exclude (Ausschließen) ist für einige Richtlinien ausgewählt. Wenn beide Optionen aktiviert sind, wird die Richtlinie nicht erzwungen.

Hinweis

Wählen Sie die Registerkarte Conditional Access Policy (Richtlinie für bedingten Zugriff) aus, woraufhin die Richtlinienliste angezeigt wird. Wählen Sie Refresh (Aktualisieren) aus, woraufhin der Assistent Ihren Mandanten abfragt. „Refresh“ (Aktualisieren) wird für bereitgestellte Anwendungen angezeigt.

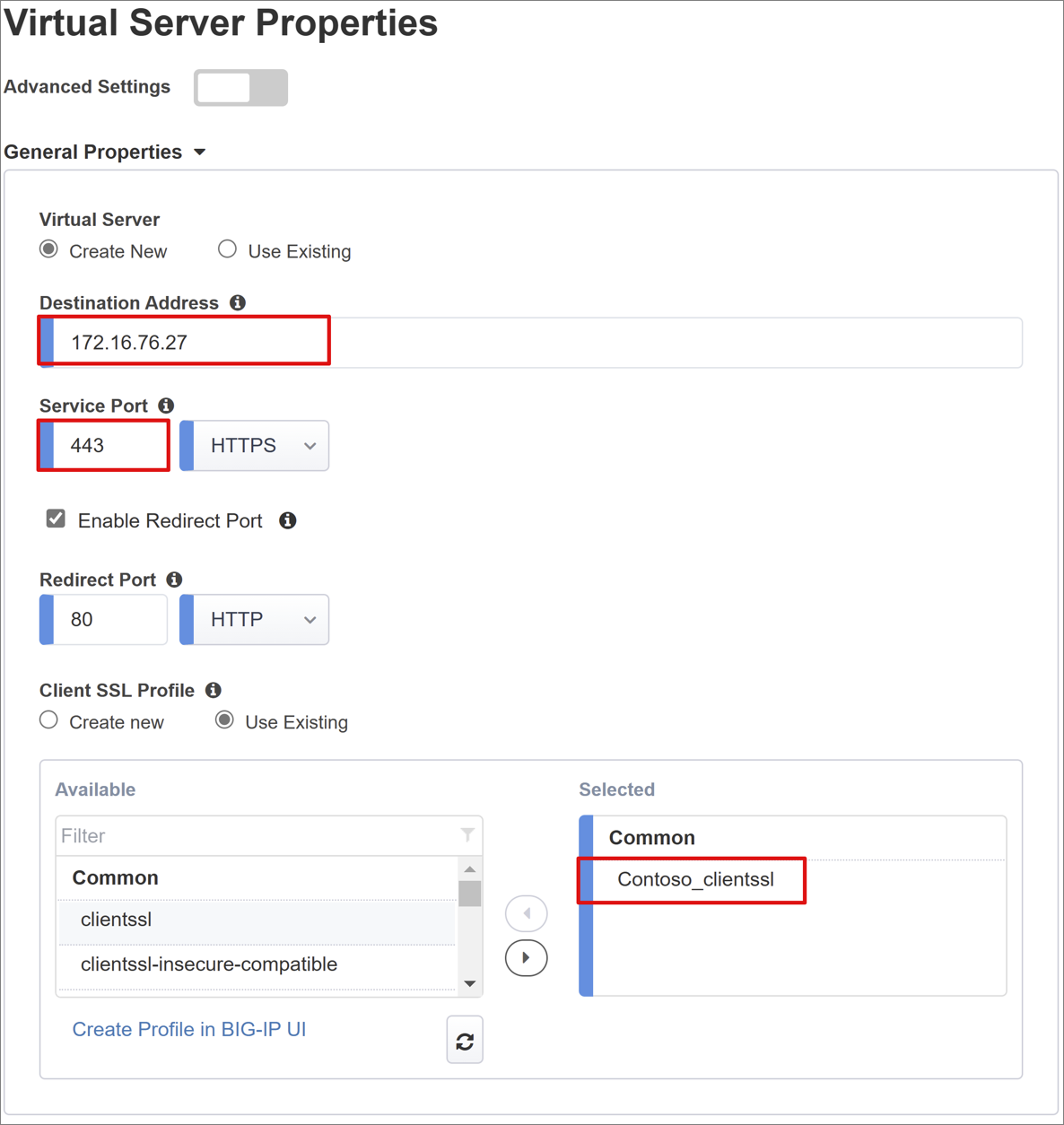

Eigenschaften eines virtuellen Servers

Ein virtueller Server ist ein BIG-IP-Datenebenenobjekt, das durch eine virtuelle IP-Adresse dargestellt wird, die auf Anwendungsclientanforderungen lauscht. Empfangener Datenverkehr wird verarbeitet und anhand des APM-Profils ausgewertet, das dem virtuellen Server zugeordnet ist. Datenverkehr wird anschließend entsprechend der Richtlinie weitergeleitet.

Geben Sie unter Destination Address (Zieladresse) eine IPv4- oder IPv6-Adresse ein, die BIG-IP zum Empfangen von Clientdatenverkehr verwendet. Achten Sie darauf, dass ein entsprechender Eintrag in DNS vorhanden ist, damit Clients die externe URL der von BIG-IP veröffentlichten Anwendung zu der IP-Adresse auflösen können. Verwenden Sie zum Testen auf einem Testcomputer das DNS von localhost.

Geben Sie unter Service Port (Dienstport) 443 ein, und wählen Sie HTTPS aus.

Wählen Sie Enable Redirect Port (Umleitungsport aktivieren) aus.

Geben Sie unter Redirect Port (Umleitungsport) 80 ein, und wählen Sie HTTP aus. Diese Option leitet eingehenden HTTP-Clientdatenverkehr zu HTTPS um.

Wählen Sie das Client-SSL-Profil aus, das Sie erstellt haben, oder übernehmen Sie zum Testen die Standardeinstellung. Das Client-SSL-Profil aktiviert den virtuellen Server für HTTPS. Clientverbindungen werden mit TLS verschlüsselt.

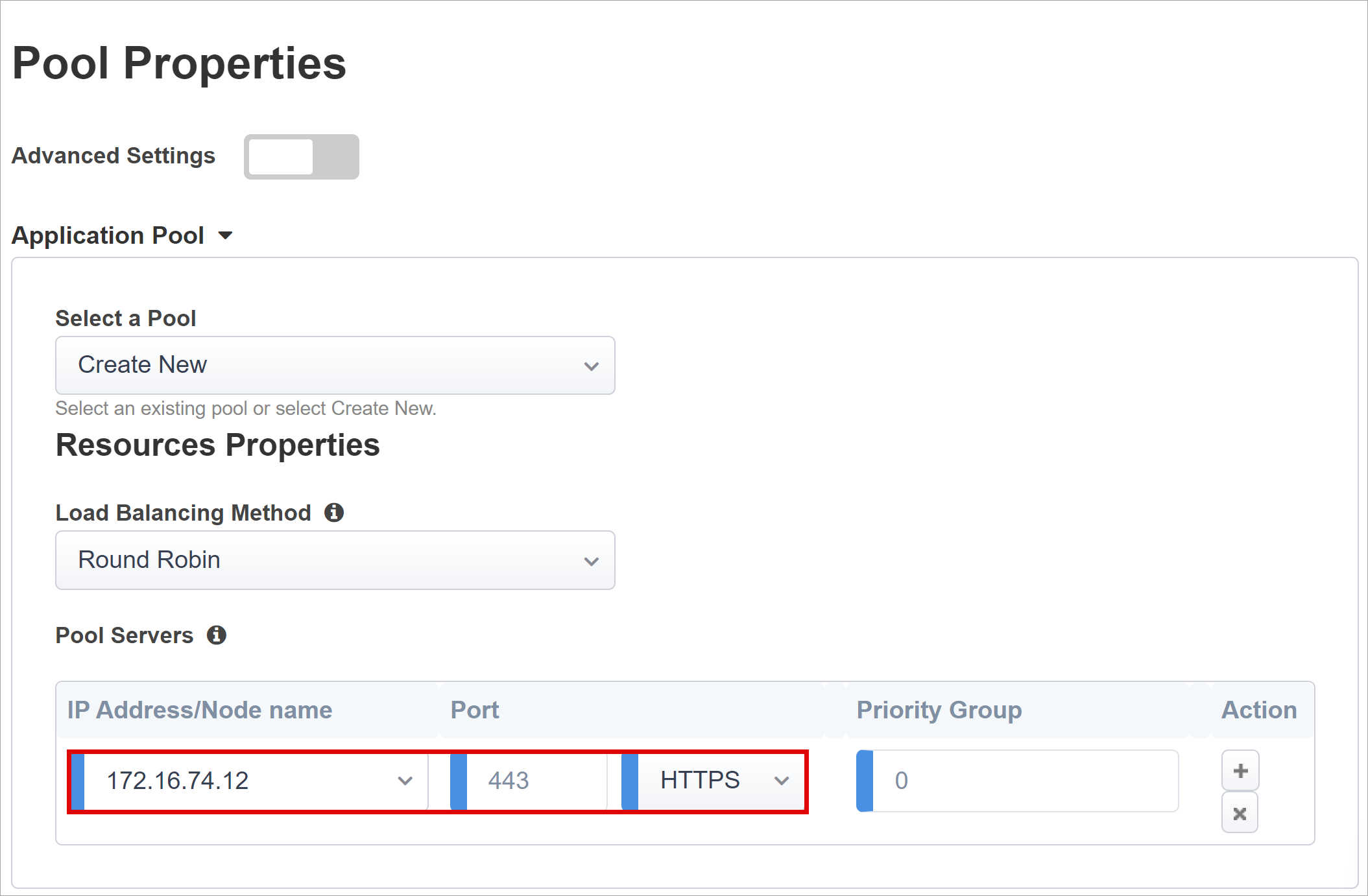

Pooleigenschaften

Auf der Registerkarte Application Pool (Anwendungspool) sind die Dienste hinter einer BIG-IP-Instanz aufgeführt und als Pool mit einem oder mehreren Anwendungsservern dargestellt.

Wählen Sie unter Select a Pool (Pool auswählen) Create New (Neu erstellen) oder eine andere Option aus.

Wählen Sie als Load Balancing Method (Lastenausgleichsmethode) Roundrobin aus.

Unter Pool Servers (Poolserver) können Sie ein(en) IP Address/Node Name (IP-Adresse/Knotenname) und Port für die Server auswählen und eingeben, die Oracle EBS hosten.

Wählen Sie HTTPS aus.

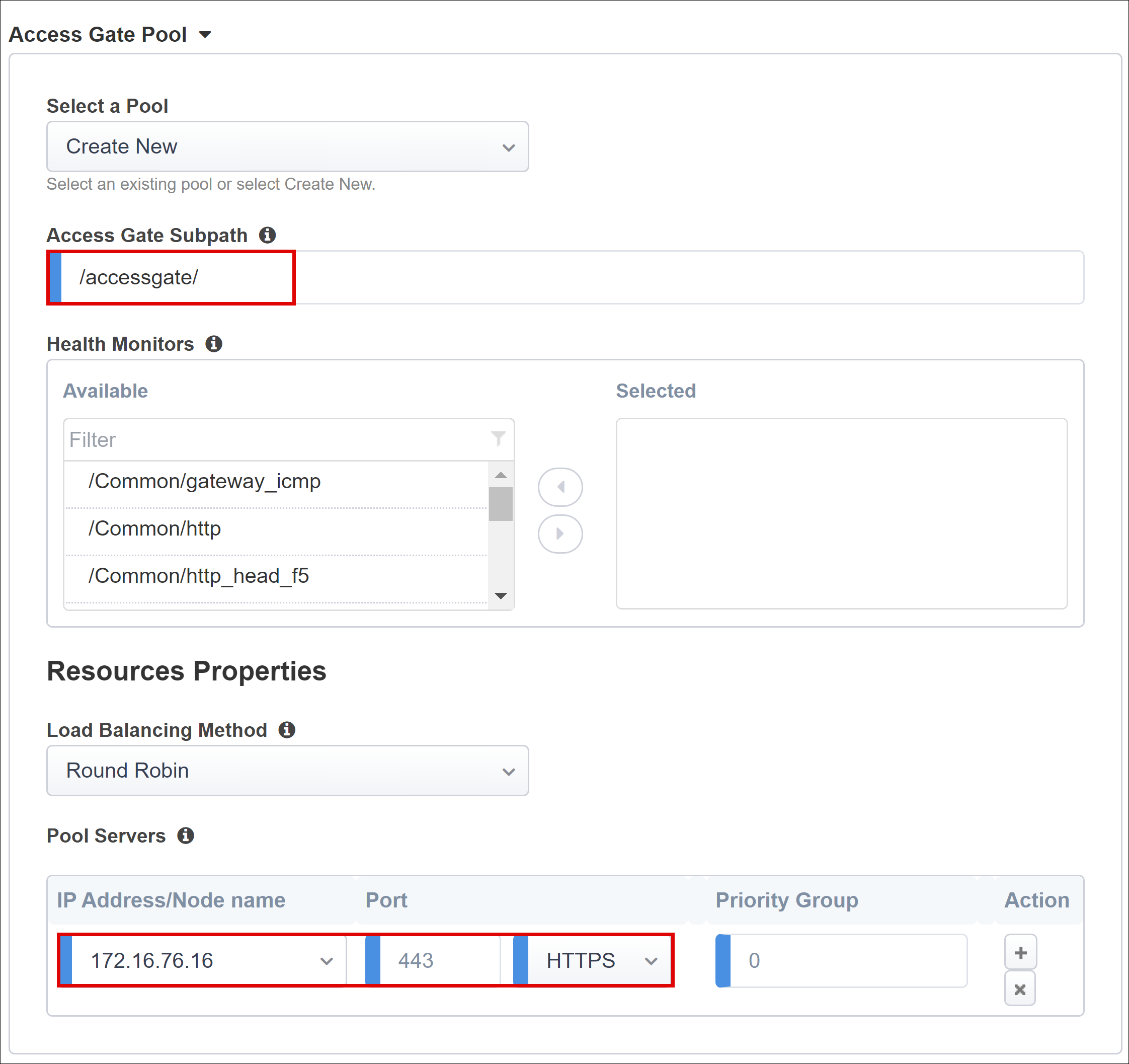

Bestätigen Sie unter Access Gate Pool den Unterpfad für Access Gate.

Unter Pool Servers (Poolserver) können Sie ein(en) IP Address/Node Name (IP-Adresse/Knotenname) und Port für die Server auswählen und eingeben, die Oracle EBS hosten.

Wählen Sie HTTPS aus.

Einmaliges Anmelden und HTTP-Header

Der Easy Button-Assistent unterstützt Kerberos-, OAuth-Bearer- und HTTP-Autorisierungsheader für SSO bei veröffentlichten Anwendungen. Die Oracle EBS-Anwendung erwartet Header und aktiviert daher HTTP-Header.

Wählen Sie unter Einmaliges Anmelden & HTTP-Header HTTP Headers HTTP-Header aus.

Wählen Sie unter Header Operation (Headervorgang) Replace (Ersetzen) aus.

Geben Sie für Header Name (Headername) USER_NAME ein.

Geben Sie für Header Value (Headerwert) %{session.sso.token.last.username} ein.

Wählen Sie unter Header Operation (Headervorgang) Replace (Ersetzen) aus.

Geben Sie für Header Name (Headername) USER_ORCLGUID ein.

Geben Sie für Header Value (Headerwert) %{session.ldap.last.attr.orclguid} ein.

Hinweis

Bei APM-Sitzungsvariablen in geschweiften Klammern wird die Groß- und Kleinschreibung unterschieden.

Sitzungsverwaltung

Mithilfe der BIG-IP-Sitzungsverwaltung können Sie die Bedingungen für Beendigung und Fortsetzung von Sitzungen festlegen.

Weitere Informationen finden Sie auf support.f5.com unter K18390492: Security | BIG-IP APM operations guide (K18390492: Sicherheit | BIG-IP APM-Betriebsleitfaden)

Die Funktionalität für einmaliges Abmelden (Single Log Out, SLO) stellt sicher, dass Sitzungen zwischen Identitätsanbieter, BIG-IP-Instanz und Benutzer-Agent beendet werden, wenn sich Benutzer abmelden. Wenn Easy Button eine SAML-Anwendung in Ihrem Microsoft Entra-Mandanten instanziiert, wird die Abmelde-URL mit dem SLO-Endpunkt von APM aufgefüllt. Eine vom IdP initiierte Abmeldung im MyApps-Portal beendet die Sitzung zwischen BIG-IP und einem Client.

Weitere Informationen finden Sie unter Meine Apps von Microsoft.

Die SAML-Verbundmetadaten für die veröffentlichte Anwendung werden aus dem Mandanten importiert. Diese Aktion stellt dem APM den SAML-Abmeldeendpunkt für Microsoft Entra ID zur Verfügung. Anschließend beendet die vom SP initiierte Abmeldung den Client und die Microsoft Entra-Sitzung. Stellen Sie sicher, dass APM erfährt, wenn sich ein Benutzer abmeldet.

Wenn das BIG-IP-Webtop-Portal auf veröffentlichte Anwendungen zugreift, wird eine Abmeldung von APM so verarbeitet, dass der Microsoft Entra-Abmeldeendpunkt aufgerufen wird. Wenn das BIG-IP-Webtop-Portal nicht verwenden, können Benutzer APM nicht anweisen, sich abzumelden. Wenn sich der Benutzer von der Anwendung abmeldet, wird dieser Vorgang von der BIG-IP-Instanz nicht bemerkt. Stellen Sie sicher, dass die vom SP initiierte Abmeldung eine sichere Beendigung der Sitzungen auslöst. Fügen Sie der Schaltfläche Abmelden der Anwendungen eine SLO-Funktion hinzu, um den Client zum Microsoft Entra-SAML- oder BIG-IP-Abmeldeendpunkt umzuleiten. Die URL für den SAML-Abmeldeendpunkt Ihres Mandanten finden Sie unter App-Registrierungen > Endpunkte.

Wenn Sie die App nicht ändern können, aktivieren Sie in BIG-IP das Lauschen auf den Abmeldeaufruf der App, und lösen Sie dann SLO aus.

Weitere Informationen:

- SLO-Abmeldung in PeopleSoft

- Auf support.f5.com finden Sie folgenden Informationen:

Bereitstellen

- Wählen Sie Deploy (Bereitstellen) aus, um Ihre Einstellungen zu übernehmen.

- Vergewissern Sie sich, dass die Anwendung in der Liste der Unternehmensanwendungen des Mandanten aufgeführt ist.

Test

- Stellen Sie in einem Browser eine Verbindung mit der externen URL der Oracle EBS-Anwendung her, oder wählen Sie in Meine Apps das Symbol der Anwendung aus.

- Authentifizieren Sie sich bei Microsoft Entra ID.

- Sie werden zum virtuellen BIG-IP-Server für die Anwendung umgeleitet und per einmaligem Anmelden (Single Sign-On, SSO) angemeldet.

Blockieren Sie zum Erhöhen der Sicherheit den direkten Zugriff auf die Anwendung, und erzwingen Sie so einen Pfad durch die BIG-IP-Instanz.

Erweiterte Bereitstellung

Mitunter fehlt es den Guided Configuration-Vorlagen an Flexibilität für die jeweiligen Anforderungen.

Weitere Informationen: Tutorial: Konfigurieren von Access Policy Manager von F5 BIG-IP für headerbasiertes einmaliges Anmelden.

Manuelles Ändern von Konfigurationen

Alternativ können Sie in BIG-IP den strengen Verwaltungsmodus „Guided Configuration“ (Geführte Konfiguration) deaktivieren, um Konfigurationen manuell zu ändern. Assistentenvorlagen dienen zum Automatisieren der meisten Konfigurationen.

Navigieren Sie zu Access > Guided Configuration (Zugriff > Geführte Konfiguration).

Wählen Sie am rechten Ende der Zeile Ihrer Anwendungskonfiguration das Schlosssymbol aus.

Nachdem Sie den strengen Modus deaktiviert haben, können Sie keine Änderungen mit dem Assistenten vornehmen. BIG-IP-Objekte, die der veröffentlichten App-Instanz zugeordnet sind, werden jedoch zur Verwaltung entsperrt.

Hinweis

Wenn Sie den strengen Modus reaktivieren, überschreiben neue Konfigurationen Einstellungen, die ohne geführte Konfiguration erfolgt sind. Für Produktionsdienste wird die erweiterte Konfigurationsmethode empfohlen.

Problembehandlung

Beheben Sie Probleme anhand der folgenden Anweisungen.

Erhöhen der Protokoll-Ausführlichkeit

Mithilfe der BIG-IP-Protokollierung können Sie Probleme mit der Konnektivität, SSO, Richtlinienverstößen oder falsch konfigurierten Variablenzuordnungen isolieren. Erhöhen Sie den Ausführlichkeitsgrad des Protokolls.

- Navigieren Sie zu Access Policy > Overview > Event Logs (Zugriffsrichtlinie > Übersicht > Ereignisprotokolle).

- Wählen Sie Settingsaus.

- Wählen Sie die Zeile für Ihre veröffentlichte Anwendung aus.

- Wählen Sie Edit > Access System Logs (Bearbeiten > Auf Systemprotokolle zugreifen) aus.

- Wählen Sie in der Liste „SSO“ die Option Debug (Debuggen) aus.

- Klicken Sie auf OK.

- Reproduzieren Sie das Problem.

- Untersuchen Sie die Protokolle.

Setzen Sie die Einstellungsänderungen zurück, da der ausführliche Modus übermäßig Daten generiert.

BIG-IP-Fehlermeldung

Wenn nach Microsoft Entra Vorauthentifizierung ein BIG-IP-Fehler angezeigt wird, kann sich das Problem auf Microsoft Entra ID einmaliges Anmelden und BIG-IP-SSO beziehen.

- Navigieren Sie zu „Access > Overview“ (Zugriff > Übersicht).

- Wählen Sie Access reports (Auf Berichte zugreifen) aus.

- Führen Sie den Bericht für die letzte Stunde aus.

- Überprüfen Sie die Protokolle auf Hinweise.

Verwenden Sie den Link View Session (Sitzung anzeigen) für Ihre Sitzung, um zu bestätigen, dass APM erwartete Microsoft Entra-Ansprüche empfängt.

Keine BIG-IP-Fehlermeldung

Wenn keine BIG-IP-Fehlerseite angezeigt wird, bezieht sich das Problem möglicherweise auf die Back-End-Anforderung oder einmaliges Anmelden von BIG-IP bei der Anwendung.

- Navigieren Sie zu Access Policy > Overview (Zugriffsrichtlinie > Übersicht).

- Wählen Sie Active Sessions (Aktive Sitzungen) aus.

- Wählen Sie den Link für Ihre aktive Sitzung aus.

Verwenden Sie den Link View Variables (Variablen anzeigen), um SSO-Probleme zu untersuchen, insbesondere wenn BIG-IP APM nicht die richtigen Attribute von Microsoft Entra ID oder einer anderen Quelle empfängt.

Weitere Informationen:

- Auf devcentral.f5.com finden Sie Beispiele zum Zuweisen von APM-Variablen.

- Weitere Informationen finden Sie auf techdocs.f5.com unter Manual Chapter: Session Variables (Handbuchkapitel: Sitzungsvariablen).

Überprüfen des APM-Dienstkontos

Verwenden Sie den folgenden Bash-Shellbefehl, um das APM-Dienstkonto für LDAP-Abfragen zu überprüfen. Mit dem Befehl werden Benutzerobjekte authentifiziert und abgefragt.

ldapsearch -xLLL -H 'ldap://192.168.0.58' -b "CN=oraclef5,dc=contoso,dc=lds" -s sub -D "CN=f5-apm,CN=partners,DC=contoso,DC=lds" -w 'P@55w0rd!' "(cn=testuser)"

Weitere Informationen:

- Auf support.f5.com finden Sie Informationen unter K11072: Configuring LDAP remote authentication for AD (K11072: Konfigurieren der LDAP-Remoteauthentifizierung für AD)

- Lesen Sie auf techdocs.f5.com Manual Chapter: LDAP Query (Handbuchkapitel: LDAP-Abfrage)