Verbinden eines lokalen Netzwerks mit Azure über ExpressRoute

Diese Referenzarchitektur zeigt, wie ein lokales Netzwerk unter Verwendung von Azure ExpressRoute mit einem virtuellen Azure-Netzwerk verbunden wird, wobei ein Site-to-Site-VPN (Virtual Private Network) als Failoververbindung dient.

Aufbau

Laden Sie eine Visio-Datei dieser Architektur herunter.

Arbeitsablauf

Die Architektur umfasst die folgenden Komponenten.

Lokales Netzwerk. Ein in einer Organisation betriebenes privates lokales Netzwerk.

Virtuelle Azure-Netzwerke. Jedes virtuelle Netzwerk befindet sich in einer einzelnen Azure-Region und kann mehrere Anwendungsebenen hosten. Sie können Anwendungsebenen mithilfe von Subnetzen in jedem virtuellen Netzwerk segmentieren.

- Gatewaysubnetz. Die Gateways für virtuelle Netzwerke befinden sich im selben Subnetz.

VPN-Gerät. Ein Gerät oder ein Dienst, das bzw. der externe Konnektivität mit dem lokalen Netzwerk bereitstellt. Bei dem VPN-Gerät kann es sich um ein Hardwaregerät oder eine Softwarelösung handeln, z. B. den Routing- und RAS-Dienst unter Windows Server 2012. Eine Liste der unterstützten VPN-Geräte und Informationen zur Konfiguration ausgewählter VPN-Geräte für die Verbindung mit Azure finden Sie unter Informationen zu VPN-Geräten für VPN Gateway-Verbindungen zwischen Standorten.

ExpressRoute-Verbindung. Eine vom Konnektivitätsanbieter bereitgestellte Layer 2- oder Layer 3-Verbindung, die das lokale Netzwerk über die Edgerouter mit Azure verbindet. Für die Verbindung wird die vom Konnektivitätsanbieter verwaltete Hardwareinfrastruktur verwendet.

Lokale Edgerouter. Router, die das lokale Netzwerk mit dem vom Anbieter verwalteten Schaltkreis verbinden. Je nachdem, wie Ihre Verbindung bereitgestellt wird, müssen Sie möglicherweise die öffentlichen IP-Adressen angeben, die von den Routern verwendet werden.

Microsoft Edge-Router. Zwei Router in einer aktiven, hochverwendigen Konfiguration. Diese Router ermöglichen es einem Konnektivitätsanbieter, eine direkte Verbindung zwischen ihren Leitungen und dem Rechenzentrum herzustellen. Je nachdem, wie Ihre Verbindung bereitgestellt wird, müssen Sie möglicherweise die öffentlichen IP-Adressen angeben, die von den Routern verwendet werden.

ExpressRoute-Gateway für virtuelle Netzwerke. Das ExpressRoute-Gateway für virtuelle Netzwerke ermöglicht es dem virtuellen Azure-Netzwerk, mit der ExpressRoute-Leitung eine Verbindung herzustellen, die für die Konnektivität mit Ihrem lokalen Netzwerk verwendet wird.

VPN-Gateway für virtuelle Netzwerke. Das VPN-Gateway für virtuelle Netzwerke ermöglicht es dem virtuellen Azure-Netzwerk, eine Verbindung mit dem VPN-Gerät im lokalen Netzwerk herzustellen. Die VPN-Gateway für virtuelle Netzwerke ist so konfiguriert, dass es Anforderungen aus dem lokalen Netzwerk nur über das VPN-Gerät akzeptiert. Weitere Informationen finden Sie unter Verbinden eines lokalen Netzwerks mit einem Microsoft Azure Virtual Network.

VPN-Verbindung. Die Verbindung verfügt über Eigenschaften, die den Verbindungstyp (IPsec) und den Schlüssel angeben, der für die lokale VPN-Appliance zum Verschlüsseln des Datenverkehrs freigegeben wurde.

Öffentliche Azure-Dienste. Azure-Dienste, die innerhalb einer Hybridanwendung genutzt werden können. Diese Dienste sind auch über das Internet verfügbar, aber der Zugriff auf diese Dienste mithilfe einer ExpressRoute-Leitung bietet eine geringe Latenz und eine vorhersehbarere Leistung, da datenverkehr nicht über das Internet geleitet wird.

Microsoft 365-Dienste Die öffentlich verfügbaren Microsoft 365-Anwendungen und -Dienste, die Microsoft bereitstellt. Verbindungen verwenden Microsoft-Peering und -Adressen, die ihrem Unternehmen gehören oder von Ihrem Konnektivitätsanbieter bereitgestellt werden. Sie können auch eine direkte Verbindung mit Microsoft CRM Online herstellen, indem Sie Microsoft-Peering verwenden.

Konnektivitätsanbieter (nicht gezeigt). Unternehmen, die eine Verbindung mit Layer 2 oder Layer 3 zwischen Ihrem Rechenzentrum und einem Azure-Rechenzentrum bereitstellen.

Komponenten

Azure ExpressRoute. Sie können ExpressRoute verwenden, um Ihre lokalen Netzwerke über eine private Verbindung in die Microsoft-Cloud mit Hilfe eines Verbindungsanbieters zu erweitern. Mit ExpressRoute können Sie Verbindungen zu Microsoft-Clouddiensten wie Azure und Microsoft 365 herstellen.

Azure Virtual Network. Azure Virtual Network ist der Grundbaustein für Ihr privates Netzwerk in Azure. Das virtuelle Netzwerk ermöglicht es vielen Arten von Azure-Ressourcen wie virtuellen Azure-Computern, miteinander, dem Internet und lokalen Netzwerken mit verbesserter Sicherheit zu kommunizieren.

Azure VPN-Gateway. VPN-Gateway ist ein virtuelles Netzwerkgateway, mit dem Sie Ihr lokales Netzwerk über eine VPN-Verbindung (Site-to-Site Virtual Private Network) mit einem virtuellen Azure-Netzwerk verbinden können.

Szenariodetails

Diese Referenzarchitektur zeigt, wie ein lokales Netzwerk unter Verwendung von ExpressRoute mit einem virtuellen Azure-Netzwerk verbunden wird, wobei ein Site-to-Site-VPN (Virtual Private Network) als Failoververbindung dient. Der Datenverkehr zwischen dem lokalen Netzwerk und dem virtuellen Azure-Netzwerk wird über eine ExpressRoute-Verbindung übertragen. Wenn die Verbindung im ExpressRoute-Schaltkreis verloren geht, wird der Datenverkehr über einen IPsec-VPN-Tunnel weitergeleitet. Stellen Sie diese Lösung bereit.

Wenn der ExpressRoute-Schaltkreis nicht verfügbar ist, verarbeitet die VPN-Route nur private Peeringverbindungen. Public Peering- und Microsoft-Peering-Verbindungen werden über das Internet geleitet.

Empfehlungen

Die folgenden Empfehlungen gelten für die meisten Szenarios. Sofern Sie keine besonderen Anforderungen haben, die Vorrang haben, sollten Sie diese Empfehlungen befolgen.

Konnektivitätsanbieter

Wählen Sie einen geeigneten ExpressRoute-Konnektivitätsanbieter für Ihren Standort aus. Verwenden Sie den folgenden PowerShell-Befehl, um eine Liste der Konnektivitätsanbieter abzurufen, die an Ihrem Standort verfügbar sind:

Get-AzExpressRouteServiceProvider

ExpressRoute-Konnektivitätsanbieter verbinden Ihr Rechenzentrum über die folgenden Methoden mit Microsoft:

Per Co-Location und Cloud Exchange. Wenn Sie sich in einer Einrichtung befinden, die über einen Cloud-Austausch verfügt, können Sie virtuelle Cross-Connections mit Azure über den Ethernet-Austausch des Co-Location-Anbieters bestellen. Co-Location-Anbieter können entweder Layer 2-Querverbindungen oder verwaltete Layer 3-Verbindungen zwischen Ihrer Infrastruktur in der Co-Location-Einrichtung und Azure anbieten.

Point-to-Point-Ethernet-Verbindungen. Sie können Ihre lokalen Rechenzentren/Büros mit Azure verbinden, indem Sie Punkt-zu-Punkt-Ethernet-Verbindungen verwenden. Point-to-Point-Ethernet-Anbieter können Layer 2-Verbindungen oder verwaltete Layer 3-Verbindungen zwischen Ihrem Standort und Azure bereitstellen.

Any-to-Any-Netzwerke (IPVPN) . Sie können Ihr Fernnetz (WAN) in Azure integrieren. Anbieter des virtuellen privaten Internetprotokolls (IPVPN) bieten eine beliebige Verbindung zwischen Ihren Zweigstellen und Rechenzentren. (Ein IPVPN ist in der Regel ein Multiprotocol-Bezeichnungswechsel-VPN.) Azure kann mit Ihrem WAN verbunden sein, damit es wie jede andere Zweigstelle aussieht. WAN-Anbieter stellen in der Regel verwaltete Layer 3-Konnektivität bereit.

Weitere Informationen zu Konnektivitätsanbietern finden Sie der ExpressRoute-Übersicht.

ExpressRoute-Verbindung

Mit den folgenden Schritten können Sie einen ExpressRoute-Schaltkreis erstellen.

Führen Sie den folgenden PowerShell-Befehl aus:

New-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> -Location <location> -SkuTier <SKU-tier> -SkuFamily <SKU-family> -ServiceProviderName <service-provider-name> -PeeringLocation <peering-location> -BandwidthInMbps <bandwidth-in-Mbps>Senden Sie den

ServiceKeyfür die neue Verbindung an den Dienstanbieter.Warten Sie die Bereitstellung der Verbindung durch den Anbieter ab. Überprüfen Sie mit dem folgenden PowerShell-Befehl den Bereitstellungszustand einer Verbindung:

Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>Das

Provisioning stateFeld imService ProviderBereich der Ausgabe wechselt vonNotProvisionedzuProvisioneddem Zeitpunkt, an dem der Schaltkreis bereit ist.Hinweis

Wenn Sie eine Layer 3-Verbindung verwenden, sollte der Anbieter Routing für Sie konfigurieren und verwalten. Sie teilen dem Anbieter die erforderlichen Informationen zum Implementieren der geeigneten Routen mit.

Wenn Sie eine Layer 2-Verbindung verwenden:

Reservieren Sie zwei /30 Subnetze, die aus gültigen öffentlichen IP-Adressen für jeden Typ von Peering bestehen, den Sie implementieren möchten. Diese /30-Subnetze werden verwendet, um IP-Adressen für die Router bereitzustellen, die für den Schaltkreis verwendet werden. Wenn Sie private und Microsoft-Peering implementieren, benötigen Sie vier /30 Subnetze mit gültigen öffentlichen IP-Adressen.

Konfigurieren Sie das Routing für die ExpressRoute-Verbindung. Führen Sie die folgenden PowerShell-Befehle sowohl für private als auch für Microsoft-Peering aus. Weitere Informationen finden Sie unter Erstellen und Ändern des Peerings für eine ExpressRoute-Verbindung mithilfe von PowerShell.

Set-AzExpressRouteCircuitPeeringConfig -Name <peering-name> -ExpressRouteCircuit <circuit-name> -PeeringType <peering-type> -PeerASN <peer-ASN> -PrimaryPeerAddressPrefix <primary-peer-address-prefix> -SecondaryPeerAddressPrefix <secondary-peer-address-prefix> -VlanId <vlan-ID> Set-AzExpressRouteCircuit -ExpressRouteCircuit <circuit-name>Reservieren Sie einen weiteren Pool mit gültigen öffentlichen IP-Adressen für die Netzwerkadressübersetzung (NAT) für Microsoft-Peering. Es wird empfohlen, für jeden Peering über einen anderen Pool zu verfügen. Geben Sie den Pool an Ihren Verbindungsanbieter an, damit sie BGP-Ankündigungen (Border Gateway Protocol) für diese Bereiche konfigurieren können.

VPN- und ExpressRoute-Gateways

Wenn Sie bereits über ein VIRTUELLEs VPN-Netzwerkgateway in Ihrem virtuellen Azure-Netzwerk verfügen, können Sie ein Virtuelles ExpressRoute-Netzwerkgateway erstellen, ohne das vorhandene virtuelle Netzwerkgateway löschen zu müssen.

Befolgen Sie die Anweisungen in Konfigurieren einer sicheren Hybrid-Netzwerkarchitektur mit Azure ExpressRoute, um eine sichere ExpressRoute-Verbindung herzustellen.

Befolgen Sie die Anweisungen unter Konfigurieren einer Hybridnetzwerkarchitektur mit Azure und lokalem VPN , um Ihre VPN-Verbindung für virtuelles Netzwerkgateway einzurichten.

Nachdem Sie die Verbindungen mit dem virtuellen Netzwerkgateway hergestellt haben, testen Sie die Umgebung, indem Sie die folgenden Schritte ausführen:

- Stellen Sie sicher, dass Sie vom lokalen Netzwerk eine Verbindung mit dem virtuellen Azure-Netzwerk herstellen können.

- Wenden Sie sich an Ihren Anbieter, um die ExpressRoute-Konnektivität zu Testzwecken zu beenden.

- Stellen Sie sicher, dass Sie weiterhin über das VPN-Gateway für virtuelle Verbindungen eine Verbindung vom lokalen Netzwerk mit dem virtuellen Azure-Netzwerk herstellen können.

- Wenden Sie sich an Ihren Anbieter, um die ExpressRoute-Konnektivität wiederherzustellen.

Problembehandlung

Wenn eine zuvor funktionierende ExpressRoute-Verbindung nicht verbunden werden kann und keine Konfigurationsänderungen lokal oder in Ihrem privaten virtuellen Netzwerk vorhanden sind, müssen Sie sich möglicherweise an den Verbindungsanbieter wenden und mit ihnen zusammenarbeiten, um das Problem zu beheben. Verwenden Sie die folgenden PowerShell-Befehle, um zu überprüfen, ob der ExpressRoute-Schaltkreis ordnungsgemäß bereitgestellt wird:

Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>

Die Ausgabe dieses Befehls zeigt mehrere Eigenschaften für Ihren Schaltkreis, einschließlich ProvisioningState, CircuitProvisioningStateund ServiceProviderProvisioningState, wie hier gezeigt:

ProvisioningState : Succeeded

Sku : {

"Name": "Standard_MeteredData",

"Tier": "Standard",

"Family": "MeteredData"

}

CircuitProvisioningState : Enabled

ServiceProviderProvisioningState : NotProvisioned

Wenn ProvisioningState sie nach dem Erstellen eines neuen Schaltkreises nicht festgelegt Succeeded ist, entfernen Sie die Schaltung mithilfe des folgenden Befehls, und versuchen Sie erneut, ihn zu erstellen.

Remove-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>

Wenn Ihr Anbieter den Schaltkreis bereits bereitgestellt hat und ProvisioningState auf Failed den Anbieter festgelegt ist oder CircuitProvisioningState nicht Enabled, wenden Sie sich an Ihren Anbieter, um Unterstützung zu erhalten.

Überlegungen

Diese Überlegungen beruhen auf den Säulen des Azure Well-Architected Frameworks, d. h. einer Reihe von Grundsätzen, mit denen die Qualität von Workloads verbessert werden kann. Weitere Informationen finden Sie unter Microsoft Azure Well-Architected Framework.

Zuverlässigkeit

Zuverlässigkeit stellt sicher, dass Ihre Anwendung die Verpflichtungen erfüllen kann, die Sie an Ihre Kunden vornehmen. Weitere Informationen finden Sie unter Prüfliste zur Entwurfsüberprüfung für Zuverlässigkeit.

ExpressRoute unterstützt keine Routerredundanzprotokolle wie Hot Standby Routing Protocol (HSRP) und Virtual Router Redundancy Protocol (VRRP) für hohe Verfügbarkeit. Stattdessen wird ein redundantes BGP-Sitzungspaar pro Peering verwendet. Um hoch verfügbare Verbindungen mit Ihrem Netzwerk zu erleichtern, stellt Azure zwei redundante Ports auf zwei Routern (Teil des Microsoft Edge) in einer aktiv aktiven Konfiguration bereit.

BGP-Sitzungen verwendet standardmäßig einen Leerlauftimeoutwert von 60 Sekunden. Wenn ein Sitzungstimeout dreimal (insgesamt 180 Sekunden) überschritten wird, ist der Router als nicht verfügbar gekennzeichnet, und der gesamte Datenverkehr wird an den verbleibenden Router umgeleitet. Dieses 180-Sekunden-Timeout kann für kritische Anwendungen zu lang sein. Bei Bedarf können Sie Ihre BGP-Timeouteinstellungen auf dem lokalen Router auf eine kürzere Dauer ändern. ExpressRoute unterstützt außerdem Bidirectional Forwarding Detection (BFD) über privates Peering. Durch aktivieren von BFD über ExpressRoute können Sie die Fehlererkennung zwischen Microsoft Enterprise-Edgegeräten (MSEE) und den Routern beschleunigen, auf denen Sie den ExpressRoute-Schaltkreis beenden. Sie können ExpressRoute über Kunden-Edge-Routinggeräte oder Partner Edge-Routinggeräte beenden (wenn Sie über einen verwalteten Layer 3-Verbindungsdienst verfügen).

Sie können hohe Verfügbarkeit für Ihre Azure-Verbindung auf unterschiedliche Weise konfigurieren, je nachdem, welche Art von Anbieter Sie verwenden, sowie die Anzahl der ExpressRoute-Schaltkreise und virtuellen Netzwerkgatewayverbindungen, die Sie konfigurieren möchten. Hier ist eine Zusammenfassung Ihrer Verfügbarkeitsoptionen:

Wenn Sie eine Layer 2-Verbindung verwenden, stellen Sie redundante Router in Ihrem lokalen Netzwerk in einer aktiven Konfiguration bereit. Verbinden Sie den primären Schaltkreis mit einem Router und dem sekundären Schaltkreis mit dem anderen. Diese Konfiguration bietet eine hoch verfügbare Verbindung an beiden Enden. Diese Konfiguration ist erforderlich, wenn Sie den ExpressRoute Service Level Agreement (SLA) benötigen. Ausführliche Informationen finden Sie unter SLA für Azure ExpressRoute.

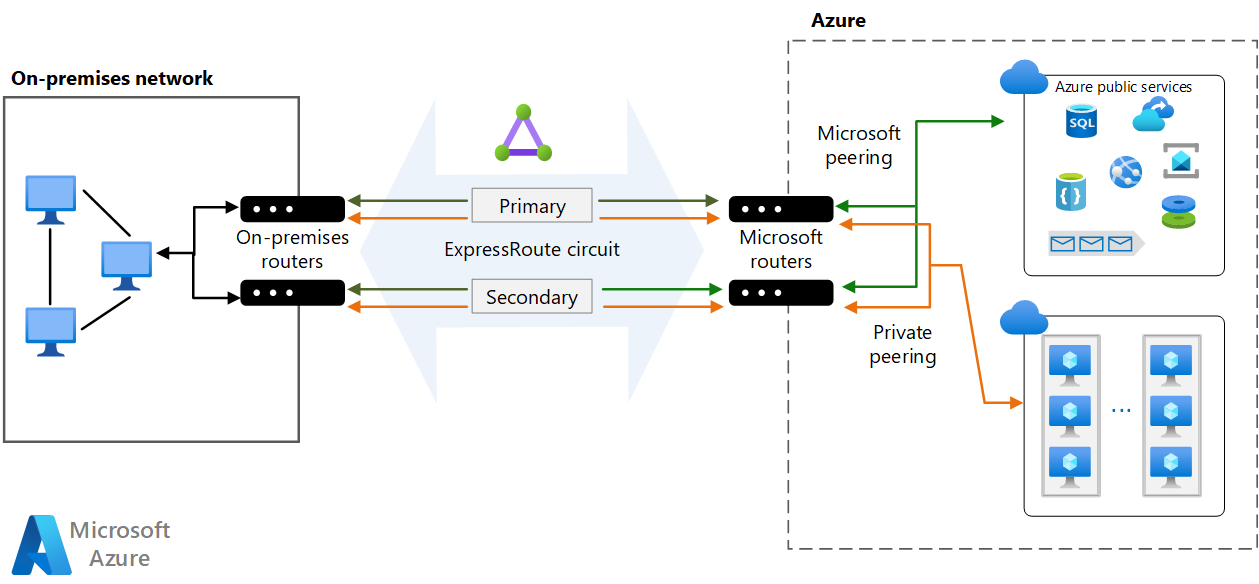

Das folgende Diagramm zeigt eine Konfiguration mit redundanten lokalen Routern, die mit der primären und sekundären Leitung verbunden sind. Jeder Schaltkreis verarbeitet den Datenverkehr für private Peering. (Jedes Peering ist ein Paar von /30 Adresszeichen festgelegt, wie im vorherigen Abschnitt beschrieben.)

Wenn Sie eine Layer 3-Verbindung verwenden, stellen Sie sicher, dass sie redundante BGP-Sitzungen bereitstellt, die die Verfügbarkeit für Sie behandeln.

Wenn Sie eine maximale Ausfallsicherheit benötigen, erstellen Sie mehrere Schaltkreise an verschiedenen Peeringstandorten. Für hohe Resilienz bietet ExpressRoute Metro einen einzigen Schaltkreis mit mehreren Peeringstandorten.

- Berücksichtigen Sie für jeden Schaltkreis einen anderen Dienstanbieter, um das Risiko von Netzwerkausfallzeiten durch einen einzelnen Anbieter zu minimieren.

Konfigurieren Sie ein Site-to-Site-VPN als Failoverpfad für ExpressRoute. Weitere Informationen zu dieser Option finden Sie unter Verbinden eines lokalen Netzwerks mit Azure mithilfe von ExpressRoute mit VPN-Failover. Diese Option gilt nur für das private Peering. Für Azure- und Microsoft 365-Dienste ist das Internet der einzige Failoverpfad.

Sicherheit

Sicherheit bietet Schutz vor vorsätzlichen Angriffen und dem Missbrauch Ihrer wertvollen Daten und Systeme. Weitere Informationen finden Sie unter Prüfliste zur Entwurfsüberprüfung für sicherheitsrelevante.

Sie können die Sicherheitsoptionen für Ihre Azure-Verbindung abhängig von Ihren Anforderungen im Hinblick auf Sicherheit und Compliance auf unterschiedliche Weise konfigurieren.

ExpressRoute arbeitet auf Layer 3. Sie können Schutz vor Bedrohungen auf der Anwendungsebene bereitstellen, indem Sie eine Netzwerksicherheits-Appliance verwenden, die den Datenverkehr auf legitime Ressourcen einschränkt.

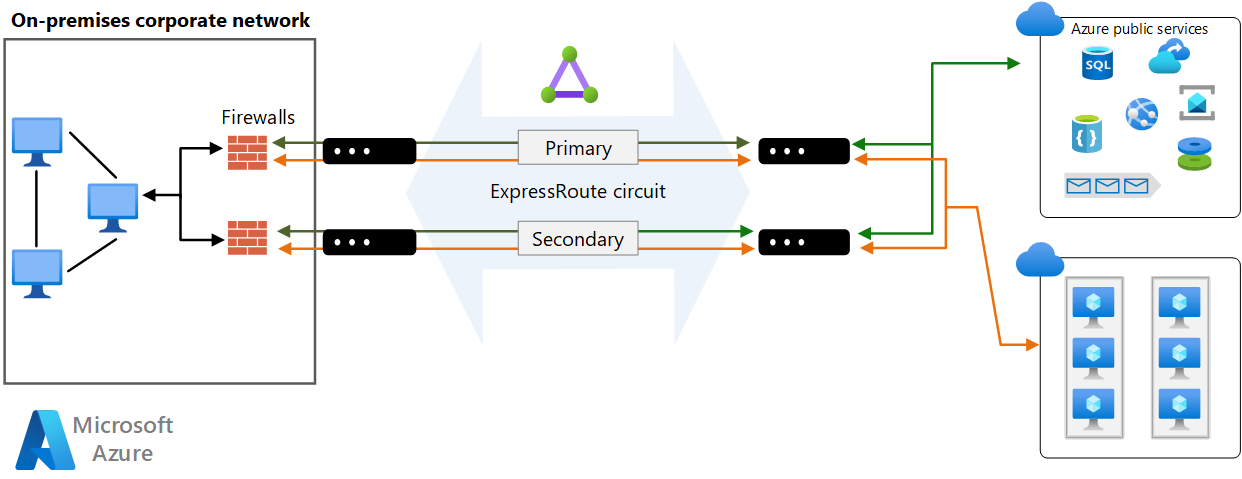

Um die Sicherheit zu maximieren, platzieren Sie Netzwerksicherheitsappliances zwischen dem lokalen Netzwerk und den Edgeroutern des Anbieters. Dies hilft, den Zufluss nicht autorisierter Datenverkehr aus dem virtuellen Netzwerk einzuschränken:

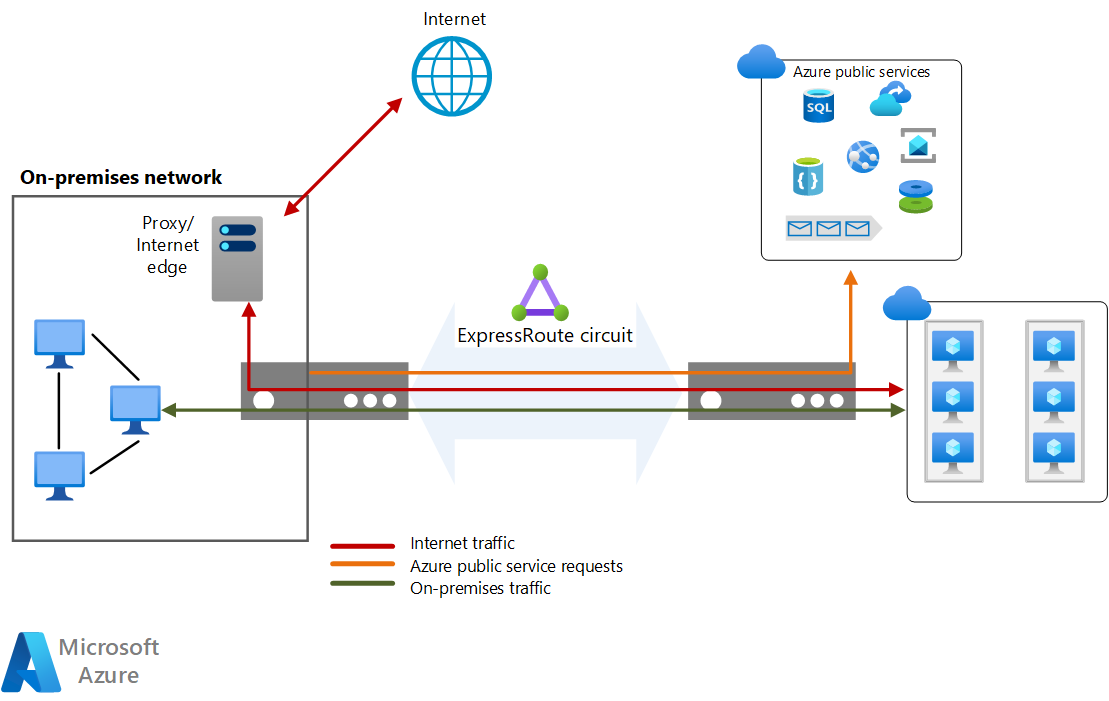

Für die Überwachung oder Compliance müssen Sie möglicherweise den direkten Internetzugriff für Komponenten blockieren, die im virtuellen Netzwerk ausgeführt werden, und erzwungene Tunneling implementieren. In diesem Fall sollte der Internetdatenverkehr über einen proxy umgeleitet werden, der lokal ausgeführt wird, wo er überwacht werden kann. Sie können den Proxy so konfigurieren, dass nicht autorisierter Datenverkehr ausströmt und potenziell schädlichen eingehenden Datenverkehr gefiltert wird.

Um die Sicherheit zu maximieren, aktivieren Sie keine öffentliche IP-Adresse für Ihre virtuellen Computer, und verwenden Sie NSGs, um sicherzustellen, dass diese virtuellen Computer nicht öffentlich zugänglich sind. VMs sollten nur über die interne IP-Adresse verfügbar sein. Sie können diese Adressen über das ExpressRoute-Netzwerk zugänglich machen, wodurch lokale DevOps-Mitarbeiter Konfigurationen oder Wartungen durchführen können.

Wenn Sie Verwaltungsendpunkte für VMs gegenüber einem externen Netzwerk offenlegen müssen, verwenden Sie NSGs oder Zugriffssteuerunglisten (ACLs), um die Sichtbarkeit dieser Ports auf eine Liste mit zulässigen IP-Adressen oder Netzwerken zu beschränken.

Hinweis

Azure-VMs, die über die Azure-Portal bereitgestellt werden, können eine öffentliche IP-Adresse enthalten, die den Anmeldezugriff ermöglicht. Es empfiehlt sich jedoch, diesen Zugriff zu verbieten.

Standardmäßig wird der Datenverkehr, der eine ExpressRoute-Verbindung durchläuft, nicht verschlüsselt. Sie können optional die Verschlüsselung so konfigurieren, dass sie entweder punkt-zu-Punkt-Verschlüsselung durch MACsec oder End-to-End-Verschlüsselung durch IPsec ist; MACsec ist nur für ExpressRoute Direct verfügbar. Weitere Informationen finden Sie unter Informationen zur Verschlüsselung für Azure ExpressRoute.

Um sicherzustellen, dass Ihre Daten während der Übertragung nicht manipuliert wurden, können Sie einen MD5-Hash auf dem ExpressRoute-Schaltkreis während der Konfiguration privater Peering- oder Microsoft-Peering- konfigurieren, um Nachrichten zwischen der lokalen Route und den MSEE-Routern zu sichern.

Weitere Sicherheitsaspekte finden Sie unter Azure Security Baseline für ExpressRoute.

Kostenoptimierung

Bei der Kostenoptimierung geht es um Möglichkeiten, unnötige Ausgaben zu reduzieren und die betriebliche Effizienz zu verbessern. Weitere Informationen finden Sie unter Prüfliste für die Überprüfung der Kostenoptimierung.

Informationen zu den ExpressRoute-Kostenaspekten finden Sie in diesen Artikeln:

ExpressRoute

In dieser Architektur wird eine ExpressRoute-Leitung verwendet, um das lokale Netzwerk über die Edgerouter mit Azure zu verknüpfen.

ExpressRoute bietet zwei Preispläne. Mit dem Plan für getaktete Daten ist alle eingehenden Datenübertragungen kostenlos. Alle ausgehenden Datenübertragungen werden basierend auf einem vorausbestimmten Satz berechnet.

Mit dem Unbegrenzten Datenplan sind alle eingehenden und ausgehenden Datenübertragungen kostenlos. Ihnen wird eine feste monatliche Portgebühr auf Der Grundlage von dualen Ports mit hoher Verfügbarkeit berechnet.

Berechnen Sie Ihre Auslastung, und wählen Sie einen geeigneten Abrechnungsplan (Tarif) aus. Wir empfehlen den Unbegrenzten Datenplan, wenn Sie etwa 68 % der Nutzung überschreiten.

Weitere Informationen finden Sie unter Azure ExpressRoute – Preise.

Virtuelles Azure-Netzwerk

Alle Anwendungsebenen werden in einem einzigen virtuellen Netzwerk gehostet und in Subnetze segmentiert.

Azure Virtual Network ist kostenlos. Für jedes Abonnement können Sie bis zu 1.000 virtuelle Netzwerke in allen Regionen erstellen. Der gesamte Datenverkehr innerhalb der Grenzen eines virtuellen Netzwerks ist frei, sodass die Kommunikation zwischen zwei virtuellen Computern in einem einzigen virtuellen Netzwerk kostenlos ist.

Optimaler Betrieb

„Optimaler Betrieb“ deckt die Betriebsprozesse ab, die für die Bereitstellung einer Anwendung und deren Ausführung in der Produktion sorgen. Weitere Informationen finden Sie unter Prüfliste für die Überprüfung von Operational Excellence.

- Konfigurieren Sie Verbindungsmonitor, um Netzwerkprobleme zu erkennen, indem Sie ermitteln, wo sich das Problem entlang des Netzwerkpfads befindet, und helfen Sie beim Beheben von Konfigurations- oder Hardwarefehlern.

- Erwägen Sie, dynamisches Routing über das eBGP-Protokoll zu konfigurieren, um ein effizienteres und flexibleres Routing zu ermöglichen, um eine optimale Pfadauswahl und automatische Updates für Routingtabellen als Reaktion auf Netzwerkänderungen sicherzustellen.

- Konfigurieren Sie Datenverkehrssammler für ExpressRoute- und ExpressRoute Insights mit Network Insights für Echtzeitleistungs- und Netzwerkintegritätsmetriken.

Informationen zu DevOps-Aspekten im Zusammenhang mit Site-to-Site-VPNs finden Sie im Leitfaden Konfigurieren einer sicheren Hybrid-Netzwerkarchitektur mit Azure und lokalem VPN.

Leistungseffizienz

Die Leistungseffizienz ist die Fähigkeit Ihrer Arbeitsauslastung, um die Anforderungen zu erfüllen, die die Benutzer auf effiziente Weise an sie stellen. Weitere Informationen finden Sie unter Prüfliste zur Entwurfsüberprüfung für die Leistungseffizienz.

ExpressRoute-Schaltkreise bieten einen Pfad mit hoher Bandbreite zwischen Netzwerken. Im Allgemeinen desto höher ist die Bandbreite, desto höher die Kosten.

Hinweis

Verwenden Sie das Azure Connectivity Toolkit, um sicherzustellen, dass das ExpressRoute-Gateway die Workloadanforderungen erfüllt.

ExpressRoute bietet zwei Preispläne: den getakteten Plan und den Unbegrenzten Datenplan. Die Gebühren richten sich nach der Verbindungsbandbreite. Die verfügbare Bandbreite variiert wahrscheinlich von Anbieter zu Anbieter. Verwenden Sie das Cmdlet Get-AzExpressRouteServiceProvider, um die verfügbaren Anbieter in Ihrer Region sowie die angebotenen Bandbreiten anzuzeigen.

Ein einzelner ExpressRoute-Schaltkreis kann eine bestimmte Anzahl von Peerings und virtuellen Netzwerkverbindungen unterstützen. Weitere Informationen finden Sie unter ExpressRoute-Limits.

Das ExpressRoute Premium-Add-On bietet Folgendes:

- Erhöhung der Routengrenzwerte für privates Peering.

- Eine erhöhte Anzahl von virtuellen Netzwerkverbindungen pro ExpressRoute-Schaltkreis.

- Globale Konnektivität für Dienste.

Ausführliche Informationen finden Sie unter ExpressRoute – Preise.

Obwohl einige Anbieter es Ihnen ermöglichen, Ihre Bandbreite zu ändern, stellen Sie sicher, dass Sie eine anfängliche Bandbreite auswählen, die Ihre Anforderungen überschreitet und Platz für Wachstum bietet. Wenn Sie in Zukunft die Bandbreite erhöhen müssen, haben Sie zwei Möglichkeiten:

Erhöhen Sie die Bandbreite. Vermeiden Sie diese Option so weit wie möglich. Nicht alle Anbieter ermöglichen es Ihnen, die Bandbreite dynamisch zu erhöhen. Wenn Sie jedoch eine Bandbreitenerhöhung benötigen, wenden Sie sich an Ihren Anbieter, um sicherzustellen, dass sie die Änderung der ExpressRoute-Bandbreiteneigenschaften mithilfe von PowerShell-Befehlen unterstützen. Führen Sie in diesem Beispiel die folgenden Befehle aus:

$ckt = Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> $ckt.ServiceProviderProperties.BandwidthInMbps = <bandwidth-in-Mbps> Set-AzExpressRouteCircuit -ExpressRouteCircuit $cktSie können die Bandbreite ohne Konnektivitätsverlust erhöhen. Durch die Herabstufung der Bandbreite wird die Konnektivität unterbrochen, da Sie den Schaltkreis löschen und mit der neuen Konfiguration neu erstellen müssen.

Stellen Sie Ihren Tarif um, und/oder führen Sie ein Upgrade auf Premium durch. Führen Sie zu diesem Zweck die folgenden Befehle aus. Die

Sku.TierEigenschaft kann seinStandardoderPremium. DieSku.NameEigenschaft kann seinMeteredDataoderUnlimitedData.$ckt = Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> $ckt.Sku.Tier = "Premium" $ckt.Sku.Family = "MeteredData" $ckt.Sku.Name = "Premium_MeteredData" Set-AzExpressRouteCircuit -ExpressRouteCircuit $cktWichtig

Stellen Sie sicher, dass die

Sku.NameEigenschaft mit dem und demSku.TierSku.Family. Wenn Sie die Familie und die Ebene ändern, aber nicht den Namen, wird Ihre Verbindung deaktiviert.Sie können die SKU ohne Unterbrechung aktualisieren, aber Sie können nicht vom unbeschränkten Preisplan zum getakteten Plan wechseln. Wenn Sie die SKU herabstufen, muss der Bandbreitenverbrauch innerhalb des Standardgrenzwerts der Standard-SKU verbleiben.

skalierbare ExpressRoute-Gateways bietet die Möglichkeit, das Virtuelle ExpressRoute-Netzwerkgateway automatisch zu skalieren, um leistungsanforderungen gerecht zu werden, ohne manuell eingreifen zu müssen.

Aktivieren Sie ExpressRoute FastPath- für einen höheren Durchsatz, um das Gateway zu umgehen und die Leistung des Datenpfads zwischen Ihrem lokalen Netzwerk und virtuellen Azure-Netzwerken zu verbessern.

Bereitstellen dieses Szenarios

Voraussetzungen Sie müssen über eine lokale Infrastruktur verfügen, die bereits mit einer geeigneten Netzwerkappliance konfiguriert ist.

Führen Sie die folgenden Schritte aus, um die Lösung bereitzustellen.

Wählen Sie den folgenden Link aus:

Warten Sie, bis der Link im Azure-Portal geöffnet wird, und wählen Sie dann die Ressourcengruppe aus, die Sie in diese Ressourcen bereitstellen möchten, oder erstellen Sie eine neue Ressourcengruppe. Die Region und der Standort werden automatisch geändert, um der Ressourcengruppe zu entsprechen.

Aktualisieren Sie die verbleibenden Felder, wenn Sie die Ressourcennamen, Anbieter, SKU oder Netzwerk-IP-Adressen für Ihre Umgebung ändern möchten.

Wählen Sie Überprüfen und erstellen und dann Erstellen aus, um die Ressourcen bereitzustellen.

Warten Sie, bis die Bereitstellung abgeschlossen ist.

Hinweis

Diese Vorlagenbereitstellung stellt nur die folgenden Ressourcen bereit:

- Eine Ressourcengruppe (wenn Sie eine neue erstellen)

- Eine ExpressRoute-Verbindung

- Ein virtuelles Azure-Netzwerk

- Ein Gateway für ein virtuelles ExpressRoute-Netzwerk

Um eine private Peeringkonnektivität von der lokalen zum ExpressRoute-Schaltkreis herzustellen, müssen Sie den Schaltkreisdienstschlüssel für Ihren Dienstanbieter bereitstellen. Sie finden den Dienstschlüssel auf der Übersichtsseite der ExpressRoute-Schaltkreisressource. Weitere Informationen zum Konfigurieren Ihrer ExpressRoute-Verbindung finden Sie unter Erstellen oder Ändern der Peeringkonfiguration. Nachdem Sie private Peering konfiguriert haben, können Sie das virtuelle ExpressRoute-Netzwerkgateway mit dem Schaltkreis verknüpfen. Weitere Informationen finden Sie unter Tutorial: Verbinden eines virtuellen Netzwerks mit einer ExpressRoute-Leitung über das Portal.

Informationen zum Abschließen der Bereitstellung von Site-to-Site-VPN als Sicherung zu ExpressRoute finden Sie unter Erstellen einer Site-to-Site-VPN-Verbindung.

Sobald Sie erfolgreich eine VPN-Verbindung zu demselben lokalen Netzwerk konfiguriert haben, in dem Sie ExpressRoute konfiguriert haben, haben Sie die Einrichtung abgeschlossen, um Ihre ExpressRoute-Verbindung zu sichern, falls es zu einem Totalausfall am Peering-Standort kommt.

Alternativ bietet Microsoft Developer Tools andere bereitstellungsfähige Szenarien:

- ExpressRoute-Schaltkreis mit privatem Peering und Azure VNet-

- Erstellen eines ExpressRoute-Schaltkreises mit BGP-Peering-

Beitragende

Dieser Artikel wird von Microsoft gepflegt. Er wurde ursprünglich von folgenden Mitwirkenden geschrieben:

Hauptautor:

- Sarah Parkes | Senior Cloud Solution Architect

Melden Sie sich bei LinkedIn an, um nicht öffentliche LinkedIn-Profile anzuzeigen.

Nächste Schritte

Produktdokumentation:

- ExpressRoute-Dokumentation

- Azure-Sicherheitsbaseline für ExpressRoute

- Erstellen und Ändern einer ExpressRoute-Verbindung

- Blog zum Azure-Netzwerk

- Konfigurieren von parallel bestehenden ExpressRoute- und Standort-zu-Standort-Verbindungen mithilfe von PowerShell

- Was ist Azure Virtual Network?

- Microsoft 365-Dienste

Microsoft Learn-Module:

- Konfigurieren von ExpressRoute und Virtual WAN

- Konfigurieren des Peerings von virtuellen Netzwerken

- Entwerfen und Implementieren von Azure ExpressRoute

- Erkunden der Dienste auf der Microsoft 365-Plattform